URL-Kategorisierung

Die URL-Kategorisierung schränkt den Benutzerzugriff auf bestimmte Websites und Website-Kategorien ein. Als abonnementbasierter Dienst von Citrix Secure Web Gateway™ (SWG) ermöglicht die Funktion Unternehmenskunden, den Webverkehr mithilfe einer kommerziellen Kategorisierungsdatenbank zu filtern. Die Datenbank enthält eine riesige Anzahl (Milliarden) von URLs, die in verschiedene Kategorien eingeteilt sind, wie z. B. soziale Netzwerke, Glücksspiel, Inhalte für Erwachsene, neue Medien und Shopping. Zusätzlich zur Kategorisierung verfügt jede URL über einen Reputationswert, der basierend auf dem historischen Risikoprofil der Website aktuell gehalten wird. Um Ihren Datenverkehr zu filtern, können Sie erweiterte Richtlinien basierend auf Kategorien, Kategoriegruppen (wie z. B. Terrorismus, illegale Drogen) oder Website-Reputationswerten konfigurieren.

Beispielsweise könnten Sie den Zugriff auf gefährliche Websites blockieren, wie z. B. Websites, die bekanntermaßen mit Malware infiziert sind, und den Zugriff auf Inhalte wie Inhalte für Erwachsene oder Unterhaltungs-Streaming-Medien für Unternehmensbenutzer selektiv einschränken. Sie können auch die Transaktionsdetails des Benutzers und die Details des ausgehenden Datenverkehrs erfassen, um Webverkehrsanalysen auf dem Citrix® ADM-Server zu überwachen.

Citrix ADC lädt Daten vom vorkonfigurierten NetSTAR-Gerät nsv10.netstar-inc.com hoch oder herunter, und incompasshybridpc.netstar-inc.com wird standardmäßig als Cloud-Host für Cloud-Kategorisierungsanfragen verwendet. Die Appliance verwendet ihre NSIP-Adresse als Quell-IP-Adresse und 443 als Zielport für die Kommunikation.

Funktionsweise der URL-Kategorisierung

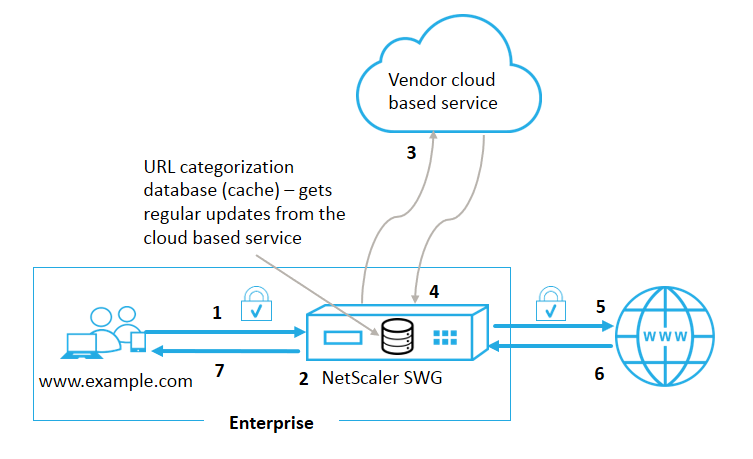

Die folgende Abbildung zeigt, wie der Citrix SWG URL-Kategorisierungsdienst in eine kommerzielle URL-Kategorisierungsdatenbank und Cloud-Dienste für häufige Updates integriert ist.

Die Komponenten interagieren wie folgt:

-

Ein Client sendet eine internetgebundene URL-Anfrage.

-

Der Citrix SWG-Proxy wendet eine Richtliniendurchsetzung auf die Anfrage an, basierend auf den Kategoriedetails (wie Kategorie, Kategoriegruppe und Website-Reputationswert), die aus der URL-Kategorisierungsdatenbank abgerufen werden. Wenn die Datenbank die Kategoriedetails zurückgibt, springt der Prozess zu Schritt 5.

-

Wenn die Datenbank die Kategorisierungsdetails nicht findet, wird die Anfrage an einen Cloud-basierten Nachschlagedienst gesendet, der von einem URL-Kategorisierungsanbieter betrieben wird. Die Appliance wartet jedoch nicht auf eine Antwort, sondern die URL wird als nicht kategorisiert markiert und eine Richtliniendurchsetzung durchgeführt (Sprung zu Schritt 5). Die Appliance überwacht weiterhin das Feedback der Cloud-Abfrage und aktualisiert den Cache, damit zukünftige Anfragen vom Cloud-Lookup profitieren können.

-

Die SWG-Appliance empfängt die URL-Kategoriedetails (Kategorie, Kategoriegruppe und Reputationswert) vom Cloud-basierten Dienst und speichert sie in der Kategorisierungsdatenbank.

-

Die Richtlinie erlaubt die URL, und die Anfrage wird an den Ursprungsserver gesendet. Andernfalls verwirft die Appliance die Anfrage, leitet sie um oder antwortet mit einer benutzerdefinierten HTML-Seite.

-

Der Ursprungsserver antwortet der SWG-Appliance mit den angeforderten Daten.

-

Die Appliance sendet die Antwort an den Client.

Anwendungsfall: Internetnutzung unter Einhaltung der Unternehmensrichtlinien für Unternehmen

Sie können die URL-Filterfunktion verwenden, um Compliance-Richtlinien zu erkennen und zu implementieren, um Websites zu blockieren, die gegen Unternehmensrichtlinien verstoßen. Dies können Websites wie Inhalte für Erwachsene, Streaming-Medien, soziale Netzwerke sein, die als unproduktiv angesehen werden oder übermäßige Internetbandbreite in einem Unternehmensnetzwerk verbrauchen könnten. Das Blockieren des Zugriffs auf diese Websites kann die Mitarbeiterproduktivität verbessern, die Betriebskosten für die Bandbreitennutzung senken und den Overhead des Netzwerkverbrauchs reduzieren.

Voraussetzungen

Die URL-Kategorisierungsfunktion funktioniert auf einer Citrix SWG-Plattform nur, wenn ein optionaler Abonnementdienst mit URL-Filterfunktionen und Bedrohungsanalyse für Citrix Secure Web™ Gateway vorhanden ist. Das Abonnement ermöglicht es Kunden, die neuesten Bedrohungs-Kategorisierungen für Websites herunterzuladen und diese Kategorien dann auf dem Secure Web Gateway durchzusetzen. Das Abonnement ist sowohl für Hardware-Appliances als auch für Software-Versionen (VPX) des Secure Web Gateway verfügbar. Bevor Sie die Funktion aktivieren und konfigurieren, müssen Sie die folgenden Lizenzen installieren: CNS_WEBF_SSERVER_Retail.lic

CNS_XXXXX_SERVER_SWG_Retail.lic.

Wobei XXXXX der Plattformtyp ist, zum Beispiel: V25000

Responder-Richtlinienausdrücke

Die folgende Tabelle listet die verschiedenen Richtlinienausdrücke auf, die Sie verwenden können, um zu überprüfen, ob eine eingehende URL zugelassen, umgeleitet oder blockiert werden muss.

-

<text>. URL_CATEGORIZE (<min_reputation>, <max_reputation>)– Gibt einURL_CATEGORY-Objekt zurück. Wenn<min_reputation>größer als 0 ist, enthält das zurückgegebene Objekt keine Kategorie mit einer Reputation, die niedriger als<min_reputation>ist. Wenn<max_reputation>größer als 0 ist, enthält das zurückgegebene Objekt keine Kategorie mit einer Reputation, die höher als<max_reputation>ist. Wenn die Kategorie nicht rechtzeitig aufgelöst werden kann, wird der undef-Wert zurückgegeben. -

<url_category>. CATEGORY()– Gibt die Kategoriezeichenfolge für dieses Objekt zurück. Wenn die URL keine Kategorie hat oder wenn die URL fehlerhaft ist, ist der zurückgegebene Wert “Unknown” (Unbekannt). -

<url_category>. CATEGORY_GROUP()– Gibt eine Zeichenfolge zurück, die die Kategoriegruppe des Objekts identifiziert. Dies ist eine Gruppierung von Kategorien auf höherer Ebene, die bei Operationen nützlich ist, die weniger detaillierte Informationen über die URL-Kategorie erfordern. Wenn die URL keine Kategorie hat oder wenn die URL fehlerhaft ist, ist der zurückgegebene Wert “Unknown” (Unbekannt). -

<url_category>. REPUTATION()– Gibt den Reputationswert als Zahl von 0 bis 5 zurück, wobei 5 die riskanteste Reputation anzeigt. Wenn die Kategorie “Unknown” (Unbekannt) ist, beträgt der Reputationswert 1.

Richtlinientypen:

- Richtlinie zur Auswahl von Anfragen für URLs, die sich in der Kategorie Suchmaschine befinden –

add responder policy p1 ‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0). CATEGORY().EQ("Search Engine") - Richtlinie zur Auswahl von Anfragen für URLs, die sich in der Kategoriegruppe “Erwachsene” befinden –

add responder policy p1 ‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0). CATEGORY_GROUP().EQ("Adult")’ - Richtlinie zur Auswahl von Anfragen für Suchmaschinen-URLs mit einem Reputationswert unter 4 –

add responder policy p2 ‘HTTP.REQ.HOSTNAME.APPEND (HTTP.REQ.URL).URL_CATEGORIZE(4,0).HAS_CATEGORY("Search Engine") - Richtlinie zur Auswahl von Anfragen für Suchmaschinen- und Shopping-URLs –

add responder policy p3 ‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0).CATEGORY().EQ ("good_categories") - Richtlinie zur Auswahl von Anfragen für Suchmaschinen-URLs mit einem Reputationswert von 4 oder höher –

add responder policy p5 ‘CLIENT.SSL.DETECTED_DOMAIN.URL_CATEGORIZE(4,0). CATEGORY().EQ("Search Engines") - Richtlinie zur Auswahl von Anfragen für URLs, die sich in der Kategorie Suchmaschine befinden, und zum Vergleich mit einem URL-Set –

‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0). CATEGORY().EQ("Search Engine") && HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URLSET_MATCHES_ANY("u1")’

Responder-Richtlinientypen

Es gibt zwei Arten von Richtlinien, die in der URL-Kategorisierungsfunktion verwendet werden, und jeder dieser Richtlinientypen wird unten erläutert:

| Richtlinientyp | Beschreibung |

|---|---|

| URL-Kategorie | Kategorisiert den Webverkehr und blockiert, erlaubt oder leitet den Datenverkehr basierend auf dem Bewertungsergebnis um. |

| URL-Reputationswert | Bestimmt den Reputationswert der Website und ermöglicht Ihnen die Kontrolle des Zugriffs basierend auf dem vom Administrator festgelegten Schwellenwert für den Reputationswert. |

URL-Kategorisierung konfigurieren

Um die URL-Kategorisierung auf einer Citrix SWG-Appliance zu konfigurieren, gehen Sie wie folgt vor:

- URL-Filterung aktivieren.

- Einen Proxyserver für den Webverkehr konfigurieren.

- SSL-Interception für den Webverkehr im expliziten Modus konfigurieren.

- Gemeinsamen Speicher zur Begrenzung des Cache-Speichers konfigurieren.

- URL-Kategorisierungsparameter konfigurieren.

- URL-Kategorisierung mithilfe des Citrix SWG-Assistenten konfigurieren.

- URL-Kategorisierungsparameter mithilfe des SWG-Assistenten konfigurieren.

- Seed-Datenbankpfad und Cloud-Servernamen konfigurieren.

Schritt 1: URL-Filterung aktivieren

Um die URL-Kategorisierung zu aktivieren, aktivieren Sie die URL-Filterfunktion und die Modi für die URL-Kategorisierung.

So aktivieren Sie die URL-Kategorisierung mithilfe der Citrix SWG: CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

enable ns feature URLFiltering

disable ns feature URLFiltering

Schritt 2: Einen Proxyserver für den Webverkehr im expliziten Modus konfigurieren

Die Citrix SWG-Appliance unterstützt transparente und explizite virtuelle Proxyserver. Um einen virtuellen Proxyserver für SSL-Verkehr im expliziten Modus zu konfigurieren, gehen Sie wie folgt vor:

- Einen Proxyserver hinzufügen.

- Eine SSL-Richtlinie an den Proxyserver binden.

So fügen Sie einen Proxyserver mithilfe der Citrix SWG CLI hinzu

Geben Sie an der Eingabeaufforderung Folgendes ein:

add cs vserver <name> [-td <positive_integer>] <serviceType> [-cltTimeout <secs>]

<!--NeedCopy-->

Beispiel:

add cs vserver starcs PROXY 10.102.107.121 80 -cltTimeout 180

<!--NeedCopy-->

Eine SSL-Richtlinie an einen virtuellen Proxyserver binden mithilfe der Citrix SWG CLI

bind ssl vserver <vServerName> -policyName <string> [-priority <positive_integer>]

<!--NeedCopy-->

Schritt 3: SSL-Interception für HTTPS-Verkehr konfigurieren

Um die SSL-Interception für HTTPS-Verkehr zu konfigurieren, gehen Sie wie folgt vor:

- Ein CA-Zertifikat-Schlüsselpaar an den virtuellen Proxyserver binden.

- Das Standard-SSL-Profil mit SSL-Parametern konfigurieren.

- Ein Frontend-SSL-Profil an den virtuellen Proxyserver binden und SSL-Interception im Frontend-SSL-Profil aktivieren.

So binden Sie ein CA-Zertifikat-Schlüsselpaar an den virtuellen Proxyserver mithilfe der Citrix SWG CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

bind ssl vserver <vServerName> -certkeyName <certificate-KeyPairName> -CA –skipCAName

<!--NeedCopy-->

So konfigurieren Sie das Standard-SSL-Profil mithilfe der Citrix SWG CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

set ssl profile <name> -denySSLReneg <denySSLReneg> -sslInterception (ENABLED | DISABLED) -ssliMaxSessPerServer positive_integer>

<!--NeedCopy-->

Ein Frontend-SSL-Profil an einen virtuellen Proxyserver binden mithilfe der Citrix SWG CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

set ssl vserver <vServer name> -sslProfile ssl_profile_interception

<!--NeedCopy-->

Schritt 4: Gemeinsamen Speicher zur Begrenzung des Cache-Speichers konfigurieren

So konfigurieren Sie den gemeinsamen Speicher zur Begrenzung des Cache-Speichers mithilfe der Citrix SWG CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

set cache parameter [-memLimit <megaBytes>]

<!--NeedCopy-->

Wobei das für das Caching konfigurierte Speicherlimit auf 10 MB festgelegt ist.

Schritt 5: URL-Kategorisierungsparameter konfigurieren

So konfigurieren Sie die URL-Kategorisierungsparameter mithilfe der Citrix SWG CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

set urlfiltering parameter [-HoursBetweenDBUpdates <positive_integer>] [-TimeOfDayToUpdateDB <HH:MM>]

<!--NeedCopy-->

Beispiel:

Set urlfiltering parameter –urlfilt_hours_betweenDB_updates 20

<!--NeedCopy-->

Schritt 6: URL-Kategorisierung mithilfe des Citrix SWG-Assistenten konfigurieren

So konfigurieren Sie die URL-Kategorisierung mithilfe der Citrix SWG-GUI

- Melden Sie sich bei der Citrix SWG-Appliance an und navigieren Sie zur Seite Secured Web Gateway.

- Führen Sie im Detailbereich einen der folgenden Schritte aus:

- Klicken Sie auf Secured Web Gateway Wizard, um eine neue Konfiguration zu erstellen.

- Wählen Sie eine vorhandene Konfiguration aus und klicken Sie auf Bearbeiten.

- Klicken Sie im Abschnitt URL Filtering auf Bearbeiten.

- Aktivieren Sie das Kontrollkästchen URL Categorization, um die Funktion zu aktivieren.

- Wählen Sie eine URL Categorization-Richtlinie aus und klicken Sie auf Binden.

- Klicken Sie auf Weiter und dann auf Fertig.

Weitere Informationen zur URL-Kategorisierungsrichtlinie finden Sie unter So erstellen Sie eine URL-Kategorisierungsrichtlinie.

Schritt 7: URL-Kategorisierungsparameter mithilfe des SWG-Assistenten konfigurieren

So konfigurieren Sie die URL-Kategorisierungsparameter mithilfe der Citrix SWG-GUI

- Melden Sie sich bei der Citrix SWG-Appliance an und navigieren Sie zu Secured Web Gateway > URL Filtering.

- Klicken Sie auf der Seite URL Filtering auf den Link Change URL filtering settings.

- Geben Sie auf der Seite Configuring URL Filtering Params die folgenden Parameter an.

- Stunden zwischen DB-Updates. URL-Filterstunden zwischen Datenbank-Updates. Mindestwert: 0 und Höchstwert: 720.

- Uhrzeit für DB-Update. URL-Filteruhrzeit für Datenbank-Update.

- Cloud-Host. Der URL-Pfad des Cloud-Servers.

- Seed-DB-Pfad. Der URL-Pfad des Seed-Datenbank-Nachschlageservers.

- Klicken Sie auf OK und Schließen.

Beispielkonfiguration:

enable ns feature LB CS SSL IC RESPONDER AppFlow URLFiltering

enable ns mode FR L3 Edge USNIP PMTUD

set ssl profile ns_default_ssl_profile_frontend -denySSLReneg NONSECURE -sslInterception ENABLED -ssliMaxSessPerServer 100

add ssl certKey swg_ca_cert -cert ns_swg_ca.crt -key ns_swg_ca.key

set cache parameter -memLimit 100

add cs vserver starcs PROXY 10.102.107.121 80 -cltTimeout 180

add responder action act1 respondwith "\"HTTP/1.1 200 OK\r\n\r\n\" + http.req.url.url_categorize(0,0).reputation + \"\n\""

add responder policy p1 "HTTP.REQ.URL.URL_CATEGORIZE(0,0).CATEGORY.eq(\"Shopping/Retail\") || HTTP.REQ.URL.URL_CATEGORIZE(0,0).CATEGORY.eq(\"Search Engines & Portals

\")" act1

bind cs vserver starcs_PROXY -policyName p1 -priority 10 -gotoPriorityExpression END -type REQUEST

add dns nameServer 10.140.50.5

set ssl parameter -denySSLReneg NONSECURE -defaultProfile ENABLED -sigDigestType RSA-MD5 RSA-SHA1 RSA-SHA224 RSA-SHA256 RSA-SHA384 RSA-SHA512 -ssliErrorCache ENABLED

-ssliMaxErrorCacheMem 100000000

add ssl policy pol1 -rule "client.ssl.origin_server_cert.subject. URL_CATEGORIZE(0,0).CATEGORY.eq(\"Search Engines & Portals\")"" -action INTERCEPT

add ssl policy pol3 -rule "client.ssl.origin_server_cert.subject.ne(\"citrix\")" -action INTERCEPT

add ssl policy swg_pol -rule "client.ssl.client_hello.SNI.URL_CATEGORIZE(0,0).CATEGORY.ne(\"Uncategorized\")" -action INTERCEPT

set urlfiltering parameter -HoursBetweenDBUpdates 3 -TimeOfDayToUpdateDB 03:00

<!--NeedCopy-->

Seed-Datenbankpfad und Cloud-Servernamen konfigurieren

Sie können nun den Seed-Datenbankpfad und den Cloud-Nachschlageservernamen für die manuelle Einstellung des Cloud-Nachschlageservernamens und des Seed-Datenbankpfads konfigurieren. Dazu werden dem URL-Filterparameterbefehl zwei neue Parameter, “CloudHost” und “SeedDBPath”, hinzugefügt.

Geben Sie an der Eingabeaufforderung Folgendes ein:

set urlfiltering parameter [-HoursBetweenDBUpdates <positive_integer>] [-TimeOfDayToUpdateDB <HH:MM>] [-LocalDatabaseThreads <positive_integer>] [-CloudHost <string>] [-SeedDBPath <string>]

Beispiel

set urlfiltering parameter -HoursBetweenDBUpdates 3 -TimeOfDayToUpdateDB 03:00 –CloudHost localhost –SeedDBPath /mypath

Die Kommunikation zwischen einer Citrix ADC-Appliance und NetSTAR erfordert möglicherweise einen Domain Name Server. Sie können dies mit einer einfachen Konsolen- oder Telnet-Verbindung von der Appliance aus testen.

Beispiel:

root@ns# telnet nsv10.netstar-inc.com 443

Trying 1.1.1.1...

Connected to nsv10.netstar-inc.com.

Escape character is '^]'.

root@ns# telnet incompasshybridpc.netstar-inc.com 443

Trying 10.10.10.10...

Connected to incompasshybridpc.netstar-inc.com.

Escape character is '^]'.

<!--NeedCopy-->

Audit-Log-Meldungen konfigurieren

Die Audit-Protokollierung ermöglicht es Ihnen, einen Zustand oder eine Situation in jeder Phase des URL-Kategorisierungsprozesses zu überprüfen. Wenn eine Citrix ADC-Appliance eine eingehende URL empfängt und die Responder-Richtlinie einen URL-Filterausdruck enthält, sammelt die Audit-Log-Funktion URL-Set-Informationen in der URL und speichert sie als Protokollmeldungen für jedes Ziel, das von der Audit-Protokollierung zugelassen wird.

- Quell-IP-Adresse (die IP-Adresse des Clients, der die Anfrage gestellt hat).

- Ziel-IP-Adresse (die IP-Adresse des angeforderten Servers).

- Angefragte URL, die das Schema, den Host und den Domainnamen enthält (http://www.example.com).

- URL-Kategorie, die das URL-Filter-Framework zurückgibt.

- URL-Kategoriegruppe, die das URL-Filter-Framework zurückgegeben hat.

- URL-Reputationsnummer, die das URL-Filter-Framework zurückgegeben hat.

- Audit-Log-Aktion, die von der Richtlinie ausgeführt wurde.

Um die Audit-Protokollierung für die URL-Listenfunktion zu konfigurieren, müssen Sie die folgenden Aufgaben ausführen:

- Audit-Log aktivieren.

- Audit-Log-Nachrichtenaktion erstellen.

- URL-Listen-Responder-Richtlinie mit Audit-Log-Nachrichtenaktion festlegen.

Weitere Informationen finden Sie im Thema Audit-Protokollierung.

Speichern von Fehlerfehlern mithilfe von SYSLOG-Meldungen

In jeder Phase des URL-Filterprozesses, wenn ein Systemfehler auftritt, verwendet die Citrix ADC-Appliance den Audit-Log-Mechanismus, um Protokolle in der Datei ns.log zu speichern. Die Fehler werden als Textmeldungen im SYSLOG-Format gespeichert, sodass ein Administrator sie später in chronologischer Reihenfolge des Ereignisauftretens anzeigen kann. Diese Protokolle werden auch an einen externen SYSLOG-Server zur Archivierung gesendet. Weitere Informationen finden Sie im Artikel CTX229399.

Wenn beispielsweise ein Fehler bei der Initialisierung des URL-Filter-SDK auftritt, wird die Fehlermeldung im folgenden Nachrichtenformat gespeichert.

Oct 3 15:43:40 <local0.err> ns URLFiltering[1349]: Error initializing NetStar SDK (SDK error=-1). (status=1).

Die Citrix ADC-Appliance speichert die Fehlermeldungen unter vier verschiedenen Fehlerkategorien:

- Download-Fehler. Wenn ein Fehler auftritt, während Sie versuchen, die Kategorisierungsdatenbank herunterzuladen.

- Integrationsfehler. Wenn ein Fehler auftritt, während Sie ein Update in die vorhandene Kategorisierungsdatenbank integrieren.

- Initialisierungsfehler. Wenn ein Fehler auftritt, während Sie die URL-Kategorisierungsfunktion initialisieren, Kategorisierungsparameter festlegen oder einen Kategorisierungsdienst beenden.

- Abruffehler. Wenn ein Fehler auftritt, während die Appliance die Kategorisierungsdetails der Anfrage abruft.

URL-Kategorisierungsergebnis über die Befehlszeilenschnittstelle anzeigen

Die URL-Kategorisierung ermöglicht es Ihnen, eine URL einzugeben und Kategorisierungsergebnisse (wie Kategorie, Gruppe und Reputationswert) aus der NetSTAR-URL-Kategorisierungsdatenbank eines Drittanbieters abzurufen.

Wenn Sie eine URL eingeben, ruft die URL-Filterfunktion das Kategorisierungsergebnis ab und zeigt es auf der Befehlszeilenschnittstelle an. Wenn Sie weitere URLs eingeben, schließt die Appliance ältere URLs aus der Liste aus und zeigt das Ergebnis für die letzten drei URLs an.

Um das URL-Kategorieergebnis für bis zu drei URLs anzuzeigen, führen Sie die folgenden Schritte aus:

- URL-Kategorisierungs-URL hinzufügen

- URL-Kategorisierungsdetails für bis zu drei URLs anzeigen

- URL-Kategorisierungsdaten löschen.

So fügen Sie eine URL-Filter-Kategorisierungs-URL hinzu

Um eine URL hinzuzufügen und deren Kategorisierungsdetails abzurufen, gehen Sie wie folgt vor: Geben Sie an der Eingabeaufforderung Folgendes ein:

add urlfiltering categorization –Url <string>

Beispiel:

add urlfiltering categorization –Url www.facebook.com

So zeigen Sie URL-Kategorisierungsdetails für bis zu drei URLs an

Geben Sie an der Eingabeaufforderung Folgendes ein:

> show urlfiltering categorization

Beispiel:

show urlfiltering categorization

Url: http://www.facebook.com Categorization: Facebook,Social Networking,1

Url: http://www.google.com Categorization: Search Engines & Portals,Search,1

Url: http://www.citrix.com Categorization: Computing & Internet,Computing & Internet,1

Done

<!--NeedCopy-->

Beispielkonfiguration:

add urlfiltering categorization -url www.facebook.com

Done

show urlfiltering categorization

Url: http://www.facebook.com Categorization: Facebook,Social Networking,1

Done

add urlfiltering categorization -url www.google.com

Done

show urlfiltering categorization

Url: http://www.facebook.com Categorization: Facebook,Social Networking,1

Url: http://www.google.com Categorization: Search Engines & Portals,Search,1

Done

add urlfiltering categorization -url www.citrix.com

Done

show urlfiltering categorization

Url: http://www.facebook.com Categorization: Facebook,Social Networking,1

Url: http://www.google.com Categorization: Search Engines & Portals,Search,1

Url: http://www.citrix.com Categorization: Computing & Internet,Computing & Internet,1

Done

add urlfiltering categorization -url www.in.gr

Done

show urlfiltering categorization

Url: http://www.google.com Categorization: Search Engines & Portals,Search,1

Url: http://www.citrix.com Categorization: Computing & Internet,Computing & Internet,1

Url: http://www.in.gr Categorization: Search Engines & Portals,Search,1 Done

<!--NeedCopy-->

So löschen Sie das URL-Kategorisierungsergebnis

Geben Sie an der Eingabeaufforderung Folgendes ein:

clear urlfiltering categorization

done

show urlfiltering categorization

done

<!--NeedCopy-->

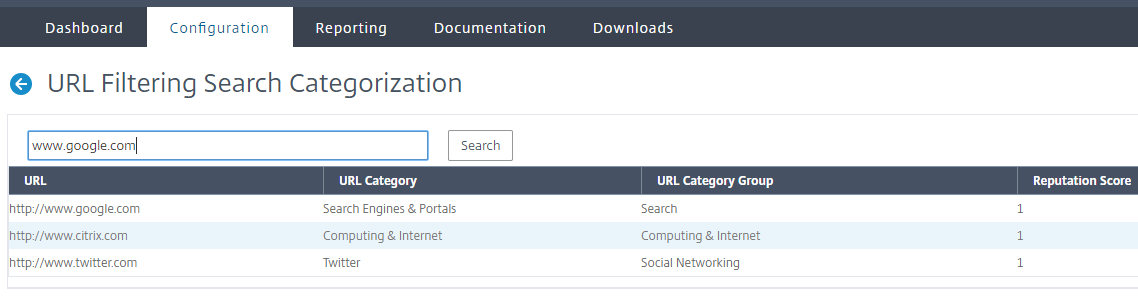

URL-Kategorisierungsergebnis über die GUI-Schnittstelle anzeigen

- Erweitern Sie im Navigationsbereich Secure Web Gateway > URL Filtering.

- Klicken Sie im Detailbereich auf den Link URL Filtering Search Categorization im Abschnitt Tools.

-

Geben Sie auf der Seite URL Filtering Search Categorization eine URL-Anfrage ein und klicken Sie auf Suchen.

- Die Appliance zeigt das Kategorieergebnis für die angeforderte URL und für die beiden vorherigen URL-Anfragen an.

In diesem Artikel

- Funktionsweise der URL-Kategorisierung

- Anwendungsfall: Internetnutzung unter Einhaltung der Unternehmensrichtlinien für Unternehmen

- Voraussetzungen

- Responder-Richtlinienausdrücke

- Responder-Richtlinientypen

- URL-Kategorisierung konfigurieren

- Audit-Log-Meldungen konfigurieren

- Speichern von Fehlerfehlern mithilfe von SYSLOG-Meldungen

- URL-Kategorisierungsergebnis über die Befehlszeilenschnittstelle anzeigen

- URL-Kategorisierungsergebnis über die GUI-Schnittstelle anzeigen