HA-INC-Knoten über die Citrix Hochverfügbarkeitsvorlage für internetorientierte Anwendungen konfigurieren

Sie können schnell und effizient ein Paar von VPX-Instanzen im HA-INC-Modus bereitstellen, indem Sie die Standardvorlage für internetfähige Anwendungen verwenden. Der Azure Load Balancer (ALB) verwendet eine öffentliche IP-Adresse für das Frontend. Die Vorlage erstellt zwei Knoten mit drei Subnetzen und sechs NICs. Die Subnetze sind für den Management-, Client- und serverseitigen Verkehr bestimmt. Jedes Subnetz hat zwei Netzwerkkarten für beide VPX-Instanzen.

Sie können die NetScaler ADC HA-Paar-Vorlage für internetorientierte Anwendungen im Azure Marketplaceabrufen.

Führen Sie die folgenden Schritte aus, um die Vorlage zu starten und ein Hochverfügbarkeits-VPX-Paar mithilfe von Azure Availability Sets oder Availability Zone bereitzustellen.

- Suchen Sie im Azure Marketplace nach NetScaler ADC.

-

Klicken Sie auf JETZT HOLEN.

-

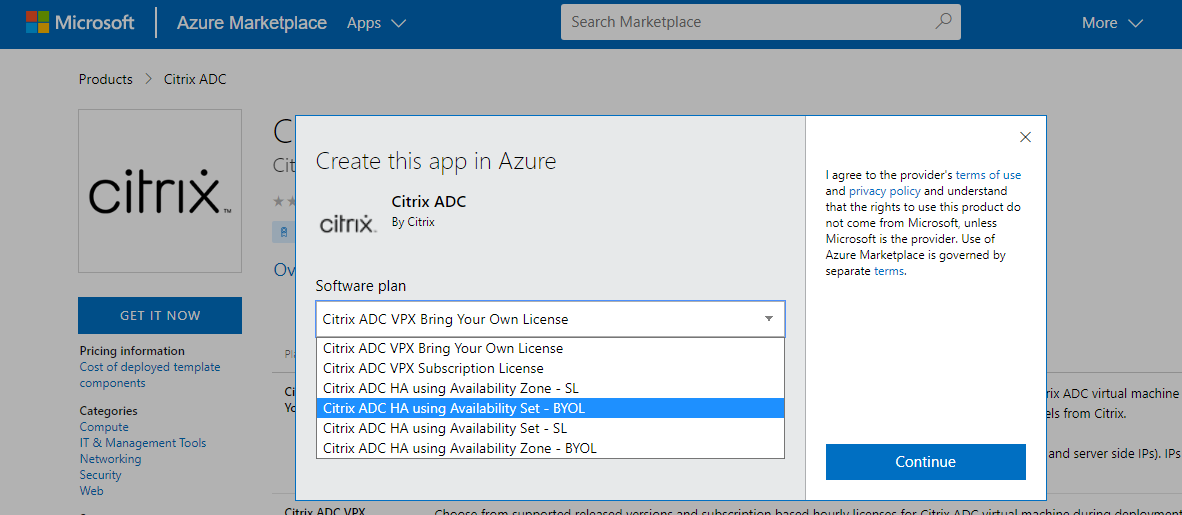

Wählen Sie die erforderliche HA-Bereitstellung zusammen mit der Lizenz aus und klicken Sie auf Weiter.

-

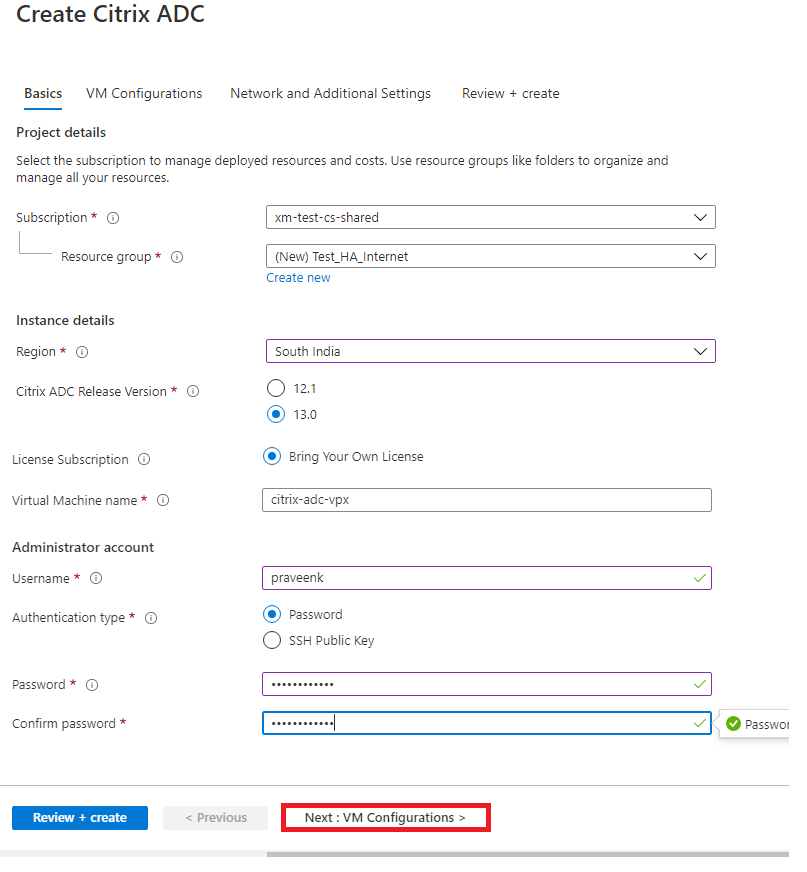

Die Seite Grundlagen wird angezeigt. Erstellen Sie eine Ressourcengruppe. Geben Sie auf der Registerkarte Parameter Details für die Felder Region, Admin-Benutzername, Admin-Kennwort, Lizenztyp (VM SKU) und andere ein.

-

Klicken Sie auf Weiter: VM-Konfigurationen.

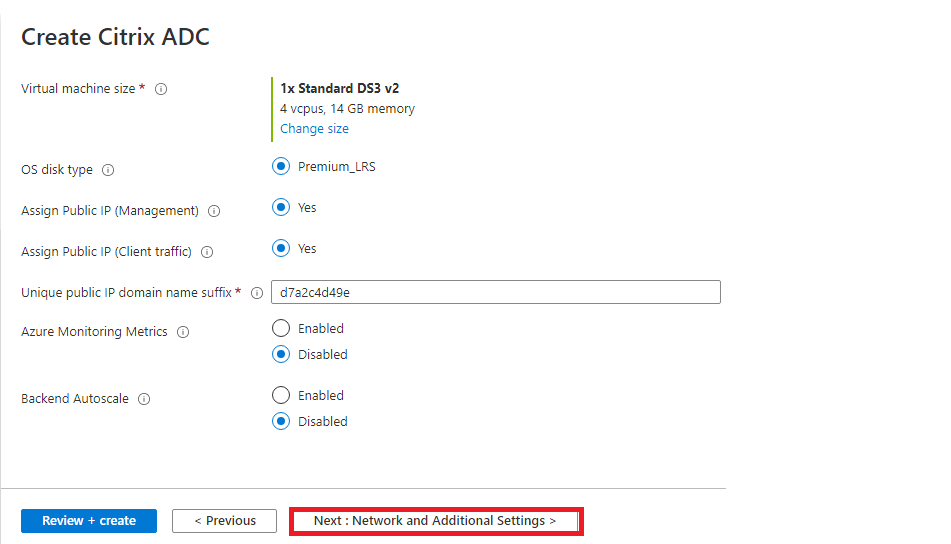

- Führen Sie auf der Seite VM-Konfigurationen die folgenden Schritte aus:

- Konfigurieren Sie das Suffix für den öffentlichen IP-Domainnamen

- Azure Monitoring Metricsaktivieren oder deaktivieren

- BackendAutoscale aktivieren oder deaktivieren

-

Klicken Sie auf Weiter: Netzwerk- und Zusatzeinstellungen

-

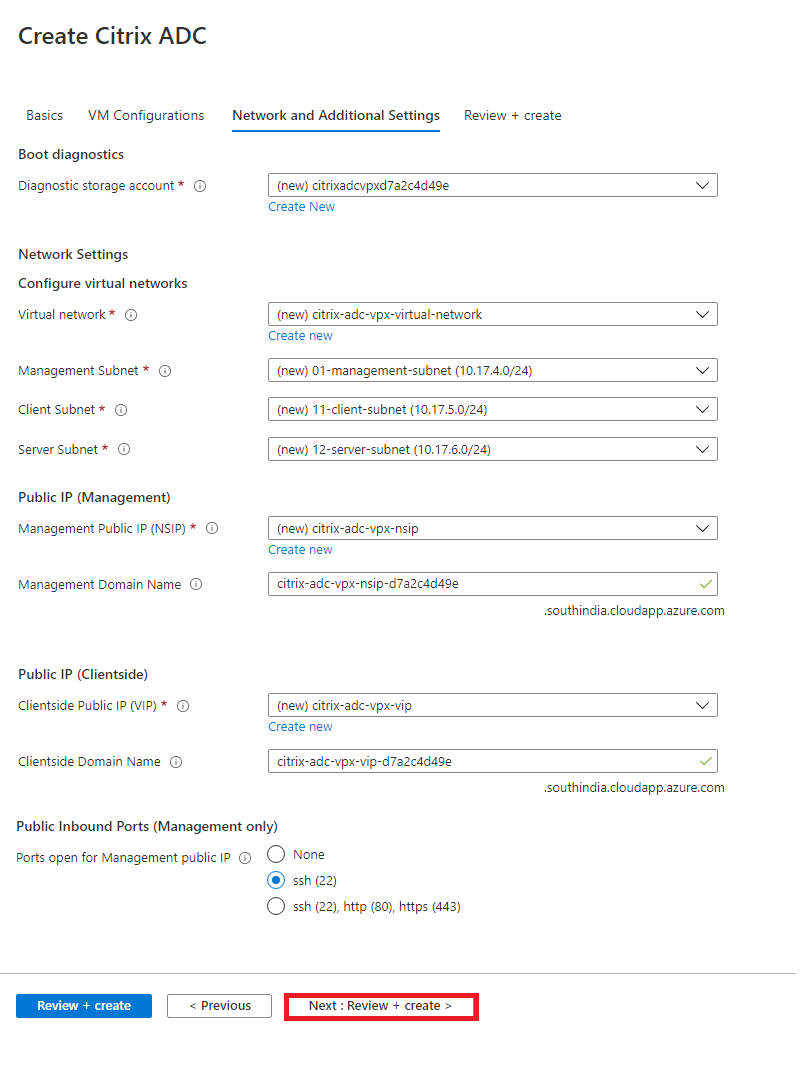

Erstellen Sie auf der Seite Netzwerk und zusätzliche Einstellungen ein Startdiagnosekonto und konfigurieren Sie die Netzwerkeinstellungen.

-

Klicken Sie auf Weiter: Überprüfen + erstellen.

-

Überprüfen Sie die Grundeinstellungen, die VM-Konfiguration, das Netzwerk und die zusätzlichen Einstellungen und klicken Sie auf Erstellen.

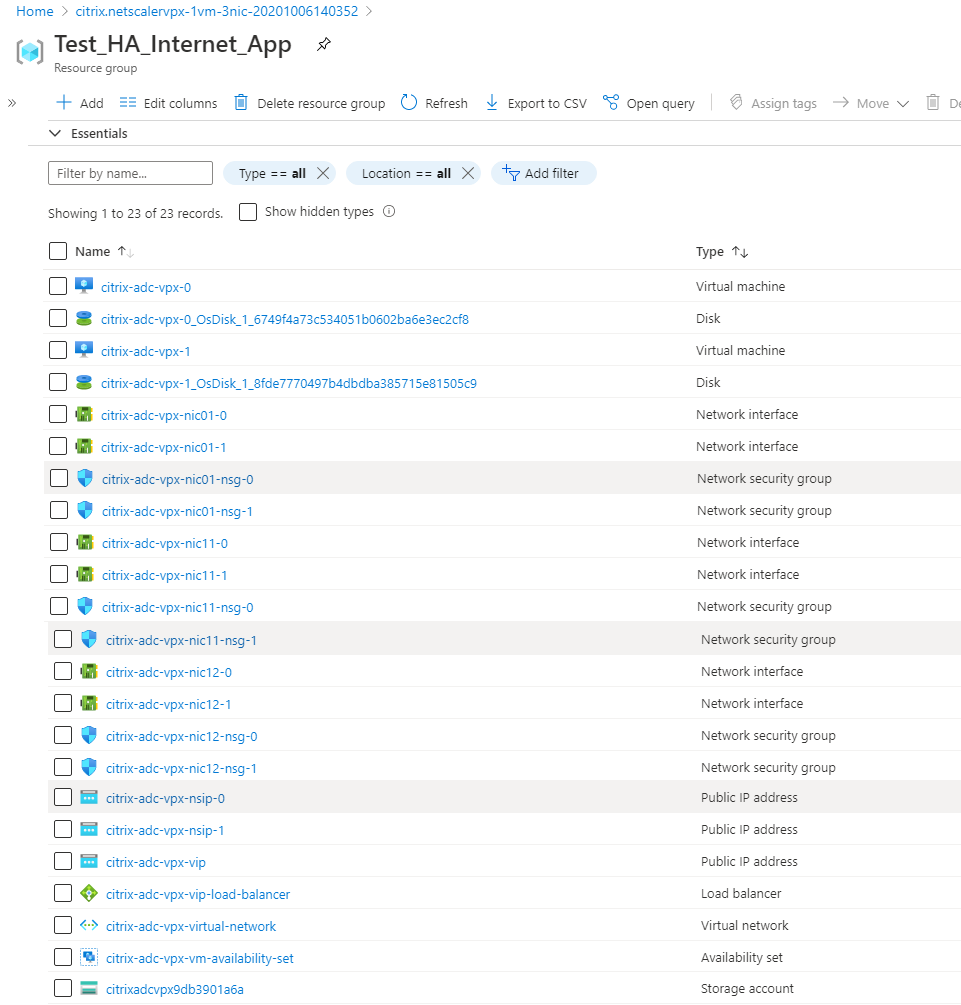

Es kann einen Moment dauern, bis die Azure Resource Group mit den erforderlichen Konfigurationen erstellt wurde. Wählen Sie nach Abschluss die Ressourcengruppe im Azure-Portal aus, um die Konfigurationsdetails wie LB-Regeln, Back-End-Pools und Health Probes anzuzeigen. Das Hochverfügbarkeitspaar wird als citrix-adc-vpx-0 und citrix-adc-vpx-1angezeigt.

Wenn weitere Änderungen für das HA-Setup erforderlich sind, z. B. das Erstellen weiterer Sicherheitsregeln und Ports, können Sie dies über das Azure-Portal vornehmen.

Sobald die erforderliche Konfiguration abgeschlossen ist, werden die folgenden Ressourcen erstellt.

-

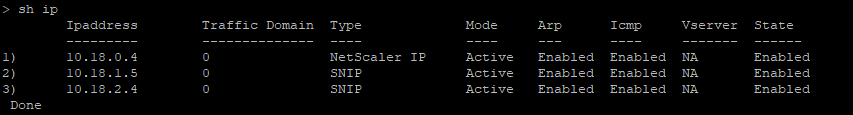

Sie müssen sich an den Knoten citrix-adc-vpx-0 und citrix-adc-vpx-1 anmelden, um die folgende Konfiguration zu validieren:

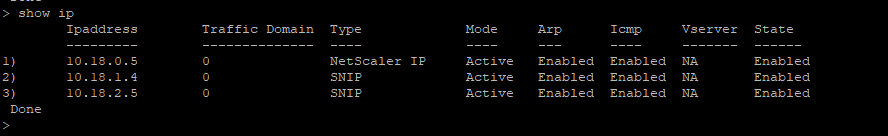

- NSIP-Adressen für beide Knoten müssen sich im Management-Subnetz befinden.

- Auf den primären (citrix-adc-vpx-0) und sekundären (citrix-adc-vpx-1) Knoten müssen Sie zwei SNIP-Adressen sehen. Ein SNIP (Client-Subnetz) wird für die Beantwortung der ALB-Sonden verwendet und das andere SNIP (Serversubnetz) wird für die Backend-Serverkommunikation verwendet.

Hinweis:

Im HA-INC-Modus unterscheiden sich die SNIP-Adressen der VMs citrix-adc-vpx-0 und citrix-adc-vpx-1, im Gegensatz zur klassischen on-premises ADC-Hochverfügbarkeitsbereitstellung, bei der beide gleich sind.

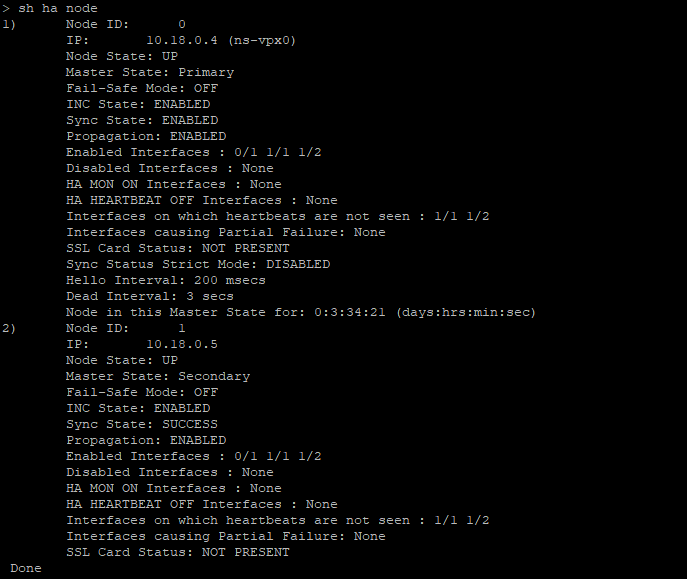

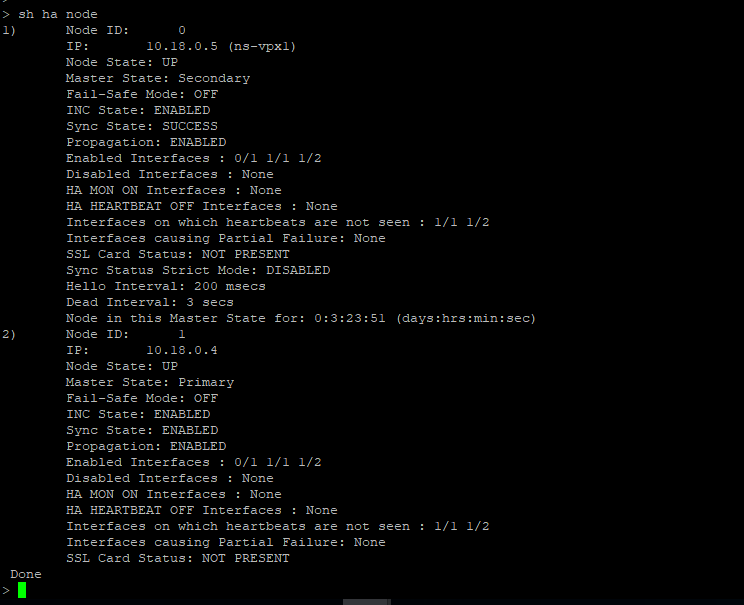

Auf dem primären Knoten (citrix-adc-vpx-0)

Auf dem sekundären Knoten (citrix-adc-vpx-1)

-

Nachdem der primäre und sekundäre Knoten UP sind und der Synchronisierungsstatus ERFOLGist, müssen Sie den virtuellen Lastausgleichsserver oder den virtuellen Gateway-Server auf dem primären Knoten (citrix-adc-vpx-0) mit der öffentlichen IP-Adresse des virtuellen ALB-Servers konfigurieren. Weitere Informationen finden Sie im Abschnitt Beispielkonfiguration .

-

Um die öffentliche IP-Adresse des virtuellen ALB-Servers zu finden, navigieren Sie zum Azure-Portal > Azure Load Balancer > Frontend IP-Konfiguration.

-

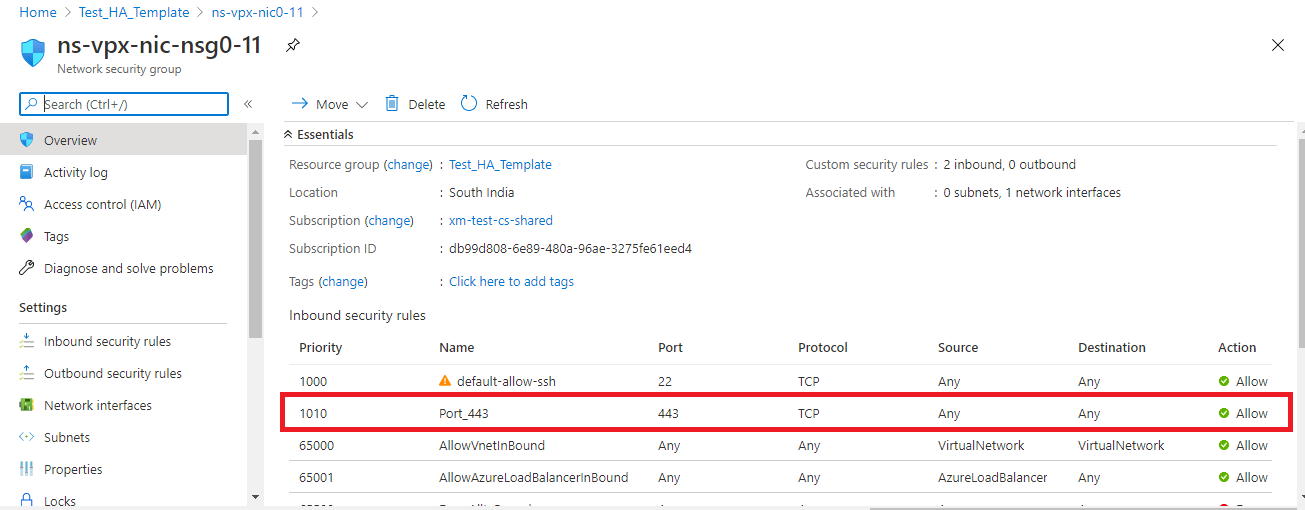

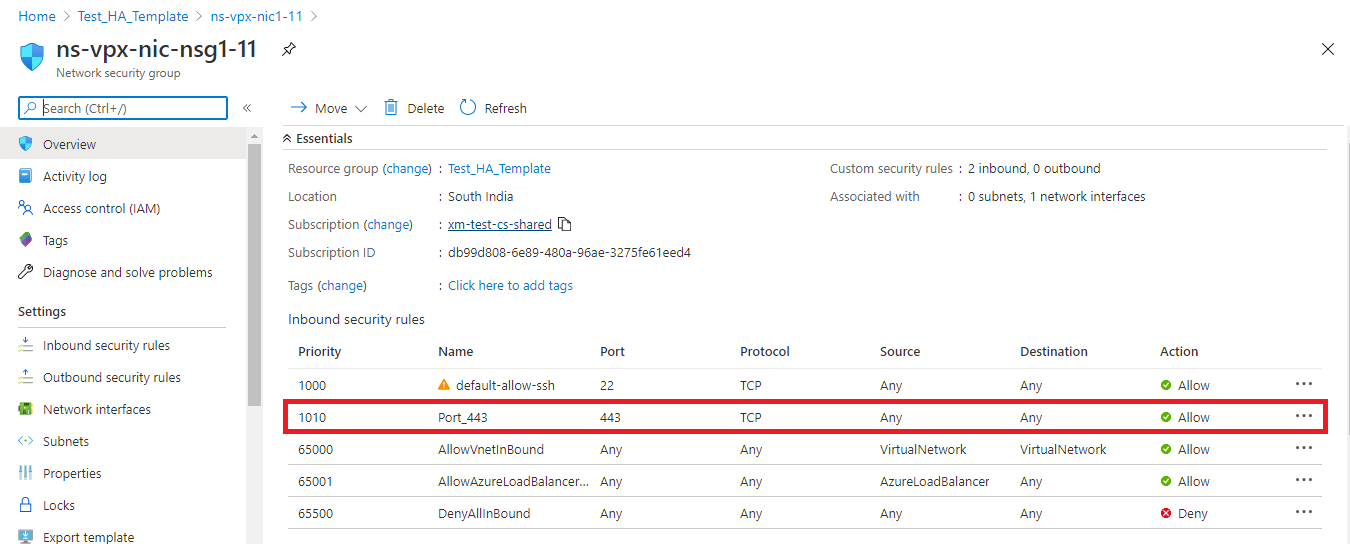

Fügen Sie die eingehende Sicherheitsregel für den virtuellen Serverport 443 in der Netzwerksicherheitsgruppe der beiden Client-Schnittstellen hinzu.

-

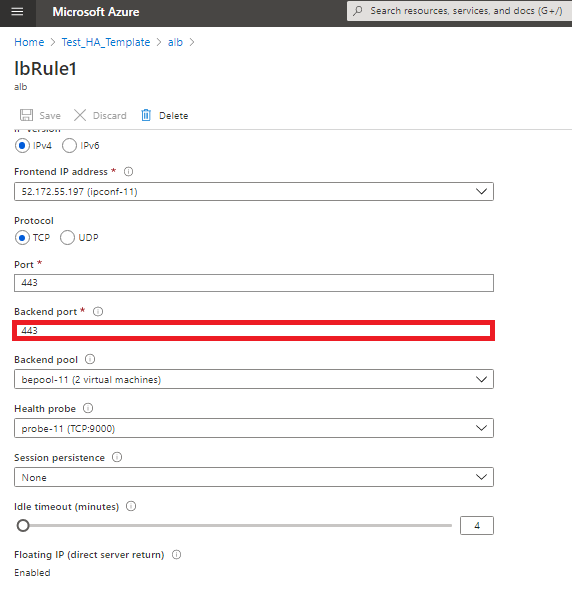

Konfigurieren Sie den ALB-Port, auf den Sie zugreifen möchten, und erstellen Sie eine Sicherheitsregel für eingehenden Datenverkehr für den angegebenen Port. Der Backend-Port ist Ihr virtueller Load-Balancing-Serverport oder der virtuelle VPN-Serverport.

-

Jetzt können Sie über den vollqualifizierten Domänennamen (FQDN), der der öffentlichen ALB-IP-Adresse zugeordnet ist, auf den virtuellen Lastausgleichsserver oder den virtuellen VPN-Server zugreifen.

Beispiel-Konfiguration

Führen Sie zum Konfigurieren eines virtuellen Gateway-VPN-Servers und eines virtuellen Lastausgleichsservers die folgenden Befehle auf dem primären Knoten aus (ADC-VPX-0). Die Konfiguration synchronisiert sich automatisch mit dem sekundären Knoten (ADC-VPX-1).

Gateway Beispielkonfiguration

enable feature aaa LB SSL SSLVPN

add ip 52.172.55.197 255.255.255.0 -type VIP

add vpn vserver vpn_ssl SSL 52.172.55.197 443

add ssl certKey ckp -cert cgwsanity.cer -key cgwsanity.key

bind ssl vserver vpn_ssl -certkeyName ckp

<!--NeedCopy-->

Beispielkonfiguration für den Lastausgleich

enable feature LB SSL

enable ns mode MBF

add lb vserver lb_vs1 SSL 52.172.55.197 443

bind ssl vserver lb_vs1 -certkeyName ckp

<!--NeedCopy-->

Sie können jetzt über den FQDN, der der öffentlichen IP-Adresse von ALB zugeordnet ist, auf den virtuellen Loadbalancing- oder VPN-Server zugreifen.

Im Abschnitt Ressourcen finden Sie weitere Informationen zur Konfiguration des virtuellen Lastausgleichsservers.

Ressourcen:

Die folgenden Links bieten zusätzliche Informationen zur HA-Bereitstellung und Konfiguration virtueller Server: