Configuraciones OTP nativas recomendadas para el registro de dispositivos

En esta sección se describen las configuraciones de OTP nativas que puede realizar para el registro de dispositivos en los siguientes escenarios:

- Nuevos usuarios que están registrando sus dispositivos

- Usuarios registrados que han perdido sus dispositivos

Requisito previo

Configure el servidor virtual de autenticación mediante la CLI de NetScaler.

add authentication vserver authvs_otp SSL 1.2.3.5 443

bind authentication vserver authvs_otp -portaltheme RFWebUI

bind ssl vserver authvs_otp -certkeyname otpauthcert

<!--NeedCopy-->

Configuraciones de OTP nativas para mejorar la seguridad de OTP

-

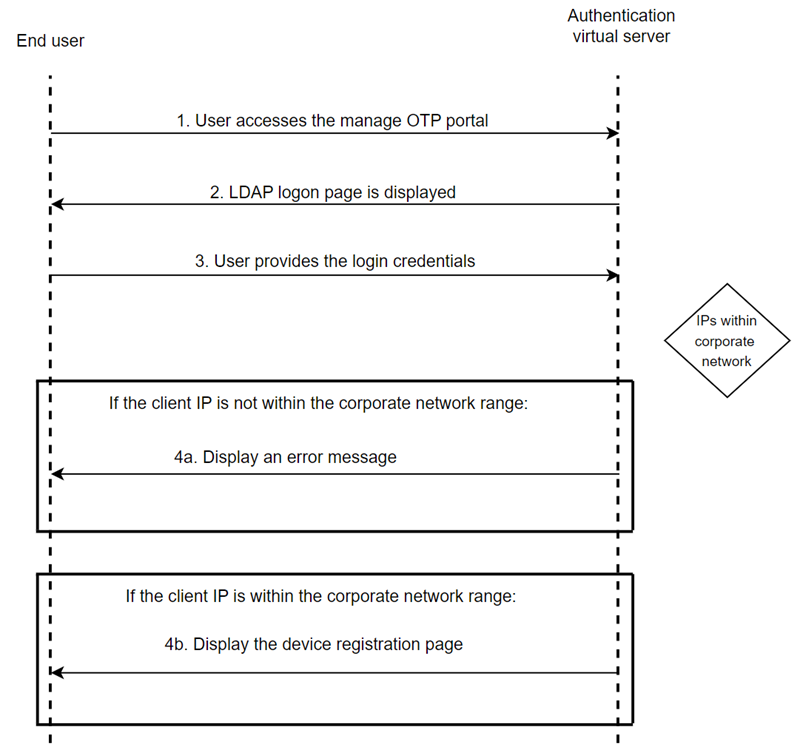

Enfoque 1: restricción de la dirección IP del cliente

En este enfoque, la validez del acceso del usuario se evalúa mediante la dirección IP de origen del cliente. El usuario debe estar presente en la red de la oficina o en la sucursal para registrar o eliminar su dispositivo. No se aprueban las solicitudes de registro de dispositivos de usuarios ajenos a las subredes de la oficina.

-

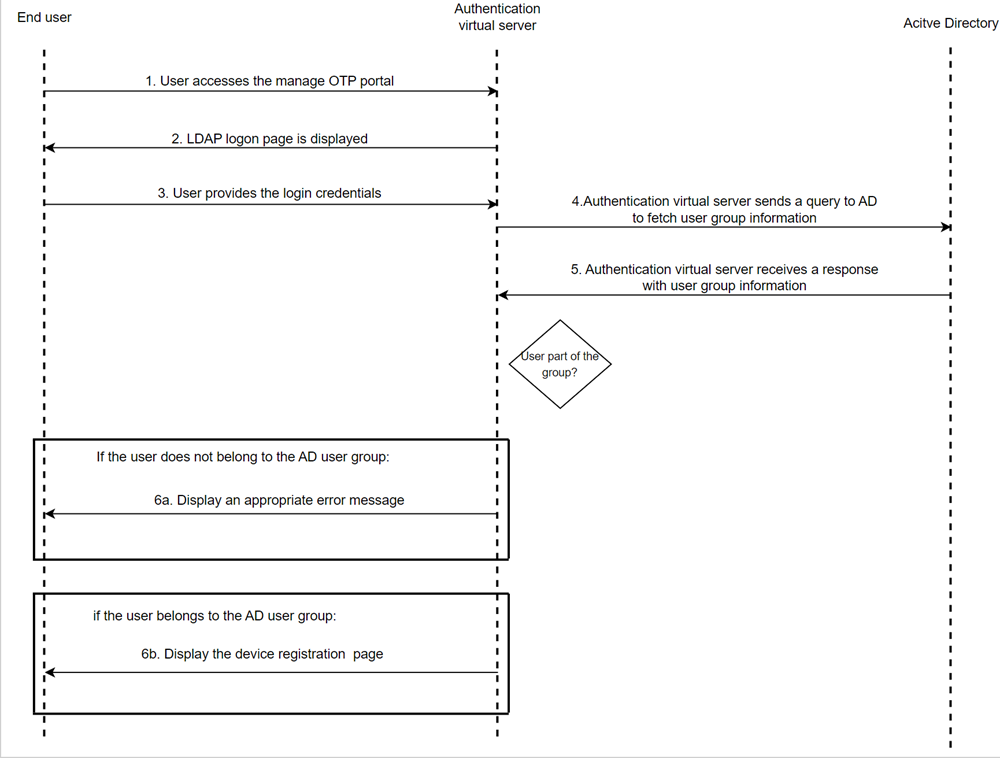

Enfoque 2: restricción basada en la pertenencia a grupos de usuarios

En este enfoque, la validez del acceso del usuario se evalúa en función de su pertenencia al grupo de AD. Un usuario se agrega a un grupo especial cada vez que se requiere un nuevo registro o cuando el usuario pierde su dispositivo móvil.

-

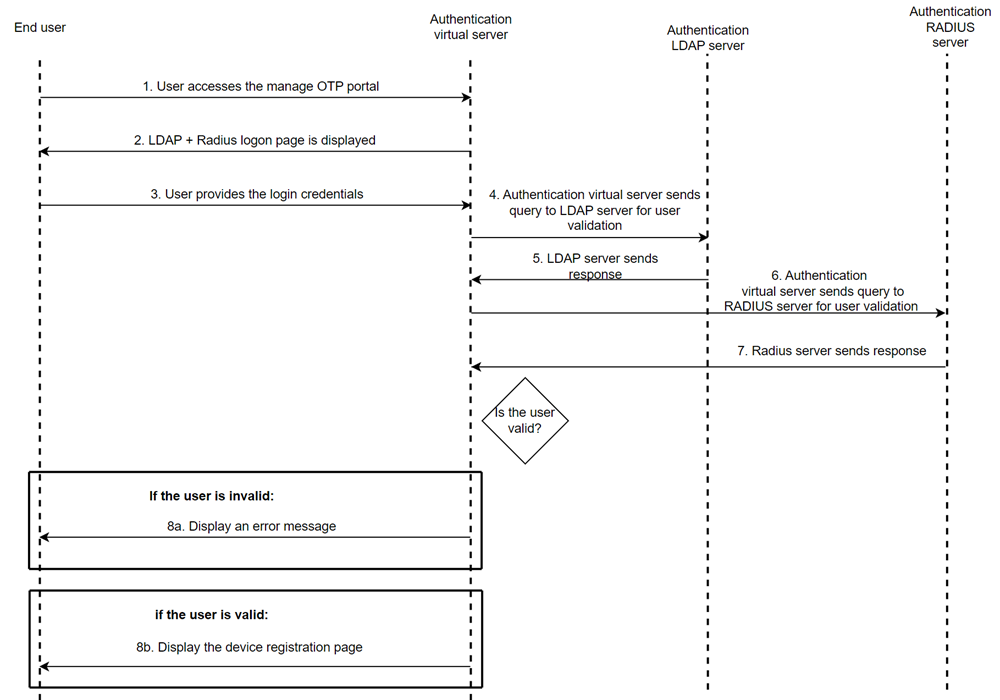

Enfoque 3: Introducir un factor adicional junto con la autenticación LDAP

En este enfoque, se configura un factor de validación adicional junto con la autenticación. En este ejemplo, se utilizan los métodos de autenticación LDAP y RADIUS para la configuración.

Enfoque 1: restricción de la dirección IP del cliente

-

Configure el primer factor. El primer factor determina si el dispositivo cliente está accediendo a la página de registro del dispositivo o intentando iniciar sesión de varios factores con OTP nativa.

- Cree una directiva de autenticación para la solicitud de registro del dispositivo.

add authentication Policy check_request_for_manageotp -rule "HTTP.REQ.COOKIE.VALUE(\"NSC_TASS\").EQ(\"manageotp\")" -action NO_AUTHN -

Este factor determina si el acceso es legítimo o no. NetScaler verifica si la dirección IP del cliente está dentro del rango de las direcciones IP de la red corporativa configuradas.

-

Cree un esquema de inicio de sesión para el flujo de registro del dispositivo.

add authentication loginSchema lschema_single_manage_otp -authenticationSchema "/nsconfig/loginschema/LoginSchema/SingleAuthManageOTP.xml" -

Cree una etiqueta de directiva de flujo de registro de dispositivos para el segundo factor.

add authentication policylabel otp_manage_flow -loginSchema lschema_single_manage_otp -

Cree una acción LDAP para la validación del usuario.

add authentication ldapAction ldap_otp_action_for_manageotp -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -groupAttrName memberOF -subAttributeName CN -

Cree una directiva de autenticación para la validación de usuarios. La regla se basa en la red de la oficina del usuario final.

add authentication Policy ldap_otp_policy_for_manageotp -rule "CLIENT.IP.SRC.APPLY_MASK(255.255.255.0).EQ(10.140.200.0)" -action ldap_otp_action_for_manageotp

-

-

Configure el tercer factor. Según la evaluación de la directiva del factor anterior, se permite al usuario acceder a la página de registro del dispositivo o se le niega el acceso con un mensaje de error apropiado.

-

Cree una directiva de autenticación para un acceso de usuario no válido.

add authentication Policy noauthnotallowed -rule true -action NO_AUTHN -

Cree un esquema de inicio de sesión para un acceso de usuario no válido. Puede personalizar el esquema de inicio de sesión en función de sus requisitos para mostrar el mensaje correspondiente.

add authentication loginSchema notallowed -authenticationSchema "/nsconfig/loginschema/LoginSchema/InvalidFlow.xml" -

Cree una etiqueta de directiva para el acceso de usuario no válido y agregue un esquema de inicio de sesión.

add authentication policylabel notallowed -loginSchema notallowed -

Enlace la directiva a la etiqueta de directiva

otp_manage_flowpara completar el flujo de acceso de usuario no válido.bind authentication policylabel otp_manage_flow -policyName noauthnotallowed -priority 1000 -gotoPriorityExpression NEXT -nextFactor notallowed

-

-

Configure el cuarto factor. En este factor, el usuario puede agregar o quitar su dispositivo OTP en la página de registro del dispositivo.

-

Cree una acción LDAP para un acceso de usuario válido. El usuario puede registrar los dispositivos en este factor.

add authentication ldapAction ldap_otp_register_action -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -authentication DISABLED -OTPSecret userParameters -

Cree una directiva LDAP para un acceso de usuario válido.

add authentication Policy ldap_otp_register_policy -rule true -action ldap_otp_register_action -

Agregue una etiqueta de directiva de autenticación para un acceso de usuario válido.

add authentication loginSchema lschema_noschema -authenticationSchema noschema add authentication policylabel otp_manage_register_factor -loginSchema lschema_noschema <!--NeedCopy--> -

Enlace la directiva LDAP a la etiqueta para un acceso de usuario válido.

bind authentication policylabel otp_manage_register_factor -policyNamel ldap_otp_register_policy -priority 10 -

Enlace la directiva al factor anterior.

bind authentication policylabel otp_manage_flow -policyName ldap_otp_policy_for_manageotp -priority 1 -gotoPriorityExpression NEXT -nextFactor otp_manage_register_factor

-

-

Enlace el flujo de registro del dispositivo al servidor virtual de autenticación para completar el flujo.

bind authentication vserver authvs_otp -policy check_request_for_manageotp -priority 10 -nextFactor otp_manage_flow -gotoPriorityExpression NEXT

Ejemplos:

-

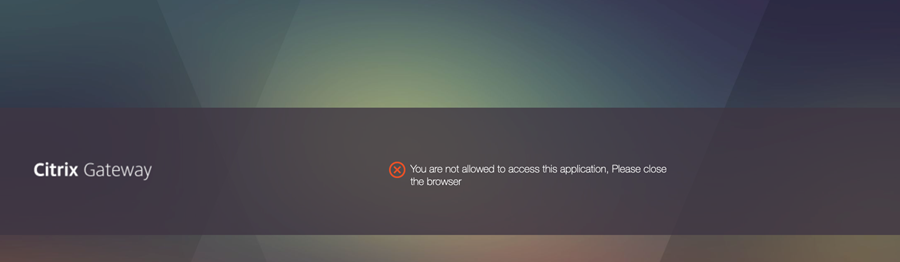

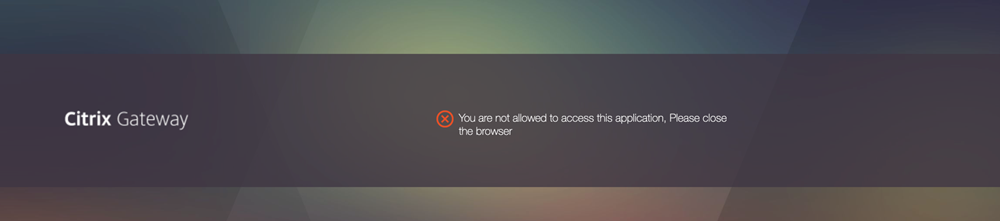

Un usuario accede a la página de registro del dispositivo desde fuera de la red de la oficina y, por lo tanto, se le deniega el acceso.

-

Un usuario accede a la página de registro del dispositivo desde la red de la oficina y, por lo tanto, se permite el acceso.

Utilice el siguiente esquema de inicio de sesión para mostrar un mensaje de error apropiado:

-

InvalidFlow.xml

<AuthenticateResponse xmlns="http://citrix.com/authentication/response/1"> <Status>success</Status> <Result>more-info</Result> <StateContext/> <AuthenticationRequirements> <PostBack>/nf/auth/doAuthentication.do</PostBack> <CancelPostBack>/nf/auth/doLogoff.do</CancelPostBack> <CancelButtonText>Cancel</CancelButtonText> <Requirements> <Req<AuthenticateResponse xmlns="http://citrix.com/authentication/response/1"> <Status>success</Status> <Result>more-info</Result> <StateContext/> <AuthenticationRequirements> <PostBack>/nf/auth/doAuthentication.do</PostBack> <CancelPostBack>/nf/auth/doLogoff.do</CancelPostBack> <CancelButtonText>Cancel</CancelButtonText> <Requirements> <Requirements> <Requirement> <Credential> <Type>none</Type> </Credential> <Label> <Text>You are not allowed to access this application, Please close the browser</Text> <Type>error</Type> </Label> <Input/> </Requirement> <Requirement> <Credential> <ID>error_okBtn</ID> <Type>error_okBtn</Type> </Credential> <Label> <Type>none</Type> </Label> </Requirement> </Requirements> </Requirements> </AuthenticationRequirements> </AuthenticateResponse> <!--NeedCopy-->

Enfoque 2: restricción basada en la pertenencia a grupos de usuarios

-

Configure el primer factor. Este factor determina si el dispositivo cliente está accediendo a la página de registro del dispositivo o intentando iniciar sesión de varios factores con OTP nativa.

-

Configure una directiva de autenticación para la solicitud de registro del dispositivo.

add authentication Policy check_request_for_manageotp -rule "HTTP.REQ.COOKIE.VALUE(\"NSC_TASS\").EQ(\"manageotp\")" -action NO_AUTHN

-

-

Configure el segundo factor. Este factor determina si el acceso es legítimo. NetScaler obtiene la información del grupo del servidor LDAP y verifica si el usuario pertenece a un grupo específico configurado para el registro de dispositivos. En el siguiente ejemplo, se usa el grupo “allowmanageotp”.

-

Cree un esquema de inicio de sesión para el flujo de registro del dispositivo.

add authentication loginSchema lschema_single_manage_otp -authenticationSchema "/nsconfig/loginschema/LoginSchema/SingleAuthManageOTP.xml" -

Cree una etiqueta de directiva de flujo de registro de dispositivos para el segundo factor.

add authentication policylabel otp_manage_flow -loginSchema lschema_single_manage_otp -

Cree una acción LDAP para la validación del usuario.

add authentication ldapAction ldap_otp_action_for_manageotp -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -groupAttrName memberOF -subAttributeName CN -

Cree una directiva de autenticación para la validación de usuarios. La regla se basa en la red de la oficina del usuario final.

add authentication Policy ldap_otp_policy_for_manageotp -rule "AAA.USER.GROUPS.CONTAINS(\"allowedmanageotp\")" -action ldap_otp_action_for_manageotp

-

-

Configure el tercer factor. Basándose en la evaluación de directivas del factor anterior, NetScaler verifica la pertenencia al grupo en función de la respuesta del servidor LDAP. Si se encuentra una pertenencia a un grupo válida, el usuario puede acceder a la página de registro del dispositivo o se le niega el acceso con el mensaje de error correspondiente.

-

Cree una directiva de autenticación para acceso de usuario no válido.

add authentication Policy noauthnotallowed -rule true -action NO_AUTHN -

Cree un esquema de inicio de sesión para el acceso de usuario no válido. Puede personalizar el esquema de inicio de sesión en función de sus requisitos para mostrar el mensaje correspondiente.

add authentication loginSchema notallowed -authenticationSchema "/nsconfig/loginschema/LoginSchema/InvalidFlow.xml" -

Cree una etiqueta de directiva para el acceso de usuario no válido y agregue el esquema de inicio de sesión.

add authentication policylabel notallowed -loginSchema notallowed -

Enlace la directiva a la etiqueta de directiva

otp_manage_flowpara completar el flujo de acceso de usuario no válido.bind authentication policylabel otp_manage_flow -policyName noauthnotallowed -priority 1000 -gotoPriorityExpression NEXT -nextFactor notallowed

-

-

Configure el cuarto factor. Este factor determina dónde el usuario puede agregar o quitar su dispositivo OTP en la página de registro del dispositivo. Según la evaluación de la directiva del factor anterior, el registro real del dispositivo del usuario se produce en este factor.

-

Cree una acción LDAP para un acceso de usuario válido. El usuario registra su dispositivo en este factor.

add authentication ldapAction ldap_otp_register_action -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -authentication DISABLED -OTPSecret userParameters -

Cree una directiva LDAP para un acceso de usuario válido.

add authentication Policy ldap_otp_register_policy -rule true -action ldap_otp_register_action -

Agregue una etiqueta de directiva de autenticación para un acceso de usuario válido.

add authentication loginSchema lschema_noschema -authenticationSchema noschema add authentication policylabel otp_manage_register_factor -loginSchema lschema_noschema <!--NeedCopy--> -

Enlace la directiva LDAP a la etiqueta de directiva para un acceso de usuario válido.

bind authentication policylabel otp_manage_register_factor -policyNamel ldap_otp_register_policy -priority 10 -

Enlace la directiva al factor anterior.

bind authentication policylabel otp_manage_flow -policyName ldap_otp_policy_for_manageotp -priority 1 -gotoPriorityExpression NEXT -nextFactor otp_manage_register_factor -

Enlace el flujo de registro del dispositivo al servidor virtual de autenticación para completar el flujo general.

bind authentication vserver authvs_otp -policy check_request_for_manageotp -priority 10 -nextFactor otp_manage_flow -gotoPriorityExpression NEXT

-

Ejemplo:

Un usuario que se encuentra fuera del grupo de registro de dispositivos permitido intenta acceder a la página de registro de dispositivos a través de la red de la oficina. Se deniega al usuario el acceso al portal.

Para obtener más información sobre el esquema de inicio de sesión que se utilizará para esta configuración, consulte Método 1: restricción de la dirección IP del cliente.

Enfoque 3: Introducir un factor adicional junto con la autenticación LDAP

-

Configure el primer factor. Este factor determina si el usuario está accediendo a la página de registro del dispositivo o intentando iniciar sesión de varios factores con OTP nativa.

-

Directiva de autenticación para la solicitud de registro del dispositivo.

add authentication Policy check_request_for_manageotp -rule "HTTP.REQ.COOKIE.VALUE(\"NSC_TASS\").EQ(\"manageotp\")" -action NO_AUTH

-

-

Configure el segundo factor. En este factor, NetScaler verifica si la dirección IP del cliente pertenece a la red de la oficina.

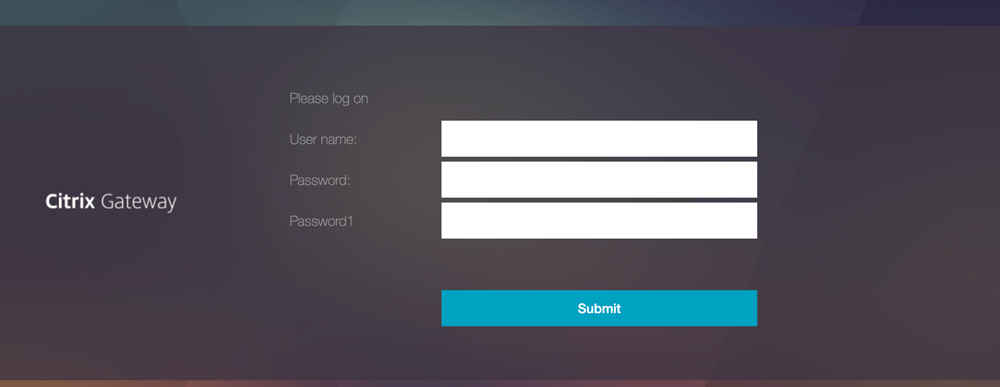

En este ejemplo, se utiliza el esquema de inicio de sesión

DualAuthManageOTP.xml. Este esquema de inicio de sesión solicita al usuario las credenciales de LDAP y RADIUS.- Cree un esquema de inicio de sesión para el flujo de registro del dispositivo.

`add authentication loginSchema dualauth_manageOTP -authenticationSchema "/nsconfig/loginschema/LoginSchema/DualAuthManageOTP.xml"`-

Agregue una etiqueta de directiva para el flujo de registro de dispositivos.

add authentication policylabel otp_manage_flow -loginSchema dualauth_manageOTP -

Agregue una acción de autenticación LDAP para la validación del usuario.

add authentication ldapAction ldap_otp_action_for_manageotp -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -

Agregue una directiva de autenticación LDAP para la validación de usuarios.

add authentication Policy ldap_pol_for_manageOTP -rule true -action ldap_action_for_manageOTP

-

Configure el tercer factor, un factor adicional después de LDAP, para proteger aún más el acceso a la página de registro del dispositivo. En este factor, se agrega la directiva RADIUS para verificar la identidad del usuario con el servidor RADIUS. Si la dirección IP del cliente del usuario coincide con el rango de subredes de la oficina, el usuario puede acceder a la página de registro del dispositivo. De lo contrario, se deniega el acceso al usuario con un mensaje de error apropiado. Según la evaluación de la directiva del factor anterior, el registro real del dispositivo del usuario se produce en este factor.

-

Agregue el esquema de inicio de sesión

noschema.add authentication loginSchema lschema_noschema -authenticationSchema noschema -

Agregue una etiqueta de directiva para la autenticación RADIUS.

add authentication policylabel radius_label_for_mangeOTP -loginSchema lschema_noschema -

Agregue una directiva de autenticación para la autenticación RADIUS.

add authentication Policy rad_pol_for_manageOTP -rule true -action rad_act_for_manageOTP -

Agregue una acción de autenticación para la autenticación RADIUS.

add authentication radiusAction rad_act_for_manageOTP -serverIP <RADIUS Server IP> -radKey <RADIUSKEY> -

Enlace el factor RADIUS a la etiqueta de directiva anterior.

bind authentication policylabel otp_manage_flow -policyName ldap_pol_for_manageOTP -priority 10 -gotoPriorityExpression NEXT -nextFactor radius_label_for_mangeOTP

-

-

Configure el cuarto factor. Este factor es donde el usuario puede agregar o quitar su dispositivo OTP en la página de registro del dispositivo.

-

Agregue una etiqueta de directiva para el registro del dispositivo.

add authentication policylabel ldap_label_for_mangeOTP_registration -loginSchema lschema_noschema -

Agregue una acción LDAP de autenticación para el registro de dispositivos OTP.

add authentication ldapAction ldap_action_for_manageOTP_registration -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -authentication DISABLED -OTPSecret userParameters -

Agregue una directiva de autenticación para el registro de dispositivos OTP.

add authentication Policy ldap_pol_for_manageOTP_registration -rule true -action ldap_action_for_manageOTP_registration -

Enlace la directiva de autenticación a la etiqueta de directiva.

bind authentication policylabel ldap_label_for_manageOTP_registration -policyName ldap_pol_for_manageOTP_registration -priority 10 -

Enlace la etiqueta de directiva al factor anterior.

bind authentication policylabel radius_label_for_mangeOTP -policyName rad_pol_for_manageOTP -priority 1 -gotoPriorityExpression NEXT -nextFactor ldap_label_for_mangeOTP_registration

-

-

Complete el flujo de nFactor vinculando el primer factor al servidor virtual de autenticación.

bind authentication vserver authvs_otp -policy check_OTP_manageRequest -priority 10 -nextFactor otp_manage_flow

Ejemplos:

-

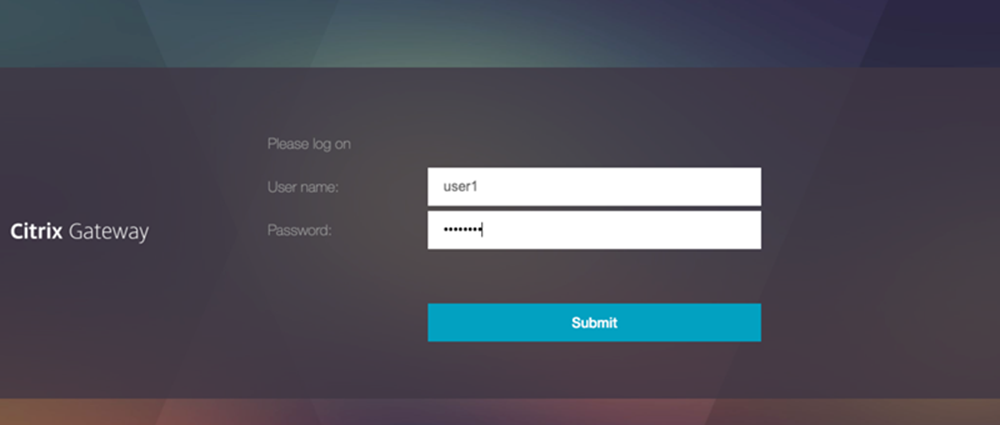

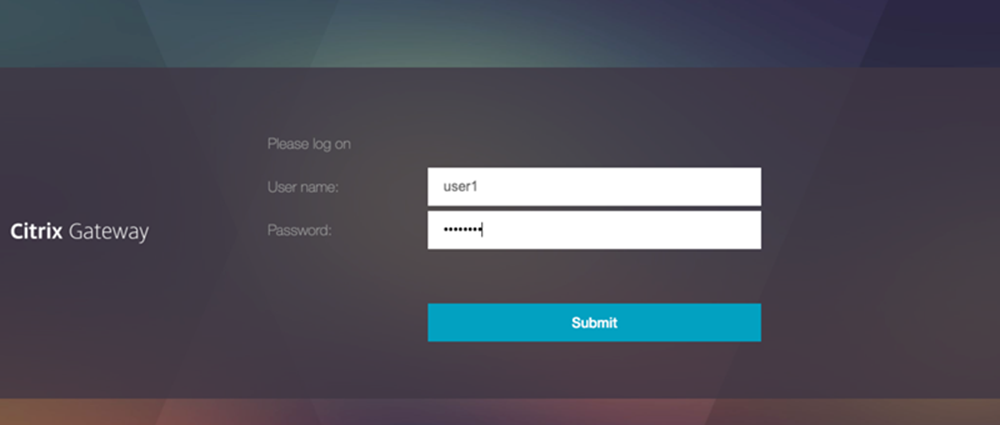

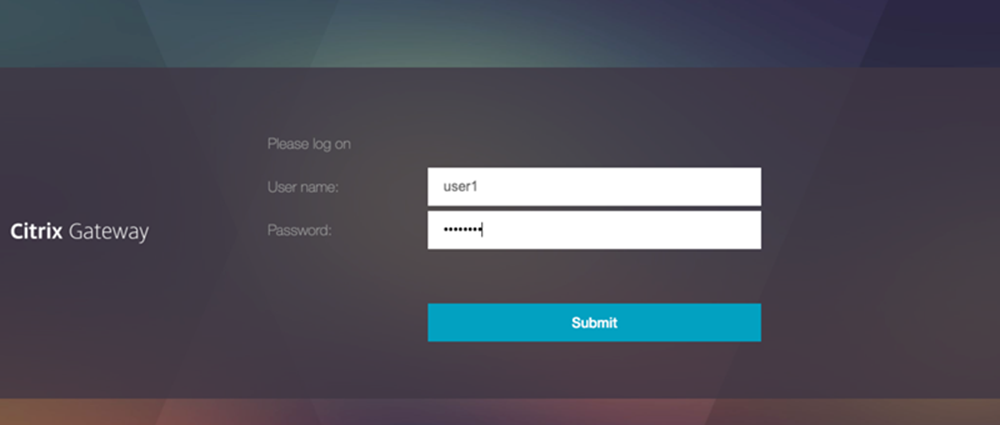

El usuario accede a la página de registro del dispositivo y se le pide que proporcione las credenciales de LDAP y la contraseña de RADIUS.

-

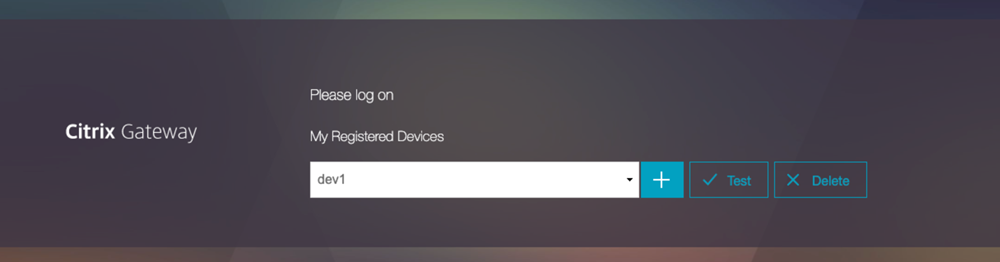

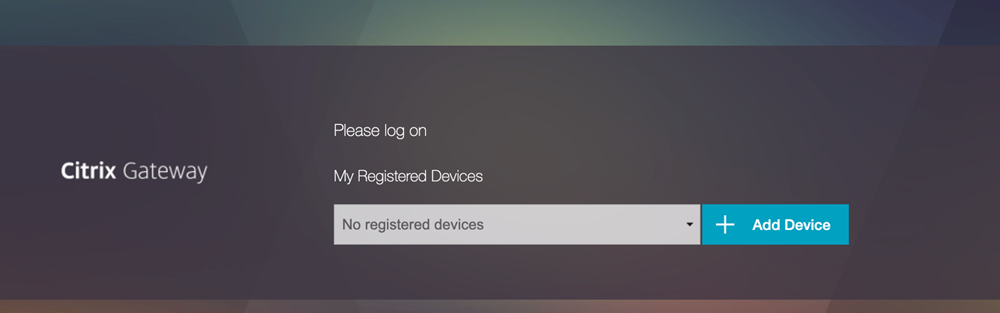

El usuario proporciona los campos obligatorios y, por lo tanto, puede acceder a la página de registro del dispositivo.

Utilice el siguiente esquema de inicio de sesión en esta configuración, donde se introduce un método de autenticación adicional después de la autenticación basada en AD:

-

DualAuthManageOTP.xml

<?xml version="1.0" encoding="UTF-8" standalone="yes"?> <AuthenticateResponse xmlns="http://citrix.com/authentication/response/1"> <Status>success</Status> <Result>more-info</Result> <StateContext/> <AuthenticationRequirements> <PostBack>/nf/auth/doAuthentication.do</PostBack> <CancelPostBack>/nf/auth/doLogoff.do</CancelPostBack> <CancelButtonText>Cancel</CancelButtonText> <Requirements> <Requirement> <Credential> <Type>none</Type> </Credential> <Label> <Text>dualauth_please_log_on</Text> <Type>nsg-login-label</Type> </Label> <Input/> </Requirement> <Requirement> <Credential> <ID>login</ID> <SaveID>login</SaveID> <Type>username</Type> </Credential> <Label> <Text>dualauth_user_name</Text> <Type>nsg-login-label</Type> </Label> <Input> <Text> <ReadOnly>false</ReadOnly> <InitialValue/> <Constraint>.+</Constraint> </Text> </Input> </Requirement> <Requirement> <Credential> <ID>passwd</ID> <SaveID>passwd</SaveID> <Type>password</Type> </Credential> <Label> <Text>dualauth_password</Text> <Type>nsg-login-label</Type> </Label> <Input> <Text> <Secret>true</Secret> <Constraint>.+</Constraint> </Text> </Input> </Requirement> <Requirement> <Credential> <ID>passwd1</ID> <SaveID>passwd1</SaveID> <Type>password</Type> </Credential> <Label> <Text>Password1</Text> <Type>nsg-login-label</Type> </Label> <Input> <Text> <Secret>true</Secret> <Constraint>.+</Constraint> </Text> </Input> </Requirement> <Requirement> <Credential> <ID>otpmanage</ID> <Type>otpmanage</Type> </Credential> <Input> <Text> <Secret>false</Secret> <Hidden>true</Hidden> <InitialValue>1</InitialValue> <Constraint>.+</Constraint> </Text> </Input> </Requirement> <Requirement> <Credential> <ID>pushregister</ID> <Type>nsg_registerpush</Type> </Credential> <Input> <Text> <Secret>false</Secret> <Hidden>true</Hidden> <InitialValue>1</InitialValue> <Constraint>.+</Constraint> </Text> </Input> </Requirement> <Requirement> <Credential> <ID>otpregister</ID> <Type>nsg_registerotp</Type> </Credential> <Input> <Text> <Secret>false</Secret> <Hidden>true</Hidden> <InitialValue>1</InitialValue> <Constraint>.+</Constraint> </Text> </Input> </Requirement> <Requirement> <Credential> <ID>savecredentials</ID> <SaveID/> <Type>savecredentials</Type> </Credential> <Label> <Text>dualauth_remember_my_credentials</Text> <Type>nsg-login-label</Type> </Label> <Input> <AssistiveText>dualauth_</AssistiveText> <CheckBox> <InitialValue>false</InitialValue> </CheckBox> </Input> </Requirement> <Requirement> <Credential> <ID>Logon</ID> <Type>none</Type> </Credential> <Label> <Type>none</Type> </Label> <Input> <Button>dualauth_submit</Button> </Input> </Requirement> </Requirements> </AuthenticationRequirements> </AuthenticateResponse> <!--NeedCopy-->

Inicio de sesión en NetScaler

Para configurar el flujo de inicio de sesión de NetScaler:

-

Configure el primer factor. Este factor determina si se trata de una solicitud de inicio de sesión o de una solicitud de registro de dispositivo.

-

Agregue una directiva de autenticación para el flujo de inicio de sesión OTP.

add authentication Policy otp_login_pol -rule true -action NO_AUTHN

-

-

Configure el segundo factor. En este factor, se agrega un esquema de inicio de sesión que solicita al usuario las credenciales (nombre de usuario, contraseña y código OTP). Para validar la identidad del usuario, se agrega una acción LDAP en este factor.

-

Agregue un esquema de inicio de sesión para mostrar la página de inicio de sesión del usuario.

add authentication loginSchema dualauth_login -authenticationSchema "LoginSchema/DualAuth.xml" -

Agregue una etiqueta de directiva para el inicio de sesión del usuario y adjunte el esquema de inicio de sesión.

add authentication policylabel otp_login_flow -loginSchema dualauth_login -

Agregue una acción LDAP para el inicio de sesión del usuario.

add authentication ldapAction ldap_act_for_validation -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -groupAttrName memberOF -subAttributeName CN add authentication Policy ldap_pol_for_validation -rule true -action ldap_act_for_validation <!--NeedCopy-->

-

-

Configure el tercer factor. La validación de la OTP se realiza en este factor. Aquí se agrega una acción LDAP que se usa para la validación de códigos de acceso OTP.

-

Agregue una etiqueta de directiva para la validación de OTP del usuario.

add authentication policylabel otp_validation_login_factor -loginSchema LSCHEMA_INT -

Agregue una acción LDAP para la validación de OTP del usuario.

add authentication ldapAction ldap_otp_validate_action -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -authentication DISABLED -OTPSecret userParameters -

Agregue una directiva de autenticación para la validación de OTP del usuario.

add authentication policy ldap_otp_validate_pol -action ldap_otp_validate_action -rule true -

Enlace la directiva a la etiqueta de directiva.

bind authentication policylabel otp_validation_login_factor -policyName ldap_otp_validate_pol -priority 100 -

Enlace la etiqueta de directiva actual como el siguiente factor para el flujo de inicio de sesión OTP.

bind authentication policylabel otp_login_flow -policyName aaa_local_pwd_pol -priority 100 -nextFactor otp_validation_login_factor

-

-

Complete el flujo de inicio de sesión vinculando el primer factor al servidor virtual de autenticación.

bind authentication vserver authvs_otp -policy otp_login_pol -nextfactor otp_login_flow -priority 100

Para obtener más información sobre el inicio de sesión de NetScaler, consulte Flujo de trabajo de OTP nativo.

En este artículo

- Requisito previo

- Configuraciones de OTP nativas para mejorar la seguridad de OTP

- Enfoque 1: restricción de la dirección IP del cliente

- Enfoque 2: restricción basada en la pertenencia a grupos de usuarios

- Enfoque 3: Introducir un factor adicional junto con la autenticación LDAP

- Inicio de sesión en NetScaler