Protección de firewall de aplicaciones web para servidores virtuales VPN y servidores virtuales de autenticación

A partir de la versión 13.1 compilación 53.x de NetScaler, puede proteger los servidores virtuales de NetScaler Gateway, los servidores virtuales de administración del tráfico y los servidores virtuales de autenticación contra ataques malintencionados mediante la aplicación de la protección de Web Application Firewall. Esta funcionalidad proporciona una capa adicional de seguridad a sus implementaciones, ya que filtra las solicitudes entrantes validándolas mediante el esquema de la API y, a continuación, autentica a los usuarios para que accedan a las aplicaciones.

Nota:

La protección del firewall de aplicaciones web para la autenticación y el punto final de la puerta de enlace no es compatible con las implementaciones de CPX y BLX basadas en Linux.

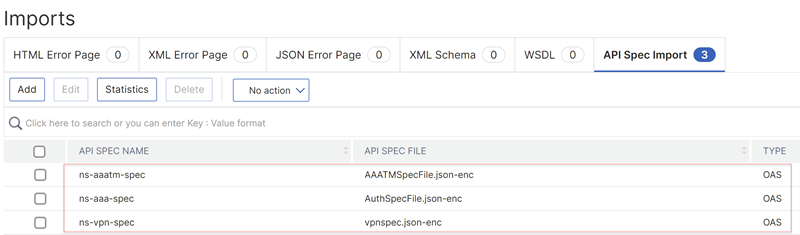

Cuando la protección del firewall de aplicaciones web está habilitada, NetScaler aprovecha los perfiles integrados del firewall de aplicaciones web ns-aaatm-default-appfw-profile, ns-aaa-default-appfw-profile y ns-vpn-default-appfw-profile. Los perfiles contienen los archivos de especificación de API integrados ns-aaatm-spec, ns-aaa-spec y ns-vpn-spec asociados y sirven para garantizar que el tráfico de red sea seguro y cumpla con las especificaciones de la API.

Nota:

Le recomendamos que actualice siempre a la versión más reciente del software, ya que contiene las correcciones de seguridad más recientes.

Requisitos del sistema de licencias

Esta función está disponible con todas las licencias (Standard, Enterprise y Premium).

Configurar la protección del firewall de aplicaciones web

En la GUI

Para configurar la protección del firewall de aplicaciones web para los servidores virtuales:

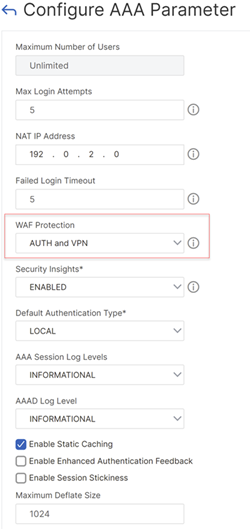

- Vaya a Seguridad > AAA: Tráfico de aplicaciones > Cambiar parámetros de autenticación.

-

En la página Configurar parámetros AAA, configure la protección WAF.

Se admiten las siguientes opciones:

-

Inhabilitado: si se selecciona, la protección de Web Application Firewall no se aplica a ningún servidor virtual. De forma predeterminada, la protección de Web Application Firewall no está establecida en ningún valor.

-

AUTH: protege el servidor virtual de autenticación.

-

VPN: protege el servidor virtual VPN.

-

AUTH y VPN: protege la autenticación, la administración del tráfico y los servidores virtuales VPN.

-

- Haga clic en Aceptar.

En la CLI

Ejecute el siguiente comando para habilitar la protección del firewall de aplicaciones web en los servidores virtuales:

set aaa parameter -wafProtection <DISABLED/AUTH/VPN>

Ejemplos:

El siguiente es un ejemplo de protección de Web Application Firewall para los servidores virtuales de autenticación:

-

El comando

set aaa parameter -wafProtection AUTHprotege los servidores virtuales de autenticación. -

El comando

set aaa parameter -wafProtection VPNprotege los servidores virtuales VPN. -

El comando

set aaa parameter -wafProtection AUTH VPNprotege los servidores virtuales de autenticación, VPN y administración del tráfico.

Configurar información sobre seguridad

Para ver las infracciones detectadas por los perfiles integrados del Web Application Firewall, configure Security Insights. Cuando está configurado, NetScaler envía los registros de información al recopilador de AppFlow (configurado en el perfil de análisis) cada vez que se envía una solicitud a un servidor virtual. Los registros de información de seguridad se envían al recopilador de AppFlow.

Notas:

Antes de configurar las estadísticas de seguridad, como requisito previo, asegúrese de que el modo ULFD y la función AppFlow estén habilitados. En la GUI, puede realizar este paso yendo a Sistema > Configuración > Modos y funciones. En la CLI, puede usar los comandos

en ns mode ULFDyen ns feature appflow.Asegúrese de que las instancias de NetScaler se agreguen a NetScaler Console. Para obtener más información, consulte Administración de instancias.

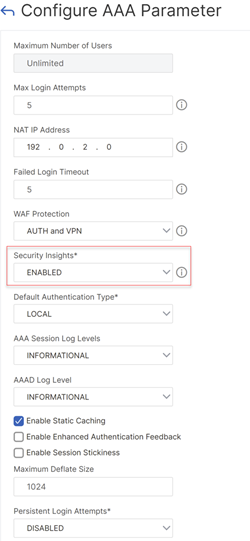

En la GUI

En la página Configurar el parámetro AAA, habilite la opción Security Insights. Este parámetro está inhabilitado de forma predeterminada.

En la CLI

Ejecute el siguiente comando para habilitar la información de seguridad para el registro de depuración. Este parámetro está inhabilitado de forma predeterminada.

set aaa parameter -securityInsights <ENABLED/DISABLED>

Configurar el recopilador de AppFlow y el perfil de análisis en la GUI

-

Vaya a Sistema > Configuración. En la sección Modos y funciones, habilite el modo ULFD y la función AppFlow.

-

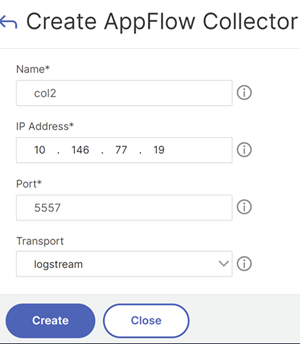

Configure un recopilador de AppFlow.

- Vaya a Configuración > Sistema > AppFlow > Recopiladores de AppFlow. Configure los parámetros necesarios y haga clic en Crear.

-

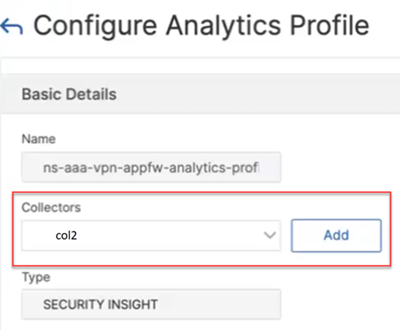

Establezca el recopilador de AppFlow configurado en el perfil de análisis. En este ejemplo, el recopilador de AppFlow está configurado en el perfil de análisis integrado

ns-aaa-vpn-appfw-analytics-profile.- Vaya a Configuración > Sistema > Perfiles > Perfiles de análisis. En la sección Detalles básicos, seleccione el recopilador de AppFlow en el campo Recopiladores.

Configurar el recopilador de AppFlow y el perfil de análisis en la CLI

- add appflow collector col2 -IPAddress 10.146.77.19 -port 5557 -Transport logstream

- set analytics profile ns-aaa-vpn-appfw-analytics-profile -collectors col2 -type securityinsight

<!--NeedCopy-->

Para obtener más información sobre la configuración de AppFlow, consulte Configuración de la función AppFlow.

Nota:

La información de seguridad de esta función solo funciona con los mensajes de Logstream. No funciona con los mensajes IPFIX.

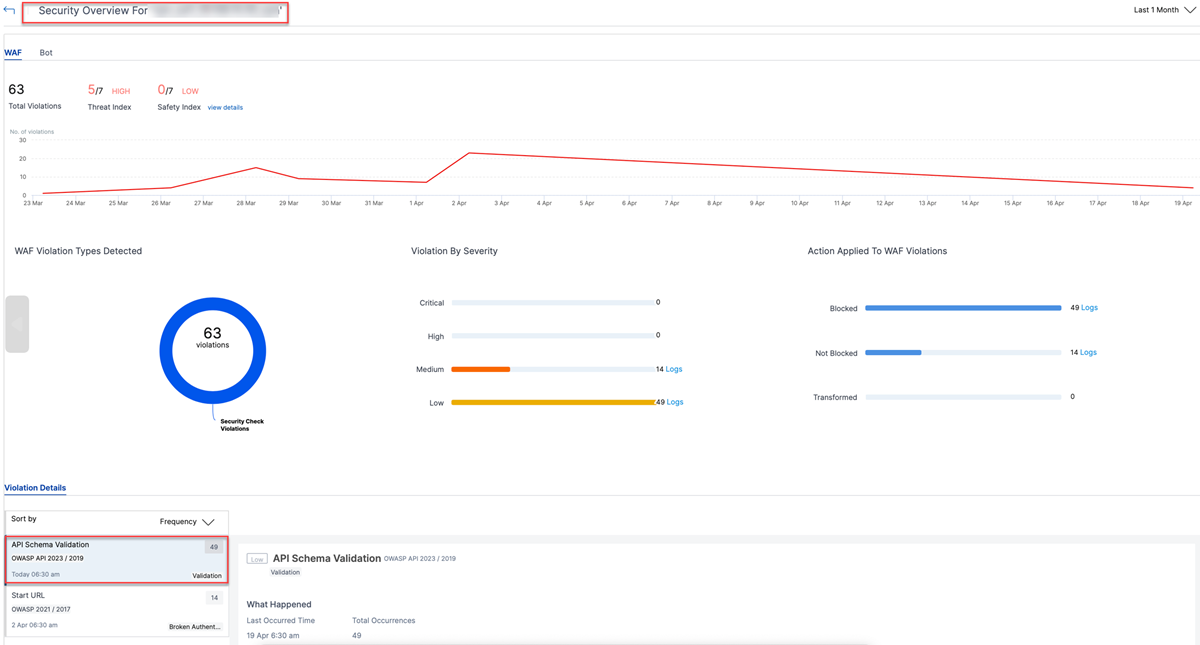

Ver los registros de AppFlow en NetScaler Console

-

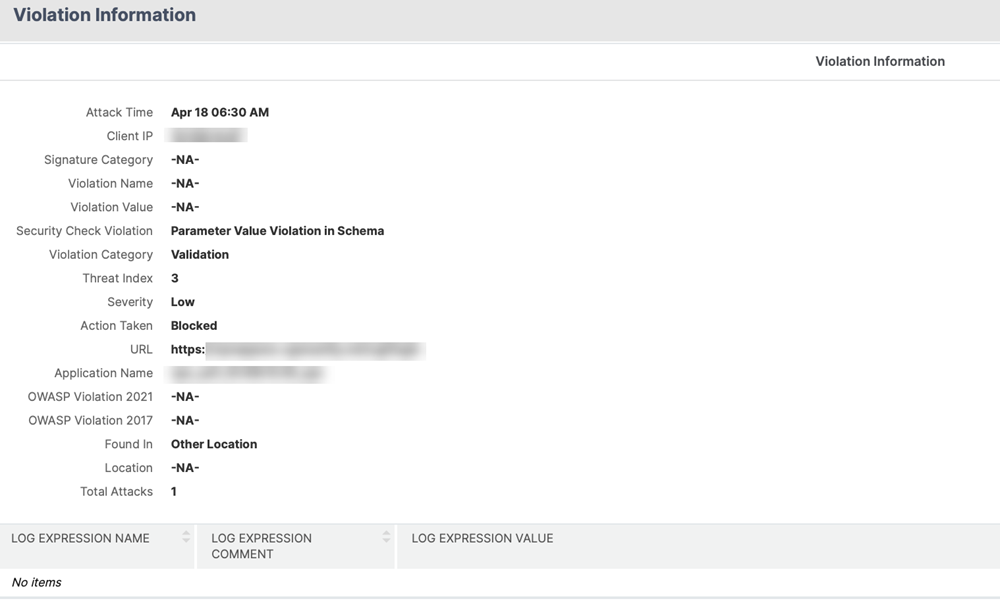

En la GUI local de NetScaler Console, vaya a Seguridad > Infracciones de seguridad. En la sección WAF, seleccione la VPN o el servidor virtual de autenticación. Para obtener más información, consulte Ver detalles de las infracciones de seguridad de las aplicaciones.

Para obtener una vista detallada, seleccione la URL en el campo URL de solicitud.

-

Aplique las licencias apropiadas a su VPN o servidor virtual de autenticación.

-

Compruebe si su servidor virtual tiene licencia.

-

En la sección Configuración > Configuración de Analytics de la GUI de NetScaler Console, seleccione su servidor virtual y aplique las licencias. Para obtener más información, consulte Administrar las licencias y habilitar el análisis en los servidores virtuales.

-

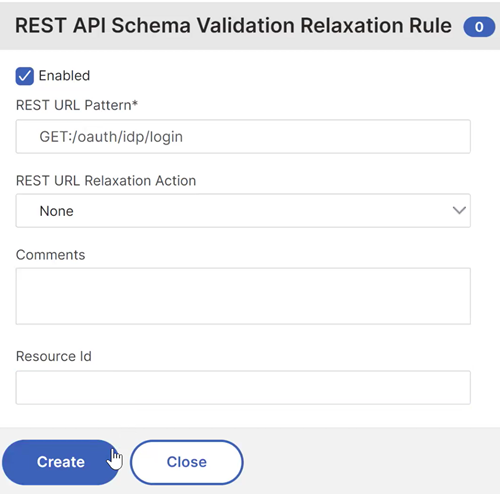

Configurar reglas de relajación

Puede configurar una regla de relajación en las URL de los dispositivos de punto final o en las direcciones IP del servidor virtual para evitar que cierto tráfico se valide según el esquema especificado en el archivo de especificación de la API.

En la GUI

A continuación, se muestra un ejemplo de relajación de la validación REST que puede aplicar a la URL del dispositivo de punto final de autenticación de "GET:/oauth/idp/login":

-

Vaya a Seguridad > Firewall de Aplicaciones Web de NetScaler > Perfiles.

-

Seleccione el perfil

ns-aaa-default-appfw-profile. -

En Configuración avanzada, haga clic en Reglas de relajación.

-

Seleccione la casilla de verificación de validación del esquema de la API REST.

-

Vaya al principio de la sección Reglas de relajación y haga clic en Modificar.

-

Haga clic en Agregar.

-

En la página Regla de relajación de la validación del esquema de la API REST, actualice los campos obligatorios y haga clic en Crear.

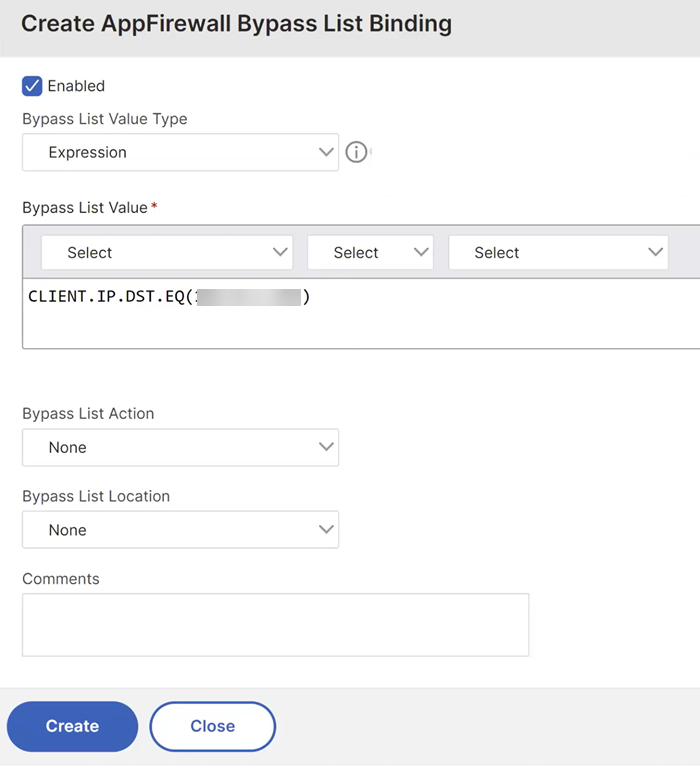

El siguiente es un ejemplo de relajación que puede aplicar a la dirección IP de un servidor virtual:

-

En Configuración avanzada, seleccione Configuración del perfil.

-

En la sección Configuración común, seleccione la casilla Habilitar la lista de omisión.

-

Vuelva a la sección Configuración avanzada y seleccione Lista global de omisiones y rechazos.

-

En la sección Lista global de omisiones, haga clic en Agregar.

-

En la página Crear enlace de listas de omisión de AppFirewall, actualice los campos obligatorios y haga clic en Crear.

En la CLI

A continuación, se muestra un ejemplo de relajación de la validación REST que puede aplicar a la URL del dispositivo de punto final de autenticación de "GET:/oauth/idp/login":

bind appfwprofile ns-aaa-default-appfw-profile -restValidation "GET:/oauth/idp/login"

<!--NeedCopy-->

El siguiente es un ejemplo de relajación que puede aplicar a la dirección IP de un servidor virtual:

set appfwprofile ns-aaa-default-appfw-profile -bypasslist on

bind appfwprofile ns-aaa-default-appfw-profile -bypasslist "CLIENT.IP.DST.EQ(192.0.2.255)" -valueType expression

<!--NeedCopy-->

Registro de depuración

A continuación se muestra un ejemplo de mensaje de error que aparece en el archivo ns.log para las solicitudes de usuario que NetScaler Web Application Firewall bloquea:

Mar 22 07:04:26 <local0.info> 192.0.2.4 03/22/2024:07:04:26 GMT 0-PPE-0 : default APPFW APPFW_SCHEMA_VALUE_INCORRECT 864 0 : 10.106.31.93 107-PPE0 - ns-aaa-default-appfw-profile Parameter value incorrect as per API Spec: (ns-aaa-spec) for Endpoint: (GET https://192.0.2.5/oauth/idp/login?client_id=test&response_type=code&scope=openid%20profile&redirect_uri=https%3A%2F%2Foauthrp.aaa.local%2Foauth%2Flogin&state=Y3R4PU9tNzJ5WkNlTGJaSVhBb1lXM21ZVm40N0ZfQ1JzNjM1OGhvWEpRWkpDVFV1ZkY5U1hoOV9Edndfa282bHZ1ejBqQUFRU0hsbnBJTzF5U0NjbThQdVlqbm1Lb01ESHk5aFVVS19WR0xiaTgtVE9GaHRZZVBYWWJ3Q2F6d2JoZk5QX3hlY09BY2t1NHJUYlFqODZiaHhaZkU3RVdzJTNEA) <blocked>

En el ejemplo anterior, el nombre del perfil y las URL de los dispositivos de punto final se especifican para ayudar a los usuarios a analizar y configurar las reglas de relajación.

El siguiente comando stat muestra los contadores de las solicitudes de usuario bloqueadas por los servidores virtuales de autenticación y administración del tráfico:

stat aaa | grep -i blocked

Total AAA Waf blocked hits 0 15

Total AAATM Waf blocked hits 0 1

<!--NeedCopy-->

El siguiente comando stat muestra los contadores del archivo de especificación de la API:

stat apispec

API spec(s) Summary hits validate unmatched

ns-a...-spec 0 0 0

ns-aaa-spec 15 12 0

ns-vpn-spec 4 4 0

aaa 0 0 0

<!--NeedCopy-->

Actualización dinámica de los nuevos archivos de especificación de API proporcionados por NetScaler

Cuando el parámetro de protección de Web Application Firewall está habilitado, NetScaler usa los siguientes archivos de especificación de API integrados para la validación del esquema de API.

- ns-aaatm-spec: este archivo realiza la validación del esquema API de las solicitudes entrantes en los servidores virtuales de administración del tráfico.

- ns-aaa-spec: este archivo realiza la validación del esquema API de las solicitudes entrantes en los servidores virtuales de autenticación.

- ns-vpn-spec: este archivo realiza la validación del esquema API de las solicitudes entrantes en los servidores virtuales VPN.

En la GUI, puede localizar estos archivos yendo a Seguridad > NetScaler Web App Firewall > Importaciones > Importación de especificaciones de API.

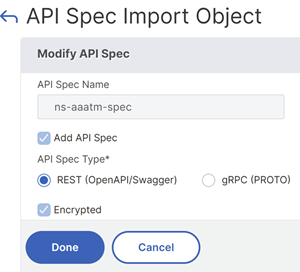

Puede actualizar de forma dinámica los archivos de especificación de API integrados mediante los archivos de especificación de API que proporciona NetScaler. Realice los siguientes pasos en la GUI:

-

Vaya a Seguridad > NetScaler Web App Firewall > Importaciones > Importación de especificaciones de API.

-

Seleccione el archivo de especificación de la API y haga clic en Modificar.

-

En la página Objeto de importación de especificaciones de API, haga clic en Archivo.

-

Cargue el nuevo archivo de esquema de API y haga clic en Continuar.

Notas:

- No cambie el nombre de los archivos de especificaciones de API que proporciona NetScaler.

- Asegúrese de que la casilla Cifrado esté seleccionada.

-

Haga clic en Listo.

Para obtener más información sobre la importación de archivos, consulte Importaciones.

Limitación

Esta función se aplica actualmente al tráfico de la partición predeterminada.

Referencias

-

Para obtener más información sobre la función NetScaler Web Application Firewall, consulte Introducción a NetScalerWeb Application Firewall.

-

Para obtener más información sobre la función AppFlow, consulte AppFlow.

-

Para obtener información detallada sobre las preguntas frecuentes , consulte Autenticación, autorización y auditoría.

En este artículo

- Requisitos del sistema de licencias

- Configurar la protección del firewall de aplicaciones web

- Configurar información sobre seguridad

- Configurar reglas de relajación

- Registro de depuración

- Actualización dinámica de los nuevos archivos de especificación de API proporcionados por NetScaler

- Limitación

- Referencias