Introducción al inicio de sesión único de Kerberos de Citrix ADC

Para utilizar la función Citrix ADC Kerberos SSO, los usuarios primero se autentican con Kerberos o con un servidor de autenticación de terceros compatible. Una vez autenticado, el usuario solicita acceso a una aplicación web protegida. El servidor web responde con una solicitud de prueba de que el usuario está autorizado a acceder a esa aplicación web. El explorador del usuario se pone en contacto con el servidor Kerberos, que verifica que el usuario está autorizado para acceder a ese recurso y, a continuación, proporciona al explorador del usuario un tíquet de servicio que proporciona pruebas. El explorador vuelve a enviar la solicitud del usuario al servidor de aplicaciones web con el tíquet de servicio adjunto. El servidor de aplicaciones web verifica el tíquet de servicio y, a continuación, permite al usuario acceder a la aplicación.

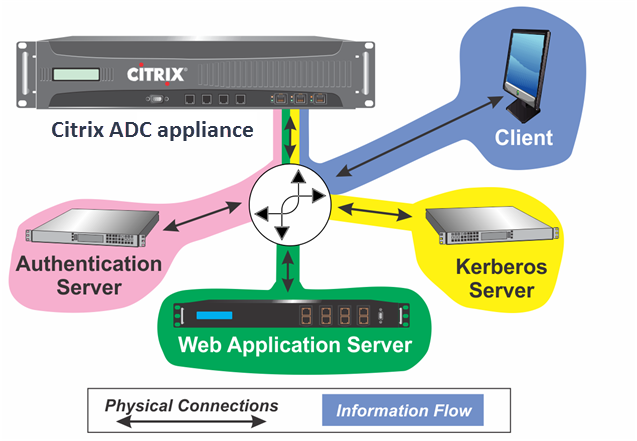

La administración de tráfico de autenticación, autorización y auditoría implementa este proceso como se muestra en el siguiente diagrama. El diagrama ilustra el flujo de información a través del dispositivo Citrix ADC y la administración de tráfico de autenticación, autorización y auditoría, en una red segura con autenticación LDAP y autorización Kerberos. Los entornos de administración de tráfico de autenticación, autorización y auditoría que utilizan otros tipos de autenticación tienen esencialmente el mismo flujo de información, aunque pueden diferir en algunos detalles.

Ilustración 1. Una red segura con LDAP y Kerberos

La administración de tráfico de autenticación, autorización y auditoría con autenticación y autorización en un entorno Kerberos requiere que se lleven a cabo las siguientes acciones.

- El cliente envía una solicitud de un recurso al servidor virtual de administración de tráfico en el dispositivo Citrix ADC.

- El servidor virtual de administración de tráfico pasa la solicitud al servidor virtual de autenticación, que autentica el cliente y, a continuación, devuelve la solicitud al servidor virtual de administración de tráfico.

- El servidor virtual de administración de tráfico envía la solicitud del cliente al servidor de aplicaciones web.

- El servidor de aplicaciones web responde al servidor virtual de administración de tráfico con un mensaje 401 no autorizado que solicita la autenticación Kerberos, la cual recurre a la autenticación NTLM si el cliente no admite Kerberos.

- El servidor virtual de administración de tráfico se pone en contacto con el demonio SSO de Kerberos.

- El demonio SSO de Kerberos se pone en contacto con el servidor Kerberos y obtiene un tíquet de concesión de tíquets (TGT) que le permite solicitar tíquets de servicio que autorizan el acceso a aplicaciones protegidas.

- El demonio Kerberos SSO obtiene un tíquet de servicio para el usuario y lo envía al servidor virtual de administración de tráfico.

- El servidor virtual de administración de tráfico adjunta el tíquet a la solicitud inicial del usuario y envía la solicitud modificada de nuevo al servidor de aplicaciones web.

- El servidor de aplicaciones web responde con un mensaje de 200 OK.

Estos pasos son transparentes para el cliente, que solo envía una solicitud y recibe el recurso solicitado.

Integración de Citrix ADC Kerberos SSO con métodos de autenticación

Todos los mecanismos de autenticación de administración de tráfico de autenticación, autorización y auditoría son compatibles con Citrix ADC Kerberos SSO. La administración de tráfico de autenticación, autorización y auditoría admite el mecanismo de inicio de sesión único de Kerberos con los mecanismos de autenticación Kerberos, CAC (Smart Card) y SAML con cualquier forma de autenticación de cliente para el dispositivo Citrix ADC. También admite los mecanismos de SSO HTTP-Basic, HTTP-Digest, basados en formularios y NTLM (versiones 1 y 2) si el cliente utiliza autenticación HTTP-Basic o basada en formularios para iniciar sesión en el dispositivo Citrix ADC.

La tabla siguiente muestra cada método de autenticación del lado del cliente admitido y el método de autenticación del lado del servidor admitido para ese método del lado del cliente.

Cuadro 1 Métodos de autenticación admitidos

| Básico/Digest/NTLM | Delegación limitada de Kerberos | Suplantación de usuario | |

|---|---|---|---|

| CAC (tarjeta inteligente): En la capa SSL/T LS | X | X | |

| Basado en formularios (LDAP/RADIUS/TACACS) | X | X | X |

| HTTP básico (LDAP/RADIUS/TACACS) | X | X | X |

| Kerberos | X | ||

| NT LM v1/v2 | X | X | |

| SAML | X | ||

| SAML de dos factores | X | X | X |

| Certificado de dos factores | X | X | X |