Configurar Microsoft Entra ID como IDP de SAML y NetScaler como SP de SAML

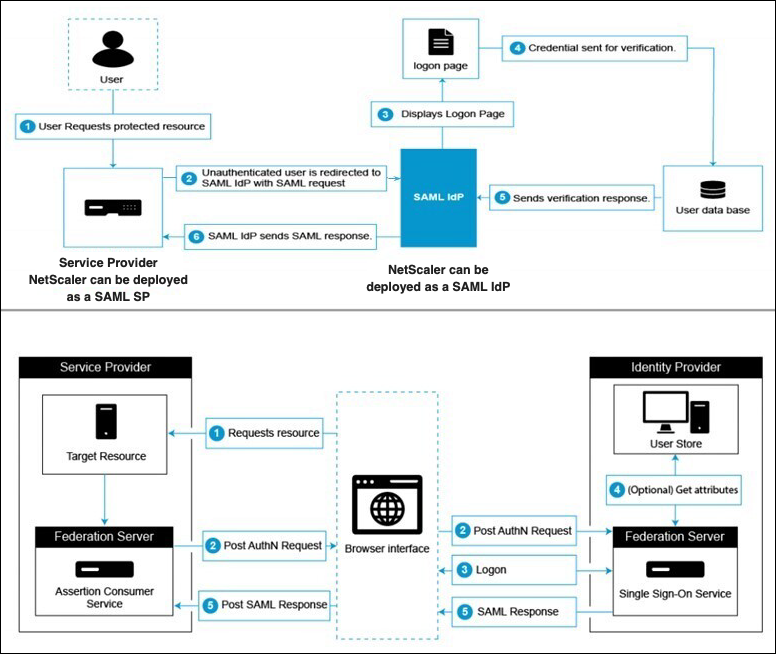

El proveedor de servicios SAML (SAML SP) es una entidad de SAML que implementa el proveedor de servicios. Cuando un usuario intenta acceder a una aplicación protegida, el SP evalúa la solicitud del cliente. Si el cliente no está autenticado (no tiene una cookie NSC_TMAA o NSC_TMAS válida), el SP redirige la solicitud al proveedor de identidades (IdP) de SAML. El SP también valida las aserciones SAML que se reciben del IDP.

El proveedor de identidades de SAML (SAML IdP) es una entidad de SAML que se implementa en la red del cliente. El IDP recibe solicitudes del SP SAML y redirige a los usuarios a una página de inicio de sesión, donde deben introducir sus credenciales. El IDP autentica estas credenciales con el directorio de usuarios (servidor de autenticación externo, como LDAP) y, a continuación, genera una aserción SAML que se envía al SP. El SP valida el token y el usuario obtiene acceso a la aplicación protegida solicitada.

En el siguiente diagrama se muestra el mecanismo de autenticación SAML.

Configuraciones laterales de Microsoft Entra ID

Configurar los ajustes de inicio de sesión único:

-

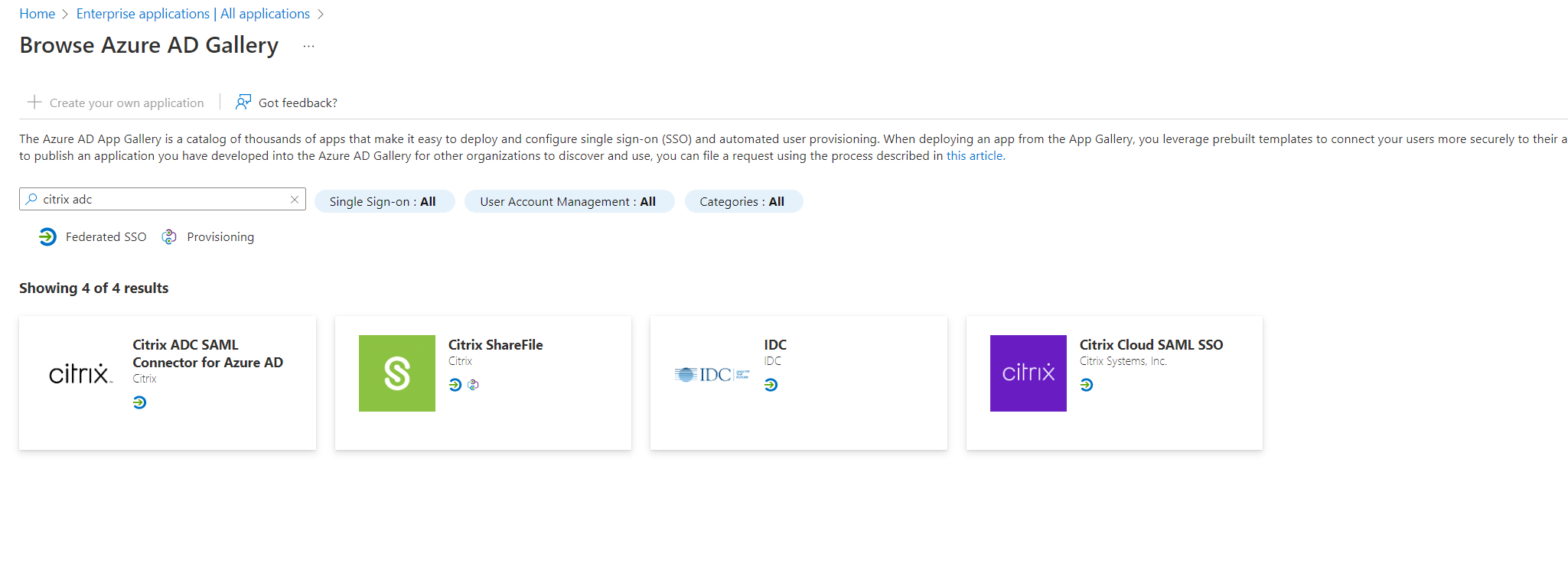

En el portal de Azure, haga clic en Azure Active Directory.

-

En la sección Administrar del panel de navegación, haga clic en Aplicaciones de empresa. Aparece una muestra aleatoria de las aplicaciones de su arrendatario de Microsoft Entra ID (anteriormente Azure AD).

-

En la barra de búsqueda, escriba NetScaler SAML Connector para Azure AD.

-

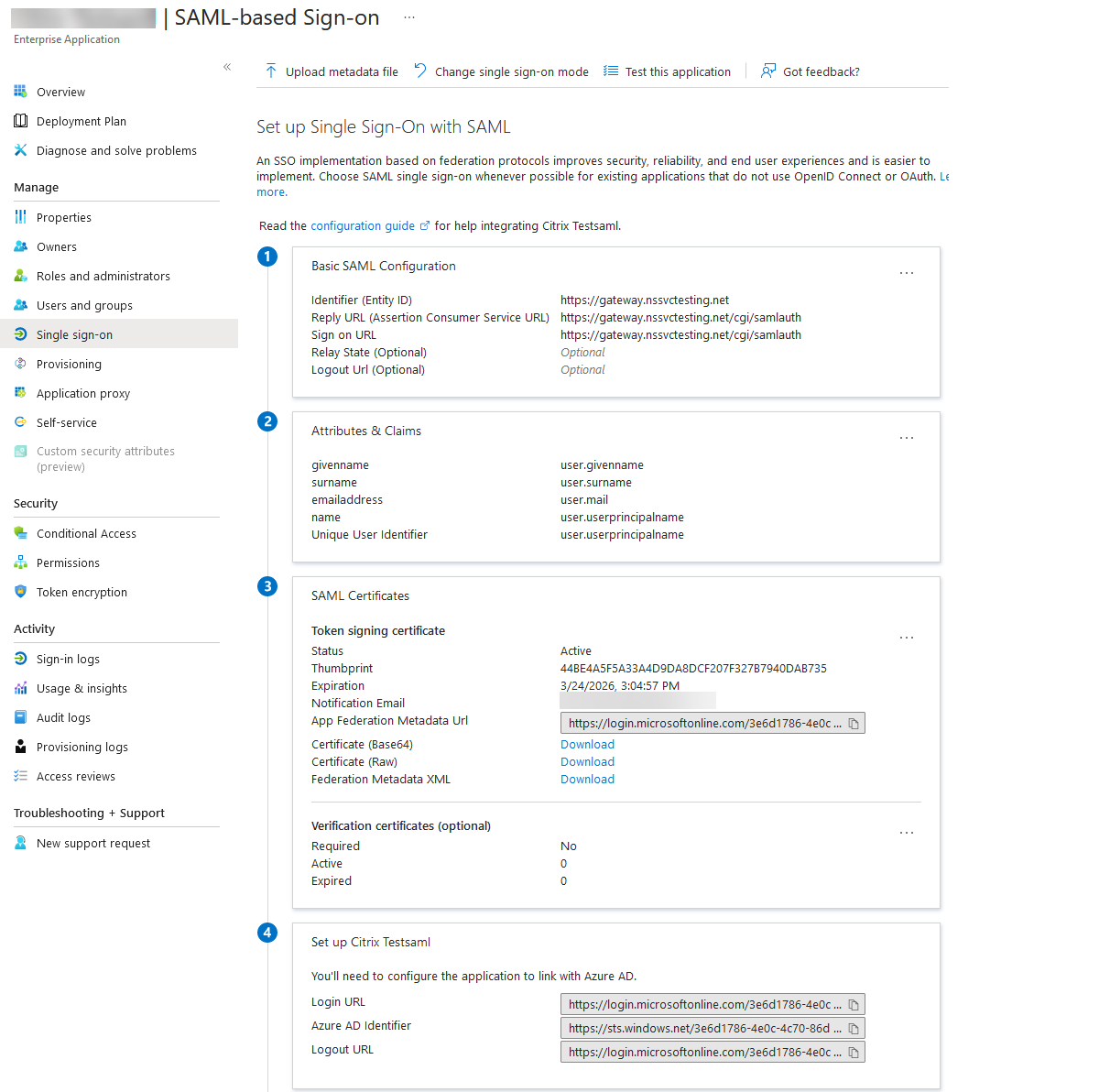

En la sección Administrar, seleccione Inicio de sesión único.

-

Seleccione SAML para configurar el inicio de sesión único. Aparece la página Configurar inicio de sesión único con SAML - Vista previa. Aquí, Azure actúa como proveedor de identidades de SAML.

-

Configurar las opciones de SAML básicas:

Identificador (ID de entidad): Obligatorio para algunas aplicaciones. Identifica de forma exclusiva la aplicación para la que se está configurando el inicio de sesión único. Microsoft Entra ID envía el identificador a la aplicación como parámetro de audiencia del token SAML. Se espera que la aplicación lo valide. Este valor también aparece como ID de entidad en cualquier metadato SAML proporcionado por la aplicación.

URL de respuesta: Obligatoria. Especifica dónde espera recibir la aplicación el token SAML. La URL de respuesta también se denomina URL de Assertion Consumer Service (ACS). Especifique la URL de la respuesta en el formato

http(s)://<SP_URL>/cgi/samlauth.URL de inicio de sesión: Cuando un usuario abre esta URL, el proveedor de servicios lo redirige a Microsoft Entra ID para autenticar al usuario e iniciar sesión.

Estado de retransmisión: Especifica a la aplicación hacia dónde redirigir al usuario una vez finalizada la autenticación.

-

Descargue el certificado (Base64) de la sección Certificados SAML. El certificado se usa como samlidPCertName al configurar NetScaler como SAML SP.

-

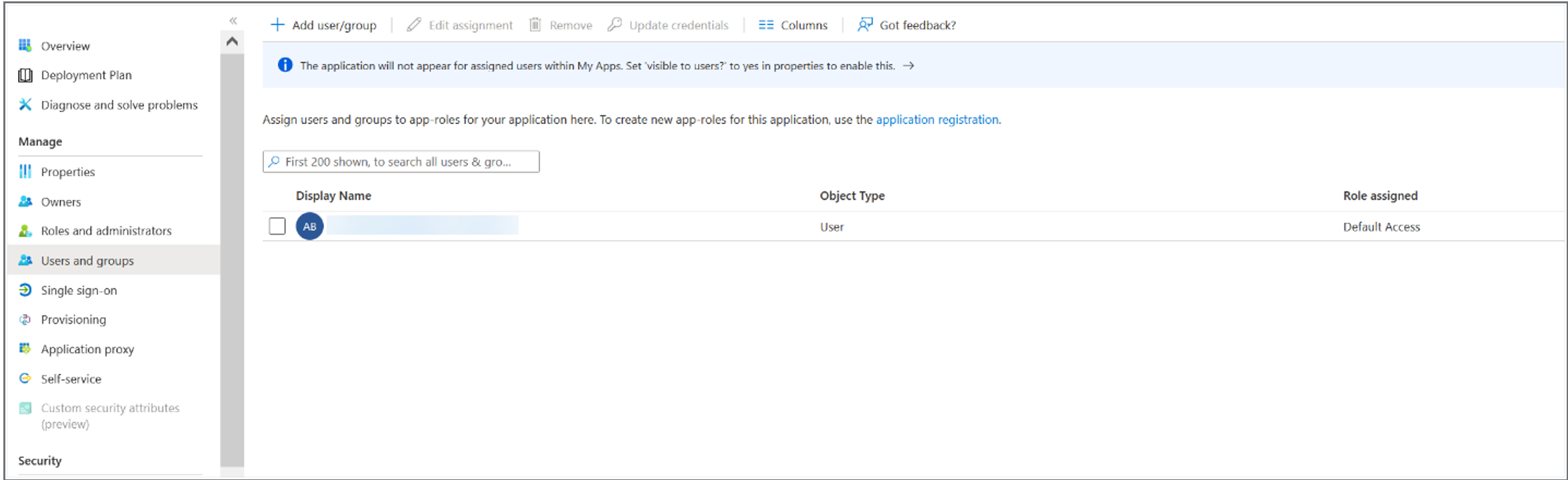

Una vez completada la configuración lateral de Microsoft Entra ID, agregue los usuarios y grupos de usuarios a los que se les permita acceder a la aplicación. Diríjase a la ficha Usuarios y grupos y haga clic en +Agregar usuario/grupo.

Configuraciones laterales de NetScaler

-

Crea una acción de SAML.

-

Vaya a Seguridad > Directivas de tráfico de aplicaciones AAA > Autenticación > Directivas avanzadas > Acciones > SAML.

-

Haga clic en Agregar, introduzca valores para los siguientes parámetros y haga clic en Crear.

Descripción del parámetro:

El valor de los parámetros en negrita debe tomarse de las configuraciones del lado de Azure.

-

Nombre: nombre del servidor

-

URL de redireccionamiento: Introduzca la URL de inicio de sesión utilizada anteriormente en la sección “Configuración de NetScaler” de Microsoft Entra ID.

https://login.microsoftonline.com/3e6d1786-4e0c-4c70-86d2-ae7811f97f79/saml2 -

URL de cierre de sesión única -

https://login.microsoftonline.com/3e6d1786-4e0c-4c70-86d2-ae7811f97f79/saml2 -

Enlace a SAML: mecanismo que se utiliza para transportar los mensajes del solicitante y el respondedor de SAML entre el SP y el IDP. Cuando NetScaler actúa como SP, admite los enlaces Post, Redirect y Artifact. El método de vinculación predeterminado es Post.

-

Enlace de cierre de sesión: especifica el mecanismo de transporte de los mensajes de cierre de sesión de SAML. El mecanismo de enlace predeterminado es Post.

-

Nombre del certificado IDP: Certificado IDPCert (Base64) presente en la sección Certificados SAML.

add ssl certkey <IDP-CERT-NAME> -cert <Name of the IdP certificate downloaded above> <!--NeedCopy-->-

Campo de usuario: userprincipalName. Tomado de la sección “Atributos de usuario y reclamaciones” de Azure IDP.

-

Nombre del certificado de firma: no es necesario para Microsoft Entra ID. Seleccione el certificado SP SAML (con clave privada) que NetScaler utiliza para firmar solicitudes de autenticación al proveedor de identidades. El mismo certificado (sin clave privada) debe importarse al proveedor de identidades para que el proveedor de identidades pueda verificar la firma de la solicitud de autenticación. La mayoría de los desplazados internos no necesitan este campo.

-

Nombre del emisor: Identificador o identificador de la entidad.

https://gateway.nssvctesting.neten este caso. En un caso de implementación de equilibrio de carga, debe usar el FQDN del servidor virtual de equilibrio de carga. -

Rechazar una afirmación sin firmar: opción que puede especificar si necesita que se firmen las afirmaciones del IdP. De forma predeterminada, está activado.

-

Público: Público al que se aplica la afirmación enviada por el IDP. Normalmente se trata de un nombre de entidad o URL que representa al proveedor de servicios.

-

Algoritmo de firma: algoritmo que se utilizará para firmar/verificar las transacciones de SAML. El valor predeterminado es RSA-SHA256.

-

Método de resumen: algoritmo que se utilizará para calcular/verificar el resumen de las transacciones de SAML. El valor predeterminado es SHA256.

-

Grupo de autenticación predeterminado: el grupo predeterminado que se elige cuando la autenticación se realiza correctamente, además de los grupos extraídos.

-

Campo de nombre de grupo: nombre de la etiqueta en una aserción que contiene grupos de usuarios.

-

Tiempo de sesgo (minutos): esta opción especifica el sesgo del reloj en minutos que el proveedor de servicios NetScaler permite en una afirmación entrante. Por ejemplo, si establece el tiempo de sesgo en 10 minutos a las 16:00, la afirmación SAML es válida entre las 15:50 y las 16:10, es decir, 20 minutos en total. El tiempo de sesgo predeterminado es de 5 minutos.

-

Dos factores: OFF

-

Contexto de autenticación solicitado: exacto

-

Tipo de clase de autenticación: ninguno

-

Enviar huella digital - DESACTIVADO

-

Aplicar nombre de usuario - ACTIVADO

-

Forzar autenticación - DESACTIVADO

-

Respuesta SAML del almacén - DESACTIVADO

-

-

-

Cree la directiva SAML correspondiente para la acción SAML y vincule la directiva al servidor virtual de autenticación.

-

Vaya a Seguridad > Tráfico de aplicaciones AAA > Directivas > Autenticación > Directivas avanzadas > Directiva y haga clic en Agregar.

-

En la página Crear directiva SAML de autenticación, proporcione los siguientes detalles:

- Nombre: Especifique un nombre para la directiva SAML.

- Tipo de acción: seleccione SAML como el tipo de acción de autenticación.

- Acción: seleccione el perfil del servidor SAML al que desea vincular la directiva de SAML.

- Expresión: Muestra el nombre de la regla o expresión que la directiva SAML utiliza para determinar si el usuario debe autenticarse con el servidor SAML. En el cuadro de texto, defina el valor “rule = true” para que la directiva de SAML entre en vigor y se ejecute la acción de SAML correspondiente.

-

-

Enlace la directiva SAML al servidor virtual VPN y vincule el servidor virtual VPN al servidor virtual de autenticación mediante un perfil de autenticación. Para obtener más información sobre el procedimiento de enlace, consulte Vincular la directiva de autenticación.

Nota:

- Microsoft Entra ID no espera incluir el campo ID de asunto en la solicitud SAML.

- Para que NetScaler no envíe el campo ID de asunto, escriba el siguiente comando en la CLI de NetScaler.

nsapimgr_wr.sh -ys call="ns_saml_dont_send_subject"Este comando solo se aplica a los flujos de trabajo de autenticación de nFactor.