Configurar la autenticación de certificados como primer factor y LDAP como el segundo factor en la autenticación nFactor de NetScaler

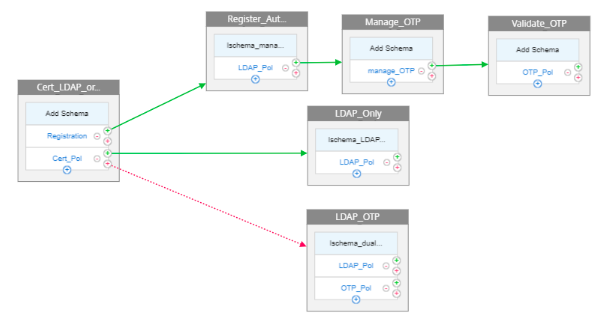

En la siguiente sección se describe el caso de uso de la autenticación de certificados en el primer factor seguido de LDAP en el segundo factor. De lo contrario, el LDAP y el OTP, si un certificado de usuario no está presente en el primer factor.

Caso de uso: Autenticación de certificados como primer factor, seguida de LDAP como siguiente factor

Supongamos un caso de uso donde los administradores configuran la autenticación de certificados en el primer factor. Y si el certificado está presente, configure la autenticación LDAP en el siguiente factor. Si el certificado de usuario no está presente, configure LDAP y OTP.

-

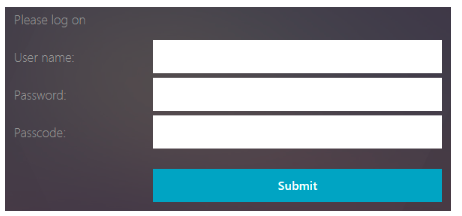

Una vez que acceda al servidor virtual de administración del tráfico, se le redirigirá a la página de inicio de sesión.

-

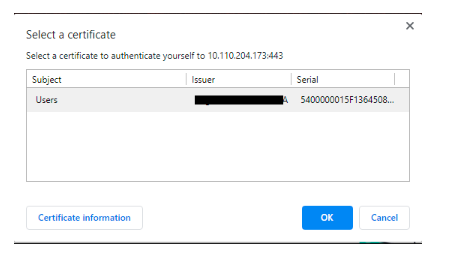

Si el certificado de usuario está presente en el dispositivo cliente, aparecerá en la siguiente pantalla.

-

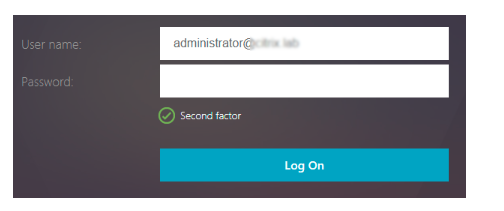

Después de enviar el certificado de usuario, la autenticación pasa al siguiente factor. Este factor se configura como LDAP.

-

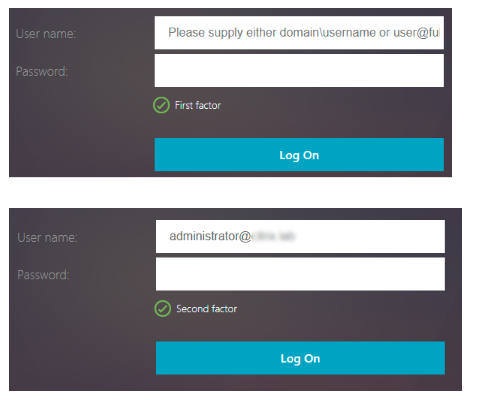

Si un certificado de usuario no está presente en el primer factor, vaya a LDAP y OTP. Tienes dos opciones que conseguir.

-

LDAP y OTP como páginas de inicio de sesión independientes con nombre de usuario rellenado previamente a partir del factor LDAP.

El valor del nombre de usuario se rellena previamente con la expresión $ {http.req.user.name}, que extrae el nombre de usuario del primer factor. También se pueden personalizar otros campos, como etiquetas de nombre de usuario y contraseña.

-

Página de autenticación dual que contiene dos campos de contraseña. Se muestra el ejemplo utilizado para esta representación específica.

-

Nota

La configuración también se puede crear a través del visualizador nFactor disponible en NetScaler versión 13.0 y posteriores.

Realice lo siguiente mediante la CLI

-

Configure el servidor virtual de autenticación.

add authentication vserver auth_vserver SSL 10.217.28.152 443 add lb vserver lbvs1 HTTP 10.217.28.152 80 -AuthenticationHost auth1.nsi-test.com -Authentication ON bind ssl vserver auth_vserver -certkeyName gateway.angiras.lab <!--NeedCopy--> -

Enlazar el certificado raíz al servidor virtual y habilitar la autenticación del cliente.

bind ssl vserver auth_vserver -certkeyName Root_Cert -CA -ocspCheck Optional set ssl vserver auth_vserver -clientAuth ENABLED -clientCert Optional <!--NeedCopy--> -

Configurar acciones y directivas de autenticación.

- Autenticación LDAP

add authentication ldapAction LDAP_Action -serverIP XX.XX.XX.XX -ldapBase "dc=citrix,dc=lab" -ldapBindDn administrator@citrix.lab -ldapBindDnPassword 97526a31c6e2e380f7b3a7e5aa53dc498c5b25e9b84e856b438b1c61624b5aad -encrypted -encryptmethod ENCMTHD_3 -ldapLoginName sAMAccountName -groupAttrName memberOf -subAttributeName cn` add authentication Policy LDAP_Pol -rule true -action LDAP_Action` <!--NeedCopy-->- Administración de dispositivos

add authentication ldapAction OTP_manage_Act -serverIP XX.XX.XX.XX -ldapBase "dc=citrix,dc=lab" -ldapBindDn administrator@citrix.lab -ldapBindDnPassword 3e10c1df11a9cab239cff2c9305743da76068600a0c4359603abde04f28676ae -encrypted -encryptmethod ENCMTHD_3 -ldapLoginName sAMAccountName -groupAttrName memberOf -subAttributeName cn -authentication DISABLED -OTPSecret userParameters add authentication Policy manage_OTP -rule TRUE -action OTP_manage_Act <!--NeedCopy-->- Validación OTP

add authentication ldapAction LDAP_OTP_Act -serverIP XX.XX.XX.XX -ldapBase "dc=citrix,dc=lab" -ldapBindDn administrator@citrix.lab -ldapBindDnPassword e79a8ebf93fdb7e7438f44c076350c6ec9ad1269ef0528d55640c7c86d3490dc -encrypted -encryptmethod ENCMTHD_3 -ldapLoginName sAMAccountName -searchFilter "userParameters>=#@" -groupAttrName memberOf -subAttributeName cn -authentication DISABLED -OTPSecret userParameters add authentication Policy OTP_Pol -rule true -action LDAP_OTP_Act <!--NeedCopy-->- Autenticación de certificados

add authentication certAction Certificate_Profile -twoFactor ON -userNameField SubjectAltName:PrincipalName add authentication policy Cert_Pol -rule true -action Certificate_Profile` <!--NeedCopy-->- Directiva sin autenticación para autenticación dual cuando se produce un error en la autenticación de un certificado o no existe un certificado.

add authentication Policy Cert_Pol_NOAUTH_ -rule true -action NO_AUTHN <!--NeedCopy--> -

Configure la etiqueta y el esquema de la directiva para el segundo factor.

- Administración de dispositivos

add authentication policylabel manage_otp_label -loginSchema LSCHEMA_INT bind authentication policylabel manage_otp_label -policyName manage_OTP -priority 100 -gotoPriorityExpression END <!--NeedCopy-->- Autenticación LDAP tras la correcta autenticación de certificados

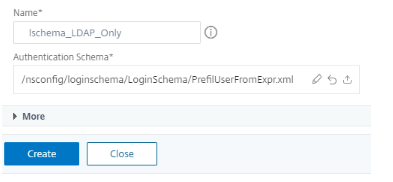

add authentication loginSchema lschema_LDAP_Only -authenticationSchema "/nsconfig/loginschema/LoginSchema/PrefilUserFromExpr.xml" add authentication policylabel LDAP_Only -loginSchema lschema_LDAP_Only bind authentication policylabel LDAP_Only -policyName LDAP_Pol -priority 100 -gotoPriorityExpression END <!--NeedCopy-->- Autenticación dual cuando la certificación no está presente o la autenticación de certificados falla

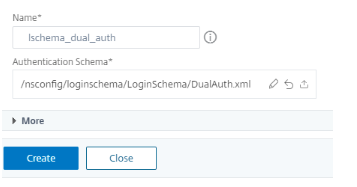

add authentication loginSchema lschema_dual_auth -authenticationSchema "/nsconfig/loginschema/LoginSchema/DualAuth.xml" add authentication policylabel Dual_Auth_Label -loginSchema lschema_dual_auth bind authentication policylabel Dual_Auth_Label -policyName LDAP_Pol -priority 100 -gotoPriorityExpression END bind authentication policylabel Dual_Auth_Label -policyName OTP_Pol -priority 110 -gotoPriorityExpression END <!--NeedCopy--> -

Enlazar las directivas creadas en los pasos anteriores.

bind authentication vserver auth_vserver -policy Manage_OTP -priority 100 -nextFactor manage_otp_label -gotoPriorityExpression NEXT bind authentication vserver auth_vserver -policy Cert_Pol -priority 110 -nextFactor LDAP_Only -gotoPriorityExpression NEXT bind authentication vserver auth_vserver -policy Cert_Pol_NOAUTH_ -priority 120 -nextFactor Dual_Auth_Label -gotoPriorityExpression NEXT <!--NeedCopy-->

Configuración mediante nFactor Visualizer

-

Vaya a Seguridad > Tráfico de aplicaciones AAA > Visualizador de nFactor > Flujos de nFactor y haga clic en Agregar.

-

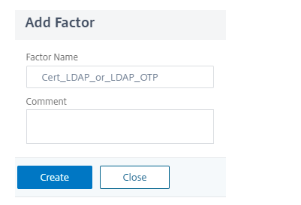

Haga clic en + para añadir el flujo nFactor.

-

Agregue un factor. El nombre que introduzca es el nombre del flujo de nFactor. Haga clic en Create.

-

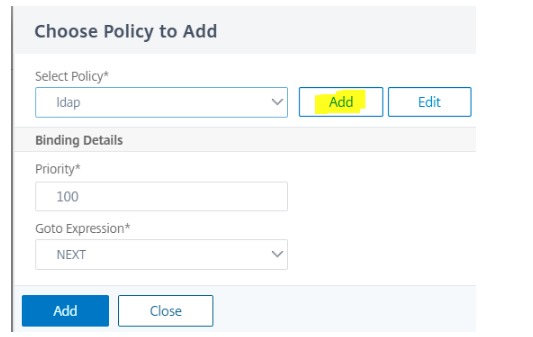

Haga clic en Agregar directiva para agregar la directiva de autenticación del primer factor. Puede crear una directiva de autenticación o seleccionar una directiva de autenticación existente de la lista.

-

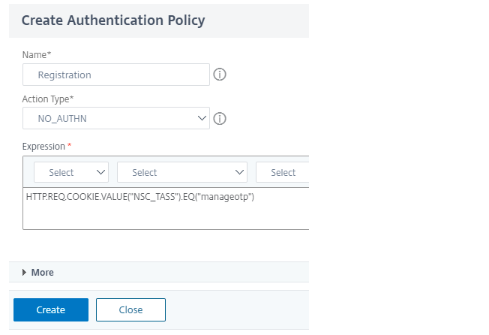

Agregue una directiva para la comprobación de registro. La acción en este caso sería NO_AUTHN.

-

En el campo Expresión, escriba

HTTP.REQ.COOKIE.VALUE("NSC_TASS").EQ("manageotp")y haga clic en Crear.

-

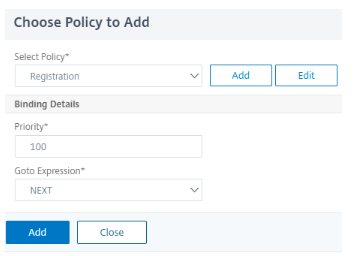

Haga clic en Agregar directiva para crear una directiva. Haga clic en Crear y haga clic en Agregar.

-

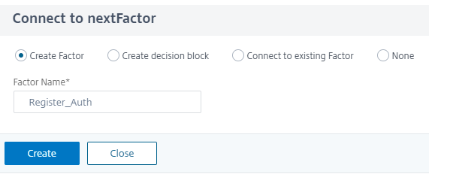

Haga clic en verde + para agregar el siguiente factor de autenticación LDAP antes de administrar los dispositivos.

-

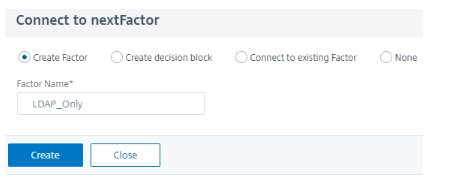

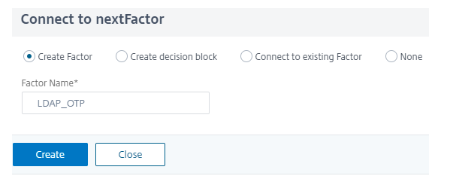

Seleccione Crear factor, escriba un nombre para este factor y haga clic en Crear.

-

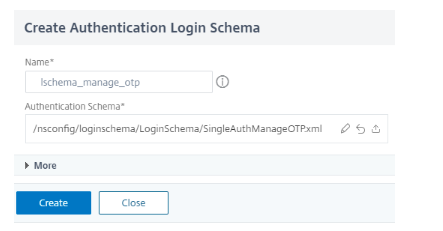

Haga clic en Agregar esquema y, a continuación, en agregar para crear un esquema para administrar dispositivos.

-

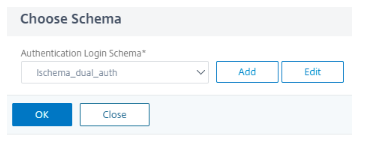

Elija el esquema que se creó en el paso anterior y haga clic en Agregar para crearlo.

-

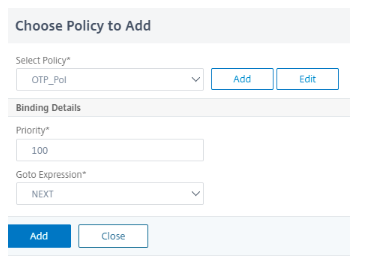

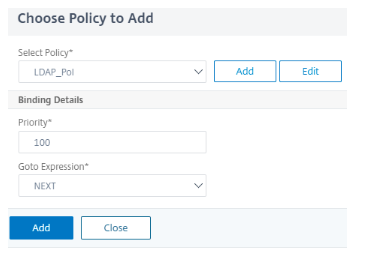

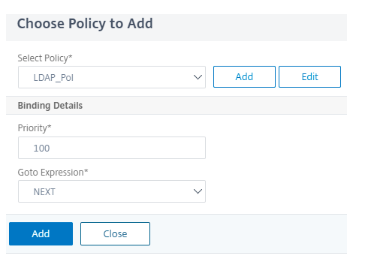

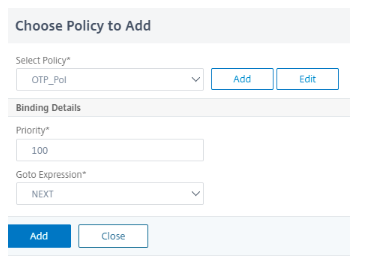

Haga clic en Agregar directiva y seleccione Directiva de autenticación LDAP para la autenticación LDAP inicial.

Nota

Para obtener más información, consulte Para configurar la autenticación LDAP mediante la utilidad de configuración.

-

Siga los pasos 9 y 10 para crear otro factor para registrar el dispositivo.

-

No se necesita ningún esquema en este factor. Haga clic en Agregar directiva para agregar la directiva de registro de dispositivos. (Directiva creada en la configuración de CLI, paso 4, punto b).

-

Cree otro factor siguiendo los pasos 9 y 10 para probar los dispositivos registrados.

-

Haga clic en Agregar directiva para agregar la directiva de autenticación (directiva creada en la configuración de CLI, paso 4, punto c).

-

Haga clic en verde + debajo de la Directiva de registro para agregar una directiva de autenticación de certificados.

-

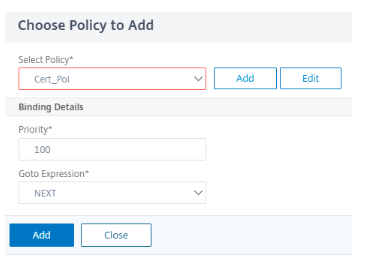

Haga clic en Agregar para agregar la directiva de certificados.

Nota

Para obtener más información sobre la autenticación de certificados de cliente, consulte Cómo habilito la autenticación de certificados de cliente SSL en NetScaler.

-

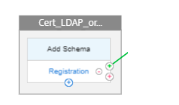

Haga clic en el signo verde junto a la directiva de certificados para crear el siguiente factor para la autenticación LDAP.

-

Haga clic en Agregar esquema para agregar el esquema de inicio de sesión para el nombre de usuario rellenado previamente, la autenticación única.

-

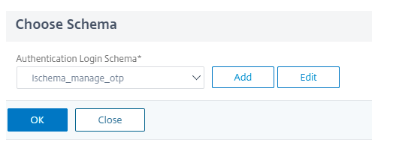

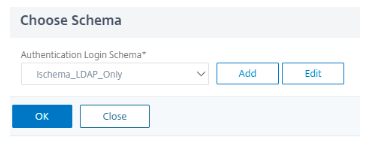

Elija el esquema creado y haga clic en Aceptar.

-

Haga clic en Agregar directiva y agregue autenticación LDAP.

-

Haga clic en rojo + junto a Directiva de certificados para agregar el siguiente factor para el caso de error. El caso de error es cuando se produce un error en la autenticación del certificado o si no hay ningún certificado en el dispositivo.

-

Seleccione Crear factor y escriba un nombre de factor.

-

Haga clic en Agregar esquema para agregar un esquema de autenticación dual.

-

Elija el esquema creado y haga clic en Aceptar.

-

Haga clic en Agregar directiva y agregue autenticación LDAP.

-

Seleccione la directiva de autenticación para validar OTP y haga clic en Aceptar

-

Haga clic en Listo para guardar la configuración.

-

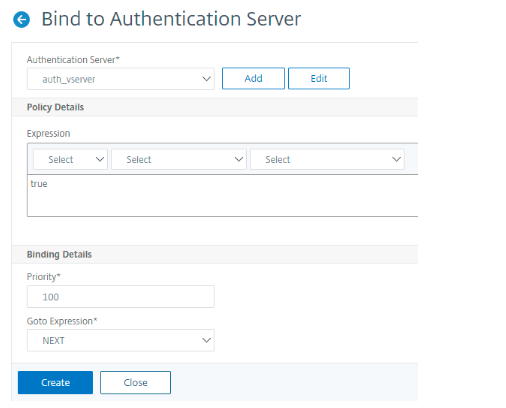

Seleccione el nFactor Flow creado y enlácelo a un servidor virtual de autenticación, autorización y auditoría. Haga clic en Vincular al servidor de autenticación y haga clic en Crear.

Nota

Puede enlazar y desenlazar el nFactor mediante la página Flujos de nFactor a través de la opción Mostrar enlaces únicamente.

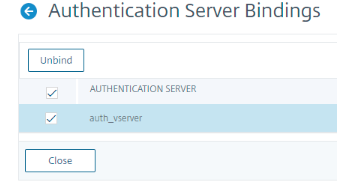

Desenlazar el flujo de nFactor

-

En la página Flujo de nFactor, haga clic en Mostrar enlaces en el icono de hamburguesa.

-

En la página Enlaces del servidor de autenticación, seleccione el servidor de autenticación que quiere desvincular y haga clic en Desvincular. Haga clic en Cerrar.