-

Instalación y actualización de software

-

Actualización del software WAN virtual a 9.3.5 con implementación WAN virtual en funcionamiento

-

Actualización a 11.3 con configuración de WAN virtual funcional

-

Actualización a 11.3 sin configuración de WAN virtual en funcionamiento

-

Actualización parcial del software mediante la administración de cambios local

-

Guía de configuración para cargas de trabajo de Citrix Virtual Apps and Desktops

-

Configuración local de Citrix SD-WAN Orchestrator en el dispositivo Citrix SD-WAN

-

-

-

Puerta de enlace web segura SD-WAN de Citrix

-

Compatibilidad con redirección de tráfico de firewall mediante el uso de Forcepoint en Citrix SD-WAN

-

Integración de Palo Alto mediante el uso de túneles IPsec

-

-

Plug-in del cliente de la optimización WAN de Citrix

-

Supervisión y solución de problemas

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Integración de Palo Alto mediante túneles IPsec

Las redes Palo Alto ofrecen una infraestructura de seguridad basada en la nube para proteger redes remotas. Proporciona seguridad al permitir a las organizaciones configurar firewalls regionales basados en la nube que protegen la estructura SD-WAN.

El servicio Prisma Access para redes remotas le permite conectar ubicaciones de red remotas y ofrecer seguridad a los usuarios. Elimina la complejidad de configurar y administrar dispositivos en cada ubicación remota. El servicio proporciona una forma eficiente de agregar fácilmente nuevas ubicaciones de red remotas y minimizar los desafíos operativos al garantizar que los usuarios de estas ubicaciones estén siempre conectados y seguros, y le permite administrar las directivas de forma centralizada desde Panorama para lograr una seguridad uniforme y optimizada para su sistema remoto ubicaciones de red.

Para conectar sus ubicaciones de red remotas al servicio Prisma Access, puede utilizar el firewall de próxima generación de Palo Alto Networks o un dispositivo de terceros compatible con IPsec, incluida SD-WAN, que puede establecer un túnel IPsec para el servicio.

-

Planificar el servicio Prisma Access para redes remotas

-

Configuración del servicio Prisma Access para redes remotas

-

Redes remotas incorporadas con importación de configuración

La solución Citrix SD-WAN ya ofrecía la capacidad de eliminar el tráfico de Internet de la sucursal. Esto es fundamental para ofrecer una experiencia de usuario más fiable y de baja latencia, al tiempo que se evita la introducción de un paquete de seguridad costoso en cada sucursal. Citrix SD-WAN y Palo Alto Networks ahora ofrecen a las empresas distribuidas una forma más confiable y segura de conectar a los usuarios de sucursales con aplicaciones en la nube.

Los dispositivos Citrix SD-WAN pueden conectarse a la red del servicio en la nube de Palo Alto (Prisma Access Service) a través de túneles IPsec desde ubicaciones de dispositivos SD-WAN con una configuración mínima. Puede configurar la red Palo Alto en Citrix SD-WAN Center.

Antes de empezar a configurar el servicio Prisma Access para redes remotas, asegúrese de tener preparada la siguiente configuración para garantizar que puede habilitar correctamente el servicio y aplicar la directiva para los usuarios de sus ubicaciones de red remotas:

- Conexión de servicio: si sus ubicaciones de red remotas requieren acceso a la infraestructura de su sede corporativa para autenticar a los usuarios o habilitar el acceso a activos de red críticos, debe configurar el acceso a su red corporativa para que las sedes centrales y las ubicaciones de red remotas estén conectado.

Si la ubicación de red remota es autónoma y no necesita acceder a la infraestructura de otras ubicaciones, no es necesario configurar la conexión del servicio (a menos que los usuarios móviles necesiten acceso).

-

Plantilla: el servicio Prisma Access crea automáticamente una pila de plantillas (Remote_Network_Template_Stack) y una plantilla de nivel superior (Remote_Network_Template) para el servicio Prisma Access para redes remotas. Para configurar el servicio Prisma Access para redes remotas, configure la plantilla de nivel superior desde cero o aproveche la configuración existente, si ya está ejecutando un firewall de redes Palo Alto in situ.

La plantilla requiere la configuración para establecer el túnel IPsec y la configuración de Intercambio de claves de Internet (IKE) para la negociación de protocolos entre la ubicación de red remota y el servicio Prisma Access para redes remotas, zonas a las que puede hacer referencia en la directiva de seguridad y un perfil de reenvío de registros para que puede reenviar registros desde el servicio Prisma Access para redes remotas al servicio de registro.

-

Grupo de dispositivos principales: el servicio Prisma Access para redes remotas requiere que especifique un grupo de dispositivos principal que incluya la directiva de seguridad, los perfiles de seguridad y otros objetos de directiva (como grupos y objetos de aplicaciones y grupos de direcciones), así como la directiva de autenticación para que el El servicio Prisma Access para redes remotas puede aplicar de forma coherente la directiva para el tráfico que se enruta a través del túnel IPsec al servicio Prisma Access para redes remotas. Debe definir reglas y objetos de directiva en Panorama o utilizar un grupo de dispositivos existente para proteger a los usuarios en la ubicación de red remota.

Nota:

Si utiliza un grupo de dispositivos existente que hace referencia a zonas, asegúrese de agregar la plantilla correspondiente que define las zonas a Remote_Network_Template_Stack.

Esto le permite completar la asignación de zonas al configurar Prisma Access Service for Remote Networks.

-

Subredes IP: para que el servicio Prisma Access enrute el tráfico a sus redes remotas, debe proporcionar información de redirección para las subredes que desea proteger mediante el servicio Prisma Access. Puede definir una ruta estática a cada subred en la ubicación de red remota o configurar BGP entre las ubicaciones de conexión de servicio y el servicio Prisma Access, o utilizar una combinación de ambos métodos.

Si configura ambas rutas estáticas y habilita BGP, las rutas estáticas tienen prioridad. Si bien puede ser conveniente utilizar rutas estáticas si solo tiene unas pocas subredes en sus ubicaciones de red remotas, en una implementación grande con muchas redes remotas con subredes superpuestas, BGP le permitirá escalar con mayor facilidad.

Red Palo Alto en SD-WAN Center

Asegúrese de que se cumplen los siguientes requisitos previos:

-

Obtenga la dirección IP panorámica del servicio PRISMA ACCESS.

-

Obtener nombre de usuario y contraseña de usuario en el servicio PRISMA ACCESS.

-

Configure los túneles IPsec en la GUI del dispositivo SD-WAN.

-

Asegúrese de que el sitio no esté registrado en una región, que ya tiene un sitio diferente configurado con perfiles ike/ipsec distintos de Citrix-IKE-Crypto-Default/Citrix-IPSEC-Crypto-Default.

-

Asegúrese de que la configuración de Prisma Access no se modifique manualmente cuando SD-WAN Center actualice la configuración.

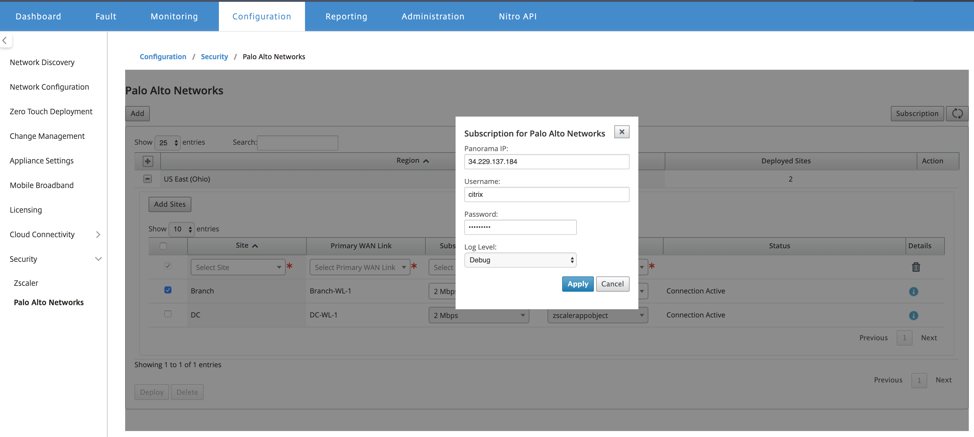

En la GUI de Citrix SD-WAN Center, proporcione información de suscripción a Palo Alto.

-

Configure la dirección IP panorámica. Puede obtener esta dirección IP en Palo Alto (servicio PRISMA ACCESS).

-

Configure el nombre de usuario y la contraseña utilizados en el servicio PRISMA ACCESS.

Agregar e implementar sitios

-

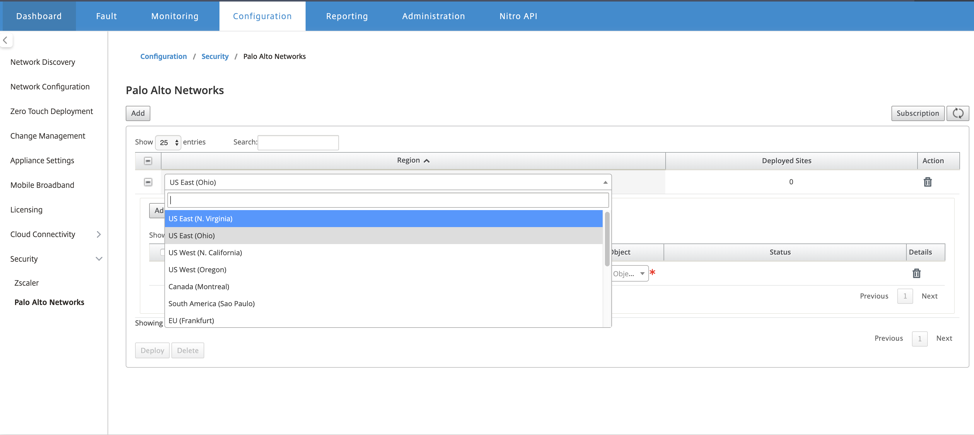

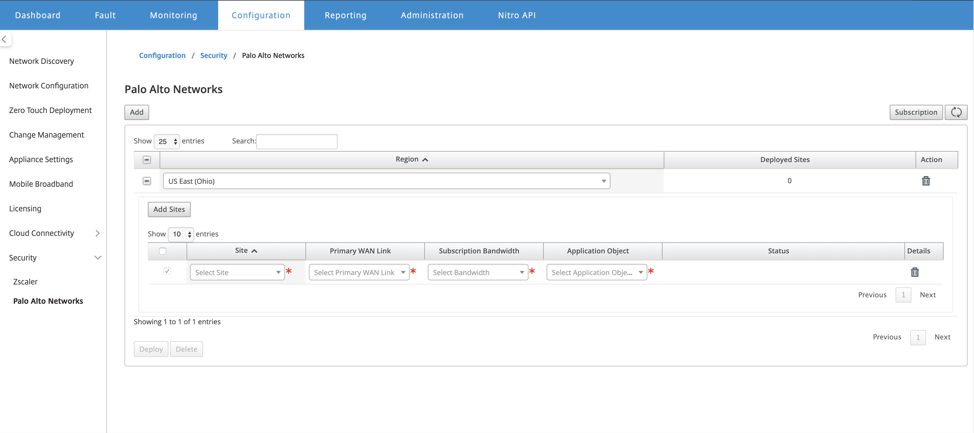

Para implementar los sitios, elija la región de red PRISMA ACCESS y el sitio SD-WAN que desea configurar para la región Prisma Access y, a continuación, seleccione el vínculo WAN del sitio, el ancho de banda y el objeto de aplicación para seleccionar el tráfico.

Nota:

El flujo de tráfico se ve afectado si el ancho de banda seleccionado supera el rango de ancho de banda disponible.

Puede elegir redirigir todo el tráfico vinculado a Internet al servicio PRISMA ACCESS seleccionando la opción Todo el tráfico en la selección de objetos de aplicación.

-

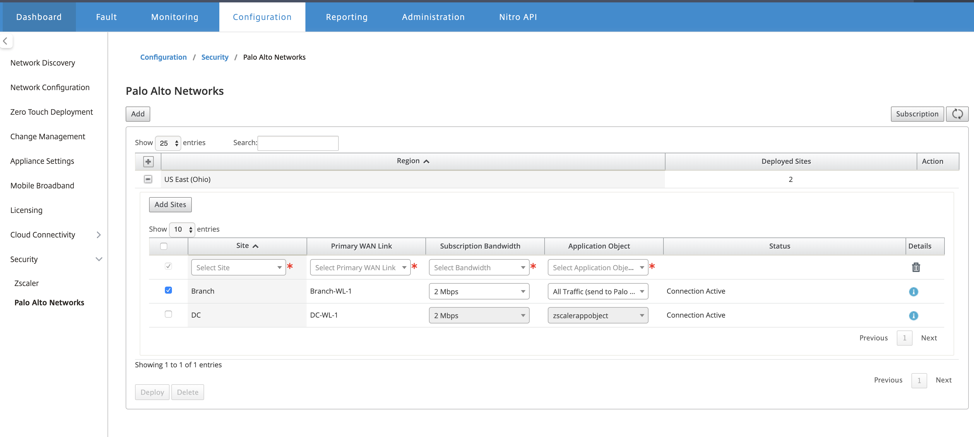

Puede continuar agregando más sitios de sucursales SD-WAN según sea necesario.

-

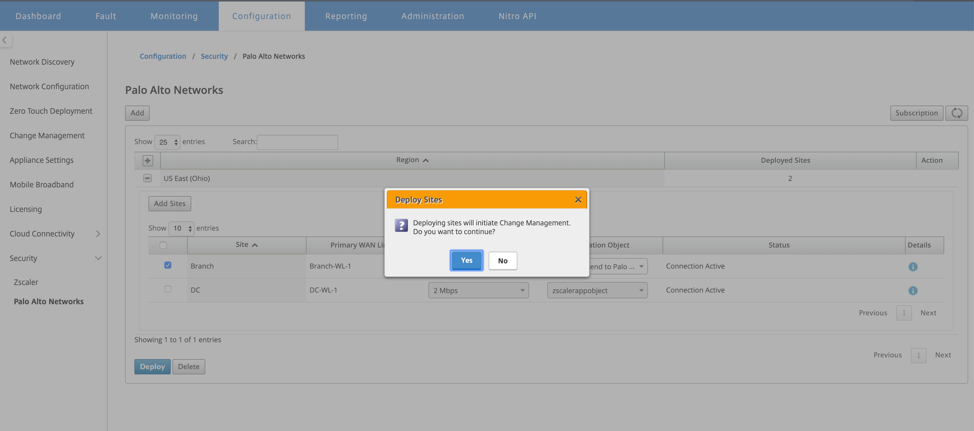

Haga clic en Implementar. Se ha iniciado el proceso de gestión de cambios. Haga clic en Sí para continuar.

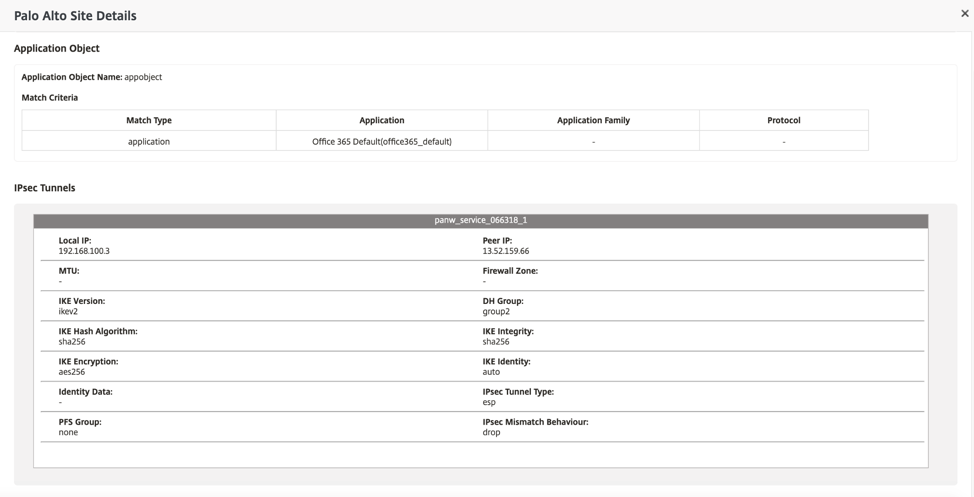

Después de la implementación, la configuración del túnel IPsec utilizada para establecer los túneles es la siguiente.

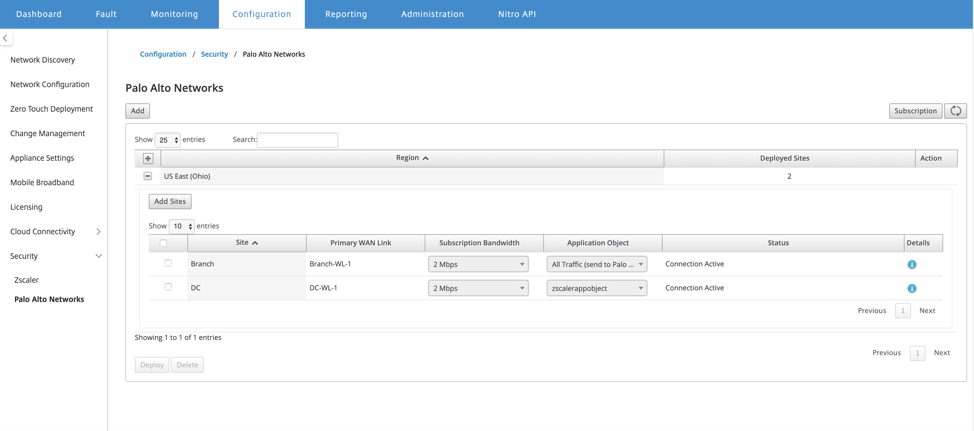

La página de destino muestra la lista de todos los sitios configurados y agrupados en diferentes regiones SD-WAN.

Verificar la conexión de tráfico de extremo a extremo:

-

Desde la subred LAN de la sucursal, acceda a los recursos de Internet.

-

Compruebe que el tráfico pasa a través del túnel IPsec de Citrix SD-WAN hasta Palo Alto Prisma Access.

-

Compruebe que la directiva de seguridad de Palo Alto se aplica al tráfico en la ficha Supervisión.

-

Verifique que la respuesta de Internet al host en una sucursal llegue a través.

Compartir

Compartir

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.