-

Instalación y actualización de software

-

Actualización del software WAN virtual a 9.3.5 con implementación WAN virtual en funcionamiento

-

Actualización a 11.4 con configuración de WAN virtual funcional

-

Actualización a 11.4 sin configuración de WAN virtual en funcionamiento

-

Actualización parcial del software mediante la administración de cambios local

-

Guía de configuración para cargas de trabajo de Citrix Virtual Apps and Desktops

-

Configuración local de Citrix SD-WAN Orchestrator en el dispositivo Citrix SD-WAN

-

-

-

Plug-in del cliente de la optimización WAN de Citrix

-

Supervisión y solución de problemas

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Autenticación con certificados

Citrix SD-WAN garantiza que se establezcan rutas seguras entre los dispositivos de la red SD-WAN mediante técnicas de seguridad como el cifrado de red y los túneles IPSec de ruta virtual. Además de las medidas de seguridad existentes, la autenticación basada en certificados se introduce en Citrix SD-WAN 11.0.2.

La autenticación de certificados permite a las organizaciones utilizar certificados emitidos por su entidad emisora de certificados (CA) privada para autenticar dispositivos. Los dispositivos se autentican antes de establecer las rutas virtuales. Por ejemplo, si un dispositivo de sucursal intenta conectarse al centro de datos y el certificado de la sucursal no coincide con el certificado que espera el centro de datos, no se establece la ruta de acceso virtual.

El certificado emitido por la CA vincula una clave pública al nombre del dispositivo. La clave pública funciona con la clave privada correspondiente que posee el dispositivo identificado por el certificado.

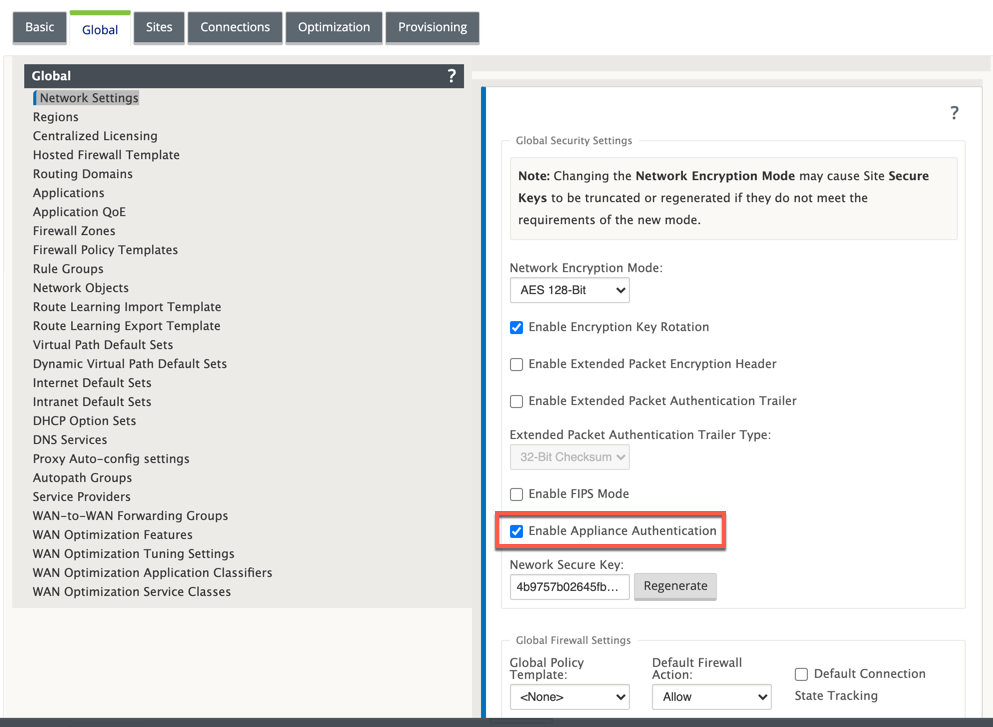

Para habilitar la autenticación del dispositivo, en el editor de configuración, vaya a Global > Network Settings (Configuración de red ) y seleccione Habilitar autenticación del dispositivo.

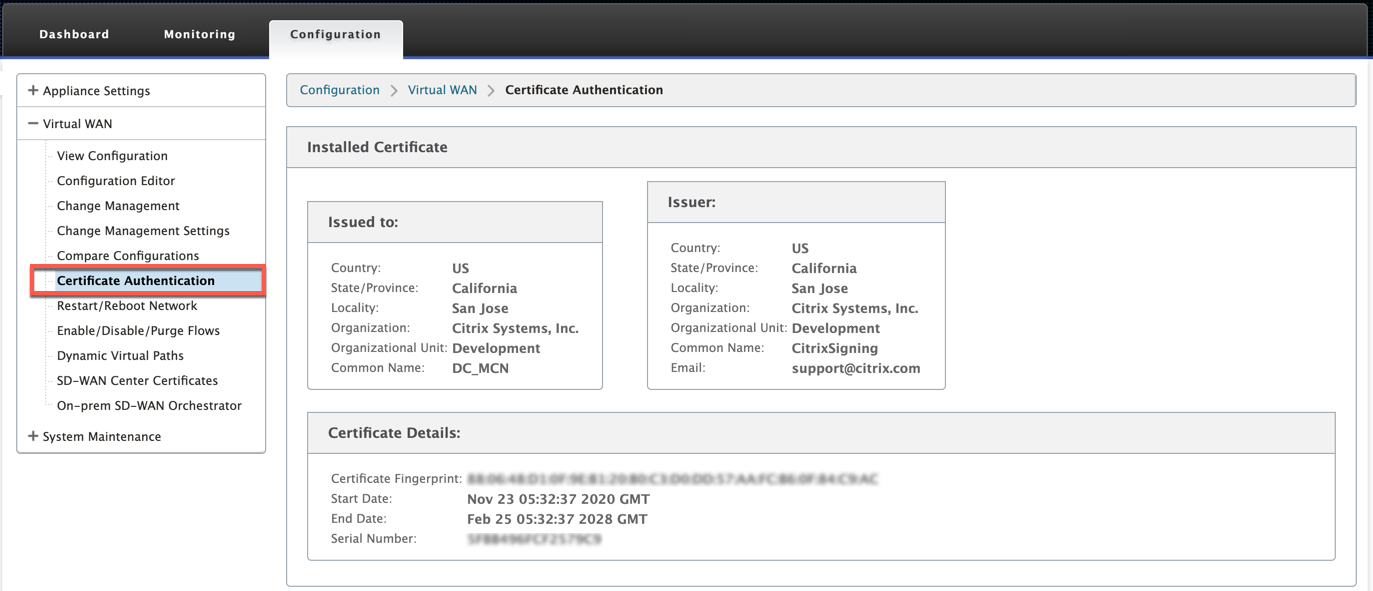

Una vez finalizada y aplicada la configuración, aparece una nueva opción de autenticación de certificado en Configuración > WAN virtual.

Puede administrar todos los certificados utilizados para la autenticación de rutas virtuales desde la página Autenticación de certificados.

Nota

Si va a actualizar el software del dispositivo de la versión 11.0 de SD-WAN a la versión 11.1 o superior, desactive la opción Habilitar autenticación del dispositivo y realice la actualización del software. Una vez finalizado el proceso de actualización, seleccione la opción Habilitar autenticación del dispositivo.

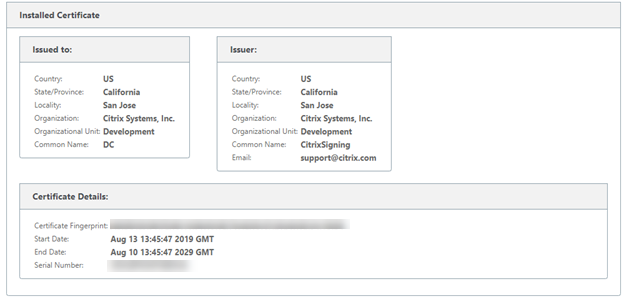

Certificado instalado

La sección Certificado instalado proporciona un resumen del certificado que está instalado en el dispositivo. El dispositivo utiliza este certificado para identificarse en la red.

La sección Emitido a proporciona detalles sobre a quién se le ha enviado el certificado. El nombre común del certificado coincide con el nombre del dispositivo, ya que el certificado está enlazado al nombre del dispositivo. La sección Emisor proporciona los detalles de la autoridad de firma de certificados, que firmó el certificado. Los detalles del certificado incluyen la huella digital del certificado, el número de serie y el período de validez del certificado.

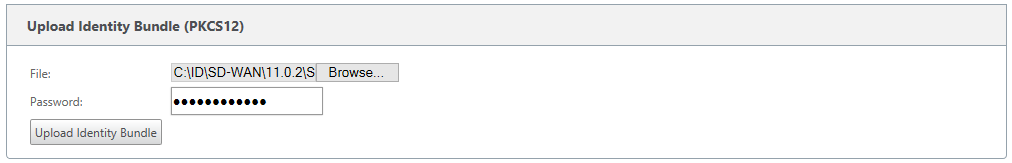

Cargar paquete de identidad

El paquete Identity incluye una clave privada y el certificado asociado a la clave privada. Puede cargar el certificado de dispositivo emitido por la CA en el dispositivo. El paquete de certificados es un archivo PKCS 12, con extensión.p12. Puede elegir protegerlo con una contraseña. Si deja el campo de contraseña en blanco, se tratará como sin protección con contraseña.

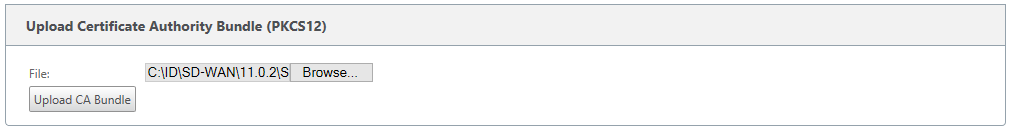

Cargar paquete de entidad de certificación

Cargue el paquete PKCS 12 que corresponde a la autoridad de firma de certificados. El paquete de la entidad emisora de certificados incluye la cadena completa de firmas, la raíz y toda la autoridad signataria intermedia.

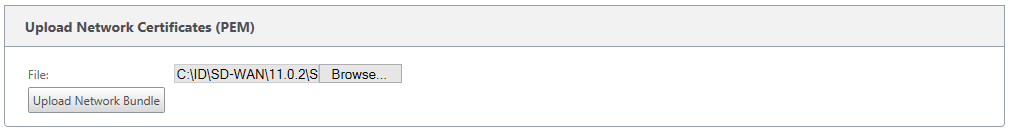

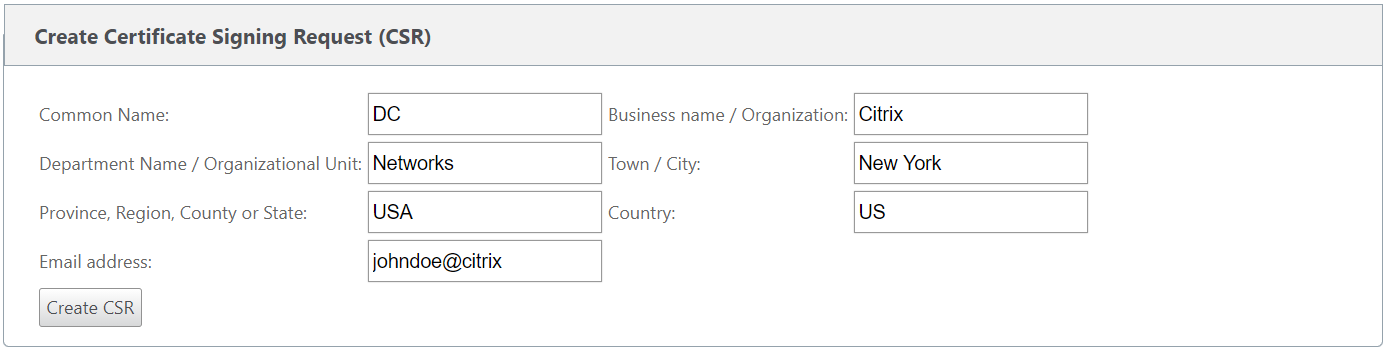

Crear solicitud de firma de certificación

El dispositivo puede generar un certificado sin firmar y crear una solicitud de firma de certificado (CSR). A continuación, la entidad emisora de certificados puede descargar la CSR desde el dispositivo, firmarla y cargarla de nuevo en el dispositivo en formatos PEM o DER. Se utiliza como certificado de identidad para el dispositivo. Para crear una CSR para un dispositivo, proporcione el nombre común del dispositivo, los detalles de la organización y la dirección.

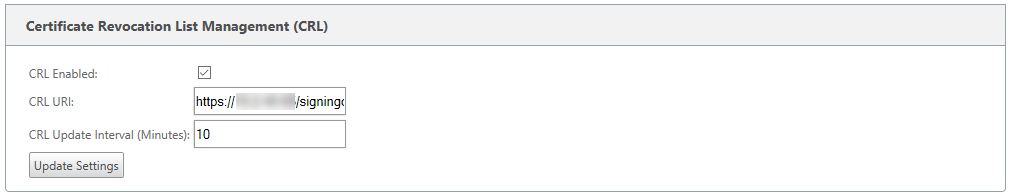

Administrador de listas de revocación de certificados

Una lista de revocación de certificados (CRL) es una lista publicada de números de serie de certificados que ya no son válidos en la red. El archivo CRL se descarga periódicamente y se almacena localmente en todo el dispositivo. Cuando se autentica un certificado, el respondedor examina la CRL para ver si el certificado de iniciadores ya se revocó. Citrix SD-WAN admite actualmente CRL de la versión 1 en formato PEM y DER.

Para habilitar CRL, seleccione la opción CRL habilitada. Proporcione la ubicación en la que se mantiene el archivo CRL. Las ubicaciones HTTP, HTTPS y FTP son compatibles. Especifique el intervalo de tiempo para comprobar y descargar el archivo CRL, el intervalo es de 1 a 1440 minutos.

Nota

El período de reautenticación para una ruta de acceso virtua1 puede ser de 10 a 15 minutos, si el intervalo de actualización de CRL se establece en una duración más corta, la lista de CRL actualizada puede incluir un número de serie activo actualmente. Hacer que un certificado revocado activamente esté disponible en la red durante un corto período de tiempo.

Compartir

Compartir

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.