Caso de uso: Cómo hacer que el acceso a Internet empresarial sea conforme y seguro

El director de seguridad de red de una organización financiera quiere proteger la red empresarial de cualquier amenaza externa procedente de la web en forma de malware. Para ello, el director necesita obtener visibilidad del tráfico cifrado que de otro modo se omitiría y controlar el acceso a sitios web maliciosos. El director debe hacer lo siguiente:

- Interceptar y examinar todo el tráfico, incluido SSL/TLS (tráfico cifrado), que entra y sale de la red empresarial.

- Omitir la interceptación de solicitudes a sitios web que contengan información confidencial, como información financiera o correos electrónicos de los usuarios.

- Bloquear el acceso a URL dañinas identificadas como que ofrecen contenido perjudicial o para adultos.

- Identificar a los usuarios finales (empleados) de la empresa que acceden a sitios web maliciosos y bloquear el acceso a Internet para estos usuarios o bloquear las URL dañinas.

Para lograr todo lo anterior, el director puede configurar un proxy en todos los dispositivos de la organización y apuntarlo a Citrix Secure Web Gateway (SWG), que actúa como servidor proxy en la red. El servidor proxy intercepta todo el tráfico cifrado y sin cifrar que pasa por la red empresarial. Solicita la autenticación del usuario y asocia el tráfico a un usuario. Se pueden especificar categorías de URL para bloquear el acceso a sitios web ilegales/dañinos, para adultos y de malware y SPAM.

Para lograr lo anterior, configura las siguientes entidades:

- Servidor de nombres DNS para resolver nombres de host.

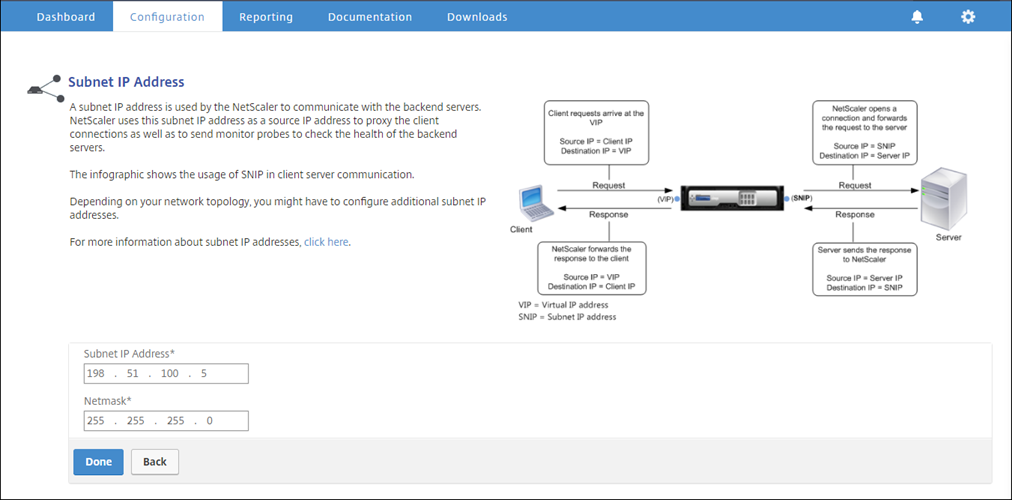

- Dirección IP de subred (SNIP) para establecer una conexión con los servidores de origen. La dirección SNIP debe tener acceso a Internet.

- Servidor proxy en modo explícito para interceptar todo el tráfico HTTP y HTTPS saliente.

- Perfil SSL para definir la configuración SSL, como cifrados y parámetros, para las conexiones.

- Par de certificado-clave de CA para firmar el certificado del servidor para la interceptación SSL.

- Política SSL para definir los sitios web que se van a interceptar y omitir.

- Servidor virtual de autenticación, política y acción para garantizar que solo los usuarios válidos tengan acceso.

- Recopilador de Appflow® para enviar datos a Citrix® Application Delivery Management (ADM).

Se enumeran los procedimientos tanto de CLI como de GUI para esta configuración de ejemplo. Se utilizan los siguientes valores de ejemplo. Reemplázalos con datos válidos para direcciones IP, certificado y clave SSL, y parámetros LDAP.

| Nombre | Valores utilizados en la configuración de ejemplo |

|---|---|

| Dirección NSIP | 192.0.2.5 |

| Dirección IP de subred | 198.51.100.5 |

| Dirección IP del servidor virtual LDAP | 192.0.2.116 |

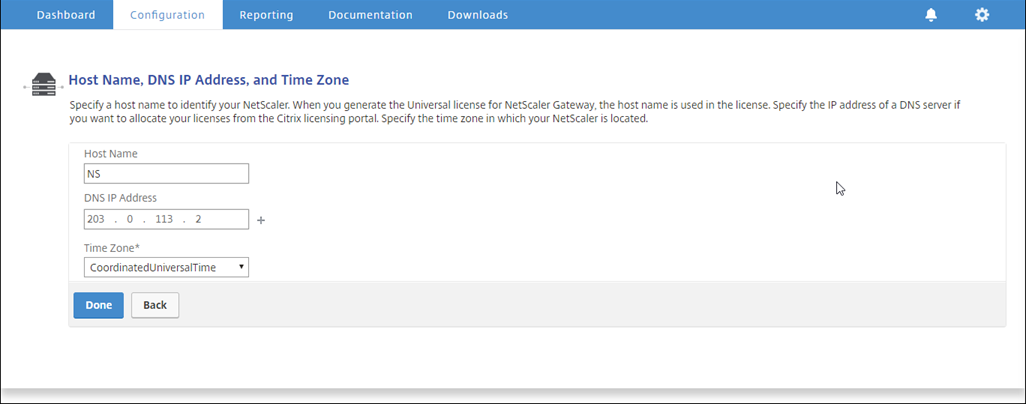

| Dirección IP del servidor de nombres DNS | 203.0.113.2 |

| Dirección IP del servidor proxy | 192.0.2.100 |

| Dirección IP de MAS | 192.0.2.41 |

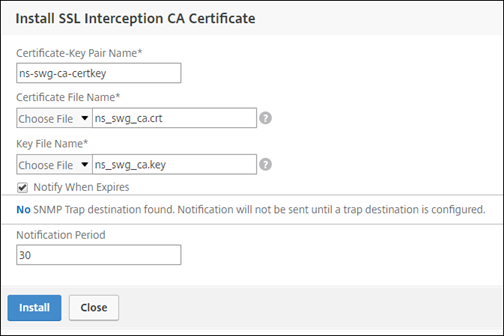

| Certificado CA para interceptación SSL | ns-swg-ca-certkey (certificado: ns_swg_ca.crt y clave: ns_swg_ca.key) |

| DN base de LDAP | CN=Users,DC=CTXNSSFB,DC=COM |

| DN de enlace LDAP | CN=Administrator,CN=Users,DC=CTXNSSFB,DC=COM |

| Contraseña del DN de enlace LDAP | zzzzz |

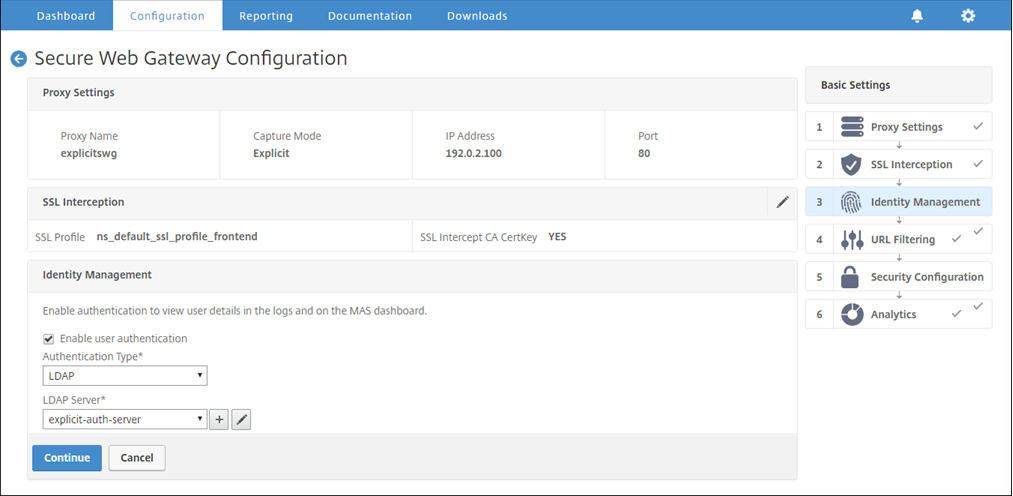

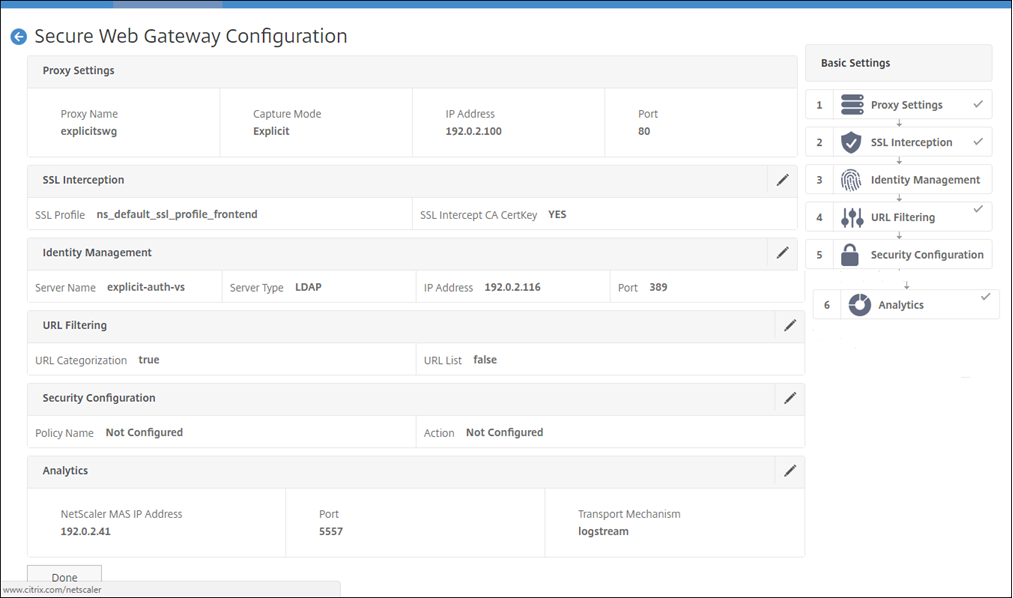

Uso del asistente de Secure Web Gateway para configurar la interceptación y el examen del tráfico hacia y desde la red empresarial

La creación de una configuración para interceptar y examinar el tráfico cifrado, además del resto del tráfico hacia y desde una red, requiere configurar los ajustes de proxy, los ajustes de SSLi, los ajustes de autenticación de usuario y los ajustes de filtrado de URL. Los siguientes procedimientos incluyen ejemplos de los valores introducidos.

Configurar la dirección SNIP y el servidor de nombres DNS

-

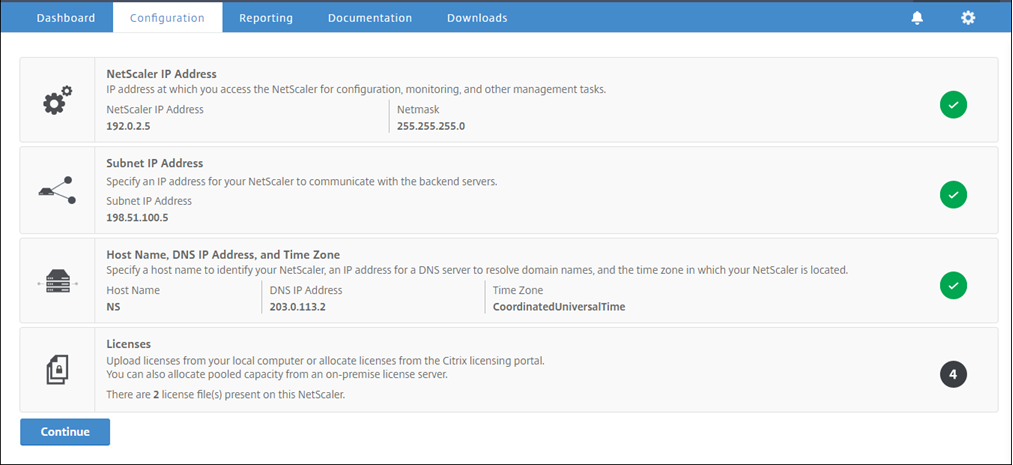

En un explorador web, escribe la dirección NSIP. Por ejemplo,

http://192.0.2.5. -

En Nombre de usuario y Contraseña, escribe las credenciales de administrador. Aparece la siguiente pantalla.

-

Haz clic dentro de la sección Dirección IP de subred e introduce una dirección IP.

-

Haz clic en Listo.

-

Haz clic dentro de la sección Nombre de host, dirección IP de DNS y zona horaria e introduce valores para estos campos.

-

Haz clic en Listo y, a continuación, en Continuar.

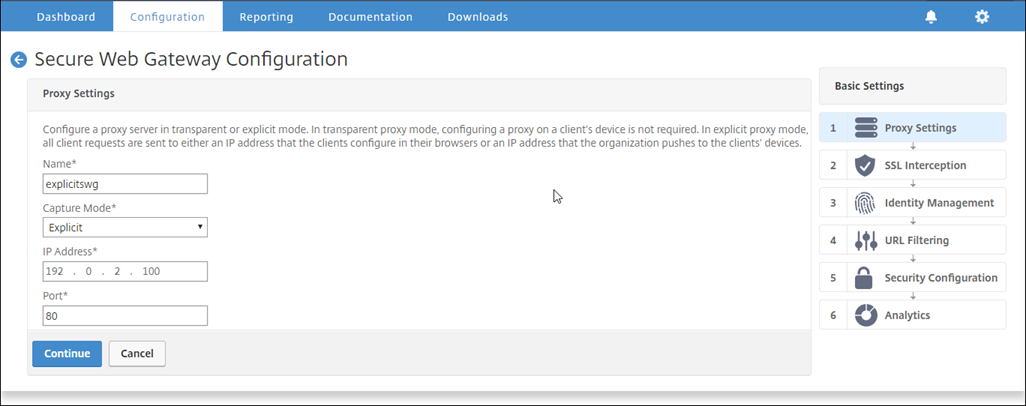

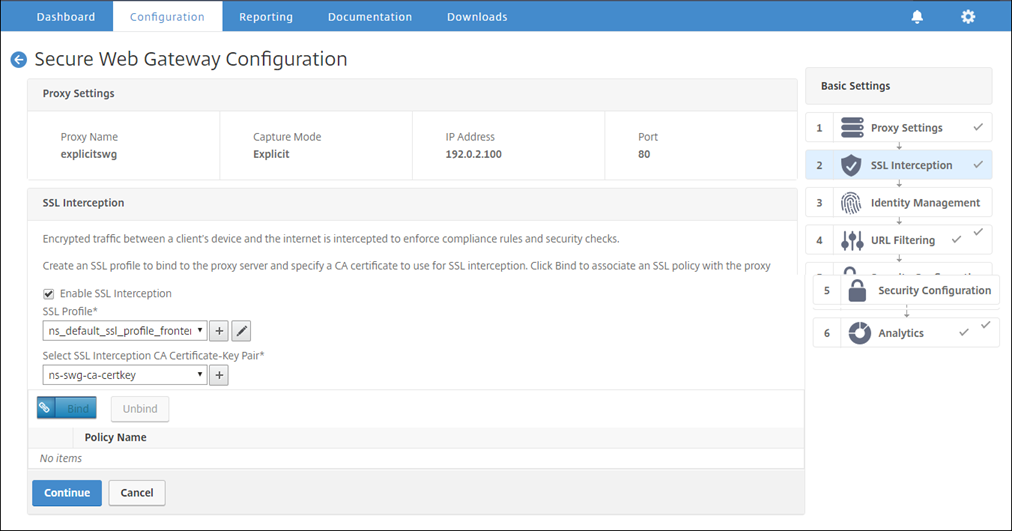

Configurar los ajustes del proxy

-

Navega a Secure Web Gateway > Asistente de Secure Web Gateway.

-

Haz clic en Empezar y, a continuación, en Continuar.

-

En el cuadro de diálogo Ajustes del proxy, introduce un nombre para el servidor proxy explícito.

-

En Modo de captura, selecciona Explícito.

-

Introduce una dirección IP y un número de puerto.

-

Haz clic en Continuar.

Configurar los ajustes de interceptación SSL

-

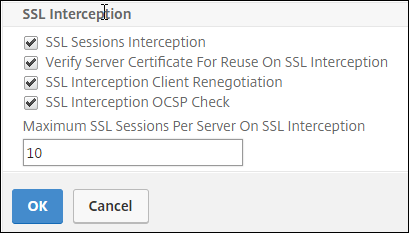

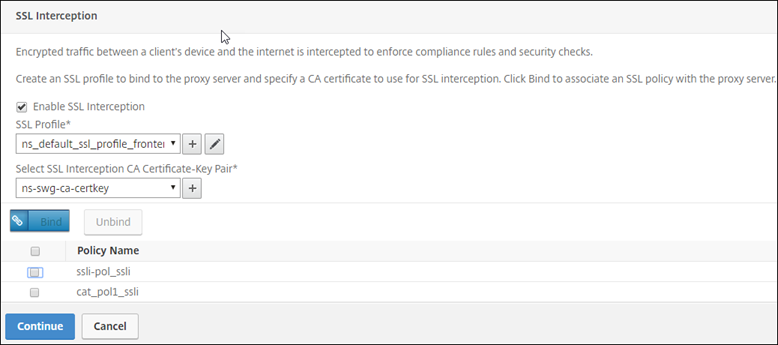

Selecciona Habilitar interceptación SSL.

-

En Perfil SSL, haz clic en “+” para agregar un nuevo perfil SSL de front-end y habilita la Interceptación de sesiones SSL en este perfil.

-

Haz clic en Aceptar y, a continuación, en Listo.

-

En Seleccionar par de certificado-clave de CA para interceptación SSL, haz clic en “+” para instalar un par de certificado-clave de CA para la interceptación SSL.

-

Haz clic en Instalar y, a continuación, en Cerrar.

-

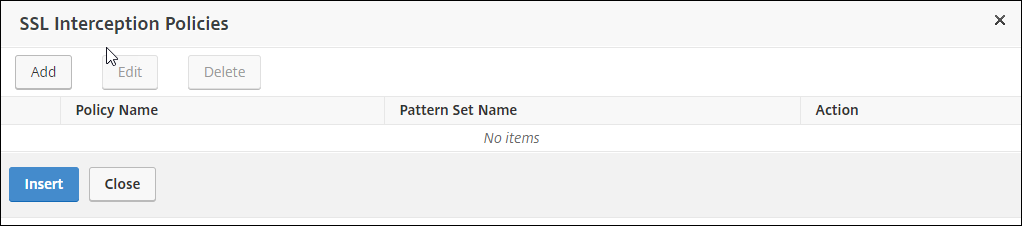

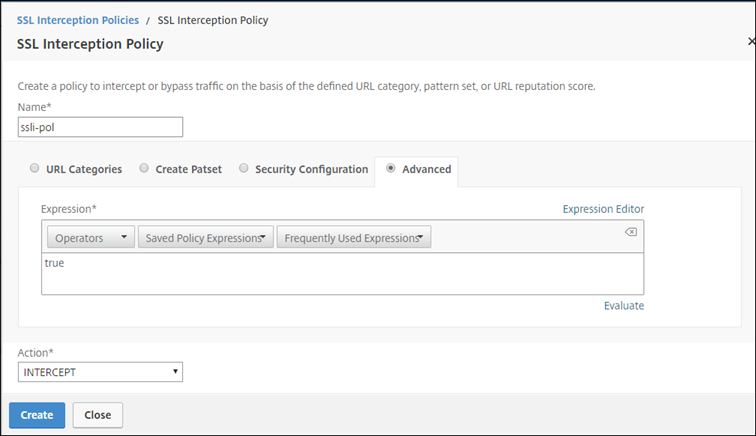

Agrega una política para interceptar todo el tráfico. Haz clic en Enlazar y, a continuación, en Agregar.

-

Introduce un nombre para la política y selecciona Avanzado. En el editor de expresiones, introduce

true. -

En Acción, selecciona INTERCEPTAR.

-

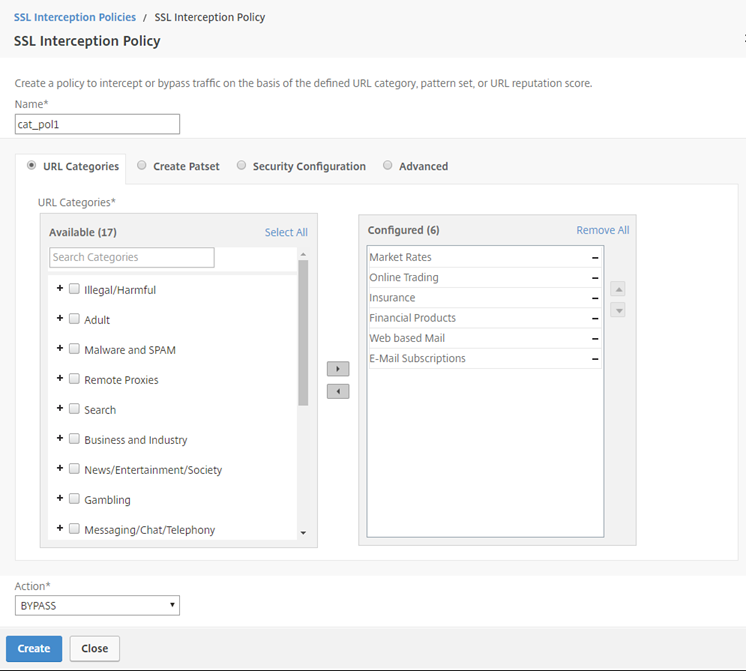

Haz clic en Crear y, a continuación, en Agregar para añadir otra política para omitir información confidencial.

-

Introduce un nombre para la política y en Categorías de URL, haz clic en Agregar.

-

Selecciona las categorías Finanzas y Correo electrónico y muévelas a la lista Configurado.

-

En Acción, selecciona OMITIR.

-

Haz clic en Crear.

-

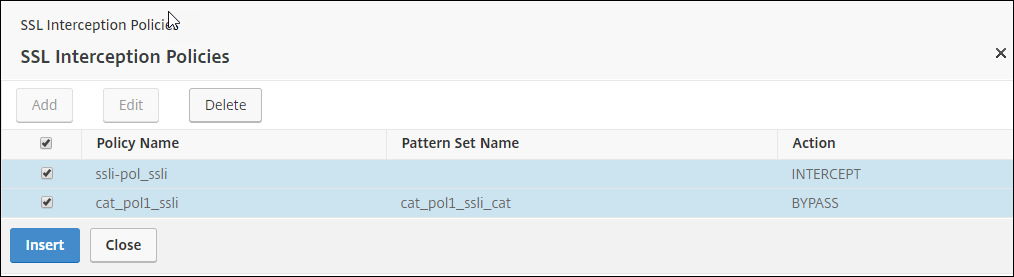

Selecciona las dos políticas creadas anteriormente y haz clic en Insertar.

-

Haz clic en Continuar.

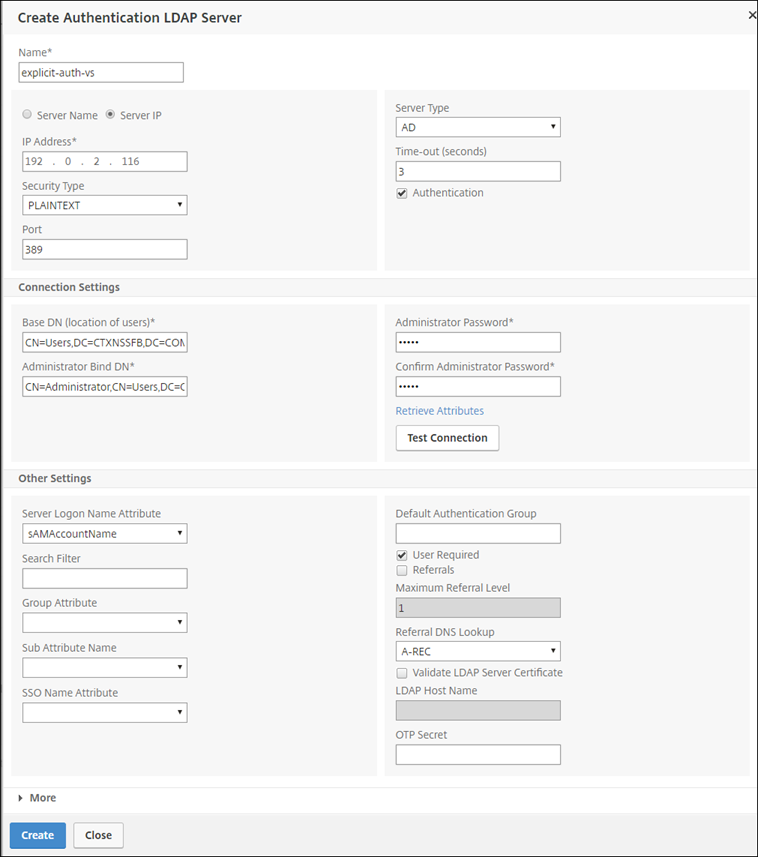

Configurar los ajustes de autenticación de usuario

-

Selecciona Habilitar autenticación de usuario. En el campo Tipo de autenticación, selecciona LDAP.

-

Agrega los detalles del servidor LDAP.

-

Haz clic en Crear.

-

Haz clic en Continuar.

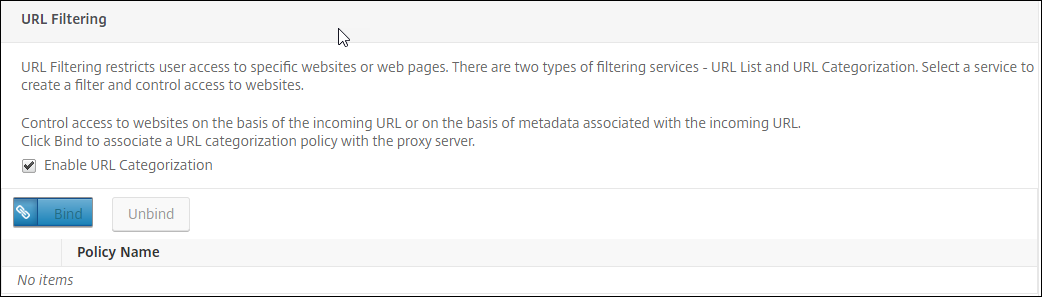

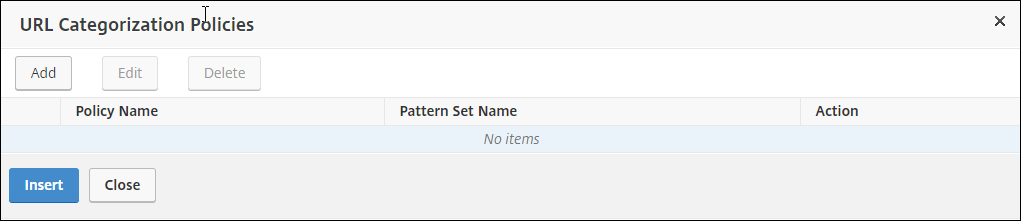

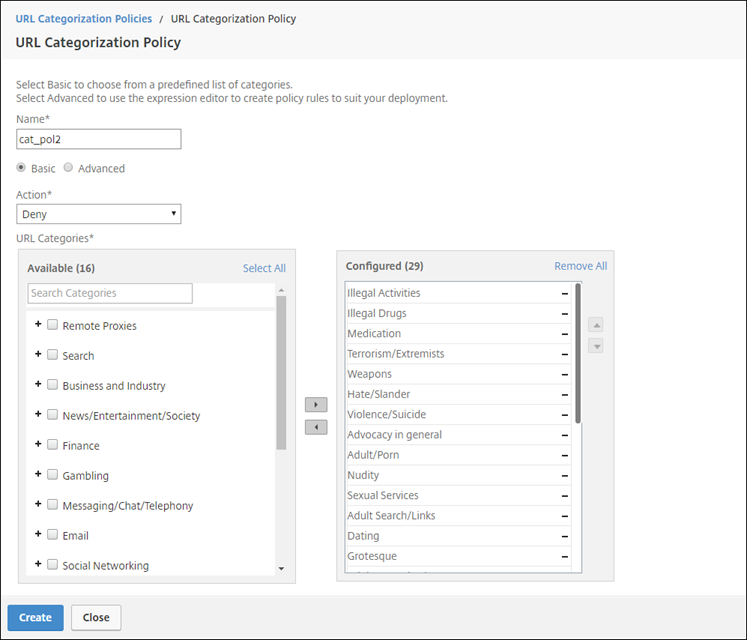

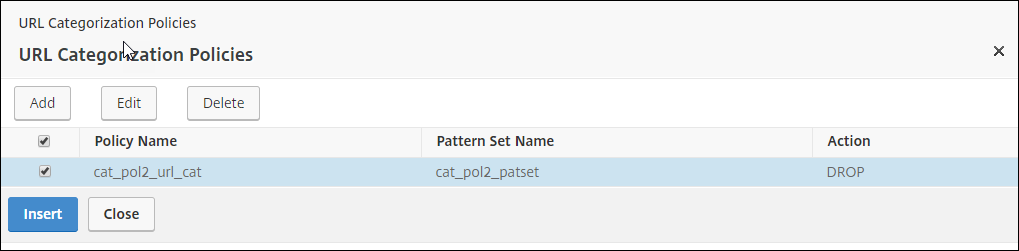

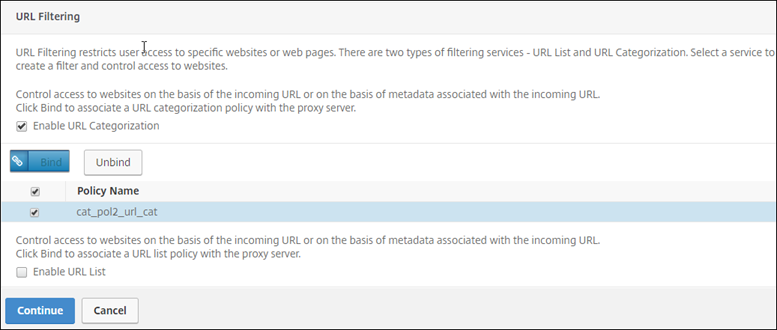

Configurar los ajustes de filtrado de URL

-

Selecciona Habilitar categorización de URL y, a continuación, haz clic en Enlazar.

-

Haz clic en Agregar.

-

Introduce un nombre para la política. En Acción, selecciona Denegar. En Categorías de URL, selecciona Ilegal/Dañino, Adulto y Malware y SPAM, y muévelas a la lista Configurado.

-

Haz clic en Crear.

-

Selecciona la política y, a continuación, haz clic en Insertar.

-

Haz clic en Continuar.

-

Haz clic en Continuar.

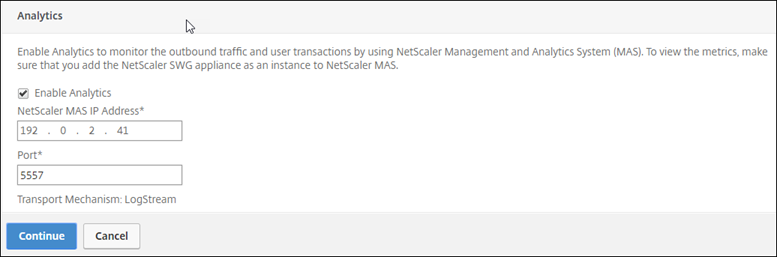

-

Haz clic en Habilitar análisis.

-

Introduce la dirección IP de Citrix ADM y, en Puerto, especifica 5557.

-

Haz clic en Continuar.

-

Haz clic en Listo.

Usa Citrix ADM para ver métricas clave de los usuarios y determinar lo siguiente:

- Comportamiento de navegación de los usuarios en tu empresa.

- Categorías de URL a las que acceden los usuarios en tu empresa.

- Exploradores utilizados para acceder a las URL o dominios.

Usa esta información para determinar si el sistema del usuario está infectado por malware o para comprender el patrón de consumo de ancho de banda del usuario. Puedes ajustar las políticas en tu dispositivo Citrix SWG para restringir a estos usuarios o bloquear más sitios web. Para obtener más información sobre cómo ver las métricas en MAS, consulta el caso de uso “Inspección de puntos de conexión” en Casos de uso de MAS.

Nota

Configura los siguientes parámetros mediante la CLI.

set syslogparams -sslInterception ENABLED

set cacheparameter -memLimit 100

set appflow param -AAAUserName ENABLED

<!--NeedCopy-->

Ejemplo de CLI

El siguiente ejemplo incluye todos los comandos utilizados para configurar la interceptación y el examen del tráfico hacia y desde la red empresarial.

Configuración general:

add ns ip 192.0.2.5 255.255.255.0

add ns ip 198.51.100.5 255.255.255.0 -type SNIP

add dns nameServer 203.0.113.2

add ssl certKey ns-swg-ca-certkey -cert ns_swg_ca.crt -key ns_swg_ca.key

set syslogparams -sslInterception ENABLED

set cacheparameter -memLimit 100

set appflow param -AAAUserName ENABLED

<!--NeedCopy-->

Configuración de autenticación:

add authentication vserver explicit-auth-vs SSL

bind ssl vserver explicit-auth-vs -certkeyName ns-swg-ca-certkey

add authentication ldapAction swg-auth-action-explicit -serverIP 192.0.2.116 -ldapBase "CN=Users,DC=CTXNSSFB,DC=COM" -ldapBindDn "CN=Administrator,CN=Users,DC=CTXNSSFB,DC=COM" -ldapBindDnPassword zzzzzz -ldapLoginName sAMAccountName

add authenticationpolicy swg-auth-policy -rule true -action swg-auth-action-explicit

bind authentication vserver explicit-auth-vs -policy swg-auth-policy -priority 1

<!--NeedCopy-->

Configuración del servidor proxy y la interceptación SSL:

add cs vserver explicitswg PROXY 192.0.2.100 80 –Authn401 ENABLED –authnVsName explicit-auth-vs

set ssl parameter -defaultProfile ENABLED

add ssl profile swg_profile -sslInterception ENABLED

bind ssl profile swg_profile -ssliCACertkey ns-swg-ca-certkey

set ssl vserver explicitswg -sslProfile swg_profile

add ssl policy ssli-pol_ssli -rule true -action INTERCEPT

bind ssl vserver explicitswg -policyName ssli-pol_ssli -priority 100 -type INTERCEPT_REQ

<!--NeedCopy-->

Configuración de categorías de URL:

add ssl policy cat_pol1_ssli -rule "client.ssl.client_hello.SNI.URL_CATEGORIZE(0,0).GROUP.EQ("Finance") || client.ssl.client_hello.SNI.URL_CATEGORIZE(0,0).GROUP.EQ("Email")" -action BYPASS

bind ssl vserver explicitswg -policyName cat_pol1_ssli -priority 10 -type INTERCEPT_REQ

add ssl policy cat_pol2_ssli -rule "client.ssl.client_hello.sni.url_categorize(0,0).GROUP.EQ("Adult") || client.ssl.client_hello.sni.url_categorize(0,0).GROUP.EQ("Malware and SPAM") || client.ssl.client_hello.SNI.URL_CATEGORIZE(0,0).GROUP.EQ("Illegal/Harmful")" -action RESET

bind ssl vserver explicitswg -policyName cat_pol2_ssli -priority 20 -type INTERCEPT_REQ

<!--NeedCopy-->

Configuración de AppFlow para extraer datos en Citrix ADM:

add appflow collector _swg_testswg_apfw_cl -IPAddress 192.0.2.41 -port 5557 -Transport logstream

set appflow param -templateRefresh 60 -httpUrl ENABLED -AAAUserName ENABLED -httpCookie ENABLED -httpReferer ENABLED -httpMethod ENABLED -httpHost ENABLED -httpUserAgent ENABLED -httpContentType ENABLED -httpVia ENABLED -httpLocation ENABLED -httpDomain ENABLED -cacheInsight ENABLED -urlCategory ENABLED

add appflow action _swg_testswg_apfw_act -collectors _swg_testswg_apfw_cl -distributionAlgorithm ENABLED

add appflow policy _swg_testswg_apfw_pol true _swg_testswg_apfw_act

bind cs vserver explicitswg -policyName _swg_testswg_apfw_pol -priority 1

<!--NeedCopy-->

En este artículo

- Uso del asistente de Secure Web Gateway para configurar la interceptación y el examen del tráfico hacia y desde la red empresarial

- Configurar los ajustes del proxy

- Configurar los ajustes de interceptación SSL

- Configurar los ajustes de autenticación de usuario

- Configurar los ajustes de filtrado de URL

- Ejemplo de CLI