Integración con IPS o NGFW como dispositivos en línea

Los dispositivos de seguridad, como el Sistema de Prevención de Intrusiones (IPS) y el Firewall de Próxima Generación (NGFW), protegen los servidores de los ataques de red. Estos dispositivos pueden inspeccionar el tráfico en vivo y suelen implementarse en modo en línea de capa 2. Citrix Secure Web Gateway™ (SWG) proporciona seguridad a los usuarios y a la red empresarial al acceder a recursos en Internet.

Puedes integrar un dispositivo Citrix® SWG con uno o más dispositivos en línea para prevenir amenazas y proporcionar protección de seguridad avanzada. Los dispositivos en línea pueden ser cualquier dispositivo de seguridad, como IPS y NGFW.

Algunos casos de uso en los que puedes beneficiarte de la integración del dispositivo Citrix SWG y los dispositivos en línea son:

-

Inspección del tráfico cifrado: La mayoría de los dispositivos IPS y NGFW omiten el tráfico cifrado, lo que puede dejar a los servidores vulnerables a ataques. Un dispositivo Citrix SWG puede descifrar el tráfico y enviarlo a los dispositivos en línea para su inspección. Esta integración mejora la seguridad de la red del cliente.

-

Descarga del procesamiento TLS/SSL de los dispositivos en línea: El procesamiento TLS/SSL es costoso, lo que puede resultar en una alta utilización de la CPU en los dispositivos IPS o NGFW si también descifran el tráfico. Un dispositivo Citrix SWG ayuda a descargar el procesamiento TLS/SSL de los dispositivos en línea. Como resultado, los dispositivos en línea pueden inspeccionar un mayor volumen de tráfico.

-

Equilibrio de carga de los dispositivos en línea: Si has configurado varios dispositivos en línea para gestionar un tráfico intenso, un dispositivo Citrix SWG puede equilibrar la carga y distribuir el tráfico de manera uniforme a estos dispositivos.

-

Selección inteligente del tráfico: En lugar de enviar todo el tráfico al dispositivo en línea para su inspección, el dispositivo realiza una selección inteligente del tráfico. Por ejemplo, omite el envío de archivos de texto para su inspección a los dispositivos en línea.

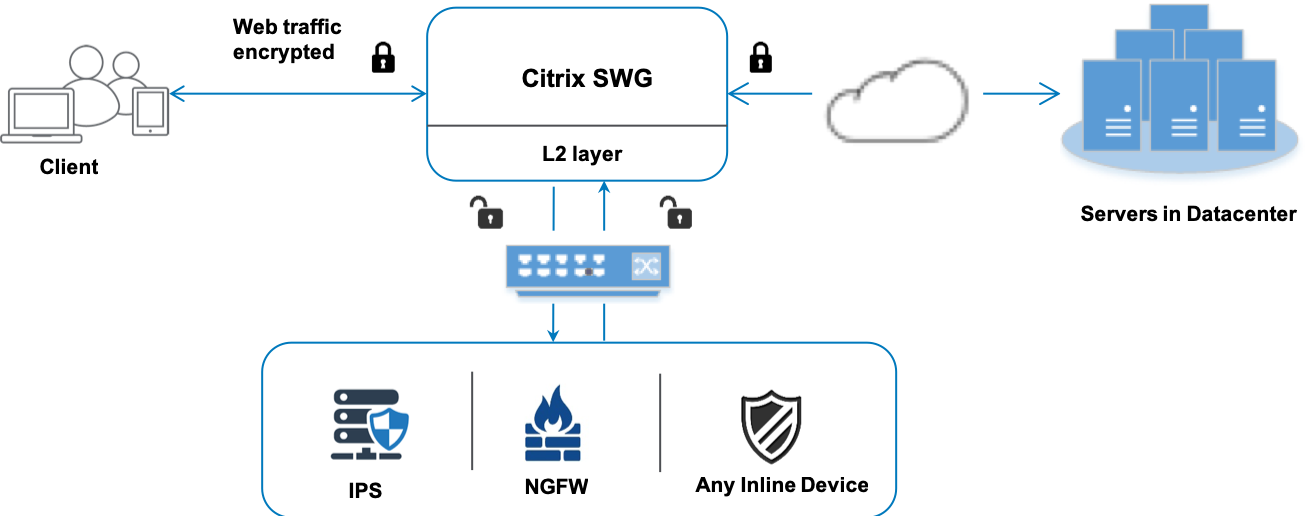

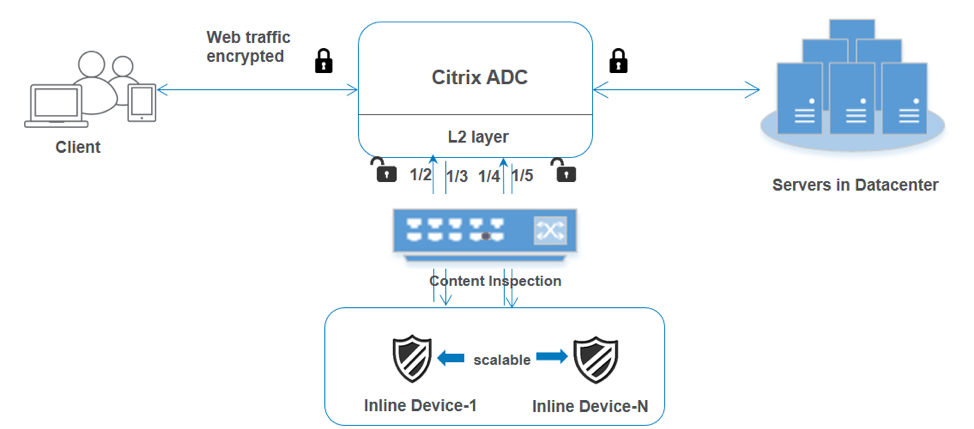

Integración de Citrix SWG con dispositivos en línea

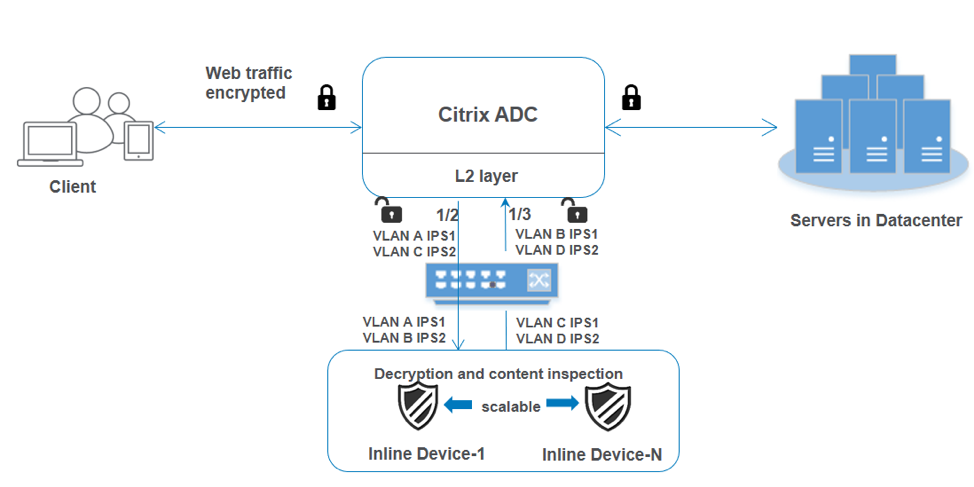

El siguiente diagrama muestra cómo se integra un Citrix SWG con dispositivos de seguridad en línea.

Cuando integras dispositivos en línea con el dispositivo Citrix SWG, los componentes interactúan de la siguiente manera:

-

Un cliente envía una solicitud a un dispositivo Citrix SWG.

-

El dispositivo envía los datos al dispositivo en línea para la inspección de contenido basándose en la evaluación de la política. Para el tráfico HTTPS, el dispositivo descifra los datos y los envía en texto sin formato al dispositivo en línea para la inspección de contenido.

Nota:

Si hay dos o más dispositivos en línea, el dispositivo equilibra la carga de los dispositivos y envía el tráfico.

-

El dispositivo en línea inspecciona los datos en busca de amenazas y decide si descartar, restablecer o enviar los datos de vuelta al dispositivo.

-

Si hay amenazas de seguridad, el dispositivo modifica los datos y los envía al dispositivo.

-

Para el tráfico HTTPS, el dispositivo vuelve a cifrar los datos y reenvía la solicitud al servidor back-end.

-

El servidor back-end envía la respuesta al dispositivo.

-

El dispositivo vuelve a descifrar los datos y los envía al dispositivo en línea para su inspección.

-

El dispositivo en línea inspecciona los datos. Si hay amenazas de seguridad, el dispositivo modifica los datos y los envía al dispositivo.

-

El dispositivo vuelve a cifrar los datos y envía la respuesta al cliente.

Configuración de la integración de dispositivos en línea

Puedes configurar un dispositivo Citrix SWG con un dispositivo en línea de tres maneras diferentes, como se indica a continuación:

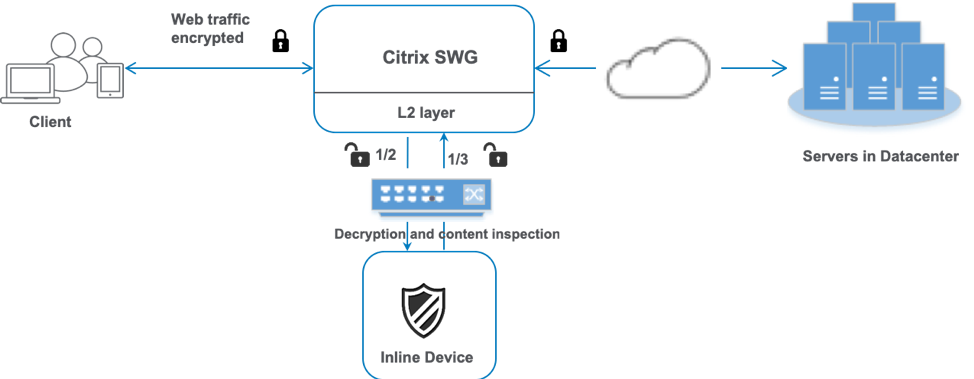

Escenario 1: Uso de un único dispositivo en línea

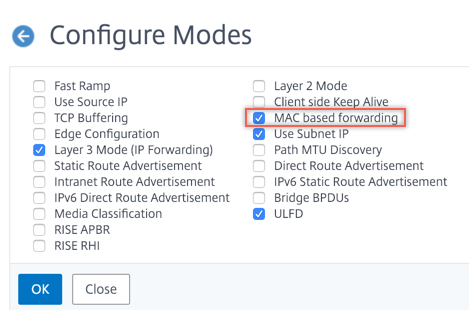

Para integrar un dispositivo de seguridad (IPS o NGFW) en modo en línea, debes habilitar la inspección de contenido y el reenvío basado en MAC (MBF) en modo global en el dispositivo SWG. Luego, agrega un perfil de inspección de contenido, un servicio TCP, una acción de inspección de contenido para que los dispositivos en línea restablezcan, bloqueen o descarten el tráfico basándose en la inspección. También agrega una política de inspección de contenido que el dispositivo utiliza para decidir el subconjunto de tráfico que se enviará a los dispositivos en línea. Finalmente, configura el servidor virtual proxy con la conexión de capa 2 habilitada en el servidor y vincula la política de inspección de contenido a este servidor virtual proxy.

Realiza los siguientes pasos:

-

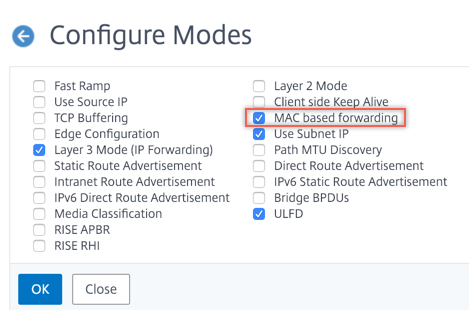

Habilita el modo de reenvío basado en MAC (MPF).

-

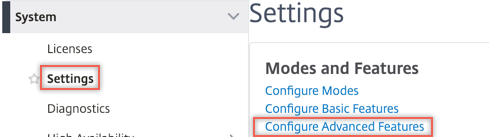

Habilita la función de inspección de contenido.

-

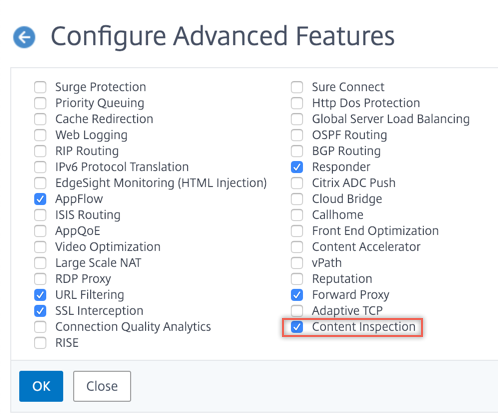

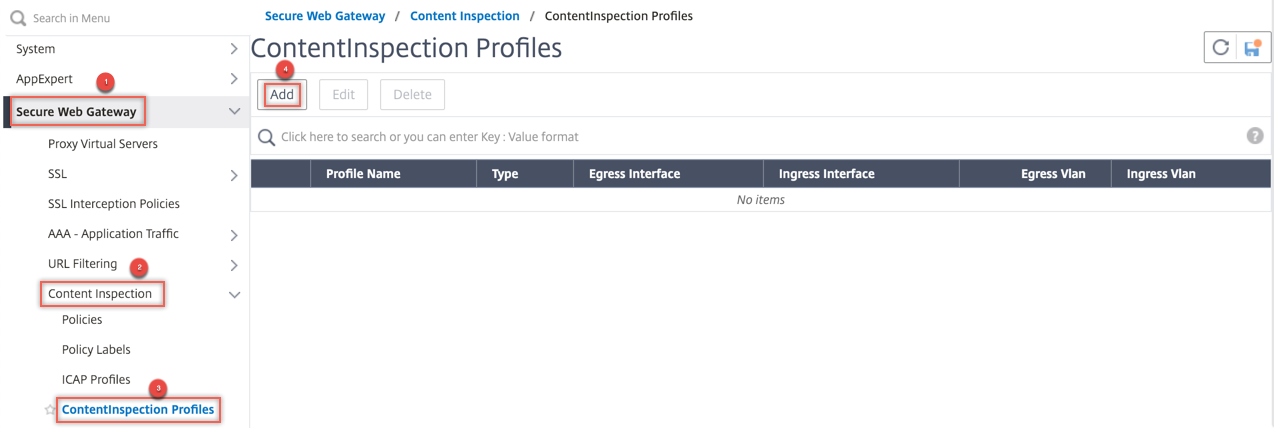

Agrega un perfil de inspección de contenido para el servicio. El perfil de inspección de contenido contiene la configuración del dispositivo en línea que integra el dispositivo SWG con un dispositivo en línea.

-

(Opcional) Agrega un monitor TCP.

Nota:

Los dispositivos transparentes no tienen una dirección IP. Por lo tanto, para realizar comprobaciones de estado, debes vincular explícitamente un monitor.

-

Agrega un servicio. Un servicio representa un dispositivo en línea.

-

(Opcional) Vincula el servicio al monitor TCP.

-

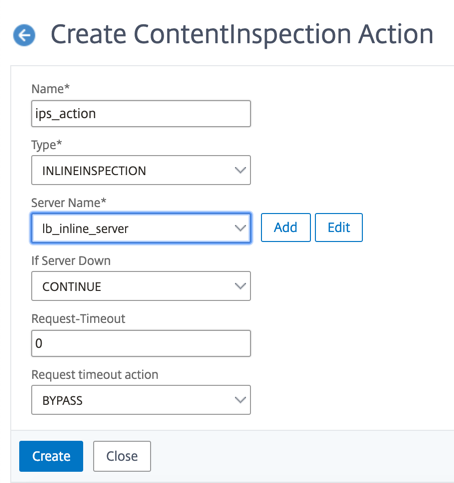

Agrega una acción de inspección de contenido para el servicio.

-

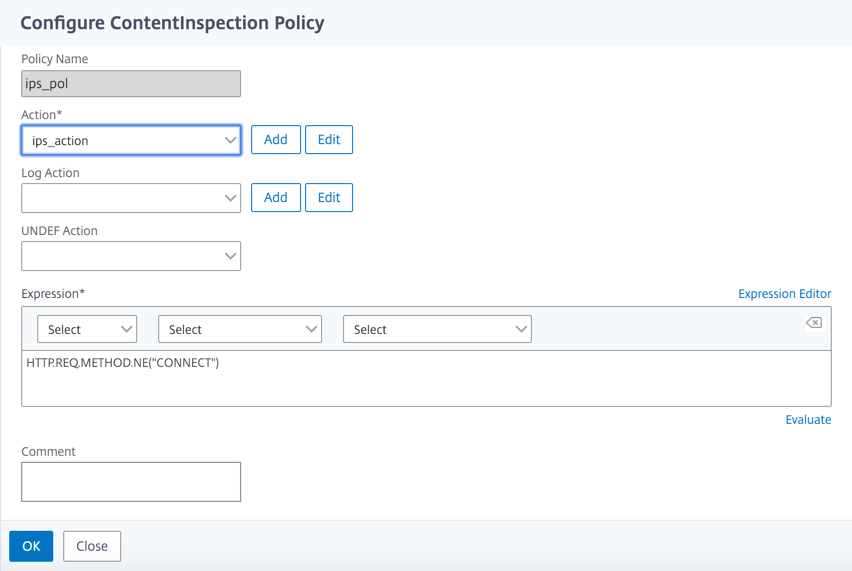

Agrega una política de inspección de contenido y especifica la acción.

-

Agrega un servidor virtual proxy HTTP o HTTPS (conmutación de contenido).

-

Vincula la política de inspección de contenido al servidor virtual.

Configuración mediante la CLI

Escribe los siguientes comandos en el símbolo del sistema. Se proporcionan ejemplos después de la mayoría de los comandos.

-

Habilita MBF.

enable ns mode mbf <!--NeedCopy--> -

Habilita la función.

enable ns feature contentInspection <!--NeedCopy--> -

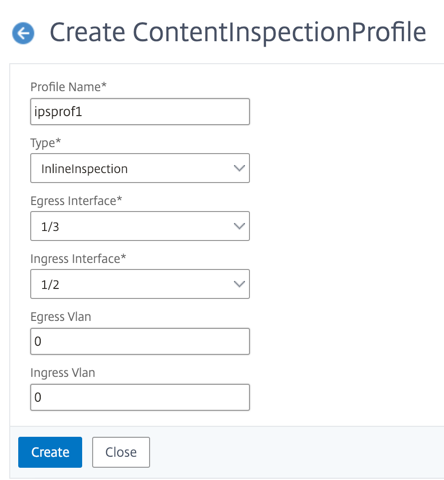

Agrega un perfil de inspección de contenido.

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>] <!--NeedCopy-->Ejemplo:

add contentInspection profile ipsprof -type InlineInspection -ingressinterface "1/2" -egressInterface "1/3" <!--NeedCopy--> -

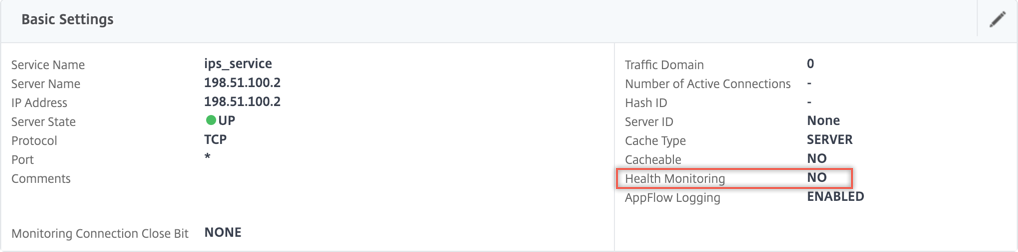

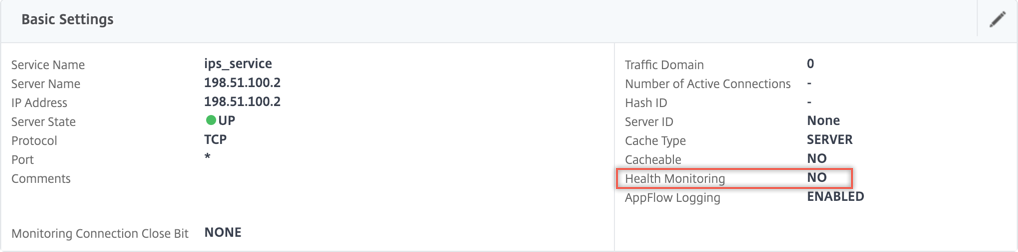

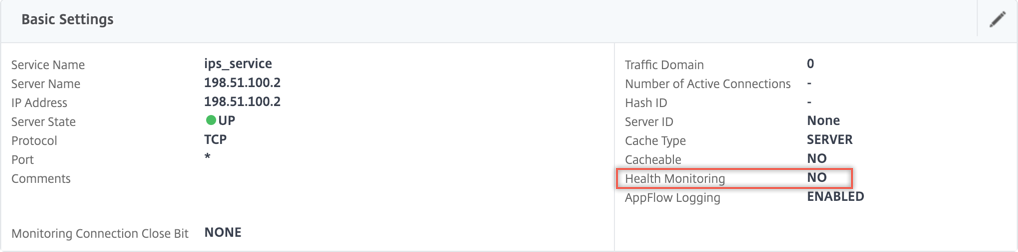

Agrega un servicio. Especifica una dirección IP ficticia que no sea propiedad de ninguno de los dispositivos, incluidos los dispositivos en línea. Establece

use source IP address(USIP) en YES. Estableceuseproxyporten NO. Desactiva el monitor de estado. Activa el monitoreo de estado solo si vinculas este servicio a un monitor TCP. Si vinculas un monitor a un servicio, entonces establece la opción TRANSPARENT en el monitor en ON.add service <service_name> <IP> TCP <Port> - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO <!--NeedCopy-->Ejemplo:

add service ips_service 198.51.100.2 TCP * -healthMonitor YES -usip YES -useproxyport NO -contentInspectionProfileName ipsprof <!--NeedCopy--> -

Agrega una acción de inspección de contenido.

add contentInspection action <name> -type INLINEINSPECTION -serverName <string> <!--NeedCopy-->Ejemplo:

add contentInspection action ips_action -type INLINEINSPECTION -serverName ips_service <!--NeedCopy--> -

Agrega una política de inspección de contenido.

add contentInspection policy <name> -rule <expression> -action <string> <!--NeedCopy-->Ejemplo:

add contentInspection policy ips_pol -rule "HTTP.REQ.METHOD.NE(\"CONNECT\")" -action ips_action <!--NeedCopy--> -

Agrega un servidor virtual proxy.

add cs vserver <name> PROXY <IPAddress> <port> -cltTimeout <secs> -Listenpolicy <expression> -authn401 ( ON | OFF ) -authnVsName <string> -l2Conn ON <!--NeedCopy-->Ejemplo:

add cs vserver transparentcs PROXY * * -cltTimeout 180 -Listenpolicy exp1 -authn401 on -authnVsName swg-auth-vs-trans-http -l2Conn ON <!--NeedCopy--> -

Vincula la política al servidor virtual.

bind cs vserver <name> -policyName <string> -priority <positive_integer> -gotoPriorityExpression <expression> -type REQUEST <!--NeedCopy-->Ejemplo:

bind cs vserver explicitcs -policyName ips_pol -priority 1 -gotoPriorityExpression END -type REQUEST <!--NeedCopy-->

Configuración mediante la GUI

-

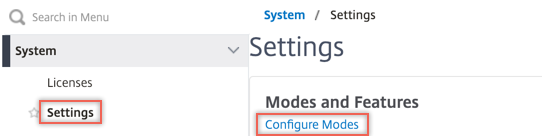

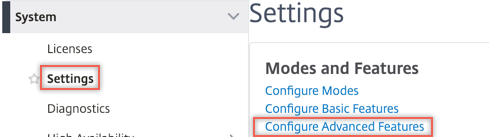

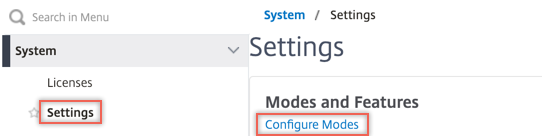

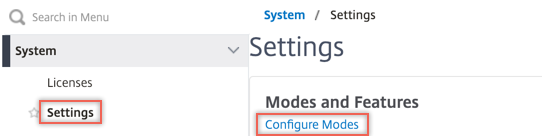

Ve a System > Settings. En Modes and Features, haz clic en Configure Modes.

-

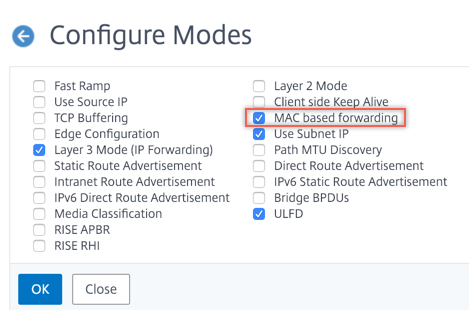

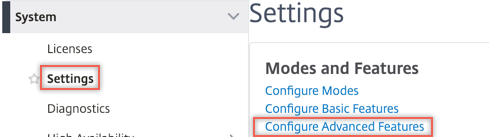

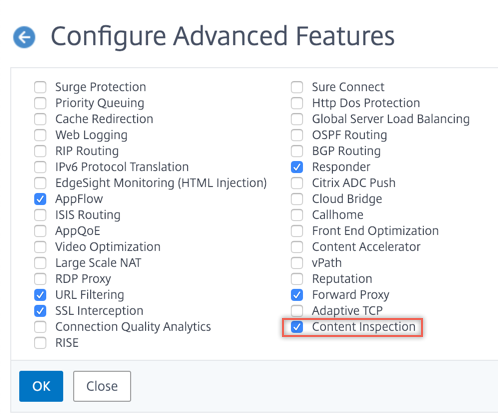

Ve a System > Settings. En Modes and Features, haz clic en Configure Advanced Features.

-

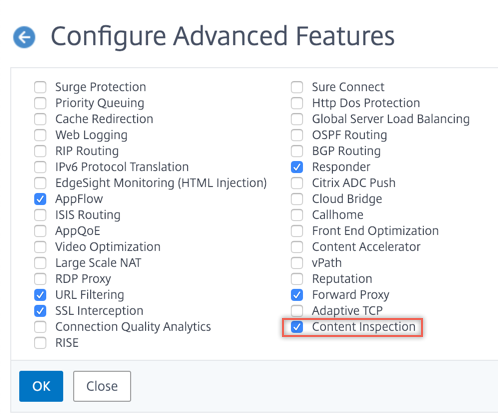

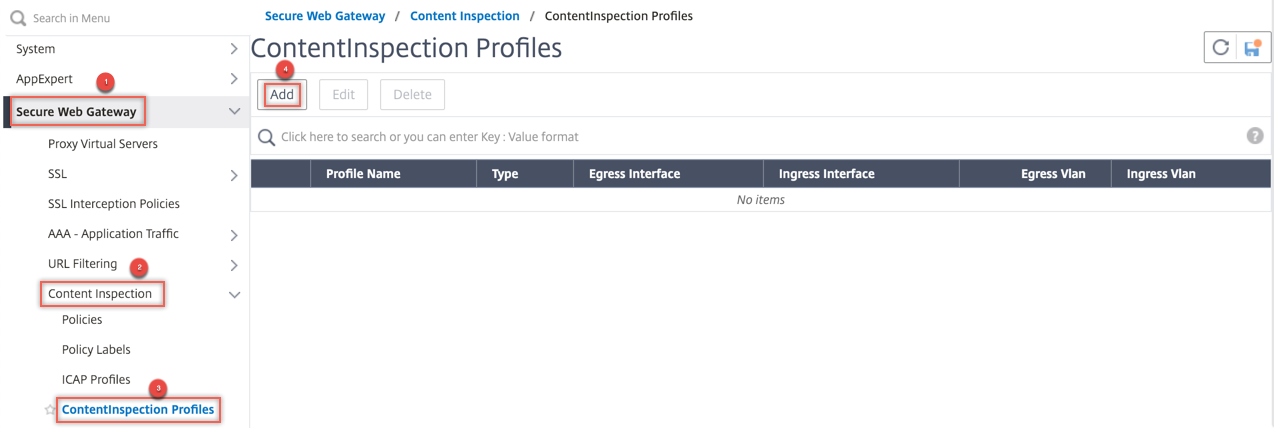

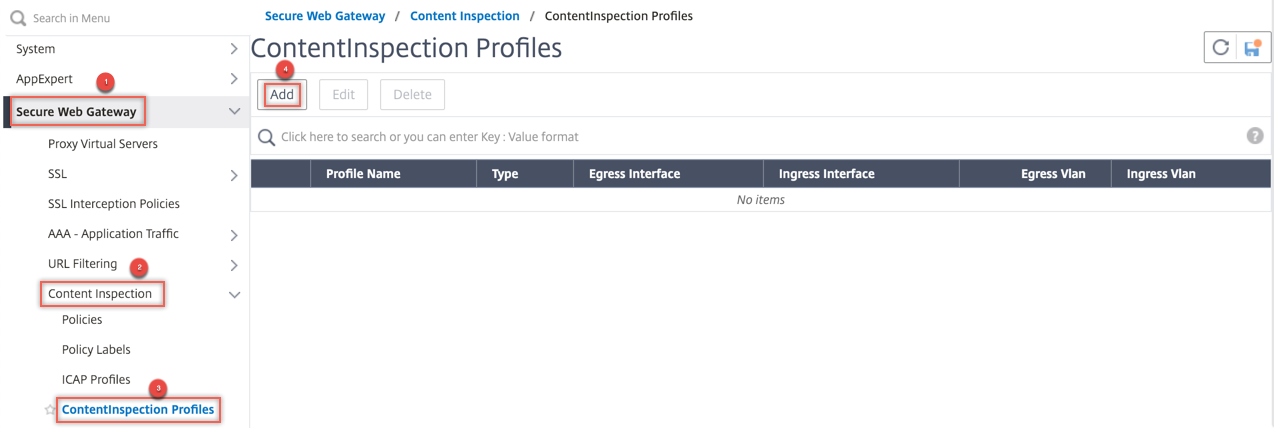

Ve a Secure Web Gateway > Content Inspection > Content Inspection Profiles. Haz clic en Add.

-

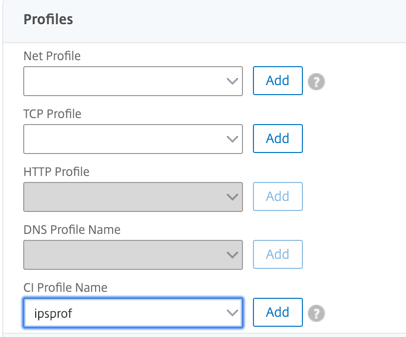

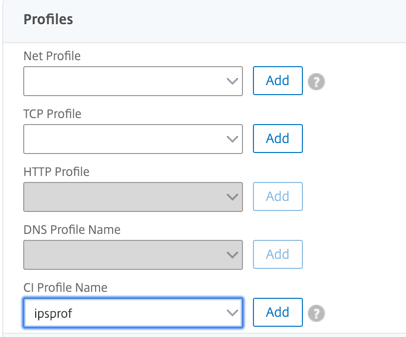

Ve a Load Balancing > Services > Add y agrega un servicio. En Advanced Settings, haz clic en Profiles. En la lista CI Profile Name, selecciona el perfil de inspección de contenido creado anteriormente. En Service Settings, establece Use Source IP Address en YES y Use Proxy Port en No. En Basic Settings, establece Health Monitoring en NO. Activa el monitoreo de estado solo si vinculas este servicio a un monitor TCP. Si vinculas un monitor a un servicio, entonces establece la opción TRANSPARENT en el monitor en ON.

-

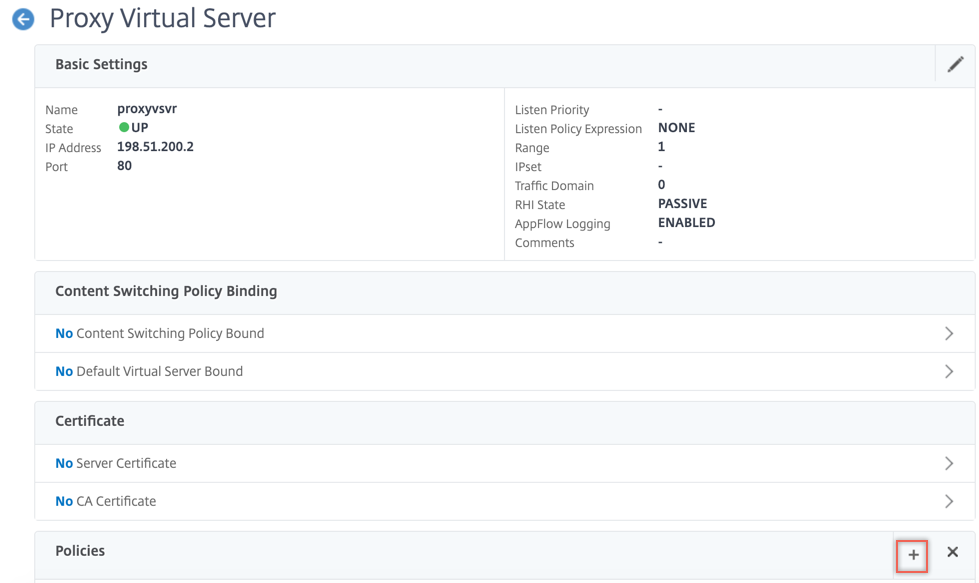

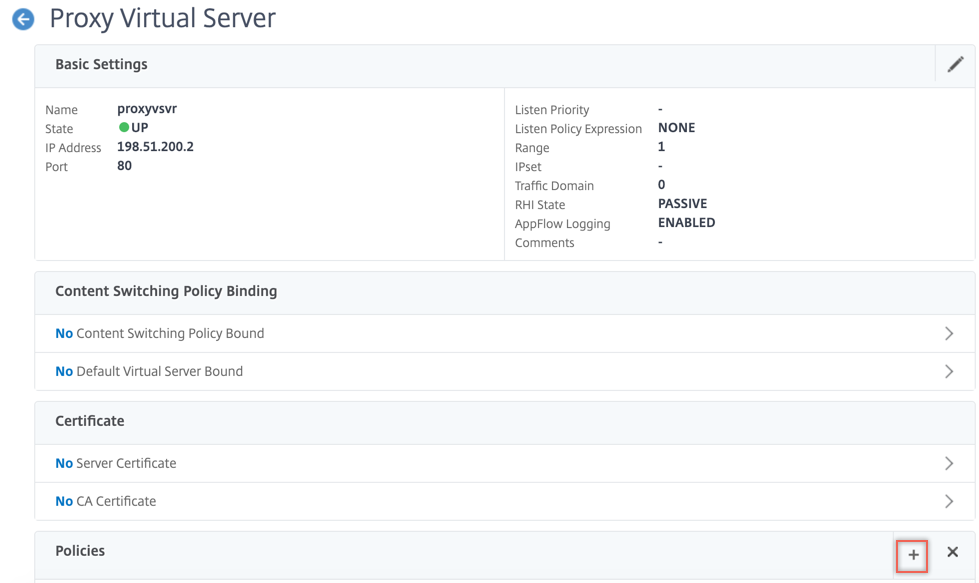

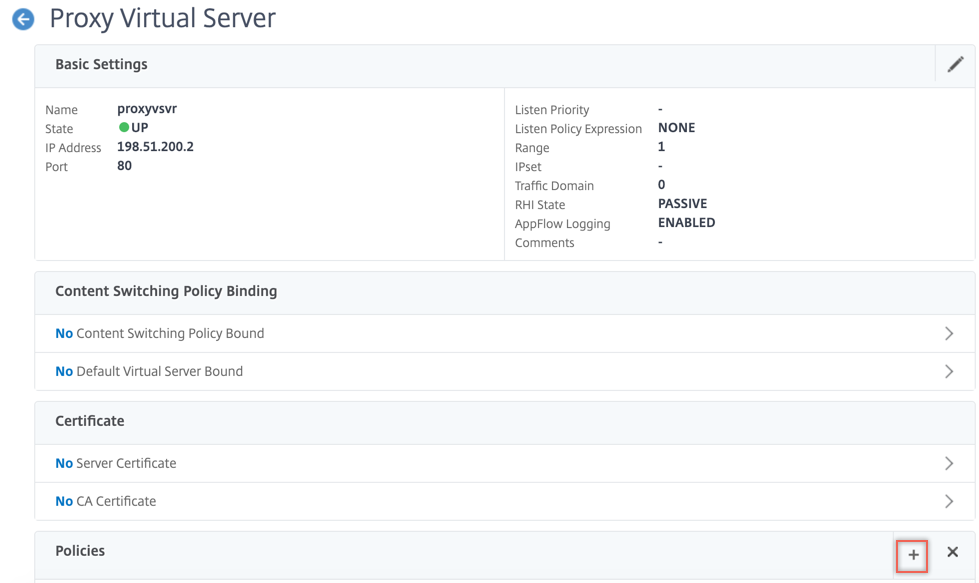

Ve a Secure Web Gateway > Proxy Virtual Servers > Add. Especifica un nombre, dirección IP y puerto. En Advanced Settings, selecciona Policies. Haz clic en el signo “+”.

-

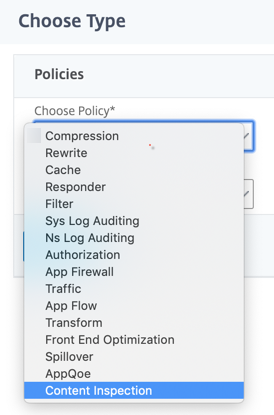

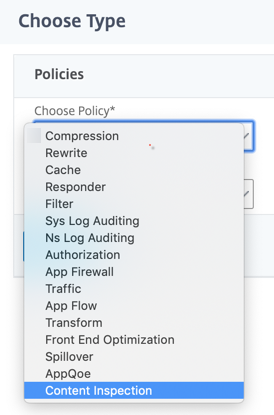

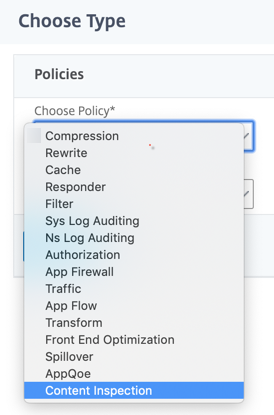

En Choose Policy, selecciona Content Inspection. Haz clic en Continue.

-

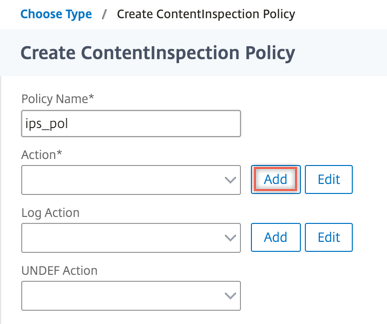

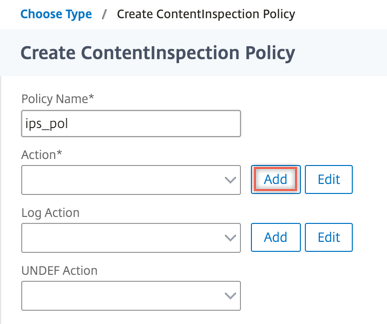

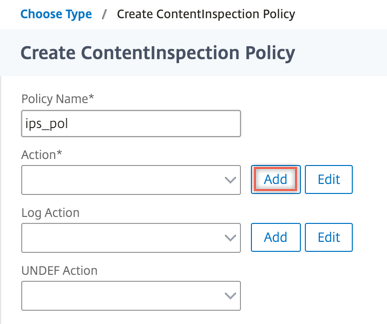

Haz clic en Add. Especifica un nombre. En Action, haz clic en Add.

-

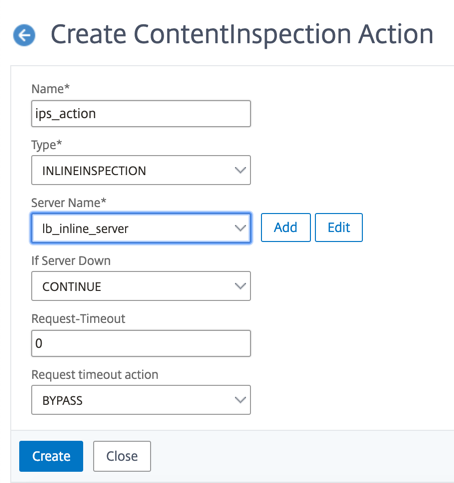

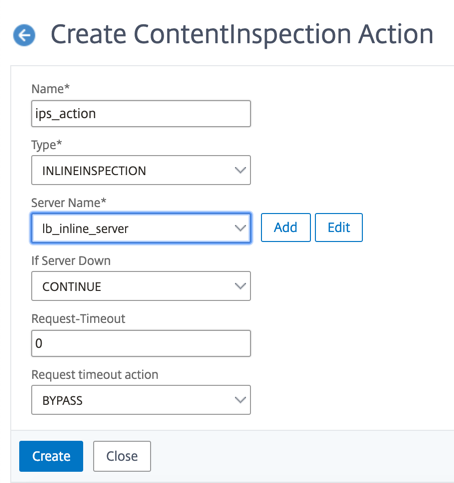

Especifica un nombre. En Type, selecciona INLINEINSPECTION. En Server Name, selecciona el servicio TCP creado anteriormente.

-

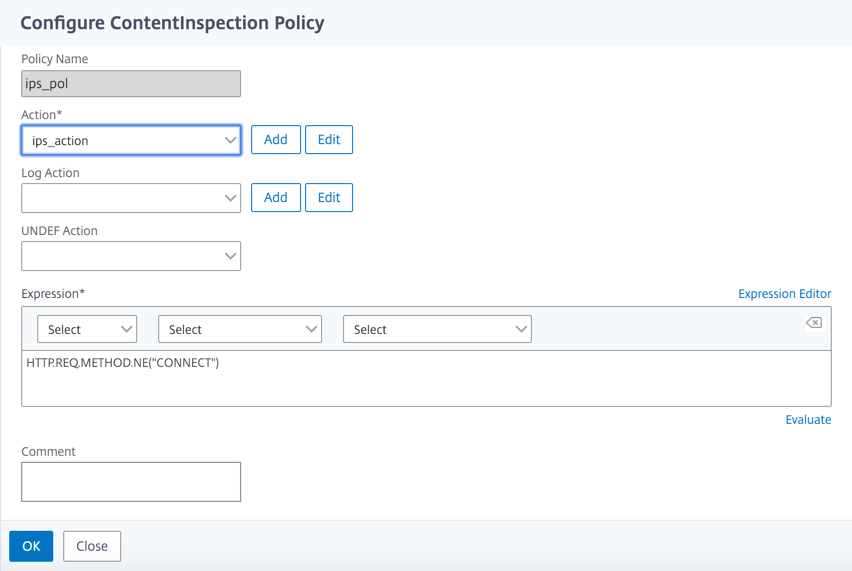

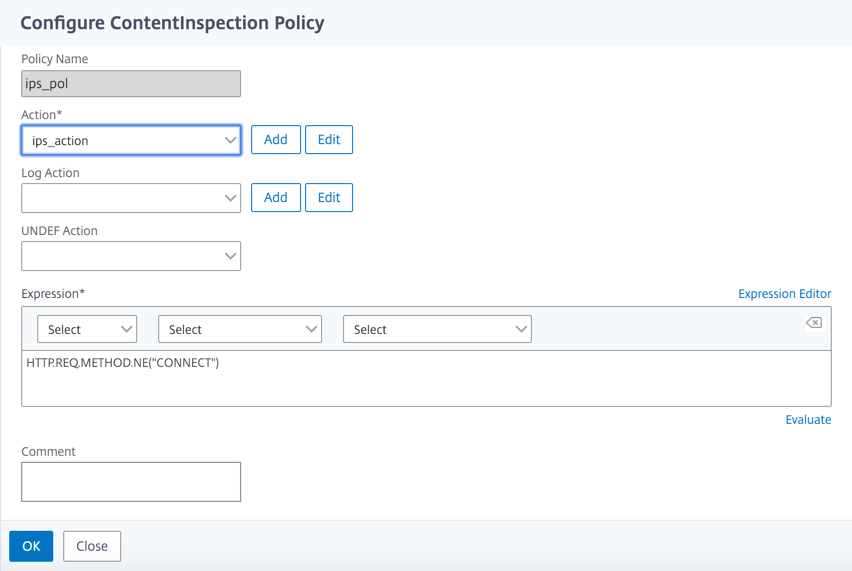

Haz clic en Create. Especifica la regla y haz clic en Create.

-

Haz clic en Bind.

-

Haz clic en Done.

Escenario 2: Equilibrio de carga de múltiples dispositivos en línea con interfaces dedicadas

Si utilizas dos o más dispositivos en línea, puedes equilibrar la carga de los dispositivos utilizando diferentes servicios de inspección de contenido con interfaces dedicadas. En este caso, el dispositivo Citrix SWG equilibra la carga del subconjunto de tráfico enviado a cada dispositivo a través de una interfaz dedicada. El subconjunto se decide en función de las políticas configuradas. Por ejemplo, los archivos TXT o de imagen podrían no enviarse para su inspección a los dispositivos en línea.

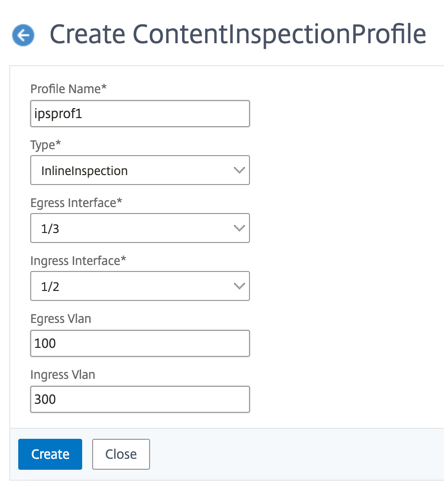

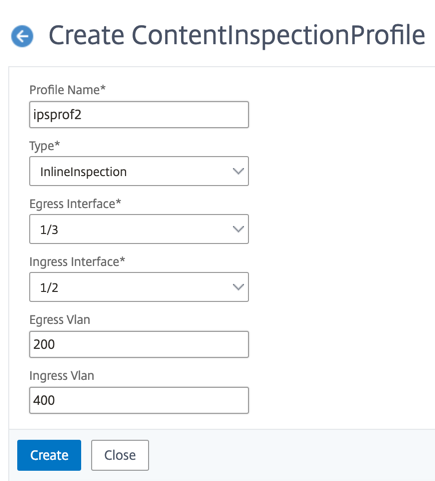

La configuración básica sigue siendo la misma que en el escenario 1. Sin embargo, debes crear un perfil de inspección de contenido para cada dispositivo en línea y especificar la interfaz de entrada y salida en cada perfil. Agrega un servicio para cada dispositivo en línea. Agrega un servidor virtual de equilibrio de carga y especifícalo en la acción de inspección de contenido. Realiza los siguientes pasos adicionales:

-

Agrega perfiles de inspección de contenido para cada servicio.

-

Agrega un servicio para cada dispositivo.

-

Agrega un servidor virtual de equilibrio de carga.

-

Especifica el servidor virtual de equilibrio de carga en la acción de inspección de contenido.

Configuración mediante la CLI

Escribe los siguientes comandos en el símbolo del sistema. Se proporcionan ejemplos después de cada comando.

-

Habilita MBF.

enable ns mode mbf <!--NeedCopy--> -

Habilita la función.

enable ns feature contentInspection <!--NeedCopy--> -

Agrega el perfil 1 para el servicio 1.

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>] <!--NeedCopy-->Ejemplo:

add contentInspection profile ipsprof1 -type InlineInspection -ingressInterface "1/2" -egressInterface "1/3" <!--NeedCopy--> -

Agrega el perfil 2 para el servicio 2.

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>] <!--NeedCopy-->Ejemplo:

add contentInspection profile ipsprof2 -type InlineInspection -ingressInterface "1/4" -egressInterface "1/5" <!--NeedCopy--> -

Agrega el servicio 1. Especifica una dirección IP ficticia que no sea propiedad de ninguno de los dispositivos, incluidos los dispositivos en línea. Establece

use source IP address(USIP) en YES. Estableceuseproxyporten NO. Desactiva el monitor de estado. Activa el monitoreo de estado solo si vinculas este servicio a un monitor TCP. Si vinculas un monitor a un servicio, entonces establece la opción TRANSPARENT en el monitor en ON.add service <service_name> <IP> TCP <Port> - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO <!--NeedCopy-->Ejemplo:

add service ips_service1 192.168.10.2 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof1 <!--NeedCopy--> -

Agrega el servicio 2. Especifica una dirección IP ficticia que no sea propiedad de ninguno de los dispositivos, incluidos los dispositivos en línea. Establece

use source IP address(USIP) en YES. Estableceuseproxyporten NO. Desactiva el monitor de estado. Activa el monitoreo de estado solo si vinculas este servicio a un monitor TCP. Si vinculas un monitor a un servicio, entonces establece la opción TRANSPARENT en el monitor en ON.add service <service_name> <IP> TCP <Port> - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO <!--NeedCopy-->Ejemplo:

add service ips_service2 192.168.10.3 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof2 <!--NeedCopy--> -

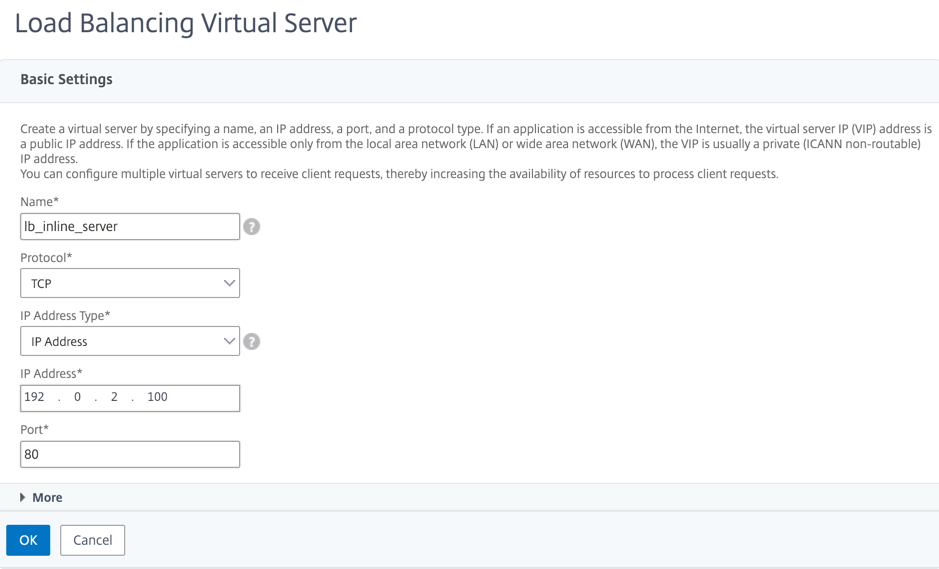

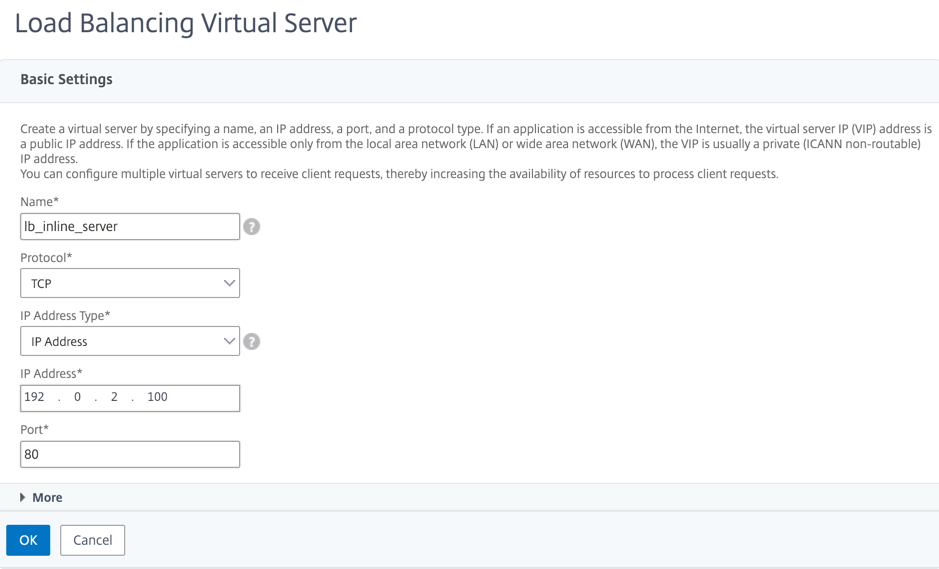

Agrega un servidor virtual de equilibrio de carga.

add lb vserver <LB_VSERVER_NAME> TCP <IP> <port> <!--NeedCopy-->Ejemplo:

add lb vserver lb_inline_vserver TCP 192.0.2.100 * <!--NeedCopy--> -

Vincula los servicios al servidor virtual de equilibrio de carga.

bind lb vserver <LB_VSERVER_NAME> <service_name> bind lb vserver <LB_VSERVER_NAME> <service_name> <!--NeedCopy-->Ejemplo:

bind lb vserver lb_inline_vserver ips_service1 bind lb vserver lb_inline_vserver ips_service2 <!--NeedCopy--> -

Especifica el servidor virtual de equilibrio de carga en la acción de inspección de contenido.

add contentInspection action <name> -type INLINEINSPECTION -serverName <string> <!--NeedCopy-->Ejemplo:

add contentInspection action ips_action -type INLINEINSPECTION -serverName lb_inline_vserver <!--NeedCopy--> -

Agrega una política de inspección de contenido. Especifica la acción de inspección de contenido en la política.

add contentInspection policy <name> -rule <expression> -action <string> <!--NeedCopy-->Ejemplo:

add contentInspection policy ips_pol -rule "HTTP.REQ.METHOD.NE(\"CONNECT\")" -action ips_action <!--NeedCopy--> -

Agrega un servidor virtual proxy.

add cs vserver <name> PROXY <IPAddress> <port> -l2Conn ON <!--NeedCopy-->Ejemplo:

add cs vserver transparentcs PROXY * * -l2Conn ON <!--NeedCopy--> -

Vincula la política de inspección de contenido al servidor virtual.

bind cs vserver <name> -policyName <string> -priority <positive_integer> -gotoPriorityExpression <expression> -type REQUEST <!--NeedCopy-->Ejemplo:

bind cs vserver explicitcs -policyName ips_pol -priority 1 -gotoPriorityExpression END -type REQUEST <!--NeedCopy-->

Configuración mediante la GUI

-

Ve a System > Settings. En Modes and Features, haz clic en Configure Modes.

-

Ve a System > Settings. En Modes and Features, haz clic en Configure Advanced Features.

-

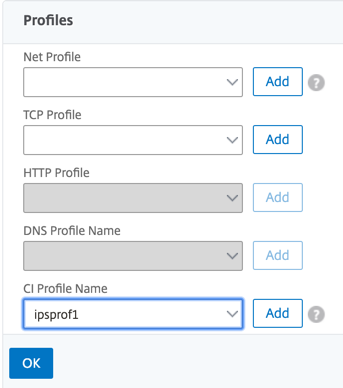

Ve a Secure Web Gateway > Content Inspection > Content Inspection Profiles. Haz clic en Add.

Especifica las interfaces de entrada y salida.

Crea dos perfiles. Especifica una interfaz de entrada y salida diferente en el segundo perfil.

-

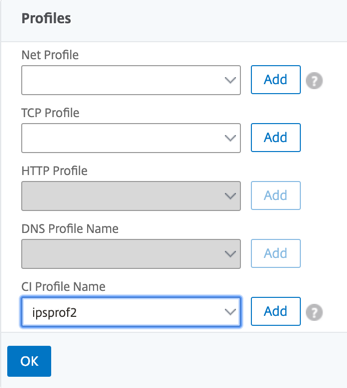

Ve a Load Balancing > Services > Add y agrega un servicio. En Advanced Settings, haz clic en Profiles. En la lista CI Profile Name, selecciona el perfil de inspección de contenido creado anteriormente. En Service Settings, establece Use Source IP Address en YES y Use Proxy Port en No. En Basic Settings, establece Health Monitoring en NO. Activa el monitoreo de estado solo si vinculas este servicio a un monitor TCP. Si vinculas un monitor a un servicio, entonces establece la opción TRANSPARENT en el monitor en ON.

Crea dos servicios. Especifica direcciones IP ficticias que no sean propiedad de ninguno de los dispositivos, incluidos los dispositivos en línea.

-

Ve a Load Balancing > Virtual Servers > Add. Crea un servidor virtual de equilibrio de carga TCP.

Haz clic en OK.

-

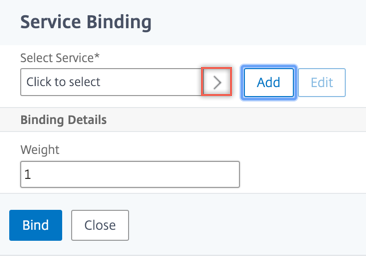

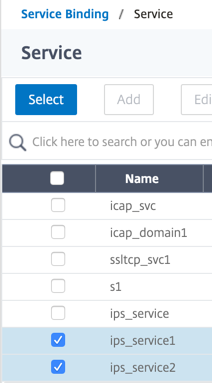

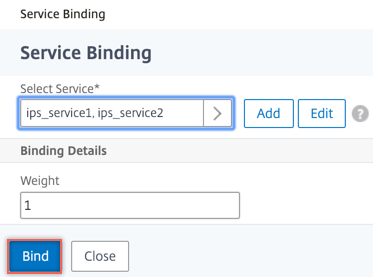

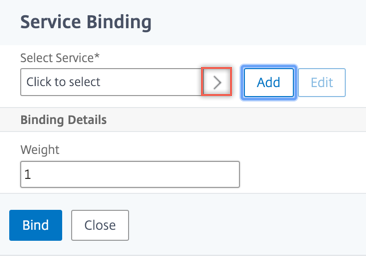

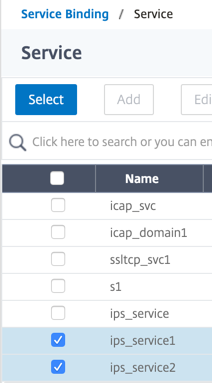

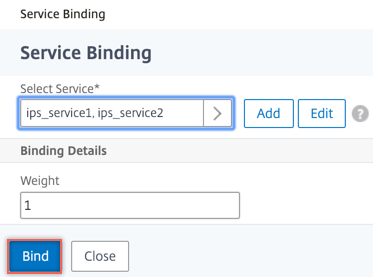

Haz clic dentro de la sección Load Balancing Virtual Server Service Binding. En Service Binding, haz clic en la flecha de Select Service. Selecciona los dos servicios creados anteriormente y haz clic en Select. Haz clic en Bind.

-

Ve a Secure Web Gateway > Proxy Virtual Servers > Add. Especifica un nombre, dirección IP y puerto. En Advanced Settings, selecciona Policies. Haz clic en el signo “+”.

-

En Choose Policy, selecciona Content Inspection. Haz clic en Continue.

-

Haz clic en Add. Especifica un nombre. En Action, haz clic en Add.

-

Especifica un nombre. En Type, selecciona INLINEINSPECTION. En Server Name, selecciona el servidor virtual de equilibrio de carga creado anteriormente.

-

Haz clic en Create. Especifica la regla y haz clic en Create.

-

Haz clic en Bind.

-

Haz clic en Done.

Escenario 3: Equilibrio de carga de múltiples dispositivos en línea con interfaces compartidas

Si utilizas dos o más dispositivos en línea, puedes equilibrar la carga de los dispositivos utilizando diferentes servicios de inspección de contenido con interfaces compartidas. En este caso, el dispositivo Citrix SWG equilibra la carga del subconjunto de tráfico enviado a cada dispositivo a través de una interfaz compartida. El subconjunto se decide en función de las políticas configuradas. Por ejemplo, los archivos TXT o de imagen podrían no enviarse para su inspección a los dispositivos en línea.

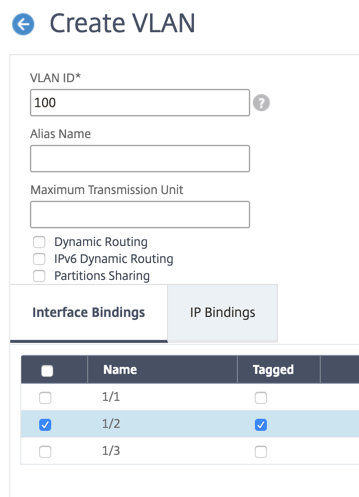

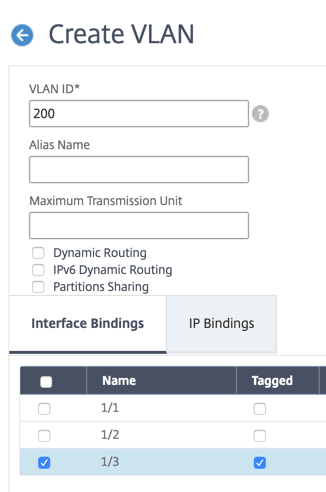

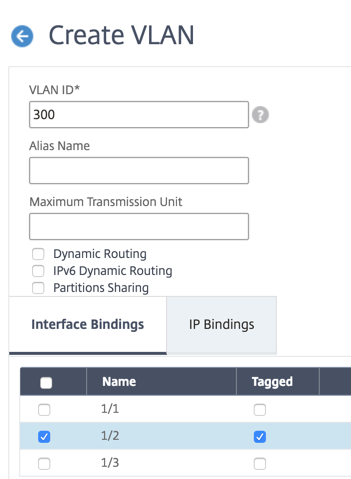

La configuración básica sigue siendo la misma que en el escenario 2. Para este escenario, vincula las interfaces a diferentes VLAN para segregar el tráfico de cada dispositivo en línea. Especifica las VLAN en los perfiles de inspección de contenido. Realiza los siguientes pasos adicionales:

-

Vincula las interfaces compartidas a diferentes VLAN.

-

Especifica las VLAN de entrada y salida en los perfiles de inspección de contenido.

Configuración mediante la CLI

Escribe los siguientes comandos en el símbolo del sistema. Se proporcionan ejemplos después de cada comando.

-

Habilita MBF.

enable ns mode mbf <!--NeedCopy--> -

Habilita la función.

enable ns feature contentInspection <!--NeedCopy--> -

Vincula las interfaces compartidas a diferentes VLAN.

bind vlan <id> -ifnum <interface> -tagged <!--NeedCopy-->Ejemplo:

bind vlan 100 –ifnum 1/2 tagged bind vlan 200 –ifnum 1/3 tagged bind vlan 300 –ifnum 1/2 tagged bind vlan 400 –ifnum 1/3 tagged <!--NeedCopy--> -

Agrega el perfil 1 para el servicio 1. Especifica las VLAN de entrada y salida en el perfil.

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>] <!--NeedCopy-->Ejemplo:

add contentInspection profile ipsprof1 -type InlineInspection -egressInterface "1/3" -ingressinterface "1/2" –egressVlan 100 -ingressVlan 300 <!--NeedCopy--> -

Agrega el perfil 2 para el servicio 2. Especifica las VLAN de entrada y salida en el perfil.

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>] <!--NeedCopy-->Ejemplo:

add contentInspection profile ipsprof2 -type InlineInspection -egressInterface "1/3" -ingressinterface "1/2" –egressVlan 200 -ingressVlan 400 <!--NeedCopy--> -

Agrega el servicio 1.

add service <service_name> <IP> TCP <Port> - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO <!--NeedCopy-->Ejemplo:

add service ips_service1 192.168.10.2 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof1 <!--NeedCopy--> -

Agrega el servicio 2.

add service <service_name> <IP> TCP <Port> - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO <!--NeedCopy-->Ejemplo:

add service ips_service2 192.168.10.3 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof2 <!--NeedCopy--> -

Agrega un servidor virtual de equilibrio de carga.

add lb vserver <LB_VSERVER_NAME> TCP <IP> <port> <!--NeedCopy-->Ejemplo:

add lb vserver lb_inline_vserver TCP 192.0.2.100 * <!--NeedCopy--> -

Vincula los servicios al servidor virtual de equilibrio de carga.

bind lb vserver <LB_VSERVER_NAME> <service_name> bind lb vserver <LB_VSERVER_NAME> <service_name> <!--NeedCopy-->Ejemplo:

bind lb vserver lb_inline_vserver ips_service1 bind lb vserver lb_inline_vserver ips_service2 <!--NeedCopy--> -

Especifica el servidor virtual de equilibrio de carga en la acción de inspección de contenido.

add contentInspection action <name> -type INLINEINSPECTION -serverName <string> <!--NeedCopy-->Ejemplo:

add contentInspection action ips_action -type INLINEINSPECTION -serverName lb_inline_vserver <!--NeedCopy--> -

Agrega una política de inspección de contenido. Especifica la acción de inspección de contenido en la política.

add contentInspection policy <name> -rule <expression> -action <string> <!--NeedCopy-->Ejemplo:

add contentInspection policy ips_pol -rule "HTTP.REQ.METHOD.NE(\"CONNECT\")" -action ips_action <!--NeedCopy--> -

Agrega un servidor virtual proxy.

add cs vserver <name> PROXY <IPAddress> <port> -l2Conn ON <!--NeedCopy-->Ejemplo:

add cs vserver transparentcs PROXY * * -l2Conn ON <!--NeedCopy--> -

Vincula la política de inspección de contenido al servidor virtual.

bind cs vserver <name> -policyName <string> -priority <positive_integer> -gotoPriorityExpression <expression> -type REQUEST <!--NeedCopy-->Ejemplo:

bind cs vserver explicitcs -policyName ips_pol -priority 1 -gotoPriorityExpression END -type REQUEST <!--NeedCopy-->

Configuración mediante la GUI

-

Ve a System > Settings. En Modes and Features, haz clic en Configure Modes.

-

Ve a System > Settings. En Modes and Features, haz clic en Configure Advanced Features.

-

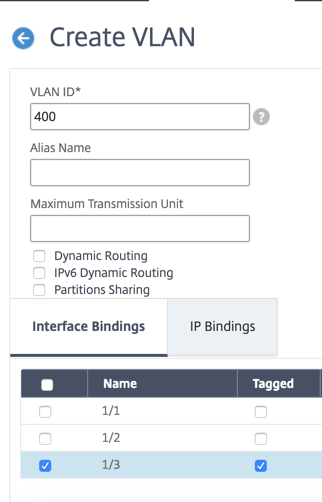

Ve a System > Network > VLANs > Add. Agrega cuatro VLAN y etiquétalas a las interfaces.

-

Ve a Secure Web Gateway > Content Inspection > Content Inspection Profiles. Haz clic en Add.

Especifica las VLAN de entrada y salida.

Crea otro perfil. Especifica una VLAN de entrada y salida diferente en el segundo perfil.

-

Ve a Load Balancing > Services > Add y agrega un servicio. En Advanced Settings, haz clic en Profiles. En la lista CI Profile Name, selecciona el perfil de inspección de contenido creado anteriormente. En Service Settings, establece Use Source IP Address en YES y Use Proxy Port en No. En Basic Settings, establece Health Monitoring en NO.

Crea dos servicios. Especifica direcciones IP ficticias que no sean propiedad de ninguno de los dispositivos, incluidos los dispositivos en línea. Especifica el perfil 1 en el servicio 1 y el perfil 2 en el servicio 2.

-

Ve a Load Balancing > Virtual Servers > Add. Crea un servidor virtual de equilibrio de carga TCP.

Haz clic en OK.

-

Haz clic dentro de la sección Load Balancing Virtual Server Service Binding. En Service Binding, haz clic en la flecha de Select Service. Selecciona los dos servicios creados anteriormente y haz clic en Select. Haz clic en Bind.

-

Ve a Secure Web Gateway > Proxy Virtual Servers > Add. Especifica un nombre, dirección IP y puerto. En Advanced Settings, selecciona Policies. Haz clic en el signo “+”.

-

En Choose Policy, selecciona Content Inspection. Haz clic en Continue.

-

Haz clic en Add. Especifica un nombre. En Action, haz clic en Add.

-

Especifica un nombre. En Type, selecciona INLINEINSPECTION. En Server Name, selecciona el servidor virtual de equilibrio de carga creado anteriormente.

-

Haz clic en Create. Especifica la regla y haz clic en Create.

-

Haz clic en Bind.

-

Haz clic en Done.