Caso de uso: Cómo proteger la red empresarial mediante ICAP para la inspección remota de malware

El dispositivo Citrix Secure Web Gateway™ (SWG) actúa como un proxy e intercepta todo el tráfico del cliente. El dispositivo utiliza políticas para evaluar el tráfico y reenvía las solicitudes del cliente al servidor de origen donde reside el recurso. El dispositivo descifra la respuesta del servidor de origen y reenvía el contenido de texto sin formato al servidor ICAP para una comprobación antimalware. El servidor ICAP responde con un mensaje que indica “No se requiere adaptación”, o un error, o una solicitud modificada. Dependiendo de la respuesta del servidor ICAP, el contenido solicitado se reenvía al cliente o se envía un mensaje apropiado.

Para este caso de uso, debes realizar algunas configuraciones generales, configuraciones relacionadas con el proxy y la interceptación SSL, y la configuración de ICAP en el dispositivo Citrix® SWG.

Configuración general

Configura las siguientes entidades:

- Dirección NSIP

- Dirección IP de subred (SNIP)

- Servidor de nombres DNS

- Par de clave-certificado de CA para firmar el certificado del servidor para la interceptación SSL

Configuración del servidor proxy y la interceptación SSL

Configura las siguientes entidades:

- Servidor proxy en modo explícito para interceptar todo el tráfico HTTP y HTTPS saliente.

- Perfil SSL para definir la configuración SSL, como cifrados y parámetros, para las conexiones.

- Política SSL para definir reglas para interceptar el tráfico. Establécela en “true” para interceptar todas las solicitudes del cliente.

Para obtener más detalles, consulta los siguientes temas:

En la siguiente configuración de ejemplo, el servicio de detección de antimalware reside en www.example.com.

Ejemplo de configuración general:

add ns ip 192.0.2.5 255.255.255.0

add ns ip 198.51.100.5 255.255.255.0 -type SNIP

add dns nameServer 203.0.113.2

add ssl certKey ns-swg-ca-certkey -cert ns_swg_ca.crt -key ns_swg_ca.key

<!--NeedCopy-->

Ejemplo de configuración del servidor proxy y la interceptación SSL:

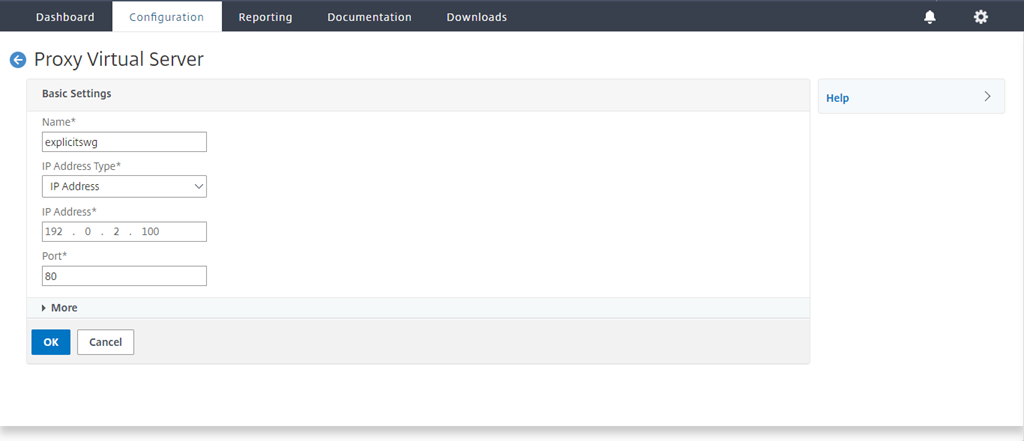

add cs vserver explicitswg PROXY 192.0.2.100 80 –Authn401 ENABLED –authnVsName explicit-auth-vs

set ssl parameter -defaultProfile ENABLED

add ssl profile swg_profile -sslInterception ENABLED

bind ssl profile swg_profile -ssliCACertkey ns-swg-ca-certkey

set ssl vserver explicitswg -sslProfile swg_profile

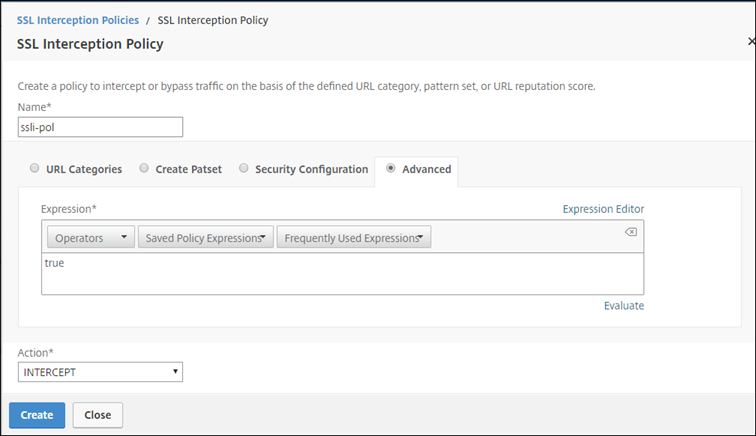

add ssl policy ssli-pol_ssli -rule true -action INTERCEPT

bind ssl vserver explicitswg -policyName ssli-pol_ssli -priority 100 -type INTERCEPT_REQ

<!--NeedCopy-->

Ejemplo de configuración de ICAP:

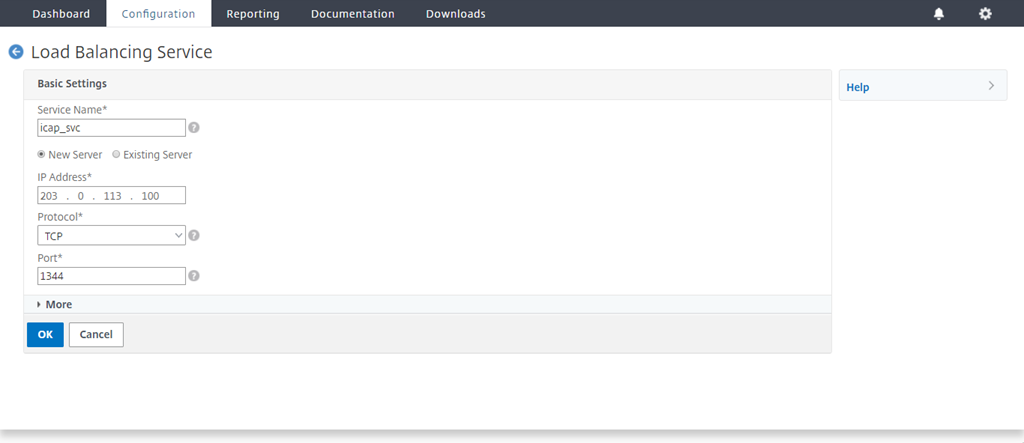

add service icap_svc 203.0.113.225 TCP 1344

enable ns feature contentinspection

add icapprofile icapprofile1 -uri /example.com -Mode RESMOD

add contentInspection action CiRemoteAction -type ICAP -serverName icap_svc -icapProfileName icapprofile1

add contentInspection policy CiPolicy -rule "HTTP.REQ.METHOD.NE(\"CONNECT\")" -action CiRemoteAction

bind cs vserver explicitswg -policyName CiPolicy -priority 200 -type response

<!--NeedCopy-->

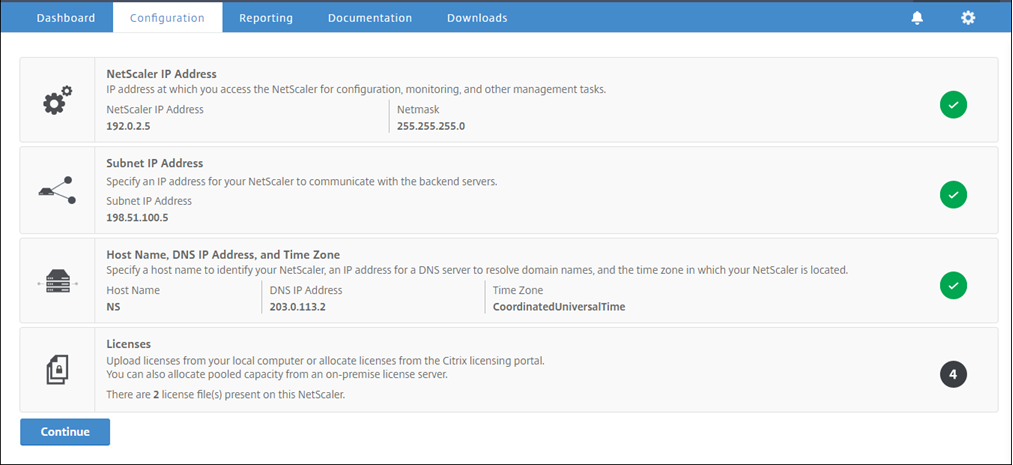

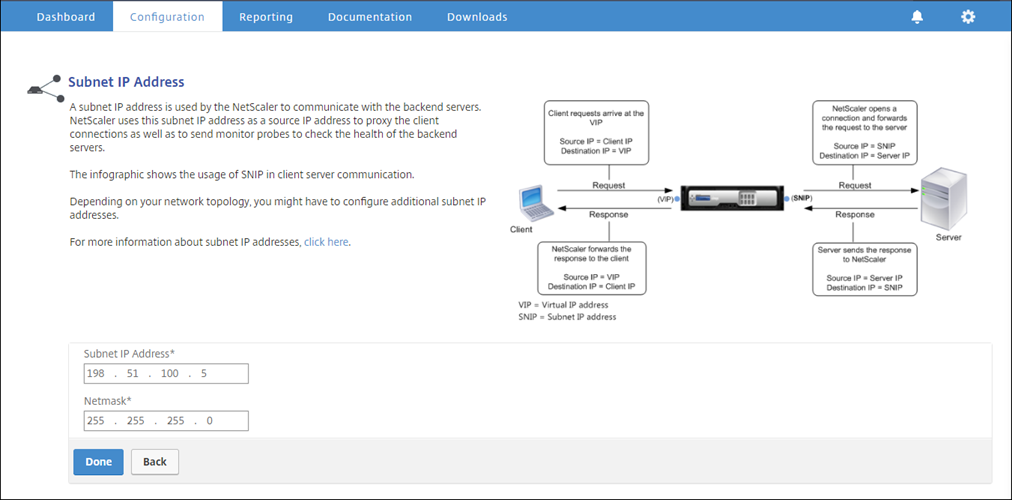

Configurar la dirección SNIP y el servidor de nombres DNS

-

En un navegador web, escribe la dirección NSIP. Por ejemplo,

http://192.0.2.5. -

En Nombre de usuario y Contraseña, escribe las credenciales de administrador. Aparece la siguiente pantalla. Si no aparece la siguiente pantalla, salta a la sección de configuración del proxy.

-

Haz clic dentro de la sección Subnet IP Address (Dirección IP de subred) e introduce una dirección IP.

-

Haz clic en Done (Listo).

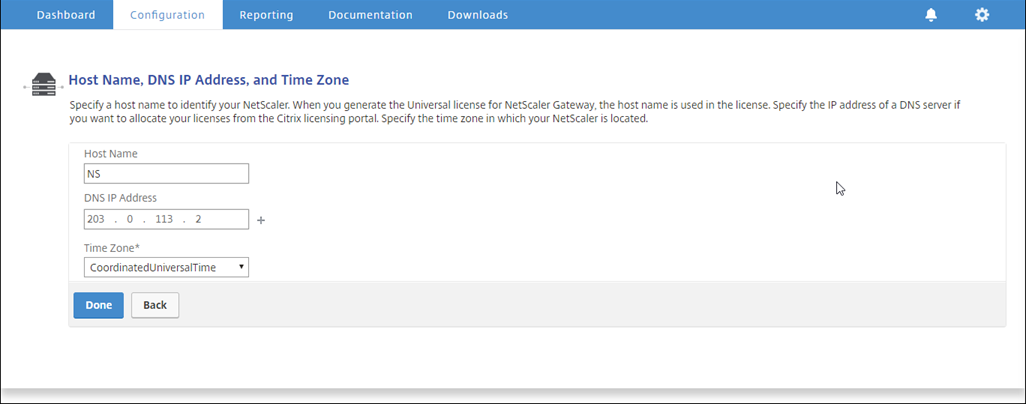

-

Haz clic dentro de la sección Host Name, DNS IP Address, and Time Zone (Nombre de host, dirección IP de DNS y zona horaria) e introduce los valores para estos campos.

-

Haz clic en Done (Listo) y luego en Continue (Continuar).

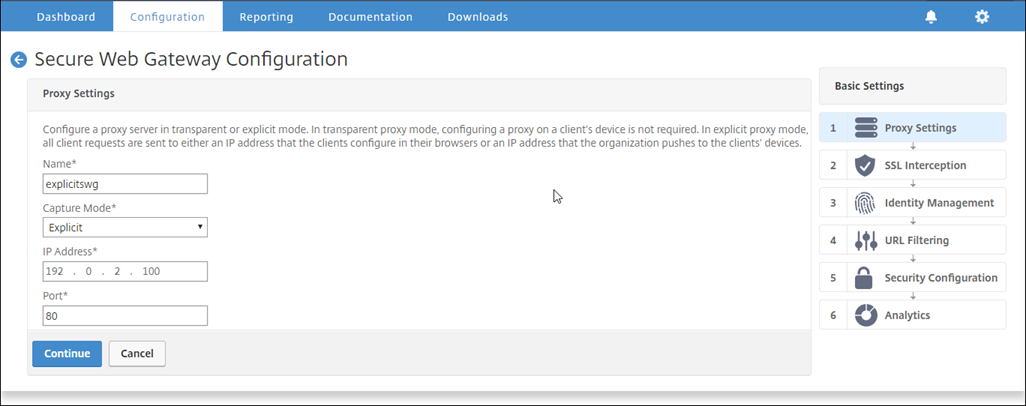

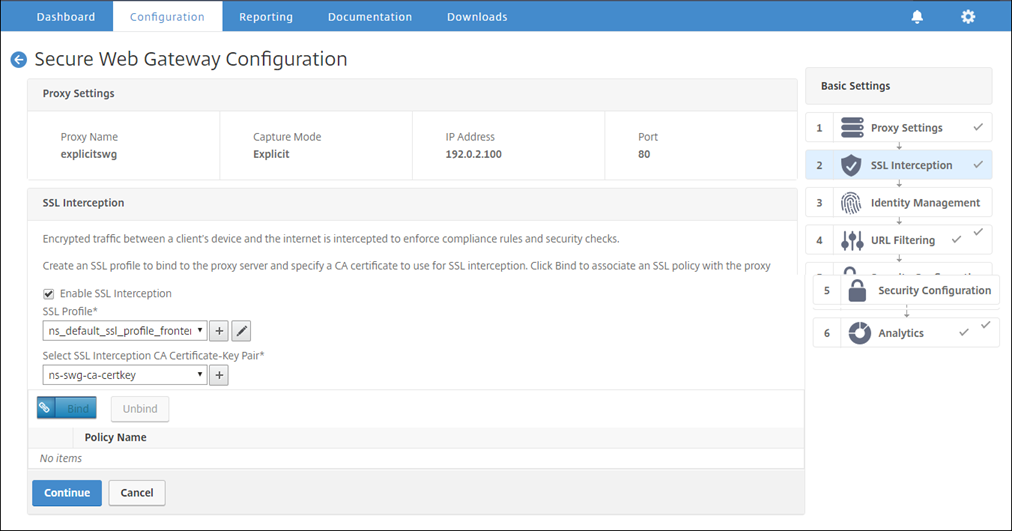

Configurar los ajustes del proxy

-

Navega a Secure Web Gateway > Secure Web Gateway Wizard.

-

Haz clic en Get Started (Empezar) y luego en Continue (Continuar).

-

En el cuadro de diálogo Proxy Settings (Configuración del proxy), introduce un nombre para el servidor proxy explícito.

-

Para Capture Mode (Modo de captura), selecciona Explicit (Explícito).

-

Introduce una dirección IP y un número de puerto.

-

Haz clic en Continue (Continuar).

Configurar los ajustes de interceptación SSL

-

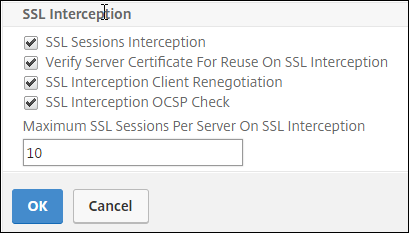

Selecciona Enable SSL Interception (Habilitar interceptación SSL).

-

En SSL Profile (Perfil SSL), selecciona un perfil existente o haz clic en “+” para agregar un nuevo perfil SSL de front-end. Habilita SSL Sessions Interception (Interceptación de sesiones SSL) en este perfil. Si seleccionas un perfil existente, salta al siguiente paso.

-

Haz clic en OK y luego en Done (Listo).

-

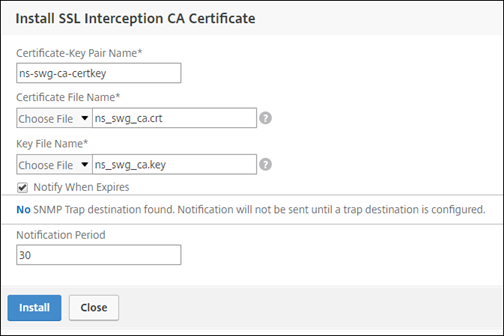

En Select SSL interception CA Certificate-Key Pair (Seleccionar par de clave-certificado de CA para interceptación SSL), selecciona un certificado existente o haz clic en “+” para instalar un par de clave-certificado de CA para la interceptación SSL. Si seleccionas un certificado existente, salta al siguiente paso.

-

Haz clic en Install (Instalar) y luego en Close (Cerrar).

-

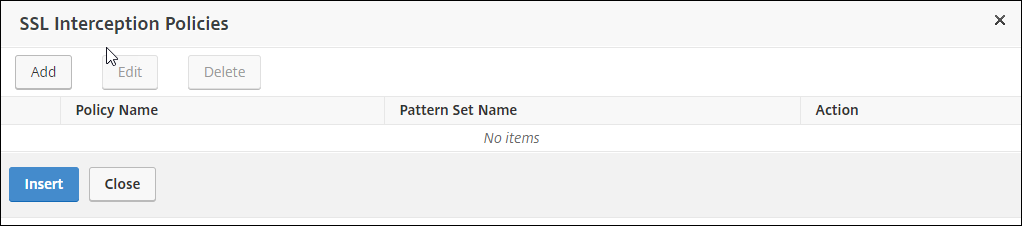

Agrega una política para interceptar todo el tráfico. Haz clic en Bind (Vincular). Haz clic en Add (Agregar) para añadir una nueva política o selecciona una política existente. Si seleccionas una política existente, haz clic en Insert (Insertar) y salta los siguientes tres pasos.

-

Introduce un nombre para la política y selecciona Advanced (Avanzado). En el editor de expresiones, introduce “true”.

-

Para Action (Acción), selecciona INTERCEPT.

-

Haz clic en Create (Crear).

-

Haz clic en Continue (Continuar) cuatro veces y luego en Done (Listo).

Configurar los ajustes de ICAP

-

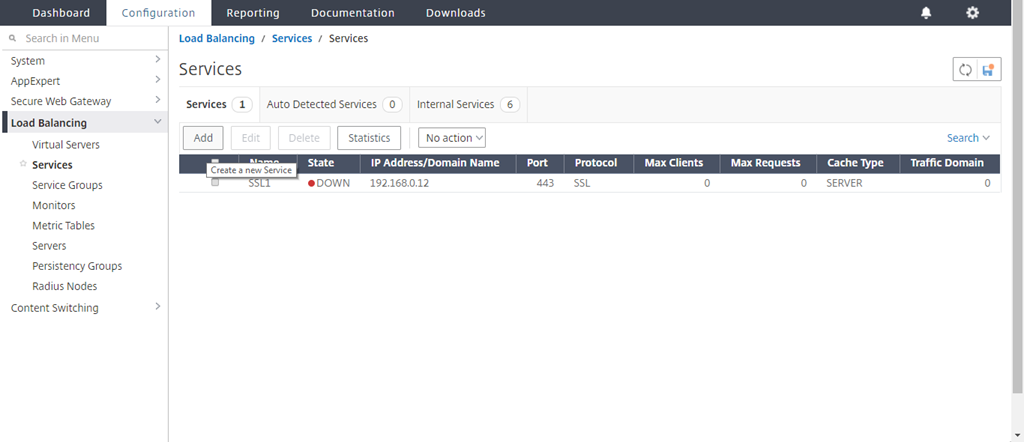

Navega a Load Balancing > Services y haz clic en Add (Agregar).

-

Escribe un nombre y una dirección IP. En Protocol, selecciona TCP. En Port, escribe 1344. Haz clic en OK.

-

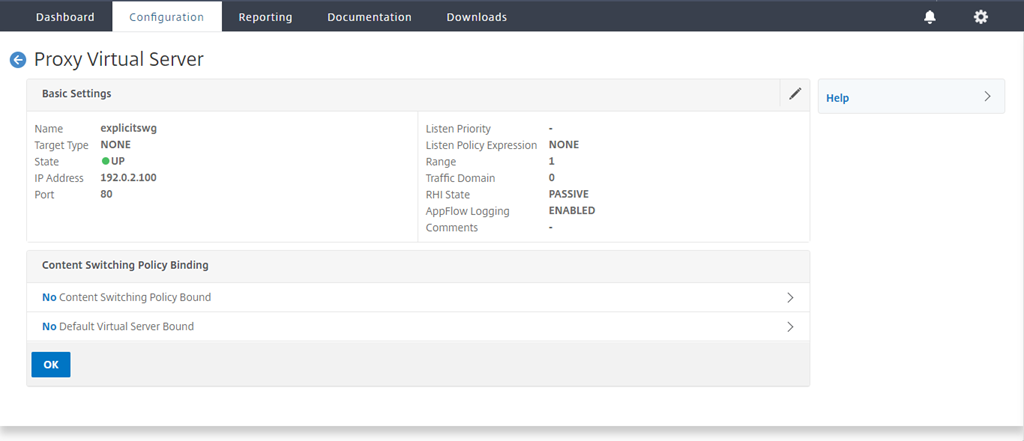

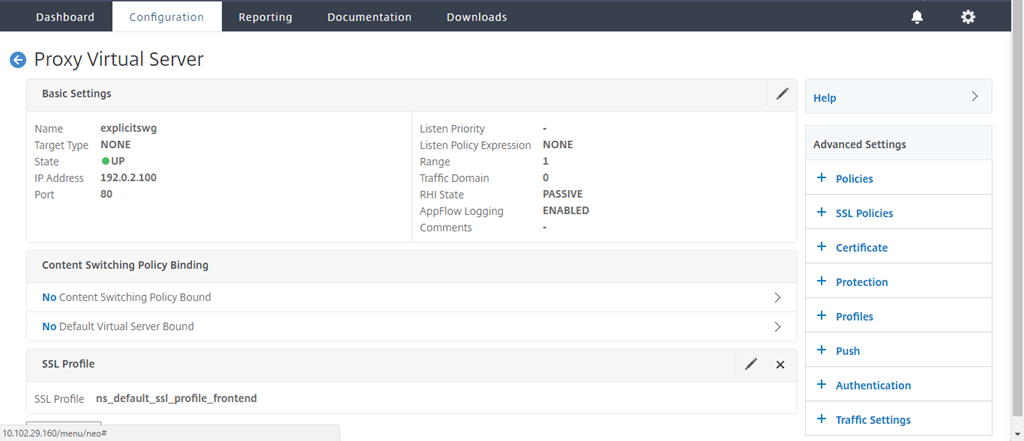

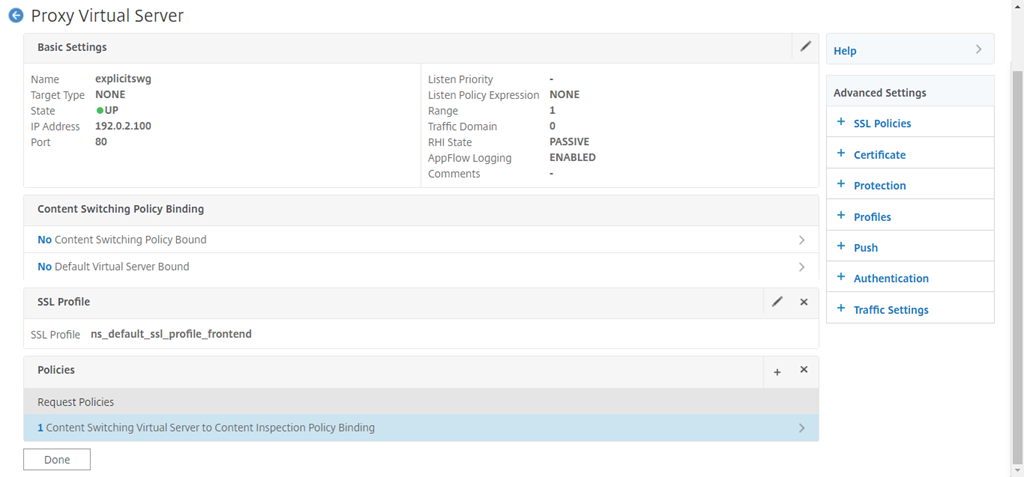

Navega a Secure Web Gateway > Proxy Virtual Servers. Agrega un servidor virtual proxy o selecciona un servidor virtual y haz clic en Edit (Editar). Después de introducir los detalles, haz clic en OK.

Haz clic en OK de nuevo.

-

En Advanced Settings (Configuración avanzada), haz clic en Policies (Políticas).

-

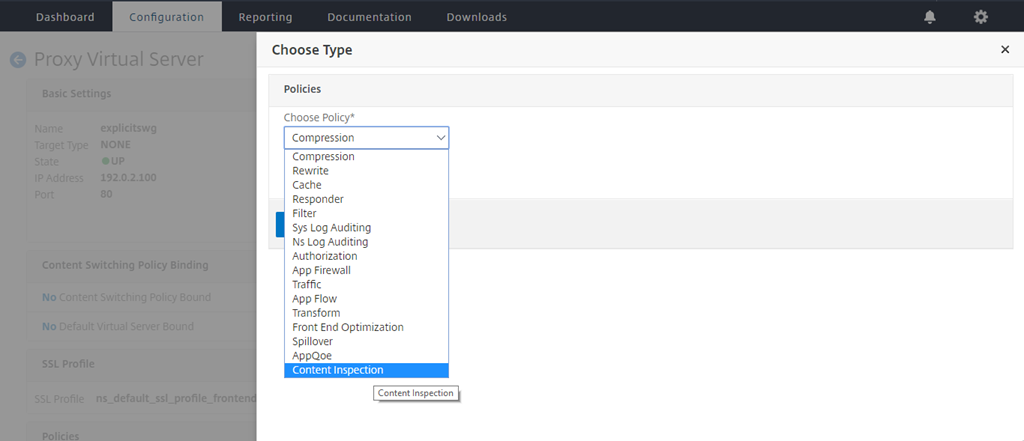

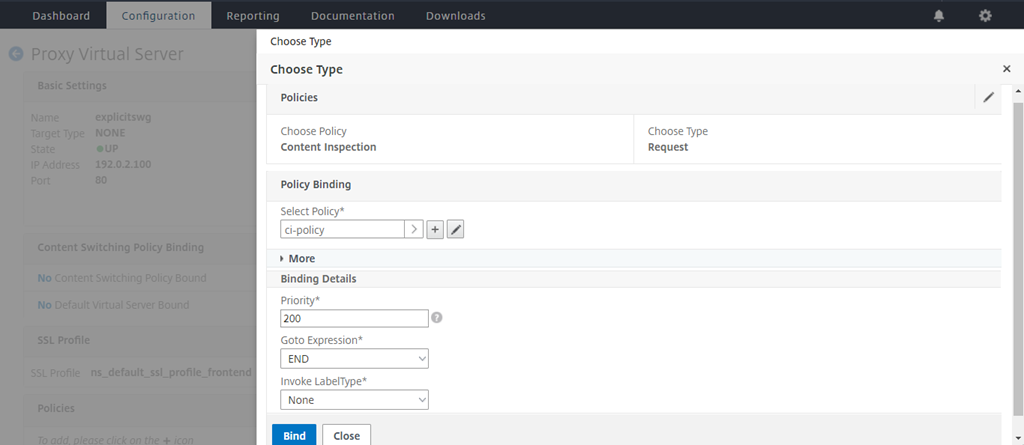

En Choose Policy (Elegir política), selecciona Content Inspection (Inspección de contenido). Haz clic en Continue (Continuar).

-

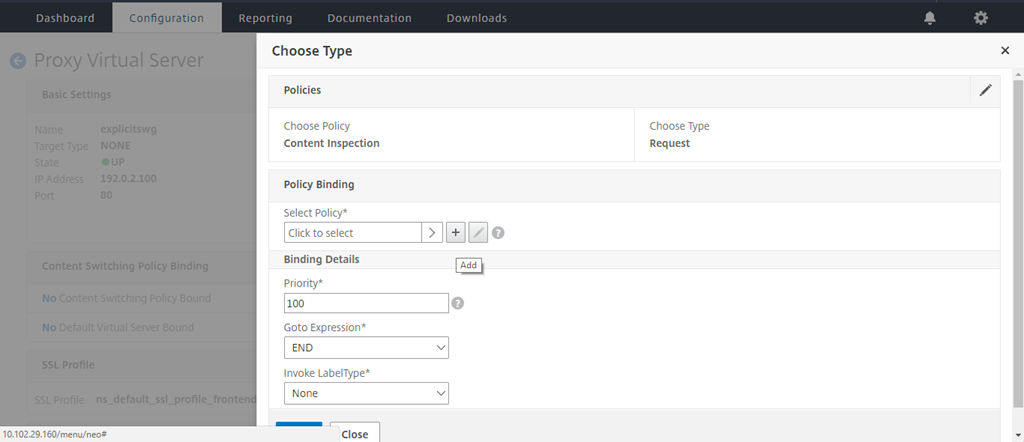

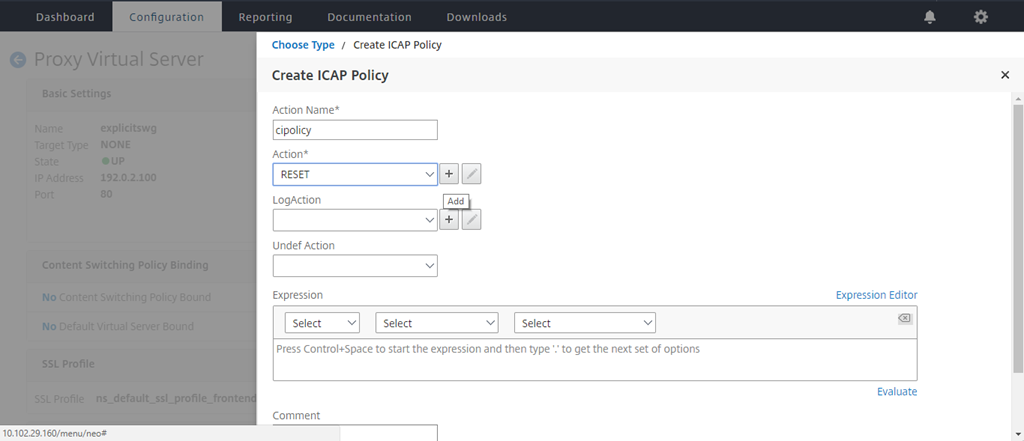

En Select Policy (Seleccionar política), haz clic en el signo “+” para agregar una política.

-

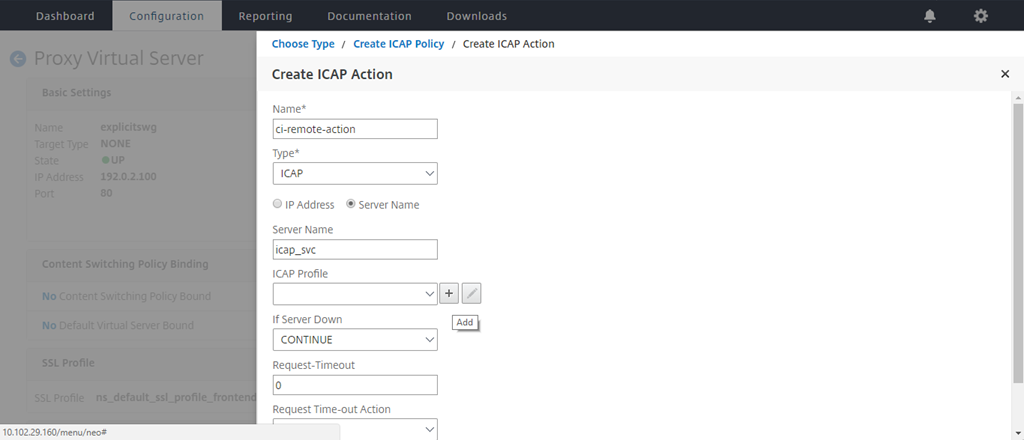

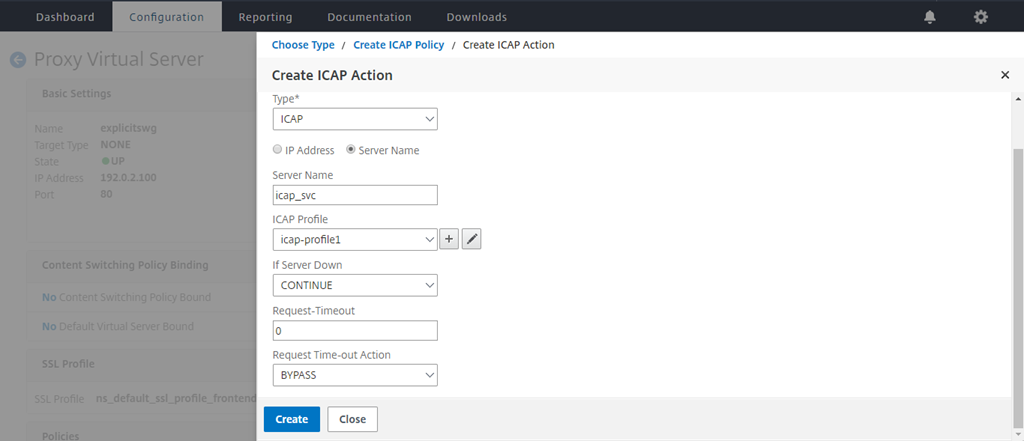

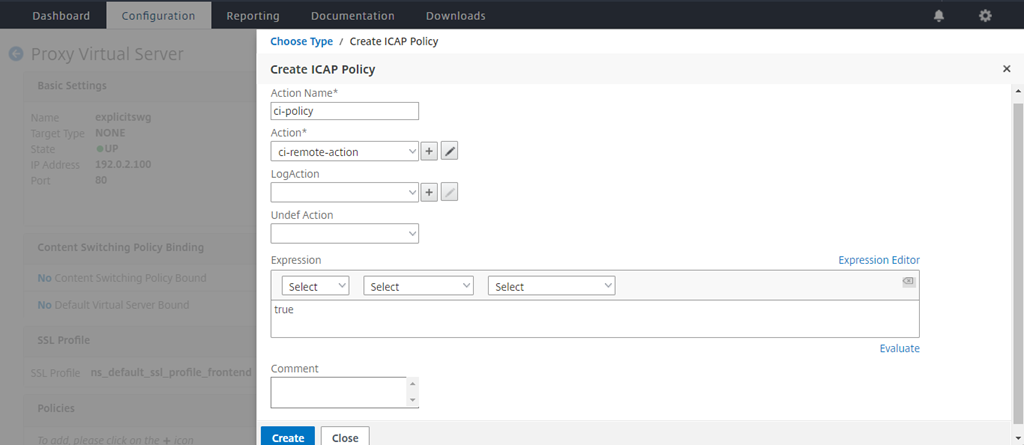

Introduce un nombre para la política. En Action (Acción), haz clic en el signo “+” para agregar una acción.

-

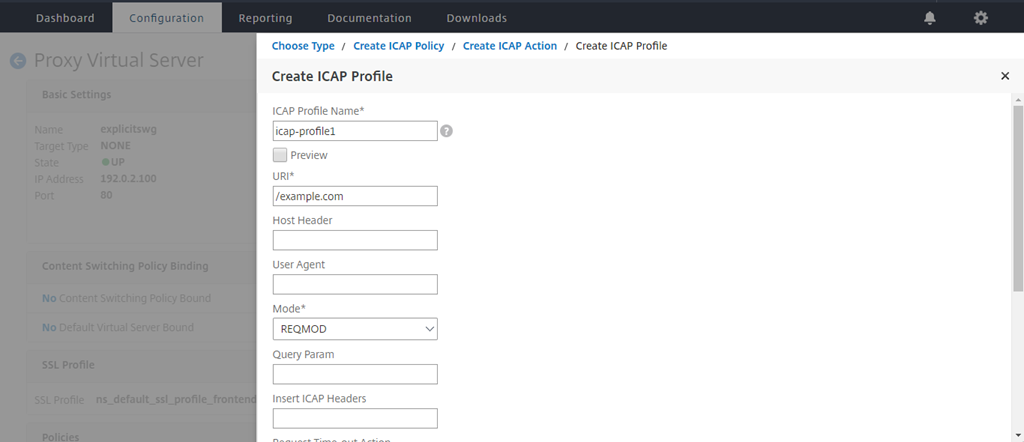

Escribe un nombre para la acción. En Server Name (Nombre del servidor), escribe el nombre del servicio TCP creado anteriormente. En ICAP Profile (Perfil ICAP), haz clic en el signo “+” para agregar un perfil ICAP.

-

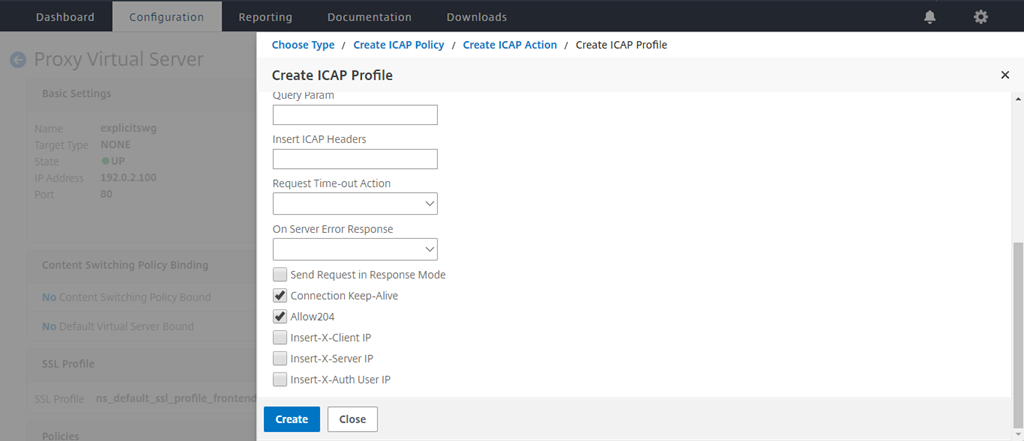

Escribe un nombre de perfil, URI. En Mode (Modo), selecciona REQMOD.

-

Haz clic en Create (Crear).

-

En la página Create ICAP Action (Crear acción ICAP), haz clic en Create (Crear).

-

En la página Create ICAP Policy (Crear política ICAP), introduce “true” en el Expression Editor (Editor de expresiones). Luego, haz clic en Create (Crear).

-

Haz clic en Bind (Vincular).

-

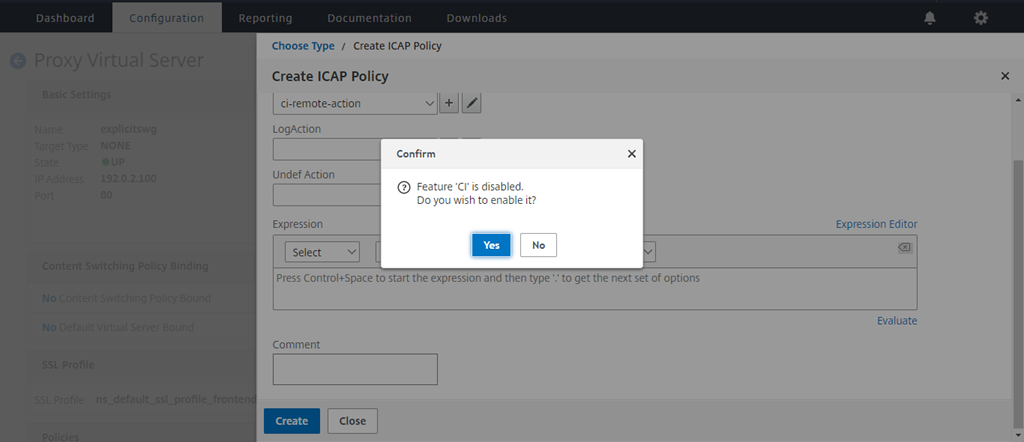

Si se te pide que habilites la función de inspección de contenido, selecciona Yes (Sí).

-

Haz clic en Done (Listo).

Ejemplo de transacciones ICAP entre el dispositivo Citrix SWG y el servidor ICAP en RESPMOD

Solicitud del dispositivo Citrix SWG al servidor ICAP:

RESPMOD icap://10.106.137.15:1344/resp ICAP/1.0

Host: 10.106.137.15

Connection: Keep-Alive

Encapsulated: res-hdr=0, res-body=282

HTTP/1.1 200 OK

Date: Fri, 01 Dec 2017 11:55:18 GMT

Server: Apache/2.2.21 (Fedora)

Last-Modified: Fri, 01 Dec 2017 11:16:16 GMT

ETag: "20169-45-55f457f42aee4"

Accept-Ranges: bytes

Content-Length: 69

Keep-Alive: timeout=15, max=100

Content-Type: text/plain; charset=UTF-8

X5O\!P%@AP\[4\\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE\!$H+H\*

<!--NeedCopy-->

Respuesta del servidor ICAP al dispositivo Citrix SWG:

ICAP/1.0 200 OK

Connection: keep-alive

Date: Fri, 01 Dec, 2017 11:40:42 GMT

Encapsulated: res-hdr=0, res-body=224

Server: IWSVA 6.5-SP1\_Build\_Linux\_1080 $Date: 04/09/2015 01:19:26 AM$

ISTag: "9.8-13.815.00-3.100.1027-1.0"

X-Virus-ID: Eicar\_test\_file

X-Infection-Found: Type=0; Resolution=2; Threat=Eicar\_test\_file;

HTTP/1.1 403 Forbidden

Date: Fri, 01 Dec, 2017 11:40:42 GMT

Cache-Control: no-cache

Content-Type: text/html; charset=UTF-8

Server: IWSVA 6.5-SP1\_Build\_Linux\_1080 $Date: 04/09/2015 01:19:26 AM$

Content-Length: 5688

\<html\>\<head\>\<META HTTP-EQUIV="Content-Type" CONTENT="text/html; charset=UTF-8"/\>

…

…

\</body\>\</html\>

<!--NeedCopy-->

En este artículo

- Configuración general

- Configuración del servidor proxy y la interceptación SSL

- Configurar la dirección SNIP y el servidor de nombres DNS

- Configurar los ajustes del proxy

- Configurar los ajustes de interceptación SSL

- Configurar los ajustes de ICAP

- Ejemplo de transacciones ICAP entre el dispositivo Citrix SWG y el servidor ICAP en RESPMOD