-

Compatibilidad de NetScaler Gateway con los productos Citrix

-

Instalación y configuración del dispositivo NetScaler Gateway

-

Implementación de NetScaler Gateway en una DMZ de doble salto

-

Mantener y supervisar los sistemas NetScaler Gateway

-

-

Configurar los tipos de autenticación global predeterminados

-

Configuración de la autenticación con certificados del cliente

-

Configurar NetScaler Gateway para usar la autenticación RADIUS y LDAP con dispositivos móviles

-

Restringir el acceso a NetScaler Gateway para los miembros de un grupo de Active Directory

-

-

Implementación de NetScaler Gateway en configuraciones de clú

-

Configuración de VPN en un dispositivo NetScaler Gateway

-

Cómo se conectan los usuarios con el plug-in de NetScaler Gateway

-

Configuración completa de VPN en un dispositivo NetScaler Gateway

-

Implementación de complementos de NetScaler Gateway para el acceso de los usuarios

-

Seleccione el plug-in de NetScaler Gateway para los usuarios

-

Integre el plug-in de NetScaler Gateway con la aplicación Citrix Workspace

-

Aplicar el indicador HttpOnly en las cookies de autenticación

-

Compatibilidad con directivas avanzadas para marcadores empresariales

-

-

Configurar el servidor virtual de VPN DTLS mediante el servidor virtual de VPN SSL

-

Integración de NetScaler Gateway con productos Citrix

-

Cómo se conectan los usuarios a las aplicaciones, escritorios y ShareFile

-

Integrar NetScaler Gateway en Citrix Virtual Apps and Desktops

-

Configurar los ajustes del entorno de Citrix Endpoint Management

-

Configurar servidores de equilibrio de carga para Citrix Endpoint Management

-

Configurar el filtrado ActiveSync de Citrix Endpoint Management NetScaler Connector (XNC)

-

Permitir el acceso desde dispositivos móviles con Citrix Mobile Productivity Apps

-

Configurar la autenticación de dominios y tokens de seguridad para Citrix Endpoint Management

-

Configurar certificado de cliente o certificado de cliente y autenticación de dominio

-

-

-

Integración de Microsoft Intune

-

Descripción de la integración de MDM de Intune de NetScaler Gateway

-

Configuración de una aplicación NetScaler Gateway en el portal de Azure

-

Configurar el servidor virtual de NetScaler Gateway para la autenticación de token ADAL de Microsoft

-

Configurar NetScaler Gateway para utilizar micro VPN con Microsoft Endpoint Manager

-

Compatibilidad con proxy PCoIP habilitado para NetScaler Gateway para VMware Horizon View

-

Configuración automática de proxy para proxy saliente compatible con NetScaler Gateway

-

Compatibilidad de configuración para el atributo de cookie SameSite

-

RfWebUI Persona en la configuración de la experiencia de usuario de NetScaler Gateway

-

Optimización del túnel dividido VPN de NetScaler Gateway para Office365

-

Validar el certificado del servidor durante un protocolo de enlace SSL

-

Configuración simplificada de aplicaciones SaaS mediante una plantilla

-

Acceda a los recursos de Citrix Virtual Apps and Desktops con la Interfaz Web

-

Configurar opciones adicionales de la Interfaz Web en NetScaler Gateway

-

Configurar el acceso a aplicaciones y escritorios virtuales en la Interfaz Web

-

Configuración del inicio de sesión único en la Interfaz Web

-

Para configurar el inicio de sesión único en aplicaciones web globalmente

-

Para configurar el inicio de sesión único en aplicaciones web mediante una directiva de sesión

-

Para definir el puerto HTTP para Single Sign-On en aplicaciones web

-

Configuración del inicio de sesión único en la Interfaz Web mediante una tarjeta inteligente

-

Para configurar Single Sign-On para Citrix Virtual Apps y recursos compartidos de archivos

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Abrir los puertos apropiados en los firewalls

Debe asegurarse de que los puertos adecuados estén abiertos en los firewalls para admitir las diferentes conexiones que se producen entre los distintos componentes involucrados en una implementación DMZ de doble salto. Para obtener más información sobre el proceso de conexión, consulte Flujo de comunicación en una implementación DMZ de doble salto.

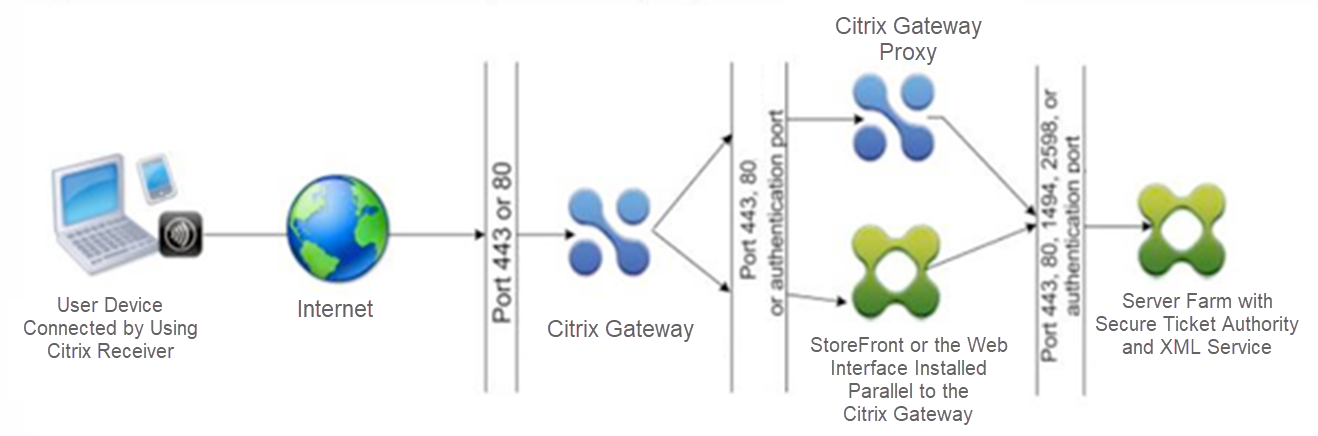

La siguiente figura muestra los puertos comunes que se pueden utilizar en una implementación DMZ de doble salto.

En la tabla siguiente se muestran las conexiones que se producen a través del primer firewall y los puertos que deben estar abiertos para admitir las conexiones.

| Conexiones a través del primer firewall | Puertos utilizados |

|---|---|

| El explorador web de Internet se conecta a Citrix Gateway en la primera DMZ. Nota: Citrix Gateway incluye una opción para redirigir las conexiones que se realizan en el puerto 80 a un puerto seguro. Si habilita esta opción en Citrix Gateway, puede abrir el puerto 80 a través del primer firewall. Cuando un usuario realiza una conexión sin cifrar con Citrix Gateway en el puerto 80, Citrix Gateway redirige automáticamente la conexión a un puerto seguro. | Abra el puerto TCP 443 a través del primer firewall. |

| La aplicación Citrix Workspace desde Internet se conecta a Citrix Gateway en la primera DMZ. | Abra el puerto TCP 443 a través del primer firewall. |

En la tabla siguiente se muestran las conexiones que se producen a través del segundo firewall y los puertos que deben estar abiertos para admitir las conexiones.

| Conexiones a través del segundo firewall | Puertos utilizados |

|---|---|

| Citrix Gateway en la primera DMZ se conecta a la Interfaz Web en la segunda DMZ. | Abra el puerto TCP 80 para una conexión no segura o el puerto TCP 443 para una conexión segura a través del segundo firewall. |

| Citrix Gateway en la primera DMZ se conecta a Citrix Gateway en la segunda DMZ. | Abra el puerto TCP 443 para una conexión SOCKS segura a través del segundo firewall. |

| Si habilitó la autenticación en Citrix Gateway en la primera DMZ, es posible que este dispositivo necesite conectarse a un servidor de autenticación de la red interna. | Abra el puerto TCP en el que el servidor de autenticación escucha las conexiones. Algunos ejemplos incluyen el puerto 1812 para RADIUS y el puerto 389 para LDAP. |

En la tabla siguiente se muestran las conexiones que se producen a través del tercer firewall y los puertos que deben estar abiertos para admitir las conexiones.

| Conexiones a través del tercer firewall | Puertos utilizados |

|---|---|

| StoreFront o la Interfaz Web en la segunda DMZ se conecta al servicio XML alojado en un servidor de la red interna. | Abra el puerto 80 para una conexión no segura o el puerto 443 para una conexión segura a través del tercer firewall. |

| StoreFront o la Interfaz Web en la segunda DMZ se conecta a Secure Ticket Authority (STA) alojada en un servidor de la red interna. | Abra el puerto 80 para una conexión no segura o el puerto 443 para una conexión segura a través del tercer firewall. |

| Citrix Gateway en la segunda DMZ se conecta al STA que reside en la red segura. | Abra el puerto 80 para una conexión no segura o el puerto 443 para una conexión segura a través del tercer firewall. |

| Citrix Gateway en la segunda DMZ realiza una conexión ICA a una aplicación publicada o escritorio virtual en un servidor de la red interna. | Abra el puerto TCP 1494 para admitir conexiones ICA a través del tercer firewall. Si ha habilitado la fiabilidad de la sesión en Citrix Virtual Apps, abra el puerto TCP 2598 en lugar de 1494. |

| Si habilitó la autenticación en Citrix Gateway en la primera DMZ, es posible que este dispositivo necesite conectarse a un servidor de autenticación de la red interna. | Abra el puerto TCP en el que el servidor de autenticación escucha las conexiones. Algunos ejemplos incluyen el puerto 1812 para RADIUS y el puerto 389 para LDAP. |

Compartir

Compartir

En este artículo

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.