Configurar nodos HA-INC mediante la plantilla de alta disponibilidad de Citrix con Azure ILB

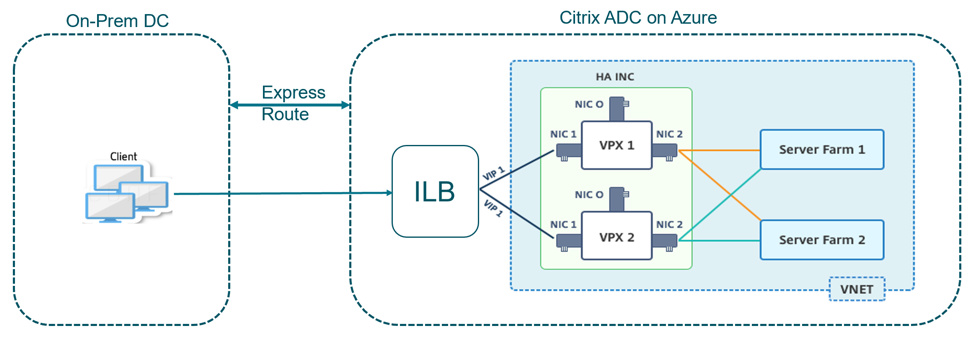

Puede implementar de forma rápida y eficiente un par de instancias VPX en modo HA-INC mediante la plantilla estándar para aplicaciones de intranet. El equilibrador de carga interna (ILB) de Azure utiliza una dirección IP interna o privada para el front-end, como se muestra en la Ilustración 1. La plantilla crea dos nodos, con tres subredes y seis NIC. Las subredes son para el tráfico de administración, del cliente y del lado del servidor, y cada subred pertenece a una NIC diferente en cada dispositivo.

Ilustración 1: Par de NetScaler ADC HA para clientes de una red interna

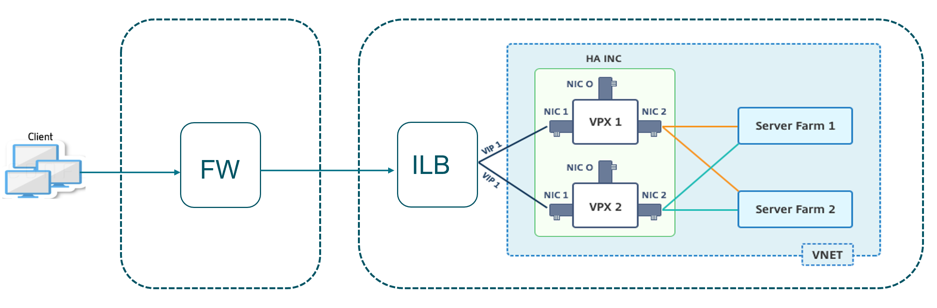

También puede utilizar esta implementación cuando el par de NetScaler ADC HA está detrás de un firewall, como se muestra en la Ilustración 2. La dirección IP pública pertenece al firewall y es NAT a la dirección IP del front-end del ILB.

Ilustración 2: NetScaler ADC HA emparejar con firewall con dirección IP pública

Puede obtener la plantilla de par NetScaler ADC HA para aplicaciones de intranet en el portal de Azure.

Complete los pasos siguientes para iniciar la plantilla e implementar un par VPX de alta disponibilidad mediante los conjuntos de disponibilidad de Azure.

-

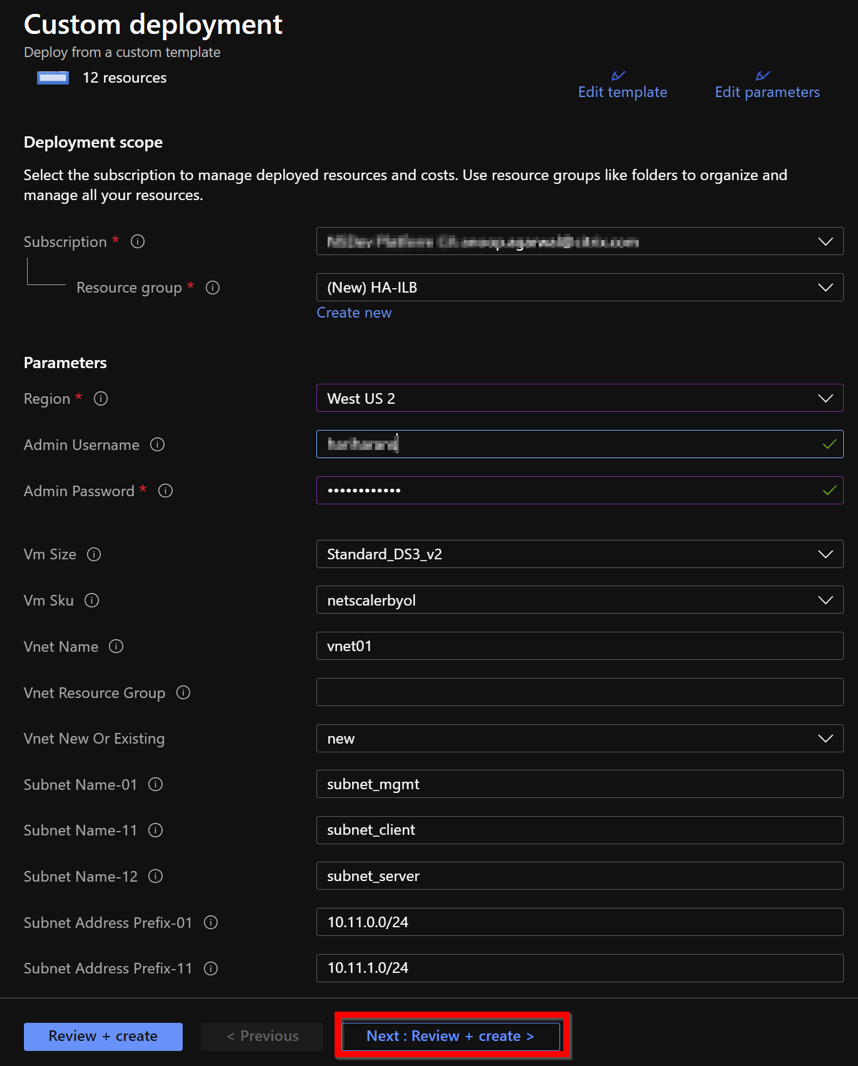

En el portal de Azure, vaya a la página Implementación personalizada.

-

Aparecerá la página Básicos. Cree un grupo de recursos. En la ficha Parámetros, introduzca los detalles de la región, el nombre de usuario de administrador, la contraseña de administrador, el tipo de licencia (

VM sku) y otros campos.

-

Haga clic en Siguiente: Revisar y crear >.

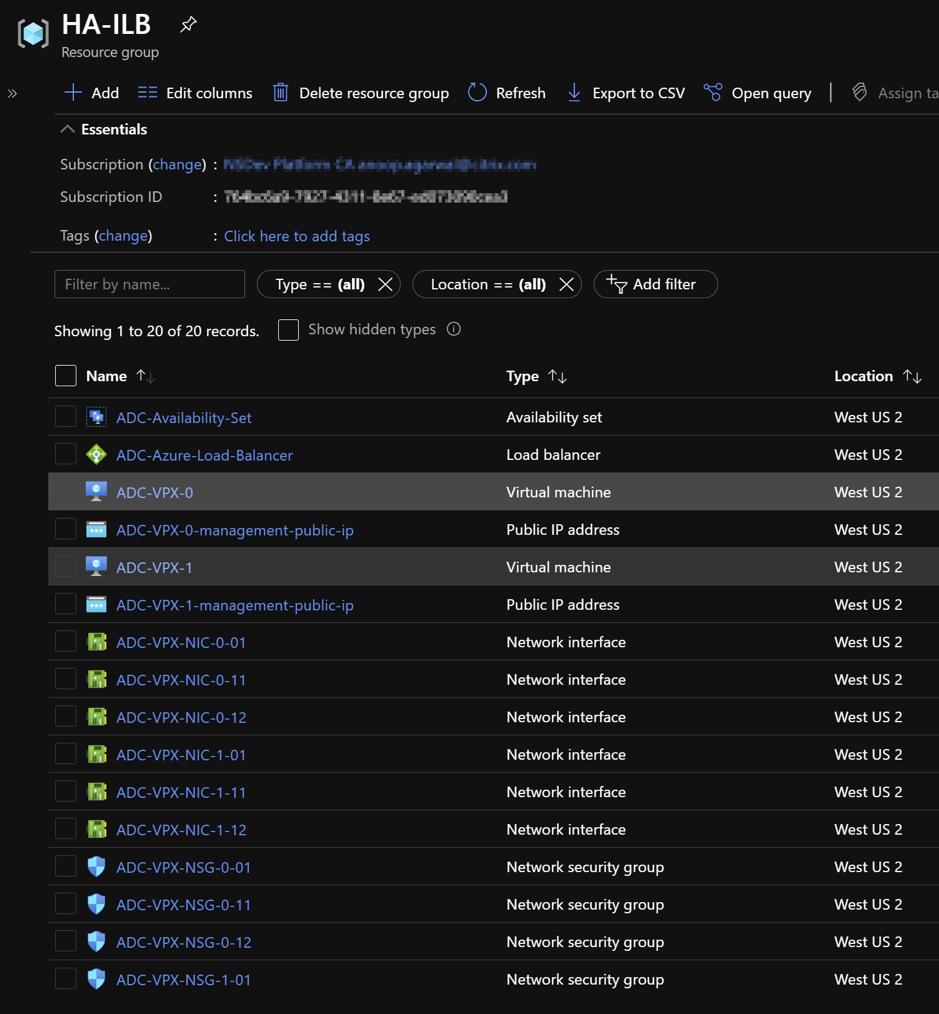

Es posible que el Azure Resource Group demore un momento en crearse con las configuraciones requeridas. Una vez finalizado, seleccione el grupo de recursos en el portal de Azure para ver los detalles de configuración, como reglas de LB, grupos de back-end, sondeos de estado. El par de alta disponibilidad aparece como ADC-VPX-0 y ADC-VPX-1.

Si se requieren más modificaciones para la configuración de HA, como la creación de más reglas de seguridad y puertos, puede hacerlo desde el portal de Azure.

Una vez completada la configuración requerida, se crean los siguientes recursos.

-

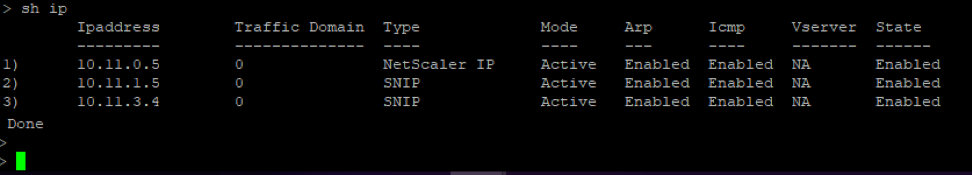

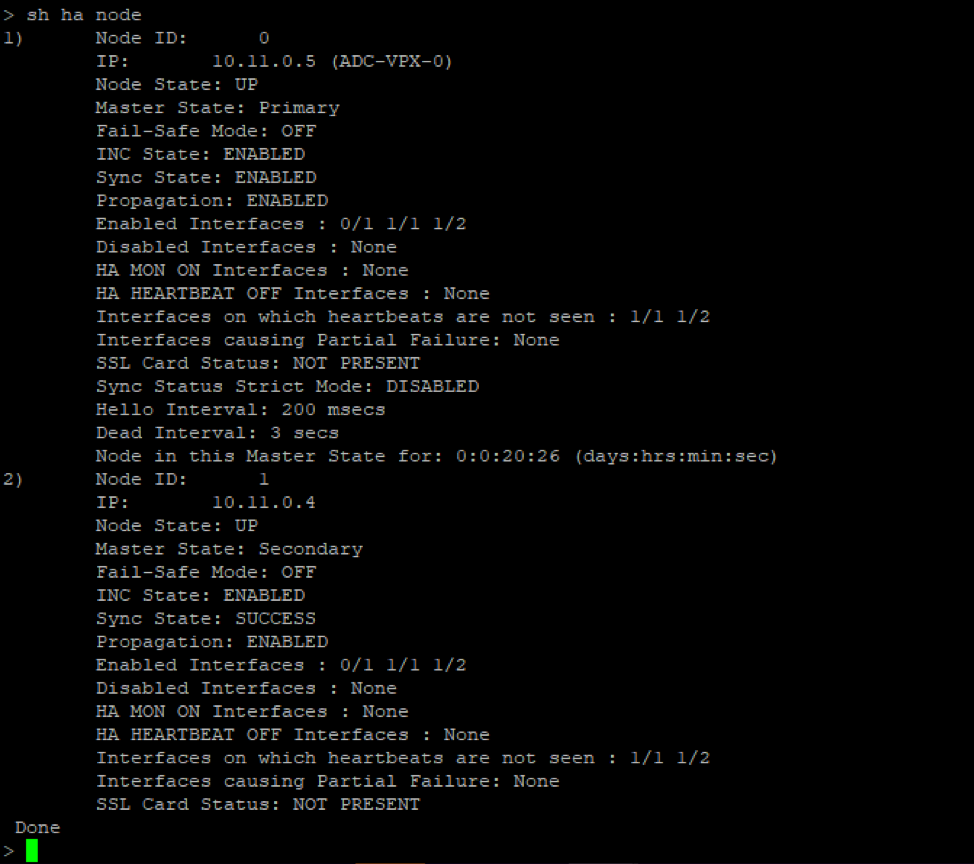

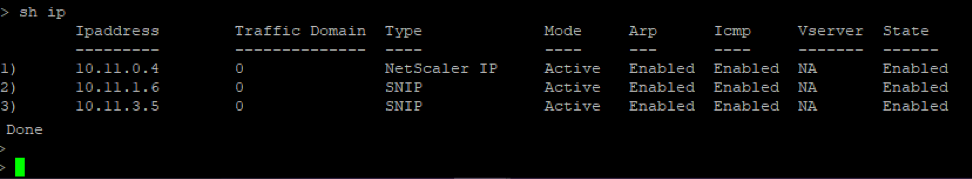

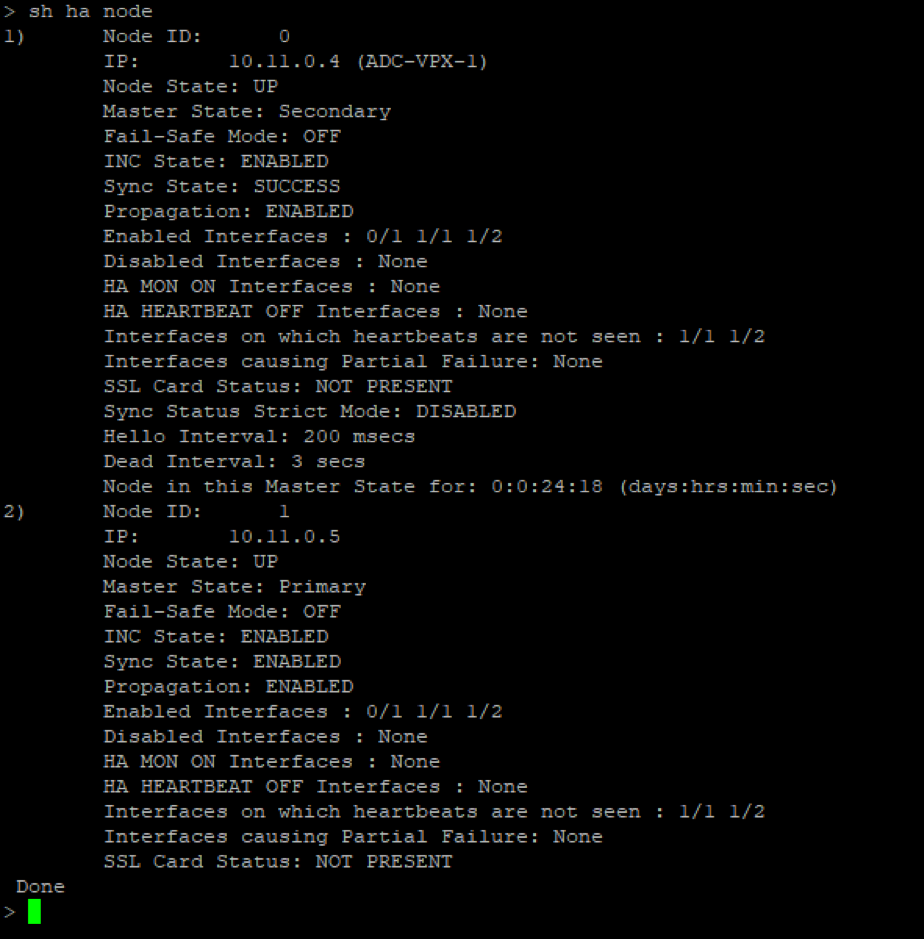

Debe iniciar sesión en los nodos ADC-VPX-0 y ADC-VPX-1 para validar la siguiente configuración:

- Las direcciones NSIP de ambos nodos deben estar en la subred de administración.

- En los nodos principal (ADC-VPX-0) y secundario (ADC-VPX-1), debe ver dos direcciones SNIP. Un SNIP (subred cliente) se usa para responder a las sondas de ILB y el otro SNIP (subred del servidor) se usa para la comunicación del servidor back-end.

Nota:

En el modo HA-INC, la dirección de SNIP de las máquinas virtuales ADC-VPX-0 y ADC-VPX-1 son diferentes mientras se encuentran en la misma subred, a diferencia de la implementación clásica de ADC de alta disponibilidad local donde ambas son iguales. Para admitir implementaciones cuando el SNIP del par VPX se encuentra en subredes diferentes o cuando el VIP no esté en la misma subred que un SNIP, debe habilitar el reenvío basado en Mac (MBF) o agregar una ruta de host estática para cada VIP a cada nodo VPX.

En el nodo principal (ADC-VPX-0)

En el nodo secundario (ADC-VPX-1)

-

Después de que los nodos principal y secundario estén ACTIVADOS y el estado de sincronización sea SUCCESS, debe configurar el servidor virtual de equilibrio de carga o el servidor virtual de puerta de enlace en el nodo principal (ADC-VPX-0) con la dirección IP flotante privada (FIP) del equilibrador de carga ADC Azure. Para obtener más información, consulte la sección Configuración de ejemplo.

-

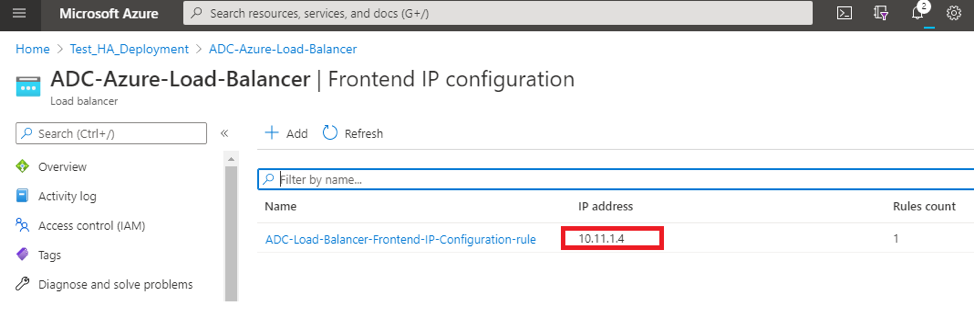

Para buscar la dirección IP privada del equilibrador de carga de ADC Azure, vaya a Azure Portal > Equilibrador de carga de Azure ADC > Configuración de IP de frontend.

-

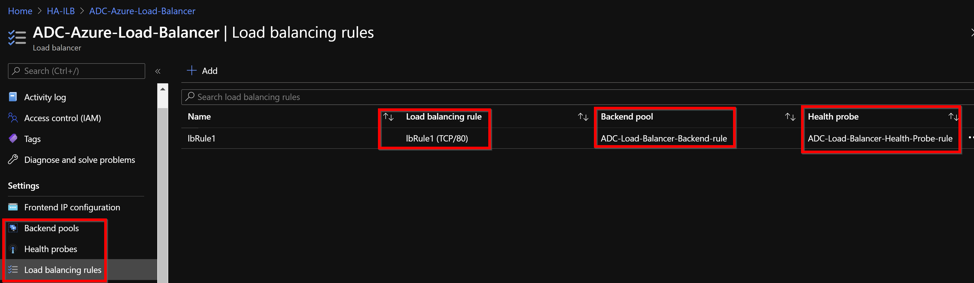

En la página de configuración de Azure Load Balancer, la implementación de la plantilla ARM ayuda a crear la regla de LB, grupos de back-end y sondeos de estado.

-

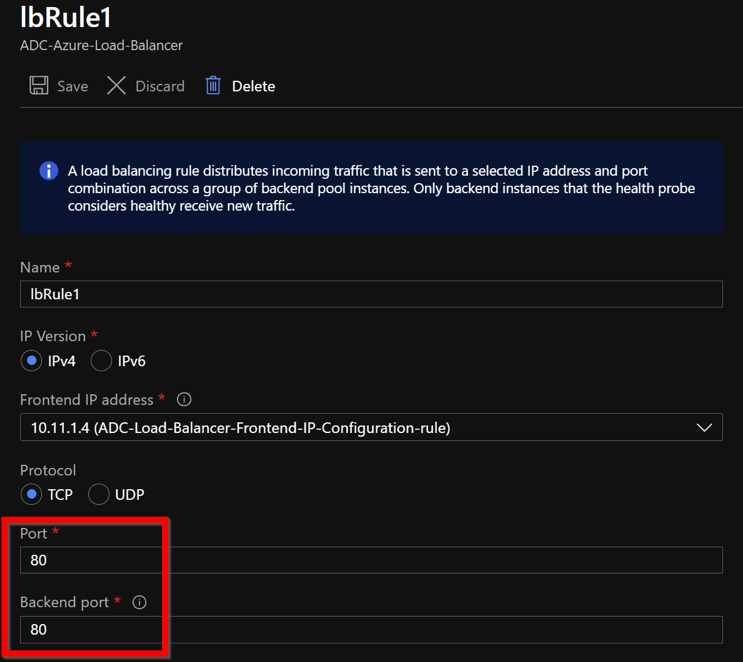

La regla LB (LBrule1) usa el puerto 80, de forma predeterminada.

-

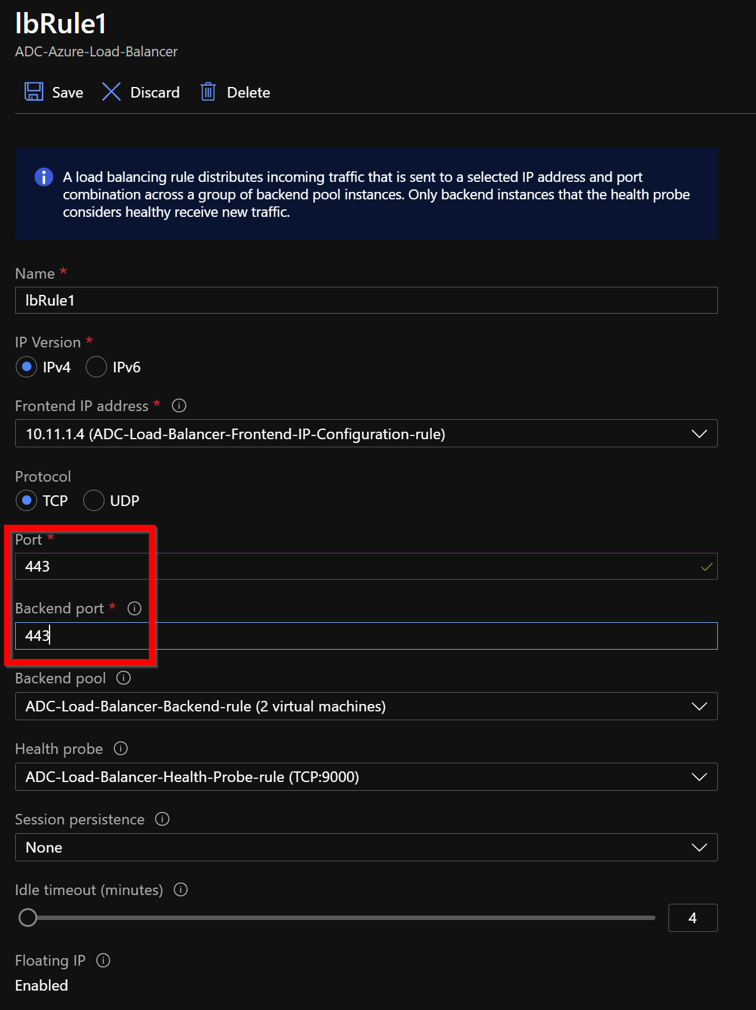

Modifique la regla para usar el puerto 443 y guarde los cambios.

Nota:

Para mejorar la seguridad, Citrix recomienda utilizar el puerto SSL 443 para el servidor virtual LB o el servidor virtual Gateway.

-

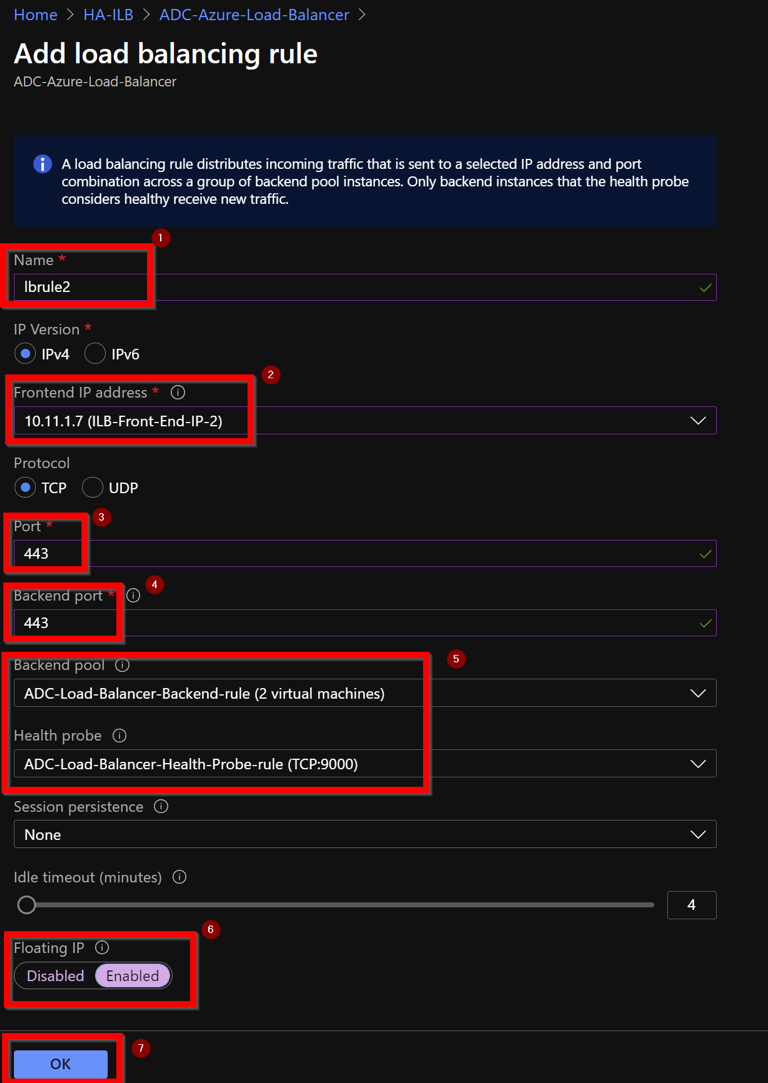

Para agregar más direcciones VIP en el ADC, lleve a cabo los siguientes pasos:

-

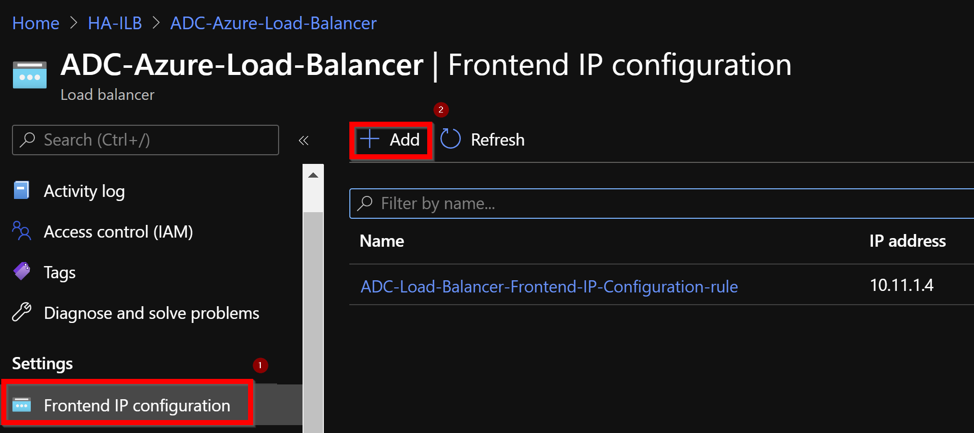

Vaya a Azure Load Balancer > Configuración de IP de frontend y haga clic en Agregar para crear una nueva dirección IP del equilibrador de carga interno.

-

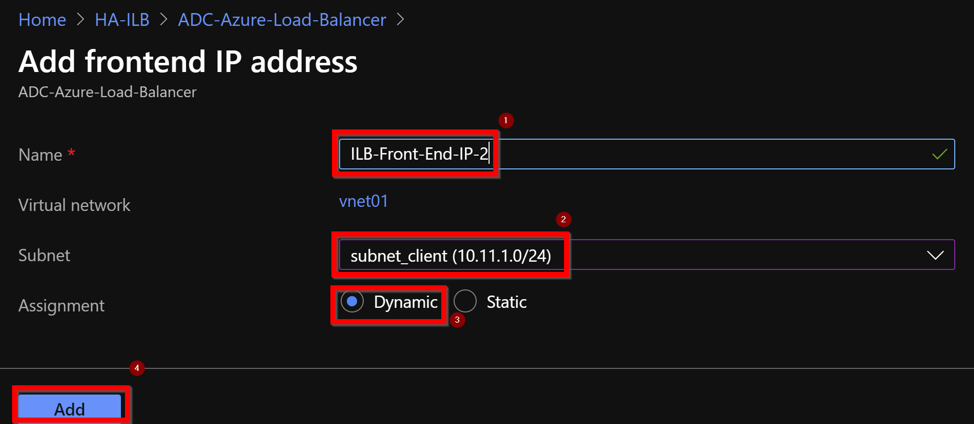

En la página Agregar dirección IP frontend, introduce un nombre, elige la subred del cliente, asigna una dirección IP dinámica o estática y haga clic en Agregar.

-

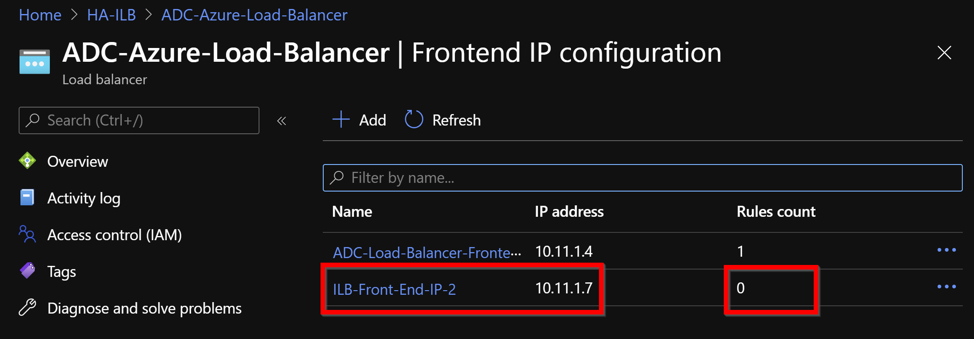

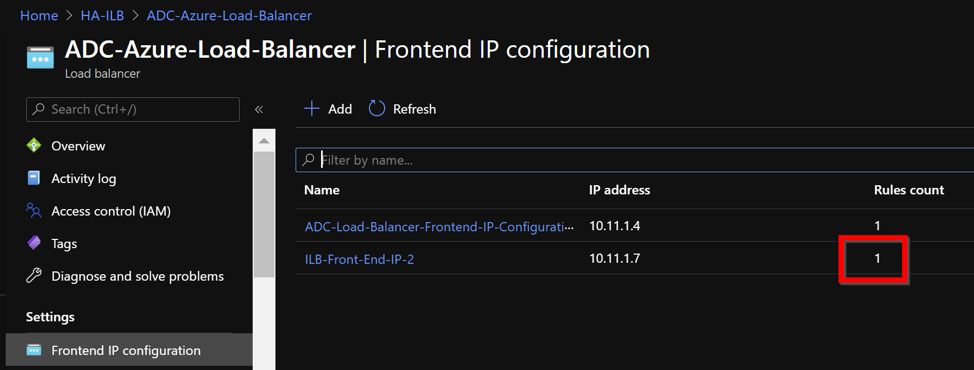

La dirección IP de front-end se crea pero no se asocia una regla de LB. Crea una nueva regla de equilibrio de carga y asocia a la dirección IP del front-end.

-

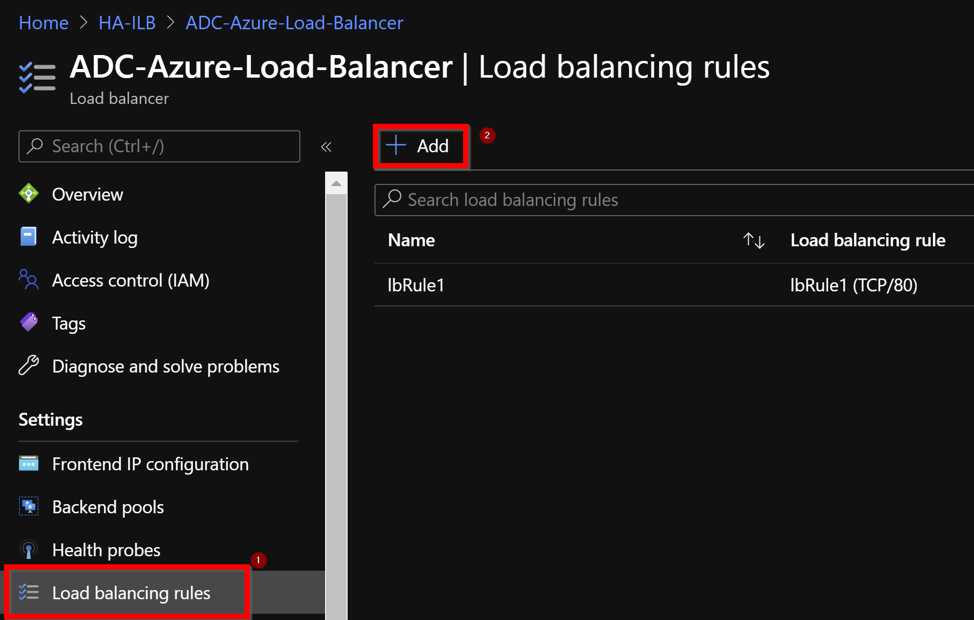

En la página Azure Load Balancer, seleccione Reglas de equilibrio de carga y, a continuación, haga clic en Agregar.

-

Cree una nueva regla de LB eligiendo la nueva dirección IP de front-end y el puerto. El campoIP flotante debe establecerse en Habilitado.

-

Ahora la configuración de IP frontend muestra la regla LB que se aplica.

Configuración de ejemplo

Para configurar un servidor virtual VPN de puerta de enlace y un servidor virtual de equilibrio de carga, ejecute los siguientes comandos en el nodo principal (ADC-VPX-0). La configuración se sincroniza automáticamente con el nodo secundario (ADC-VPX-1).

Configuración de ejemplo de puerta de enlace

enable feature aaa LB SSL SSLVPN

enable ns mode MBF

add vpn vserver vpn_ssl SSL 10.11.1.4 443

add ssl certKey ckp -cert wild-cgwsanity.cer -key wild-cgwsanity.key

bind ssl vserver vpn_ssl -certkeyName ckp

<!--NeedCopy-->

Configuración de muestra de equilibrio de carga

enable feature LB SSL

enable ns mode MBF

add lb vserver lb_vs1 SSL 10.11.1.7 443

bind ssl vserver lb_vs1 -certkeyName ckp

<!--NeedCopy-->

Ahora puede acceder al servidor virtual de equilibrio de carga o VPN mediante el nombre de dominio completo (FQDN) asociado a la dirección IP interna del ILB.

Consulte la sección Recursos para obtener más información sobre cómo configurar el servidor virtual de equilibrio de carga.

Recursos:

Los siguientes enlaces proporcionan información adicional relacionada con la implementación de alta disponibilidad y la configuración del servidor virtual:

- Configuración de nodos de alta disponibilidad en diferentes subredes

- Configurar el equilibrio de carga básico

Recursos relacionados: