Configurations OTP natives recommandées pour l’enregistrement des périphériques

Cette section décrit les configurations OTP natives que vous pouvez effectuer pour l’enregistrement des appareils dans les scénarios suivants :

- Nouveaux utilisateurs qui enregistrent leurs appareils

- Utilisateurs enregistrés qui ont perdu leur appareil

Prérequis

Configurez le serveur virtuel d’authentification à l’aide de l’interface de ligne de commande NetScaler.

add authentication vserver authvs_otp SSL 1.2.3.5 443

bind authentication vserver authvs_otp -portaltheme RFWebUI

bind ssl vserver authvs_otp -certkeyname otpauthcert

<!--NeedCopy-->

Configurations OTP natives pour une sécurité OTP améliorée

-

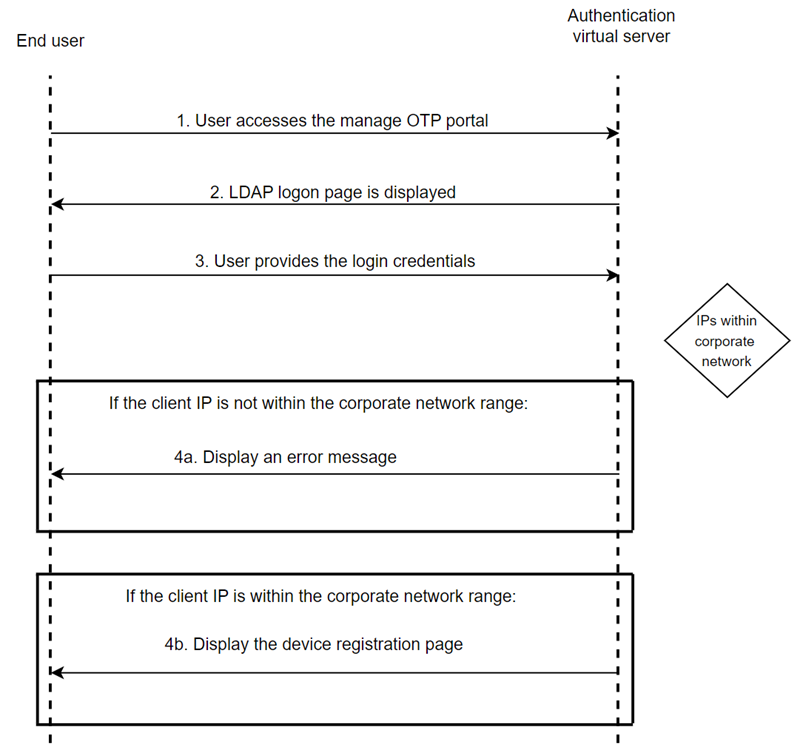

Approche 1 : restriction de l’adresse IP du client

Dans cette approche, la validité de l’accès utilisateur est évaluée à l’aide de l’adresse IP source du client. L’utilisateur doit être présent sur le réseau du bureau ou dans la succursale pour enregistrer ou retirer son appareil. Les demandes d’enregistrement d’appareils des utilisateurs provenant de sous-réseaux extérieurs au bureau ne sont pas approuvées.

-

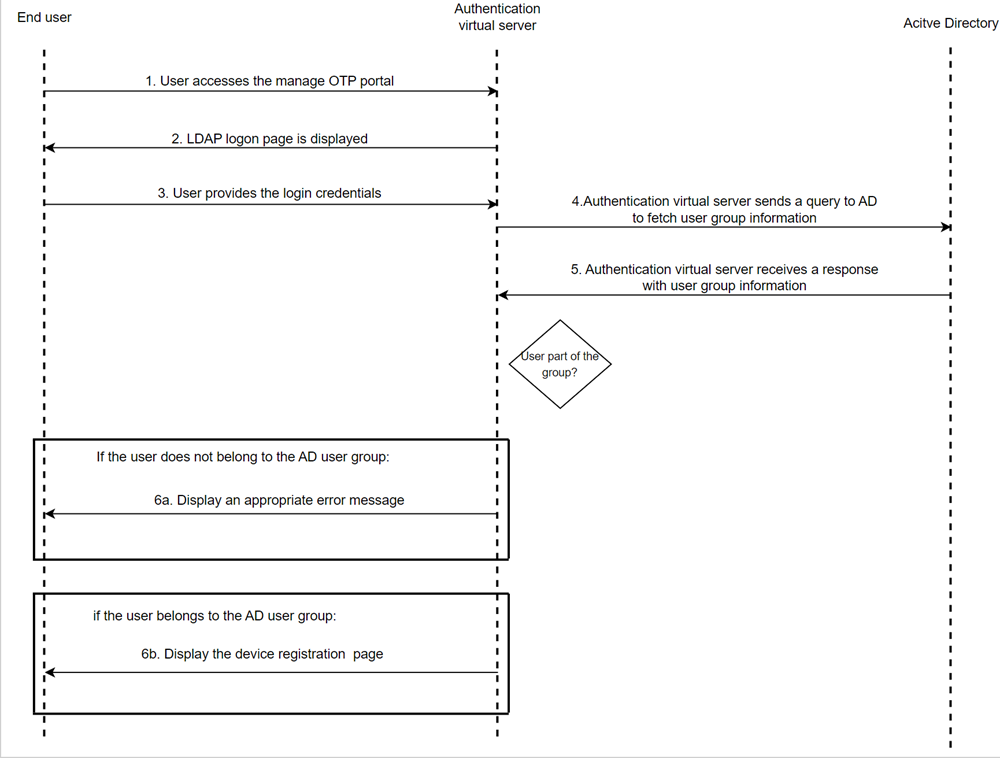

Approche 2 : restriction basée sur l’appartenance à un groupe d’utilisateurs

Dans cette approche, la validité de l’accès de l’utilisateur est évaluée en fonction de son appartenance au groupe AD. Un utilisateur est ajouté à un groupe spécial chaque fois qu’une nouvelle inscription est requise ou lorsque l’utilisateur a perdu son appareil mobile.

-

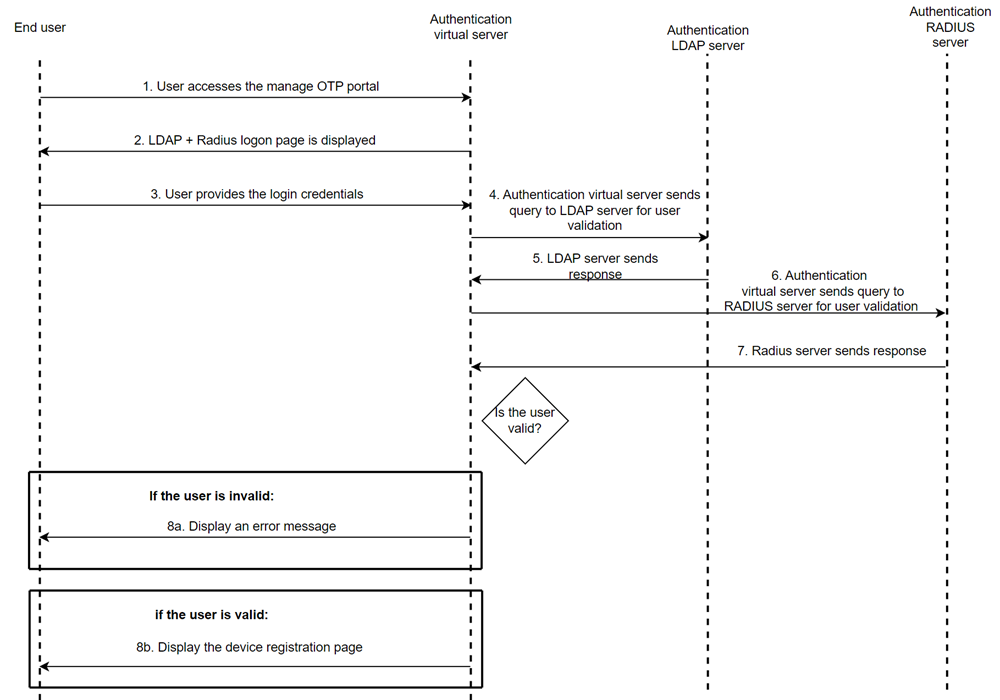

Approche 3 : ajouter un facteur supplémentaire à l’authentification LDAP

Dans cette approche, un facteur de validation supplémentaire est configuré en même temps que l’authentification. Dans cet exemple, les méthodes d’authentification LDAP et RADIUS sont utilisées pour la configuration.

Approche 1 : restriction de l’adresse IP du client

-

Configurez le premier facteur. Le premier facteur détermine si la machine cliente accède à la page d’enregistrement de l’appareil ou tente d’ouvrir une session multifactorielle OTP native.

- Créez une stratégie d’authentification pour la demande d’enregistrement de l’appareil.

add authentication Policy check_request_for_manageotp -rule "HTTP.REQ.COOKIE.VALUE(\"NSC_TASS\").EQ(\"manageotp\")" -action NO_AUTHN -

Ce facteur détermine si l’accès est légitime ou non. NetScaler vérifie si l’adresse IP du client se situe dans la plage des adresses IP du réseau d’entreprise configurées.

-

Créez un schéma de connexion pour le flux d’enregistrement des appareils.

add authentication loginSchema lschema_single_manage_otp -authenticationSchema "/nsconfig/loginschema/LoginSchema/SingleAuthManageOTP.xml" -

Créez une étiquette de stratégie de flux d’enregistrement des appareils pour le second facteur.

add authentication policylabel otp_manage_flow -loginSchema lschema_single_manage_otp -

Créez une action LDAP pour la validation de l’utilisateur.

add authentication ldapAction ldap_otp_action_for_manageotp -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -groupAttrName memberOF -subAttributeName CN -

Créez une stratégie d’authentification pour la validation des utilisateurs. La règle est basée sur le réseau de bureau de l’utilisateur final.

add authentication Policy ldap_otp_policy_for_manageotp -rule "CLIENT.IP.SRC.APPLY_MASK(255.255.255.0).EQ(10.140.200.0)" -action ldap_otp_action_for_manageotp

-

-

Configurez le troisième facteur. Sur la base de l’évaluation de la stratégie à partir du facteur précédent, l’utilisateur est soit autorisé à accéder à la page d’enregistrement de l’appareil, soit l’accès lui est refusé avec un message d’erreur approprié.

-

Créez une stratégie d’authentification pour un accès utilisateur non valide.

add authentication Policy noauthnotallowed -rule true -action NO_AUTHN -

Créez un schéma de connexion pour un accès utilisateur non valide. Vous pouvez personnaliser le schéma de connexion en fonction de vos besoins en matière d’affichage du message correspondant.

add authentication loginSchema notallowed -authenticationSchema "/nsconfig/loginschema/LoginSchema/InvalidFlow.xml" -

Créez une étiquette de stratégie pour l’accès utilisateur non valide et ajoutez un schéma de connexion.

add authentication policylabel notallowed -loginSchema notallowed -

Liez la stratégie à l’étiquette

otp_manage_flowde stratégie pour terminer le flux d’accès utilisateur non valide.bind authentication policylabel otp_manage_flow -policyName noauthnotallowed -priority 1000 -gotoPriorityExpression NEXT -nextFactor notallowed

-

-

Configurez le quatrième facteur. Dans ce cas, l’utilisateur peut ajouter ou supprimer son appareil OTP sur la page d’enregistrement de l’appareil.

-

Créez une action LDAP pour un accès utilisateur valide. L’utilisateur peut enregistrer les appareils dans ce facteur.

add authentication ldapAction ldap_otp_register_action -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -authentication DISABLED -OTPSecret userParameters -

Créez une stratégie LDAP pour un accès utilisateur valide.

add authentication Policy ldap_otp_register_policy -rule true -action ldap_otp_register_action -

Ajoutez une étiquette de stratégie d’authentification pour un accès utilisateur valide.

add authentication loginSchema lschema_noschema -authenticationSchema noschema add authentication policylabel otp_manage_register_factor -loginSchema lschema_noschema <!--NeedCopy--> -

Liez la stratégie LDAP à l’étiquette pour un accès utilisateur valide.

bind authentication policylabel otp_manage_register_factor -policyNamel ldap_otp_register_policy -priority 10 -

Liez la stratégie au facteur précédent.

bind authentication policylabel otp_manage_flow -policyName ldap_otp_policy_for_manageotp -priority 1 -gotoPriorityExpression NEXT -nextFactor otp_manage_register_factor

-

-

Liez le flux d’enregistrement des appareils au serveur virtuel d’authentification pour terminer le flux.

bind authentication vserver authvs_otp -policy check_request_for_manageotp -priority 10 -nextFactor otp_manage_flow -gotoPriorityExpression NEXT

Exemples :

-

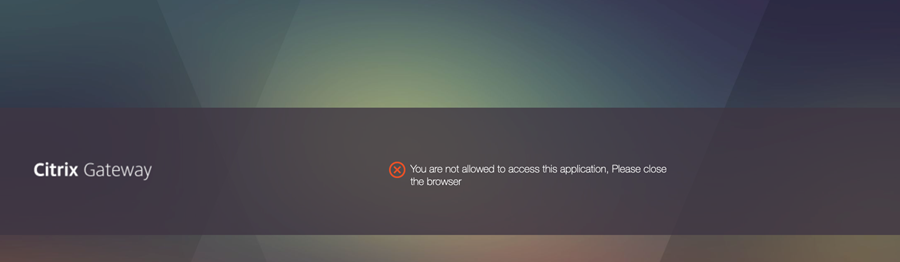

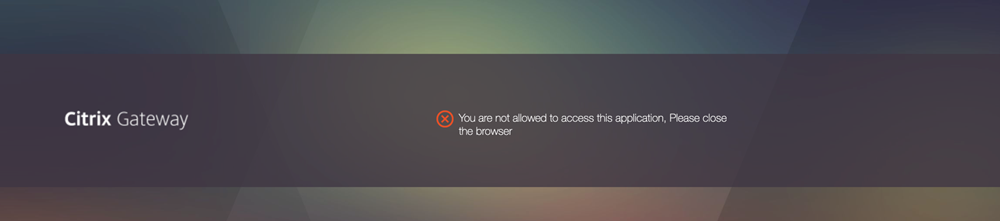

Un utilisateur accède à la page d’enregistrement de l’appareil depuis l’extérieur du réseau du bureau et se voit donc refuser l’accès.

-

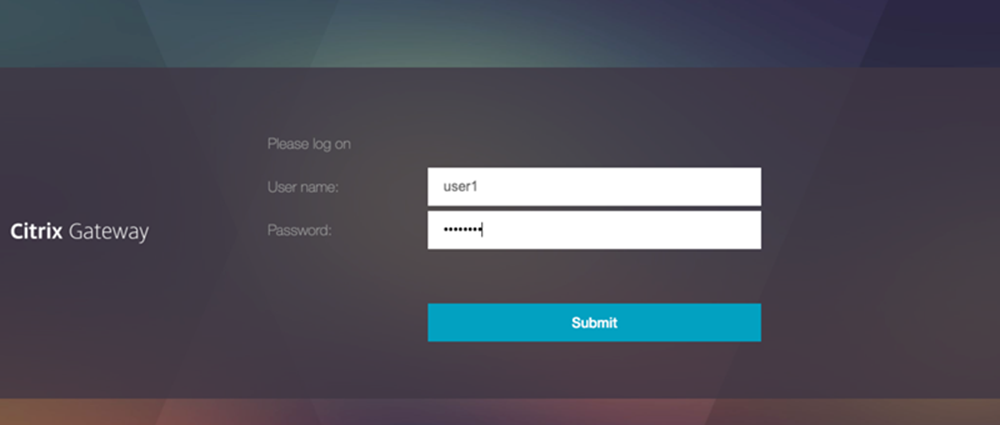

Un utilisateur accède à la page d’enregistrement de l’appareil depuis le réseau du bureau et y est donc autorisé.

Utilisez le schéma de connexion suivant pour afficher un message d’erreur approprié :

-

InvalidFlow.xml

<AuthenticateResponse xmlns="http://citrix.com/authentication/response/1"> <Status>success</Status> <Result>more-info</Result> <StateContext/> <AuthenticationRequirements> <PostBack>/nf/auth/doAuthentication.do</PostBack> <CancelPostBack>/nf/auth/doLogoff.do</CancelPostBack> <CancelButtonText>Cancel</CancelButtonText> <Requirements> <Req<AuthenticateResponse xmlns="http://citrix.com/authentication/response/1"> <Status>success</Status> <Result>more-info</Result> <StateContext/> <AuthenticationRequirements> <PostBack>/nf/auth/doAuthentication.do</PostBack> <CancelPostBack>/nf/auth/doLogoff.do</CancelPostBack> <CancelButtonText>Cancel</CancelButtonText> <Requirements> <Requirements> <Requirement> <Credential> <Type>none</Type> </Credential> <Label> <Text>You are not allowed to access this application, Please close the browser</Text> <Type>error</Type> </Label> <Input/> </Requirement> <Requirement> <Credential> <ID>error_okBtn</ID> <Type>error_okBtn</Type> </Credential> <Label> <Type>none</Type> </Label> </Requirement> </Requirements> </Requirements> </AuthenticationRequirements> </AuthenticateResponse> <!--NeedCopy-->

Approche 2 : restriction basée sur l’appartenance à un groupe d’utilisateurs

-

Configurez le premier facteur. Ce facteur détermine si la machine cliente accède à la page d’enregistrement de l’appareil ou tente une connexion multifacteur OTP native.

-

Configurez une stratégie d’authentification pour la demande d’enregistrement de l’appareil.

add authentication Policy check_request_for_manageotp -rule "HTTP.REQ.COOKIE.VALUE(\"NSC_TASS\").EQ(\"manageotp\")" -action NO_AUTHN

-

-

Configurez le deuxième facteur. Ce facteur détermine si l’accès est légitime. NetScaler récupère les informations du groupe depuis le serveur LDAP et vérifie si l’utilisateur appartient à un groupe spécifique configuré pour l’enregistrement des appareils. Dans l’exemple suivant, le groupe « allowmanageotp » est utilisé.

-

Créez un schéma de connexion pour le flux d’enregistrement des appareils.

add authentication loginSchema lschema_single_manage_otp -authenticationSchema "/nsconfig/loginschema/LoginSchema/SingleAuthManageOTP.xml" -

Créez une étiquette de stratégie de flux d’enregistrement des appareils pour le second facteur.

add authentication policylabel otp_manage_flow -loginSchema lschema_single_manage_otp -

Créez une action LDAP pour la validation de l’utilisateur.

add authentication ldapAction ldap_otp_action_for_manageotp -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -groupAttrName memberOF -subAttributeName CN -

Créez une stratégie d’authentification pour la validation des utilisateurs. La règle est basée sur le réseau de bureau de l’utilisateur final.

add authentication Policy ldap_otp_policy_for_manageotp -rule "AAA.USER.GROUPS.CONTAINS(\"allowedmanageotp\")" -action ldap_otp_action_for_manageotp

-

-

Configurez le troisième facteur. Sur la base de l’évaluation de la stratégie à partir du facteur précédent, NetScaler vérifie l’appartenance au groupe en fonction de la réponse du serveur LDAP. Si une appartenance à un groupe valide est trouvée, l’utilisateur est autorisé à accéder à la page d’enregistrement de l’appareil ou se voit refuser l’accès avec un message d’erreur approprié.

-

Créez une stratégie d’authentification pour les accès utilisateurs non valides.

add authentication Policy noauthnotallowed -rule true -action NO_AUTHN -

Créez un schéma de connexion pour un accès utilisateur non valide. Vous pouvez personnaliser le schéma de connexion en fonction de vos besoins en matière d’affichage du message correspondant.

add authentication loginSchema notallowed -authenticationSchema "/nsconfig/loginschema/LoginSchema/InvalidFlow.xml" -

Créez une étiquette de stratégie pour l’accès utilisateur non valide et ajoutez le schéma de connexion.

add authentication policylabel notallowed -loginSchema notallowed -

Liez la stratégie à l’étiquette

otp_manage_flowde stratégie pour terminer le flux d’accès utilisateur non valide.bind authentication policylabel otp_manage_flow -policyName noauthnotallowed -priority 1000 -gotoPriorityExpression NEXT -nextFactor notallowed

-

-

Configurez le quatrième facteur. Ce facteur détermine où l’utilisateur peut ajouter ou supprimer son appareil OTP sur la page d’enregistrement de l’appareil. Sur la base de l’évaluation stratégie du facteur précédent, l’enregistrement réel de l’appareil de l’utilisateur se fait dans ce facteur.

-

Créez une action LDAP pour un accès utilisateur valide. L’utilisateur enregistre son appareil dans ce facteur.

add authentication ldapAction ldap_otp_register_action -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -authentication DISABLED -OTPSecret userParameters -

Créez une stratégie LDAP pour un accès utilisateur valide.

add authentication Policy ldap_otp_register_policy -rule true -action ldap_otp_register_action -

Ajoutez une étiquette de stratégie d’authentification pour un accès utilisateur valide.

add authentication loginSchema lschema_noschema -authenticationSchema noschema add authentication policylabel otp_manage_register_factor -loginSchema lschema_noschema <!--NeedCopy--> -

Liez la stratégie LDAP à l’étiquette de stratégie pour un accès utilisateur valide.

bind authentication policylabel otp_manage_register_factor -policyNamel ldap_otp_register_policy -priority 10 -

Liez la stratégie au facteur précédent.

bind authentication policylabel otp_manage_flow -policyName ldap_otp_policy_for_manageotp -priority 1 -gotoPriorityExpression NEXT -nextFactor otp_manage_register_factor -

Liez le flux d’enregistrement des appareils au serveur virtuel d’authentification pour terminer le flux global.

bind authentication vserver authvs_otp -policy check_request_for_manageotp -priority 10 -nextFactor otp_manage_flow -gotoPriorityExpression NEXT

-

Exemple :

Un utilisateur qui ne fait pas partie du groupe d’enregistrement de l’appareil autorisé tente d’accéder à la page d’enregistrement de l’appareil via le réseau du bureau. L’accès au portail est refusé à l’utilisateur.

Pour plus de détails sur le schéma de connexion à utiliser pour cette configuration, reportez-vous à la section Approche 1 : Restriction de l’adresse IP du client.

Approche 3 : ajouter un facteur supplémentaire à l’authentification LDAP

-

Configurez le premier facteur. Ce facteur détermine si l’utilisateur accède à la page d’enregistrement de l’appareil ou tente une connexion multifactorielle OTP native.

-

Stratégie d’authentification pour la demande d’enregistrement de l’appareil.

add authentication Policy check_request_for_manageotp -rule "HTTP.REQ.COOKIE.VALUE(\"NSC_TASS\").EQ(\"manageotp\")" -action NO_AUTH

-

-

Configurez le deuxième facteur. Dans ce facteur, NetScaler vérifie si l’adresse IP du client appartient au réseau du bureau.

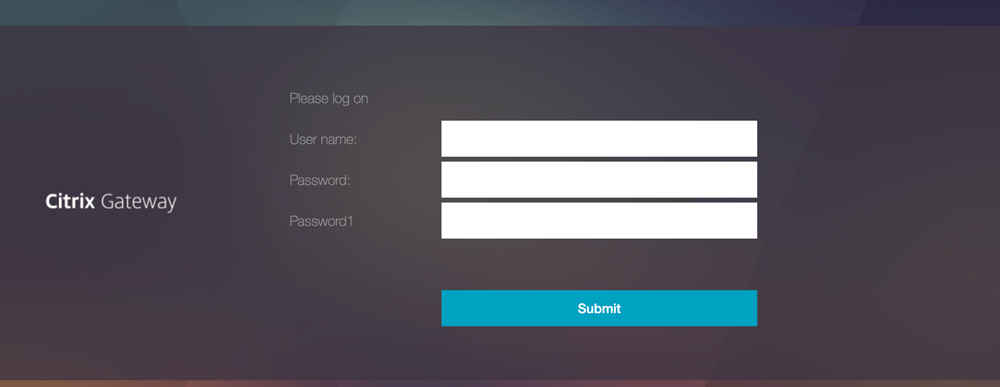

Dans cet exemple, le schéma de connexion

DualAuthManageOTP.xmlest utilisé. Ce schéma de connexion demande à l’utilisateur les informations d’identification LDAP et RADIUS.- Créez un schéma de connexion pour le flux d’enregistrement des appareils.

`add authentication loginSchema dualauth_manageOTP -authenticationSchema "/nsconfig/loginschema/LoginSchema/DualAuthManageOTP.xml"`-

Ajoutez une étiquette de stratégie pour le flux d’enregistrement des appareils.

add authentication policylabel otp_manage_flow -loginSchema dualauth_manageOTP -

Ajoutez une action d’authentification LDAP pour valider l’utilisateur.

add authentication ldapAction ldap_otp_action_for_manageotp -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -

Ajoutez une stratégie d’authentification LDAP pour la validation des utilisateurs.

add authentication Policy ldap_pol_for_manageOTP -rule true -action ldap_action_for_manageOTP

-

Configurez le troisième facteur, un facteur supplémentaire après LDAP, pour sécuriser davantage l’accès à la page d’enregistrement de l’appareil. Dans ce facteur, la stratégie RADIUS est ajoutée pour vérifier l’identité de l’utilisateur auprès du serveur RADIUS. Si l’adresse IP du client de l’utilisateur correspond à la plage de sous-réseaux du bureau, l’utilisateur est autorisé à accéder à la page d’enregistrement de l’appareil. Dans le cas contraire, l’accès est refusé à l’utilisateur et un message d’erreur approprié s’affiche. Sur la base de l’évaluation stratégie du facteur précédent, l’enregistrement réel de l’appareil de l’utilisateur se fait dans ce facteur.

-

Ajoutez le schéma de connexion

noschema.add authentication loginSchema lschema_noschema -authenticationSchema noschema -

Ajoutez une étiquette de stratégie pour l’authentification RADIUS.

add authentication policylabel radius_label_for_mangeOTP -loginSchema lschema_noschema -

Ajoutez une stratégie d’authentification pour l’authentification RADIUS.

add authentication Policy rad_pol_for_manageOTP -rule true -action rad_act_for_manageOTP -

Ajoutez une action d’authentification pour l’authentification RADIUS.

add authentication radiusAction rad_act_for_manageOTP -serverIP <RADIUS Server IP> -radKey <RADIUSKEY> -

Liez le facteur RADIUS à l’étiquette de stratégie précédente.

bind authentication policylabel otp_manage_flow -policyName ldap_pol_for_manageOTP -priority 10 -gotoPriorityExpression NEXT -nextFactor radius_label_for_mangeOTP

-

-

Configurez le quatrième facteur. Ce facteur permet à l’utilisateur d’ajouter ou de supprimer son appareil OTP sur la page d’enregistrement de l’appareil.

-

Ajoutez une étiquette de stratégie pour l’enregistrement des appareils.

add authentication policylabel ldap_label_for_mangeOTP_registration -loginSchema lschema_noschema -

Ajoutez une action d’authentification LDAP pour l’enregistrement des appareils OTP.

add authentication ldapAction ldap_action_for_manageOTP_registration -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -authentication DISABLED -OTPSecret userParameters -

Ajoutez une stratégie d’authentification pour l’enregistrement des appareils OTP.

add authentication Policy ldap_pol_for_manageOTP_registration -rule true -action ldap_action_for_manageOTP_registration -

Liez la stratégie d’authentification à l’étiquette de stratégie.

bind authentication policylabel ldap_label_for_manageOTP_registration -policyName ldap_pol_for_manageOTP_registration -priority 10 -

Liez l’étiquette de la stratégie au facteur précédent.

bind authentication policylabel radius_label_for_mangeOTP -policyName rad_pol_for_manageOTP -priority 1 -gotoPriorityExpression NEXT -nextFactor ldap_label_for_mangeOTP_registration

-

-

Complétez le flux nFactor en liant le premier facteur au serveur virtuel d’authentification.

bind authentication vserver authvs_otp -policy check_OTP_manageRequest -priority 10 -nextFactor otp_manage_flow

Exemples :

-

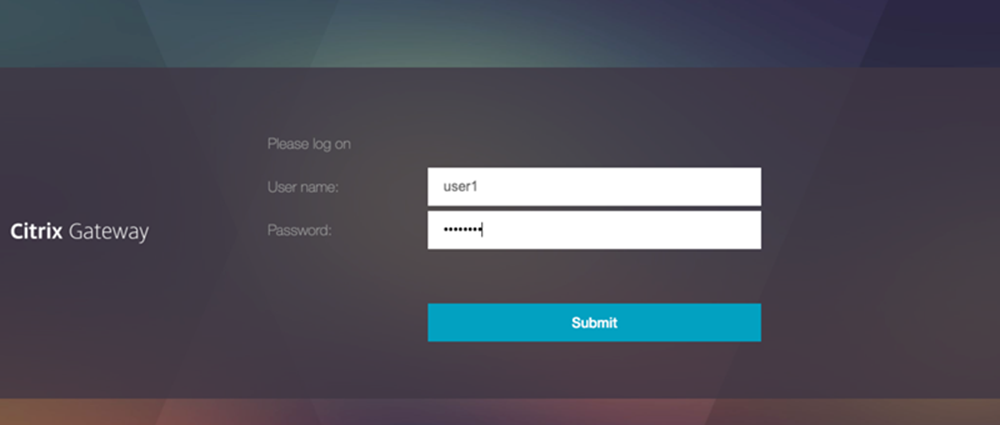

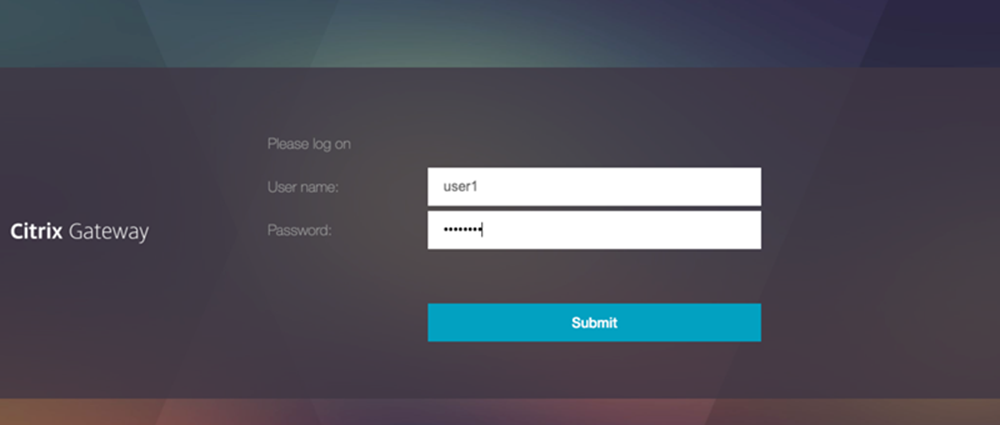

Un utilisateur accède à la page d’enregistrement de l’appareil et est invité à fournir les informations d’identification LDAP et le mot de passe RADIUS.

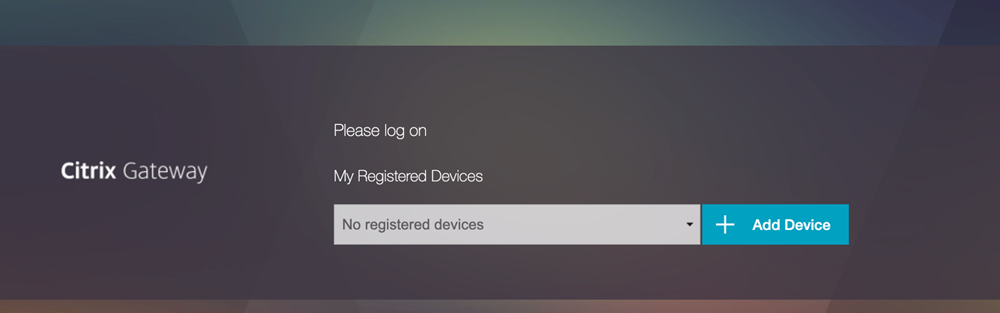

-

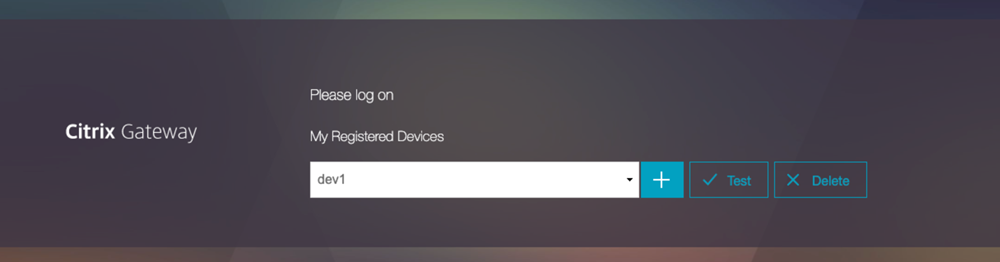

Un utilisateur fournit les champs obligatoires et est donc autorisé à accéder à la page d’enregistrement de l’appareil.

Utilisez le schéma de connexion suivant dans cette configuration où une méthode d’authentification supplémentaire est introduite après l’authentification basée sur AD :

-

DualAuthManageOTP.xml

<?xml version="1.0" encoding="UTF-8" standalone="yes"?> <AuthenticateResponse xmlns="http://citrix.com/authentication/response/1"> <Status>success</Status> <Result>more-info</Result> <StateContext/> <AuthenticationRequirements> <PostBack>/nf/auth/doAuthentication.do</PostBack> <CancelPostBack>/nf/auth/doLogoff.do</CancelPostBack> <CancelButtonText>Cancel</CancelButtonText> <Requirements> <Requirement> <Credential> <Type>none</Type> </Credential> <Label> <Text>dualauth_please_log_on</Text> <Type>nsg-login-label</Type> </Label> <Input/> </Requirement> <Requirement> <Credential> <ID>login</ID> <SaveID>login</SaveID> <Type>username</Type> </Credential> <Label> <Text>dualauth_user_name</Text> <Type>nsg-login-label</Type> </Label> <Input> <Text> <ReadOnly>false</ReadOnly> <InitialValue/> <Constraint>.+</Constraint> </Text> </Input> </Requirement> <Requirement> <Credential> <ID>passwd</ID> <SaveID>passwd</SaveID> <Type>password</Type> </Credential> <Label> <Text>dualauth_password</Text> <Type>nsg-login-label</Type> </Label> <Input> <Text> <Secret>true</Secret> <Constraint>.+</Constraint> </Text> </Input> </Requirement> <Requirement> <Credential> <ID>passwd1</ID> <SaveID>passwd1</SaveID> <Type>password</Type> </Credential> <Label> <Text>Password1</Text> <Type>nsg-login-label</Type> </Label> <Input> <Text> <Secret>true</Secret> <Constraint>.+</Constraint> </Text> </Input> </Requirement> <Requirement> <Credential> <ID>otpmanage</ID> <Type>otpmanage</Type> </Credential> <Input> <Text> <Secret>false</Secret> <Hidden>true</Hidden> <InitialValue>1</InitialValue> <Constraint>.+</Constraint> </Text> </Input> </Requirement> <Requirement> <Credential> <ID>pushregister</ID> <Type>nsg_registerpush</Type> </Credential> <Input> <Text> <Secret>false</Secret> <Hidden>true</Hidden> <InitialValue>1</InitialValue> <Constraint>.+</Constraint> </Text> </Input> </Requirement> <Requirement> <Credential> <ID>otpregister</ID> <Type>nsg_registerotp</Type> </Credential> <Input> <Text> <Secret>false</Secret> <Hidden>true</Hidden> <InitialValue>1</InitialValue> <Constraint>.+</Constraint> </Text> </Input> </Requirement> <Requirement> <Credential> <ID>savecredentials</ID> <SaveID/> <Type>savecredentials</Type> </Credential> <Label> <Text>dualauth_remember_my_credentials</Text> <Type>nsg-login-label</Type> </Label> <Input> <AssistiveText>dualauth_</AssistiveText> <CheckBox> <InitialValue>false</InitialValue> </CheckBox> </Input> </Requirement> <Requirement> <Credential> <ID>Logon</ID> <Type>none</Type> </Credential> <Label> <Type>none</Type> </Label> <Input> <Button>dualauth_submit</Button> </Input> </Requirement> </Requirements> </AuthenticationRequirements> </AuthenticateResponse> <!--NeedCopy-->

Connexion à NetScaler

Pour configurer le flux de connexion NetScaler, procédez comme suit :

-

Configurez le premier facteur. Ce facteur détermine s’il s’agit d’une demande de connexion ou d’une demande d’enregistrement d’appareil.

-

Ajoutez une stratégie d’authentification pour le flux de connexion OTP.

add authentication Policy otp_login_pol -rule true -action NO_AUTHN

-

-

Configurez le deuxième facteur. Dans ce facteur, un schéma de connexion qui invite l’utilisateur à entrer les informations d’identification (nom d’utilisateur, mot de passe et code d’accès OTP) est ajouté. Pour valider l’identité de l’utilisateur, une action LDAP est ajoutée à ce facteur.

-

Ajoutez un schéma de connexion pour afficher la page de connexion de l’utilisateur.

add authentication loginSchema dualauth_login -authenticationSchema "LoginSchema/DualAuth.xml" -

Ajoutez une étiquette de stratégie pour la connexion utilisateur et joignez le schéma de connexion.

add authentication policylabel otp_login_flow -loginSchema dualauth_login -

Ajoutez une action LDAP pour la connexion de l’utilisateur.

add authentication ldapAction ldap_act_for_validation -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -groupAttrName memberOF -subAttributeName CN add authentication Policy ldap_pol_for_validation -rule true -action ldap_act_for_validation <!--NeedCopy-->

-

-

Configurez le troisième facteur. La validation de l’OTP est effectuée dans ce facteur. Une action LDAP utilisée pour la validation du mot de passe OTP est ajoutée ici.

-

Ajoutez une étiquette de stratégie pour la validation OTP de l’utilisateur.

add authentication policylabel otp_validation_login_factor -loginSchema LSCHEMA_INT -

Ajoutez une action LDAP pour la validation OTP de l’utilisateur.

add authentication ldapAction ldap_otp_validate_action -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -authentication DISABLED -OTPSecret userParameters -

Ajoutez une stratégie d’authentification pour la validation OTP de l’utilisateur.

add authentication policy ldap_otp_validate_pol -action ldap_otp_validate_action -rule true -

Liez la stratégie à l’étiquette de la stratégie.

bind authentication policylabel otp_validation_login_factor -policyName ldap_otp_validate_pol -priority 100 -

Liez l’étiquette de stratégie actuelle en tant que facteur suivant pour le flux de connexion OTP.

bind authentication policylabel otp_login_flow -policyName aaa_local_pwd_pol -priority 100 -nextFactor otp_validation_login_factor

-

-

Terminez le flux de connexion en liant le premier facteur au serveur virtuel d’authentification.

bind authentication vserver authvs_otp -policy otp_login_pol -nextfactor otp_login_flow -priority 100

Pour plus d’informations sur la connexion à NetScaler, consultez la section Workflow OTP natif.