Configurer Microsoft Entra ID en tant que fournisseur d’identité SAML et NetScaler en tant que fournisseur de services SAML

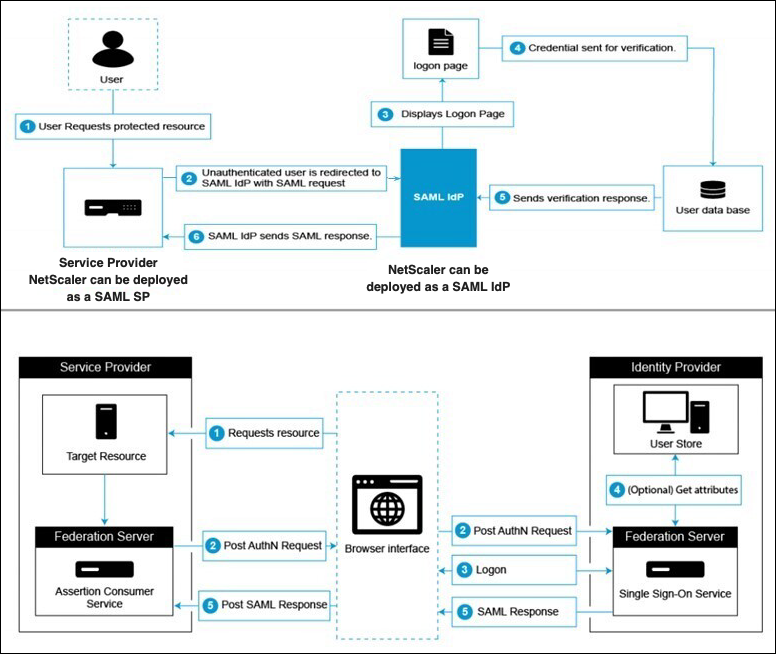

Le fournisseur de services SAML (SAML SP) est une entité SAML déployée par le fournisseur de services. Lorsqu’un utilisateur tente d’accéder à une application protégée, le SP évalue la demande du client. Si le client n’est pas authentifié (ne possède pas de cookie NSC_TMAA ou NSC_TMAS valide), le SP redirige la demande vers le fournisseur d’identité SAML (IdP). Le SP valide également les assertions SAML reçues de l’IdP.

Le fournisseur d’identité SAML (IDP SAML) est une entité SAML déployée sur le réseau du client. L’IdP reçoit les demandes du SP SAML et redirige les utilisateurs vers une page d’ouverture de session, où ils doivent entrer leurs informations d’identification. L’IdP authentifie ces informations d’identification auprès de l’annuaire des utilisateurs (serveur d’authentification externe, tel que LDAP), puis génère une assertion SAML qui est envoyée au SP. Le SP valide le jeton, et l’utilisateur est ensuite autorisé à accéder à l’application protégée demandée.

Le diagramme suivant illustre le mécanisme d’authentification SAML.

Configurations côté Microsoft Entra ID

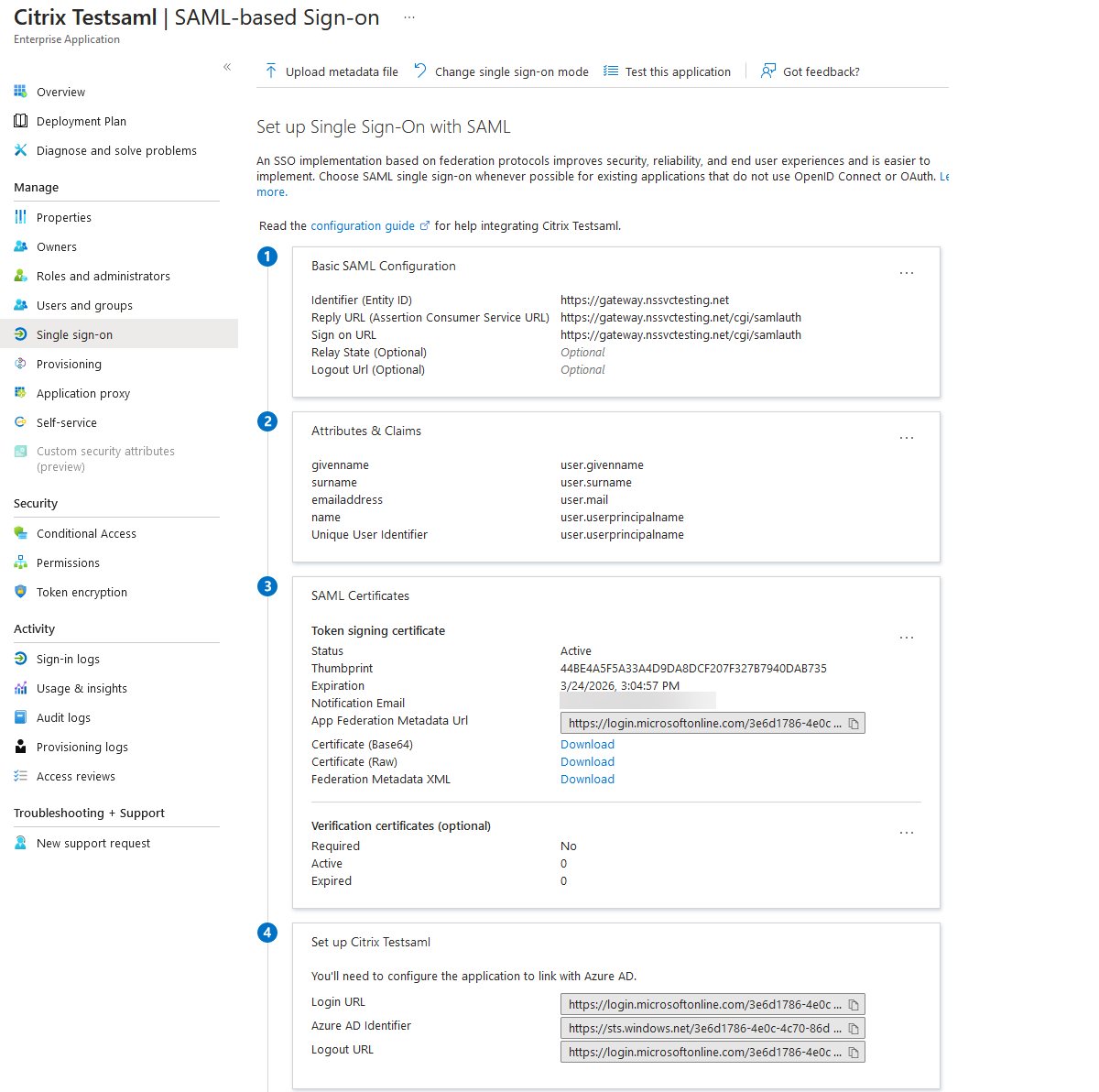

Configurez les paramètres d’authentification unique :

-

Sur le portail Azure, cliquez sur Azure Active Directory.

-

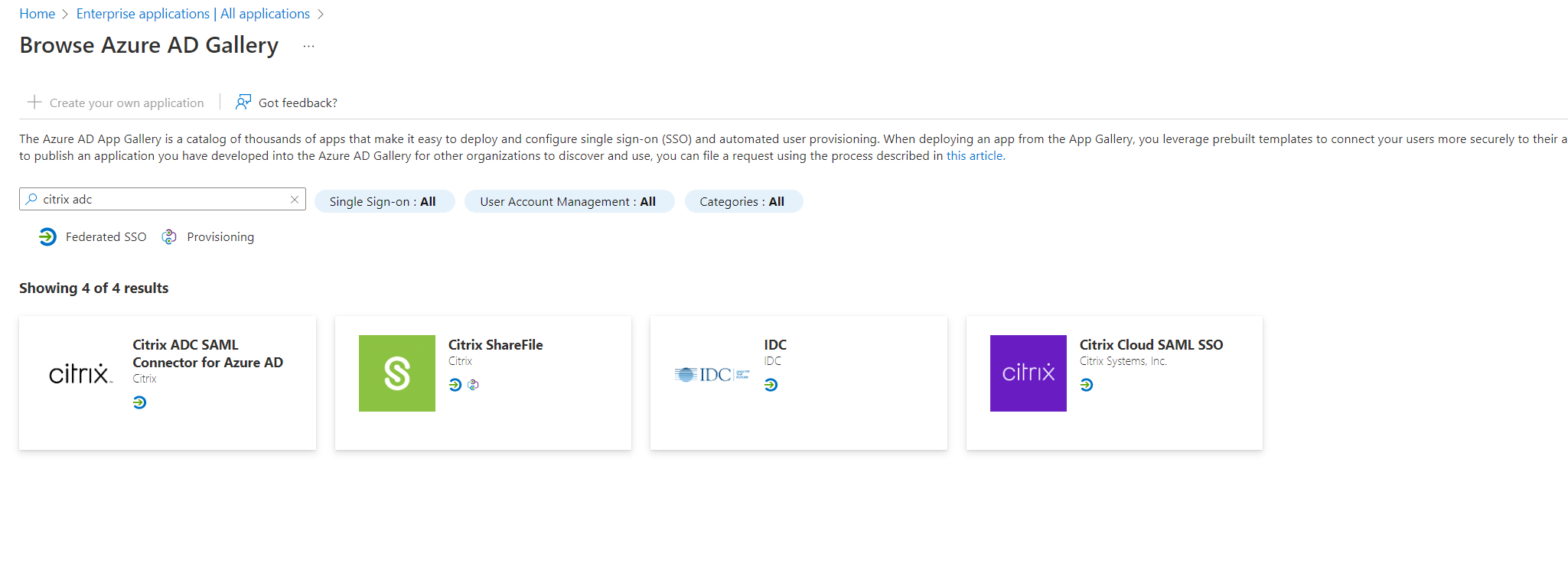

Dans la section Gérer du volet de navigation, cliquez sur Applications d’entreprise. Un échantillon aléatoire des applications de votre locataire Microsoft Entra ID (anciennement Azure AD) apparaît.

-

Dans la barre de recherche, saisissez NetScaler SAML Connector pour Azure AD.

-

Dans la section Gérer, sélectionnez Single Sign-On.

-

Sélectionnez SAML pour configurer l’authentification unique. La page Configurer l’authentification unique avec SAML - Aperçu apparaît. Ici, Azure agit en tant qu’IdP SAML.

-

Configurez les options SAML de base :

Identifiant (ID d’entité) : requis pour certaines applications. Identifie de manière unique l’application pour laquelle l’authentification unique est en cours de configuration. Microsoft Entra ID envoie l’identifiant à l’application en tant que paramètre d’audience du jeton SAML. L’application est censée le valider. Cette valeur apparaît également sous la forme d’ID d’entité dans toutes les métadonnées SAML fournies par l’application.

URL de réponse - Obligatoire. Spécifie l’endroit où l’application s’attend à recevoir le jeton SAML. L’URL de réponse est également appelée URL ASSERTION Consumer Service (ACS). Spécifiez l’URL de réponse au format

http(s)://<SP_URL>/cgi/samlauth.URL de connexion : lorsqu’un utilisateur ouvre cette URL, le fournisseur de services le redirige vers Microsoft Entra ID pour authentifier et connecter l’utilisateur.

État du relais : indique à l’application où rediriger l’utilisateur une fois l’authentification terminée.

-

Téléchargez le certificat (Base64) depuis la section Certificats SAML. Le certificat est utilisé en tant que SAMLidpCertName lors de la configuration de NetScaler en tant que SAML SP.

-

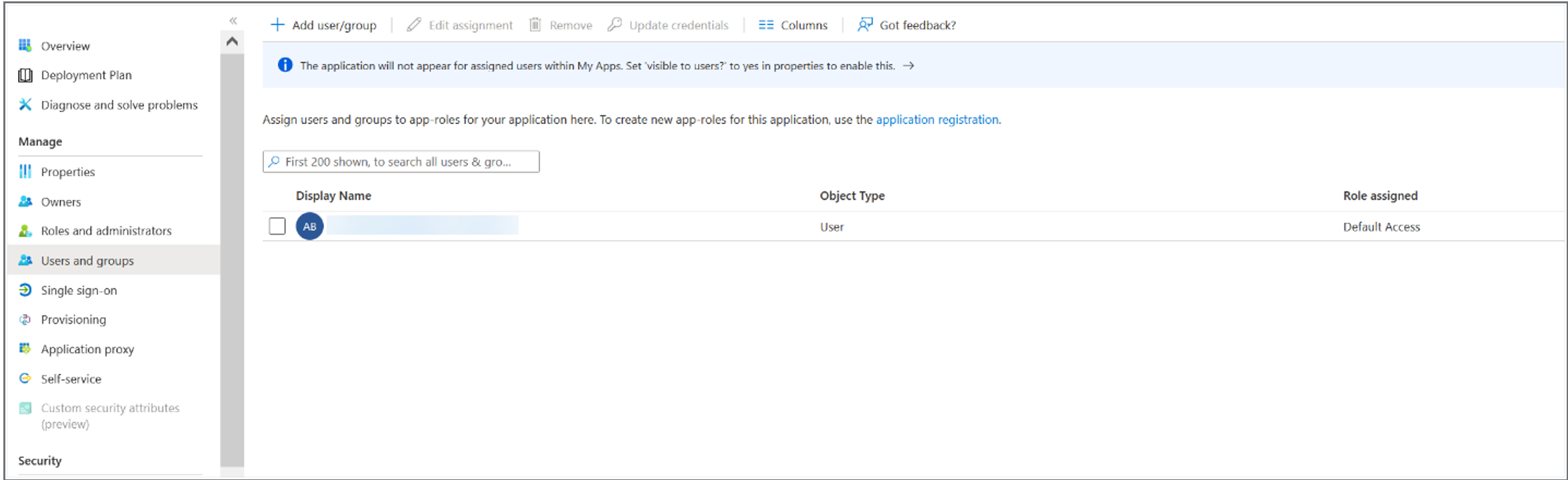

Une fois la configuration côté Microsoft Entra ID terminée, ajoutez les utilisateurs et les groupes d’utilisateurs autorisés à accéder à l’application. Accédez à l’onglet Utilisateurs et groupes et cliquez sur +Ajouter un utilisateur/un groupe.

Configurations côté NetScaler

-

Créez une action SAML.

-

Accédez à Sécurité > Stratégies de trafic des applications AAA > Authentification > Stratégies avancées > Actions > SAML.

-

Cliquez sur Ajouter, entrez des valeurs pour les paramètres suivants, puis cliquez sur Créer.

Description du paramètre :

La valeur des paramètres en gras doit provenir des configurations côté Azure.

-

Nom : nom du serveur

-

URL de redirection : entrez l’URL de connexion utilisée précédemment dans la section « Setup NetScaler » de Microsoft Entra ID.

https://login.microsoftonline.com/3e6d1786-4e0c-4c70-86d2-ae7811f97f79/saml2 -

URL de déconnexion unique -

https://login.microsoftonline.com/3e6d1786-4e0c-4c70-86d2-ae7811f97f79/saml2 -

Liaison SAML : mécanisme utilisé pour transporter les messages du demandeur et du répondeur SAML entre le SP et l’IdP. Lorsque NetScaler agit en tant que SP, il prend en charge les liaisons Post, Redirect et Artifact. La méthode de liaison par défaut est Post.

-

Liaison de déconnexion : spécifie le mécanisme de transport des messages de déconnexion SAML. Le mécanisme de liaison par défaut est Post.

-

Nom du certificat IDP : certificat IDPCert (Base64) présent dans la section Certificats SAML.

add ssl certkey <IDP-CERT-NAME> -cert <Name of the IdP certificate downloaded above> <!--NeedCopy-->-

Champ utilisateur - UserPrincipalName. Pris de la section « Attributs et revendications de l’utilisateur » d’Azure IdP.

-

Nom du certificat de signature : non requis pour Microsoft Entra ID. Sélectionnez le certificat SP SAML (avec clé privée) que NetScaler utilise pour signer les demandes d’authentification à l’IdP. Le même certificat (sans clé privée) doit être importé sur l’IdP, de sorte que l’IdP puisse vérifier la signature de la demande d’authentification. Ce champ n’est pas nécessaire à la plupart des déplacés internes.

-

IssuerName - ID de l’entité ou identifiant.

https://gateway.nssvctesting.netdans ce cas. Dans un scénario de déploiement d’équilibrage de charge, vous devez utiliser le nom de domaine complet du serveur virtuel d’équilibrage de charge. -

Rejeter l’assertion non signée : option que vous pouvez spécifier si vous souhaitez que les assertions de l’IdP soient signées. L’option par défaut est Activé.

-

Audience : audience pour laquelle l’assertion envoyée par l’IdP est applicable. Il s’agit généralement d’un nom d’entité ou d’une URL qui représente le fournisseur de services.

-

Algorithme de signature : algorithme à utiliser pour signer/vérifier les transactions SAML. La valeur par défaut est RSA-SHA256.

-

Méthode de synthèse : algorithme à utiliser pour calculer/vérifier le condensé des transactions SAML. La valeur par défaut est SHA256.

-

Groupe d’authentification par défaut : groupe par défaut choisi lorsque l’authentification réussit, en plus des groupes extraits.

-

Champ de nom de groupe : nom de la balise dans une assertion qui contient des groupes d’utilisateurs.

-

Temps d’inclinaison (minutes) : cette option spécifie le décalage d’horloge en minutes autorisé par le fournisseur de services NetScaler sur une assertion entrante. Par exemple, si vous définissez le temps d’inclinaison sur 10 minutes à 16 h, l’assertion SAML est valide de 15 h 50 à 16 h 10, soit 20 minutes au total. La durée d’inclinaison par défaut est de 5 minutes.

-

Deux facteurs - OFF

-

Contexte d’authentification demandé - exact

-

Type de classe d’authentification - Aucune

-

Envoyer une empreinte de pouce - OFF

-

Appliquer le nom d’utilisateur - ON

-

Forcer l’authentification - OFF

-

Réponse SAML de stockage - OFF

-

-

-

Créez une stratégie SAML correspondante pour l’action SAML et liez la stratégie au serveur virtuel d’authentification.

-

Accédez à Sécurité > Trafic des applications AAA > Stratégies > Authentification > Stratégies avancées > Stratégie, puis cliquez sur Ajouter.

-

Sur la page Créer une stratégie SAML d’authentification, fournissez les informations suivantes :

- Nom : spécifiez le nom de la stratégie SAML.

- Type d’action : sélectionnez SAML comme type d’action d’authentification.

- Action : sélectionnez le profil de serveur SAML auquel lier la stratégie SAML.

- Expression : affiche le nom de la règle ou de l’expression utilisée par la stratégie SAML pour déterminer si l’utilisateur doit s’authentifier auprès du serveur SAML. Dans la zone de texte, définissez la valeur « rule = true » pour que la stratégie SAML prenne effet et que l’action SAML correspondante soit exécutée.

-

-

Liez la stratégie SAML au serveur virtuel VPN et liez le serveur virtuel VPN au serveur virtuel d’authentification via un profil d’authentification. Pour plus de détails sur la procédure de liaison, voir Lier la stratégie d’authentification.

Remarque :

- Microsoft Entra ID ne s’attend pas à ce que le champ ID du sujet figure dans la demande SAML.

- Pour que NetScaler n’envoie pas le champ Subject ID, tapez la commande suivante sur l’interface de ligne de commande NetScaler.

nsapimgr_wr.sh -ys call="ns_saml_dont_send_subject"Cette commande s’applique uniquement aux flux de travail d’authentification nFactor.