Configurer NFactor pour les applications ayant des exigences de site de connexion différentes, y compris l’authentification par étapes

Habituellement, un Citrix Gateway permet d’accéder à plusieurs applications. Selon les exigences de sécurité, ils peuvent avoir un mécanisme d’authentification différent. Certaines applications peuvent avoir besoin d’un seul facteur comme un intranet commun. D’autres applications telles que SAP ou outils RH avec des données plus critiques doivent avoir au moins une authentification multifactorielle. Cependant, le plus grand nombre d’utilisateurs accèdent uniquement à l’intranet, donc multifacteur pour toutes les applications n’est pas le bon choix.

Cette rubrique décrit comment modifier dynamiquement le mécanisme de connexion en fonction des besoins de l’utilisateur qui souhaite accéder à l’application. Décrivez également les étapes à suivre pour configurer l’authentification.

Conditions préalables

Avant de configurer Citrix Gateway, vérifiez les conditions préalables suivantes.

- Édition de licence Citrix ADC Advanced.

- La version de la fonctionnalité NetScaler est 11.1 et ultérieure.

- Serveur LDAP.

- Serveur RADIUS.

- Adresse IP publique.

Dans l’exemple de configuration, vous utilisez deux applications avec les exigences d’authentification suivantes.

- Application Web verte

- Exigence - nom d’utilisateur + mot de passe LDAP

- Application Web rouge

- Exigence - nom d’utilisateur + mot de passe LDAP + pin RADIUS

Remarque

À côté de LDAP et RADIUS, vous pouvez utiliser d’autres méthodes d’authentification telles que les certificats utilisateur, TACACS ou SAML est possible.

Configuration de base

-

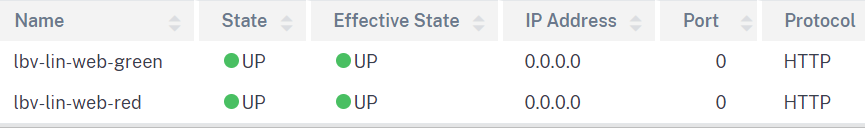

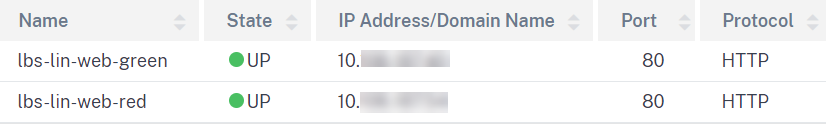

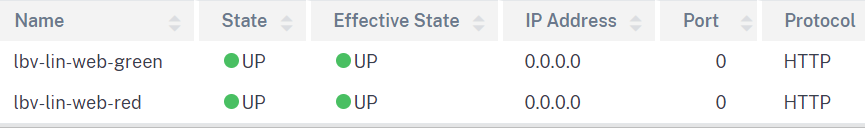

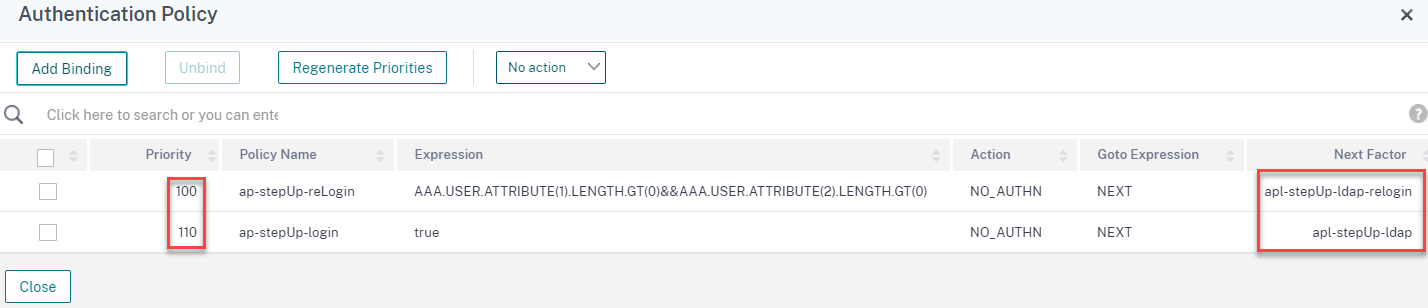

Ajouter aucun équilibrage de charge adressable serveurs virtuels et services pour les deux applications Web.

-

Équilibrage de charge des serveurs virtuels

-

Services

-

-

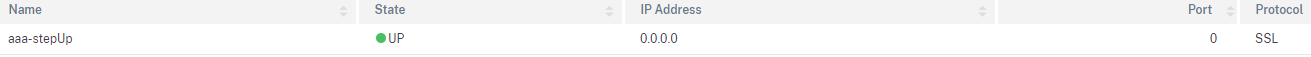

Ajoutez l’authentification, l’autorisation et l’audit du serveur virtuel sans adressage de base pour l’ouverture de session. Pas besoin de plus de configuration pour le moment.

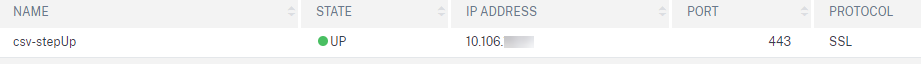

- Ajouter Content Switching serveur virtuel de type SSL avec IP publique. Sur cette adresse IP, vous avez besoin d’enregistrements DNS pour chaque application à laquelle vous souhaitez accéder, ainsi que pour l’authentification, l’autorisation et l’audit du serveur virtuel. Dans cet exemple, vous utilisez les noms DNS suivants :

- green.lab.local - Application verte

- red.lab.local -> Rouge application

- aaa.lab.local -> authentification, autorisation et audit du serveur virtuel

- Liez un certificat SSL avec CN ou SAN correspondant pour tous les enregistrements DNS.

-

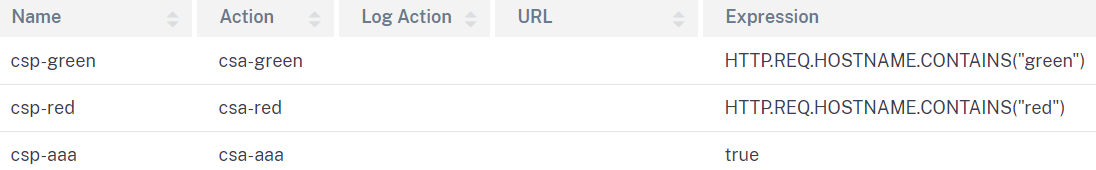

Ajoutez des stratégies de commutateur de contenu au serveur virtuel. Un pour chaque application, qui doit correspondre au nom d’hôte individuel. C’est ainsi que Citrix ADC détermine l’application à laquelle l’utilisateur souhaite accéder. En outre, ajoutez une autre stratégie pour l’authentification, l’autorisation et l’audit avec l’expression « true ».

-

Assurez-vous que la stratégie d’authentification, d’autorisation et d’audit a la priorité la plus élevée. Sinon, il ne serait pas possible d’accéder aux applications.

-

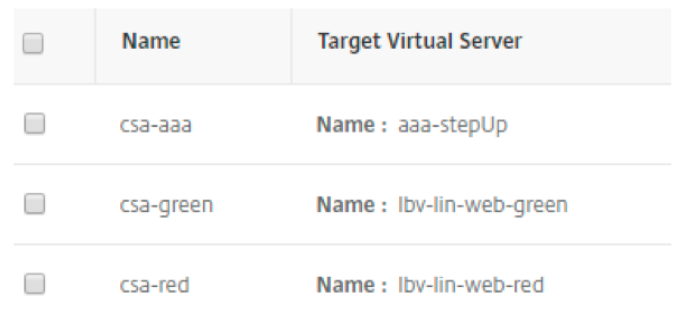

Ajoutez des actions de commutateur de contenu pour chaque stratégie pointant sur le serveur virtuel correspondant. Dans cet exemple sur chaque serveur virtuel d’équilibrage de charge et un serveur virtuel d’authentification.

Configuration du niveau d’authentification

Après avoir terminé la configuration de base des serveurs virtuels et du changement de contenu, vous activez l’authentification et faites la définition forte ou faible pour vos applications.

-

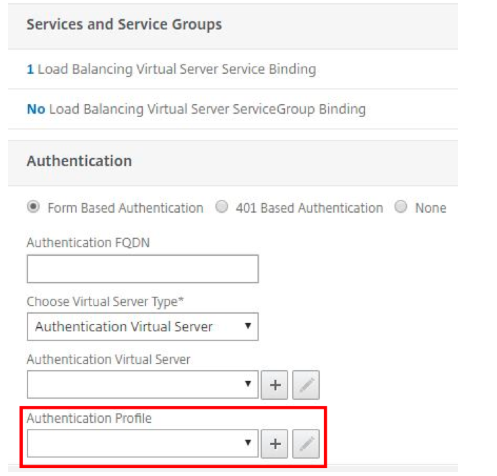

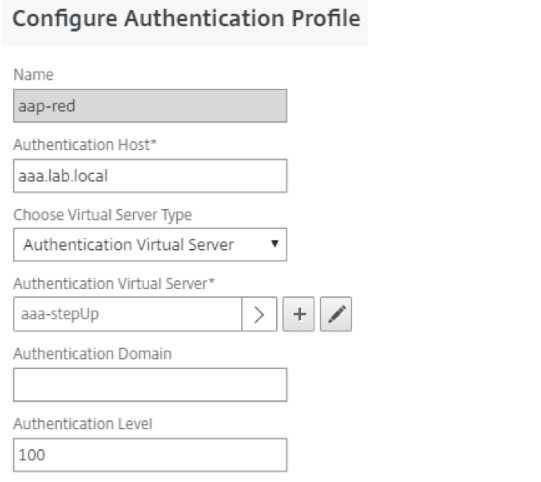

Accédez à Load Balancing Virtual Server pour l’application Red et activez « Form Based Authentication ». Et ajoutez un profil d’authentification.

-

Entrez le nom d’hôte du serveur virtuel d’authentification, d’autorisation et d’audit défini pour la redirection lorsqu’un utilisateur souhaite accéder à l’application et qu’il n’a pas de session existante.

-

Choisissez le serveur virtuel d’authentification comme type et lier l’authentification, l’autorisation et l’audit du serveur virtuel.

-

Définissez un niveau d’authentification pour configurer si une application est plus forte ou plus faible qu’une autre. Une session au niveau donné de 100 peut accéder à des serveurs virtuels avec un niveau inférieur sans se réauthentifier. D’un autre côté, cette session est forcée de s’authentifier une fois de plus si l’utilisateur tente d’accéder à un serveur virtuel avec un niveau supérieur.

-

Répétez l’étape 1—4 avec l’application Green.

-

Accédez à Sécurité > AAA - Trafic d’application > Profils d’authentification pour ajouter un profil d’authentification.

Un profil pour chaque application, pointant tous les deux sur l’authentification, l’autorisation et l’audit du nom d’hôte du serveur virtuel. Dans l’exemple, l’application Red est plus forte (niveau 100) que l’application Green (niveau 90). Signifie qu’un utilisateur disposant d’une session existante pour Red peut accéder à Green sans réauthentification. L’inverse pour un utilisateur qui a d’abord accédé à Green doit s’authentifier à nouveau pour l’application Red.

Configuration nFactor pour l’authentification multifacteur

-

Accédez à Sécurité > AAA - Trafic des applications > Schéma de connexion > Profils pour ajouter trois schémas de connexion et obtenir la page d’ouverture de session Citrix ADC requise.

- Schéma pour l’authentification LDAP normale

- Sélectionnez SingleAuth XML pour présenter les deux champs. Un pour le nom d’utilisateur et le second pour le mot de passe LDAP.

- Assurez-vous d’enregistrer le nom d’utilisateur à l’index 1 et le mot de passe à l’index 2. Ceci est important pour effectuer la reauth LDAP, lorsqu’un utilisateur accède à l’application Red après l’application Green.

-

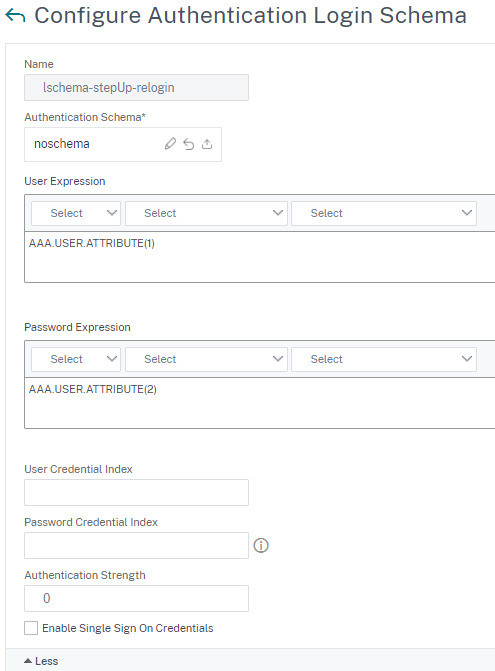

Schéma de réauthentification LDAP

- Sélectionnez « noschema » car l’utilisateur ne voit pas le processus de réauthentification LDAP.

-

Remplissez l’expression Utilisateur et Mot de passe avec les champs attributaires que vous avez définis dans le premier schéma.

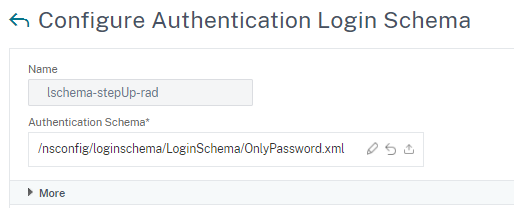

- Schéma pour l’authentification RADIUS

-

Sélectionnez « OnlyPassword XML » pour ne présenter qu’un seul champ pour la broche RADIUS. Le nom d’utilisateur n’est pas nécessaire en raison de la première connexion LDAP.

-

- Schéma pour l’authentification LDAP normale

-

L’étape suivante consiste à ajouter toutes les stratégies d’authentification nécessaires pour contrôler le comportement de notre mécanisme de connexion. Accédez à Sécurité > AAA - Trafic des applications > Stratégies > Authentification > Stratégie.

-

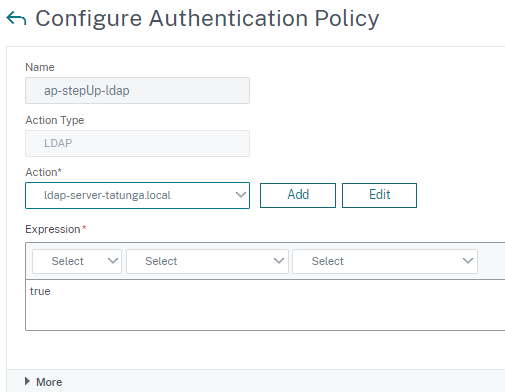

Ajoutez la stratégie LDAP par défaut avec le serveur LDAP requis.

-

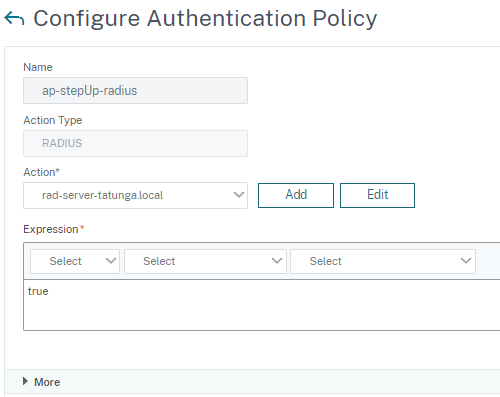

Ajoutez la stratégie RADIUS par défaut avec le serveur RADIUS requis.

-

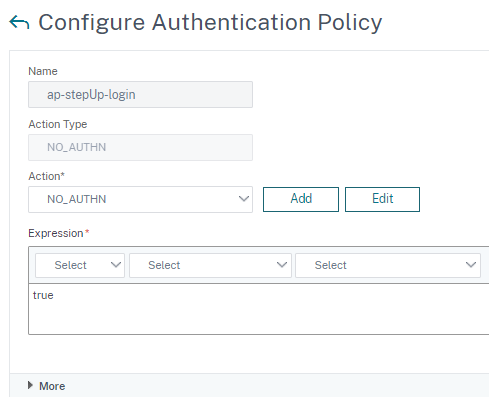

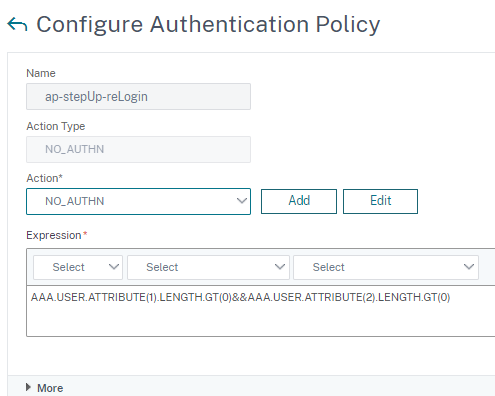

Ajoutez une troisième stratégie d’authentification avec le type d’action « NO_AUTH » et l’expression « true ». Cette stratégie n’aura aucun effet que de se rapprocher du facteur suivant.

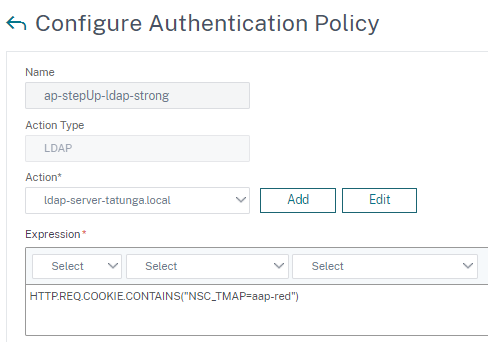

- Quatrième stratégie évalue si un utilisateur veut accéder à l’application plus forte Rouge ou non. Ceci est important pour effectuer une authentification multifacteur pour Red.

- Sélectionnez « LDAP » comme type d’action et choisissez votre serveur LDAP.

-

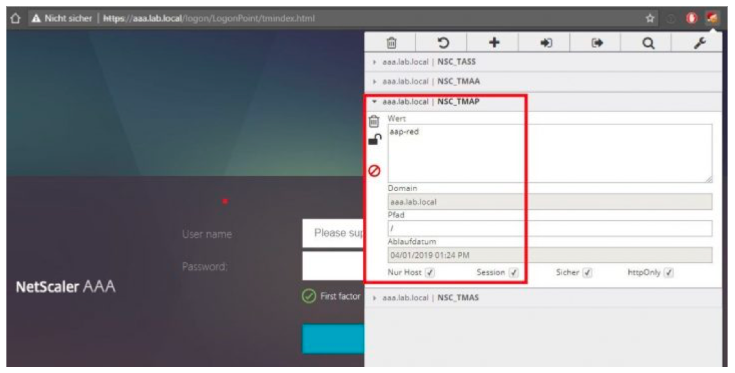

L’expression évalue si c’est l’application Red en vérifiant le cookie NSC_TMAP. L’utilisateur émet ce cookie en accédant au site d’ouverture de session Citrix ADC et contient le nom du profil d’authentification lié au serveur virtuel d’équilibrage de charge accessible.

-

La dernière stratégie vérifie si l’utilisateur a enregistré des informations d’identification à partir d’une première connexion plus faible. Ceci est important pour la reconnexion LDAP automatique lorsqu’un utilisateur a d’abord accédé à l’application la plus faible et veut maintenant démarrer la plus forte.

-

-

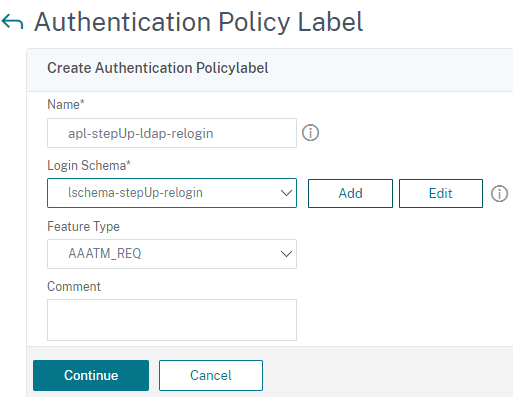

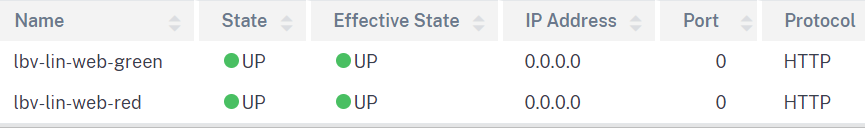

Vous ajoutez des étiquettes de stratégie pour lier toutes les stratégies d’authentification et schémas de connexion précédents. Accédez à Sécurité > AAA - Trafic d’application > Stratégies > Authentification > Étiquette de stratégie.

-

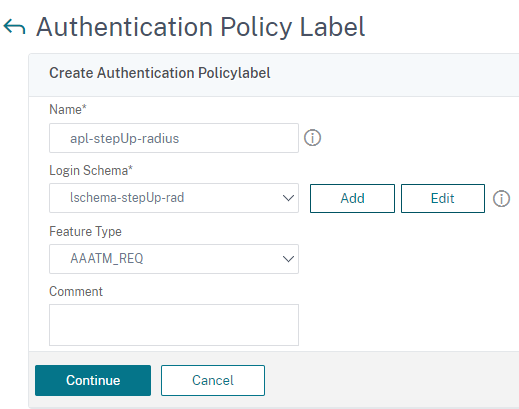

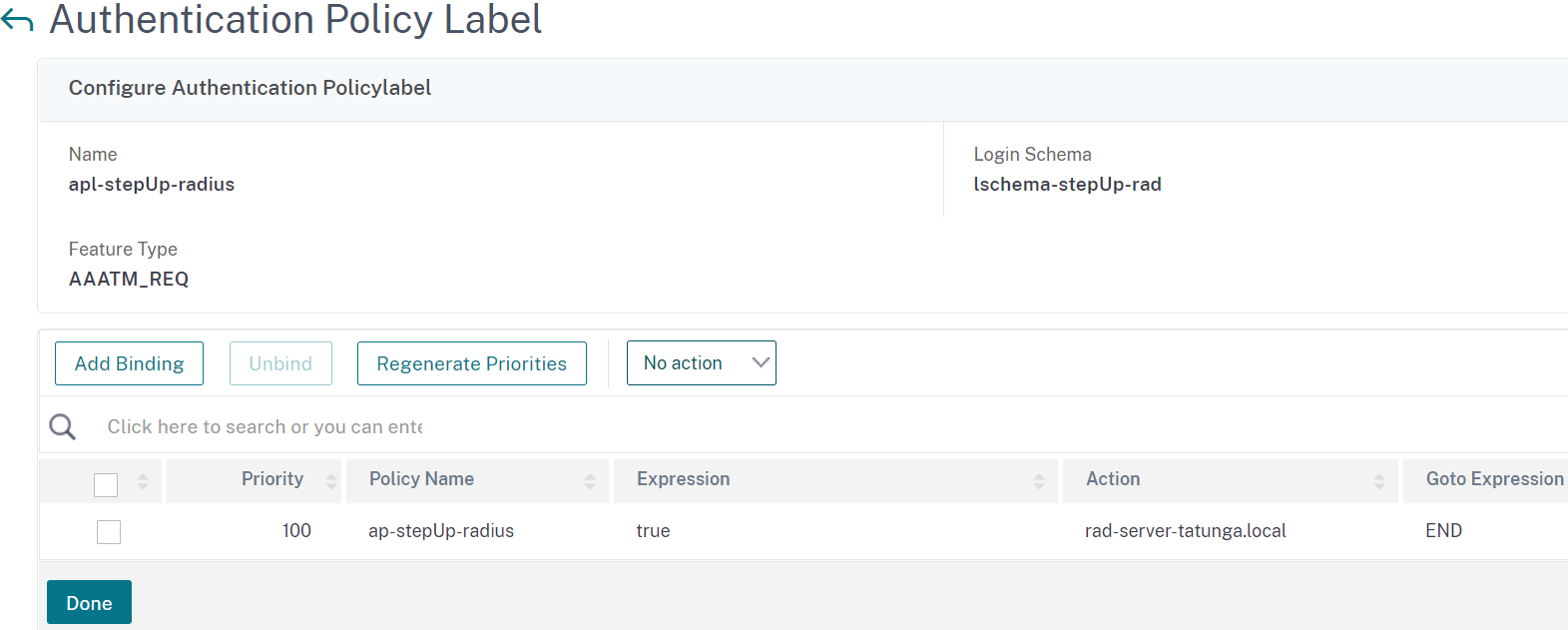

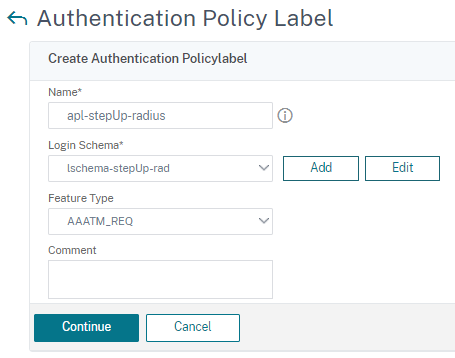

Dans un premier temps, commencez par l’étiquette pour l’authentification RADIUS.

-

Donnez un nom approprié à l’étiquette, sélectionnez le schéma précédent pour RADIUS et cliquez sur Continuer.

-

La dernière étape de cette étiquette consiste à lier la stratégie d’authentification RADIUS par défaut.

-

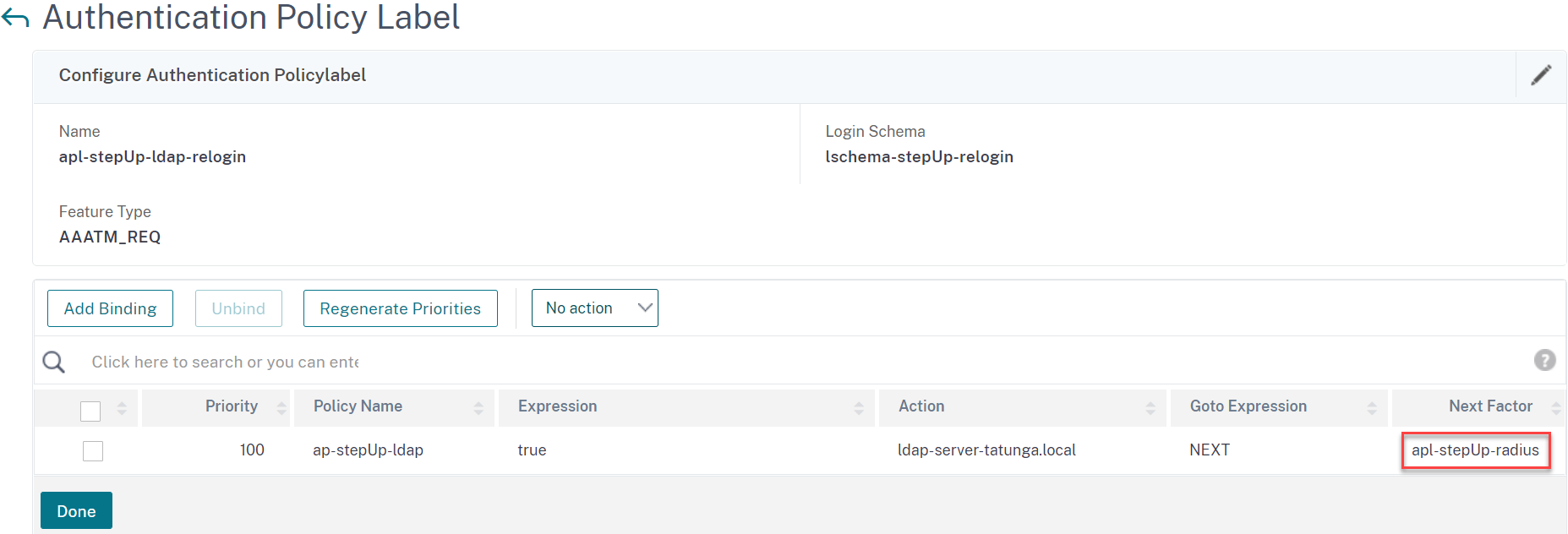

- La deuxième étiquette effectue la reconnexion LDAP.

-

Ajoutez l’étiquette et liez le schéma de reconnexion.

-

Liez la stratégie d’authentification LDAP et définissez l’étiquette de stratégie RADIUS comme facteur suivant.

-

- Ajoutez la dernière étiquette pour la première authentification LDAP.

-

Sélectionnez le schéma approprié et cliquez sur Continuer.

-

Liez la première stratégie pour une authentification forte et définissez Goto Expression sur « Fin ». Sélectionnez l’étiquette de stratégie RADIUS comme facteur suivant.

-

La deuxième stratégie est pour l’authentification verte faible sans RADIUS.

-

Assurer la priorité de la liaison.

-

-

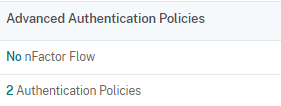

Configurez l’authentification, l’authentification et l’audit. Accédez à Sécurité > AAA - Trafic des applications > Serveurs virtuels.

-

Ouvrez le serveur virtuel précédemment ajouté et définissez le thème du portailfavorisé.

-

Liez les deux dernières stratégies d’authentification restantes directement sur le serveur virtuel.

- Lier la stratégie de reconnexion avec « NO_AUTH » et l’étiquette de stratégie de reconnexion LDAP comme facteur suivant. Ceci est pour effectuer la reauth LDAP automatique avec une session existante.

- Définissez la deuxième stratégie pour qu’elle relie directement au facteur suivant LDAP lorsqu’aucune session n’existe auparavant.

-

Comme toujours, fixez les bonnes priorités.

-

-

Remarque

L’étape peut également être créée via le NFactor Visualizer disponible dans Citrix ADC version 13.0 et ultérieure.

Configuration de l’authentification multifacteur via nFactor Visualizer

- Accédez à Sécurité > Trafic des applications AAA > nFactor Visualizer > nFactor Flow, puis cliquez sur Ajouter.

-

Cliquez sur le signe + pour ajouter le flux nFactor.

-

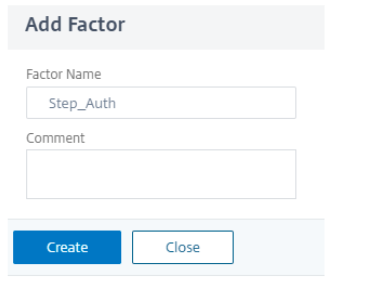

Entrez le nom du premier facteur et cliquez sur Créer.

-

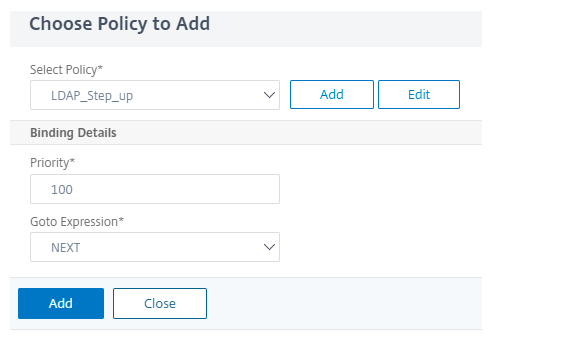

Aucun schéma n’est nécessaire pour le premier facteur. Cliquez sur Ajouter une stratégie pour ajouter une stratégie NO_AUTH comme indiqué à l’étape 2 de la configuration d’authentification multifacteur.

-

Cliquez sur bleu+ pour ajouter une seconde authentification.

-

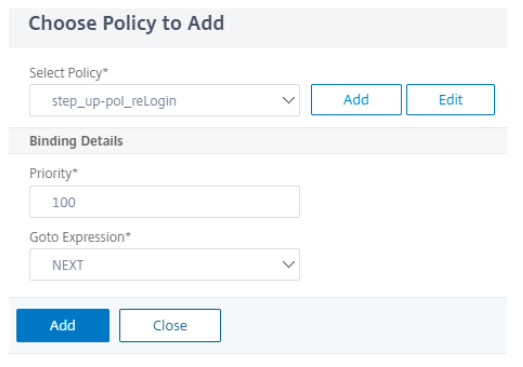

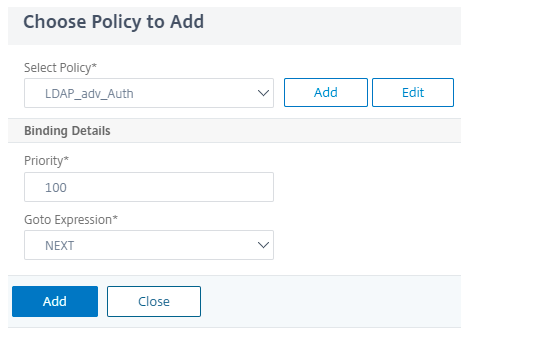

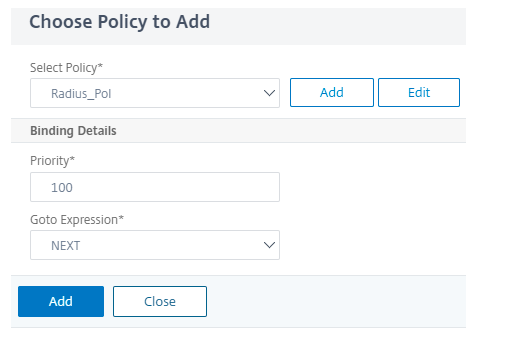

Choisissez la stratégie d’authentification créée et cliquez sur Ajouter.

-

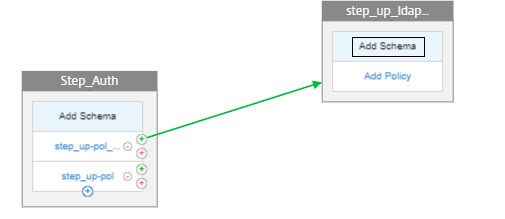

Cliquez sur vert + pour ajouter un facteur suivant.

-

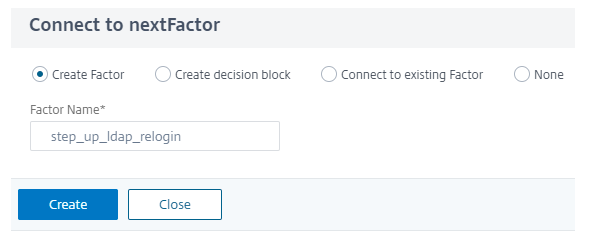

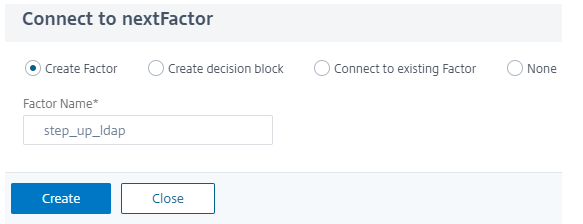

Pour ajouter le facteur d’authentification suivant, sélectionnez Créer un facteur, entrez le nom du facteur et cliquez sur Créer .

-

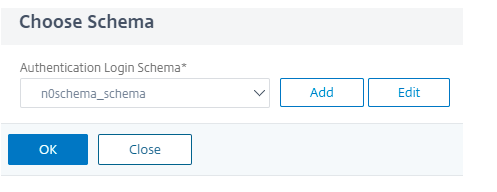

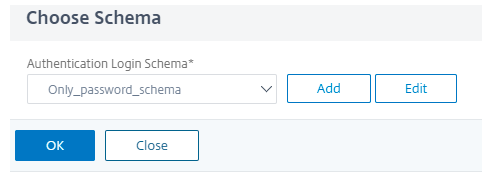

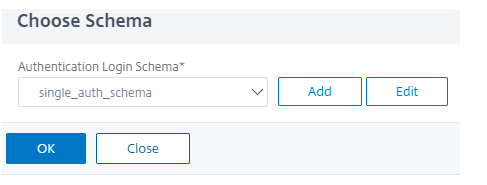

Pour ajouter un schéma, cliquez sur Ajouter un schéma.

-

Choisissez le schéma créé dans (configuration d’authentification multifacteur), puis cliquez sur OK.

-

Cliquez sur Ajouter une stratégie et choisissez la stratégie d’authentification.

-

Cliquez sur vert + pour ajouter un autre facteur pour l’authentification RADIUS.

-

Créez un autre facteur en suivant l’étape 8.

-

Cliquez sur Ajouter un schéma et choisissez le schéma pour le mot de passe uniquement dans la liste.

-

Cliquez sur Ajouter une stratégie pour choisir Authentification RADIUS, puis cliquez sur Ajouter .

-

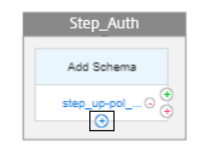

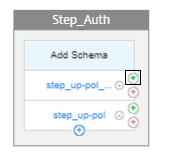

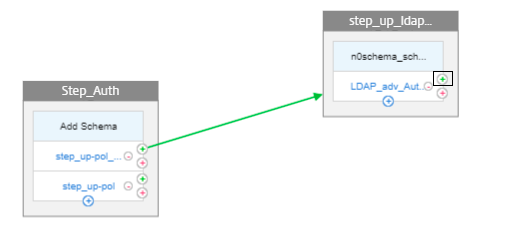

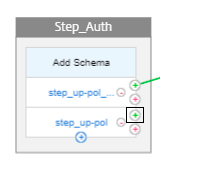

Cliquez sur green + dans le premier facteur, à côté de step_up-pol.

-

Créez un autre facteur en suivant l’étape 8.

-

Cliquez sur Ajouter un schéma et choisissez le schéma.

-

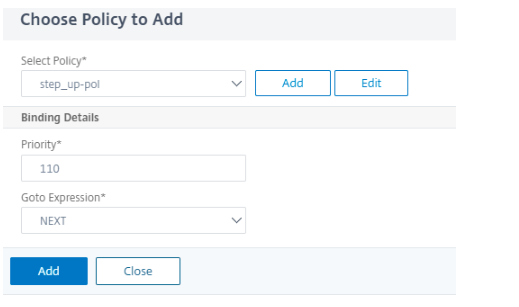

Cliquez sur Ajouter une stratégie pour choisir une stratégie d’authentification.

-

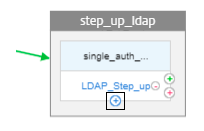

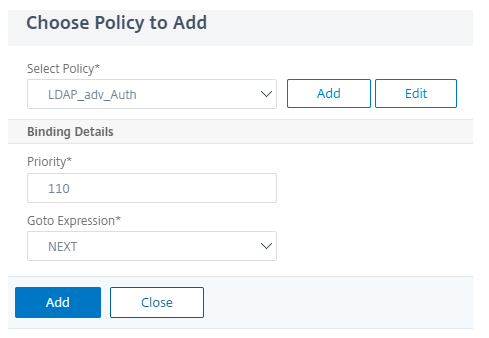

Cliquez sur bleu+ pour ajouter une autre stratégie d’authentification pour l’authentification LDAP.

-

Choisissez la stratégie d’authentification LDAP et cliquez sur Ajouter.

-

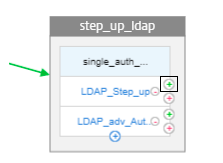

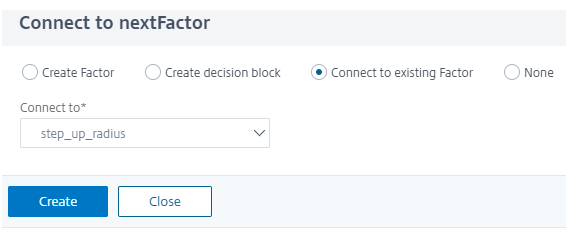

Cliquez sur vert + à côté de LDAP_STEP_UP pour ajouter l’authentification RADIUS.

-

Comme l’authentification RADIUS est déjà présente, sélectionnez Connexion au facteur existant, puis sélectionnez step_up-radius dans la liste.

-

Cliquez sur Terminé pour enregistrer la configuration.

-

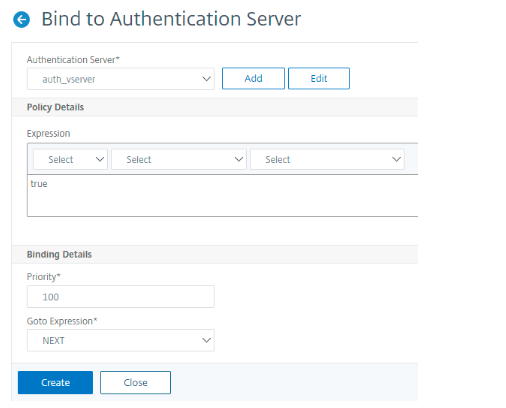

Pour lier le flux nFactor créé à un serveur virtuel d’authentification, d’autorisation et d’audit, cliquez sur Lier au serveur d’authentification, puis sur Créer.

Remarque

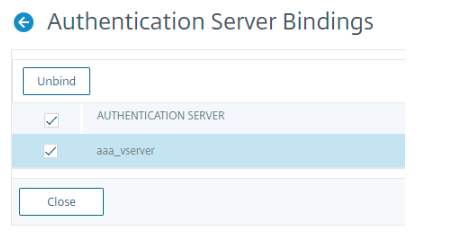

Liez et déliez le flux nFactor via l’option donnée dans nFactor Flow sous Afficher les liaisons uniquement.

Dissocier le flux nFactor

-

Sélectionnez le flux nFactor, puis cliquez sur Afficher les liaisons.

-

Sélectionnez le serveur virtuel d’authentification et cliquez sur Délier.

Résultats

Les étapes suivantes vous aident à accéder à l’application Rouge en premier.

-

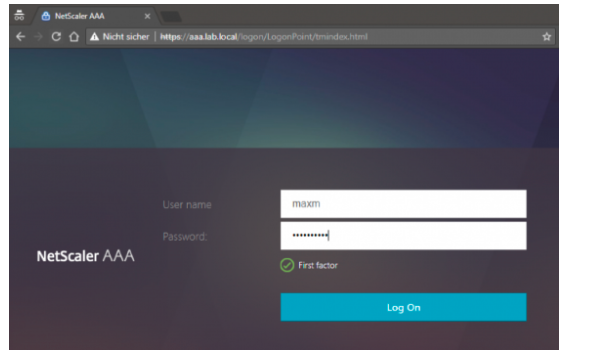

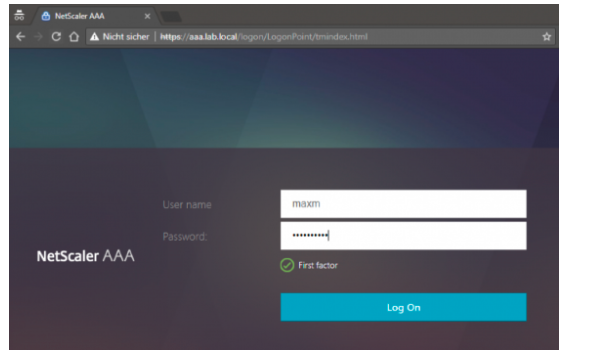

Redirection vers l’authentification, l’autorisation et l’audit page de connexion du serveur virtuel avec un premier facteur comme LDAP, après l’accès à « red.lab.local ».

-

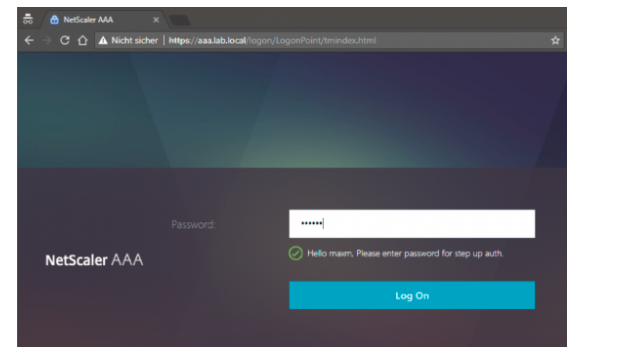

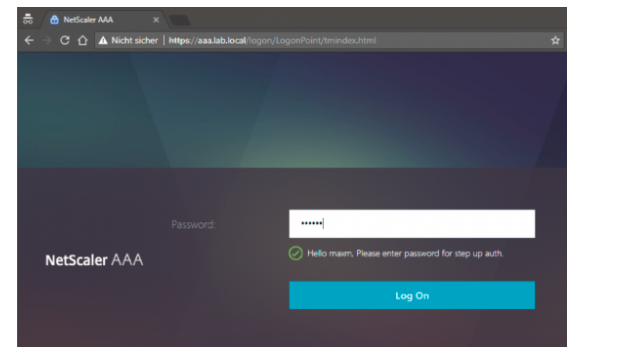

nFactor évalue que l’utilisateur souhaite accéder à l’application Red et affiche le deuxième facteur RADIUS.

-

Citrix ADC accorde l’accès à l’application Red.

-

Accédez à l’application Vert comme suivant. Citrix ADC accorde un accès immédiat parce que la session de l’application plus forte Rouge.

Les étapes suivantes vous aident à accéder à l’application Green en premier.

-

Redirection vers l’authentification, l’autorisation et l’audit page de connexion du serveur virtuel après l’accès à « green.lab.local ».

-

nFactor évalue l’application Green et accorde l’accès sans le second facteur.

-

Accédez à l’application Rouge comme suivant. Un niveau d’authentification supérieur nécessite une reconnexion et nFactor reconnecte automatiquement LDAP avec les informations d’identification enregistrées à partir de la première connexion à l’application Green. Vous n’entrez que les informations d’identification RADIUS.

-

Citrix ADC accorde l’accès à l’application Rouge.