Authentification LDAP

Comme pour les autres types de stratégies d’authentification, une stratégie d’authentification LDAP (Lightweight Directory Access Protocol) comprend une expression et une action. Après avoir créé une stratégie d’authentification, vous la liez à un serveur virtuel d’authentification et vous lui attribuez une priorité. Lorsque vous la liez, vous la désignez également en tant que stratégie principale ou secondaire. Outre les fonctions d’authentification standard, LDAP peut rechercher sur d’autres serveurs Active Directory (AD) des comptes d’utilisateurs qui n’existent pas localement. Cette fonction s’appelle support d’informations d’identification ou recherche d’informations d’identification.

Normalement, vous configurez Citrix ADC pour utiliser l’adresse IP du serveur d’authentification lors de l’authentification. Avec les serveurs d’authentification LDAP, vous pouvez également configurer l’ADC pour utiliser le nom de domaine complet du serveur LDAP au lieu de son adresse IP pour authentifier les utilisateurs. L’utilisation d’un nom de domaine complet peut simplifier une configuration d’authentification, d’autorisation et d’audit autrement beaucoup plus complexe dans des environnements où le serveur d’authentification peut se trouver sur plusieurs adresses IP, mais utilise toujours un seul nom de domaine complet. Pour configurer l’authentification à l’aide du nom de domaine complet d’un serveur au lieu de son adresse IP, vous suivez le processus de configuration normal sauf lors de la création de l’action d’authentification. Lors de la création de l’action, vous utilisez le paramètre ServerName au lieu du paramètre ServerIP et vous remplacez son adresse IP par le nom de domaine complet du serveur.

Avant de décider de configurer l’ADC pour utiliser l’adresse IP ou le nom de domaine complet de votre serveur LDAP pour authentifier les utilisateurs, considérez que la configuration de l’authentification, de l’autorisation et de l’audit pour s’authentifier auprès d’un nom de domaine complet au lieu d’une adresse IP ajoute une étape supplémentaire au processus d’authentification. Chaque fois que l’ADC authentifie un utilisateur, il doit résoudre le nom de domaine complet. Si un grand nombre d’utilisateurs tentent de s’authentifier simultanément, les recherches DNS qui en résultent peuvent ralentir le processus d’authentification.

La prise en charge des références LDAP est désactivée par défaut et ne peut pas être activée globalement. Elle doit être explicitement activée pour chaque action LDAP. Assurez-vous que le serveur AD accepte les mêmes binddn credentials que celles utilisées avec le serveur de référence (GC). Pour activer la prise en charge des références, vous configurez une action LDAP pour suivre les références et spécifiez le nombre maximum de références à suivre.

Si la prise en charge des références est activée et que Citrix ADC reçoit une réponse LDAP_REFERRAL à une demande, l’authentification, l’autorisation et l’audit suivent la référence au serveur Active Directory (AD) contenu dans la référence et effectuent la mise à jour sur ce serveur. Tout d’abord, l’authentification, l’autorisation et l’audit recherchent le serveur de référence dans le DNS et se connectent à ce serveur. Si la stratégie de référence nécessite SSL/TLS, elle se connecte via SSL/TLS. Elle se lie ensuite au nouveau serveur avec le binddn credentials qu’elle a utilisé avec le serveur précédent, et effectue l’opération qui a généré la référence. Cette fonctionnalité est transparente pour l’utilisateur.

Les numéros de port des connexions LDAP sont les suivants :

- 389 pour les connexions LDAP non sécurisées (pour le LDAP en texte brut)

- 636 pour les connexions LDAP sécurisées (pour SSL LDAP)

- 3268 pour les connexions LDAP non sécurisées Microsoft (pour le serveur de catalogue global en texte brut)

- 3269 pour les connexions LDAP sécurisées Microsoft (pour le serveur de catalogue global SSL)

Le tableau suivant contient des exemples de champs d’attribut utilisateur pour les serveurs LDAP :

| serveur LDAP | Attribut utilisateur | Sensibles à |

|---|---|---|

| Serveur Microsoft Active Directory | sAMAccountName | Non |

| Novell eDirectory | ou | Oui |

| IBM Directory Server | uid | Oui |

| Lotus Domino | CN | Oui |

| Sun ONE directory (anciennement iPlanet) | uid ou cn | Oui |

Ce tableau contient des exemples de nom unique de base :

| serveur LDAP | DN de base |

|---|---|

| Serveur Microsoft Active Directory | DC =citrix, DC = local |

| Novell eDirectory | ou=users, ou=dev |

| IBM Directory Server | cn=utilisateurs |

| Lotus Domino | OU=ville, O=Citrix, C = États-Unis |

| Sun ONE directory (anciennement iPlanet) | OU=personnes, dc =citrix, dc = com |

Le tableau suivant contient des exemples de nom unique de liaison :

| serveur LDAP | DN de liaison |

|---|---|

| Serveur Microsoft Active Directory | CN = administrateur, CN = utilisateurs, DC =citrix, DC = local |

| Novell eDirectory | cn=admin, o=citrix

|

| IBM Directory Server | LDAP_DN |

| Lotus Domino | CN=Notes Administrateur, O=Citrix, C=US |

| Sun ONE directory (anciennement iPlanet) | uid=admin,ou=Administrators, ou=TopologyManagement,o=NetscapeRoot |

Pour plus d’informations sur la configuration des stratégies d’authentification en général, voir Stratégies d’authentification. Pour plus d’informations sur les expressions Citrix ADC, utilisées dans la règle de stratégie, voir Stratégies et expressions.

Pour créer un serveur d’authentification LDAP à l’aide de la CLI

À l’invite de commandes, tapez les commandes suivantes :

add authentication ldapAction <name> {-serverIP} <ip\_addr|ipv6\_addr|> | {-serverName <string>}}

Exemple

add authentication ldapAction ldap_server -serverip 1.1.1.1 -serverName ldap_test

Pour créer un serveur d’authentification LDAP à l’aide de l’interface graphique

-

Accédez à Système > Authentification > Stratégies de base > LDAP > Serveurs > Ajouter.

-

Sur la page Créer un serveur LDAP d’authentification, configurez les paramètres du serveur LDAP.

-

Cliquez sur Créer.

Pour activer une stratégie d’authentification à l’aide de la CLI

add authentication ldappolicy <name> <rule> [<reqAction>]

Exemple :

add authentication ldappolicy ldap-service-policy ns_true ldap_Server

Pour créer une stratégie d’authentification LDAP à l’aide de l’interface graphique

-

Accédez à Système > Authentification > Stratégies de base > LDAP > Stratégies > Ajouter.

-

Sur la page Créer une stratégie LDAP d’authentification, configurez les paramètres de la stratégie LDAP.

-

Cliquez sur Créer.

Remarque

Vous pouvez configurer des serveurs/stratégies LDAP via l’onglet Sécurité . Accédez à Sécurité > AAA - Trafic des applications > Stratégies > Authentification > Stratégies de base > LDAP > Serveurs/Stratégies.

Pour activer la prise en charge des références LDAP à l’aide de la ligne de commande

À l’invite de commandes, tapez les commandes suivantes :

set authentication ldapAction <name> -followReferrals ON

set authentication ldapAction <name> -maxLDAPReferrals <integer>

<!--NeedCopy-->

Exemple

set authentication ldapAction ldapAction-1 -followReferrals ON

set authentication ldapAction ldapAction-1 -maxLDAPReferrals 2

<!--NeedCopy-->

Prise en charge de l’authentification basée sur les clés pour les utilisateurs LDAP

Avec l’authentification par clé, vous pouvez désormais extraire la liste des clés publiques stockées sur l’objet utilisateur dans le serveur LDAP via SSH. L’appliance Citrix ADC pendant le processus d’authentification basée sur les rôles (RBA) doit extraire les clés SSH publiques du serveur LDAP. La clé publique récupérée, compatible avec SSH, doit vous permettre de vous connecter via la méthode RBA.

Un nouvel attribut « sshPublicKey » est introduit dans les commandes « add authentication ldapAction » et « set authentication ldapAction ». En utilisant cet attribut, vous pouvez obtenir les avantages suivants :

- Peut stocker la clé publique récupérée, et l’action LDAP utilise cet attribut pour récupérer les informations de clé SSH à partir du serveur LDAP.

- Peut extraire des noms d’attributs d’une taille maximale de 24 Ko.

Remarque

Le serveur d’authentification externe, tel que LDAP, est utilisé uniquement pour récupérer les informations de clé SSH. Il n’est pas utilisé à des fins d’authentification.

Voici un exemple de flux d’événements via SSH :

- Le démon SSH envoie une demande AAA_AUTHENTICATE avec le champ de mot de passe vide au port du démon d’authentification, d’autorisation et d’audit.

- Si LDAP est configuré pour stocker la clé publique SSH, l’authentification, l’autorisation et l’audit répondent avec l’attribut « SSHPublicKey » ainsi que d’autres attributs.

- Le démon SSH vérifie ces clés avec les clés client.

- Le démon SSH transmet le nom d’utilisateur dans la charge utile de la demande, et l’authentification, l’autorisation et l’audit renvoient les clés spécifiques à cet utilisateur ainsi que les clés génériques.

Pour configurer l’attribut SSHPublicKey, tapez les commandes suivantes à l’invite de commandes :

-

Avec l’opération d’ajout, vous pouvez ajouter l’attribut « SSHPublicKey » lors de la configuration de la commande

ldapAction.add authentication ldapAction <name> {-serverIP <ip_addr|ipv6_addr|*> | {-serverName <string>}} [-serverPort <port>] … [-Attribute1 <string>] … [-Attribute16 <string>][-sshPublicKey <string>][-authentication off] <!--NeedCopy--> -

Avec l’opération set, vous pouvez configurer l’attribut « SSHPublicKey » sur une commande LDAPAction déjà ajoutée.

set authentication ldapAction <name> [-sshPublicKey <string>][-authentication off] <!--NeedCopy-->

Prise en charge des attributs nom-valeur pour l’authentification LDAP

Vous pouvez désormais configurer les attributs de l’authentification LDAP avec un nom unique et des valeurs. Les noms sont configurés dans le paramètre d’action LDAP et les valeurs sont obtenues en interrogeant le nom. En utilisant cette fonctionnalité, un administrateur d’appliance Citrix ADC peut désormais bénéficier des avantages suivants :

- Réduit les efforts des administrateurs en mémorisant l’attribut par son nom (et pas seulement par sa valeur)

- Améliore la recherche pour interroger la valeur d’attribut associée à un nom

- Fournit une option pour extraire plusieurs attributs

Pour configurer cette fonctionnalité à l’invite de commande de l’appliance Citrix ADC, tapez :

add authentication ldapAction <name> [-Attributes <string>]

<!--NeedCopy-->

Exemple

add authentication ldapAction ldapAct1 -attributes "company, mail"

<!--NeedCopy-->

Prise en charge de la validation de l’authentification LDAP de bout en bout

L’appliance Citrix ADC peut désormais valider l’authentification LDAP de bout en bout via l’interface graphique. Pour valider cette fonctionnalité, un nouveau bouton « test » est introduit dans l’interface graphique. Un administrateur d’appliance Citrix ADC peut utiliser cette fonctionnalité pour bénéficier des avantages suivants :

- Consolide le flux complet (moteur de paquets — démon AAA Citrix ADC — serveur externe) pour fournir une meilleure analyse

- Réduction du temps de validation et de dépannage des problèmes liés à des scénarios individuels

Vous disposez de deux options pour configurer et afficher les résultats des tests de l’authentification de bout en bout LDAP à l’aide de l’interface graphique.

Depuis l’option système

- Accédez à Système > Authentification > Stratégies de base > LDAP, cliquez sur l’onglet Serveurs .

- Sélectionnez l’action LDAP disponible dans la liste.

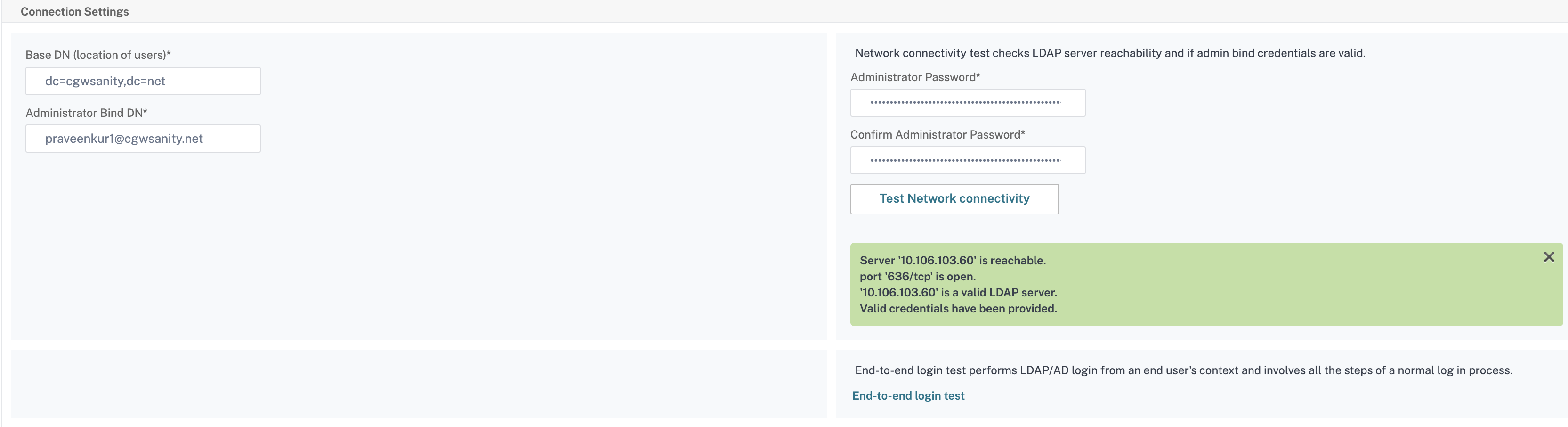

- Sur la page Configurer le serveur LDAP d’authentification, faites défiler vers le bas jusqu’à la section Paramètres de connexion .

-

Cliquez sur Tester la connectivité réseau pour vérifier la connexion au serveur LDAP. Vous pouvez afficher un message contextuel de connexion réussie au serveur LDAP avec les détails du port TCP et l’authenticité des informations d’identification valides.

- Pour afficher l’authentification LDAP de bout en bout, cliquez sur le lien de test de connexion de bout en bout .

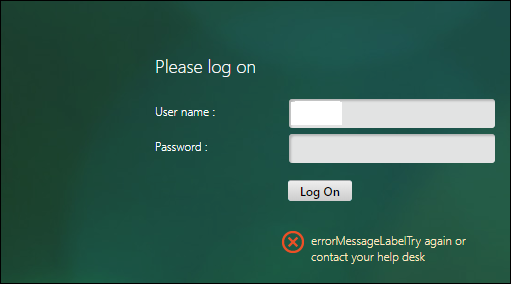

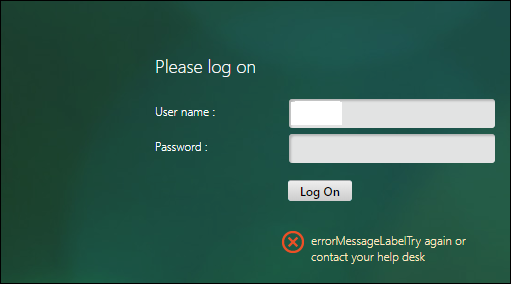

- Sur la page Test de connexion de bout en bout, cliquez sur Test.

- Sur la page d’authentification, saisissez les informations d’identification valides pour vous connecter. L’écran de réussite s’affiche.

- Si l’authentification échoue, l’écran d’erreur s’affiche.

Depuis l’option Authentification

- Accédez à Authentification > Tableau de bord, sélectionnez l’action LDAP disponible dans la liste.

- Sur la page Configurer le serveur LDAP d’authentification, vous avez deux options dans la section Paramètres de connexion .

- Pour vérifier la connexion au serveur LDAP, cliquez sur l’onglet Tester l’accessibilité LDAP . Vous pouvez afficher un message contextuel de connexion réussie au serveur LDAP avec les détails du port TCP et l’authenticité des informations d’identification valides.

- Pour afficher l’état de l’authentification LDAP de bout en bout, cliquez sur le lien Tester la connexion de l’utilisateur final .

-

Sur la page Tester la connexion de l’utilisateur final, cliquez sur Tester.

- Sur la page d’authentification, saisissez les informations d’identification valides pour vous connecter. L’écran de réussite s’affiche.

- Si l’authentification échoue, l’écran d’erreur s’affiche.

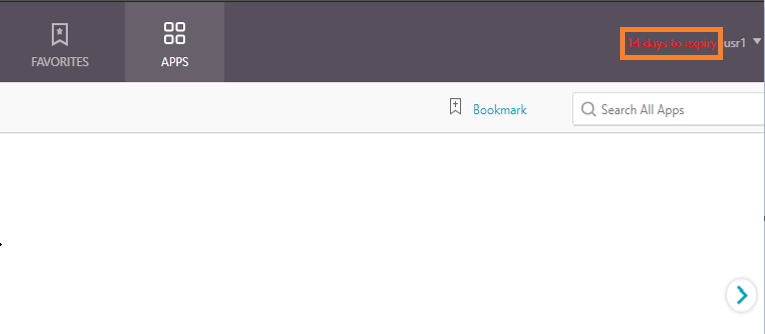

Notification d’expiration de 14 jours pour l’authentification LDAP

L’appliance Citrix ADC prend désormais en charge la notification d’expiration du mot de passe de 14 jours pour l’authentification LDAP. En utilisant cette fonctionnalité, les administrateurs peuvent informer les utilisateurs finaux du délai d’expiration du mot de passe en jours. La notification d’expiration du mot de passe de 14 jours est un précurseur de la réinitialisation en libre-service du mot de passe (SSPR).

Remarque

La valeur maximale ou le délai seuil en jours pour la notification d’expiration du mot de passe est de 255 jours.

Avantages de la notification d’expiration du mot

- Permettez aux utilisateurs de réinitialiser eux-mêmes leurs mots de passe et offrez aux administrateurs un moyen flexible d’informer l’utilisateur final de l’expiration de leur mot de passe en quelques jours.

- Élimine la dépendance des utilisateurs finaux pour suivre les jours d’expiration de leurs mots

- Envoie des notifications à la page du portail VPN aux utilisateurs (en fonction du nombre de jours) pour modifier leur mot de passe avant l’expiration.

Remarque

Cette fonctionnalité n’est applicable que pour les schémas d’authentification basés sur LDAP, et non pour RADIUS ou TACACS.

Comprendre la notification de mot de passe de 14 jours

L’appliance Citrix ADC récupère deux attributs (Max-Pwd-Age and Pwd-Last-Set) à partir du serveur d’authentification LDAP.

- Max-Pwd-Age. Cet attribut indique la durée maximale, par intervalles de 100 nanosecondes, jusqu’à ce que le mot de passe soit valide. La valeur est stockée sous la forme d’un grand nombre entier qui représente le nombre d’intervalles de 100 nanosecondes à partir du moment où le mot de passe a été défini avant son expiration.

- Pwd-Last-Set. Cet attribut détermine la date et l’heure auxquelles le mot de passe d’un compte a été modifié pour la dernière fois.

En récupérant les deux attributs du serveur d’authentification LDAP, l’appliance Citrix ADC détermine le temps restant pour que le mot de passe expire pour un utilisateur particulier. Ces informations sont collectées lorsque les informations d’identification de l’utilisateur sont validées sur le serveur d’authentification et qu’une notification est renvoyée à l’utilisateur.

Un nouveau paramètre « PwdExpiryNotification » est introduit dans la commande set aaa parameter. En utilisant ce paramètre, un administrateur peut suivre le nombre de jours restants pour l’expiration du mot de passe. L’appliance Citrix ADC peut désormais commencer à informer l’utilisateur final de l’expiration de son mot de passe.

Remarque

Actuellement, cette fonctionnalité ne fonctionne que pour les serveurs d’authentification dotés de serveurs Microsoft AD avec implémentation LDAP. La prise en charge des serveurs basés sur OpenLDAP sera ciblée ultérieurement.

Voici un exemple de flux d’événements pour définir une notification d’expiration de mot de passe de 14 jours :

- Un administrateur, à l’aide de l’appliance Citrix ADC, définit un délai (14 jours) pour l’expiration du mot de passe.

- L’utilisateur envoie une demande HTTP ou HTTPS pour accéder à une ressource sur le serveur principal.

- Avant de fournir l’accès, l’appliance Citrix ADC valide les informations d’identification de l’utilisateur avec ce qui est configuré sur le serveur d’authentification LDAP.

- Parallèlement à cette requête au serveur d’authentification, l’appliance Citrix ADC transmet la demande de récupération des détails des deux attributs (

Max-Pwd-Age and Pwd-Last-Set). - En fonction du temps restant pour que le mot de passe expire, une notification d’expiration s’affiche.

- L’utilisateur prend ensuite les mesures appropriées pour mettre à jour le mot de passe.

Pour configurer la notification d’expiration de 14 jours à l’aide de l’interface de ligne de commande

Remarque

La notification d’expiration de 14 jours peut être configurée pour les cas d’utilisation d’un VPN sans client et d’un VPN complet, et non pour le proxy ICA.

À l’invite de commandes, tapez les commandes suivantes :

set aaa parameter –pwdExpiryNotificationDays <positive_integer>

show aaa parameter

<!--NeedCopy-->

Exemple

> set aaa parameter -pwdExpiryNotificationDays 14

Done

> show aaa parameter Configured AAA parameters EnableStaticPageCaching: YES EnableEnhancedAuthFeedback: NO DefaultAuthType: LOCAL MaxAAAUsers: Unlimited AAAD nat ip: None EnableSessionStickiness : NO aaaSessionLoglevel : INFORMATIONAL AAAD Log Level : INFORMATIONAL Dynamic address: OFF

GUI mode: ON

Max Saml Deflate Size: 1024 Password Expiry Notification Days: 14

<!--NeedCopy-->

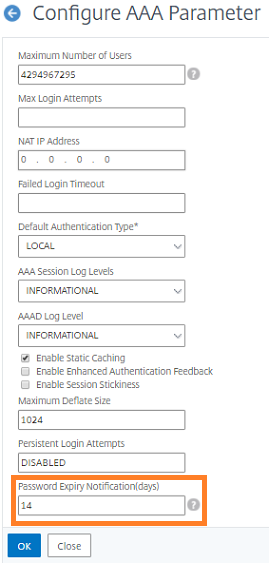

Pour configurer une notification d’expiration de 14 jours à l’aide de l’interface graphique

- Accédez à Sécurité > AAA - Trafic des applications > Paramètres d’authentification.

- Cliquez sur Modifier les paramètres AAA d’authentification.

-

Sur la page Configurer le paramètre AAA, spécifiez les jours dans le champ Notification d’expiration du mot de passe (jours) .

-

Cliquez sur OK. Une notification apparaît dans le coin supérieur droit de la page du portail VPN.

Dans cet article

- Pour créer un serveur d’authentification LDAP à l’aide de la CLI

- Pour créer un serveur d’authentification LDAP à l’aide de l’interface graphique

- Pour créer une stratégie d’authentification LDAP à l’aide de l’interface graphique

- Pour activer la prise en charge des références LDAP à l’aide de la ligne de commande

- Prise en charge de l’authentification basée sur les clés pour les utilisateurs LDAP

- Prise en charge des attributs nom-valeur pour l’authentification LDAP

- Prise en charge de la validation de l’authentification LDAP de bout en bout

- Notification d’expiration de 14 jours pour l’authentification LDAP