Configurer le nom d’utilisateur et deux mots de passe avec extraction de groupe en troisième facteur par authentification nFactor

La section suivante décrit le cas d’utilisation du nom d’utilisateur et de deux mots de passe avec extraction de groupe dans un troisième facteur par authentification nFactor.

Nom d’utilisateur et deux mots de passe avec extraction de groupe en troisième facteur

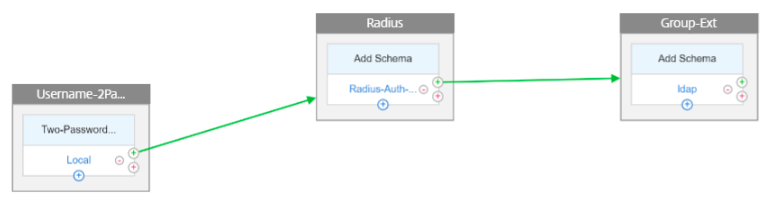

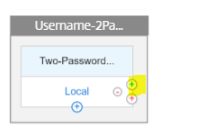

Supposons un cas d’utilisation dans lequel les administrateurs configurent le premier facteur d’authentification pour qu’il comporte un nom d’utilisateur et deux champs de mot de passe. Le deuxième facteur est un passage (il n’y a pas de page de connexion pour ce facteur), qui utilise le nom d’utilisateur et le deuxième mot de passe du premier facteur. Le troisième facteur d’authentification est transmis et est configuré pour une extraction de groupe à l’aide du nom d’utilisateur du premier facteur.

-

Une fois que vous accédez au serveur virtuel de gestion du trafic, vous êtes redirigé vers la page de connexion.

-

Le client envoie un nom d’utilisateur et deux mots de passe. Par exemple, user1, pass1 et pass2.

-

Le premier facteur est évalué par rapport à une stratégie locale pour user1 et pass1. L’évaluation est réussie et le facteur suivant est passé, la stratégie “label1” dans ce cas.

-

L’étiquette de stratégie spécifie que le deuxième facteur est transmis avec une stratégie RADIUS. Un schéma de transfert signifie que l’appliance Citrix ADC ne retourne pas vers le client pour toute autre entrée. L’appliance Citrix ADC utilise simplement les informations dont elle dispose déjà. Dans ce cas, il s’agit de user1 et pass2. Le deuxième facteur est ensuite évalué implicitement. Après une évaluation réussie, le facteur suivant est passé (stratégie “label2” dans ce cas).

-

L’étiquette de stratégie spécifie que le troisième facteur est transmis avec une stratégie LDAP configurée pour l’extraction de groupe. L’appliance Citrix ADC utilise implicitement le nom d’utilisateur du premier facteur.

-

Le serveur d’authentification renvoie des cookies et une réponse qui redirige le navigateur du client vers le serveur virtuel de gestion du trafic, où se trouve le contenu demandé. Si une connexion échoue, le navigateur du client est présenté avec la page d’ouverture de session d’origine afin que le client puisse réessayer.

<?xml version="1.0" encoding="UTF-8"?> <AuthenticateResponse xmlns="http://citrix.com/authentication/response/1"› <Status>success</Status> <Result>more-info</Result> <StateContext></StateContext> <AuthenticationRequirements> <PostBack>/nf/auth/doAuthentication.do</PostBack> <CancelPostBack>/Citrix/Authentication/ExplicitForms/CancelAuthenticate</CancelPost8ack> <CancelButtonText>Cancel</CancelButtonText> <Requirements> <Requirement><Credentia1><ID>logingID><SaveID>ExplicitForms-UsernamegSaveID><Type>username</Type></Credential><Label><Text>User name</Text><Type>p lain</Type></Label><Input><AssistiveText>Please supply either domain\username or user@fully. qualified.d main</AssistiveText><Text><Secret>false</Secret><ReadOnly>false</ReadOnly><InitialValue>S{http.req.user.name}</InitialValue><Constrain t>.+</Constraint></Text></Input></Requirenent> <Requirement><Credentia1><ID>passwd</ID><SaveID>ExplicitForms-Password</SaveID><Type>password</Type></Credential><Label><Text>Password:</Text><Type> plaingType></Label><Input><Text><Secret>true</Secret><ReadOnly>falsegReadOnly><InitialVa lue></InitialValue><Constraint>.+</Constraint></Text></Input></Requirement> <Requirement><Credentia1><Type>none</Type></Credential><Label><Text>Second factor</Text><Type>confirmation</Type></Label><Input /></Requirement> <Requirement><Credentia1><ID>login8tn</ID><Type>none</Type></Credential><Label><Type>none</Type></Label><Input><Button>Log On</Button></Input></Requ irement> </Requirements> </AuthenticationRequirements> </AuthenticateResponse>

Effectuez les opérations suivantes à l’aide de l’interface de ligne de commande

-

Configurez le serveur virtuel de gestion du trafic et d’authentification.

add lb vserver lbvs1 HTTP 10.217.28.152 80 -AuthenticationHost auth1.nsi-test.com -Authentication ONadd authentication vserver avn SSL 10.217.28.154 443 -AuthenticationDomain dep.sqltest.net

-

Configurez un premier facteur.

add authentication loginSchema login1 -authenticationSchema login-2passwd.xmladd authentication loginSchemaPolicy login1 -rule true -action login1

-

Configurez un deuxième facteur.

add authentication loginSchema login2 -authenticationSchema noschemaadd authentication policylabel label1 -loginSchema login2

-

Configurez un troisième facteur.

add authentication loginSchema login_pass -authenticationSchema noschemaadd authentication policylabel label2 -loginSchema login_pass

-

Configurez les facteurs LOCAL, RADIUS et LDAP.

add authentication Policy localpolicy -rule true -action LOCALadd authentication ldapAction ldapact -serverIP 10.217.201.84 -ldapBase "cn=users,dc=dep,dc=sqltest,dc=net" -ldapBindDn Administrator@dep.sqltest.net -ldapBindDnPassword 8f7e6642195bc181f734cbc1bd18dfaf03bf9835abda7c045f7a964ceb58d4c9 -encrypted -encryptmethod ENCMTHD_3 -ldapLoginName sAMAccountName -groupAttrName memberOf -subAttributeName CN -ssoNameAttribute userprincipalnameadd authentication Policy ldappolicy -rule true -action ldapactadd authentication radiusAction radius -serverIP 10.217.22.20 -radKey a740d6a0aeb3288fa0a6fbe932d329acddd8f448ecb4a3038daa87b36599fd16 -encrypted -encryptmethod ENCMTHD_3 -radNASip ENABLED -radNASid NS28.50 -radAttributeType 11 -ipAttributeType 8add authentication Policy radiuspolicy -rule true -action radius

-

Liez les stratégies.

bind authentication vserver avn -policy login1 -priority 10 -gotoPriorityExpression ENDbind authentication vserver avn -policy localpolicy -priority 2 -nextFactor label1 -gotoPriorityExpression NEXTbind authentication policylabel label1 -policyName radiuspolicy -priority 1 -gotoPriorityExpression NEXT -nextFactor label2bind authentication policylabel label2 -policyName ldappolicy -priority 10 -gotoPriorityExpression NEXT

Remarque

La configuration peut également être créée via le visualiseur nFactor disponible dans Citrix ADC version 13.0 et ultérieure.

Configuration à l’aide du visualiseur nFactor

-

Accédez à Sécurité > Trafic des applications AAA > nFactor Visualizer > Flux nFactor, puis cliquez sur Ajouter.

-

Cliquez sur + pour ajouter le flux nFactor.

-

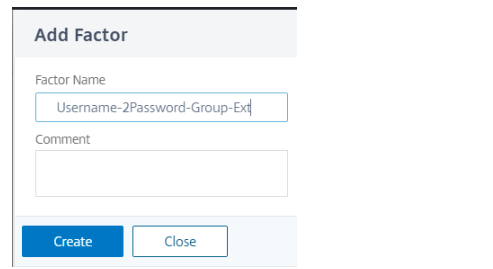

Ajoutez un facteur. Le nom que vous entrez est le nom du flux nFactor. Cliquez sur Créer.

-

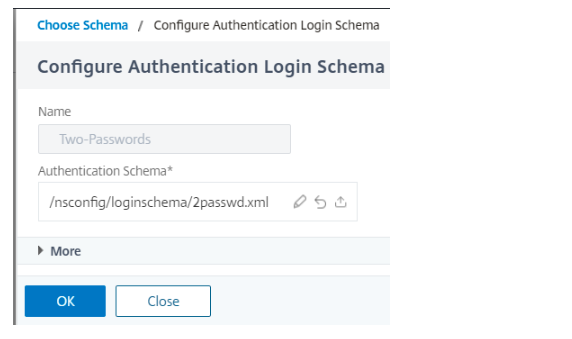

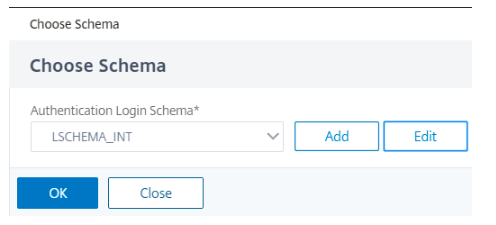

Cliquez sur Ajouter un schéma pour ajouter le schéma de connexion du premier facteur. Vous pouvez créer un schéma de connexion d’authentification ou sélectionner un schéma de connexion d’authentification existant dans la liste. Cliquez sur OK.

-

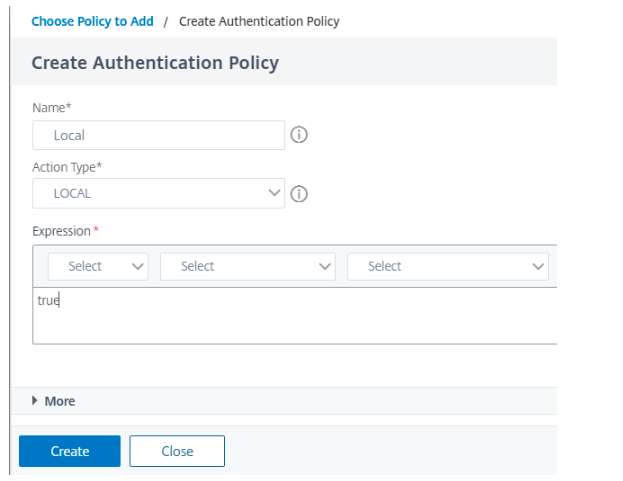

Cliquez sur Ajouter une stratégie pour ajouter la stratégie d’authentification du premier facteur. Vous pouvez créer une stratégie d’authentification ou sélectionner une stratégie d’authentification existante dans la liste.

-

Créez une stratégie locale, comme suit.

-

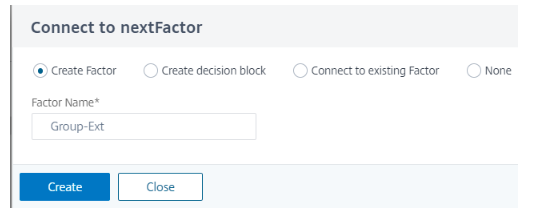

Cliquez sur l’icône verte + pour ajouter le deuxième facteur.

-

Cliquez sur Ajouter un schéma pour ajouter le schéma de connexion du deuxième facteur. Vous pouvez créer un schéma de connexion d’authentification ou sélectionner un schéma de connexion d’authentification existant dans la liste. Cliquez sur OK.

-

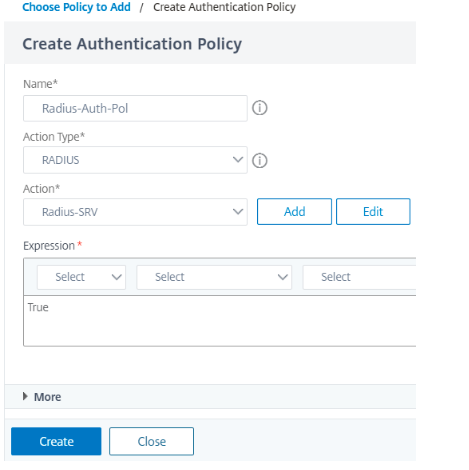

Cliquez sur Ajouter une stratégie pour créer une stratégie. Cliquez sur Créer, puis sur Ajouter.

Remarque

Dans le cas où les actions RADIUS ne sont pas créées, reportez-vous à la section Pour configurer l’authentification RADIUS

-

Cliquez sur vert + pour ajouter le troisième facteur, puis cliquez sur Créer .

-

Cliquez sur Ajouter un schéma pour ajouter le schéma de connexion du deuxième facteur. Vous pouvez créer un schéma de connexion d’authentification ou sélectionner un schéma de connexion d’authentification existant dans la liste. Cliquez sur OK.

-

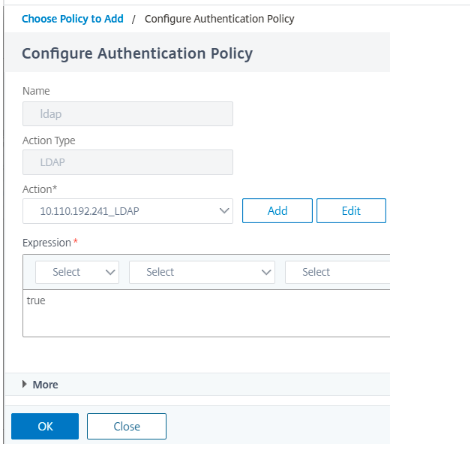

Cliquez sur Ajouter une stratégie pour créer une stratégie. Cliquez sur Créer, puis sur Ajouter.

-

Si l’action LDAP est ajoutée, sélectionnez-la. Si ce n’est pas le cas, suivez l’article de la Base de connaissances pour en créer un. Aussi, puisque vous ne faites que l’extraction, assurez-vous que l’authentification est désactivée sur l’action LDAP. Pour plus d’informations, consultez Comment utiliser LDAP pour l’extraction de groupe via NetScaler sans authentification.

-

Dans la section Configurer la stratégie d’authentification, ajoutez une stratégie LDAP et cliquez sur OK.

-

Cliquez sur Terminé. Sélectionnez le flux nFactor et cliquez sur l’option Lier au serveur d’authentification, puis sélectionnez le serveur virtuel d’authentification, d’autorisation et d’audit dans la liste.