Interrogation pendant l’authentification

À partir de la version 13.0.79.64 de Citrix ADC, une appliance Citrix ADC peut être configurée pour le mécanisme d’interrogation pendant l’authentification multifacteur.

Si l’interrogation est configurée sur une appliance Citrix ADC, les points de terminaison (comme un navigateur Web ou une application) peuvent interroger (sonder) l’appliance pendant l’authentification aux intervalles configurés pour obtenir l’état de la demande d’authentification envoyée.

L’interrogation peut être configurée pour gérer les authentifications lorsqu’un point de terminaison abandonne une connexion TCP lors de l’authentification auprès d’une appliance Citrix ADC.

Points à noter

-

La configuration de sondage est prise en charge pour les méthodes d’authentification LDAP, RADIUS et TACACS.

-

Le client peut sonner les demandes d’authentification à partir du second facteur.

Pourquoi configurer l’interrogation ?

Parfois, lors de l’authentification, le basculement entre les applications (par exemple une application de connexion et une application d’authentification) entraîne la perte de connexion des points de terminaison avec l’appliance Citrix ADC, ce qui entraîne une interruption du flux d’authentification. Une fois l’interrogation configurée, cette interruption de l’authentification peut être évitée.

Comprendre le mécanisme de sondage

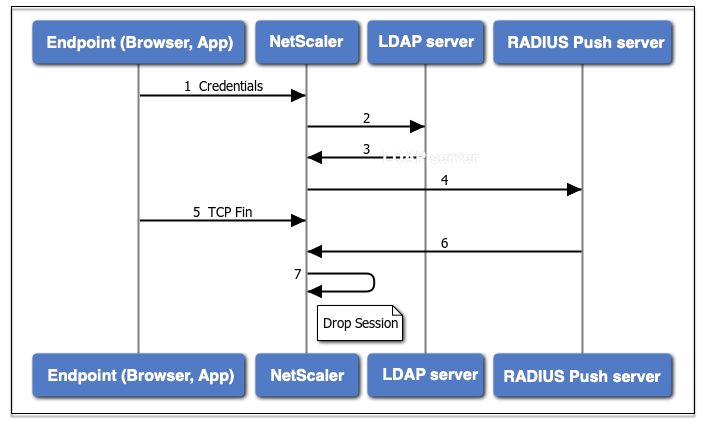

Voici un exemple de flux d’événements pendant l’authentification sans interrogation configurée.

Le mécanisme d’interrogation permet à une appliance Citrix ADC de reprendre une authentification continue avec le point de terminaison sans devoir redémarrer le processus d’authentification dans un cas rare de réinitialisation de la connexion TCP au point de terminaison.

- Un point de terminaison (application ou navigateur Web) s’authentifie avec des informations d’identification.

- Le nom d’utilisateur et le mot de passe sont vérifiés par rapport à un répertoire de premier facteur existant (LDAP/Active Directory).

- Si les informations d’identification correctes sont fournies, l’authentification passe au facteur suivant.

- À ce stade, l’appliance Citrix ADC envoie une demande au serveur RADIUS Push.

- Pendant que l’appliance Citrix ADC attend une réponse du serveur RADIUS, le point de terminaison supprime la connexion TCP.

- Le Citrix ADC reçoit une réponse du serveur RADIUS Push.

- Comme aucune connexion TCP client n’est trouvée, l’appliance Citrix ADC abandonne la session et la connexion échoue.

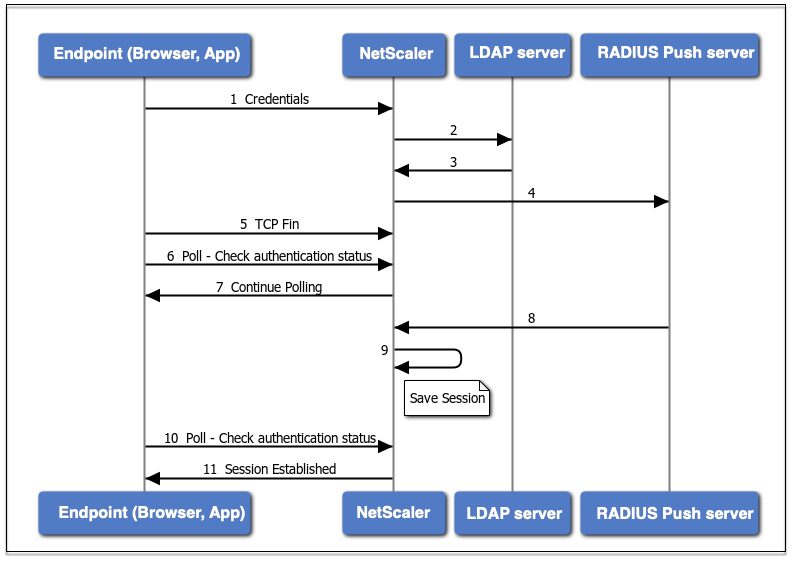

L’exemple suivant illustre le flux d’événements pendant l’authentification avec Polling configuré.

- Un point de terminaison (application ou navigateur Web) s’authentifie avec des informations d’identification.

- Le nom d’utilisateur et le mot de passe sont vérifiés par rapport à un répertoire de premier facteur existant (LDAP/Active Directory).

- Si les informations d’identification correctes sont fournies, l’authentification passe au facteur suivant.

- À ce stade, l’appliance Citrix ADC envoie une demande au serveur RADIUS Push.

- Pendant que l’appliance Citrix ADC attend une réponse du serveur RADIUS, le point de terminaison supprime la connexion TCP.

- Endpoint envoie un sondage (sonde) à l’appliance Citrix ADC pour vérifier l’état de l’authentification.

- Comme l’appliance Citrix ADC n’a pas de nouvelles du serveur RADIUS, elle demande au point de terminaison de poursuivre l’interrogation.

- L’appliance Citrix ADC reçoit une réponse du serveur RADIUS Push.

- Aucune connexion TCP client n’étant trouvée, ADC enregistre l’état de la session.

- Endpoint interroge à nouveau pour vérifier l’état de l’authentification.

- L’appliance Citrix ADC établit la session et la connexion réussit.

Configuration du sondage à l’aide de l’interface de ligne

Voici un exemple de configuration CLI.

Configurer le premier facteur

add authentication ldapAction ldap-new -serverIP 10.106.40.65 -serverPort 636 -ldapBase "dc=aaatm-test,dc=com" -ldapBindDn administrator@aaatm-test.com -ldapBindDnPassword 2f63d3659103464a4fad0ade65e2ccfd4e8440e36ddff941d29796af03e01139 -encrypted -encryptmethod ENCMTHD_3 -ldapLoginName sAMAccountName -groupAttrName memberof -subAttributeName CN -secType SSL -alternateEmailAttr userParameters

add authentication Policy ldap-new -rule true -action ldap-new

bind authentication vserver avs -policy ldap-new -priority 1 -nextFactor rad_factor

<!--NeedCopy-->

Configurer le deuxième facteur

add authentication radiusAction rad1 -serverIP 10.102.229.120 -radKey 1b1613760143ce2371961e9a9eb5392c86a4954a62397f29a01b5d12b42ce232 -encrypted -encryptmethod ENCMTHD_3

add authentication Policy rad -rule true -action rad1

<!--NeedCopy-->

Configurer le schéma de connexion Poll.xml

add authentication loginSchema polling_schema -authenticationSchema LoginSchema/Poll.xml

add authentication policylabel rad_factor -loginSchema polling_schema

bind authentication policylabel rad_factor -policyName rad -priority 1 -gotoPriorityExpression NEXT

<!--NeedCopy-->

Configuration du sondage à l’aide de l’interface

Pour obtenir des étapes détaillées sur la configuration de l’authentification multifacteur à l’aide de l’interface graphique, voir Configuration de l’authentification nFactor.

Voici les exemples d’étapes de haut niveau requises pour configurer Citrix ADC for Polling à partir du second facteur.

- Créez un premier facteur d’authentification, par exemple LDAP.

- Créez un deuxième facteur d’authentification, par exemple RADIUS.

- Ajoutez Poll.xml présent dans Citrix ADC (/NSconfig/LoginSchema/LoginSchema/) comme schéma de connexion pour le deuxième facteur.