Importer et convertir des fichiers SSL

Vous pouvez désormais importer des ressources SSL, telles que des certificats, des clés privées, des CRL et des clés DH, à partir d’hôtes distants, même si l’accès FTP à ces hôtes n’est pas disponible. Cette fonctionnalité est particulièrement utile dans les environnements où l’accès shell à l’hôte distant est restreint. Les dossiers par défaut sont créés dans /nsconfig/ssl comme suit :

- Pour les fichiers de certificat : /nsconfig/ssl/certfile

- Pour les clés privées : le fichier /nsconfig/ssl/keyfile

- Pour les listes de révocation des droits de révocation : /var/netscaler/ssl/crlfile

- Pour les clés DH : /nsconfig/ssl/dhfile

Les importations à partir de serveurs HTTP et HTTPS sont prises en charge. Toutefois, l’importation échoue si le fichier se trouve sur un serveur HTTPS qui nécessite l’authentification de certificat client pour l’accès.

Remarque :

La commande import n’est pas stockée dans le fichier de configuration (ns.conf), car le réimportation du fichier après un redémarrage peut provoquer une erreur.

Importer un fichier de certificat

Vous pouvez utiliser l’interface de ligne de commande et l’interface graphique pour importer un fichier (ressource) à partir d’un hôte distant.

Importer un fichier de certificat à partir d’un hôte distant à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

import ssl certFile [<name>] [<src>]

<!--NeedCopy-->

Exemple :

import ssl certfile my-certfile http://www.example.com/file_1

<!--NeedCopy-->

show ssl certfile

Name : my-certfile

URL : http://www.example.com/file_1

<!--NeedCopy-->

Pour supprimer un fichier de certificat, utilisez la commande rm ssl certFile, qui accepte uniquement l’argument ‘name’.

Importer un fichier de clé à partir d’un hôte distant à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

import ssl keyFile [<name>] [<src>]

<!--NeedCopy-->

Exemple :

import ssl keyfile my-keyfile http://www.example.com/key_file

<!--NeedCopy-->

show ssl keyfile

Name : my-keyfile

URL : http://www.example.com/key_file

<!--NeedCopy-->

Pour supprimer un fichier clé, utilisez la commande rm ssl keyFile, qui accepte uniquement l’argument ‘name’.

Importer un fichier CRL à partir d’un hôte distant à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

import ssl crlFile [<name>] [<src>]

<!--NeedCopy-->

Pour supprimer un fichier CRL, utilisez la commande rm ssl crlFile qui accepte uniquement l’argument <name>.

Exemple :

import ssl crlfile my-crlfile http://www.example.com/crl_file

show ssl crlfile

Name : my-crlfile

URL : http://www.example.com/crl_file

<!--NeedCopy-->

Importer un fichier DH à partir d’un hôte distant à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

import ssl dhFile [<name>] [<src>]

<!--NeedCopy-->

Exemple :

import ssl dhfile my-dhfile http://www.example.com/dh_file

show ssl dhfile

Name : my-dhfile

URL : http://www.example.com/dh_file

<!--NeedCopy-->

Pour supprimer un fichier DH, utilisez la commande rm ssl dhFile, qui accepte uniquement l’argument <name>.

Importer une ressource SSL à l’aide de l’interface graphique

Accédez à Gestion du trafic > SSL > Importations, puis sélectionnez l’onglet approprié.

Importer les certificats PKCS #8 et PKCS #12

Si vous souhaitez utiliser des certificats et des clés que vous possédez déjà sur d’autres serveurs ou applications sécurisés de votre réseau, vous pouvez les exporter, puis les importer dans l’appliance Citrix ADC. Vous devrez peut-être convertir les certificats et les clés exportés avant de pouvoir les importer dans l’appliance Citrix ADC.

Pour plus d’informations sur l’exportation de certificats à partir de serveurs ou d’applications sécurisés de votre réseau, consultez la documentation du serveur ou de l’application à partir duquel vous souhaitez exporter.

Remarque :

Pour l’installation sur l’appliance Citrix ADC, les noms de clé et de certificat ne peuvent pas contenir d’espaces ou de caractères spéciaux autres que ceux pris en charge par le système de fichiers UNIX. Suivez la convention de dénomination appropriée lorsque vous enregistrez la clé et le certificat exportés.

Un certificat et une paire de clés privées sont généralement envoyés au format PKCS #12. L’appliance prend en charge les formats PEM et DER pour les certificats et les clés. Pour convertir PKCS #12 en PEM ou DER, ou PEM ou DER en PKCS #12, consultez la section « Convertir les certificats SSL pour l’importation ou l’exportation » plus loin dans cette page.

L’appliance Citrix ADC ne prend pas en charge les clés PEM au format PKCS #8. Toutefois, vous pouvez convertir ces clés dans un format pris en charge à l’aide de l’interface OpenSSL, à laquelle vous pouvez accéder depuis l’interface CLI ou l’utilitaire de configuration. Avant de convertir la clé, vous devez vérifier que la clé privée est au format PKCS #8. Les clés au format PKCS #8 commencent généralement par le texte suivant :

-----BEGIN ENCRYPTED PRIVATE KEY-----

leuSSZQZKgrgUQ==

-----END ENCRYPTED PRIVATE KEY-----

<!--NeedCopy-->

Ouvrez l’interface OpenSSL à partir de l’interface CLI

- Ouvrez une connexion SSH à l’appliance à l’aide d’un client SSH, tel que PuTTY.

- Connectez-vous à l’appliance à l’aide des informations d’identification de l’administrateur.

- À l’invite de commandes, tapez shell.

- À l’invite shell, tapez

openssl.

Ouvrez l’interface OpenSSL à partir de l’interface graphique

Accédez à Gestion du trafic > SSL et, dans le groupe Outils, sélectionnez Interface OpenSSL.

Convertir un format de clé PKCS #8 non pris en charge en un format de clé pris en charge chiffré à l’aide de l’interface OpenSSL

À l’invite OpenSSL, tapez l’une des commandes suivantes, selon que le format de clé non pris en charge est de type RSA ou ECDSA :

OpenSSL>rsa- in <PKCS#8 Key Filename> -des3 -out <encrypted Key Filename>

OpenSSL>ec -in <PKCS#8 Key Filename> -des3 -out <encrypted Key Filename>

<!--NeedCopy-->

Paramètres pour convertir un format de clé non pris en charge en format de clé pris en charge

- PKCS #8 Key Filename : nom de fichier d’entrée de la clé privée PKCS #8 incompatible.

- Nom defichier de clé chiffrée : nom de fichier de sortie de la clé privée cryptée compatible au format PEM.

- Nom defichier de clé non chiffrée : nom de fichier de sortie de la clé privée non chiffrée compatible au format PEM.

Convertir des certificats SSL pour l’importation ou l’exportation

Une appliance Citrix ADC prend en charge les formats PEM et DER pour les certificats SSL. D’autres applications, telles que les navigateurs clients et certains serveurs sécurisés externes, nécessitent divers formats PKCS (Public Key Cryptography Standard). L’appliance peut convertir le format PKCS #12 au format PEM ou DER pour l’importation d’un certificat dans l’appliance, et peut convertir PEM ou DER en PKCS #12 pour l’exportation d’un certificat. Pour plus de sécurité, la conversion d’un fichier pour importation peut inclure le chiffrement de la clé privée avec l’algorithme DES ou DES3.

Remarque :

Si vous utilisez l’interface graphique pour importer un certificat PKCS #12 et que le mot de passe contient un signe dollar ($), une citation arrière (`) ou un caractère escape (), l’importation peut échouer. Si c’est le cas, le message ERREUR : mot de passe non valide s’affiche. Si vous devez utiliser un caractère spécial dans le mot de passe, veillez à le préfixer avec un caractère d’échappement (), sauf si toutes les importations sont effectuées à l’aide de l’interface de ligne de commande.

Convertir le format d’un certificat à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez la commande suivante :

convert ssl pkcs12 <outfile> [-import [-pkcs12File <inputFilename>] [-des | -des3] [-export [-certFile <inputFilename>] [-keyFile <inputFilename>]]

<!--NeedCopy-->

Au cours de l’opération, vous êtes invité à entrer un mot de passe d’importation ou un mot de passe d’exportation. Pour un fichier chiffré, vous êtes également invité à entrer une phrase secrète.

Exemple :

convert ssl pkcs12 Cert-Import-1.pem -import -pkcs12File Cert-Import-1.pfx -des

convert ssl pkcs12 Cert-Client-1.pfx -export -certFile Cert-Client-1 -keyFile Key-Client-1

<!--NeedCopy-->

Convertir le format d’un certificat à l’aide de l’interface graphique

-

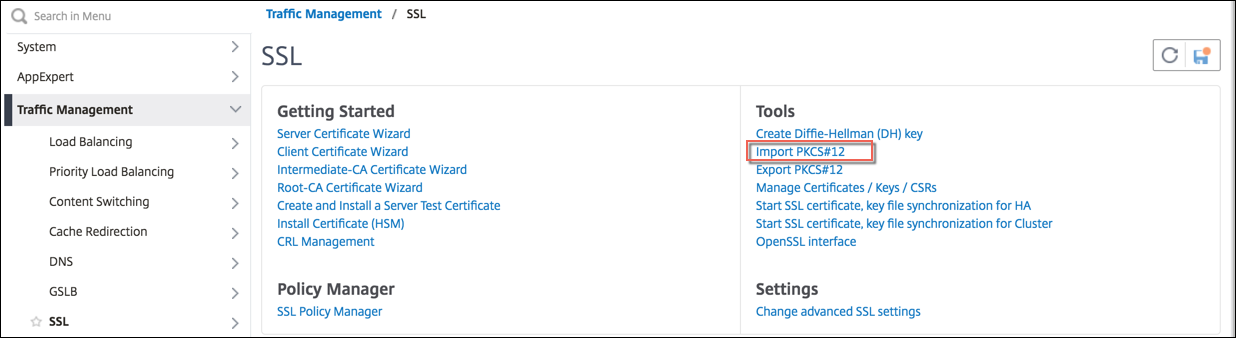

Accédez à Gestion du trafic > SSL et, dans le groupe Outils, sélectionnez Importer PKCS #12.

-

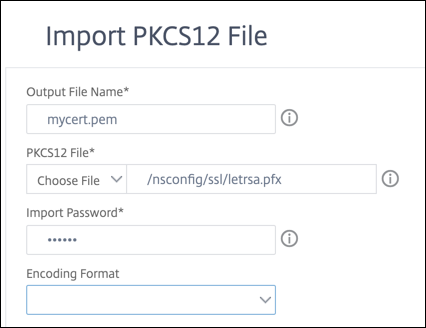

Spécifiez le nom du certificat PEM dans le champ Nom du fichier de sortie.

-

Accédez à l’emplacement du certificat PFX sur votre ordinateur local ou sur l’appliance.

-

Cliquez sur OK.

-

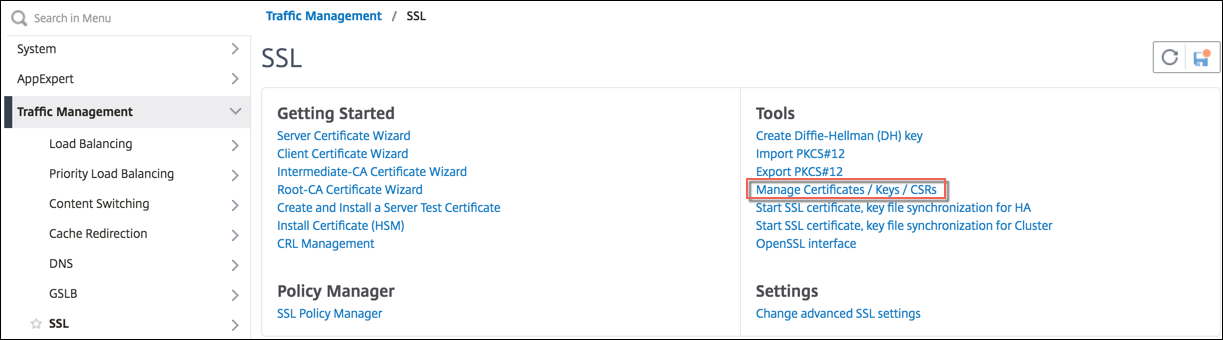

Cliquez sur Gérer les certificats/Clés/CSR pour afficher le fichier PEM converti.

-

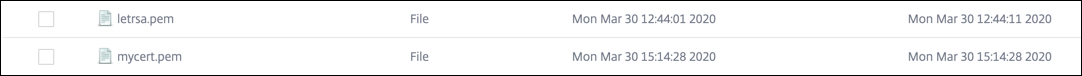

Vous pouvez afficher le fichier PFX téléchargé et le fichier PEM converti.

-

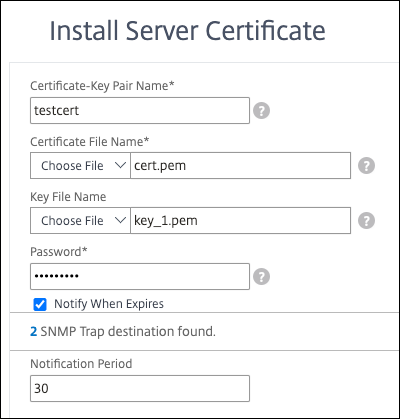

Accédez à SSL > Certificats > Certificats de serveur et cliquez sur Installer.

-

Spécifiez un nom de paire de clés de certificat.

-

Accédez à l’emplacement du fichier PEM.

-

Spécifiez le mot de passe lorsque vous y êtes invité.

-

Cliquez sur Installer.

-

Liez la paire de clés de certificat à un serveur virtuel SSL.