Importieren und Konvertieren von SSL-Dateien

Sie können jetzt SSL-Ressourcen wie Zertifikate, private Schlüssel, CRLs und DH-Schlüssel von Remote-Hosts importieren, selbst wenn der FTP-Zugriff auf diese Hosts nicht verfügbar ist. Diese Funktion ist besonders in Umgebungen hilfreich, in denen der Shell-Zugriff auf den Remote-Host eingeschränkt ist. Standardordner werden in /nsconfig/ssl wie folgt erstellt:

- Für Zertifikatdateien: /nsconfig/ssl/certfile

- Für private Schlüssel: die Datei /nsconfig/ssl/keyfile

- Für CRLs: /var/netscaler/ssl/crlfile

- Für DH-Tasten: /nsconfig/ssl/dhfile

Importe von HTTP- und HTTPS-Servern werden unterstützt. Der Import schlägt jedoch fehl, wenn sich die Datei auf einem HTTPS-Server befindet, der Clientzertifikatauthentifizierung für den Zugriff erfordert.

Hinweis:

Der Befehl import wird nicht in der Konfigurationsdatei (ns.conf) gespeichert, da das erneute Importieren der Datei nach einem Neustart einen Fehler verursachen kann.

Importieren einer Zertifikatdatei

Sie können CLI und GUI verwenden, um eine Datei (Ressource) von einem Remote-Host zu importieren.

Importieren einer Zertifikatdatei von einem Remote-Host mit der CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

import ssl certFile [<name>] [<src>]

<!--NeedCopy-->

Beispiel:

import ssl certfile my-certfile http://www.example.com/file_1

<!--NeedCopy-->

show ssl certfile

Name : my-certfile

URL : http://www.example.com/file_1

<!--NeedCopy-->

Um eine Zertifikatsdatei zu entfernen, verwenden Sie den rm ssl certFile Befehl, der nur das Argument “Name” akzeptiert.

Importieren einer Schlüsseldatei von einem Remote-Host mit der CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

import ssl keyFile [<name>] [<src>]

<!--NeedCopy-->

Beispiel:

import ssl keyfile my-keyfile http://www.example.com/key_file

<!--NeedCopy-->

show ssl keyfile

Name : my-keyfile

URL : http://www.example.com/key_file

<!--NeedCopy-->

Um eine Schlüsseldatei zu entfernen, verwenden Sie den rm ssl keyFile Befehl, der nur das Argument “Name” akzeptiert.

Importieren einer CRL-Datei von einem Remote-Host mit der CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

import ssl crlFile [<name>] [<src>]

<!--NeedCopy-->

Um eine CRL-Datei zu entfernen, verwenden Sie den rm ssl crlFile Befehl, der nur das <name> Argument akzeptiert.

Beispiel:

import ssl crlfile my-crlfile http://www.example.com/crl_file

show ssl crlfile

Name : my-crlfile

URL : http://www.example.com/crl_file

<!--NeedCopy-->

Importieren einer DH-Datei von einem Remote-Host mit der CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

import ssl dhFile [<name>] [<src>]

<!--NeedCopy-->

Beispiel:

import ssl dhfile my-dhfile http://www.example.com/dh_file

show ssl dhfile

Name : my-dhfile

URL : http://www.example.com/dh_file

<!--NeedCopy-->

Um eine DH-Datei zu entfernen, verwenden Sie den rm ssl dhFile Befehl, der nur das <name> Argument akzeptiert.

Importieren einer SSL-Ressource mit der GUI

Navigieren Sie zu Traffic Management > SSL > Importe, und wählen Sie dann die entsprechende Registerkarte aus.

Importieren von PKCS #8 und PKCS #12 Zertifikaten

Wenn Sie Zertifikate und Schlüssel verwenden möchten, die bereits auf anderen sicheren Servern oder Anwendungen im Netzwerk vorhanden sind, können Sie diese exportieren und anschließend in die Citrix ADC Appliance importieren. Möglicherweise müssen Sie exportierte Zertifikate und Schlüssel konvertieren, bevor Sie sie in die Citrix ADC Appliance importieren können.

Weitere Informationen zum Exportieren von Zertifikaten von sicheren Servern oder Anwendungen in Ihrem Netzwerk finden Sie in der Dokumentation des Servers oder der Anwendung, von dem Sie exportieren möchten.

Hinweis:

Für die Installation auf der Citrix ADC Appliance dürfen Schlüssel- und Zertifikatnamen keine Leerzeichen oder Sonderzeichen enthalten, außer den vom UNIX-Dateisystem unterstützten Zeichen. Befolgen Sie die entsprechende Namenskonvention, wenn Sie den exportierten Schlüssel und das Zertifikat speichern.

Ein Zertifikat und ein privates Schlüsselpaar werden üblicherweise im PKCS #12 Format gesendet. Die Appliance unterstützt PEM- und DER-Formate für Zertifikate und Schlüssel. Informationen zum Konvertieren von PKCS #12 in PEM oder DER oder PEM oder DER in PKCS #12 finden Sie im Abschnitt Konvertieren von SSL-Zertifikaten für den Import oder Export weiter unten auf dieser Seite.

Die Citrix ADC Appliance unterstützt keine PEM-Schlüssel im PKCS #8 -Format. Sie können diese Schlüssel jedoch in ein unterstütztes Format konvertieren, indem Sie die OpenSSL-Schnittstelle verwenden, auf die Sie über die Befehlszeilenschnittstelle oder das Konfigurationsdienstprogramm zugreifen können. Bevor Sie den Schlüssel konvertieren, müssen Sie überprüfen, ob der private Schlüssel im PKCS #8 Format ist. Schlüssel im PKCS #8 Format beginnen in der Regel mit folgendem Text:

-----BEGIN ENCRYPTED PRIVATE KEY-----

leuSSZQZKgrgUQ==

-----END ENCRYPTED PRIVATE KEY-----

<!--NeedCopy-->

Öffnen Sie die OpenSSL-Schnittstelle über die CLI

- Öffnen Sie eine SSH-Verbindung zur Appliance mit einem SSH-Client, z. B. PuTTY.

- Melden Sie sich mit den Administratoranmeldeinformationen bei der Appliance an.

- Geben Sie an der Eingabeaufforderung shell ein.

- Geben Sie an der

opensslShell-Eingabeaufforderung ein

Öffnen Sie die OpenSSL-Schnittstelle über die GUI

Navigieren Sie zu Traffic Management > SSL und wählen Sie in der Gruppe Tools die Option OpenSSL interfaceaus.

Konvertieren Sie ein nicht unterstütztes PKCS #8 Schlüsselformat mithilfe der OpenSSL-Schnittstelle in ein verschlüsseltes unterstütztes Schlüsselformat

Geben Sie an der OpenSSL-Eingabeaufforderung einen der folgenden Befehle ein, je nachdem, ob das nicht unterstützte Tastenformat vom Typ RSA oder ECDSA ist:

OpenSSL>rsa- in <PKCS#8 Key Filename> -des3 -out <encrypted Key Filename>

OpenSSL>ec -in <PKCS#8 Key Filename> -des3 -out <encrypted Key Filename>

<!--NeedCopy-->

Parameter zum Konvertieren eines nicht unterstützten Schlüsselformats in ein unterstütztes Schlüsselformat

- PKCS #8 Schlüsseldateiname: Der Name der Eingabedatei des inkompatiblen PKCS #8 privaten Schlüssels.

- verschlüsselter Schlüsseldateiname: Der Ausgabedateiname des kompatiblen verschlüsselten privaten Schlüssels im PEM-Format.

- unverschlüsselter Schlüsseldateiname: Der Ausgabedateiname des kompatiblen unverschlüsselten privaten Schlüssels im PEM-Format.

Konvertieren von SSL-Zertifikaten für den Import oder Export

Eine Citrix ADC Appliance unterstützt die PEM- und DER-Formate für SSL-Zertifikate. Andere Anwendungen, wie Client-Browser und einige externe sichere Server, erfordern verschiedene PKCS-Formate (Public Key Cryptography Standard). Die Appliance kann das PKCS #12 -Format in das PEM- oder DER-Format konvertieren, um ein Zertifikat in die Appliance zu importieren, und kann PEM oder DER zum Exportieren eines Zertifikats in PKCS #12 konvertieren. Für mehr Sicherheit kann die Konvertierung einer Datei für den Import die Verschlüsselung des privaten Schlüssels mit dem DES- oder DES3-Algorithmus umfassen.

Hinweis:

Wenn Sie die GUI verwenden, um ein PKCS #12 -Zertifikat zu importieren, und das Kennwort ein Dollarzeichen ($), ein Backquote (`) oder ein Escape () -Zeichen enthält, schlägt der Import möglicherweise fehl. Wenn dies der Fall ist, wird die Meldung FEHLER: Ungültiges Kennwort angezeigt. Wenn Sie ein Sonderzeichen im Kennwort verwenden müssen, stellen Sie sicher, dass Sie ihm ein Escape-Zeichen () voranstellen, es sei denn, alle Importe werden mit der CLI ausgeführt.

Konvertieren des Formats eines Zertifikats mit der CLI

Geben Sie an der Eingabeaufforderung den folgenden Befehl ein:

convert ssl pkcs12 <outfile> [-import [-pkcs12File <inputFilename>] [-des | -des3] [-export [-certFile <inputFilename>] [-keyFile <inputFilename>]]

<!--NeedCopy-->

Während des Vorgangs werden Sie aufgefordert, ein Importkennwort oder ein Exportkennwort einzugeben. Bei einer verschlüsselten Datei werden Sie außerdem aufgefordert, eine Passphrase einzugeben.

Beispiel:

convert ssl pkcs12 Cert-Import-1.pem -import -pkcs12File Cert-Import-1.pfx -des

convert ssl pkcs12 Cert-Client-1.pfx -export -certFile Cert-Client-1 -keyFile Key-Client-1

<!--NeedCopy-->

Konvertieren des Formats eines Zertifikats mit der GUI

-

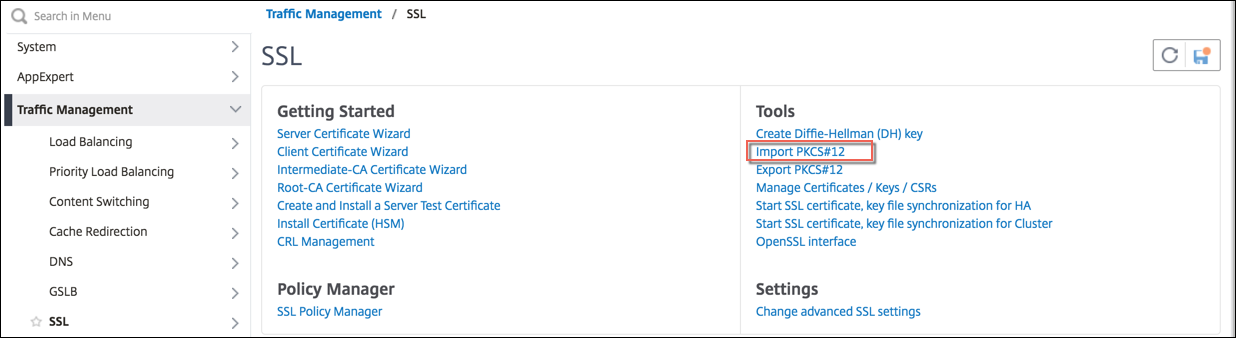

Navigieren Sie zu Traffic Management > SSL und wählen Sie in der Gruppe Tools die Option PKCS #12 importieren.

-

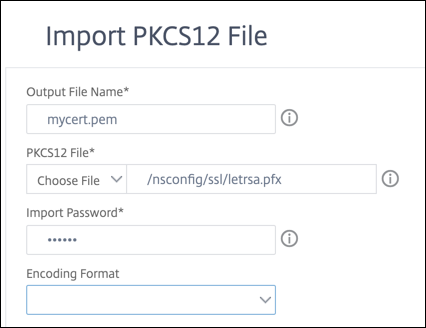

Geben Sie den Namen des PEM-Zertifikats im Feld Ausgabedateiname an.

-

Navigieren Sie zum Speicherort des PFX-Zertifikats auf Ihrem lokalen Computer oder der Appliance.

-

Klicken Sie auf OK.

-

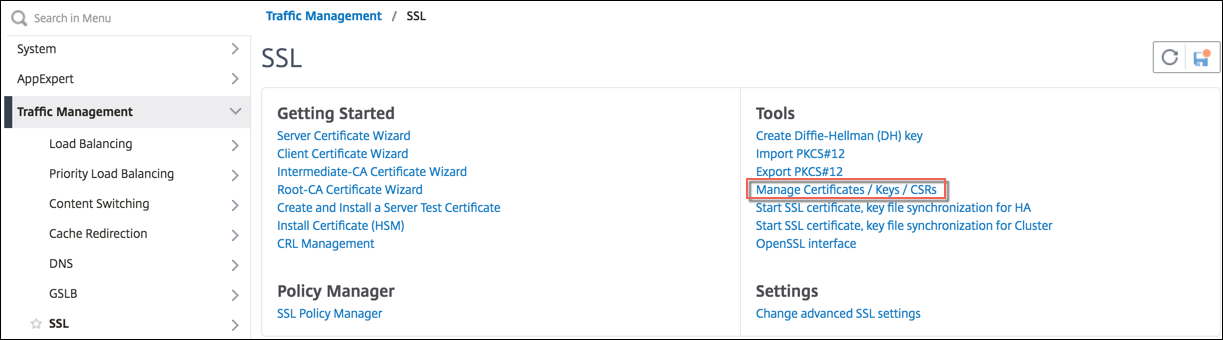

Klicken Sie auf Zertifikat/Schlüssel/CSRs verwalten, um die konvertierte PEM-Datei anzuzeigen.

-

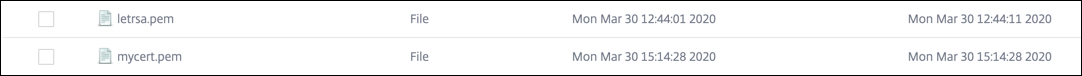

Sie können die hochgeladene PFX-Datei und die konvertierte PEM-Datei anzeigen.

-

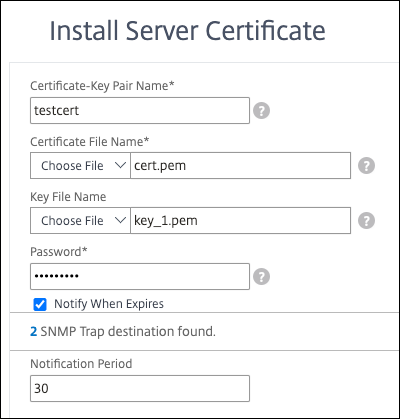

Navigieren Sie zu SSL > Zertifikate > Serverzertifikate, und klicken Sie auf Installieren .

-

Geben Sie den Namen eines Zertifikatschlüsselpaaresan.

-

Navigieren Sie zum Speicherort der PEM-Datei.

-

Geben Sie das Kennwort an, wenn Sie dazu aufgefordert werden.

-

Klicken Sie auf Installieren.

-

Binden Sie das Zertifikatschlüsselpaar an einen virtuellen SSL-Server.