Création de profils de Web App Firewall

Vous pouvez créer un profil de Web App Firewall de deux manières : à l’aide de la ligne de commande et à l’aide de l’interface graphique. Pour créer un profil à l’aide de la ligne de commande, vous devez spécifier des options sur la ligne de commande. Le processus est similaire à celui de la configuration d’un profil et, à quelques exceptions près, les deux commandes prennent les mêmes paramètres.

Remarque

:Profil principal : ce profil est disponible dans la version 33.x et les versions ultérieures. Il contient des contrôles de sécurité limités mais fondamentaux activés par défaut, tandis que les profils de base et avancés ont de nombreux autres contrôles de sécurité activés par défaut. Le profil principal contient les contrôles de sécurité suivants :

- Injection SQL basée sur la grammaire

- Injection CMD basée sur la grammaire

- Scriptage intersite

- Débordement de tampon

- Mots clés de blocage

Profil CVE : ce profil est disponible dans la version 42.x et les versions ultérieures. Utilisez ce profil uniquement pour ajouter et lier une signature. Il désactive toutes les vérifications effectuées par le NetScaler Web App Firewall, à l’exception de la vérification CVE.

Lorsque vous créez un profil, spécifiez l’une des options suivantes : basique, avancée, principale ou CVE. La configuration par défaut pour les différents contrôles et paramètres de sécurité qui font partie de ce profil est appliquée. Vous pouvez également ajouter un commentaire. Après avoir créé le profil, vous devez le configurer en le sélectionnant dans le volet de données, puis en cliquant sur Modifier.

Si vous envisagez d’utiliser la fonctionnalité d’apprentissage ou d’activer et de configurer de nombreuses protections avancées, vous devez choisir les paramètres par défaut avancés. En particulier, si vous envisagez de configurer l’une ou l’autre des vérifications d’injection SQL, soit les vérifications de script intersite, toute vérification offrant une protection contre les attaques de formulaires Web ou la vérification de cohérence des cookie, vous devez prévoir d’utiliser la fonctionnalité d’apprentissage. À moins que vous n’incluiez les exceptions appropriées pour vos sites Web protégés lors de la configuration de ces vérifications, ils peuvent bloquer le trafic légitime. Il est difficile d’anticiper toutes les exceptions sans en créer de trop générales. La fonction d’apprentissage facilite grandement cette tâche. Sinon, les valeurs par défaut de base sont rapides et doivent fournir la protection dont vos applications Web ont besoin.

Il existe trois types de profils :

- HTML. Protège les sites Web HTML standard.

- XML. Protège les services Web et les sites Web XML.

- Web 2.0 (HTML XML). Protège les sites Web qui contiennent des éléments HTML et XML, tels que des flux ATOM, des blogs et des flux RSS.

Il existe également quelques restrictions sur le nom que vous pouvez attribuer à un profil. Un nom de profil ne peut pas être identique au nom attribué à un autre profil ou action dans une fonctionnalité du dispositif NetScaler. Certains noms d’actions ou de profils sont attribués à des actions ou profils intégrés et ne peuvent jamais être utilisés pour des profils utilisateur. Vous trouverez une liste complète des noms non autorisés dans les informations supplémentairesdu profil du pare-feu Web App Firewall. Si vous tentez de créer un profil avec un nom qui a déjà été utilisé pour une action ou un profil, un message d’erreur s’affiche et le profil n’est pas créé.

Pour créer un profil de Web App Firewall à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez les commandes suivantes :

add appfw profile <name> [-defaults ( basic | advanced | core | cve)]set appfw profile <name> -type ( HTML | XML | HTML XML )set appfw profile <name> -comment "<comment>"save ns config

Exemple

L’exemple suivant ajoute un profil nommé pr-basic, avec des valeurs par défaut de base, et attribue un type de profil HTML. Il s’agit de la configuration initiale appropriée pour un profil afin de protéger un site Web HTML.

add appfw profile pr-basic -defaults basic -comment "Simple profile for websites."

set appfw profile pr-basic -type HTML

save ns config

<!--NeedCopy-->

Pour créer un profil de Web App Firewall à l’aide de l’interface graphique

Suivez la procédure suivante pour créer un profil de Web App Firewall :

- Accédez à Sécurité > NetScaler Web App Firewall> Profils.

- Dans le volet d’informations, cliquez sur Ajouter.

-

Dans la page Créer un profil de Web App Firewall, définissez les paramètres de base suivants :

- Nom

- Type de profil

- Commentaires

- Valeurs par défaut

- Description

- Cliquez sur OK.

- Sélectionnez le profil que vous avez créé et cliquez sur Modifier.

-

Dans la section Paramètres avancés, effectuez les configurations suivantes :

- Contrôles de sécurité

- Paramètres du profil

- Profilage dynamique

- Règles de relaxation

- Règles de refus

- Règle apprise

- Journalisation étendue

- Dans la section Contrôles de sécurité, sélectionnez une protection de sécurité et cliquez sur Paramètres d’action.

-

Dans la page de vérification de sécurité, définissez les paramètres.

Remarque :

Le paramètre Règle active est disponible uniquement pour la vérification d’injection SQL HTML afin d’activer la règle de relaxation ou la règle de refus pour la vérification d’injection SQL. Pour plus d’informations, consultez la rubrique Règles de relaxation et de refus.

-

Cliquez sur OK et Fermer.

- Dans la section Paramètres du profil, définissez les paramètres du profil. Pour plus d’informations, consultez la rubrique Configurer les paramètres du profil de Web App Firewall.

- Dans la section Profilage dynamique, sélectionnez une vérification de sécurité pour ajouter des paramètres de profil dynamique. Pour plus d’informations, consultez la rubrique Profil dynamique.

- Dans la section Règles de relaxation, cliquez sur Modifier pour ajouter une règle de relaxation pour un contrôle de sécurité. Pour plus d’informations, consultez la section Règle de relaxation pour plus de détails.

- Dans la section Règles de refus, ajoutez une règle de refus pour la vérification HTML SQL Injection. Pour plus d’informations, consultez la rubrique Règles de refus HTML.

- Dans la section Règle apprise, définissez les paramètres d’apprentissage. Pour plus d’informations, consultez la rubrique d’ apprentissage sur le Web App Firewall.

- Dans la section Journalisation étendue, cliquez sur Ajouter pour masquer les données sensibles. Pour plus d’informations, consultez la rubrique de journalisation étendue.

- Cliquez sur Terminé, puis cliquez sur Fermer.

Configurer les règles de détection des faux comptes

La création de faux comptes est un processus automatisé de création de nombreux comptes d’utilisateurs qui ne sont pas associés à une personne réelle ou de création de comptes utilisateur avec les informations de la personne réelle sans son consentement. Les faux comptes créés par des utilisateurs non légitimes utilisent des informations d’enregistrement qui ne correspondent pas à la véritable identité d’une personne. Ces comptes sont créés pour abuser des services offerts par une application Web à des fins non légitimes telles que des attaques de phishing, la diffusion de fausses nouvelles, le scalping, etc. Le plus souvent, ces comptes sont créés par des robots gérés par des utilisateurs malveillants.

L’appliance NetScaler est améliorée pour détecter les faux comptes en liant les règles de détection des faux comptes à un profil Web App Firewall. La règle se compose d’URL de formulaire et de paramètres de formulaire pour chaque URL. Si une demande entrante correspond à une expression ou à une URL de formulaire (pages d’inscription) configurée pour une règle de détection de faux compte, l’évaluation est vraie pour une tentative d’inscription suspecte et les données de demande sont envoyées au serveur ADM pour une inspection plus approfondie.

Procédez comme suit pour configurer la détection de faux comptes à l’aide de l’interface de commande :

- Activer la fonction de détection des faux comptes

- Lier les règles de faux comptes

Activer la fonction de détection des faux comptes

À l’invite de commandes, tapez :

add/set appfw profile <name> -FakeAccountDetection ( ON | OFF )

Exemple :

add appfw profile profile1 -FakeAccountDetection ON

Lier les règles de faux comptes

À l’invite de commandes, tapez :

bind appfw profile <name> -FakeAccount (string|expression) isFieldNameRegex (ON|OFF) -tag <TagExpression> ([-formUrl <FormURL>]| [-formExpression <FormExpression>)]) –state (ENABLED|DISABLED)

Où,

-

formUrl: URL d’action de formulaire HTTP. FormExpression : expression de formulaire à évaluer. -

fakeaccount: nom du faux compte. tag : expression de balise. -

isFieldNameRegex: indique si le FieldName est une expression régulière. Valeur par défaut OFF.

Exemple :

bind appfw profile profile1 -FakeAccount john -formURL “/signup.php" -tag "smith"

bind appfw profile profile2 -FakeAccount Will -formExpression "HTTP.REQ.HEADER(\"Authorization\").CONTAINS(\"/test_accounts\").NOT && HTTP.REQ.URL.CONTAINS(\"/login.php\")" -fieldName -tag "smith"

Exemple d’entrée pour une demande de publication HTTP pour la page example.com d’inscription.

| S.non | Entrée | Exemple |

|---|---|---|

| 1 | URL du point de terminaison de la demande HTTP POST | https://webapi.example.com/account/api/v1.0/contacts/ |

| 2 | Nom du champ e-mail dans la demande de publication HTTP | Adresse e-mail |

| 3 | Prénom Nom du champ dans la demande de publication HTTP | Prénom |

| 4 | Nom de famille Nom du champ dans la demande de publication HTTP | Nom de famille |

Configurer la règle de détection des faux comptes du Web App Firewall à l’aide de l’interface

Suivez les étapes ci-dessous pour configurer la règle de détection des faux comptes à l’aide de l’interface graphique.

- Accédez à Configuration > Sécurité > NetScaler Web App Firewall > Profils.

- Sélectionnez un profil et cliquez sur Modifier.

- Sur la page Profil de NetScaler Web App Firewall, cliquez sur Contrôles de sécurité sous Paramètres avancés.

- Dans la section Vérifications intégrées à Citrix Cloud, sélectionnez une fausse règle de compte et cliquez sur Modifier.

- Dans le curseur Liaison de faux compte AppFirewall, sélectionnez une règle à modifier ou cliquez sur Ajouter.

-

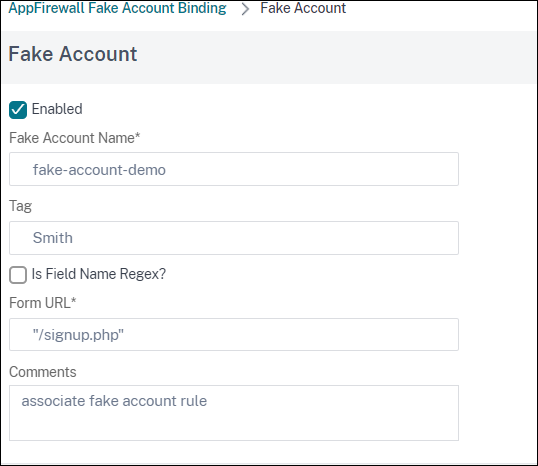

Dans la page Règle de faux compte, définissez les paramètres suivants :

- Activé. Sélectionnez cette option pour activer la règle de faux compte.

- Faux nom de compte. Nom de la règle de faux compte.

- Balise. Prénom dans le faux formulaire d’enregistrement de compte.

- Est-ce que Field Name Regex ? Indiquez si le champ de formulaire est une expression régulière.

- Expression de forme. Expression régulière qui définit le faux compte.

- URL du formulaire. Entrez la fausse URL de détection de compte.

- Commentaires. Brève description de la règle de détection des faux comptes.

- Cliquez sur Créer.