Gérez des listes globales pour contourner le WAF ou refuser les demandes

Une application peut recevoir des demandes provenant de sources fiables et non fiables. Vous souhaiterez peut-être contourner le pare-feu NetScaler Web App pour les demandes provenant d’une source fiable. Et, lorsque les demandes proviennent de certaines sources non fiables, vous souhaitez les bloquer strictement.

Dans un profil NetScaler Web App Firewall, vous pouvez configurer des listes globales pour contourner le Web App Firewall ou refuser des demandes. Si les demandes entrantes correspondent à la liste de contournement globale, elles ignorent le Web App Firewall dans NetScaler. Si les demandes entrantes correspondent à la liste de refus globale, NetScaler Web App Firewall bloque ces demandes et applique l’action définie.

Les listes de contournement et de refus prennent en charge les adresses URL, IPv4 et IPv6. Vous pouvez les spécifier à l’aide de littéraux, de PCRE et d’expressions.

Configurer la liste globale de contournement et de refus à l’aide de l’interface de ligne de commande

Avant de commencer, créez un profil Web App Firewall et activez les listes de contournement et de refus dans les paramètres du profil.

-

Créez un profil de Web App Firewall.

add appfw profile <profile-name> <!--NeedCopy-->Exemple

add appfw profile example-profile <!--NeedCopy-->Remarque

Par défaut, les listes de contournement et de refus sont désactivées. Pour afficher les paramètres du profil, exécutez la commande suivante :

sh appfw profile <profile-name> -

Exécutez la commande suivante pour activer la liste de contournement et la liste de refus.

set appfw profile <profile-name> -bypasslist on -denylist on <!--NeedCopy-->

Liez le profil du Web App Firewall à une liste de contournement globale

Exécutez la commande suivante pour lier les règles à une liste de contournement globale :

bind appfw profile <profile-name> -bypasslist <String|PCRE|Expression|IP-address> -valuetype <literal|PCRE|expression> -ruleaction log -location <url|ipv4|ipv6>

<!--NeedCopy-->

-

Exemple1 :

bind appfw profile example-profile -bypasslist http://www.example.com -valuetype literal -ruleaction log -location url <!--NeedCopy-->Cet exemple utilise une valeur littérale. Lorsque l’URL de la demande entrante contient

http://www.example.com, la demande contourne les contrôles WAF et enregistre un événement dans l’appliance NetScaler. -

Exemple-2 :

bind appfw profile example-profile -bypasslist http://www.example[n] -valuetype PCRE -ruleaction log -location url <!--NeedCopy-->Cet exemple utilise une valeur PCRE. Lorsque l’URL de la demande entrante contient

http://www.exampleet est suivie de la lettren, la demande contourne les contrôles WAF et enregistre un événement dans l’appliance NetScaler. -

Exemple3 :

bind appfw profile example-profile -bypasslist http.req.url.contains("example") -valuetype expression -ruleaction log <!--NeedCopy-->Cet exemple utilise une expression. Lorsque l’URL de la demande entrante contient un élément

examplequelconque de l’URL, la demande contourne les contrôles WAF et enregistre un événement dans l’appliance NetScaler.Important

Ne saisissez pas la valeur d’emplacement lorsque vous spécifiez le type de valeur d’expression.

-

Exemple4 :

bind appfw profile example-profile -bypasslist 10.10.10.10 -valuetype expression -ruleaction log -location ipv4 <!--NeedCopy-->Cet exemple utilise une adresse IPv4. Lorsque l’URL de la demande entrante contient une adresse IP

10.10.10.10, la demande contourne les contrôles WAF et enregistre un événement dans l’appliance NetScaler.De même, vous pouvez spécifier l’adresse IPv6. Pour ce faire, définissez la valeur de localisation sur

ipv6dans cette commande. -

Exemple-5 :

bind appfw profile example-profile -bypasslist cookie -valuetype literal -ruleaction log -location headervalue <!--NeedCopy-->Cet exemple utilise une valeur d’en-tête. Lorsque la requête entrante contient une valeur d’en-tête telle que

cookie, la requête contourne les vérifications du pare-feu Web App Firewall et enregistre un événement dans NetScaler. -

Exemple-6 :

bind appfw profile example-profile -bypasslist token -valuetype literal -ruleaction log -location headername <!--NeedCopy-->Cet exemple utilise un nom d’en-tête. Lorsque l’URL de la requête entrante contient un nom d’en-tête tel que

token, la requête contourne les vérifications du pare-feu Web App Firewall et enregistre un événement dans NetScaler.

Liez le profil du Web App Firewall à une liste de refus globale

Exécutez la commande suivante pour lier les règles à une liste de refus globale :

bind appfw profile <profile-name> -bypasslist <String|PCRE|Expression|IP-address> -valuetype <literal|PCRE|expression> -ruleaction <log|none|REDIRECT|RESET> -location <url|ipv4|ipv6>

<!--NeedCopy-->

-

Exemple1 :

bind appfw profile example-profile -denylist http://www.example.com -valuetype literal -ruleaction log -location url <!--NeedCopy-->Cet exemple utilise une valeur littérale. Lorsque l’URL de la demande entrante contient

http://www.example.com, le NetScaler Web App Firewall bloque la demande et enregistre un événement dans l’appliance NetScaler. -

Exemple-2 :

bind appfw profile example-profile -denylist http://www.example[n] -valuetype PCRE -ruleaction none -location url <!--NeedCopy-->Cet exemple utilise une valeur PCRE. Lorsque l’URL de la demande entrante contient

http://www.exampleet est suivie de la lettren, le NetScaler Web App Firewall bloque la demande.Important

Lorsque vous spécifiez

-ruleactioncommenone, le NetScaler Web App Firewall exécute l’action par défaut. -

Exemple3 :

bind appfw profile example-profile -denylist http.req.url.contains("example") -valuetype expression -ruleaction REDIRECT <!--NeedCopy-->Cet exemple utilise une expression. Lorsque l’URL de la demande entrante contient un élément

examplequelconque de l’URL, le NetScaler Web App Firewall bloque et redirige la demande. -

Exemple4 :

bind appfw profile example-profile -denylist 10.10.10.10 -valuetype expression -ruleaction RESET -location ipv4 <!--NeedCopy-->Cet exemple utilise une adresse IPv4. Lorsque l’URL de la demande entrante contient une adresse IP

10.10.10.10, le NetScaler Web App Firewall bloque la demande et réinitialise la connexion.De même, vous pouvez spécifier l’adresse IPv6. Pour ce faire, définissez la valeur de localisation sur

ipv6dans cette commande. -

Exemple-5 :

bind appfw profile example-profile -denylist cookie -valuetype literal -ruleaction log -location headervalue <!--NeedCopy-->Cet exemple utilise une valeur d’en-tête. Lorsque la requête entrante contient une valeur d’en-tête telle que

cookie, NetScaler Web App Firewall bloque la requête. -

Exemple-6 :

bind appfw profile example-profile -denylist token -valuetype literal -ruleaction log -location headername <!--NeedCopy-->Cet exemple utilise un nom d’en-tête. Lorsque la requête entrante contient un nom d’en-tête tel que

token, NetScaler Web App Firewall bloque la requête.

Configurer la liste globale de contournement et de refus à l’aide de l’interface graphique

Avant de commencer, créez un profil Web App Firewall et activez les listes de contournement et de refus dans les paramètres du profil.

- Accédez à Sécurité > NetScaler Web App Firewall > Profils.

- Sélectionnez le profil pour lequel vous souhaitez ajouter les listes globales de contournement et de refus.

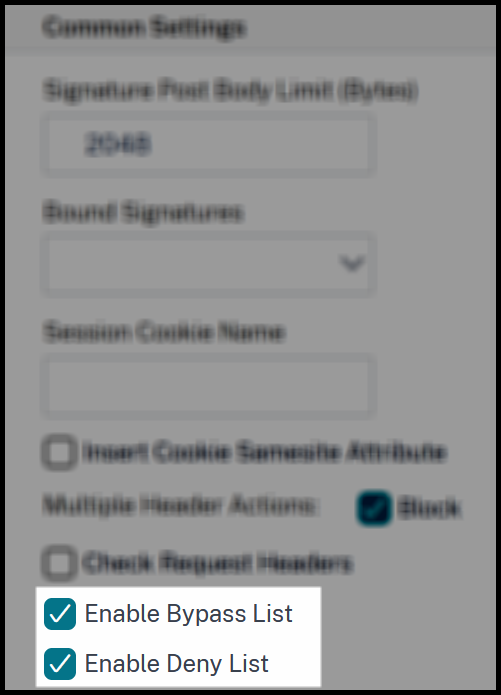

- Dans la page Profil de NetScaler Web App Firewall, cliquez sur Paramètres du profil sous Paramètres avancés.

-

Dans Paramètres communs, sélectionnez les options suivantes :

- Activer la liste de contournement

- Activer la liste de refus

- Cliquez sur OK et Terminé.

Ajouter une liste de contournement globale

Procédez comme suit pour ajouter une liste de contournement globale :

- Accédez à Sécurité > NetScaler Web App Firewall > Profils.

- Sélectionnez le profil pour lequel vous souhaitez ajouter une liste de contournement globale.

- Sur la page Profil du NetScaler Web App Firewall, cliquez sur la liste Global Bypass/Deny sous Paramètres avancés.

- Dans la liste de contournement globale, cliquez sur Ajouter.

-

Spécifiez les informations suivantes sur la page Créer une liaison de liste de contournement d’AppFirewall :

- Ignorez le type de valeur de liste : il prend en charge les littéraux, les PCRE et les expressions.

- Ignorer la valeur de la liste : Spécifiez une valeur en fonction du type de valeur.

- Ignorer l’action de liste : une fois que la demande a contourné les contrôles WAF, l’action définie s’applique à la demande. Si l’action est définie sur Log, elle enregistre un événement dans l’appliance NetScaler.

- Ignorer l’emplacement de la liste : définissez la valeur de l’emplacement. Si vous spécifiez IPv4, le profil recherche l’adresse IPv4 dans la demande entrante.

- Cliquez sur Créer.

Ajouter une liste globale de refus

Procédez comme suit pour ajouter une liste de refus globale :

- Accédez à Sécurité > NetScaler Web App Firewall > Profils.

- Sélectionnez le profil pour lequel vous souhaitez ajouter une liste de refus globale.

- Sur la page Profil du NetScaler Web App Firewall, cliquez sur la liste Global Bypass/Deny sous Paramètres avancés.

- Dans la liste globale des refus, cliquez sur Ajouter.

-

Spécifiez les informations suivantes sur la page Créer une liaison à une liste de refus d’AppFirewall :

- Type de valeur de liste refusée : il prend en charge les littéraux, les PCRE et les expressions.

- Valeur de liste refusée : spécifiez une valeur en fonction du type de valeur.

- Action de refus de la liste : une fois que le NetScaler Web App Firewall bloque la demande, l’action définie s’applique à la demande. Si l’action est définie sur Réinitialiser, le Web App Firewall réinitialise la connexion.

- Journal : il enregistre un événement dans l’appliance NetScaler chaque fois que le NetScaler Web App Firewall bloque la demande.

- Refuser l’emplacement de la liste : définissez la valeur de l’emplacement. Si vous spécifiez IPv4, le profil recherche l’adresse IPv4 dans la demande entrante.

- Cliquez sur Créer.