Configurer la compression SSL

La fonctionnalité de compression SSL WO Citrix SD-WAN permet la compression multisession des connexions SSL (par exemple, le trafic HTTPS), fournissant des taux de compression allant jusqu’à 10 000:1. Pour de plus amples informations, consultez la section Compression SSL.

Pour que la compression SSL fonctionne, l’appliance Citrix SD-WAN WANOP a besoin de certificats provenant du serveur ou du client. Pour prendre en charge plusieurs serveurs, plusieurs clés privées peuvent être installées sur l’appliance, une par profil SSL. Les règles SSL spéciales dans les définitions de classe de service correspondent aux serveurs aux profils SSL, et donc aux profils SSL aux clés privées.

La compression SSL fonctionne en mode proxy divisé ou proxy transparent, vous pouvez choisir le mode selon vos besoins. Pour de plus amples informations, consultez la section Fonctionnement de la compression SSL.

Remarque

Le mode proxy transparent n’est actuellement pas pris en charge.

Pour activer l’accès sécurisé avec le tunnel SSL, le dernier protocole SSL TLS 1.2 est utilisé dans le proxy SSL. Vous pouvez choisir d’utiliser le protocole TLS1.2 uniquement ou d’utiliser les protocoles TLS1.0, TLS1.1 et TLS1.2.

Remarque

Les protocoles SSL SSL v3 et SSL v2 ne sont plus pris en charge.

Pour configurer la compression SSL :

-

Acquérez des copies du certificat d’autorité de certification et de la paire de clés de certificat privées de votre serveur et installez-les sur l’appliance côté serveur. Ces informations d’identification sont susceptibles d’être spécifiques à l’application. Autrement dit, un serveur peut avoir des informations d’identification différentes pour un serveur Web Apache que pour un Exchange Server exécutant RPC sur HTTPS.

-

Vous pouvez choisir de créer un profil SSL proxy fractionné ou un profil SSL proxy transparent.

Pour plus d’informations sur la configuration du profil SSL de proxy partagé, consultez la section Configuration d’un profil SSL de proxy partagé ci-dessous.

Pour plus d’informations sur la configuration du profil SSL de proxy transparent, consultez la section Configuration du profil SSL de proxy transparent ci-dessous.

Remarque

Le profil SSL proxy transparent n’est actuellement pas pris en charge.

-

Attachez le profil SSL à une classe de service sur l’appliance côté serveur. Cela peut être fait en créant une nouvelle classe de service basée sur l’adresse IP du serveur, ou en modifiant une classe de service existante.

Pour plus d’informations, consultez la section Création ou modification de la classe de service ci-dessous.

-

Définissez des classes de service sur l’appliance côté client. Le trafic SSL n’est pas compressé à moins qu’il ne tombe dans une classe de service, sur l’appliance côté client, qui permet l’accélération et la compression. Il peut s’agir d’une règle de classe de service ordinaire, pas d’une règle SSL (seule l’appliance côté serveur a besoin de règles SSL), mais elle doit activer l’accélération et la compression. Le trafic appartient à une classe de service existante, telle que « HTTPS » ou « Autre trafic TCP ». Si la stratégie de cette classe permet l’accélération et la compression, aucune configuration supplémentaire n’est nécessaire.

-

Vérifiez le fonctionnement de la règle. Envoyez du trafic qui devrait recevoir une accélération SSL via les appliances. Sur l’appliance côté serveur, sous l’onglet Surveillance : Optimisation : Connexions : Connexions accélérées, la colonne Classe de service doit correspondre à la classe de service que vous avez configurée pour l’accélération sécurisée, et la colonne Proxy SSL doit indiquer True pour les connexions appropriées.

Configurer un profil SSL proxy fractionné

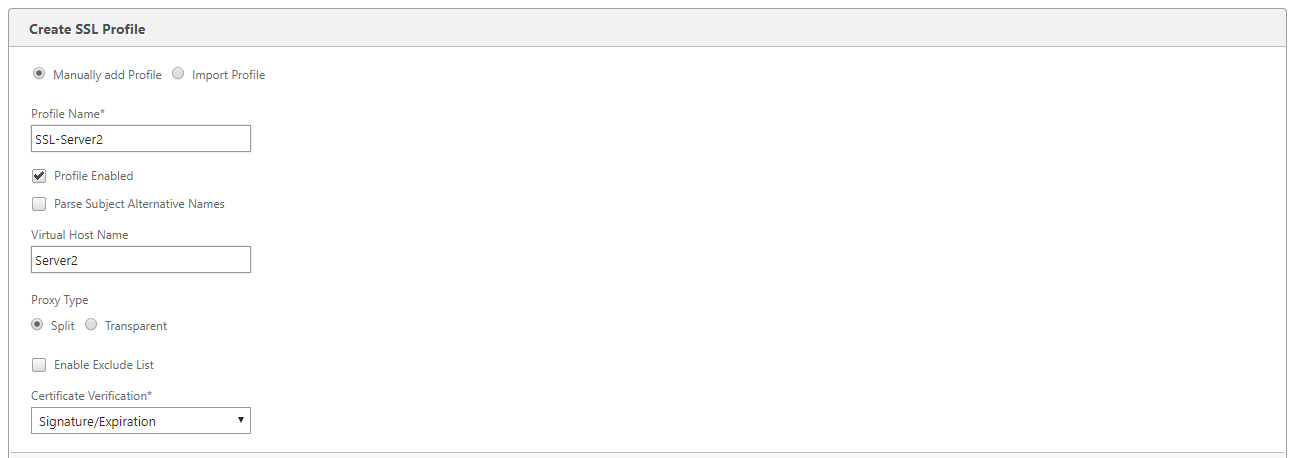

Pour configurer un profil SSL proxy fractionné :

-

Dans l’appliance Citrix SD-WAN WO côté serveur, accédez à Configuration > Accélération sécurisée > Profil SSL et cliquez sur Ajouter un profil.

Remarque

Vous pouvez ajouter manuellement un profil SSL ou en importer un qui est stocké sur votre ordinateur local.

-

Dans le champ Nom du profil, entrez un nom pour le profil SSL et sélectionnez Profil activé.

-

Si votre serveur SSL utilise plusieurs noms d’hôte virtuel, entrez le nom d’hôte virtuel cible dans le champ Nom d’hôte virtuel. Il s’agit du nom d’hôte répertorié dans les informations d’identification du serveur.

Remarque

Pour prendre en charge plusieurs hôtes virtuels, créez un profil SSL distinct pour chaque nom d’hôte.

-

Choisissez Fractionner le type de proxy.

-

Dans le champ Vérification du certificat, conservez la valeur par défaut (Signature/Expiration) à moins que vos stratégies n’en dictent autrement.

-

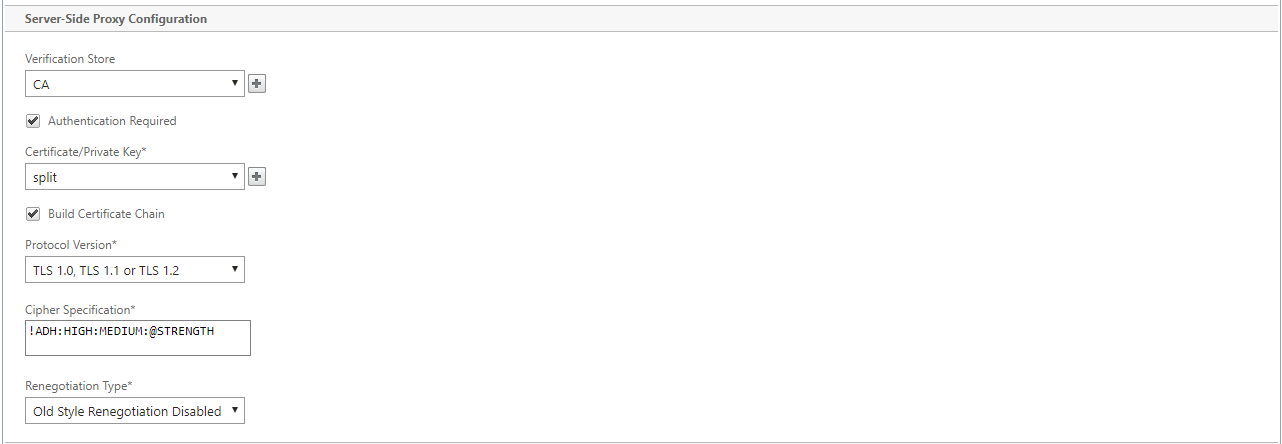

Effectuer la configuration du proxy côté serveur :

Dans le champ Magasin de vérification, sélectionnez une autorité de certification de serveur existante ou cliquez sur + pour charger une autorité de certification de serveur.

Choisissez Authentification requise et, dans le champ Certificat/clé privée, sélectionnez une paire de clés de certificat, ou cliquez sur + pour télécharger une paire de clés de certificat.

Dans le champ Version du protocole, sélectionnez les protocoles acceptés par votre serveur.

Remarque

Citrix SD-WAN WO prend en charge une combinaison de TLS1.0, TLS1.1 ou TLS1.2ou TLS1.2 uniquement**.** Les protocoles SSL SSLv3 et SSLV2 ne sont pas pris en charge.

Si nécessaire, modifiez la chaîne de spécification de chiffrement en utilisant la syntaxe OpenSSL.

Si nécessaire, sélectionnez le type de renégociation dans la liste déroulante Type de renégociation pour autoriser la renégociation de session SSL côté client.

-

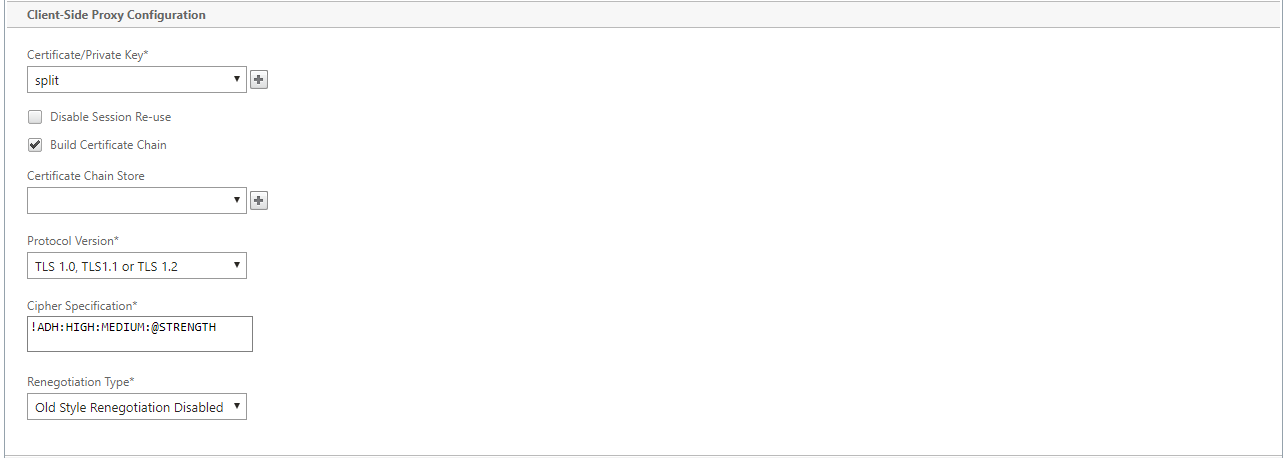

Effectuer la configuration du proxy côté client :

Dans le champ Certificat/clé privée, conservez la valeur par défaut.

Choisissez Construire une chaîne de certificats pour permettre à l’appliance côté serveur de créer la chaîne de certificats SSL.

Si nécessaire, sélectionnez ou téléchargez un magasin d’autorité de certification à utiliser comme magasin de chaînes de certificats.

Dans le champ Version du protocole, sélectionnez les versions de protocole que vous souhaitez prendre en charge du côté client.

Remarque

Citrix SD-WAN WO prend en charge une combinaison de TLS1.0, TLS1.1 ou TLS1.2ou TLS1.2 uniquement**.** Les protocoles SSL SSLv3 et SSLV2 ne sont pas pris en charge.

Si nécessaire, modifiez la spécification de chiffrement côté client.

Si nécessaire, sélectionnez le type de renégociation dans la liste déroulante Type de renégociation pour autoriser la renégociation de session SSL côté client.

-

Cliquez sur Créer.

Configurer le profil SSL proxy transparent

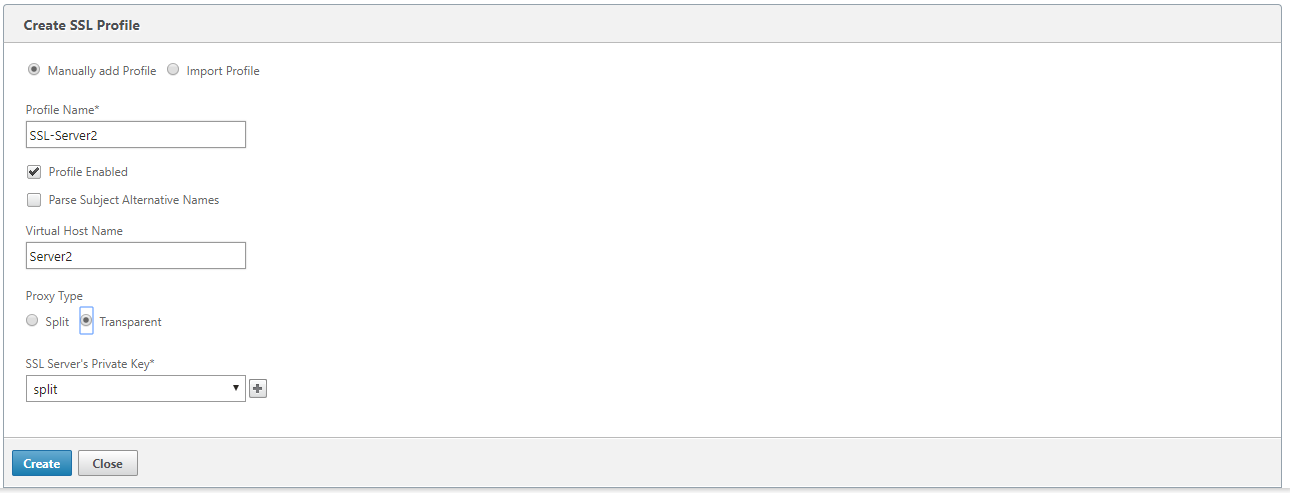

Pour configurer un profil SSL proxy transparent :

-

Dans l’appliance Citrix SD-WAN WO côté serveur, accédez à Configuration > Accélération sécurisée > Profil SSL et cliquez sur Ajouter un profil.

Remarque

Vous pouvez ajouter manuellement un profil SSL ou en importer un qui est stocké sur votre ordinateur local.

-

Dans le champ Nom du profil, entrez un nom pour le profil SSL et sélectionnez Profil activé.

-

Si votre serveur SSL utilise plusieurs noms d’hôte virtuel, entrez le nom d’hôte virtuel cible dans le champ Nom d’hôte virtuel. Il s’agit du nom d’hôte répertorié dans les informations d’identification du serveur.

Remarque

Pour prendre en charge plusieurs hôtes virtuels, créez un profil SSL distinct pour chaque nom d’hôte.

-

Choisissez Type de proxy transparent.

-

Dans le champ Clé privée du serveur SSL, sélectionnez la clé privée du serveur dans le menu déroulant ou cliquez sur + pour télécharger une nouvelle clé privée.

-

Cliquez sur Créer.

Créer ou modifier la classe de service

Pour créer ou modifier la classe de service et attacher le profil SSL :

-

Dans l’interface Web du dispositif Citrix SD-WAN WO, accédez à Configuration > Règles d’optimisation > Classes de service, puis cliquez sur Ajouter. Pour modifier une classe de service existante, sélectionnez la classe de service appropriée et cliquez sur Modifier.

-

Dans le champ Nom, entrez un nom pour la nouvelle classe de service (par exemple, « HTTPS accéléré »).

-

Activez la compression en définissant la stratégie d’accélération sur Disk, Memoryou Flow Control.

-

Dans la section Règles de filtrage, cliquez sur Ajouter.

-

Dans le champ Adresse IP de destination, tapez l’adresse IP du serveur (par exemple, 172.16.0.1 ou, de manière équivalente, 172.16.0.1/32.

-

Dans le champ Direction, définissez la règle sur Unidirectional. Les profils SSL sont désactivés si Bidirectionnel est spécifié.

-

Dans la section Profils SSL, sélectionnez le profil SSL que vous avez créé et déplacez-le vers la section Configuré.

-

Cliquez sur Créer pour créer la règle.

-

Cliquez sur Créer pour créer la classe de service.

Commande CLI mise à jour

Citrix SD-WAN WO 9.3 prend en charge le dernier protocole SSL TLS1.2. Vous pouvez choisir d’utiliser le protocole TLS1.2 uniquement ou n’importe quelle version des protocoles TLS. Les protocoles SSL SSL v3 et SSL v2, et les profils SSL proxy transparents ne sont pas pris en charge. Les commandes add ssl-profile et set ssl-profile CLI sont mises à jour pour refléter ces modifications.

add ssl-profile:

*-name “profile-name”*

*\[-state {enable, disable}\]*

*-proxy-type split*

*\[-virtual-hostname “hostname”\]*

*-cert-key “cert-key-pair-name”*

*\[-build-cert-chain {enable, disable}\]*

*\[-cert-chain-store {use-all-configured-CA-stores, “store-name”}\]*

*\[-cert-verification {none, Signature/Expiration, Signature/Expiration/*

*Common-Name-White-List, Signature/Expiration/Common-Name-Black-List}\]*

*\[-verification-store {use-all-configured-CA-stores, “store-name”}\]*

*\[-server-side-protocol { TLS-1.2, TLS-version-any}\]*

*\[-server-side-ciphers “ciphers”\]*

*\[-server-side-authentication {enable, disable}\]*

*\[-server-side-cert-key “cert-key-pair-name”\]*

*\[-server-side-build-cert-chain {enable, disable}\]*

*\[-server-side-renegotiation {disable-old-style, enable-old-style, new-style,*

*compatible}\]*

*\[-client-side-protocol-version { TLS-1.2, TLS-version-any}\]*

*\[-client-side-ciphers “ciphers”\]*

*\[-client-side-renegotiation {disable-old-style, enable-old-style, new-style,*

*compatible}\]*

set ssl-profile:

*-name “profile-name” \[-state {enable, disable}\]*

*\[-proxy-type split\]*

*\[-virtual-hostname “hostname”\]*

*\[-cert-key “cert-key-pair-name”\]*

*\[-build-cert-chain {enable, disable}\]*

*\[-cert-chain-store {use-all-configured-CA-stores, “store-name”}\]*

*\[-cert-verification {none, Signature/Expiration, Signature/Expiration/*

*Common-Name-White-List, Signature/Expiration/Common-Name-Black-List}\]*

*\[-verification-store {use-all-configured-CA-stores, “store-name”}\]*

*\[-server-side-protocol {TLS-1.2, TLS-version-any}\]*

*\[-server-side-ciphers “ciphers”\]*

*\[-server-side-authentication {enable, disable}\]*

*\[-server-side-cert-key “cert-key-pair-name”\]*

*\[-server-side-build-cert-chain {enable, disable}\]*

*\[-server-side-renegotiation {disable-old-style, enable-old-style, new-style,*

*compatible}\]*

*\[-client-side-protocol-version {TLS-1.2, TLS-version-any}\]*

*\[-client-side-ciphers “ciphers”\]*

*\[-client-side-renegotiation {disable-old-style, enable-old-style, new-style,*

*compatible}\]*