Peering sécurisé

Lorsqu’une appliance a activé le peering sécurisé, les connexions avec un partenaire pour lequel elle n’a pas de relation homologue sécurisée ne sont ni chiffrées ni compressées, bien que l’accélération du contrôle de flux TCP soit toujours disponible. La compression est désactivée pour garantir que les données stockées dans l’historique de compression des partenaires sécurisés ne peuvent pas être partagées avec des partenaires non sécurisés.

Lorsque l’appliance à une extrémité d’une connexion détecte que l’autre appliance a activé l’appairage sécurisé, elle tente d’ouvrir un tunnel de signalisation SSL. Si les deux appliances s’authentifient avec succès sur ce tunnel, elles disposent d’une relation d’appairage sécurisée. Toutes les connexions accélérées entre les deux appliances sont chiffrées et la compression est activée.

Remarque

Une appliance dont l’appairage sécurisé est activé ne compresse pas les connexions à des partenaires non sécurisés. L’utilisation réussie de la même appliance avec un mélange de partenaires sécurisés et non sécurisés est difficile. Gardez ce point à l’esprit lors de la conception de votre réseau accéléré.

Un mot de passe de keystore est requis pour accéder aux paramètres de sécurité. Ce mot de passe de la banque de clés est différent du mot de passe de l’administrateur, pour permettre à l’administration de la sécurité d’être séparée des autres tâches. Si le mot de passe du keystore est réinitialisé, toutes les données cryptées et les clés privées existantes sont perdues.

Pour protéger les données, même en cas de vol de l’appliance, le mot de passe du magasin de clés doit être réentré chaque fois que l’appliance est redémarrée. Jusqu’à ce que cela soit fait, le peering sécurisé et la compression sont désactivés.

Générer des clés de sécurité et des certificats

Les produits Citrix SD-WAN WANOP sont expédiés sans les clés et certificats requis pour le tunnel de signalisation SSL. Vous devez les générer vous-même. Vous pouvez générer des clés et des certificats via votre processus normal de génération d’informations d’identification, ou avec le paquet « openssl » à partir dehttp://www.openssl.org.

À des fins de test, vous pouvez générer et utiliser un certificat X509 auto-signé basé sur une clé privée (que vous générez également). En production, utilisez des certificats qui font référence à une autorité de certification approuvée. L’exemple suivant appelle openssl depuis la ligne de commande d’un PC pour générer une clé privée ( my.key) et un certificat auto-signé ( my.crt) :

pre codeblock

# Generate a 2048-bit private key

openssl genrsa -out my.key 2048

# Now create a Certificate Signing Request

openssl req -new -key my.key -out my.csr

# Finally, create a self-signed certificate with a 365-day expiration

openssl x509 -req -days 365 -in my.csr -signkey my.key -out my.crt

<!--NeedCopy-->

Pour une utilisation en production, consultez les stratégies de sécurité de votre organisation.

Configurer l’appairage sécurisé

Il existe deux façons d’établir un peering sécurisé :

-

Utilisation des informations d’identification générées par les appliances.

-

En utilisant les informations d’identification que vous fournissez vous-même.

Étant donné qu’une appliance dont l’appairage sécurisé est activé ne compresse que les connexions avec les appliances partenaires avec lesquelles elle a une relation d’appairage sécurisée, cette procédure doit être appliquée en même temps à toutes vos appliances.

Pour préparer les appareils pour un peering sécurisé :

Effectuez la procédure suivante sur chaque appliance de votre réseau.

-

Installez une licence de crypto sur l’appliance. Sans licence crypto, l’accélération sécurisée n’est pas disponible.

-

Si vous ne l’avez pas déjà fait, achetez des licences crypto auprès de Citrix.

-

Si vous utilisez un serveur de licences réseau, accédez à Configuration > Paramètres de l’appliance > Licences. Dans la section Ajouter une licence, cliquez sur Modifier, puis sélectionnez le serveur de licences distant et définissez Crypto License On.

-

Si vous utilisez des licences locales, accédez à Configuration > Paramètres de l’appliance > Licence. Dans la page Ajouter une licence, cliquez sur l’option Serveur de licences local, puis cliquez sur Ajouter pour télécharger une licence de crypto locale.

-

Vérifiez que l’installation de la licence est réussie sur la page Configuration > Paramètres de l’appliance > Licence. Sous Informations sur les licences, une licence crypto doit être affichée comme active et avec une date d’expiration dans le futur.

-

-

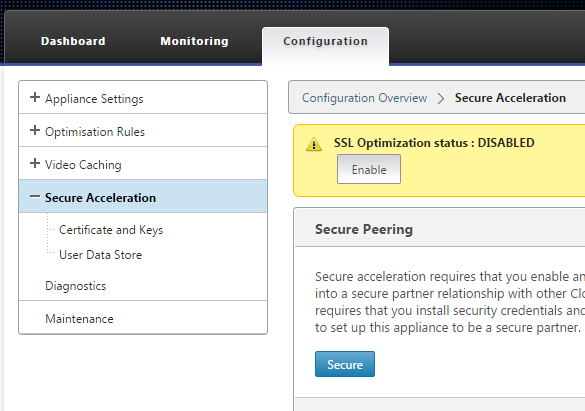

Accédez à la page Configuration > Accélération sécurisée. Si la page comporte un bouton nommé Sécurisé, cliquez dessus.

-

Si vous accédez automatiquement à l’écran Paramètres du magasin de clés, procédez comme suit :

-

Entrez deux fois un mot de passe de keystore et cliquez sur Enregistrer.

-

Lorsque l’écran est mis à jour pour afficher la section Certificats et clés d’appairage sécurisé, cliquez sur Activer l’appairage sécurisé et le certificat CA, puis cliquez sur Enregistrer.

-

Passez à l’étape 6.

-

-

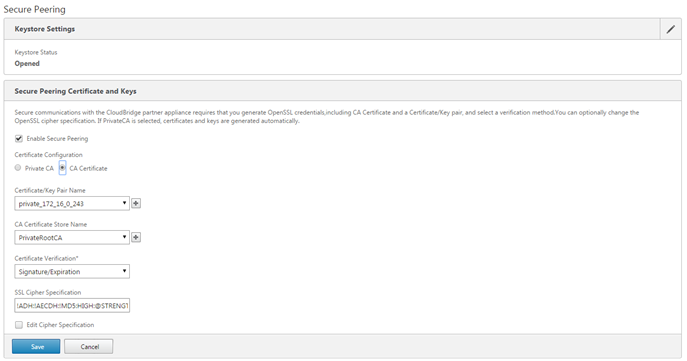

Si vous n’avez pas été dirigé automatiquement vers l’écran Paramètres du magasin de clés, cliquez sur l’icône du crayon sous Secure Peering, puis cliquez sur l’icône du crayon sous Paramètres du magasin de clés. Ouvrez dans le menu déroulant État de la banque de clés et entrez deux fois un mot de passe de la banque de clés. Cliquez sur Enregistrer.

-

Activez l’appairage sécurisé en accédant à la page Configuration > Accélération sécurisée et en cliquant sur le bouton Activer. Ignorer les avertissements à ce stade. Ce paramètre permet l’appairage sécurisé lorsque la configuration supplémentaire requise est terminée.

-

Activez le chiffrement de l’historique de compression en allant dans Configuration > Stockage de données utilisateur d’accélération sécurisée et en cliquant sur l’icône en forme de crayon. Cliquez sur Activer le chiffrement du disque, puis sur Enregistrer. Le chiffrement du stockage des données utilisateur empêche la lecture non autorisée de l’historique de compression sur disque, en cas de vol ou de retour à l’usine de l’appliance. La sécurité du chiffrement des données du disque repose sur le mot de passe du keystore. Cette fonctionnalité utilise le chiffrement AES-256. (Le chiffrement des données disque ne crypte pas l’ensemble du disque, juste l’historique de compression.)

-

Si vous utilisez des informations d’identification générées par l’appliance, passez à l’étape suivante. Si vous utilisez vos propres informations d’identification, procédez comme suit :

-

Accédez à Configuration > Accélération sécurisée, puis cliquez sur l’icône représentant un crayon sous Secure Peering, puis cliquez sur l’icône représentant un crayon sous Secure Peering Certificates and Keys. Cliquez sur Activer l’appairage sécurisé et la configuration des certificats > Certificat de l’autorité de certification. Les champs de spécification des informations d’identification apparaissent.

-

Sous Nom de la paire de certificat/clé, cliquez sur l’icône +et téléchargez ou collez la paire cert/clé de cette appliance. Si requis par les informations d’identification, entrez également le mot de passe de la clé ou le mot de passe du fichier. Cliquez sur Créer.

-

Sous Nom du magasin de certificats de l’autoritéde certification, cliquez sur l’icône +et téléchargez ou collez le certificat de l’autorité de certification pour cette appliance.

-

Conservez les valeurs par défaut des champs Vérification de certificat et Spécification de chiffrement SSL, à moins que votre organisation n’en exige autrement.

-

Cliquez sur Enregistrer.

-

-

Répétez l’opération pour le reste de vos appareils.

-

Si vous utilisez les informations d’identification que vous avez fournies vous-même, la configuration d’appairage sécurisé est terminée.

-

Si vous utilisez des informations d’identification générées par l’appliance, effectuez la procédure suivante.

Pour utiliser l’appairage sécurisé avec les informations d’identification générées par l’appliance :

-

Utilisez la procédure « Préparer les appareils pour sécuriser l’appairage » ci-dessus pour préparer vos appareils à cette procédure.

-

Sur une appliance de centre de données, accédez à Configuration > Accélération sécurisée et cliquez sur le bouton Activer, le cas échéant, pour activer l’appairage sécurisé.

-

Cliquez sur l’icône en forme de crayon sous Secure Peering. Le keystore devrait être ouvert. Si ce n’est pas le cas, ouvrez-le maintenant.

-

Cliquez sur l’icône en forme de crayon sous Certificat et clés de peering sécurisé. Cliquez sur les options Activer le peering sécurisé et l’autorité de certification privée, puis cliquez sur Enregistrer. Cela générera un certificat d’autorité de certification locale auto-signé et une paire de clés de certificat locale.

-

Cliquez sur + sous Homologues connectés. Entrez l’adresse IP, le nom d’utilisateur de l’administrateur et le mot de passe de l’administrateur pour l’une de vos appliances distantes, puis cliquez sur Connexion. Ceci émet un certificat d’autorité de certification et une paire de clés de certificat pour l’appliance distante et le copie sur l’appliance distante.

Remarque

Pour les appliances WANOP SD-WAN, l’adresse IP peut être l’adresse IP de n’importe quelle interface où l’accès Web est activé. Pour les appliances SD-WAN PE, l’adresse IP est l’adresse IP de gestion.

-

Répétez cette procédure pour vos autres appliances distantes.

-

Sur l’appliance du centre de données, vérifiez la connectivité en accédant à Surveillance > Partenaires et plug-ins > Partenaires sécurisés. Pour chaque appliance distante, le contenu du champ Secure doit être True et l’état de la connexion doit être Connected Available.