Intégrer Citrix SD-WAN et le cloud iboss

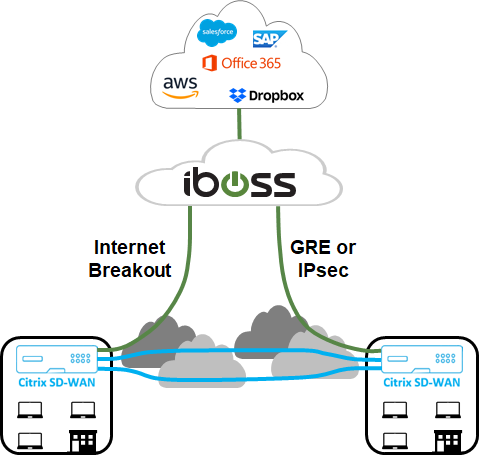

Citrix SD-WAN aide les entreprises à migrer vers le cloud en permettant en toute sécurité des interconnexions locales de branche à Internet qui peuvent autoriser ou refuser l’accès Internet directement à partir de la succursale. Citrix SD-WAN identifie les applications grâce à une combinaison d’une base de données intégrée de plus de 4 500 applications, y compris des applications SaaS individuelles, et utilise une technologie d’inspection approfondie des paquets pour la détection et la classification en temps réel des applications. Il utilise cette connaissance de l’application pour diriger intelligemment le trafic de la succursale vers Internet, le cloud ou le SaaS.

Le cloud iboss sécurise l’accès Internet sur n’importe quel appareil, à partir de n’importe quel emplacement, dans le cloud. iboss fournit une sécurité dans le cloud pour les succursales où le trafic Internet est déchargé des connexions de bureaux privés via des ruptures Internet. Les utilisateurs bénéficient de la meilleure protection Internet, y compris la conformité, le filtrage Web, l’inspection SSL, la sécurité basée sur les fichiers et les flux, la défense contre les logiciels malveillants et la prévention des pertes de données. Le trafic est sécurisé dans le cloud, avec des politiques de sécurité centralisées dans toutes les succursales et une évolutivité instantanée à mesure que la bande passante augmente.

La combinaison de Citrix SD-WAN et d’iboss Cloud permet aux entreprises de transformer leur WAN en toute sécurité. L’architecture globale de la solution est illustrée dans la figure suivante.

configuration d’iboss

Connexion

La configuration iboss est provisionnée via l’interface graphique du tableau de bord iboss.

Pour vous connecter à l’interface de gestion, à l’aide d’un navigateur Internet, accédez à www.ibosscloud.com.

Cliquez sur Se connecter à la plateforme iboss et fournissez vos informations d’identification.

Sous-réseaux réseau

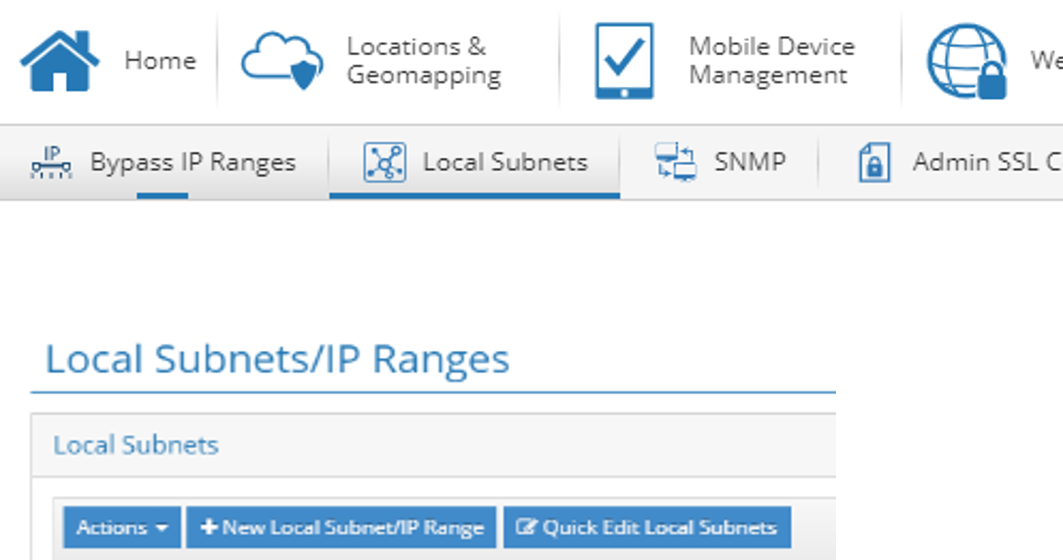

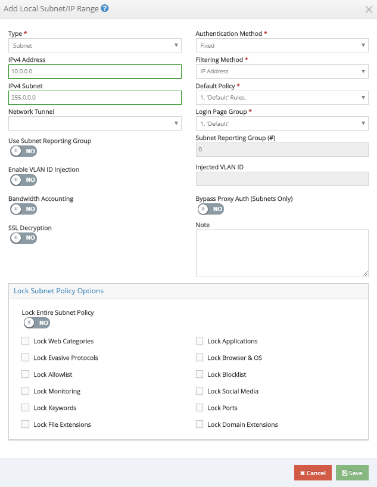

De nombreux clients créent des stratégies pour les déploiements SD-WAN basées sur des sous-réseaux de succursales. Il est recommandé d’ajouter un sous-réseau général pour chaque plage privée utilisée sur votre réseau (par exemple 10.0.0.0/255.0.0.0), puis de créer des sous-réseaux plus spécifiques si nécessaire. Pour créer un sous-réseau réseau, sélectionnez la vignette Réseau dans la page d’accueil.

Accédez à Sous-réseauxlocaux > + Nouveau sous-réseau local/plage IP.

Entrez ou sélectionnez des valeurs pour les champs obligatoires, puis cliquez sur Enregistrer.

Tunnels

Une fois les sous-réseaux réseau provisionnés, les tunnels GRE ou IPsec peuvent être utilisés pour connecter la succursale au cloud iboss si nécessaire. Les étapes suivantes montrent comment configurer un tunnel unique sur un seul nœud SWG iboss. Les étapes peuvent être répliquées pour fournir plusieurs tunnels à partir d’une seule branche ou vers plusieurs nœuds de Gateway iboss.

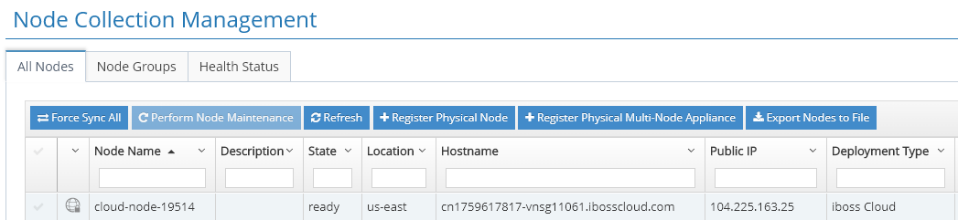

Les tunnels GRE ou IPSec d’une appliance Citrix SD-WAN se terminent sur l’adresse IP publique d’un nœud de Gateway iboss. Pour identifier l’adresse IP publique d’un nœud de passerelle iboss, revenez à la page d’accueil, puis cliquez sur Gestion de la collection de nœuds.

Sous l’onglet Tous les nœuds, l’adresse IP publique d’un nœud de passerelle est l’adresse IP externe du tunnel. Dans l’exemple ci-dessous, l’adresse IP extérieure d’un tunnel du côté iboss serait 104.225.163.25.

GRE

Pour ajouter un tunnel GRE à partir d’un emplacement spécifique, revenez à la page d’accueil et cliquez sur Connecter les périphériques à iboss Cloud.

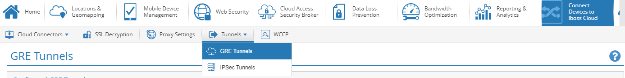

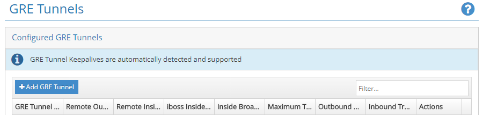

Cliquez sur Tunnels et sélectionnez Tunnels GRE.

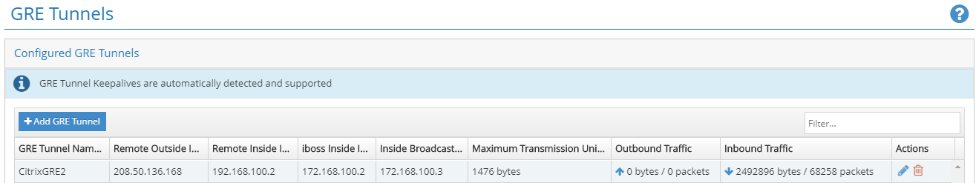

Cliquez sur +Ajouter un tunnel GRE et entrez les informations requises.

Les sous-réseaux du tunnel intérieur doivent être uniques pour chaque tunnel (par exemple 169.254.1.0/30, 169.254.1.4/30, etc.). Les nœuds iboss uniques doivent être utilisés pour le chevauchement de sous-réseaux entre plusieurs sites. Par exemple, si le site « A » et le site « B » utilisent le sous-réseau 192.168.1.0/24, la configuration du tunnel GRE pour chacun de ces sites doit être effectuée sur différents nœuds iboss.

Cliquez sur Enregistrer. L’information sur le tunnel est présentée sous forme de résumé. Vous pouvez le modifier si nécessaire.

IPSec

Pour ajouter un tunnel IPSec à partir d’un emplacement spécifique, revenez à la page d’accueil et cliquez sur Connecter les périphériques à iboss Cloud.

Cliquez sur Tunnels et sélectionnez Tunnels IPSec.

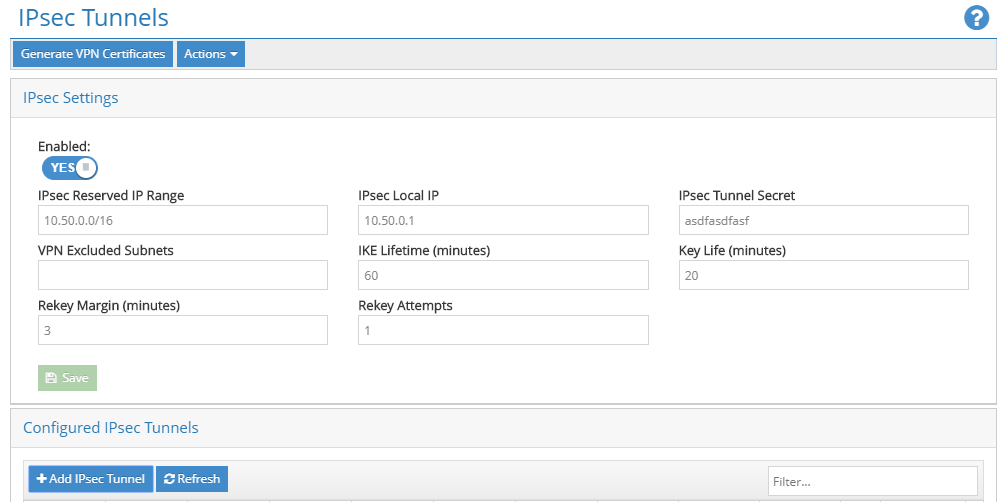

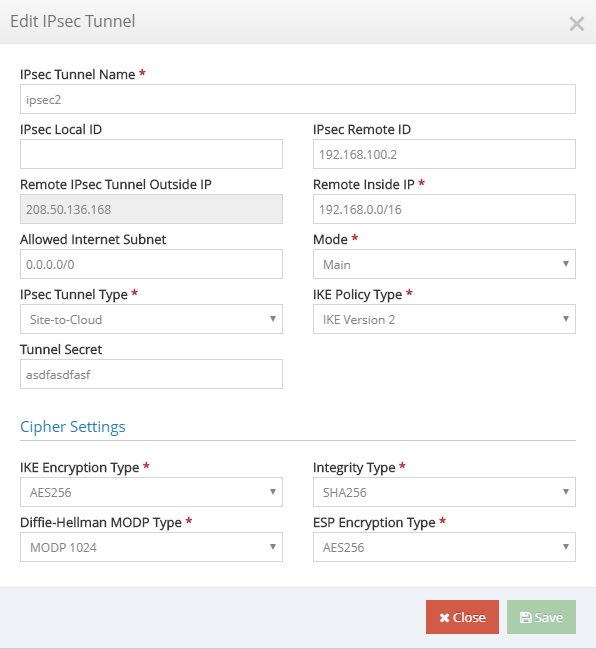

Lors de la connexion de tunnels à partir d’une appliance Citrix SD-WAN, nous recommandons les paramètres IPsec suivants qui sont communs à tous les tunnels :

- Durée de vie IKE (minutes) : 60

- Durée de vie des clés (minutes) : 20

- Marge de ré-clé (minutes) : 3

- Tentatives de retouche : 1

Tous les autres paramètres (par exemple, IPSec Tunnel Secret, etc.) peuvent être spécifiques au déploiement.

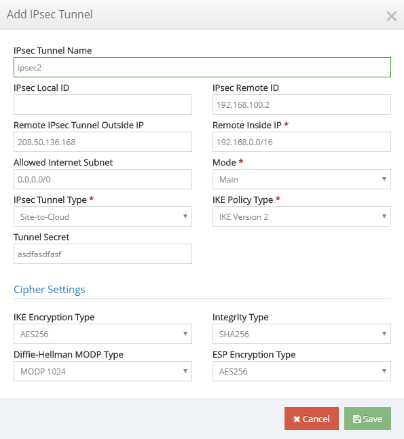

Cliquez sur + Ajouter un tunnel IPSec pour créer des tunnels selon vos besoins.

Entrez les informations requises. Pour un tunnel IPSec à partir de l’appliance Citrix SD-WAN, nous recommandons les paramètres IPsec suivants pour chaque tunnel :

- Mode : Principal

- Type de tunnel IPSec : Site-to-Cloud

- Type de stratégie IKE : IKE Version 2

- Type de chiffrement IKE : AES256

- Type d’intégrité : SHA256

- Diffie-Hellman Type MODP : MODP 1024

- Type de chiffrement ESP : AES256

Tous les autres paramètres (par exemple Tunnel IPsec distant hors IP, etc.) peuvent être spécifiques au déploiement. Les sous-réseaux du tunnel intérieur doivent être uniques pour chaque tunnel (par exemple 169.254.1.0/30, 169.254.1.4/30, etc.). Les nœuds iboss uniques doivent être utilisés pour le chevauchement de sous-réseaux entre plusieurs sites. Par exemple, si le site « A » et le site « B » utilisent tous les deux le sous-réseau 192.168.1.0/24, alors la configuration du tunnel pour chacun de ces sites doit être effectuée sur différents nœuds iboss.

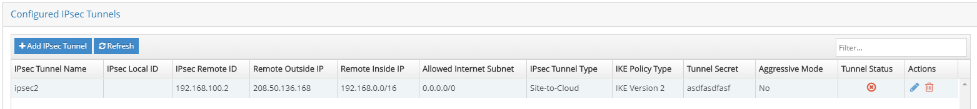

Cliquez sur Enregistrer. L’information sur le tunnel est présentée sous forme de résumé.

Vous pouvez modifier tous les paramètres de configuration du tunnel, à l’exception du Tunnel IPsec distant en dehors de l’IP.

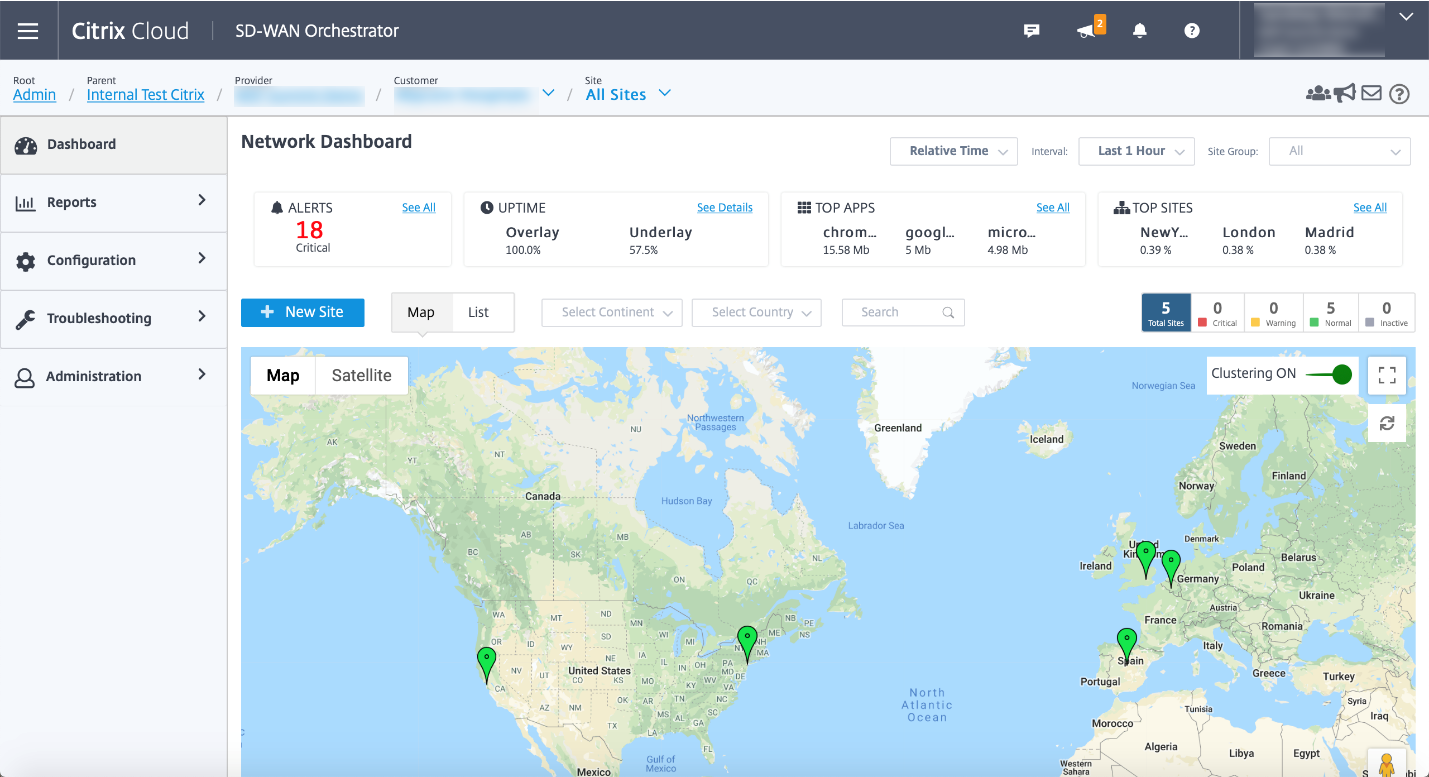

Configuration du Citrix SD-WAN

Le réseau SD-WAN Citrix est géré via le service de gestion Citrix Cloud basé sur Citrix SD-WAN Orchestrator. Si vous n’avez pas déjà de compte, reportez-vous à la section Intégration de Citrix SD-WAN Orchestrator.

Une fois le processus d’intégration terminé avec succès, vous pouvez accéder à SD-WAN Orchestrator.

Assurez-vous que le site Citrix SD-WAN est déjà configuré et connecté aux branches et aux réseaux. Pour plus d’informations sur la configuration, consultez la section Configuration réseau.

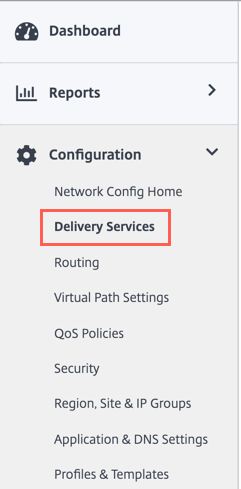

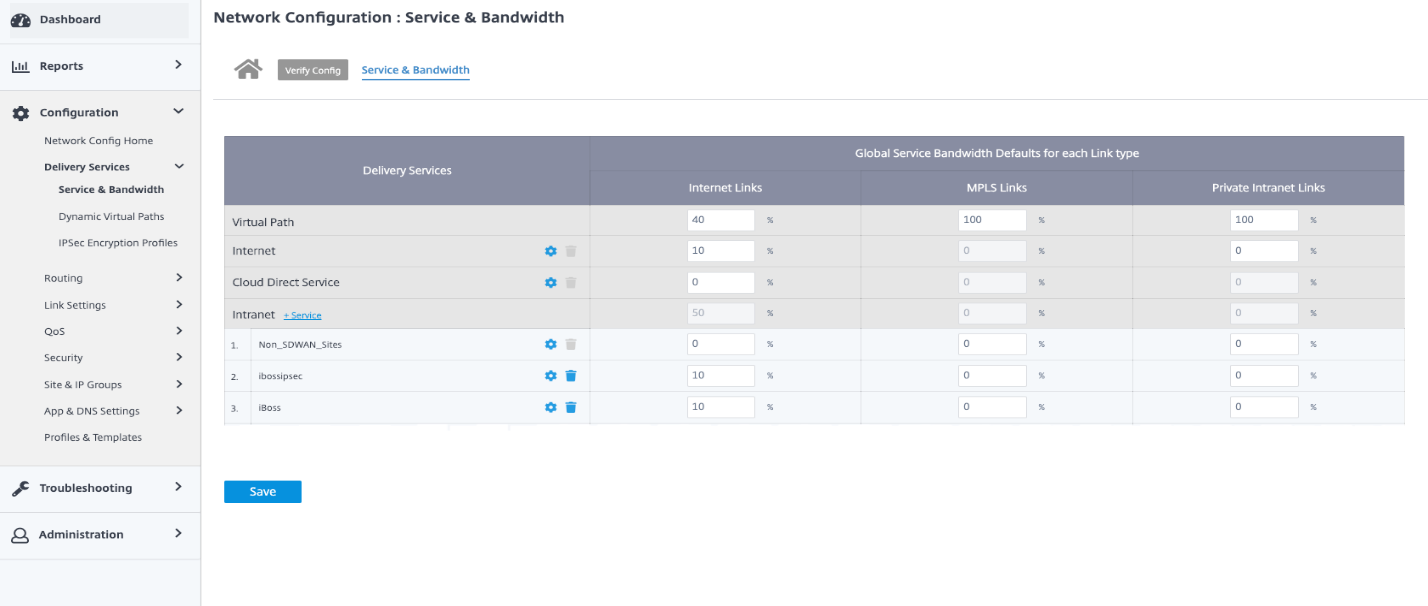

Services de mise à disposition

Les services de livraison vous permettent de configurer des services de livraison tels que Internet, Intranet, IPSec et GRE. Les services de livraison sont définis globalement et appliqués aux liaisons WAN sur des sites individuels, le cas échéant.

iboss cloud peut être connecté à partir de Citrix SD-WAN via les services GRE ou IPSec. Veuillez utiliser les paramètres recommandés par iboss dans la section précédente.

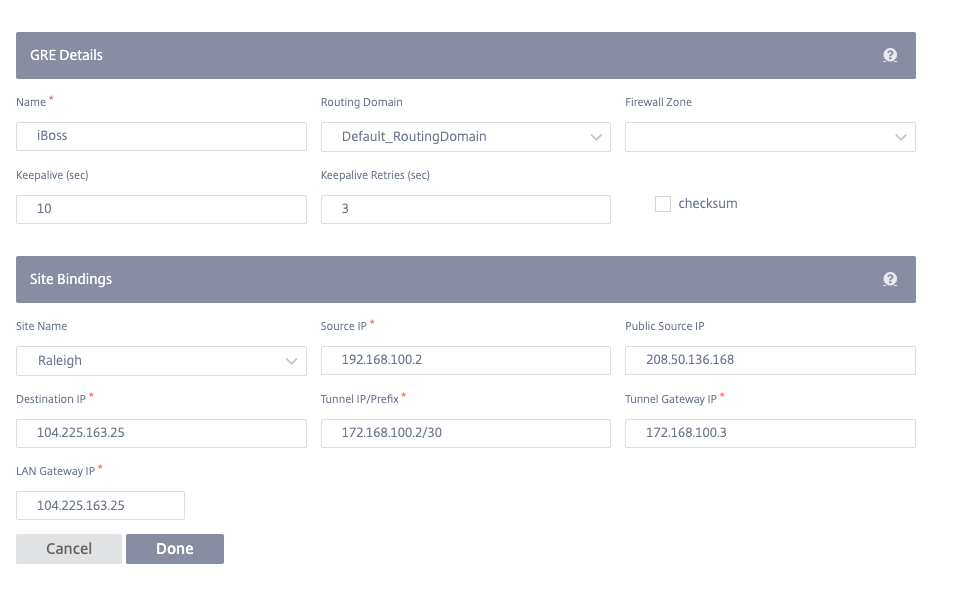

Service GRE

Vous pouvez configurer des appliances SD-WAN pour terminer les tunnels GRE. Configurez les paramètres suivants.

Détails du GRE :

- Nom : Nom du service GRE.

- Domaine de routage : Domaine de routage pour le tunnel GRE.

- Zone de pare-feu : zone de pare-feu choisie pour le tunnel. Par défaut, le tunnel est placé dans Default_LAN_Zone.

- Keep alive : Période entre l’envoi de messages de conservation de connexion active. S’il est configuré sur 0, aucun paquet « keep alive » n’est envoyé, mais le tunnel reste en place.

- Retentatives Keep alive : nombre de fois que l’appliance Citrix SD-WAN envoie des paquets garder en vie sans réponse avant qu’il n’entraîne le tunnel.

- Somme de contrôle : activez ou désactivez la somme de contrôle pour l’en-tête GRE du tunnel.

Liaisons de sites :

- Nom du site : Site permettant de cartographier le tunnel du GRE.

- IP source : adresse IP source du tunnel. Il s’agit de l’une des interfaces virtuelles configurées sur ce site. Le domaine de routage sélectionné détermine les adresses IP source disponibles.

- IP source publique : IP source si le trafic du tunnel passe par NAT.

- IP de destination : adresse IP de destination du tunnel.

- IP/préfixe du tunnel : l’adresse IP et le préfixe du tunnel GRE.

- IP de passerelle de tunnel : Adresse IP de saut suivant pour acheminer le trafic du tunnel.

- IP de passerelle LAN : Adresse IP de saut suivant pour acheminer le trafic LAN.

Service IPSec

Les appliances Citrix SD-WAN peuvent négocier des tunnels IPsec fixes avec des homologues tiers du côté LAN ou WAN. Vous pouvez définir les points d’extrémité du tunnel et mapper les sites aux points d’extrémité du tunnel.

Vous pouvez également sélectionner et appliquer un profil de sécurité IPSec qui définit le protocole de sécurité et les paramètres IPSec.

Pour ajouter un profil de chiffrement IPsec, accédez à Configuration > Services de mise à disposition > sélectionnez l’onglet Profils de chiffrement IPsec.

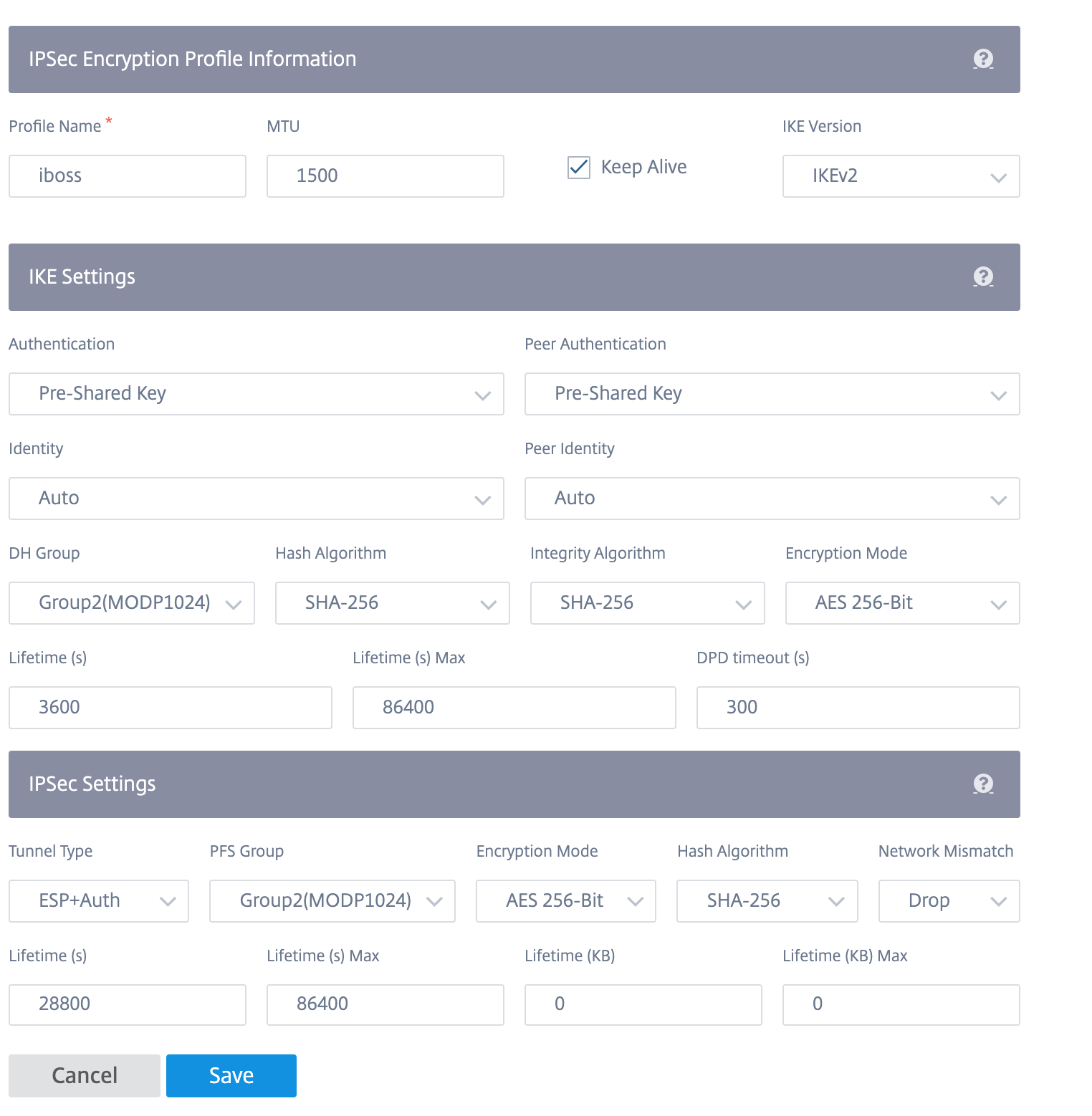

Les profils IPSec sont utilisés lors de la configuration des services IPSec en tant qu’ensembles de services de livraison. Dans la page Profil de sécurité IPsec, entrez les valeurs requises pour le profil de chiffrement IPsec, les paramètres IKEet les paramètres IPsec.

Informations de profil de chiffrement IPsec :

- Nom du profil : nom du profil.

- MTU : taille maximale des paquets IKE ou IPsec, en octets.

- Gardez en vie : Maintenez le tunnel actif et activez l’éligibilité de l’itinéraire.

- Version IKE : Versiondu protocole IKE.

Paramètres IKE :

-

Mode : sélectionnez Mode principal ou Agressif pour le mode de négociation IKE Phase 1.

- Main : Aucune information n’est exposée aux attaquants potentiels pendant la négociation, mais elle est plus lente que le mode agressif.

- Agressive : Certaines informations (par exemple, l’identité des pairs qui négocient) sont exposées aux attaquants potentiels pendant la négociation, mais sont plus rapides que le mode principal.

- Authentification : type d’authentification, certificat ou clé pré-partagée.

- Identité : méthode d’identité.

- Identité homologue : méthode d’identité homologue.

- Groupe DH : Le groupe Diffie-Hellman (DH) disponible pour la génération de clés IKE.

- Algorithme de hachage : algorithmede hachage pour authentifier les messages IKE.

- Mode de chiffrement : Mode de chiffrement des messages IKE.

- Durée (s) : Durée (en secondes) préférée (en secondes) pour qu’une association de sécurité IKE existe.

- Durée devie maximale (s) : Durée maximale préférée (en secondes) pour permettre à une association de sécurité IKE d’exister.

- DPDD Délai (s) d’expiration (s) : le délai d’attente de détection des pairs morts (en secondes) pour les connexions VPN.

Paramètres IPSec :

-

Type de tunnel : Typed’encapsulation de tunnel.

- ESP : chiffre uniquement les données utilisateur.

- ESP+Auth : crypte les données utilisateur et inclut un HMAC.

- ESP+NULL : Les paquets sont authentifiés mais non chiffrés.

- AH : Ne comprend qu’un HMAC.

- Groupe PFS : Le groupe Diffie—Hellman à utiliser pour une génération de clés de secret avant parfaite.

- Mode de chiffrement : Mode de chiffrement des messages IPsec dans le menu déroulant.

- Algorithme de hachage : Les algorithmesde hachage MD5, SHA1 et SHA-256 sont disponibles pour la vérification HMAC.

- Incompatibilité réseau : Action à entreprendre si un paquet ne correspond pas aux réseaux protégés du tunnel IPSec.

- Durée devie (s) : durée (en secondes) d’existence d’une association de sécurité IPsec.

- Durée devie (s) maximale(s) : durée maximale (en secondes) pour permettre l’existence d’une association de sécurité IPsec.

- Lifetime (Ko) : quantité de données (en kilo-octets) pour qu’une association de sécurité IPsec existe.

- Durée devie (Ko) Max : quantité maximale de données (en kilo-octets) permettant l’existence d’une association de sécurité IPsec.

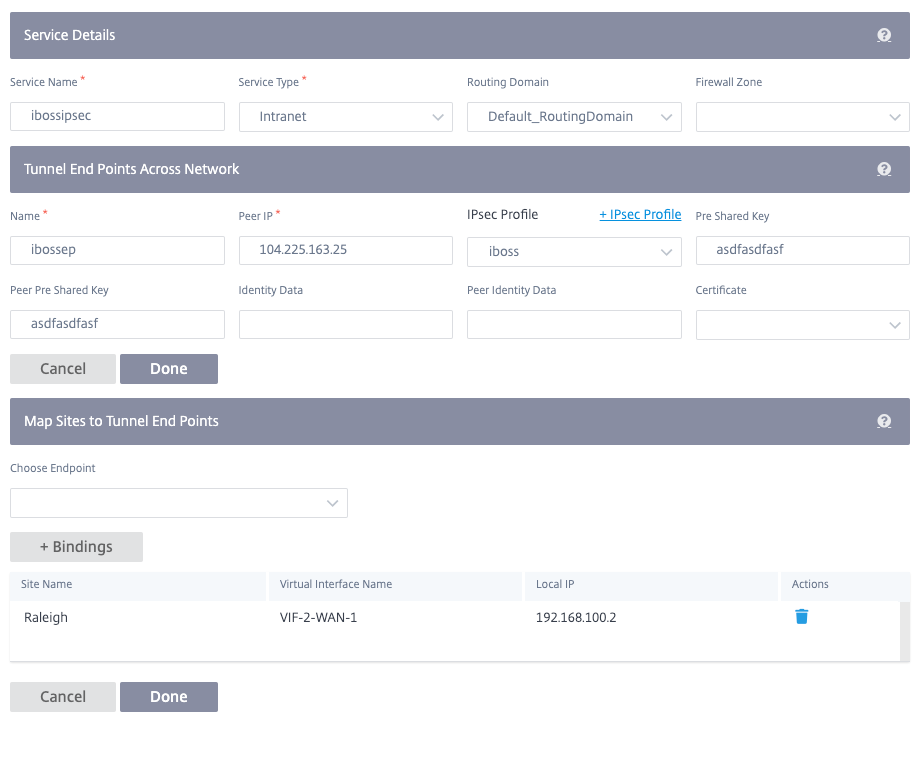

Pour configurer le tunnel IPSec :

-

Spécifiez les détails du service :

- Nom du service : nom du service IPsec.

- Type de service : service utilisé par le tunnel IPsec.

- Domaine de routage : pour les tunnels IPsec via LAN, sélectionnez un domaine de routage. Si le tunnel IPsec utilise un service intranet, le service intranet détermine le domaine de routage.

- Zone de pare-feu : zone de pare-feu pour le tunnel. Par défaut, le tunnel est placé dans Default_LAN_Zone.

-

Ajoutez le point de terminaison du tunnel.

- Nom : lorsque le type de service est Intranet, choisissez un service Intranet protégé par le tunnel. Sinon, entrez un nom pour le service.

- IP homologue : adresse IP de l’homologue distant.

- ProfilIPsec : profilde sécurité IPsec qui définit le protocole de sécurité et les paramètres IPsec.

- Clé pré-partagée : clépré-partagée utilisée pour l’authentification IKE.

- Clé pré-partagée pair : clé pré-partagée utilisée pour l’authentification IKEv2.

- Données d’identité : données à utiliser comme identité locale, lors de l’utilisation de l’identité manuelle ou du type de nom de domaine complet de l’utilisateur.

- Données d’identité homologue : données à utiliser comme identité homologue, lors de l’utilisation d’identité manuelle ou de type FQDN utilisateur.

- Certificat : Si vous choisissez Certificat comme authentification IKE, faites votre choix parmi les certificats configurés.

- Mapper les sites aux points d’extrémité du tunnel.

- Choisissez Endpoint : point de terminaison à mapper sur un site.

- Nom du site : site à mapper au point de terminaison.

- Nom de l’interface virtuelle : Interface virtuelle sur le site à utiliser comme point de terminaison.

- IP locale : adresse IP virtuelle locale à utiliser comme point de terminaison du tunnel local.

-

Créez le réseau protégé.

- IP du réseau source/préfixe : l’adresse IP source et le préfixe du trafic réseau que le tunnel IPsec protège.

- IP/préfixe du réseaude destination : adresse IP de destination et préfixe du trafic réseau que le tunnel IPsec protège.

- Assurez-vous que les configurations IPSec sont mises en miroir sur l’appliance homologue.

IPsec fournit des tunnels sécurisés. Citrix SD-WAN prend en charge les chemins virtuels IPsec, ce qui permet aux périphériques tiers de terminer les tunnels VPN IPsec du côté LAN ou WAN d’une appliance Citrix SD-WAN. Vous pouvez sécuriser les tunnels IPSec de site à site se terminant sur une appliance SD-WAN à l’aide d’un binaire cryptographique IPsec certifié FIPS 140-2 Niveau 1.

Citrix SD-WAN prend également en charge le tunnel IPsec résilient à l’aide d’un mécanisme de tunnel de chemin virtuel différencié.

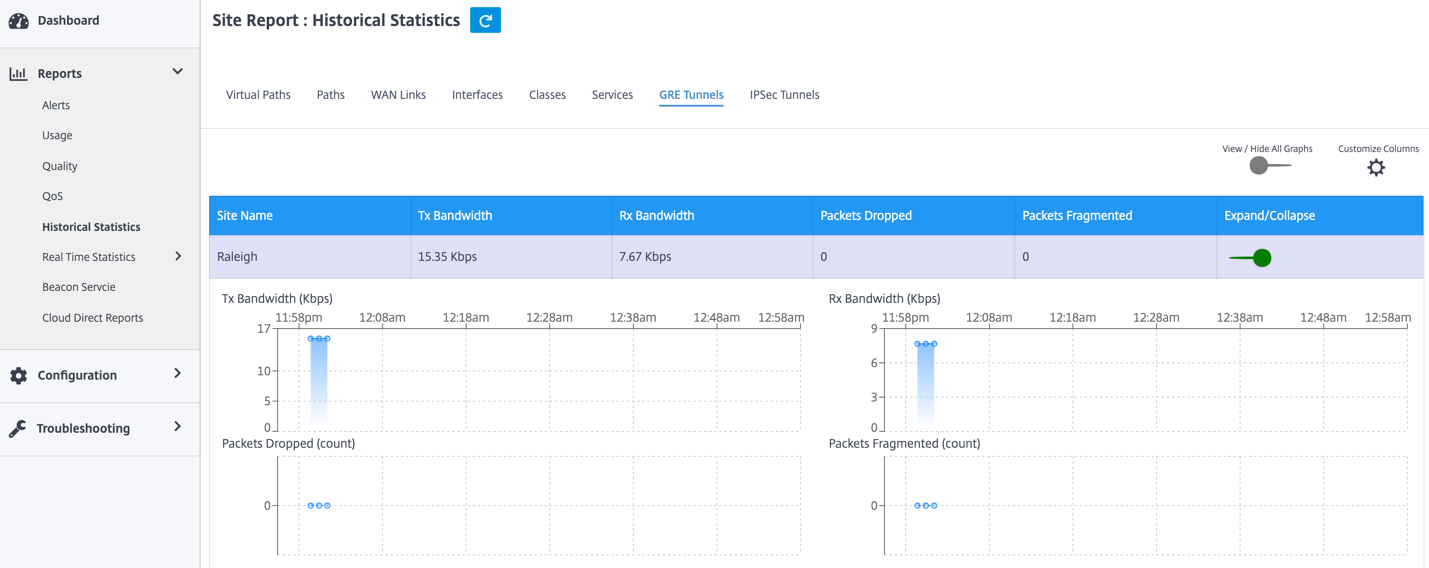

Surveillance des tunnels GRE et IPSEC

Tunnels GRE

Vous pouvez utiliser un mécanisme de tunnel pour transporter des paquets d’un protocole dans un autre protocole. Le protocole qui porte l’autre protocole est appelé protocole de transport, et le protocole transporté s’appelle le protocole passagers. L’encapsulation de routage générique (GRE) est un mécanisme de tunneling qui utilise IP comme protocole de transport et peut transporter de nombreux protocoles passagers différents.

L’adresse source du tunnel et l’adresse de destination sont utilisées pour identifier les deux points de terminaison des liens virtuels point à point dans le tunnel.

Pour afficher les statistiques du tunnel GRE, accédez à Rapports > Statistiques > Tunnels GRE. Vous pouvez afficher les mesures suivantes :

- Nom du site : nom du site.

- Bande passante Tx : Bande passante transmise.

- Bande passante Rx : Bande passante reçue.

- Paquet abandonné : nombre de paquets abandonnés en raison de la congestion du réseau.

- Paquets fragmentés : Nombre de paquets fragmentés. Les paquets sont fragmentés pour créer des paquets plus petits qui peuvent passer par un lien avec un MTU plus petit que le datagramme d’origine. Les fragments sont réassemblés par l’hôte récepteur.

- Développer/Réduire : Vous pouvez développer ou réduire les données selon vos besoins.

Tunnels IPSec

Les protocoles de sécurité IP (IPsec) fournissent des services de sécurité tels que le chiffrement des données sensibles, l’authentification, la protection contre la réexécution et la confidentialité des données pour les paquets IP. Encapsulating Security Payload (ESP) et Authentication Header (AH) sont les deux protocoles de sécurité IPSec utilisés pour fournir ces services de sécurité.

En mode tunnel IPSec, l’ensemble du paquet IP d’origine est protégé par IPSec. Le paquet IP d’origine est enveloppé et chiffré, et un nouvel en-tête IP est ajouté avant de transmettre le paquet via le tunnel VPN.

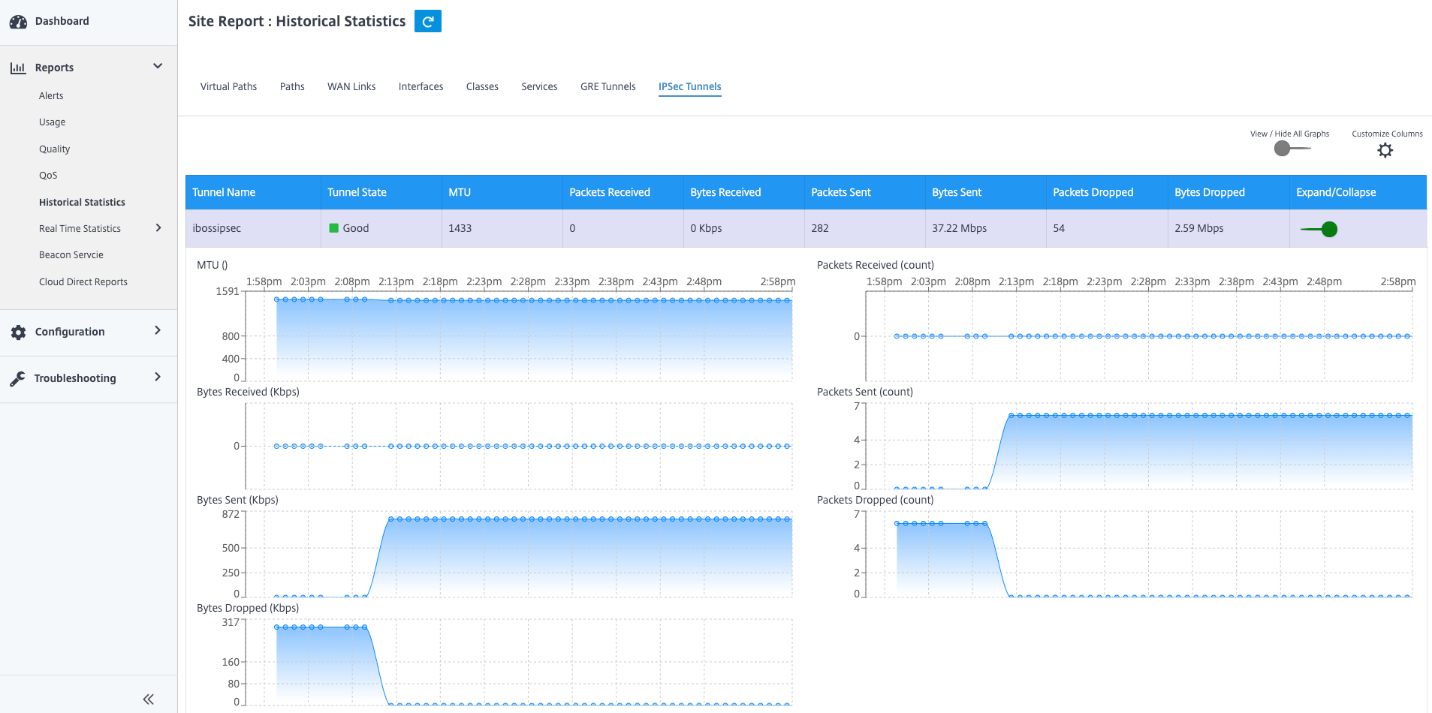

Pour afficher les statistiques du tunnel IPSec, accédez à Rapports > Statistiques > Tunnels IPsec.

Vous pouvez afficher les mesures suivantes :

- Nom du tunnel : Nom du tunnel.

- État du tunnel : état du tunnel IPsec.

- MTU : unité de transmission maximale : taille du plus grand datagramme IP pouvant être transféré via un lien spécifique.

- Paquet reçu : Nombre de paquets reçus.

- Paquets envoyés : Nombre de paquets envoyés.

- Paquet abandonné : nombre de paquets abandonnés en raison de la congestion du réseau.

- Octets supprimés : nombre d’octets supprimés.

- Développer/Réduire : Vous pouvez développer ou réduire les données selon vos besoins.