Cas d’utilisation : Rendre l’accès Internet d’entreprise conforme et sécurisé

Le directeur de la sécurité réseau d’une organisation financière souhaite protéger le réseau d’entreprise contre toute menace externe provenant du Web sous forme de logiciels malveillants. Pour ce faire, le directeur doit obtenir une visibilité sur le trafic chiffré autrement contourné et contrôler l’accès aux sites Web malveillants. Le directeur est tenu d’effectuer les opérations suivantes :

- Intercepter et examiner tout le trafic, y compris SSL/TLS (trafic chiffré), entrant et sortant du réseau d’entreprise.

- Contourner l’interception des requêtes vers les sites Web contenant des informations sensibles, telles que les informations financières des utilisateurs ou les e-mails.

- Bloquer l’accès aux URL nuisibles identifiées comme diffusant du contenu dangereux ou pour adultes.

- Identifier les utilisateurs finaux (employés) de l’entreprise qui accèdent à des sites Web malveillants et bloquer l’accès Internet pour ces utilisateurs ou bloquer les URL nuisibles.

Pour réaliser tout ce qui précède, le directeur peut configurer un proxy sur tous les appareils de l’organisation et le pointer vers le Citrix Secure Web Gateway (SWG), qui agit comme un serveur proxy dans le réseau. Le serveur proxy intercepte tout le trafic chiffré et non chiffré transitant par le réseau d’entreprise. Il demande l’authentification de l’utilisateur et associe le trafic à un utilisateur. Des catégories d’URL peuvent être spécifiées pour bloquer l’accès aux sites Web illégaux/nuisibles, pour adultes, et de logiciels malveillants et de spam.

Pour réaliser ce qui précède, configurez les entités suivantes :

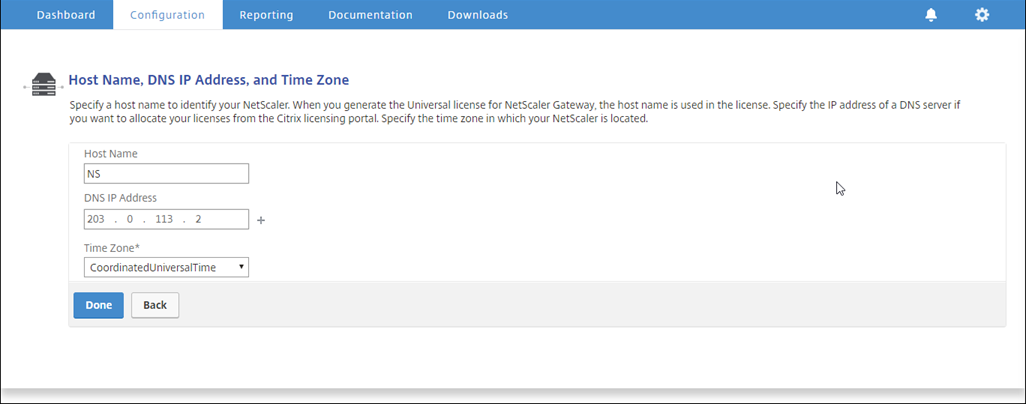

- Serveur de noms DNS pour résoudre les noms d’hôte.

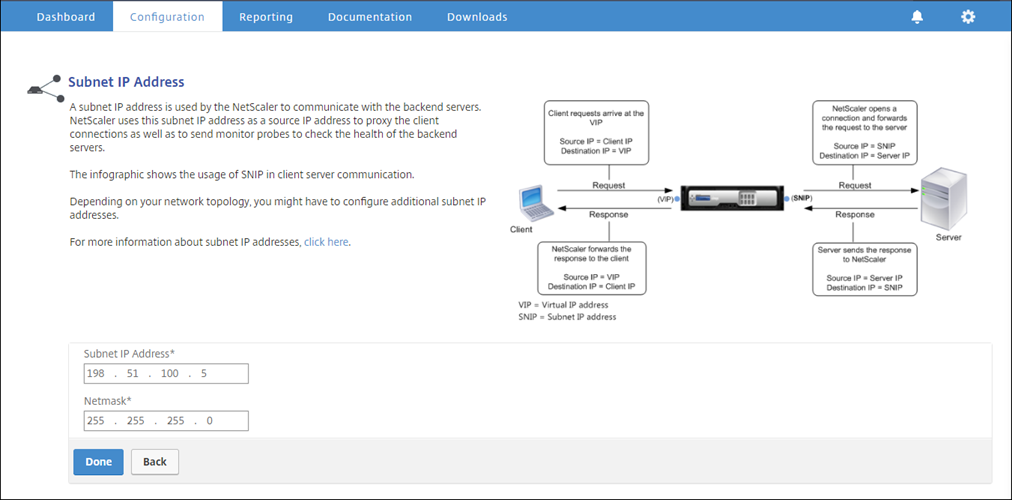

- Adresse IP de sous-réseau (SNIP) pour établir une connexion avec les serveurs d’origine. L’adresse SNIP doit avoir un accès Internet.

- Serveur proxy en mode explicite pour intercepter tout le trafic HTTP et HTTPS sortant.

- Profil SSL pour définir les paramètres SSL, tels que les chiffrements et les paramètres, pour les connexions.

- Paire certificat-clé CA pour signer le certificat de serveur pour l’interception SSL.

- Politique SSL pour définir les sites Web à intercepter et à contourner.

- Serveur virtuel d’authentification, politique et action pour garantir que seuls les utilisateurs valides sont autorisés à accéder.

- Collecteur Appflow® pour envoyer des données à Citrix® Application Delivery Management (ADM).

Les procédures CLI et GUI sont toutes deux répertoriées pour cet exemple de configuration. Les exemples de valeurs suivants sont utilisés. Remplacez-les par des données valides pour les adresses IP, le certificat et la clé SSL, et les paramètres LDAP.

| Nom | Valeurs utilisées dans l’exemple de configuration |

|---|---|

| Adresse NSIP | 192.0.2.5 |

| Adresse IP de sous-réseau | 198.51.100.5 |

| Adresse IP du serveur virtuel LDAP | 192.0.2.116 |

| Adresse IP du serveur de noms DNS | 203.0.113.2 |

| Adresse IP du serveur proxy | 192.0.2.100 |

| Adresse IP MAS | 192.0.2.41 |

| Certificat CA pour l’interception SSL | ns-swg-ca-certkey (certificat : ns_swg_ca.crt et clé : ns_swg_ca.key) |

| DN de base LDAP | CN=Users,DC=CTXNSSFB,DC=COM |

| DN de liaison LDAP | CN=Administrator,CN=Users,DC=CTXNSSFB,DC=COM |

| Mot de passe du DN de liaison LDAP | zzzzz |

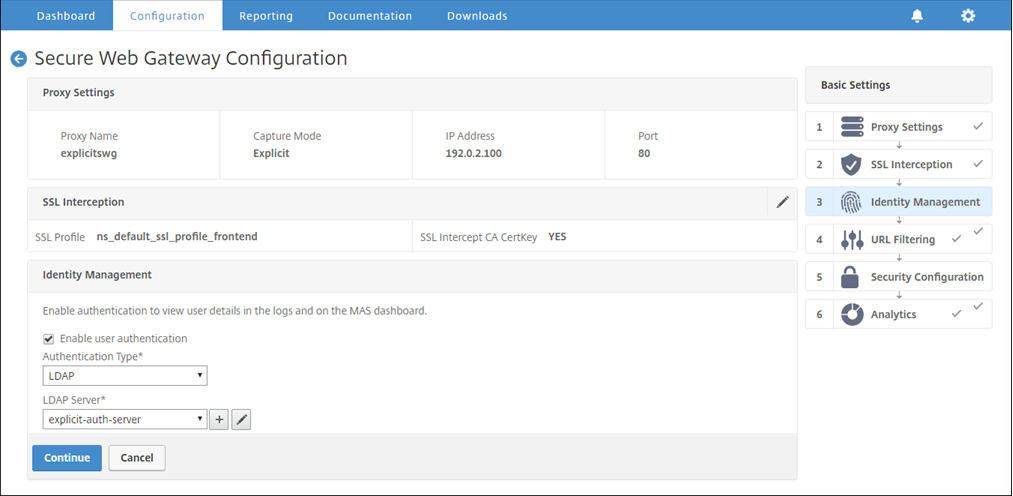

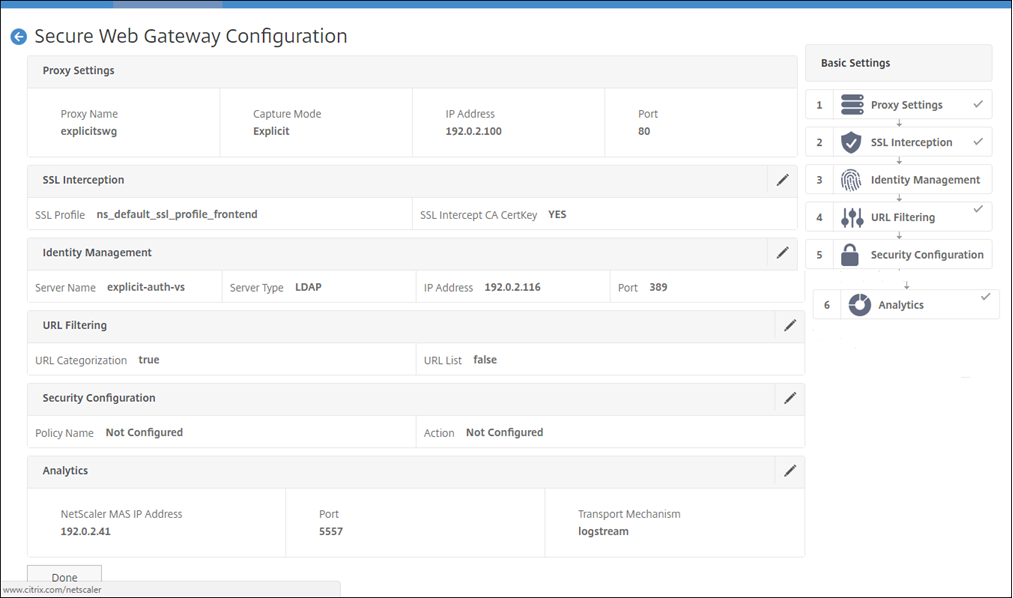

Utilisation de l’assistant Secure Web Gateway pour configurer l’interception et l’examen du trafic vers et depuis le réseau d’entreprise

La création d’une configuration pour intercepter et examiner le trafic chiffré en plus des autres trafics vers et depuis un réseau nécessite la configuration des paramètres de proxy, des paramètres SSLi, des paramètres d’authentification utilisateur et des paramètres de filtrage d’URL. Les procédures suivantes incluent des exemples des valeurs saisies.

Configurer l’adresse SNIP et le serveur de noms DNS

-

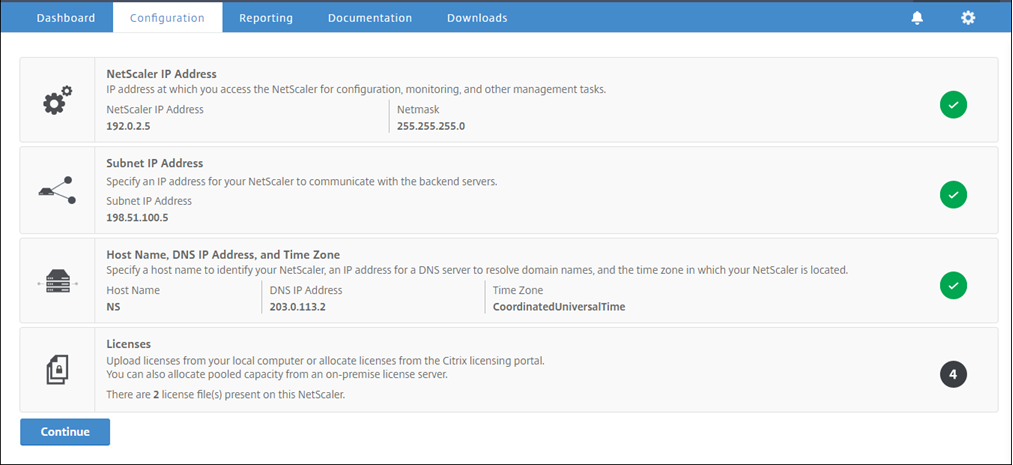

Dans un navigateur Web, saisissez l’adresse NSIP. Par exemple,

http://192.0.2.5. -

Dans Nom d’utilisateur et Mot de passe, saisissez les informations d’identification de l’administrateur. L’écran suivant apparaît.

-

Cliquez dans la section Adresse IP de sous-réseau et saisissez une adresse IP.

-

Cliquez sur Terminé.

-

Cliquez dans la section Nom d’hôte, adresse IP DNS et fuseau horaire et saisissez les valeurs pour ces champs.

-

Cliquez sur Terminé, puis sur Continuer.

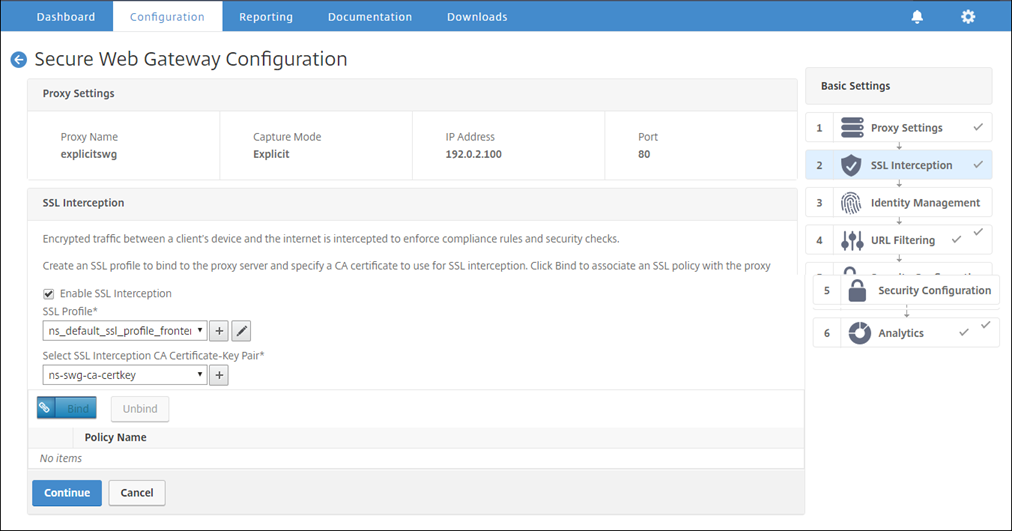

Configurer les paramètres du proxy

-

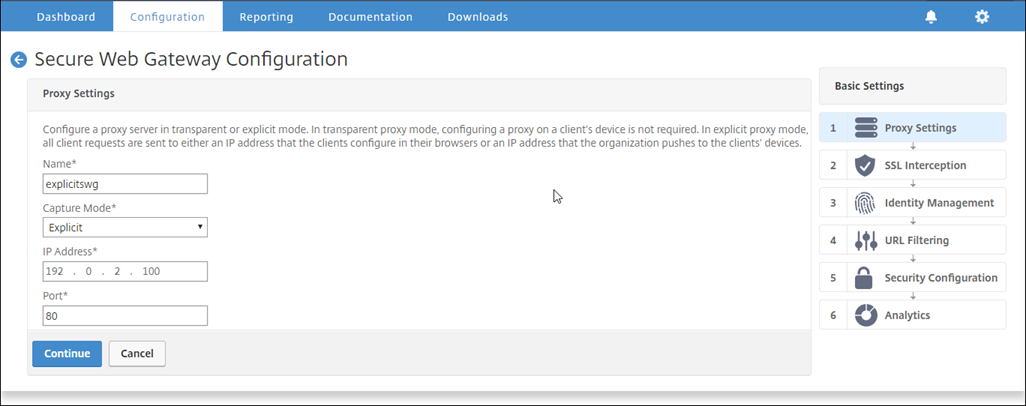

Accédez à Secure Web Gateway > Assistant Secure Web Gateway.

-

Cliquez sur Démarrer, puis sur Continuer.

-

Dans la boîte de dialogue Paramètres du proxy, saisissez un nom pour le serveur proxy explicite.

-

Pour Mode de capture, sélectionnez Explicite.

-

Saisissez une adresse IP et un numéro de port.

-

Cliquez sur Continuer.

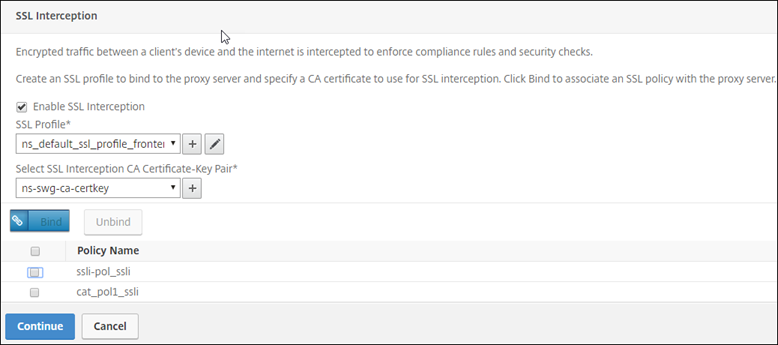

Configurer les paramètres d’interception SSL

-

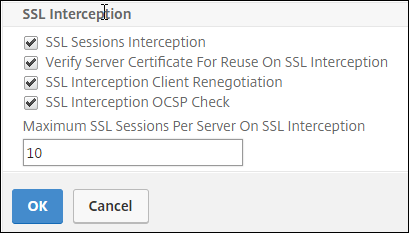

Sélectionnez Activer l’interception SSL.

-

Dans Profil SSL, cliquez sur « + » pour ajouter un nouveau profil SSL frontal et activez Interception des sessions SSL dans ce profil.

-

Cliquez sur OK, puis sur Terminé.

-

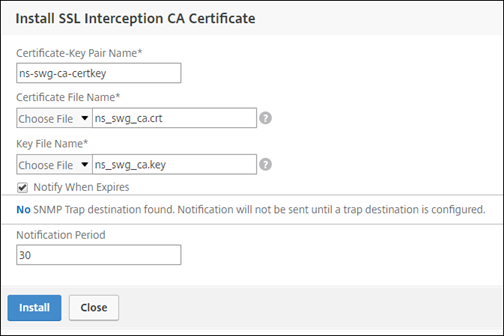

Dans Sélectionner la paire certificat-clé CA d’interception SSL, cliquez sur « + » pour installer une paire certificat-clé CA pour l’interception SSL.

-

Cliquez sur Installer, puis sur Fermer.

-

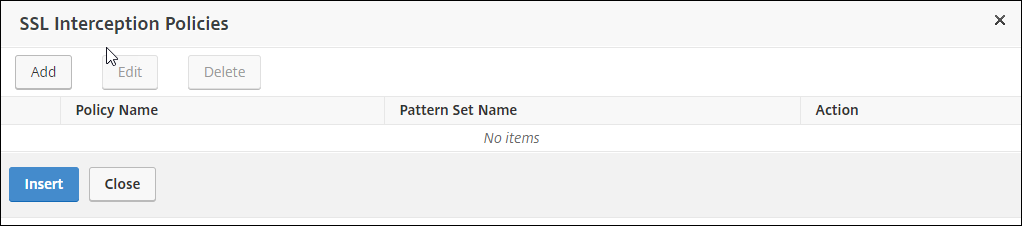

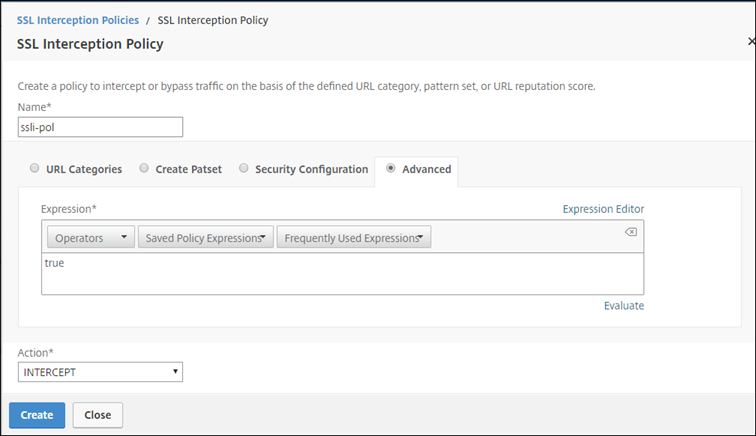

Ajoutez une politique pour intercepter tout le trafic. Cliquez sur Lier, puis sur Ajouter.

-

Saisissez un nom pour la politique et sélectionnez Avancé. Dans l’éditeur d’expressions, saisissez true.

-

Pour Action, sélectionnez INTERCEPTER.

-

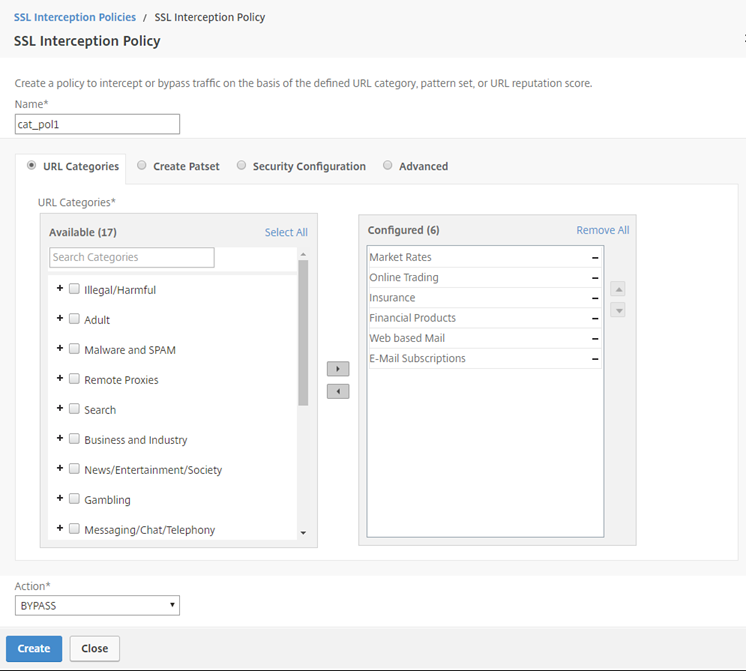

Cliquez sur Créer, puis sur Ajouter pour ajouter une autre politique afin de contourner les informations sensibles.

-

Saisissez un nom pour la politique et dans Catégories d’URL, cliquez sur Ajouter.

-

Sélectionnez les catégories Finance et E-mail et déplacez-les vers la liste Configuré.

-

Pour Action, sélectionnez CONTOURNER.

-

Cliquez sur Créer.

-

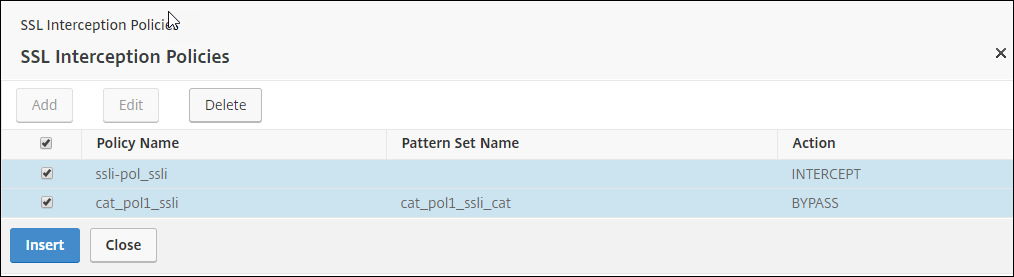

Sélectionnez les deux politiques créées précédemment, puis cliquez sur Insérer.

-

Cliquez sur Continuer.

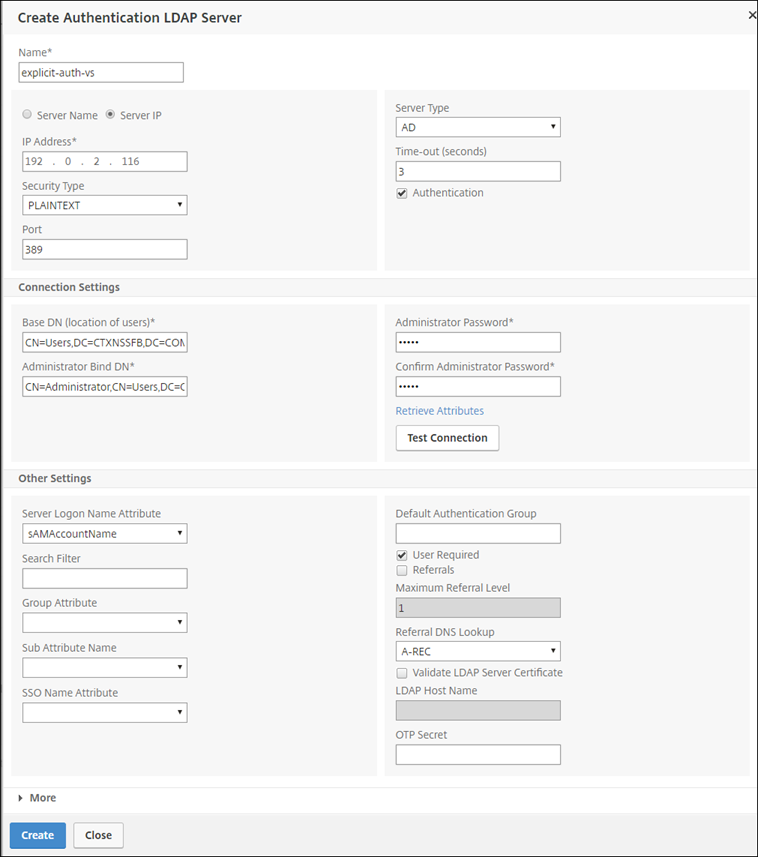

Configurer les paramètres d’authentification utilisateur

-

Sélectionnez Activer l’authentification utilisateur. Dans le champ Type d’authentification, sélectionnez LDAP.

-

Ajoutez les détails du serveur LDAP.

-

Cliquez sur Créer.

-

Cliquez sur Continuer.

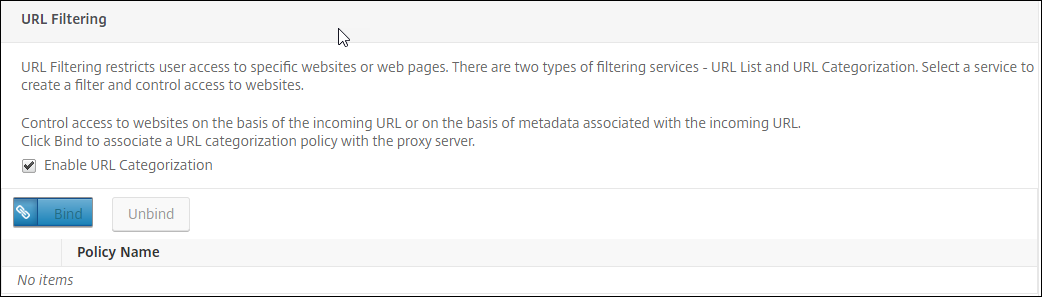

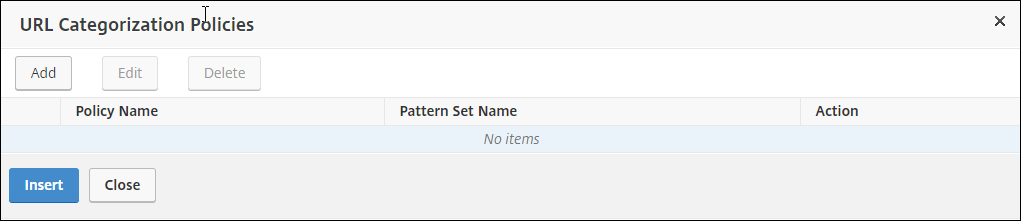

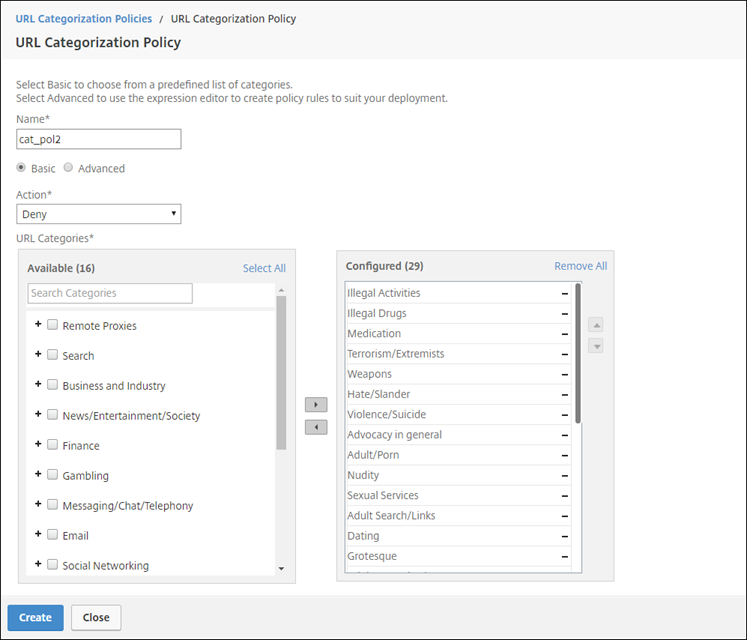

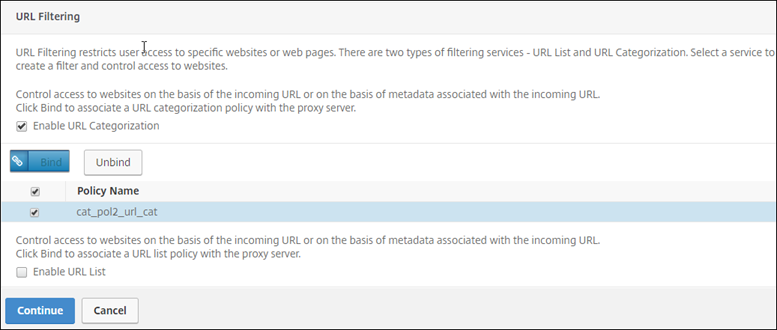

Configurer les paramètres de filtrage d’URL

-

Sélectionnez Activer la catégorisation d’URL, puis cliquez sur Lier.

-

Cliquez sur Ajouter.

-

Saisissez un nom pour la politique. Pour Action, sélectionnez Refuser. Pour Catégories d’URL, sélectionnez Illégal/Nuisible, Adulte et Logiciels malveillants et SPAM, et déplacez-les vers la liste Configuré.

-

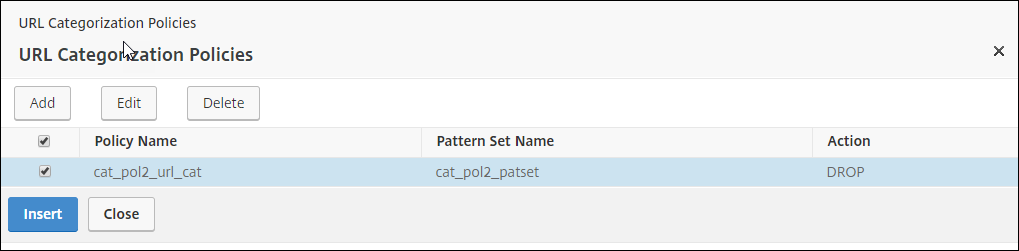

Cliquez sur Créer.

-

Sélectionnez la politique, puis cliquez sur Insérer.

-

Cliquez sur Continuer.

-

Cliquez sur Continuer.

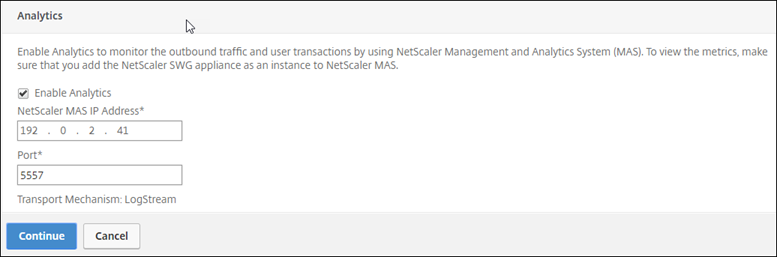

-

Cliquez sur Activer l’analyse.

-

Saisissez l’adresse IP de Citrix ADM et pour Port, spécifiez 5557.

-

Cliquez sur Continuer.

-

Cliquez sur Terminé.

Utilisez Citrix ADM pour afficher les métriques clés des utilisateurs et déterminer les éléments suivants :

- Comportement de navigation des utilisateurs de votre entreprise.

- Catégories d’URL consultées par les utilisateurs de votre entreprise.

- Navigateurs utilisés pour accéder aux URL ou aux domaines.

Utilisez ces informations pour déterminer si le système de l’utilisateur est infecté par des logiciels malveillants, ou pour comprendre le modèle de consommation de bande passante de l’utilisateur. Vous pouvez affiner les politiques sur votre appliance Citrix SWG pour restreindre ces utilisateurs, ou bloquer davantage de sites Web. Pour plus d’informations sur l’affichage des métriques sur MAS, consultez le cas d’utilisation « Inspection des points de terminaison » dans Cas d’utilisation MAS.

Remarque

Définissez les paramètres suivants à l’aide de l’interface de ligne de commande.

set syslogparams -sslInterception ENABLED

set cacheparameter -memLimit 100

set appflow param -AAAUserName ENABLED

<!--NeedCopy-->

Exemple CLI

L’exemple suivant inclut toutes les commandes utilisées pour configurer l’interception et l’examen du trafic vers et depuis le réseau d’entreprise.

Configuration générale :

add ns ip 192.0.2.5 255.255.255.0

add ns ip 198.51.100.5 255.255.255.0 -type SNIP

add dns nameServer 203.0.113.2

add ssl certKey ns-swg-ca-certkey -cert ns_swg_ca.crt -key ns_swg_ca.key

set syslogparams -sslInterception ENABLED

set cacheparameter -memLimit 100

set appflow param -AAAUserName ENABLED

<!--NeedCopy-->

Configuration de l’authentification :

add authentication vserver explicit-auth-vs SSL

bind ssl vserver explicit-auth-vs -certkeyName ns-swg-ca-certkey

add authentication ldapAction swg-auth-action-explicit -serverIP 192.0.2.116 -ldapBase "CN=Users,DC=CTXNSSFB,DC=COM" -ldapBindDn "CN=Administrator,CN=Users,DC=CTXNSSFB,DC=COM" -ldapBindDnPassword zzzzzz -ldapLoginName sAMAccountName

add authenticationpolicy swg-auth-policy -rule true -action swg-auth-action-explicit

bind authentication vserver explicit-auth-vs -policy swg-auth-policy -priority 1

<!--NeedCopy-->

Configuration du serveur proxy et de l’interception SSL :

add cs vserver explicitswg PROXY 192.0.2.100 80 –Authn401 ENABLED –authnVsName explicit-auth-vs

set ssl parameter -defaultProfile ENABLED

add ssl profile swg_profile -sslInterception ENABLED

bind ssl profile swg_profile -ssliCACertkey ns-swg-ca-certkey

set ssl vserver explicitswg -sslProfile swg_profile

add ssl policy ssli-pol_ssli -rule true -action INTERCEPT

bind ssl vserver explicitswg -policyName ssli-pol_ssli -priority 100 -type INTERCEPT_REQ

<!--NeedCopy-->

Configuration des catégories d’URL :

add ssl policy cat_pol1_ssli -rule "client.ssl.client_hello.SNI.URL_CATEGORIZE(0,0).GROUP.EQ("Finance") || client.ssl.client_hello.SNI.URL_CATEGORIZE(0,0).GROUP.EQ("Email")" -action BYPASS

bind ssl vserver explicitswg -policyName cat_pol1_ssli -priority 10 -type INTERCEPT_REQ

add ssl policy cat_pol2_ssli -rule "client.ssl.client_hello.sni.url_categorize(0,0).GROUP.EQ("Adult") || client.ssl.client_hello.sni.url_categorize(0,0).GROUP.EQ("Malware and SPAM") || client.ssl.client_hello.SNI.URL_CATEGORIZE(0,0).GROUP.EQ("Illegal/Harmful")" -action RESET

bind ssl vserver explicitswg -policyName cat_pol2_ssli -priority 20 -type INTERCEPT_REQ

<!--NeedCopy-->

Configuration AppFlow pour extraire les données dans Citrix ADM :

add appflow collector _swg_testswg_apfw_cl -IPAddress 192.0.2.41 -port 5557 -Transport logstream

set appflow param -templateRefresh 60 -httpUrl ENABLED -AAAUserName ENABLED -httpCookie ENABLED -httpReferer ENABLED -httpMethod ENABLED -httpHost ENABLED -httpUserAgent ENABLED -httpContentType ENABLED -httpVia ENABLED -httpLocation ENABLED -httpDomain ENABLED -cacheInsight ENABLED -urlCategory ENABLED

add appflow action _swg_testswg_apfw_act -collectors _swg_testswg_apfw_cl -distributionAlgorithm ENABLED

add appflow policy _swg_testswg_apfw_pol true _swg_testswg_apfw_act

bind cs vserver explicitswg -policyName _swg_testswg_apfw_pol -priority 1

<!--NeedCopy-->

Dans cet article

- Utilisation de l’assistant Secure Web Gateway pour configurer l’interception et l’examen du trafic vers et depuis le réseau d’entreprise

- Configurer les paramètres du proxy

- Configurer les paramètres d’interception SSL

- Configurer les paramètres d’authentification utilisateur

- Configurer les paramètres de filtrage d’URL

- Exemple CLI