Configuration du serveur d’authentification externe

Le service de gestion NetScaler SDX peut authentifier les utilisateurs à l’aide de comptes d’utilisateurs locaux ou à l’aide d’un serveur d’authentification externe. L’appliance prend en charge les types d’authentification suivants :

- Local : s’authentifie auprès du service de gestion à l’aide d’un mot de passe, sans référence à un serveur d’authentification externe. Les données utilisateur sont stockées localement sur le service de gestion.

- RADIUS : authentifie auprès d’un serveur d’authentification RADIUS externe.

- LDAP : authentifie auprès d’un serveur d’authentification LDAP externe.

- TACACS : authentifie auprès d’un serveur d’authentification externe du système de contrôle d’accès du contrôleur d’accès au terminal (TACACS).

Pour configurer une authentification externe, spécifiez le type d’authentification et configurez un serveur d’authentification.

Ajout d’un serveur RADIUS

Pour configurer l’authentification RADIUS, spécifiez le type d’authentification RADIUS et configurez le serveur d’authentification RADIUS.

Le service de gestion prend en charge l’authentification par réponse de défi RADIUS conformément aux spécifications RADIUS Les utilisateurs RADIUS peuvent être configurés avec un mot de passe à usage unique sur le serveur RADIUS. Lorsque l’utilisateur ouvre une session sur un dispositif SDX, l’utilisateur est invité à spécifier ce mot de passe à usage unique.

Pour ajouter un serveur RADIUS

- Dans l’onglet Configuration, sous Système, développez Authentification, puis cliquez sur Radius.

- Dans le volet de détails, cliquez sur Ajouter.

- Dans la boîte de dialogue Créer un serveur Radius, tapez ou sélectionnez les valeurs des paramètres :

- Nom* : nom du serveur.

- Nom du serveur/adresse IP* : nom de domaine complet (FQDN) ou adresse IP du serveur. Remarque : Le DNS doit être en mesure de résoudre le nom de domaine complet spécifié en une adresse IP, et seul le DNS principal est utilisé pour résoudre le nom de domaine complet. Pour définir manuellement le DNS principal, reportez-vous à la section « Ajout d’un DNS principal pour la résolution de nom de domaine complet ».

- Port* : port sur lequel le serveur RADIUS est en cours d’exécution. Valeur par défaut : 1812.

- Timeout* : nombre de secondes pendant lesquelles le système attend une réponse du serveur RADIUS. Valeur par défaut : 3.

- Clé secrète* : clé partagée entre le client et le serveur. Ces informations sont requises pour la communication entre le système et le serveur RADIUS.

- Activer l’extraction d’adresse IP du NAS : si cette option est activée, l’adresse IP du service de gestion est envoyée

nasipau serveur conformément au protocole RADIUS. - NASID : si elle est configurée, cette chaîne est envoyée au serveur RADIUS

nasidconformément au protocole RADIUS. - Préfixe de groupe : chaîne de préfixe qui précède les noms de groupe au sein d’un attribut RADIUS pour l’extraction de groupes RADIUS.

- ID de fournisseur de groupe : ID de fournisseur pour utiliser l’extraction de groupe RADIUS.

- Type d’attribut de groupe : type d’attribut pour l’extraction de groupe RADIUS.

- Séparateur de groupe : chaîne de séparateur de groupe qui délimite les noms de groupe dans un attribut RADIUS pour l’extraction de groupes RADIUS.

- Identificateur de fournisseur d’adresse IP : ID fournisseur de l’attribut dans le RADIUS qui indique l’adresse IP intranet. La valeur 0 indique que l’attribut n’est pas codé par le fournisseur.

- Type d’attribut d’adresse IP : type d’attribut de l’attribut d’adresse IP distante dans une réponse RADIUS.

- Identificateur de fournisseur de mot de passe : ID fournisseur du mot de passe dans la réponse RADIUS. Permet d’extraire le mot de passe utilisateur.

- Type d’attribut de mot de passe : type d’attribut de l’attribut mot de passe dans une réponse RADIUS.

- Encodage du mot de passe : comment les mots de passe doivent être codés dans les paquets RADIUS transmis du système au serveur RADIUS. Valeurs possibles : pap, chap, mschapv1 et mschapv2.

- Groupe d’authentification par défaut : groupe par défaut choisi lorsque l’authentification réussit, en plus des groupes extraits.

- Comptabilité : permet au service de gestion de consigner les informations d’audit avec le serveur RADIUS.

- Cliquez sur Créer, puis sur Fermer.

Ajout d’un serveur d’authentification LDAP

Pour configurer l’authentification LDAP, spécifiez le type d’authentification LDAP et configurez le serveur d’authentification LDAP.

Pour ajouter un serveur LDAP

- Dans l’onglet Configuration, sous Système, développez Authentification, puis cliquez sur LDAP.

- Dans le volet de détails, cliquez sur Ajouter.

- Dans la boîte de dialogue Créer un serveur LDAP, tapez ou sélectionnez les valeurs des paramètres :

-

Nom* : nom du serveur.

-

Nom du serveur/adresse IP* : nom de domaine complet ou adresse IP du serveur.

Remarque : Le DNS doit être en mesure de résoudre le nom de domaine complet spécifié en une adresse IP, et seul le DNS principal est utilisé pour résoudre le nom de domaine complet.Pour définir manuellement le DNS principal, reportez-vous à la section « Ajout d’un DNS principal pour la résolution de nom de domaine complet ». -

Port* : port sur lequel le serveur LDAP est en cours d’exécution. Valeur par défaut : 389.

-

Timeout* : nombre de secondes pendant lesquelles le système attend une réponse du serveur LDAP.

-

DN de base : base ou nœud sur lequel la recherche LDAP doit commencer.

-

Type : type de serveur LDAP. Valeurs possibles : Active Directory (AD) et Novell Directory Service (NDS).

-

DN de liaison administrative : nom unique complet utilisé pour la liaison au serveur LDAP.

-

Mot de passe administratif : mot de passe utilisé pour la liaison au serveur LDAP.

-

Valider le certificat LDAP : cochez cette option pour valider le certificat reçu du serveur LDAP.

-

Nom d’hôte LDAP : nom d’hôte du serveur LDAP. Si le paramètre ValidateServerCert est activé, ce paramètre spécifie le nom d’hôte sur le certificat du serveur LDAP. Une incompatibilité de nom d’hôte entraîne un échec de connexion.

-

Attribut de nom d’ouverture de session du serveur—Attribut de nom utilisé par le système pour interroger le serveur LDAP externe ou un Active Directory.

-

Filtre de recherche : chaîne à combiner avec la chaîne de recherche utilisateur LDAP par défaut pour former la valeur. Par exemple, vpnallowed=true avec ldaploginame

samaccountet le nom d’utilisateur fourni par l’utilisateur bob donnerait une chaîne de recherche LDAP de : (& (vpnallowed=true) (samaccount=bob). -

Attribut de groupe : nom d’attribut pour l’extraction de groupe à partir du serveur LDAP.

-

Nom du sous-attribut : nom du sous-attribut pour l’extraction de groupe à partir du serveur LDAP.

-

Type de sécurité : type de cryptage pour la communication entre l’appliance et le serveur d’authentification. Valeurs possibles :

PLAINTEXT : aucun cryptage n’est requis.

TLS : communiquez à l’aide du protocole TLS.

SSL : communiquer à l’aide du protocole SSL

-

Groupe d’authentification par défaut : groupe par défaut choisi lorsque l’authentification réussit, en plus des groupes extraits.

-

Références : permet de suivre les références LDAP reçues du serveur LDAP.

-

Nombre maximum de références LDAP : nombre maximum de références LDAP à suivre.

-

Activer le changement de mot de passe : autorise l’utilisateur à modifier le mot de passe si le mot de passe expire. Vous pouvez modifier le mot de passe uniquement lorsque le type de sécurité configuré est TLS ou SSL.

-

Activer l’extraction de groupes imbriqués : permet d’activer la fonction d’extraction de groupes imbriqués.

-

Niveau d’imbrication maximal : nombre de niveaux auxquels l’extraction de groupe est autorisée.

-

Identificateur de nom de groupe : nom qui identifie de manière unique un groupe sur le serveur LDAP.

-

Attribut de recherche de groupe : attribut de recherche de groupe LDAP. Permet de déterminer les groupes auxquels appartient un groupe.

-

Sous-attribut de recherche de groupe : sous-attribut de recherche de groupe LDAP. Permet de déterminer les groupes auxquels appartient un groupe.

-

Filtre de recherche de groupe : chaîne à combiner avec la chaîne de recherche de groupe LDAP par défaut pour former la valeur de recherche.

-

- Cliquez sur Créer, puis sur Fermer.

Support de l’authentification par clé publique SSH pour les utilisateurs LDAP

L’appliance SDX peut désormais authentifier les utilisateurs LDAP via l’authentification par clé publique SSH pour l’ouverture de session. La liste des clés publiques est stockée sur l’objet utilisateur du serveur LDAP. Lors de l’authentification, SSH extrait les clés publiques SSH du serveur LDAP. L’ouverture de session réussit si l’une des clés publiques récupérées prend en charge SSH.

Le même nom d’attribut de la clé publique extraite doit être présent à la fois sur le serveur LDAP et dans l’appliance NetScaler SDX.

Important

Pour l’authentification basée sur les clés, vous devez spécifier un emplacement des clés publiques en définissant la valeur de

Authorizedkeysfiledans le/etc/sshd_configfichier dans l’aspect suivant :

AuthorizedKeysFile .ssh/authorized_keys

Utilisateur du système. Vous pouvez spécifier l’emplacement des clés publiques pour n’importe quel utilisateur du système en définissant la valeur de Authorizedkeysfile dans le /etc/sshd_configfichier* `.

Utilisateurs LDAP. La clé publique récupérée est stockée dans le /var/pubkey/<user_name>/tmp_authorized_keys-<pid> répertoire. Le pid est le numéro unique ajouté pour différencier les demandes SSH simultanées du même utilisateur. Cet emplacement est un emplacement temporaire où se trouve la clé publique pendant le processus d’authentification. La clé publique est supprimée du système une fois l’authentification terminée.

Pour vous connecter avec l’utilisateur, exécutez la commande suivante à partir de l’invite du shell :

$ ssh –i <private key> <username>@<IPAddress>

Pour configurer le serveur LDAP à l’aide de l’interface graphique :

- Accédez à Système > Authentification > LDAP.

- Sur la page LDAP, cliquez sur l’onglet **Serveurs** .

- Cliquez sur l’un des serveurs LDAP disponibles.

- Sur la page Configurer le serveur LDAP d’ authentification, sélectionnez Authentification.

Remarque :

Désactivez la case à cocher Authentification pour utiliser « sshPublicKeys » pour l’authentification des utilisateurs LDAP.

Ajout d’un DNS principal pour la résolution de nom de domaine complet

Si vous définissez un serveur RADIUS ou LDAP à l’aide du nom de domaine complet du serveur au lieu de son adresse IP, définissez manuellement le DNS principal pour résoudre le nom du serveur. Vous pouvez utiliser l’interface graphique ou l’interface de ligne de commande.

Pour définir le DNS principal à l’aide de l’interface graphique, accédez à Système > Configuration réseau > DNS.

Pour définir le DNS principal à l’aide de l’interface de ligne de commande, procédez comme suit.

- Ouvrez une console Secure Shell (SSH).

- Connectez-vous à l’appliance NetScaler SDX à l’aide des informations d’identification de l’administrateur.

- Exécutez la commande

networkconfig. - Sélectionnez le menu approprié et mettez à jour l’adresse IPv4 DNS, puis enregistrez les modifications.

Si vous exécutez à nouveau la commande networkconfig, l’adresse DNS mise à jour s’affiche.

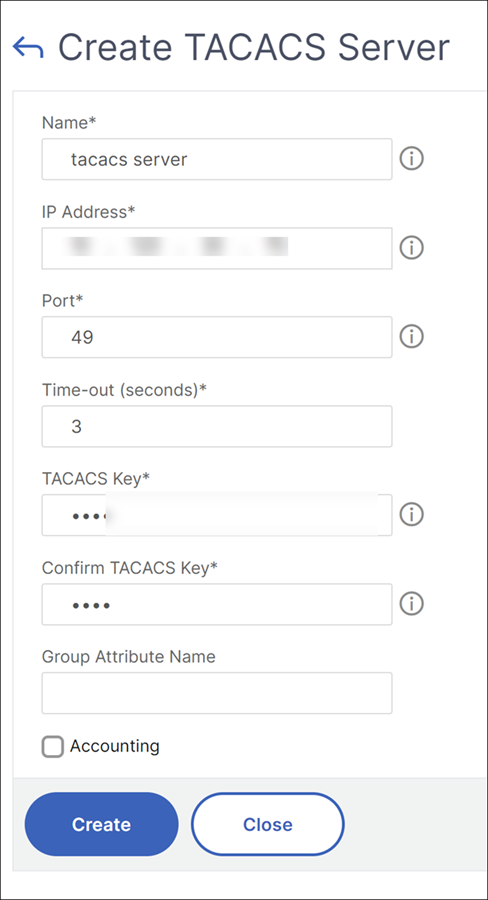

Ajouter un serveur TACACS

Pour configurer l’authentification TACACS, spécifiez le type d’authentification TACACS, puis configurez le serveur d’authentification TACACS.

Pour ajouter un serveur TACACS

- Dans l’onglet Configuration, sous Système, développez Authentification, puis cliquez sur TACACS.

- Dans le volet de détails, cliquez sur Ajouter.

- Dans la boîte de dialogue Créer un serveur TACACS, tapez ou sélectionnez les valeurs des paramètres :

- Nom : nom du serveur TACAS

- Adresse IP : adresse IP du serveur TACACS

- Port : port sur lequel le serveur TACACS est en cours d’exécution. Valeur par défaut : 49

- Time-out : nombre maximal de secondes pendant lequel le système attend une réponse du serveur TACACS

- Clé TACACS : clé partagée entre le client et le serveur. Ces informations sont nécessaires pour que le système puisse communiquer avec le serveur TACACS.

- Comptabilité : permet au service de gestion de consigner les informations d’audit avec le serveur TACACAS

- Nom de l’attribut de groupe : nom de l’attribut de groupe configuré sur le serveur TACACS+

- Cliquez sur Créer, puis sur Fermer.