Microsoft Azure Virtual WAN

Microsoft Azure Virtual WANとCitrix SD-WAN™は、ハイブリッドクラウドワークロード全体で、簡素化されたネットワーク接続と一元化された管理を提供します。Azure WANへの接続のためにブランチアプライアンスの構成を自動化し、ビジネス要件に応じてブランチトラフィック管理ポリシーを構成できます。組み込みのダッシュボードインターフェイスは、即座にトラブルシューティングの洞察を提供し、時間を節約し、大規模なサイト間接続の可視性を提供します。

Microsoft Azure Virtual WANを使用すると、Azure Cloudワークロードへの接続を簡素化し、Azureバックボーンネットワークを介してトラフィックをルーティングできます。Azureは世界中に54以上のリージョンと複数のプレゼンスポイントを提供しており、Azureリージョンはブランチへの接続を選択できるハブとして機能します。ブランチが接続された後、ハブ間接続を介してAzureクラウドサービスを使用します。Azure VNETとのハブピアリングを含む複数のAzureサービスを適用することで、接続を簡素化できます。ハブはブランチのトラフィックゲートウェイとして機能します。

Microsoft Azure Virtual WANは、以下の利点を提供します。

-

ハブアンドスポークにおける統合接続ソリューション - 接続されたパートナーソリューションを含むさまざまなソースから、オンプレミスとAzureハブ間のサイト間接続と構成を自動化します。

-

自動セットアップと構成 – 仮想ネットワークをAzureハブにシームレスに接続します。

-

直感的なトラブルシューティング – Azure内のエンドツーエンドのフローを確認し、この情報を使用して必要なアクションを実行できます。

ハブ間通信

11.1.0リリースでは、Azure Virtual WANはStandardタイプのメソッドを使用したハブ間通信をサポートしています。

Azure Virtual WANのお客様は、リージョン間のハブ間通信(グローバルトランジットネットワークアーキテクチャ)にMicrosoftのグローバルバックボーンネットワークを活用できるようになりました。これにより、Azureへのブランチ、Azureバックボーンを介したブランチ間、およびハブへのブランチ(すべてのAzureリージョン内)の通信が可能になります。

Azureのバックボーンをリージョン間通信に利用できるのは、Azure Virtual WANのStandard SKUを購入した場合のみです。価格の詳細については、Virtual WANの価格を参照してください。Basic SKUでは、リージョン間のハブ間通信にAzureのバックボーンを使用することはできません。詳細については、グローバルトランジットネットワークアーキテクチャとVirtual WANを参照してください。

Virtual WANでは、ハブはすべて相互に接続されています。これは、ローカルハブに接続されたブランチ、ユーザー、またはVNetが、接続されたハブのフルメッシュアーキテクチャを使用して、別のブランチまたはVNetと通信できることを意味します。

また、仮想ハブを介してハブ内のVNetを接続したり、ハブ間接続フレームワークを使用してハブ間のVNetを接続したりすることもできます。

Virtual WANには2つのタイプがあります。

-

Basic: Basicメソッドを使用すると、ハブ間通信は1つのリージョン内で発生します。Basic WANタイプは、ベーシックハブ(SKU = Basic)の作成に役立ちます。ベーシックハブはサイト間VPN機能に限定されます。

-

Standard: Standardメソッドを使用すると、ハブ間通信は異なるリージョン間で発生します。Standard WANは、標準ハブ(SKU = Standard)の作成に役立ちます。Standardハブには、ExpressRoute、ユーザーVPN (P2S)、フルメッシュハブ、およびハブを介したVNet間トランジットが含まれます。

Microsoft AzureでのAzure Virtual WANサービスの作成

Azure Virtual WANリソースを作成するには、次の手順を実行します。

-

Azureポータルにログインし、[リソースの作成] をクリックします。

-

Virtual WANを検索し、[作成] をクリックします。

-

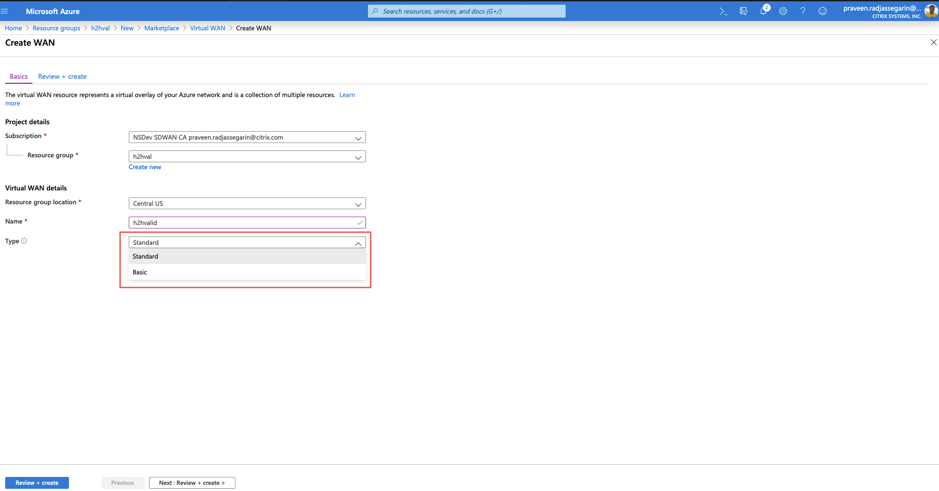

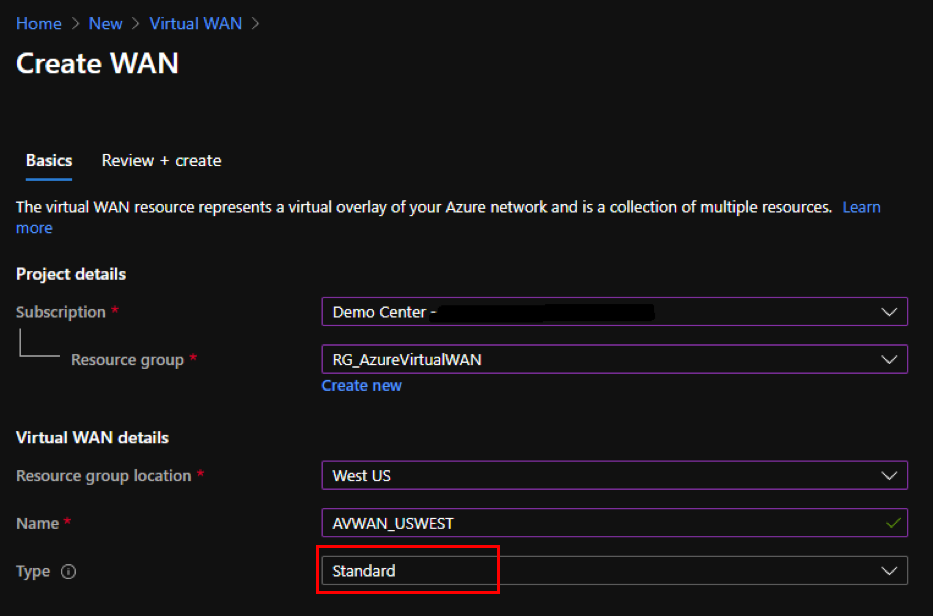

[基本] で、次のフィールドの値を入力します。

-

サブスクリプション: ドロップダウンリストからサブスクリプションの詳細を選択して入力します。

-

リソースグループ: 既存のリソースグループを選択するか、新しいリソースグループを作成します。

注

Azure API通信を許可するサービスプリンシパルを作成する際は、Virtual WANを含むリソースグループと同じリソースグループを使用してください。そうしないと、SD-WAN Orchestratorは自動接続を可能にするAzure Virtual WAN APIに対して認証を行うための十分な権限を持てません。

-

リソースグループの場所: ドロップダウンリストからAzureリージョンを選択します。

- 名前: 新しいVirtual WANの名前を入力します。

- タイプ: 異なるリージョン間でハブ間通信を使用する場合はStandardタイプを選択し、そうでない場合はBasicを選択します。

-

- [レビュー + 作成] をクリックします。

- Virtual WANを作成するために入力した詳細を確認し、[作成] をクリックしてVirtual WANの作成を完了します。

リソースのデプロイには1分もかかりません。

注

BasicからStandardにアップグレードすることはできますが、StandardからBasicに戻すことはできません。Virtual WANをアップグレードする手順については、Virtual WANをBasicからStandardにアップグレードするを参照してください。

Azure Virtual WANでのハブの作成

さまざまなエンドポイント(たとえば、オンプレミスVPNデバイスやSD-WANデバイス)からの接続を有効にするハブを作成するには、次の手順を実行します。

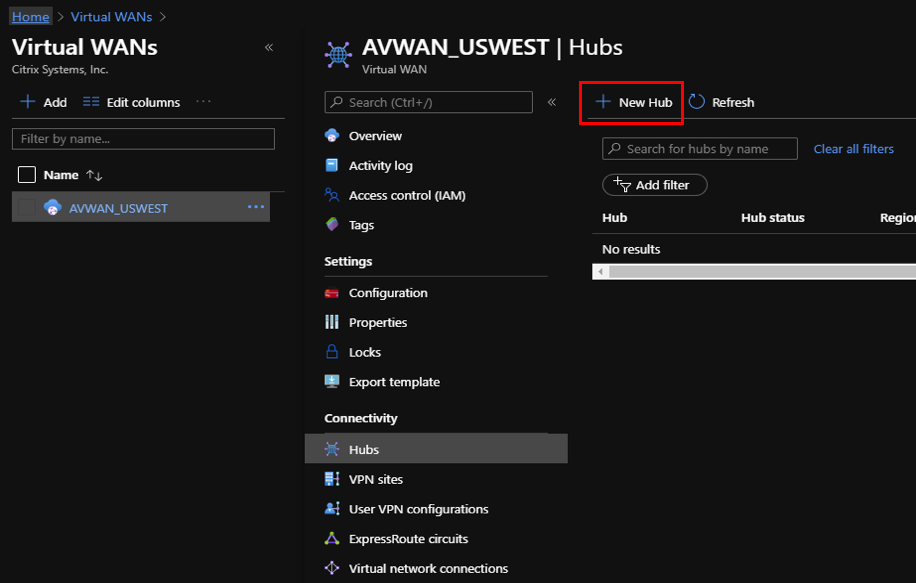

- 以前に作成したAzure Virtual WANを選択します。

-

[接続] セクションの[ハブ] を選択し、[+ 新しいハブ] をクリックします。

-

[基本] で、次のフィールドの値を入力します。

- リージョン – ドロップダウンリストからAzureリージョンを選択します。

- 名前 – 新しいハブの名前を入力します。

- ハブプライベートアドレス空間 – CIDR形式でアドレス範囲を入力します。ハブ専用のユニークなネットワークを選択します。

-

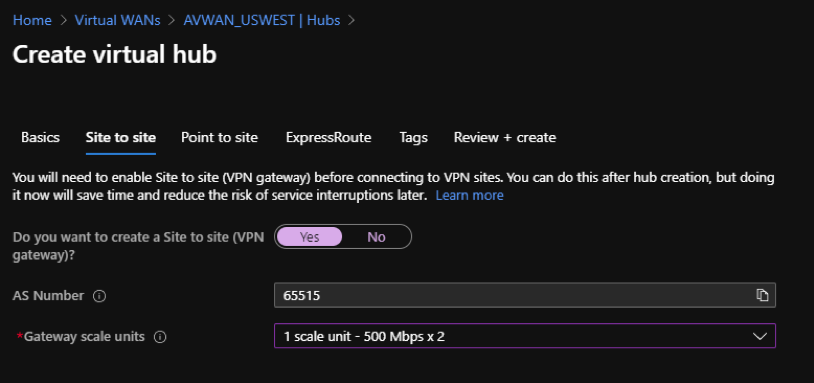

[次へ: サイト間 >] をクリックし、次のフィールドの値を入力します。

- サイト間 (VPNゲートウェイ) を作成しますか? – [はい] を選択します。

-

ゲートウェイスケールユニット – 必要に応じて、ドロップダウンリストからスケールユニットを選択します。

- [レビュー + 作成] をクリックします。

- 設定を確認し、[作成] をクリックして仮想ハブの作成を開始します。

リソースのデプロイには最大30分かかる場合があります。

Azure Virtual WANのサービスプリンシパルの作成とIDの特定

SD-WAN OrchestratorがAzure Virtual WAN APIを介して認証し、自動接続を有効にするには、登録済みアプリケーションを作成し、次の認証資格情報で識別する必要があります。

- サブスクリプションID

- クライアントID

- クライアントシークレット

- テナントID

注

Azure API通信を許可するサービスプリンシパルを作成する際は、Virtual WANを含むリソースグループと同じリソースグループを使用してください。そうしないと、SD-WAN Orchestratorは自動接続を可能にするAzure Virtual WAN APIに対して認証を行うための十分な権限を持てません。

新しいアプリケーション登録を作成するには、次の手順を実行します。

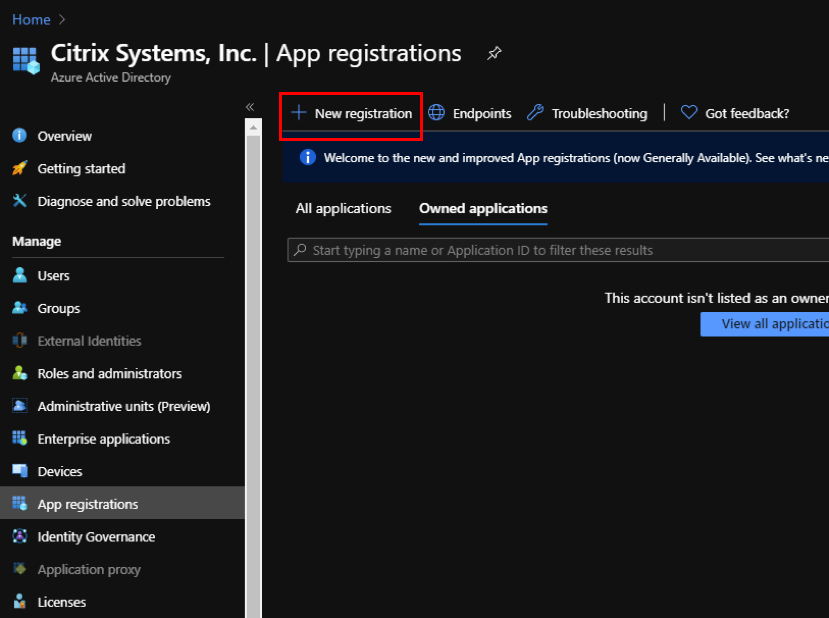

- Azureポータルで、[Azure Active Directory] に移動します。

- [管理] で、[アプリの登録] を選択します。

-

[+ 新規登録] をクリックします。

-

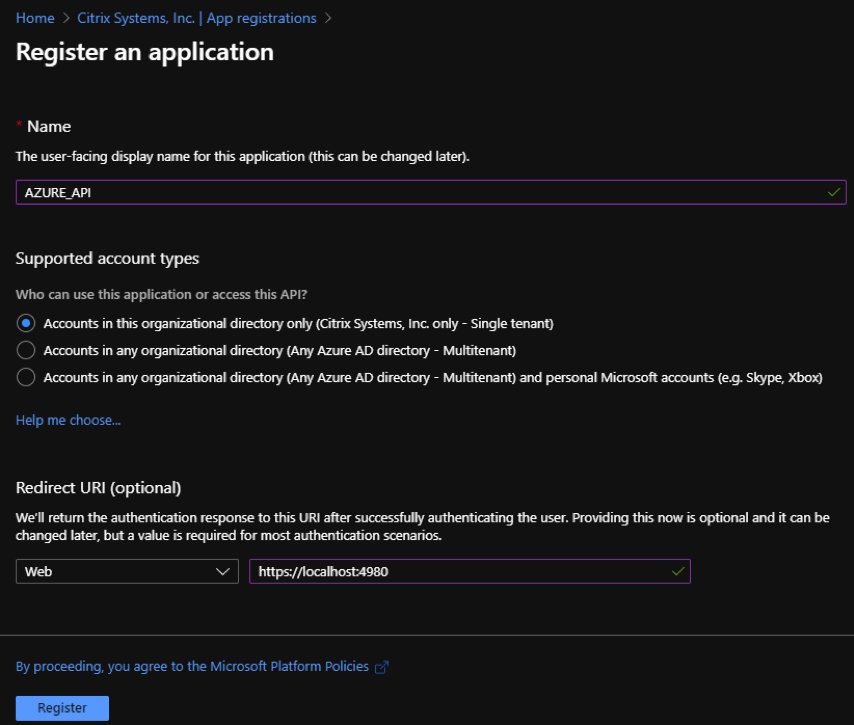

アプリケーションを登録するために、次のフィールドの値を入力します。

- 名前 – アプリケーション登録の名前を入力します。

- サポートされているアカウントの種類 – [この組織ディレクトリ内のアカウントのみ (* - シングルテナント)] オプションを選択します。

- リダイレクトURI (オプション) – ドロップダウンリストから [Web] を選択し、ランダムでユニークなURL(例: https:// localhost:4980)を入力します。

- [登録] をクリックします。

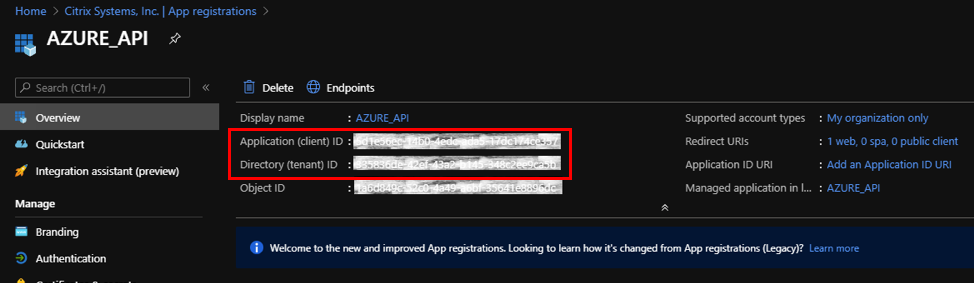

SD-WAN OrchestratorでAPI使用のためのAzureサブスクリプションへの認証に使用できるアプリケーション (クライアント) IDとディレクトリ (テナント) IDをコピーして保存できます。

アプリケーション登録の次のステップとして、認証目的のサービスプリンシパルキーを作成します。

サービスプリンシパルキーを作成するには、次の手順を実行します。

- Azureポータルで、[Azure Active Directory] に移動します。

- [管理] で、[アプリの登録] に移動します。

- 登録済みアプリケーション(以前に作成したもの)を選択します。

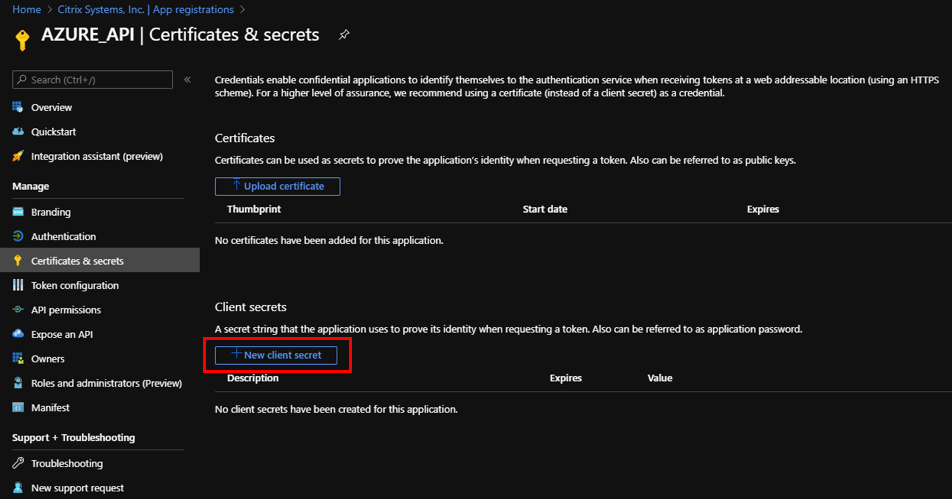

- [管理] で、[証明書とシークレット] を選択します。

-

[クライアントシークレット] で、[+ 新しいクライアントシークレット] をクリックします。

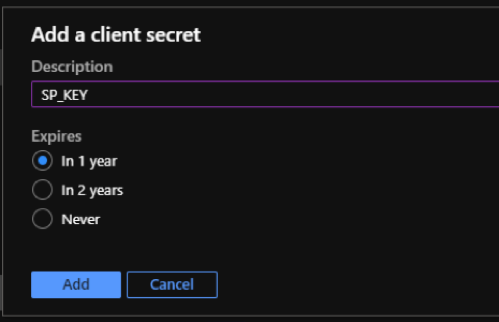

- クライアントシークレットを追加するには、次のフィールドの値を入力します。

- 説明: サービスプリンシパルキーの名前を入力します。

- 有効期限: 必要に応じて有効期限の期間を選択します。

- [追加] をクリックします。

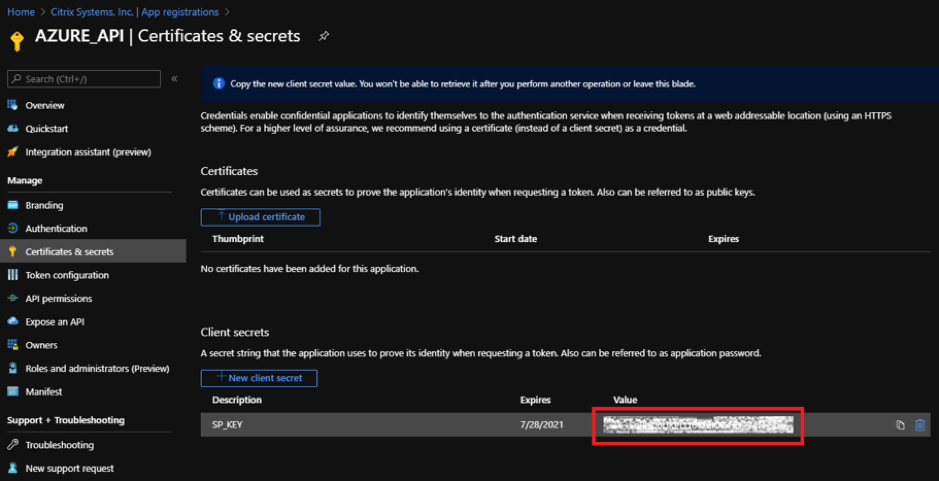

-

クライアントシークレットは[値] 列で無効になっています。キーをクリップボードにコピーします。これがSD-WAN Orchestratorに入力する必要があるクライアントシークレットです。

注

ページを再読み込みするとシークレットキーの値は表示されなくなるため、必ずコピーして保存してください。

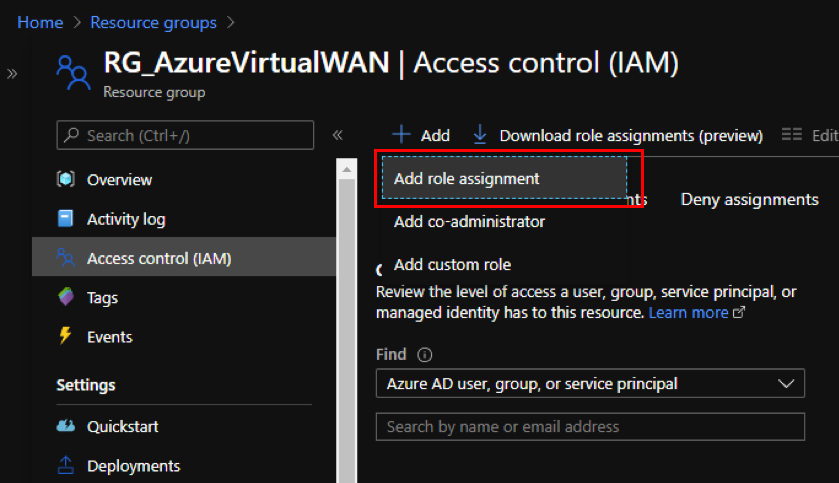

認証目的で適切なロールを割り当てるには、次の手順を実行します。

- Azureポータルで、Virtual WANが作成された[リソースグループ] に移動します。

- [アクセス制御 (IAM)] に移動します。

-

[+ 追加] をクリックし、[ロール割り当ての追加] を選択します。

-

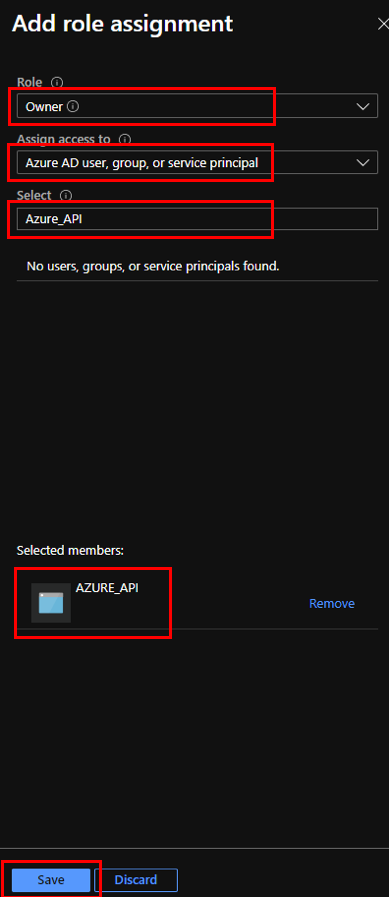

ロール割り当てを追加するには、次のフィールドの値を入力します。

- ロール – ドロップダウンリストから [所有者] を選択します。このロールは、リソースへのアクセスを含むすべての管理を許可します。

- アクセス権の割り当て先 – [Azure ADユーザー、グループ、またはサービスプリンシパル] を選択します。

- 選択 – 以前に作成した登録済みアプリケーションの名前を入力し、表示されたら対応するエントリを選択します。

-

[保存] をクリックします。

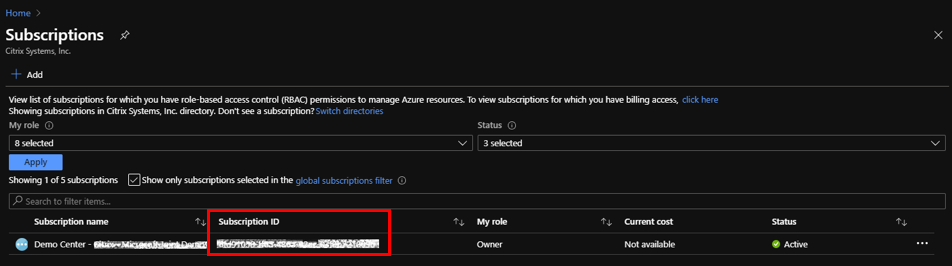

最後に、AzureアカウントのサブスクリプションIDを取得する必要があります。Azureポータルで「サブスクリプション」を検索することで、サブスクリプションIDを特定できます。

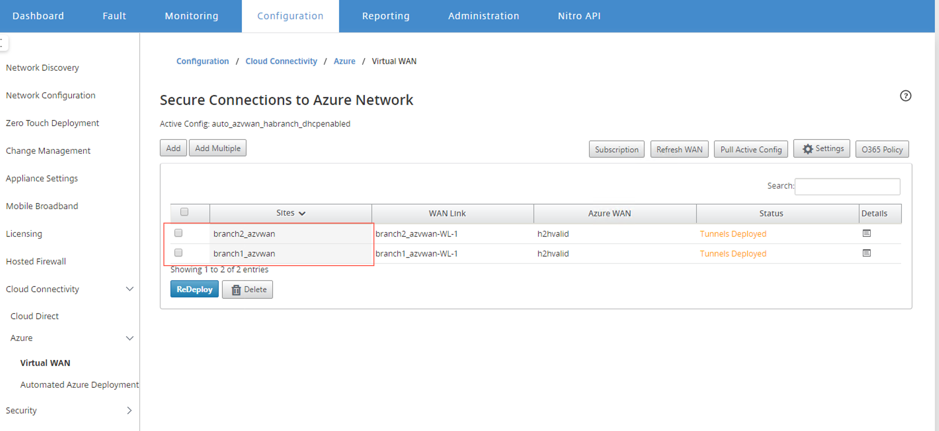

Virtual WANを作成したら、SD-WAN Center UI > Configuration > Azure > Virtual WANにログインします。

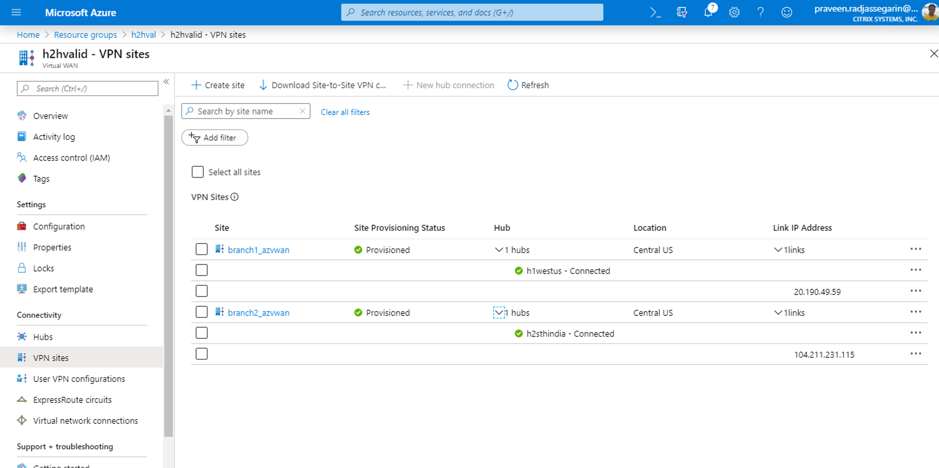

2つの異なるサイトを選択し、デプロイを開始します。サイトがデプロイされたら、両方のサイトを2つの異なるハブに関連付けることができます。

注

デフォルトでは、ブランチ間およびBGPは無効になっています。静的ルートを作成するか、BGP([設定]の下)とブランチ間接続を有効にすることができます。

BGPとブランチ間のチェックボックスを有効にし、トンネルをデプロイします。トンネルが正常にデプロイされたら、Microsoft Azure > リソースグループ > 作成したリソースグループを選択し、[VPNサイト] をクリックしてステータスを確認できます。