展開モード

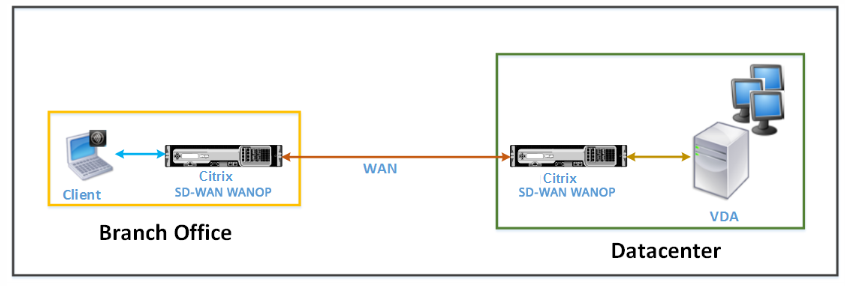

一般的なCitrix SD-WAN WANOP展開では、Citrix SD-WAN WANOP アプライアンスはブランチオフィスおよびデータセンター間でペアになります。VDAなどの共有リソースをデータセンターにインストールします。次の図に示すように、さまざまなブランチオフィスのクライアントは、Citrix Receiverを使用してデータセンターリソースにアクセスします。

典型的なCitrix SD-WAN WANOP展開トポロジ

クライアントは、Citrix Receiver for HTML5などのCitrix Receiverソフトウェア製品をローカルコンピューターにインストールし、それを使用してデータセンターのリソースにアクセスします。Citrix SD-WAN WANOP アプライアンスのペアを介した接続が最適化されます。

クライアントとサーバー間で交換されるメッセージを理解する

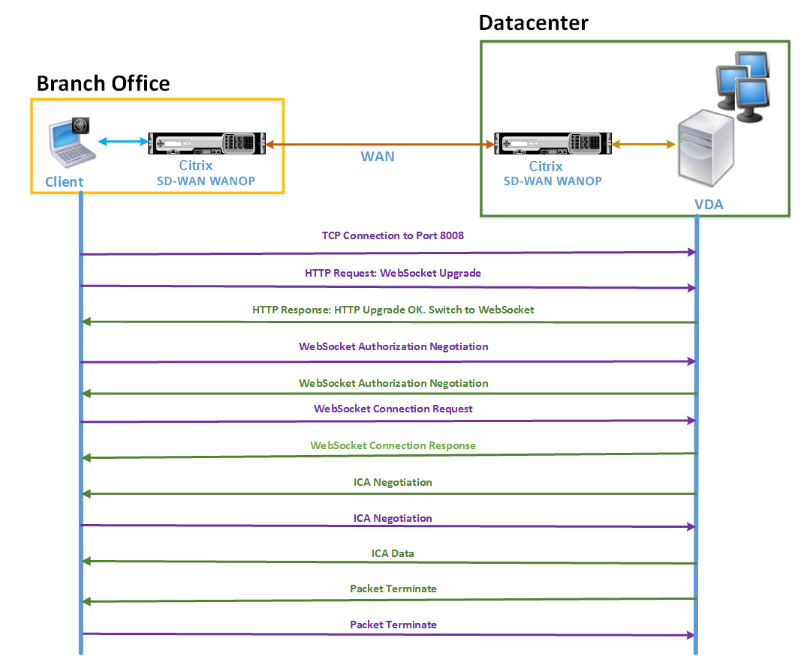

他のタイプのネットワーク接続と同様に、Citrix Receiver for HTML5を使用するクライアントはサーバーとさまざまなメッセージを交換します。次の図は、クライアントとサーバー間で接続が確立されたときの、クライアントとサーバー間のメッセージの一般的なフローを示しています。

上の図に示すように、ブランチオフィスのクライアントがデータセンターサーバーリソースにアクセスする場合、次の一連のメッセージがクライアントとサーバー間で交換されます。

-

クライアントはCitrix Receiver for HTML5を使用して、TCP接続要求をポート8008でVDAに送信します。

-

TCP接続を確立した後、クライアントはWebSocketアップグレード要求をVDAに送信します。

-

VDAはアップグレード要求に応答し、WebSocketプロトコルに切り替えます。

-

クライアントとVDAはWebSocket認証をネゴシエートします。

-

クライアントはWebSocket接続要求をVDAに送信します。

-

VDAはWebSocket接続要求に応答します。

-

VDAは、クライアントとのICAネゴシエーションを開始します。

-

ICAネゴシエーション後、VDAはICAデータの送信を開始します。

-

VDAはパケット終了メッセージを送信します。

-

クライアントはパケット終了メッセージで応答します。

注

上記の例は、WebSocketを介してICAと交換されるサンプルメッセージを示しています。Common Gateway Protocol(CGP)を介してICAを使用している場合、クライアントとサーバーはWebSocketではなくCGPをネゴシエートします。ただし、ICA over TCPの場合、クライアントとサーバーはICAをネゴシエートします。

ネットワークに展開したコンポーネントに応じて、接続はさまざまなポイントで終了します。前の図は、ネットワーク上に追加のコンポーネントが展開されていないトポロジを表しています。その結果、クライアントはポート8008でVDAと直接通信します。ただし、データセンターにCitrix Gatewayなどのゲートウェイをインストールした場合は、ゲートウェイとの接続が確立され、VDAがプロキシされます。ゲートウェイがWebSocket承認をネゴシエートするまで、VDAとの通信はありません。ゲートウェイはWebSocket承認をネゴシエートした後、VDAとの接続を開きます。その後、ゲートウェイは仲介者として機能し、クライアントからVDAにメッセージを渡します。

同様に、クライアントにインストールされているCitrix GatewayプラグインとデータセンターにインストールされたCitrix Gatewayの間にVPNトンネルが作成された場合、ゲートウェイはすべてのクライアントメッセージを透過的に転送します(TCP接続を確立するとすぐに、その逆も同様です)。

注

エンドツーエンドのSSL暗号化を必要とする接続を最適化するために、VDAのポート443でTCP接続が確立されます。

サポートされている展開モード

Citrix SD-WAN WANOPアプライアンスを構成してCitrix Receiver for HTML5を最適化する場合は、ネットワーク要件に応じて、次のいずれかの展開モードを検討できます。HTML5接続用にCitrix Receiverを最適化するために、Citrix SD-WAN WANOPアプライアンスは次の展開モードをサポートしています。

-

直接アクセス

-

エンドツーエンドSSL暗号化による直接アクセス

-

ICAプロキシモード

-

エンドツーエンドSSL暗号化を使用したICAプロキシモード

-

フル仮想プライベートネットワーク(VPN)モード

-

エンドツーエンドSSL暗号化を備えた完全仮想プライベートネットワーク(VPN)モード

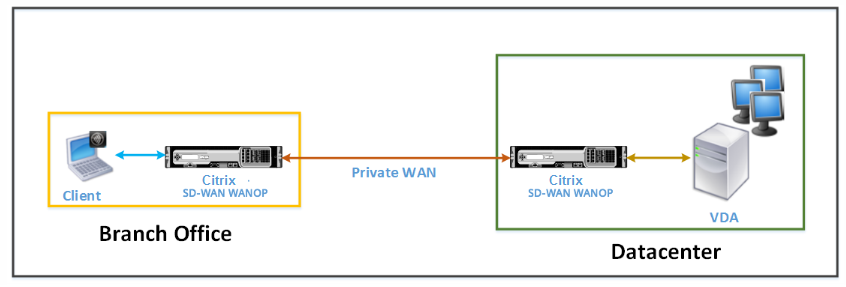

直接アクセス:

次の図は、直接アクセスモードでクライアントにインストールされたCitrix Receiver for HTML5の展開トポロジを示しています。

直接アクセスモードで展開されたCitrix SD-WAN WANOP アプライアンス

ダイレクトアクセスモードでは、Citrix SD-WAN WANOPアプライアンスのペアがブランチオフィスとデータセンターにインラインモードでインストールされます。クライアントは、プライベートWANを介してCitrix Receiver for HTML5を介してVDAリソースにアクセスします。クライアントからVDAリソースへの接続は、ICAレベルの暗号化を使用して保護されます。クライアントとVDAの間で交換されるメッセージについては、「クライアントとサーバーの間で交換されるメッセージについて」で説明されています。

クライアントとVDAデータセンターの間にインストールされたCitrix SD-WAN WANOPアプライアンスは、それらの間に確立されたHTML5接続用にCitrix Receiverを最適化します。

直接アクセス展開は、クライアントがCitrix Gatewayやその他のファイアウォールを使用せずに接続する企業イントラネットに適しています。Citrix SD-WAN WANOPアプライアンスがインラインモードで展開され、プライベートWANからのクライアントがVDAリソースに接続する場合は、直接アクセスを使用してセットアップを展開します。

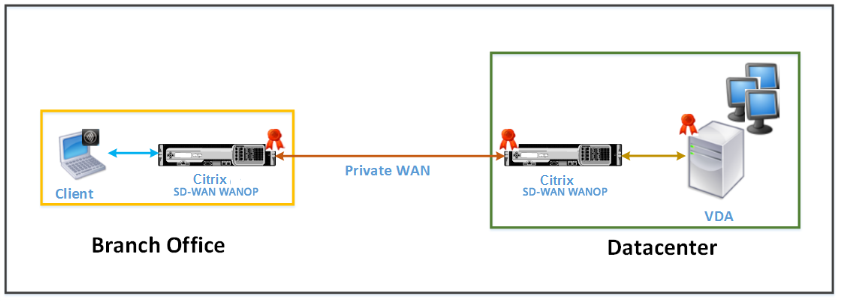

エンドツーエンドSSL暗号化による直接アクセス:

次の図は、エンドツーエンドのSSL暗号化で保護されたダイレクトアクセスモードでクライアントにインストールされたCitrix Receiver for HTML5の展開トポロジを示しています。

エンドツーエンドのSSL暗号化で保護された直接アクセスモードで展開されたCitrix SD-WAN WANOPアプライアンス

エンドツーエンドSSL暗号化モードでの直接アクセスは直接アクセスモードに似ていますが、クライアントとVDAリソース間の接続がSSL暗号化によって保護され、接続にポート8008ではなくポート443を使用する点が異なります。

この展開では、Citrix SD-WAN WANOP アプライアンスのペア間の通信は、2 つのアプライアンスをセキュリティで保護したパートナーにすることで、セキュリティで保護されます。この展開は、クライアントとVDAリソース間の接続がSSL暗号化によって保護されている企業ネットワークに適しています。

注

安全なパートナーを作成するには、アプライアンスで適切な証明書を構成する必要があります。安全なパートナー関係の詳細については、安全なピアリングを参照してください。

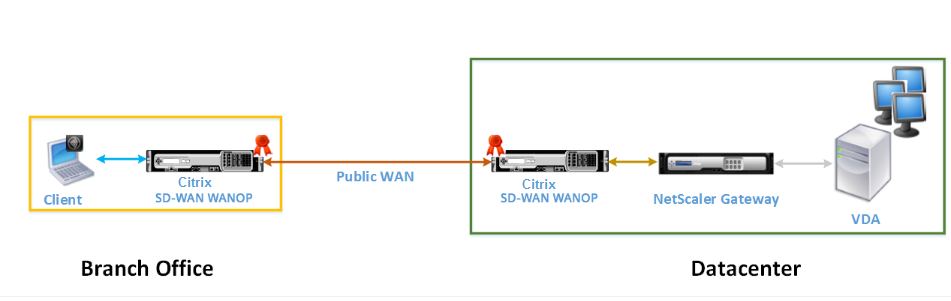

ICAプロキシモード:

次の図は、ICAプロキシモードでクライアントにインストールされたCitrix Receiver for HTML5の展開トポロジを示しています。

ICAプロキシモードで展開されたCitrix SD-WAN WANOPアプライアンス

ICAプロキシモードでは、Citrix SD-WAN WANOP アプライアンスのペアがブランチオフィスとデータセンターにまたがってインラインモードでインストールされます。さらに、VDAプロキシであるCitrix Gatewayをデータセンターにインストールします。クライアントは、パブリックWANを介してCitrix Receiver for HTML5を介してVDAリソースにアクセスします。ゲートウェイはVDAをプロキシするため、クライアントとCitrix Gateway間のSSL接続と、Citrix GatewayとVDA間のICAで保護された接続という2つの接続が確立されます。Citrix Gatewayは、クライアントに代わってVDAリソースとの接続を確立します。ゲートウェイからVDAリソースへの接続は、ICAレベルでの暗号化によって保護されます。

クライアントとVDAの間で交換されるメッセージについては、「クライアントとサーバーの間で交換されるメッセージについて」で説明されています。ただし、この場合、接続はCitrix Gatewayで終了します。ゲートウェイはVDAをプロキシし、ゲートウェイがWebSocket承認をネゴシエートした後にのみVDAへの接続を開きます。次に、ゲートウェイはクライアントからVDAに、またはその逆にメッセージを透過的に渡します。

ユーザーがパブリックWANからVDAリソースにアクセスすることを期待している場合は、ICAプロキシモードの設定を展開することを検討できます。

注

安全なパートナーを作成するには、アプライアンスで適切な証明書を構成する必要があります。安全なパートナー関係の詳細については、安全なピアリングを参照してください。

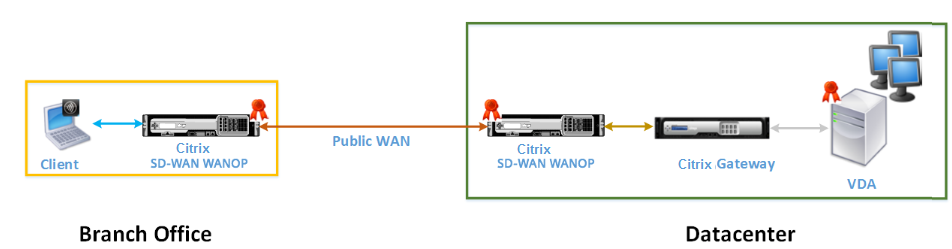

エンドツーエンドSSL暗号化を使用したICAプロキシモード:

次の図は、エンドツーエンドのSSL暗号化で保護されたICAプロキシモードでクライアントにインストールされたCitrix Receiver for HTML5の展開トポロジを示しています。

エンドツーエンドのSSL暗号化で保護されたICAプロキシモードで展開されたCitrix SD-WAN WANOPアプライアンス

エンドツーエンドSSL暗号化モードのICAプロキシモードは、通常のICAプロキシモードに似ていますが、Citrix GatewayとVDA間の接続は、ICAで保護された接続を使用する代わりにSSL暗号化によって保護される点が異なります。このシナリオでは、Citrix SD-WAN WANOPアプライアンスおよびVDAに適切な証明書をインストールする必要があります。Citrix GatewayとVDA間の接続では、通常のICAプロキシモードの場合と同様に、ポート8008の代わりにポート443が使用されます。

この展開は、Citrix GatewayとVDA間の接続を含む、クライアントとVDA間のエンドツーエンド通信をセキュリティで保護する必要があるネットワークに適しています。

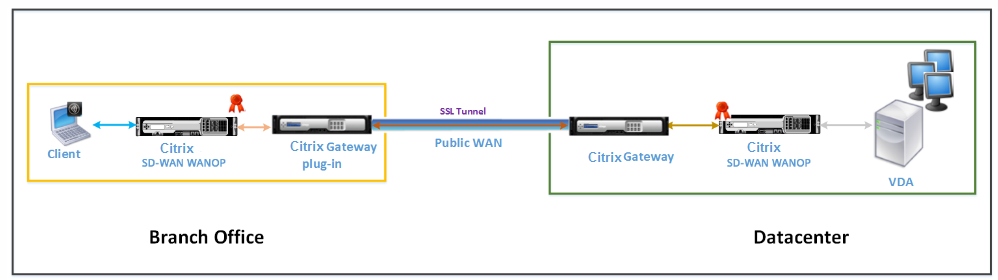

フル仮想プライベートネットワーク(VPN)モード:

次の図は、完全な仮想プライベートネットワーク(VPN)モードでクライアントにインストールされたCitrix Receiver for HTML5の展開トポロジを示しています。

VPNモードで展開されたCitrix SD-WAN WANOPアプライアンス

完全VPNモードでは、Citrix SD-WAN WANOP アプライアンスのペアがブランチオフィスとデータセンターにまたがってインラインモードでインストールされます。Citrix Receiver for HTML5に加えて、Citrix Gatewayプラグインをクライアントにインストールし、データセンターで外部ネットワークに接続するCitrix Gatewayをインストールします。クライアント上のCitrix Gatewayプラグインとデータセンター上のCitrix Gatewayは、接続を確立するときに、ネットワーク経由でSSLトンネルまたはVPNを作成します。その結果、クライアントはCitrix SD-WAN WANOPアプライアンスを介した透過的な接続により、VDAリソースに直接セキュアにアクセスできます。Citrix Gatewayでクライアント接続が終了すると、ゲートウェイはVDAのポート8008への透過的な接続を開きます。

クライアントとVDAの間で交換されるメッセージについては、「クライアントとサーバーの間で交換されるメッセージについて」セクションで説明されています。ただし、この場合、接続はCitrix Gatewayで終了します。ゲートウェイはVDAをプロキシし、ポート8008でVDAへの透過的な接続を開き、クライアントからVDAへ、またはその逆にすべてのメッセージを透過的に渡します。

Citrix SD-WAN WANOPプラグインを使用すると、クライアントはクライアントの場所に関係なく、リソースにアクセスできます。クライアントがデスクトップ以外の場所からVDAリソースにアクセスする必要があると予想される場合は、セットアップを完全仮想プライベートネットワーク(VPN)モードで展開できます。

この展開は、従業員が出張中にリソースにアクセスすることを期待している組織に適しています。

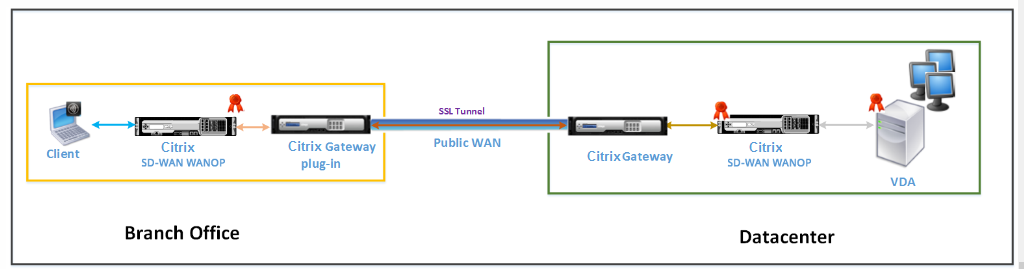

エンドツーエンドSSL暗号化を備えた完全仮想プライベートネットワーク(VPN)モード:

次の図は、エンドツーエンドのSSL暗号化で保護されたフルVPNモードでクライアントにインストールされたCitrix Receiver for HTML5の展開トポロジを示しています。

エンドツーエンドのSSL暗号化で保護されたVPNモードで展開されたCitrix SD-WAN WANOPアプライアンス

エンドツーエンドのSSL暗号化展開による完全仮想プライベートネットワーク(VPN)モードは、通常の完全VPNモードに似ていますが、Citrix GatewayとVDA間の通信はSSL暗号化によって保護され、ポート8008の代わりにポート443を使用する点が異なります。

この展開は、出張中の従業員がアクセスするリソースに対してエンドツーエンドのSSL暗号化を必要とする組織に適しています。