SSL圧縮を構成する

Citrix SD-WAN WO SSL圧縮機能により、SSL接続(HTTPSトラフィックなど)のマルチセッション圧縮が可能になり、最大10, 000:1 の圧縮率が提供されます。詳しくは、「SSL圧縮」を参照してください。

SSL圧縮を機能させるには、Citrix SD-WAN WANOPアプライアンスにサーバーまたはクライアントからの証明書が必要です。複数のサーバーをサポートするために、SSLプロファイルごとに1つずつ、複数の秘密鍵をアプライアンスにインストールできます。サービスクラス定義の特別なSSLルールは、サーバーをSSLプロファイルに一致させ、SSLプロファイルを秘密鍵に一致させます。

SSL圧縮は、スプリットプロキシモードまたはトランスペアレントプロキシモードで機能します。要件に応じてモードを選択できます。詳しくは、「SSL圧縮のしくみ」を参照してください。

注

透過プロキシモードは現在サポートされていません。

SSLトンネルによる安全なアクセスを可能にするために、最新のSSLプロトコルTLS1.2がSSLプロキシで使用されます。TLS1.2プロトコルのみを使用するか、TLS1.0、TLS1.1、およびTLS1.2プロトコルを使用するかを選択できます。

注

SSLプロトコルSSLv3およびSSLv2はサポートされなくなりました。

SSL圧縮を構成するには:

-

サーバーのCA証明書と秘密証明書とキーのペアのコピーを取得し、サーバー側のアプライアンスにインストールします。これらの資格情報は、アプリケーション固有である可能性があります。つまり、サーバーは、ApacheWebサーバーとRPC over HTTPSを実行しているExchange Serverの資格情報が異なる場合があります。

-

分割プロキシSSLプロファイルまたは透過プロキシSSLプロファイルの作成を選択できます。

分割プロキシSSLプロファイルの構成については、以下の「分割プロキシSSLプロファイルの 構成」 セクションを参照してください。

透過プロキシSSLプロファイルの構成については、以下の「 透過プロキシSSLプロファイルの構成」 セクションを参照してください。

注

透過プロキシSSLプロファイルは現在サポートされていません。

-

SSLプロファイルをサーバー側アプライアンスのサービスクラスにアタッチします。これは、サーバーIPに基づいて新しいサービスクラスを作成するか、既存のサービスクラスを変更することによって実行できます。

詳細については、以下の 「サービスクラスの作成または変更」 セクションを参照してください。

-

クライアント側アプライアンスでサービスクラスを設定します。SSLトラフィックは、アクセラレーションと圧縮を可能にするクライアント側アプライアンスのサービスクラスに分類されない限り、圧縮されません。これは、SSLルールではなく通常のサービスクラスルールにすることができます(サーバー側アプライアンスのみがSSLルールを必要とします)が、アクセラレーションと圧縮を有効にする必要があります。トラフィックは、「HTTPS」や「その他のTCPトラフィック」などの既存のサービスクラスに分類されます。このクラスのポリシーでアクセラレーションと圧縮が有効になっている場合、追加の構成は必要ありません。

-

ルールの動作を確認します。アプライアンスを介してSSLアクセラレーションを受信する必要があるトラフィックを送信します。サーバー側アプライアンスの[監視]:[最適化]:[接続]:[アクセラレーション接続]タブで、[サービスクラス]列は安全なアクセラレーション用に設定したサービスクラスと一致し、[SSLプロキシ]列には適切な接続の場合はTrueが表示されます。

分割プロキシSSLプロファイルを構成する

分割プロキシSSLプロファイルを構成するには:

-

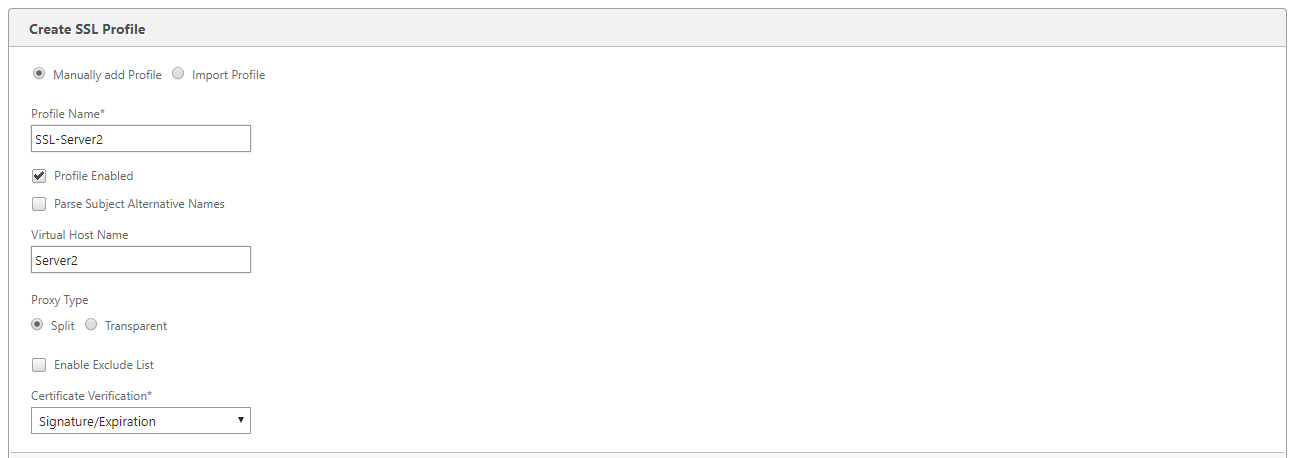

サーバー側のCitrix SD-WAN WOアプライアンスで、[ 構成 ]>[ セキュアアクセラレーション ]>[ SSLプロファイル]の順に選択し、[プロファイルの追加**]をクリックします。

注

SSLプロファイルを手動で追加するか、ローカルコンピューターに保存されているプロファイルをインポートすることができます。

-

[ プロファイル名] フィールドにSSLプロファイルの名前を入力し、[ プロファイルを有効にする]を選択します。

-

SSLサーバーが複数の仮想ホスト名を使用している場合は、[ 仮想ホスト名] フィールドにターゲットの仮想ホスト名を入力します。これは、サーバーの資格情報にリストされているホスト名です。

注

複数の仮想ホストをサポートするには、ホスト名ごとに個別のSSLプロファイルを作成します。

-

分割 プロキシタイプを選択します。

-

[ 証明書の検証] フィールドで、デフォルト値を保持します (Signature/Expiration) ポリシーで別段の指示がない限り。

-

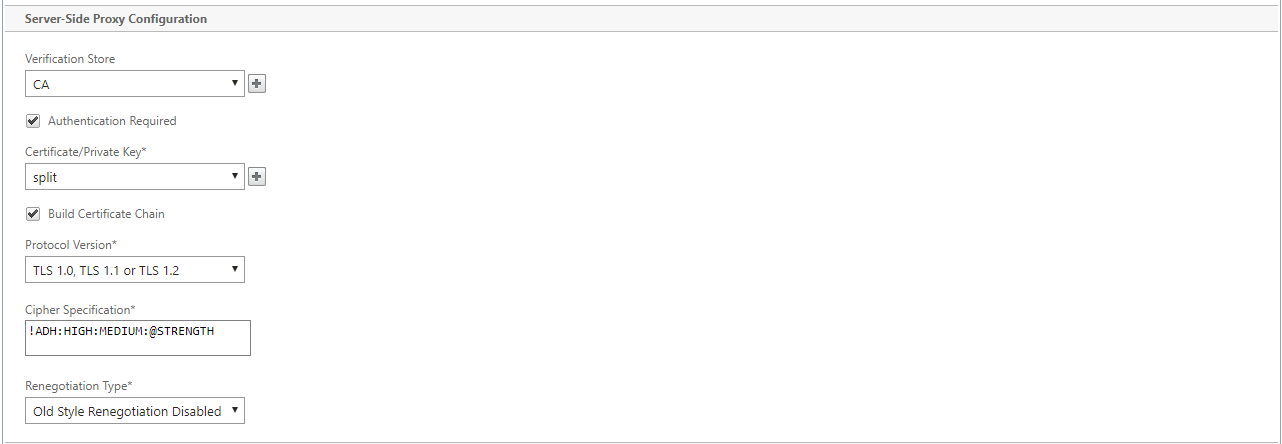

サーバー側のプロキシ構成を実行します。

[検証ストア]フィールドで、既存のサーバー認証局(CA)を選択するか、+をクリックしてサーバーCAをアップロードします。

[認証が必要]を選択し、Certificate/Private キーフィールドで証明書キーペアを選択するか、+をクリックして証明書キーペアをアップロードします。

[ プロトコルバージョン] フィールドで、サーバーが受け入れるプロトコルを選択します。

注

Citrix SD-WAN WOは、 TLS1.0、TLS1.1、TLS1.2、 またはTLS1.2の組み合わせのみをサポートします**。** SSL プロトコル SSLv3 および SSLv2 はサポートされていません。

必要に応じて、OpenSSL構文を使用して 暗号仕様 文字列を編集します。

必要に応じて、[再ネゴシエーション タイプ] ドロップダウンリストから再ネゴシエーションのタイプを選択して、クライアント側のSSLセッションの再ネゴシエーションを許可します。

-

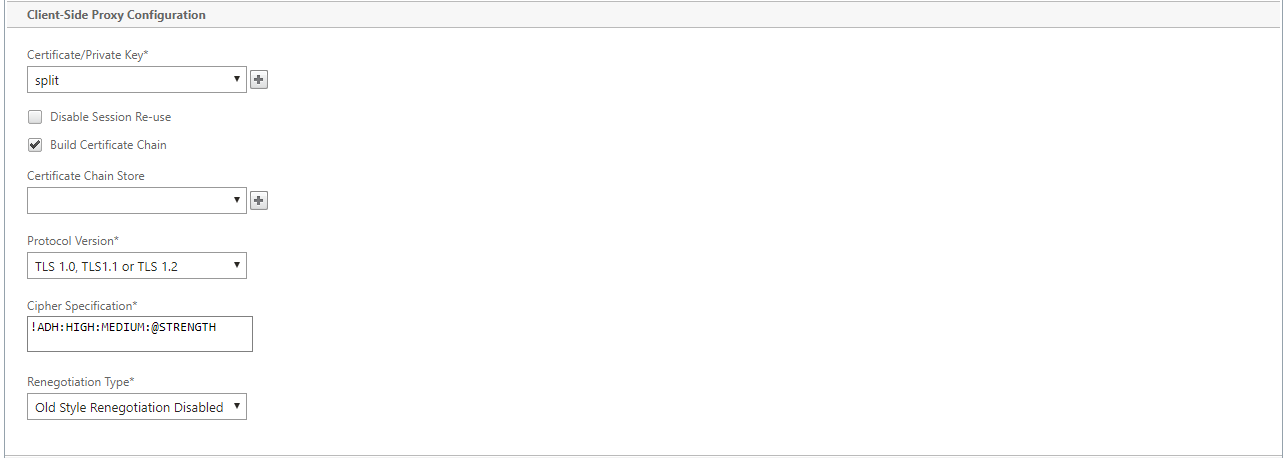

クライアント側のプロキシ構成を実行します。

Certificate/Private キー フィールドの中にデフォルト値を保持します。

サーバー側アプライアンスがSSL証明書チェーンを構築できるようにするには、[ 証明書チェーンの構築]を 選択します。

必要に応じて、証明書チェーンストアとして使用するCAストアを選択またはアップロードします。

[ プロトコルバージョン] フィールドで、クライアント側でサポートするプロトコルバージョンを選択します。

注

Citrix SD-WAN WOは、 TLS1.0、TLS1.1、TLS1.2の組み合わせ、または TLS1.2 のみをサポートします**。** SSL プロトコル SSLv3 および SSLv2 はサポートされていません。

必要に応じて、クライアント側の暗号仕様を編集します。

必要に応じて、[再ネゴシエーション タイプ] ドロップダウンリストから再ネゴシエーションのタイプを選択して、クライアント側のSSLセッションの再ネゴシエーションを許可します。

-

[作成] をクリックします。

透過プロキシSSLプロファイルを構成する

透過プロキシSSLプロファイルを構成するには:

-

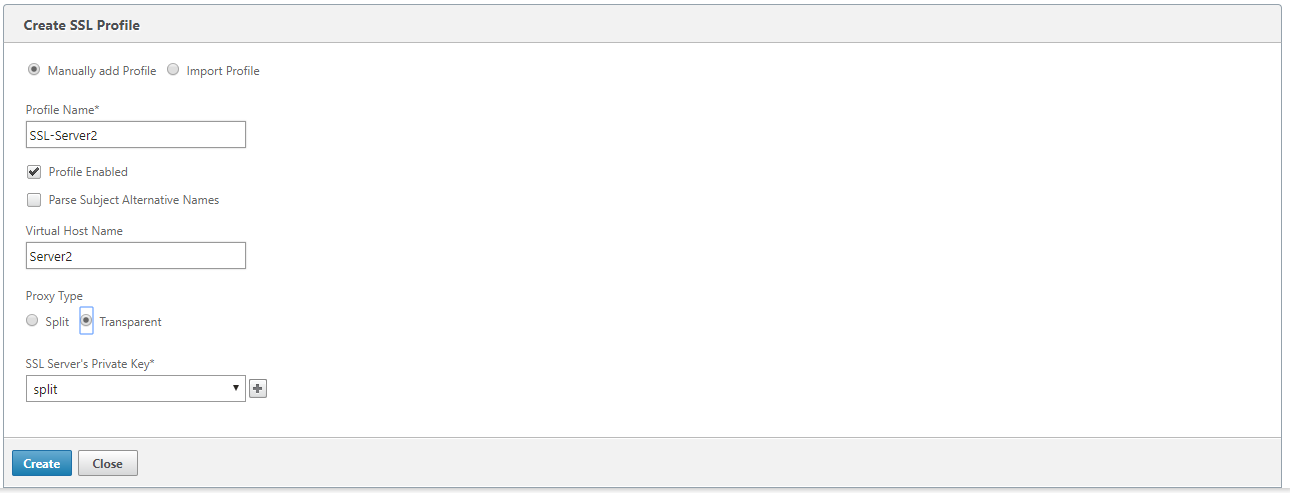

サーバー側のCitrix SD-WAN WOアプライアンスで、[ 構成 ]>[ セキュアアクセラレーション ]>[ SSLプロファイル]の順に選択し、[プロファイルの追加**]をクリックします。

注

SSLプロファイルを手動で追加するか、ローカルコンピューターに保存されているプロファイルをインポートすることができます。

-

[ プロファイル名] フィールドにSSLプロファイルの名前を入力し、[ プロファイルを有効にする]を選択します。

-

SSLサーバーが複数の仮想ホスト名を使用している場合は、[ 仮想ホスト名] フィールドにターゲットの仮想ホスト名を入力します。これは、サーバーの資格情報にリストされているホスト名です。

注

複数の仮想ホストをサポートするには、ホスト名ごとに個別のSSLプロファイルを作成します。

-

透過 プロキシタイプを選択します。

-

[ SSLサーバーの秘密鍵]フィールドで、ドロップダウンメニューからサーバーの秘密鍵を選択するか、+をクリックして新しい秘密鍵をアップロードします。

-

[作成] をクリックします。

サービスクラスを作成または変更する

サービスクラスを作成または変更してSSLプロファイルを添付するには:

-

Citrix SD-WAN WOアプライアンスWebインターフェイスで、[ 構成]>[最適化ルール]>[サービスクラス] の順に選択し、[ 追加]をクリックします。既存のサービスクラスを編集するには、適切なサービスクラスを選択し、[ 編集]をクリックします。

-

[名前]フィールドに、新しいサービスクラスの名前を入力します(たとえば、「AcceleratedHTTPS」)。

-

Acceleration Policyを Disk、 Memory、 または Flow Controlに設定して、圧縮を有効にします。

-

[ フィルタールール ]セクションで、[ 追加]をクリックします。

-

[ 宛先IPアドレス]フィールドに、サーバーのIPアドレスを入力します(たとえば、172.16.0.1、または同等に、 172.16.0.1/32。

-

[ 方向] フィールドで、ルールを[単方向]に設定します。双方向が指定されている場合、SSLプロファイルは無効になります。

-

[ SSLプロファイル]セクションで、作成したSSLプロファイルを選択し、[ 構成済み] セクションに移動します。

-

[ 作成] をクリックしてルールを作成します。

-

[ 作成] をクリックして、サービスクラスを作成します。

更新されたCLIコマンド

Citrix SD-WAN WO 9.3は、最新のTLS1.2 SSLプロトコルをサポートしています。TLS1.2プロトコルのみを使用するか、TLSプロトコルの任意のバージョンを使用するかを選択できます。SSLプロトコルSSLv3とSSLv2、および透過プロキシSSLプロファイルはサポートされていません。addssl-profile および setssl-profile CLIコマンドが更新され、これらの変更が反映されます。

sslプロファイルを追加します:

*-name “profile-name”*

*\[-state {enable, disable}\]*

*-proxy-type split*

*\[-virtual-hostname “hostname”\]*

*-cert-key “cert-key-pair-name”*

*\[-build-cert-chain {enable, disable}\]*

*\[-cert-chain-store {use-all-configured-CA-stores, “store-name”}\]*

*\[-cert-verification {none, Signature/Expiration, Signature/Expiration/*

*Common-Name-White-List, Signature/Expiration/Common-Name-Black-List}\]*

*\[-verification-store {use-all-configured-CA-stores, “store-name”}\]*

*\[-server-side-protocol { TLS-1.2, TLS-version-any}\]*

*\[-server-side-ciphers “ciphers”\]*

*\[-server-side-authentication {enable, disable}\]*

*\[-server-side-cert-key “cert-key-pair-name”\]*

*\[-server-side-build-cert-chain {enable, disable}\]*

*\[-server-side-renegotiation {disable-old-style, enable-old-style, new-style,*

*compatible}\]*

*\[-client-side-protocol-version { TLS-1.2, TLS-version-any}\]*

*\[-client-side-ciphers “ciphers”\]*

*\[-client-side-renegotiation {disable-old-style, enable-old-style, new-style,*

*compatible}\]*

set ssl-profile:

*-name “profile-name” \[-state {enable, disable}\]*

*\[-proxy-type split\]*

*\[-virtual-hostname “hostname”\]*

*\[-cert-key “cert-key-pair-name”\]*

*\[-build-cert-chain {enable, disable}\]*

*\[-cert-chain-store {use-all-configured-CA-stores, “store-name”}\]*

*\[-cert-verification {none, Signature/Expiration, Signature/Expiration/*

*Common-Name-White-List, Signature/Expiration/Common-Name-Black-List}\]*

*\[-verification-store {use-all-configured-CA-stores, “store-name”}\]*

*\[-server-side-protocol { TLS-1.2、 TLS-version-any}\]*

*\[-server-side-ciphers “ciphers”\]*

*\[-server-side-authentication {enable, disable}\]*

*\[-server-side-cert-key “cert-key-pair-name”\]*

*\[-server-side-build-cert-chain {enable, disable}\]*

*\[-server-side-renegotiation {disable-old-style, enable-old-style, new-style,*

*compatible}\]*

*\[-client-side-protocol-version {TLS-1.2, TLS-version-any}\]*

*\[-client-side-ciphers “ciphers”\]*

*\[-client-side-renegotiation {disable-old-style, enable-old-style, new-style,*

*compatible}\]*