Microsoft Skype for Business スタイルブック

Skype for Business 2015アプリケーションは、機能するためにいくつかの外部コンポーネントに依存しています。Skype for Businessネットワークは、サーバーとそのオペレーティングシステム、データベース、認証および認可システム、ネットワークシステムとインフラストラクチャ、電話PBXシステムなど、さまざまなシステムで構成されています。Skype for Business Server 2015には、Standard EditionとEnterprise Editionの2つのバージョンがあります。主な違いは、Enterprise Editionにのみ含まれる高可用性機能のサポートです。高可用性を実装するには、複数のフロントエンドサーバーをプールに展開し、SQLサーバーをミラーリングする必要があります。

Enterprise Editionの展開により、異なる役割を持つ複数のサーバーを作成できます。

主要コンポーネント

Skype for Business 2015アプリケーションの主要コンポーネントは次のとおりです。

- フロントエンドサーバー

- エッジサーバー

- ディレクターサーバー

- データベース (SQL) サーバー

フロントエンドサーバー

Skype for Businessアプリケーションでは、フロントエンドサーバーがネットワークのコアサーバーです。これは、ユーザー認証、登録、プレゼンス、アドレス帳、A/V会議、アプリケーション共有、インスタントメッセージング、およびWeb会議のためのリンクとサービスを提供します。Skype for Business 2015 Enterprise Editionを展開する場合、トポロジは通常、Skype for Businessデータベースを保持するSQL Serverインスタンスをホストするデータベースサーバーを備えたフロントエンドプールで負荷分散された少なくとも2つのフロントエンドサーバーで構成されます。

エッジサーバー

組織の内部ネットワークにログインしていない外部ユーザーが内部ユーザーと対話する必要がある場合、Skype for Business用のエッジサーバーの展開が必要です。これらの外部ユーザーは、認証された匿名のリモートユーザー、フェデレーションパートナー、またはその他のモバイルクライアントである可能性があります。

Skype for Businessエッジサーバーには、次の4種類の役割があります。

- Access Edge: SIPトラフィックを処理し、外部接続を認証し、リモート接続とフェデレーション接続を許可します

- Web Conferencing: データ会議パケットを処理し、外部ユーザーがSkype for Businessにアクセスできるようにします

- A/V Conferencing: A/V会議パケットを処理し、オーディオとビデオ、アプリ共有、ファイル転送を外部ユーザーに拡張します

- XMPP Proxy: XMPPパケットを処理し、XMPPベースのサーバーまたはクライアントがSkype for Businessに接続できるようにします

ディレクターサーバー

Skype for Business 2015におけるディレクターサーバーの主な機能は、エンドポイントを認証し、ユーザーをアカウントを含むプールに「誘導」することです。Skype for Business 2015では、ディレクターはスタンドアロンサーバー上の完全に専用かつ特定の役割ですが、オプションのサーバーです。これにより、構成の展開または削除が容易になり、セキュリティが向上します。

ディレクターは、複数のプールが存在する場合に最も役立ちます。これは、エンドポイントを認証するための単一の連絡ポイントを提供するからです。また、リモートユーザーの場合、ディレクターはエッジプールとフロントエンドプールの間の追加のホップとして機能し、攻撃に対する保護層を追加します。

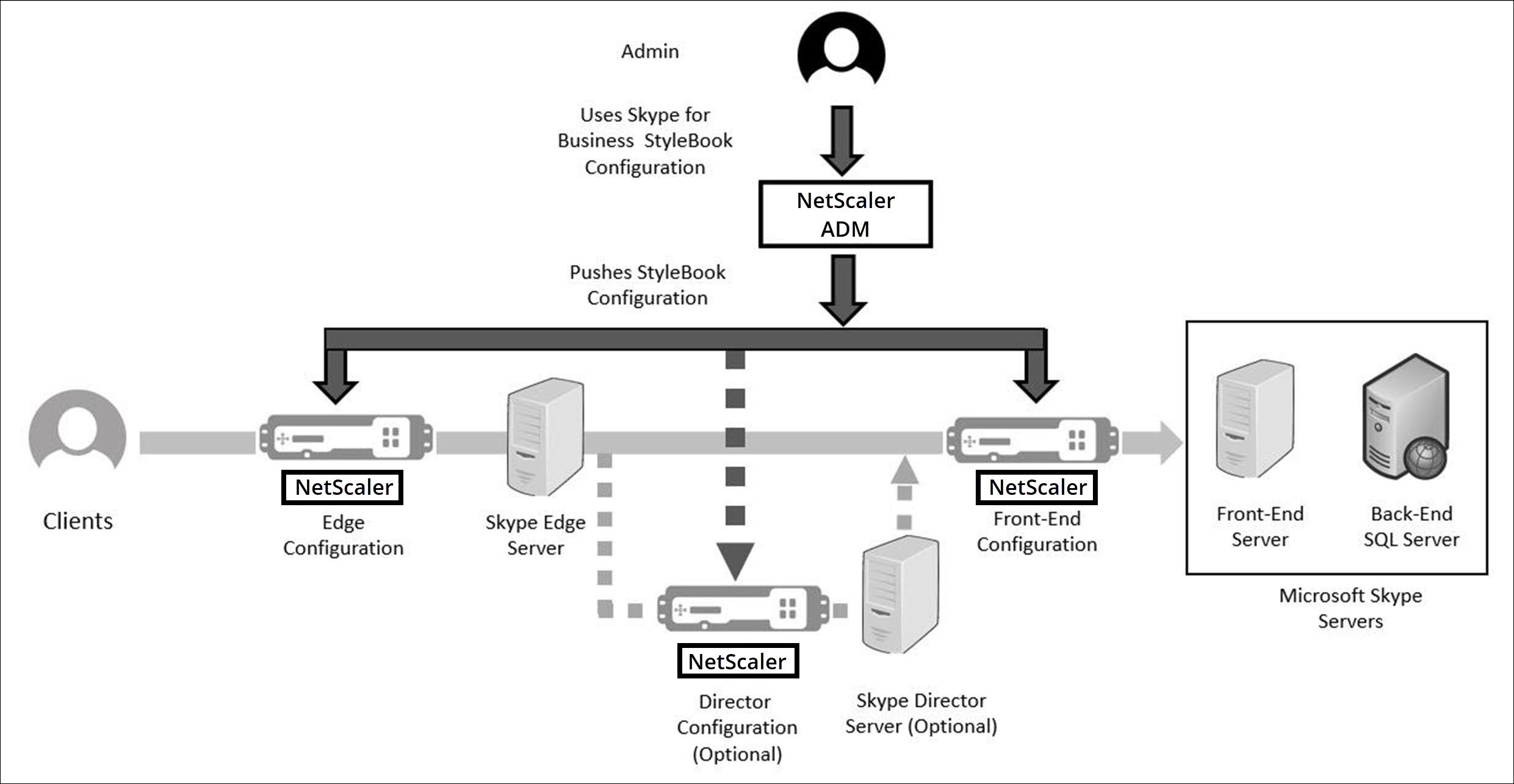

次の図は、ネットワーク内のSkypeサーバーの展開を模式的に示しています。

エンタープライズにおけるNetScalerインスタンスの構成

次の表に、以下の手順に含まれるサンプル構成で使用されるIPアドレスを示します。

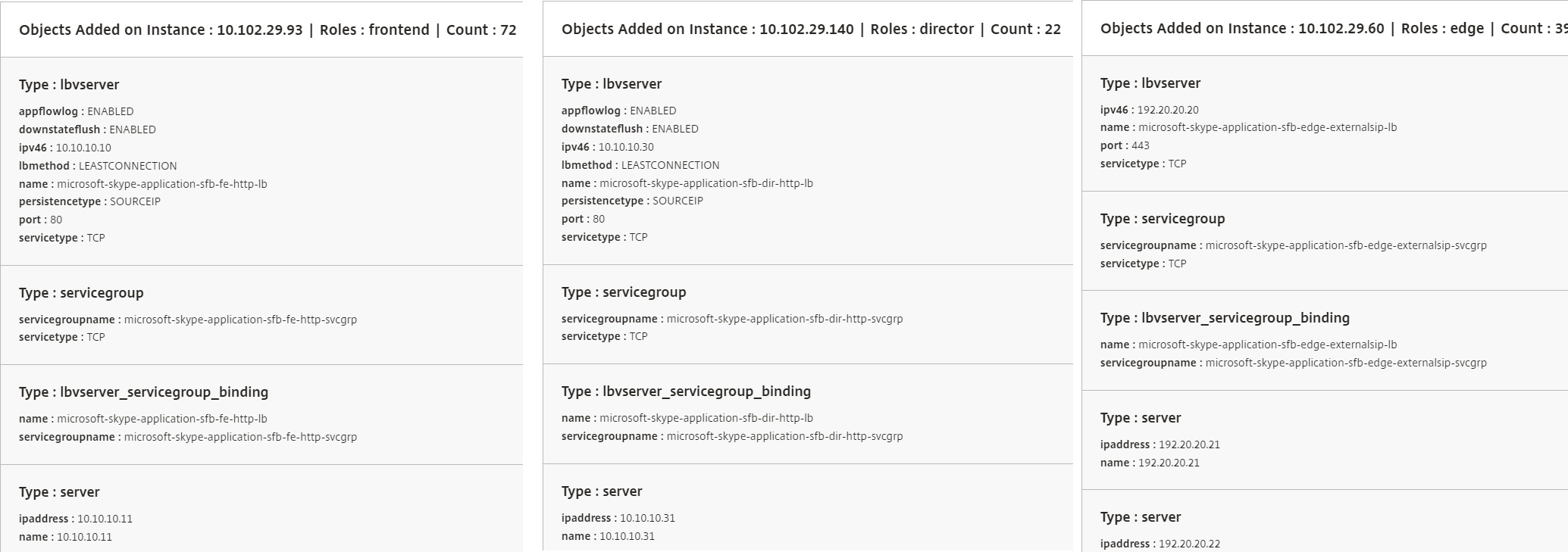

| Skype for Businessサーバー | 仮想IPアドレス | サーバーIPアドレス | NetScalerインスタンス |

|---|---|---|---|

| エッジサーバー | 外部VIP - 192.20.20.20 | 192.20.20.21; 192.20.20.22 | 10.102.29.141 |

| 内部VIP - 10.10.10.20 | 10.10.10.21; 10.10.10.22 | ||

| フロントエンドサーバー | 10.10.10.10 | 10.10.10.11; 10.10.10.12 | 10.102.29.60 |

| ディレクターサーバー | 10.10.10.30 | 10.10.10.31; 10.10.10.32 | 10.102.29.93 |

フロントエンドサーバーの構成

- NetScaler® Application Delivery Management (ADM) で、[Applications] > [Configuration] に移動し、[Create New] をクリックします。[Choose StyleBook] ページには、NetScaler ADMで使用できるすべてのStyleBookが表示されます。下にスクロールして、[Microsoft Skype for Business 2015 StyleBook] を選択します。StyleBookはユーザーインターフェイスページとして開き、このStyleBookで定義されているすべてのパラメーターの値を入力できます。

-

[Edge Server] セクションで、ネットワーク内のすべてのエッジサーバーの仮想IP (VIP) アドレスとIPアドレスを入力します。

- Access Edge、Web会議Edge、およびA/V Edgeに使用されるエッジサーバーの外部VIPアドレスとIPアドレス。

- 内部ネットワークに接続されるエッジサーバーの内部VIPアドレスとIPアドレス。

- ネットワーク内の2つの外部エッジサーバーと2つの内部エッジサーバー。

- [Front-End Server] セクションで、Skype for Businessフロントエンドサーバー用に作成される仮想フロントエンドサーバー (VIP) のIPアドレスを入力します。また、ネットワーク内のすべてのSkype for BusinessフロントエンドサーバーのIPアドレスを入力します。

- [Director Server] セクションで、Skype for Businessアプリケーション用に作成されるディレクターサーバーの仮想IPアドレス (VIP) を入力します。また、ネットワーク内のすべてのSkype for BusinessディレクターサーバーのIPアドレスを入力します。高可用性のために、少なくとも2つのディレクターサーバーを作成します。

- [Advanced Settings] セクションには、3つのSkypeサーバー用にNetScalerインスタンスで構成されているすべてのデフォルトポートが一覧表示されます。

次の表に、すべてのデフォルトポートとプロトコルの一覧を示します。

| ラベル | ポート | プロトコル | 説明 |

|---|---|---|---|

| HTTPポート | 80 | HTTP | HTTPSが使用されていない場合に、フロントエンドサーバーからWebファームFQDNへの通信に使用されます。 |

| HTTPSポート | 443 | HTTPS | フロントエンドサーバーからWebファームFQDNへの通信に使用されます。 |

| AutoDiscover内部ポート | 4443 | HTTPS | AutoDiscoverサインインのためのHTTPS (リバースプロキシから) およびHTTPSフロントエンドプール間通信。 |

| RPCポート | 135 | DCOMおよびリモートプロシージャコール (RPC) | ユーザーの移動、ユーザーレプリケーターの同期、アドレス帳の同期などのDCOMベースの操作に使用されます。 |

| SIPポート | 5061 | TCP (TLS) | すべての内部SIP通信のためにフロントエンドサーバーによって使用されます。 |

| SIPフォーカスポート | 444 | HTTPS、TCP | フォーカス (Skype会議の状態を管理するコンポーネント) と個々のサーバー間のHTTPS通信に使用されます。 |

| SIPグループポート | 5071 | TCP | 応答グループアプリケーションの着信SIP要求に使用されます。 |

| SIPアプリ共有ポート | 5065 | TCP | アプリケーション共有の着信SIPリスニング要求に使用されます。 |

| SIPアテンダントポート | 5072 | TCP | アテンダント (つまり、ダイヤルイン会議用) の着信SIP要求に使用されます。 |

| SIP会議アナウンスポート | 5073 | TCP | Skype for Businessサーバー会議アナウンスサービス (つまり、ダイヤルイン会議用) の着信SIP要求に使用されます。 |

| SIPコールパークポート | 5075 | TCP | CallParkアプリケーションの着信SIP要求に使用されます。 |

| SIPコールアドミッションポート | 448 | TCP | Skype for Businessサーバー帯域幅ポリシーサービスによるコールアドミッション制御に使用されます。 |

| SIPコールアドミッションTURNポート | 5080 | TCP | オーディオ/ビデオエッジTURNトラフィックの帯域幅ポリシーサービスによるコールアドミッション制御に使用されます。 |

| SIPオーディオテストポート | 5076 | TCP | オーディオテストサービスの着信SIP要求に使用されます。 |

| HTTPS外部ポート | 443 | HTTPS | リモートユーザーアクセス、内部Web会議へのアクセス、および内部メディアとA/Vセッションへのアクセス用のSTUN/TCPインバウンドおよびアウトバウンドメディア通信のためのSIP/TLS通信の外部ポートに使用されます。 |

| HTTPS内部ポート | 443 | HTTPS | リモートユーザーアクセス、内部Web会議へのアクセス、および内部メディアとA/Vセッションへのアクセス用のSTUN/TCPインバウンドおよびアウトバウンドメディア通信のためのSIP/TLS通信の内部ポートに使用されます。 |

| SIP外部リモートアクセスポート | 5061 | TCP | リモートユーザーアクセスまたはフェデレーションのためのSIP/MTLS通信の外部ポートに使用されます。 |

| SIP内部リモートアクセスポート | 5061 | TCP | リモートユーザーアクセスまたはフェデレーションのためのSIP/MTLS通信の内部ポートに使用されます。 |

| SIP外部STUN UDPポート | 3478 | UDP | STUN/UDPインバウンドおよびアウトバウンドメディア通信の外部ポートに使用されます。 |

| SIP内部STUN UDPポート | 3478 | UDP | STUN/UDPインバウンドおよびアウトバウンドメディア通信の内部ポートに使用されます。 |

| SIP内部IMポート | 5062 | 内部ファイアウォールを介してアウトバウンドに流れるIM通信のSIP/MTLS認証のための内部ポートに使用されます。 | |

| HTTPポート | 80 | TCP | ディレクターからWebファームFQDNへの初期通信に使用されます。 |

| HTTPSポート | 443 | HTTPS | ディレクターからWebファームFQDNへの通信に使用されます。 |

| AutoDiscover内部ポート | 4443 | HTTPS | AutoDiscoverサインインのためのHTTPS (リバースプロキシから) およびHTTPSディレクタープール間通信に使用されます。 |

| SIP内部ポート | 5061 | TCP | サーバー間の内部通信およびクライアント接続に使用されます。 |

- [Target Instances] セクションで、3つのSkype for Businessサーバーを展開する3つの異なるNetScalerインスタンスを選択します。

注

更新アイコンをクリックして、NetScaler ADMで最近検出されたNetScalerインスタンスをこのウィンドウの使用可能なインスタンスリストに追加することもできます。

- [Create] をクリックして、選択したNetScalerインスタンスに構成を作成します。

ヒント

Citrixでは、インスタンスで実際の構成を実行する前に、[Dry Run] を選択してターゲットインスタンスに作成する必要がある構成オブジェクトを確認することをお勧めします。

構成が正常に作成されると、StyleBookは25個の負荷分散仮想サーバーを作成します。つまり、各ポートに対して1つの負荷分散仮想サーバーが1つのサービスグループとともに定義され、そのサービスグループは負荷分散仮想サーバーにバインドされます。この構成では、フロントエンドサーバーもサービスグループメンバーとして追加され、サービスグループにバインドされます。作成されるサービスグループメンバーの数は、作成されるフロントエンドサーバーの数と同じです。

次の図は、各サーバーで作成されたオブジェクトを示しています。