外部認証サーバの設定

NetScaler SDX Management Serviceは、ローカルユーザーアカウントまたは外部認証サーバーを使用してユーザーを認証できます。アプライアンスでは、次の認証タイプがサポートされています。

- [Local]:外部認証サーバを参照せずに、パスワードを使用して管理サービスに対して認証します。ユーザーデータは管理サービスにローカルに保存されます。

- RADIUS:外部 RADIUS 認証サーバに対して認証します。

- [LDAP]:外部 LDAP 認証サーバに対して認証します。

- TACACS:外部ターミナルアクセスコントローラアクセスコントロールシステム(TACACS)認証サーバに対して認証します。

外部認証を設定するには、認証タイプを指定し、認証サーバを設定します。

RADIUS サーバの追加

RADIUS 認証を設定するには、認証タイプを RADIUS として指定し、RADIUS 認証サーバを設定します。

管理サービスは、RADIUS 仕様に従って RADIUS チャレンジレスポンス認証をサポートします。RADIUS ユーザは、RADIUS サーバ上でワンタイムパスワードを使用して設定できます。ユーザーが SDX アプライアンスにログオンすると、このワンタイムパスワードを指定するよう求められます。

RADIUS サーバを追加するには

- [ 構成 ] タブの [ システム] で、[ 認証] を展開し、[ Radius] をクリックします。

- 詳細ペインで、[ 追加] をクリックします。

- [ Radius サーバーの作成 ] ダイアログボックスで、パラメーターの値を入力または選択します。

- [Name*]:サーバの名前。

- サーバ名/ IP アドレス*-完全修飾ドメイン名 (FQDN) またはサーバ IP アドレス。 注:DNS は、指定された FQDN を IP アドレスに解決できる必要があり、FQDN の解決にはプライマリ DNS のみが使用されます。プライマリ DNS を手動で設定するには、「FQDN 名前解決用のプライマリ DNS の追加」の項を参照してください。

- **ポート*:RADIUSサーバが稼働しているポート。デフォルト値は 1812 です。

- Timeout*:システムが RADIUS サーバからの応答を待機する秒数。デフォルト値:3。

- [Secret Key*]:クライアントとサーバ間で共有されるキー。この情報は、システムと RADIUS サーバ間の通信に必要です。

- NAS IP アドレス抽出の有効化:有効にすると、管理サービス IP アドレスが RADIUS プロトコルに従って

nasipとしてサーバに送信されます。 - nasid:設定されている場合、このストリングは RADIUS プロトコルに従って

nasidとして RADIUS サーバに送信されます。 - [Group Prefix]:RADIUS グループ抽出用の RADIUS 属性内でグループ名の前に付けるプレフィ

- [グループベンダー ID]:RADIUS グループ抽出を使用するベンダー ID。

- [グループ属性タイプ]:RADIUS グループ抽出用の属性タイプ。

- [Group Separator]:RADIUS グループ抽出用の RADIUS 属性内のグループ名を区切るグループ区切り文字列。

- IP アドレスベンダー ID:イントラネット IP を示す RADIUS 内の属性のベンダー ID。値 0 は、属性がベンダーエンコードされていないことを示します。

- IP アドレス属性タイプ:RADIUS 応答内のリモート IP アドレス属性の属性タイプ。

- パスワードベンダー ID:RADIUS 応答に含まれるパスワードのベンダー ID。ユーザーパスワードの抽出に使用されます。

- パスワード属性タイプ:RADIUS 応答に含まれるパスワード属性の属性タイプ。

- [Password Encoding]:システムから RADIUS サーバに送信される RADIUS パケットでパスワードをエンコードする方法。指定可能な値:パップ、チャップ、mschapv1、および mschapv2。

- [Default Authentication Group]:抽出されたグループに加えて、認証が成功した場合に選択されるデフォルトグループ。

- アカウンティング:管理サービスが RADIUS サーバで監査情報を記録できるようにします。

- [作成] をクリックし、[閉じる] をクリックします。

LDAP 認証サーバの追加

LDAP 認証を設定するには、認証タイプを LDAP として指定し、LDAP 認証サーバを設定します。

LDAP サーバを追加するには

- [ 構成 ] タブの [ システム] で、[ 認証] を展開し、[ LDAP] をクリックします。

- 詳細ペインで、[ 追加] をクリックします。

- [LDAP サーバの作成] ダイアログボックスで、パラメータの値を入力または選択します。

-

[Name*]:サーバの名前。

-

サーバ名/ IP アドレス*:FQDN またはサーバ IP アドレス。

注:DNS は、指定された FQDN を IP アドレスに解決できる必要があり、FQDN の解決にはプライマリ DNS のみが使用されます。プライマリ DNS を手動で設定するには、「FQDN 名前解決用のプライマリ DNS の追加」の項を参照してください。 -

Port* — LDAP サーバーが稼働しているポート。デフォルト値:389。

-

Timeout*:システムが LDAP サーバからの応答を待機する秒数。

-

[Base DN]:LDAP 検索を開始する必要があるベース、またはノード。

-

[Type]:LDAP サーバのタイプ。有効な値は、Active Directory (AD) と Novell ディレクトリサービス (NDS) です。

-

管理バインド DN:LDAP サーバにバインドするために使用される完全識別名。

-

管理パスワード:LDAP サーバにバインドするために使用するパスワード。

-

[LDAP 証明書の検証]:LDAP サーバから受信した証明書を検証するには、このオプションをオンにします。

-

LDAP ホスト名:LDAP サーバのホスト名。validateServerCert パラメーターが有効な場合、このパラメーターは LDAP サーバーからの証明書のホスト名を指定します。ホスト名が一致しないと、接続に失敗します。

-

サーバログオン名属性:外部 LDAP サーバまたは Active Directory を照会するためにシステムによって使用される名前属性。

-

[Search Filter]:デフォルトの LDAP ユーザ検索文字列と組み合わせて値を形成する文字列。たとえば、vpnallowed=true に ldaploginame

samaccountを指定し、ユーザーが指定したユーザー名 bob を指定すると、LDAP 検索文字列 (& (vpnallowed=true) (samaccount=bob) が返されます。 -

[Group Attribute]:LDAP サーバからグループを抽出するための属性名。

-

[サブ属性名]-LDAP サーバからグループを抽出するためのサブ属性名。

-

[Security Type]:アプライアンスと認証サーバ間の通信に使用される暗号化のタイプ。設定可能な値:

PLAINTEXT: 暗号化は不要です。

TLS: TLS プロトコルを使用して通信します。

SSL: SSL プロトコルを使用した通信

-

[Default Authentication Group]:抽出されたグループに加えて、認証が成功した場合に選択されるデフォルトグループ。

-

[Referrals]:LDAP サーバから受信した LDAP 紹介のフォローを有効にします。

-

[最大 LDAP リフェラル]:フォローする LDAP リフェラルの最大数。

-

[パスワード変更の有効化(Enable Change Password)]:パスワードの有効期限が切れた場合に、ユーザがパスワードパスワードを変更できるのは、[セキュリティタイプ] が [TLS] または [SSL] に設定されている場合のみです。

-

ネストされたグループの抽出を有効にする-ネストされたグループの抽出機能を有効にします。

-

[最大ネストレベル]-グループを抽出できるレベルの数。

-

グループ名識別子:LDAP サーバ内のグループを一意に識別する名前。

-

グループサーチ属性:LDAP グループサーチ属性。グループがどのグループに属しているかを判断するのに使用されます。

-

グループ検索サブ属性:LDAP グループ検索サブ属性。グループがどのグループに属しているかを判断するのに使用されます。

-

[Group Search Filter]:デフォルトの LDAP グループ検索文字列と組み合わせて検索値を構成する文字列。

-

- [Create] をクリックしてから、[Close] をクリックします。

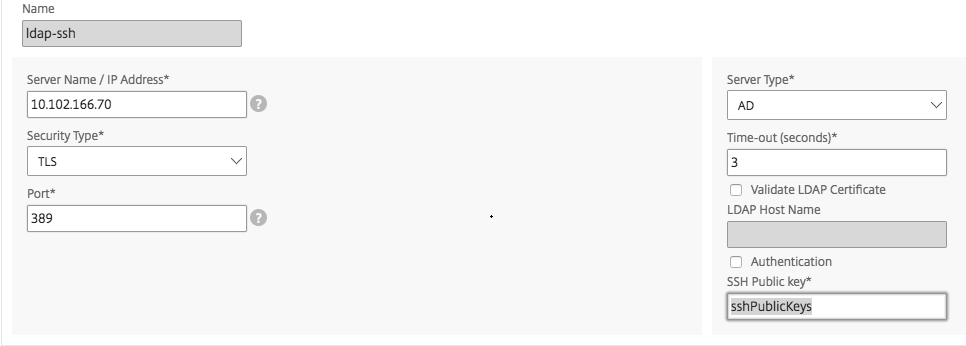

LDAP ユーザに対する SSH 公開キー認証のサポート

SDX アプライアンスは、ログオン用の SSH 公開キー認証によって LDAP ユーザーを認証できるようになりました。公開鍵のリストは、LDAP サーバーのユーザーオブジェクトに保存されます。認証中、SSH は LDAP サーバから SSH 公開鍵を抽出します。取得した公開鍵のいずれかが SSH をサポートしていれば、ログオンは成功します。

抽出された公開鍵の同じ属性名が、LDAPサーバーとNetScaler SDXアプライアンスの両方に存在する必要があります。

重要

鍵ベースの認証では、以下の点で、

/etc/sshd_configファイル内のAuthorizedkeysfileの値を設定して、公開鍵の場所を指定する必要があります。

AuthorizedKeysFile .ssh/authorized_keys

システムユーザー。/etc/sshd_config*`ファイルにAuthorizedkeysfileの値を設定することで、任意のシステムユーザの公開鍵の場所を指定できます。

LDAP ユーザ。取得した公開鍵は/var/pubkey/<user_name>/tmp_authorized_keys-<pid>ディレクトリに保存されます。pidは、同じユーザからの同時 SSH 要求を区別するために追加される一意の番号です。この場所は、認証プロセス中に公開鍵を保持するための一時的な場所です。認証が完了すると、公開鍵はシステムから削除されます。

ユーザでログインするには、シェルプロンプトから次のコマンドを実行します。

$ ssh –i <private key> <username>@<IPAddress>

GUI を使用して LDAP サーバを設定するには、次の手順を実行します。

- [System]>[Authentication]>[LDAP]の順に選択します。

- [LDAP] ページで、[ **サーバー** ] タブをクリックします。

- 使用可能な LDAP サーバのいずれかをクリックします。

- [ 認証 LDAP サーバの構成 ] ページで、[ 認証] を選択します。

注:

LDAP ユーザーの認証に「sshPublicKeys」を使用するには、「認証」チェックボックスをオフにします。

FQDN 名前解決のためのプライマリ DNS の追加

IP アドレスの代わりにサーバの FQDN を使用して RADIUS または LDAP サーバを定義する場合は、プライマリ DNS を手動で設定してサーバ名を解決します。GUI または CLI のいずれかを使用できます。

GUI を使用してプライマリ DNS を設定するには、[ システム] > [ネットワーク構成] > [DNS] の順に移動します。

CLI を使用してプライマリ DNS を設定するには、次の手順に従います。

- セキュアシェル (SSH) コンソールを開きます。

- 管理者の資格情報を使用してNetScaler SDXアプライアンスにログオンします。

-

networkconfigコマンドを実行します。 - 適切なメニューを選択して DNS IPv4 アドレスを更新し、変更を保存します。

networkconfigコマンドをもう一度実行すると、更新された DNS アドレスが表示されます。

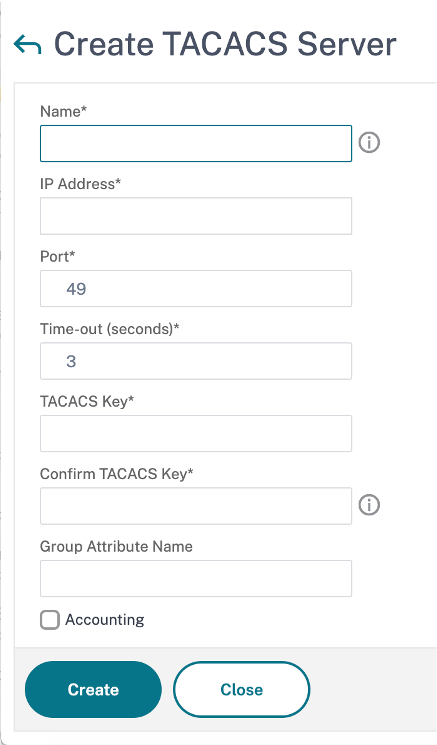

TACACS サーバの追加

TACACS 認証を設定するには、認証タイプを TACACS として指定し、TACACS 認証サーバを設定します。

TACACS サーバを追加するには

- [ 構成 ] タブの [ システム] で、[ 認証] を展開し、[ TACACS] をクリックします。

- 詳細ペインで、[ 追加] をクリックします。

- [Create TACACS Server] ダイアログボックスで、パラメータの値を入力または選択します。

- [Name]:TACAS サーバの名前

- IP アドレス:TACACS サーバの IP アドレス

- [Port]:TACACS サーバが稼働しているポート。デフォルト値:49

- Timeout:システムが TACACS サーバからの応答を待機する最大秒数。

- TACACS Key:クライアントとサーバ間で共有されるキー。この情報は、システムが TACACS サーバと通信するために必要です。

- アカウンティング:管理サービスが TACACAS サーバに監査情報を記録できるようにします。

- グループ属性名:TACACS+ サーバに設定されているグループ属性の名前

- [ 作成] をクリックし、[ 閉じる] をクリックします。