LDAP nach dem SSL-Offload auf einen virtuellen Lastausgleichsserver konfigurieren

In einer NetScaler Appliance wird der AAAD-Prozess für die Durchführung der Standardauthentifizierung wie LDAP, RADIUS, TACACS für Verwaltungszugriff oder Authentifizierungsautorisierung und Gatewayzugriff verwendet. Da AAAD auf der Verwaltungs-CPU ausgeführt wird, kann es zu Problemen mit zeitweiligen Authentifizierungsfehlern kommen. Um diese Fehler zu vermeiden, kann der virtuelle Lastausgleichsserver verwendet werden, um die SSL-Funktionalität von AAAD auszulagern.

Vorteile der Auslagerung von SSL auf einen virtuellen Lastausgleichsserver

- Verbesserte AAAD-Leistung. In AAAD wird für jede Authentifizierungsanforderung für den LDAP-Server des SSL-Typs eine neue SSL-Sitzung eingerichtet. Da der AAAD-Prozess auf der Verwaltungs-CPU ausgeführt wird, wirkt sich das Einrichten der SSL-Sitzung auf die Leistung bei hohen Anforderungen an das AAAD aus. Das Auslagern der SSL-Funktionalität auf den virtuellen Lastausgleichsserver verbessert die Leistung des AAAD-Prozesses

- Rendern Sie das Client-Zertifikat zum Server Die Client-LDAP-Bibliothek in AAAD führt nur die Überprüfung von Serverzertifikaten durch, es gibt keine Unterstützung für das Rendern von Clientzertifikaten auf dem Server Da die gegenseitige SSL-Authentifizierung das Rendern des Clientzertifikats zum Herstellen der SSL-Verbindung erfordert, ermöglicht das Auslagern der SSL-Funktionalität auf den virtuellen Lastausgleichsserver das Rendern des Clientzertifikats an den Server

Konfigurieren Sie LDAP nach dem Auslagern von SSL auf den virtuellen Lastausgleichsserver

Hinweis: Nachdem Sie eine IP-Adresse des virtuellen Lastausgleichsservers für LDAP erstellt und den LDAP-Anforderungsserver auf die IP-Adresse des virtuellen Servers verwiesen haben, wird der Datenverkehr vom SNIP bezogen.

Voraussetzungen

- Stellen Sie sicher, dass sicheres LDAP auf den Domänencontrollern aktiviert ist, die die NetScaler Appliance für die Authentifizierung verwendet. Standardmäßig registrieren sich bei einer Unternehmenszertifizierungsstelle alle Domänencontroller mithilfe der Zertifikatsvorlage des Domänencontrollers für ein Zertifikat.

- Stellen Sie sicher, dass sicheres LDAP funktioniert, indem Sie die Datei ldp.exe verwenden und über Port 636 und SSL eine Verbindung zum Domänencontroller herstellen.

Konfigurieren Sie LDAP, nachdem Sie SSL mithilfe der GUI auf den virtuellen Load-Balancing-Server ausgelagert haben

-

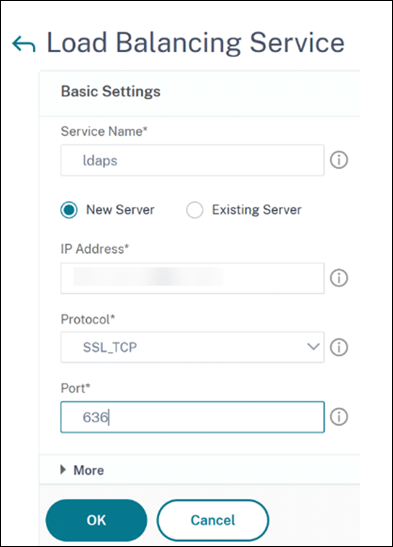

Erstellen Sie einen Load Balancing-Dienst, dessen Protokoll auf SSL_TCP gesetzt ist.

- Navigieren Sie zu Traffic Management > Load Balancing > Services und klicken Sie auf Hinzufügen.

- Geben Sie die IP-Adresse des Domänencontrollers an und legen Sie die Portnummer auf 636 fest.

- Klicken Sie auf OK.

-

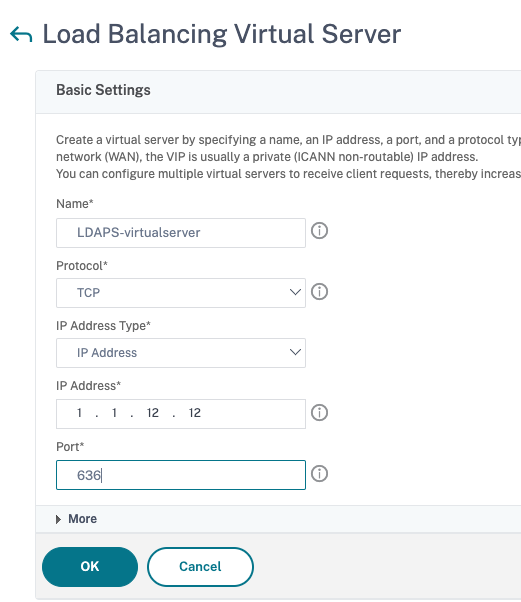

Erstellen Sie einen virtuellen Lastausgleichsserver für den LDAPS-Lastausgleichsdienst.

- Navigieren Sie zu Verkehrsmanagement > Load Balancing > Virtuelle Server.

- Setzen Sie das Protokoll auf TCP, geben Sie die IP-Adresse ein, setzen Sie den Port auf 636 und klicken Sie auf OK.

-

Binden Sie den LDAPS-Dienst an den virtuellen Load-Balancing-Server.

- Navigieren Sie zu Traffic Management > Load Balancing > Virtuelle Server.

- Wählen Sie den virtuellen LDAP-Server aus. Die Seite Load Balancing Virtual Server wird angezeigt.

- Klicken Sie im Abschnitt Dienste und Dienstgruppen auf No Load Balancing Virtual Server Service Binding. Die Seite Service Binding wird angezeigt.

- Wählen Sie den Load Balancing-Dienst aus. Aktualisieren Sie die anderen erforderlichen Felder und klicken Sie auf Binden.

- Klicken Sie auf Fertig.

-

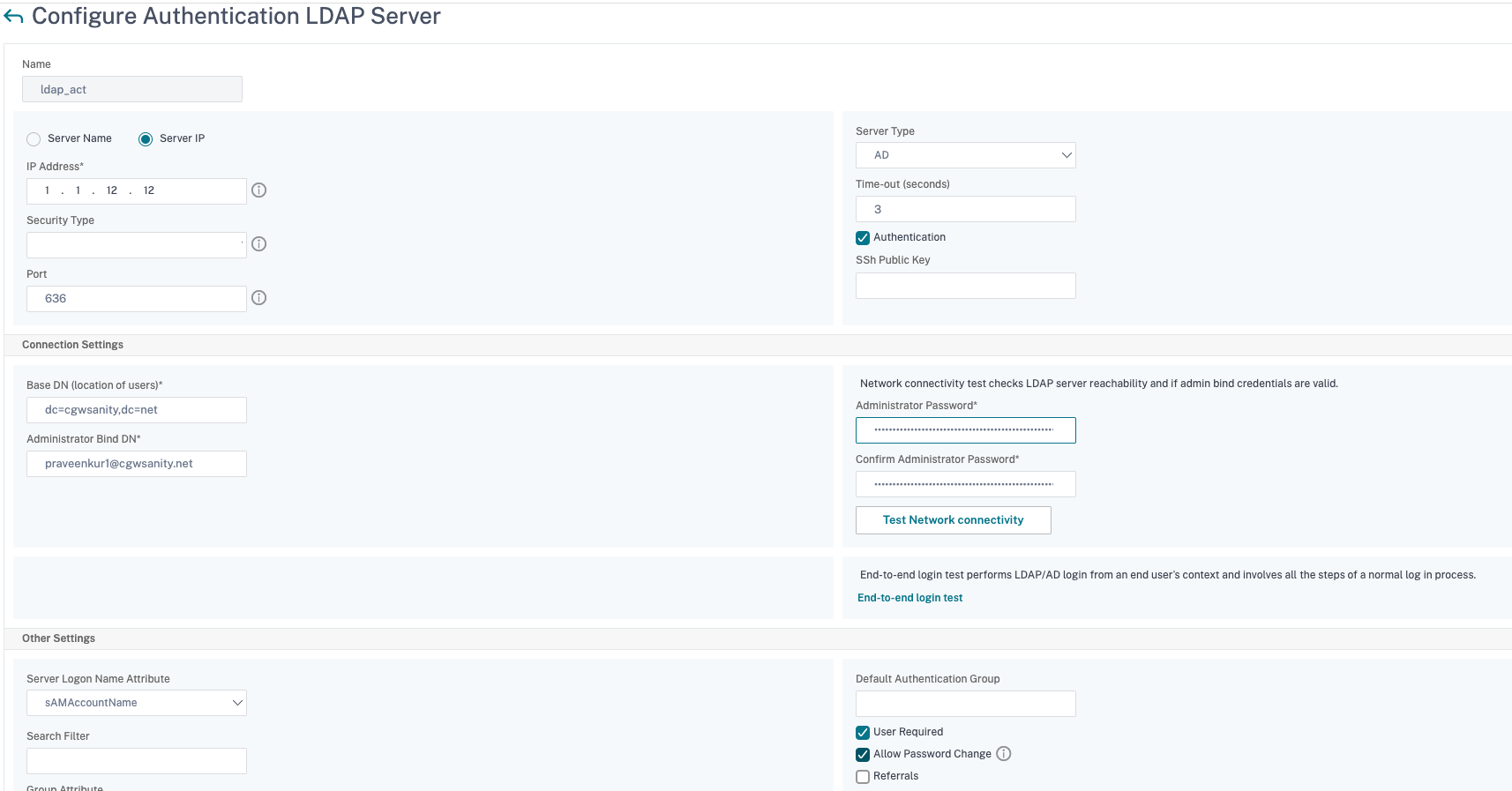

Ändern Sie nun den LDAP-Authentifizierungsrichtlinienserver so, dass er auf den virtuellen Lastausgleichsserver für sicheres LDAP verweist. Der Sicherheitstyp muss PLAINTEXT sein.

- Navigieren Sie zu NetScaler Gateway > Richtlinien > Authentifizierung > LDAP.

- Wählen Sie den LDAP-Server aus und klicken Sie auf Bearbeiten.

- Ändern Sie die IP-Adresse in die LDAPS-VIP, die auf der zuvor erstellten NetScaler Appliance gehostet wird.

- Ändern Sie den Sicherheitstyp in PLAINTEXT, ändern Sie den Port auf 636, aktivieren Sie bei Bedarf das Kontrollkästchen Kennwortänderung zulassen (SLDAP erlaubt Kennwortänderungen).

- Klicken Sie auf Netzwerkverbindung testen, um die Konnektivität zu überprüfen

- Klicken Sie auf OK.

Sie können das Authentifizierungs-Dashboard überprüfen, um zu bestätigen, dass der Status des LDAP-Servers UP ist. Überprüfen Sie außerdem die Authentifizierungsprotokolle, um sicherzustellen, dass die Authentifizierung wie vorgesehen funktioniert.

Sie können das Authentifizierungs-Dashboard überprüfen, um zu bestätigen, dass der Status des LDAP-Servers UP ist. Überprüfen Sie außerdem die Authentifizierungsprotokolle, um sicherzustellen, dass die Authentifizierung wie vorgesehen funktioniert.

Konfigurieren Sie LDAP, nachdem Sie SSL mithilfe der CLI auf den virtuellen Load-Balancing-Server ausgelagert haben

-

Konfigurieren Sie einen LDAP-Server für den AAAD-Prozess. Die folgende Beispielkonfiguration stellt die SSL-Verbindung mit einem virtuellen Lastausgleichsserver ohne gegenseitige SSL-Authentifizierung her.

add authentication ldapAction ldap_act -serverIP 1.1.12.12 -serverPort 636 -secTYPE PLAINTEXT -ldapBase "dc=aaatm-test,dc=com" -ldapBindDn administrator@aaatm-test.com -ldapBindDnPassword <password> -ldapLoginName samAccountName <!--NeedCopy--> -

Konfigurieren Sie einen virtuellen Lastausgleichsserver für den virtuellen LDAP-Server. Der virtuelle Lastausgleichsserver ist vom Typ TCP.

add lb vserver ldaps TCP 1.1.1.12 636 -persistenceType NONE -cltTimeout 9000 <!--NeedCopy--> -

Konfigurieren Sie einen Dienst für den virtuellen Lastausgleichsserver. Der Diensttyp ist SSL-TCP.

add service ldaps 1.1.10.1 SSL_TCP 636 <!--NeedCopy--> -

Konfigurieren Sie ein CA-Zertifikat für den Dienst und legen Sie den Parameter “serverAuth” für die Validierung des Serverzertifikats fest.

bind ssl service ldaps -certkeyName ca-cert -CA set ssl service ldaps -serverAuth enabled <!--NeedCopy--> -

Hängen Sie das Zertifikat an den Dienst an, der auf dem LDAP-Server gerendert wird.

bind ssl service ldaps -certkeyName usr_cert [client-certificate for client-authentication] <!--NeedCopy--> -

Binden Sie den Dienst an den virtuellen Lastausgleichsserver.

bind lb vserver ldaps ldaps <!--NeedCopy-->