Empfohlene native OTP-Konfigurationen für die Geräteregistrierung

In diesem Abschnitt werden die systemeigenen OTP-Konfigurationen beschrieben, die Sie für die Geräteregistrierung in den folgenden Szenarien durchführen können:

- Neue Benutzer, die ihre Geräte registrieren

- Registrierte Benutzer, die ihre Geräte verloren haben

Vorraussetzung

Konfigurieren Sie den virtuellen Authentifizierungsserver mithilfe der NetScaler CLI.

add authentication vserver authvs_otp SSL 1.2.3.5 443

bind authentication vserver authvs_otp -portaltheme RFWebUI

bind ssl vserver authvs_otp -certkeyname otpauthcert

<!--NeedCopy-->

Native OTP-Konfigurationen für verbesserte OTP-Sicherheit

-

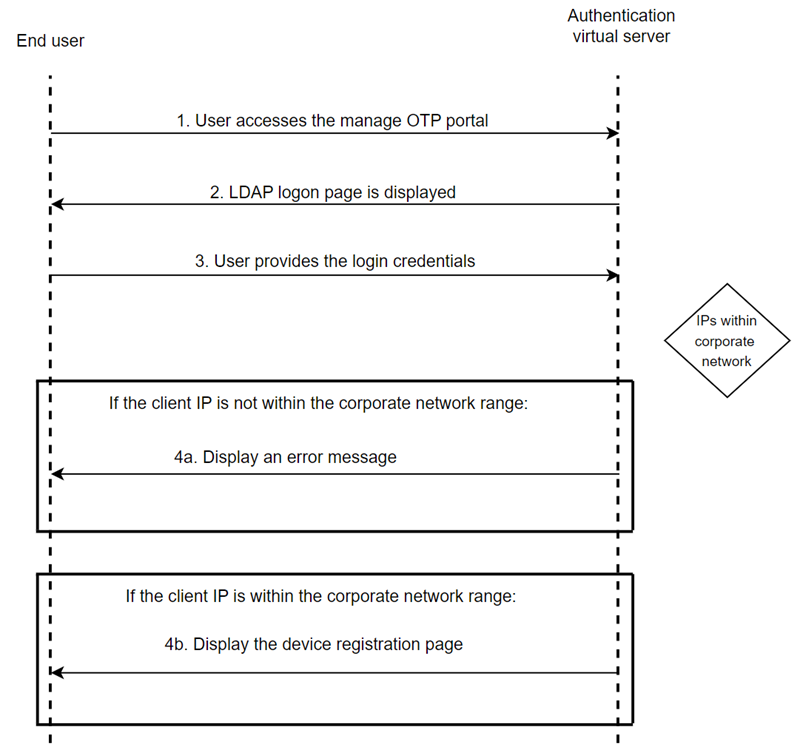

Ansatz 1: Einschränkung der Client-IP-Adresse

Bei diesem Ansatz wird die Gültigkeit des Benutzerzugriffs anhand der Client-Quell-IP-Adresse bewertet. Der Benutzer muss im Büronetzwerk oder in der Zweigstelle anwesend sein, um sein Gerät zu registrieren oder zu entfernen. Benutzeranfragen zur Geräteregistrierung von außerhalb der Bürosubnetze werden nicht genehmigt.

-

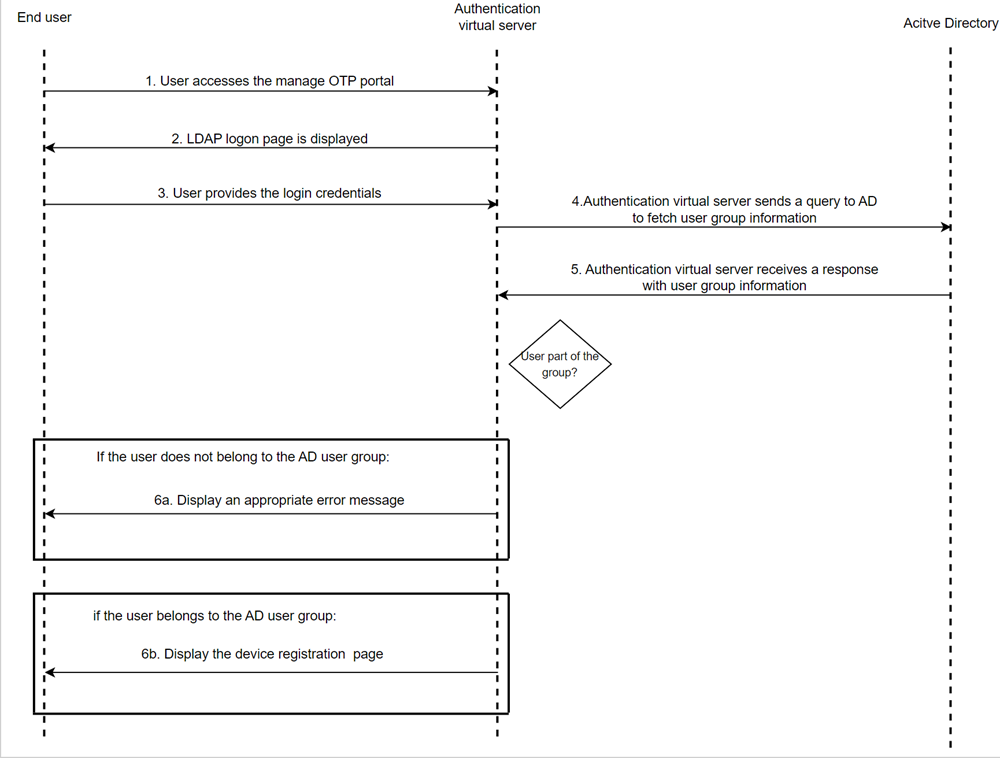

Ansatz 2: Beschränkung auf Basis der Benutzergruppenmitgliedschaft

Bei diesem Ansatz wird die Gültigkeit des Benutzerzugriffs anhand seiner Mitgliedschaft in der AD-Gruppe bewertet. Ein Benutzer wird einer speziellen Gruppe hinzugefügt, wenn eine neue Registrierung erforderlich ist oder wenn der Benutzer sein Mobilgerät verloren hat.

-

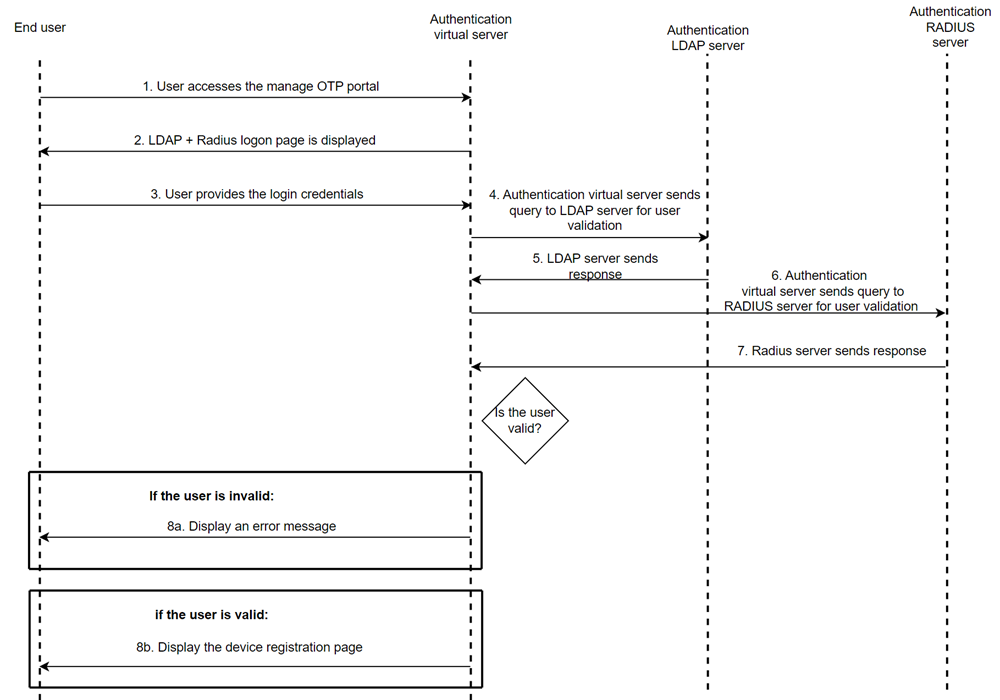

Ansatz 3: Einführung eines zusätzlichen Faktors zusammen mit der LDAP-Authentifizierung

Bei diesem Ansatz wird ein zusätzlicher Validierungsfaktor zusammen mit der Authentifizierung konfiguriert. In diesem Beispiel werden LDAP- und RADIUS-Authentifizierungsmethoden für die Konfiguration verwendet.

Ansatz 1: Einschränkung der Client-IP-Adresse

-

Konfigurieren Sie den ersten Faktor. Der erste Faktor bestimmt, ob das Clientgerät auf die Geräteregistrierungsseite zugreift oder die native OTP-Multifaktoranmeldung versucht.

- Erstellen Sie eine Authentifizierungsrichtlinie für die Geräteregistrierungsanforderung.

add authentication Policy check_request_for_manageotp -rule "HTTP.REQ.COOKIE.VALUE(\"NSC_TASS\").EQ(\"manageotp\")" -action NO_AUTHN -

Dieser Faktor bestimmt, ob der Zugriff legitim ist oder nicht. NetScaler überprüft, ob die Client-IP-Adresse im Bereich der konfigurierten Unternehmensnetzwerk-IP-Adressen liegt.

-

Erstellen Sie ein Anmeldeschema für den Ablauf der Geräteregistrierung.

add authentication loginSchema lschema_single_manage_otp -authenticationSchema "/nsconfig/loginschema/LoginSchema/SingleAuthManageOTP.xml" -

Erstellen Sie eine Bezeichnung für die Geräteregistrierungsflussrichtlinie für den zweiten Faktor.

add authentication policylabel otp_manage_flow -loginSchema lschema_single_manage_otp -

Erstellen Sie eine LDAP-Aktion für die Benutzervalidierung.

add authentication ldapAction ldap_otp_action_for_manageotp -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -groupAttrName memberOF -subAttributeName CN -

Erstellen Sie eine Authentifizierungsrichtlinie für die Benutzervalidierung. Die Regel basiert auf dem Büronetzwerk des Endbenutzers.

add authentication Policy ldap_otp_policy_for_manageotp -rule "CLIENT.IP.SRC.APPLY_MASK(255.255.255.0).EQ(10.140.200.0)" -action ldap_otp_action_for_manageotp

-

-

Konfigurieren Sie den dritten Faktor. Basierend auf der Bewertung der Richtlinien aus dem vorherigen Faktor darf der Benutzer entweder auf die Geräteregistrierungsseite zugreifen oder ihm wird der Zugriff mit einer entsprechenden Fehlermeldung verweigert.

-

Erstellen Sie eine Authentifizierungsrichtlinie für einen ungültigen Benutzerzugriff.

add authentication Policy noauthnotallowed -rule true -action NO_AUTHN -

Erstellen Sie ein Anmeldeschema für einen ungültigen Benutzerzugriff. Sie können das Anmeldeschema an Ihre Anforderungen für die Anzeige der entsprechenden Nachricht anpassen.

add authentication loginSchema notallowed -authenticationSchema "/nsconfig/loginschema/LoginSchema/InvalidFlow.xml" -

Erstellen Sie eine Richtlinienbezeichnung für den ungültigen Benutzerzugriff und fügen Sie ein Anmeldeschema hinzu.

add authentication policylabel notallowed -loginSchema notallowed -

Binden Sie die Richtlinie an das Richtlinienlabel

otp_manage_flow, um den Ablauf für ungültige Benutzerzugriffe abzuschließen.bind authentication policylabel otp_manage_flow -policyName noauthnotallowed -priority 1000 -gotoPriorityExpression NEXT -nextFactor notallowed

-

-

Konfigurieren Sie den vierten Faktor. In diesem Fall kann der Benutzer sein OTP-Gerät auf der Geräteregistrierungsseite hinzufügen oder entfernen.

-

Erstellen Sie eine LDAP-Aktion für gültigen Benutzerzugriff. Der Benutzer kann die Geräte in diesem Faktor registrieren.

add authentication ldapAction ldap_otp_register_action -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -authentication DISABLED -OTPSecret userParameters -

Erstellen Sie eine LDAP-Richtlinie für gültigen Benutzerzugriff.

add authentication Policy ldap_otp_register_policy -rule true -action ldap_otp_register_action -

Fügen Sie eine Bezeichnung für eine Authentifizierungsrichtlinie für gültigen Benutzerzugriff hinzu.

add authentication loginSchema lschema_noschema -authenticationSchema noschema add authentication policylabel otp_manage_register_factor -loginSchema lschema_noschema <!--NeedCopy--> -

Binden Sie die LDAP-Richtlinie an das Label für gültigen Benutzerzugriff.

bind authentication policylabel otp_manage_register_factor -policyNamel ldap_otp_register_policy -priority 10 -

Binden Sie die Richtlinie an den vorherigen Faktor.

bind authentication policylabel otp_manage_flow -policyName ldap_otp_policy_for_manageotp -priority 1 -gotoPriorityExpression NEXT -nextFactor otp_manage_register_factor

-

-

Binden Sie den Geräteregistrierungsablauf an den virtuellen Authentifizierungsserver, um den Ablauf abzuschließen.

bind authentication vserver authvs_otp -policy check_request_for_manageotp -priority 10 -nextFactor otp_manage_flow -gotoPriorityExpression NEXT

Beispiele:

-

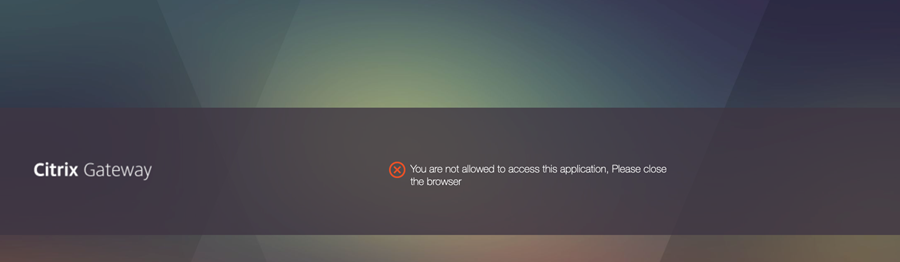

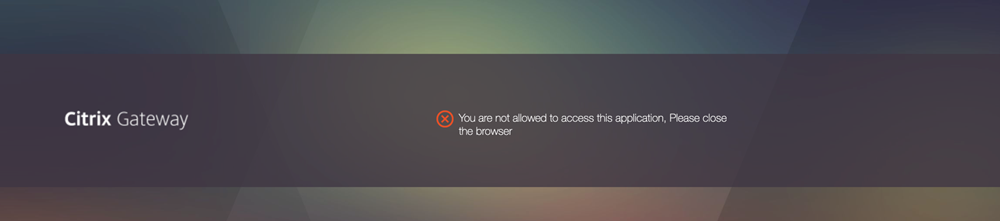

Ein Benutzer greift von außerhalb des Büronetzwerks auf die Geräteregistrierungsseite zu und verweigert daher den Zugriff.

-

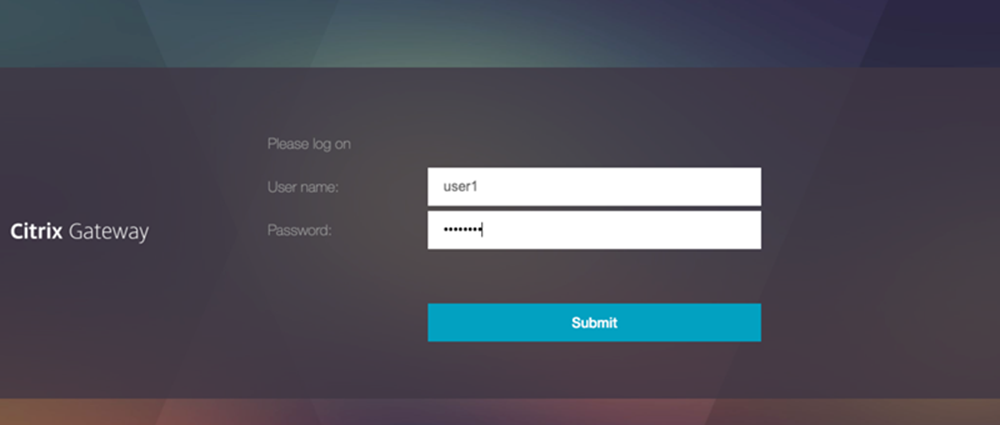

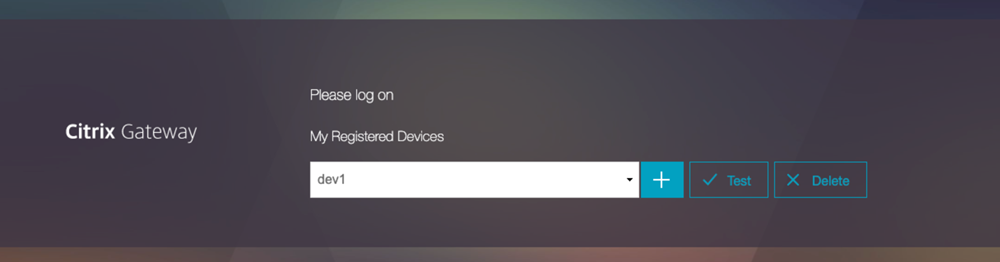

Ein Benutzer greift vom Büronetzwerk aus auf die Geräteregistrierungsseite zu und gewährt daher Zugriff.

Verwenden Sie das folgende Anmeldeschema, um eine entsprechende Fehlermeldung anzuzeigen:

-

InvalidFlow.xml

<AuthenticateResponse xmlns="http://citrix.com/authentication/response/1"> <Status>success</Status> <Result>more-info</Result> <StateContext/> <AuthenticationRequirements> <PostBack>/nf/auth/doAuthentication.do</PostBack> <CancelPostBack>/nf/auth/doLogoff.do</CancelPostBack> <CancelButtonText>Cancel</CancelButtonText> <Requirements> <Req<AuthenticateResponse xmlns="http://citrix.com/authentication/response/1"> <Status>success</Status> <Result>more-info</Result> <StateContext/> <AuthenticationRequirements> <PostBack>/nf/auth/doAuthentication.do</PostBack> <CancelPostBack>/nf/auth/doLogoff.do</CancelPostBack> <CancelButtonText>Cancel</CancelButtonText> <Requirements> <Requirements> <Requirement> <Credential> <Type>none</Type> </Credential> <Label> <Text>You are not allowed to access this application, Please close the browser</Text> <Type>error</Type> </Label> <Input/> </Requirement> <Requirement> <Credential> <ID>error_okBtn</ID> <Type>error_okBtn</Type> </Credential> <Label> <Type>none</Type> </Label> </Requirement> </Requirements> </Requirements> </AuthenticationRequirements> </AuthenticateResponse> <!--NeedCopy-->

Ansatz 2: Beschränkung auf Basis der Benutzergruppenmitgliedschaft

-

Konfigurieren Sie den ersten Faktor. Dieser Faktor bestimmt, ob das Client-Gerät auf die Geräteregistrierungsseite zugreift oder eine native OTP-Multifaktor-Anmeldung versucht.

-

Konfigurieren Sie eine Authentifizierungsrichtlinie für die Geräteregistrierungsanforderung.

add authentication Policy check_request_for_manageotp -rule "HTTP.REQ.COOKIE.VALUE(\"NSC_TASS\").EQ(\"manageotp\")" -action NO_AUTHN

-

-

Konfigurieren Sie den zweiten Faktor. Dieser Faktor bestimmt, ob der Zugriff legitim ist. NetScaler ruft die Gruppeninformationen vom LDAP-Server ab und überprüft, ob der Benutzer zu einer bestimmten Gruppe gehört, die für die Geräteregistrierung konfiguriert ist. Im folgenden Beispiel wird die Gruppe “allowmanageotp” verwendet.

-

Erstellen Sie ein Anmeldeschema für den Ablauf der Geräteregistrierung.

add authentication loginSchema lschema_single_manage_otp -authenticationSchema "/nsconfig/loginschema/LoginSchema/SingleAuthManageOTP.xml" -

Erstellen Sie eine Bezeichnung für die Geräteregistrierungsflussrichtlinie für den zweiten Faktor.

add authentication policylabel otp_manage_flow -loginSchema lschema_single_manage_otp -

Erstellen Sie eine LDAP-Aktion für die Benutzervalidierung.

add authentication ldapAction ldap_otp_action_for_manageotp -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -groupAttrName memberOF -subAttributeName CN -

Erstellen Sie eine Authentifizierungsrichtlinie für die Benutzervalidierung. Die Regel basiert auf dem Büronetzwerk des Endbenutzers.

add authentication Policy ldap_otp_policy_for_manageotp -rule "AAA.USER.GROUPS.CONTAINS(\"allowedmanageotp\")" -action ldap_otp_action_for_manageotp

-

-

Konfigurieren Sie den dritten Faktor. Basierend auf der Richtlinienbewertung aus dem vorherigen Faktor überprüft NetScaler die Gruppenmitgliedschaft auf der Grundlage der Antwort des LDAP-Servers. Wenn eine gültige Gruppenmitgliedschaft gefunden wird, darf der Benutzer auf die Geräteregistrierungsseite zugreifen oder ihm wird der Zugriff mit einer entsprechenden Fehlermeldung verweigert.

-

Erstellen Sie eine Authentifizierungsrichtlinie für ungültigen Benutzerzugriff.

add authentication Policy noauthnotallowed -rule true -action NO_AUTHN -

Erstellen Sie ein Anmeldeschema für ungültigen Benutzerzugriff. Sie können das Anmeldeschema an Ihre Anforderungen für die Anzeige der entsprechenden Nachricht anpassen.

add authentication loginSchema notallowed -authenticationSchema "/nsconfig/loginschema/LoginSchema/InvalidFlow.xml" -

Erstellen Sie eine Richtlinienbezeichnung für ungültigen Benutzerzugriff und fügen Sie das Anmeldeschema hinzu.

add authentication policylabel notallowed -loginSchema notallowed -

Binden Sie die Richtlinie an das Richtlinienlabel

otp_manage_flow, um den Ablauf für ungültige Benutzerzugriffe abzuschließen.bind authentication policylabel otp_manage_flow -policyName noauthnotallowed -priority 1000 -gotoPriorityExpression NEXT -nextFactor notallowed

-

-

Konfigurieren Sie den vierten Faktor. Dieser Faktor bestimmt, wo der Benutzer sein OTP-Gerät auf der Geräteregistrierungsseite hinzufügen oder entfernen kann. Basierend auf der politischen Bewertung des vorherigen Faktors erfolgt die tatsächliche Registrierung des Benutzergeräts in diesem Faktor.

-

Erstellen Sie eine LDAP-Aktion für gültigen Benutzerzugriff. Der Benutzer registriert sein Gerät in diesem Faktor.

add authentication ldapAction ldap_otp_register_action -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -authentication DISABLED -OTPSecret userParameters -

Erstellen Sie eine LDAP-Richtlinie für gültigen Benutzerzugriff.

add authentication Policy ldap_otp_register_policy -rule true -action ldap_otp_register_action -

Fügen Sie eine Bezeichnung für eine Authentifizierungsrichtlinie für gültigen Benutzerzugriff hinzu.

add authentication loginSchema lschema_noschema -authenticationSchema noschema add authentication policylabel otp_manage_register_factor -loginSchema lschema_noschema <!--NeedCopy--> -

Binden Sie die LDAP-Richtlinie an das Richtlinienlabel für gültigen Benutzerzugriff.

bind authentication policylabel otp_manage_register_factor -policyNamel ldap_otp_register_policy -priority 10 -

Binden Sie die Richtlinie an den vorherigen Faktor.

bind authentication policylabel otp_manage_flow -policyName ldap_otp_policy_for_manageotp -priority 1 -gotoPriorityExpression NEXT -nextFactor otp_manage_register_factor -

Binden Sie den Geräteregistrierungsablauf an den virtuellen Authentifizierungsserver, um den gesamten Ablauf abzuschließen.

bind authentication vserver authvs_otp -policy check_request_for_manageotp -priority 10 -nextFactor otp_manage_flow -gotoPriorityExpression NEXT

-

Beispiel:

Ein Benutzer, der nicht zur Gruppe der zulässigen Geräteregistrierung gehört, versucht, über das Büronetzwerk auf die Geräteregistrierungsseite zuzugreifen. Dem Benutzer wird der Zugriff auf das Portal verweigert.

Einzelheiten zum Anmeldeschema, das für diese Konfiguration verwendet werden soll, finden Sie unter Ansatz 1: Einschränkung der Client-IP-Adresse.

Ansatz 3: Einführung eines zusätzlichen Faktors zusammen mit der LDAP-Authentifizierung

-

Konfigurieren Sie den ersten Faktor. Dieser Faktor bestimmt, ob der Benutzer auf die Geräteregistrierungsseite zugreift oder eine native OTP-Multifaktor-Anmeldung versucht.

-

Authentifizierungsrichtlinie für die Geräteregistrierungsanfrage.

add authentication Policy check_request_for_manageotp -rule "HTTP.REQ.COOKIE.VALUE(\"NSC_TASS\").EQ(\"manageotp\")" -action NO_AUTH

-

-

Konfigurieren Sie den zweiten Faktor. In diesem Zusammenhang überprüft NetScaler, ob die Client-IP-Adresse zum Büronetzwerk gehört.

In diesem Beispiel wird das Anmeldeschema

DualAuthManageOTP.xmlverwendet. Dieses Anmeldeschema fordert den Benutzer nach den LDAP- und RADIUS-Anmeldeinformationen.- Erstellen Sie ein Anmeldeschema für den Ablauf der Geräteregistrierung.

`add authentication loginSchema dualauth_manageOTP -authenticationSchema "/nsconfig/loginschema/LoginSchema/DualAuthManageOTP.xml"`-

Fügen Sie eine Richtlinienbezeichnung für den Ablauf der Geräteregistrierung hinzu.

add authentication policylabel otp_manage_flow -loginSchema dualauth_manageOTP -

Fügen Sie eine LDAP-Authentifizierungsaktion für die Benutzervalidierung hinzu.

add authentication ldapAction ldap_otp_action_for_manageotp -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -

Fügen Sie eine LDAP-Authentifizierungsrichtlinie für die Benutzervalidierung hinzu.

add authentication Policy ldap_pol_for_manageOTP -rule true -action ldap_action_for_manageOTP

-

Konfigurieren Sie den dritten Faktor, einen zusätzlichen Faktor nach LDAP, um den Zugriff auf die Geräteregistrierungsseite weiter zu sichern. In diesem Faktor wird die RADIUS-Richtlinie hinzugefügt, um die Benutzeridentität mit dem RADIUS-Server zu überprüfen. Wenn die Client-IP-Adresse des Benutzers dem Office-Subnetzbereich entspricht, darf der Benutzer auf die Geräteregistrierungsseite zugreifen. Andernfalls wird dem Benutzer der Zugriff mit einer entsprechenden Fehlermeldung verweigert. Basierend auf der politischen Bewertung des vorherigen Faktors erfolgt die tatsächliche Registrierung des Benutzergeräts in diesem Faktor.

-

Fügen Sie das Anmeldeschema

noschemahinzu.add authentication loginSchema lschema_noschema -authenticationSchema noschema -

Fügen Sie eine Richtlinienbezeichnung für die RADIUS-Authentifizierung hinzu.

add authentication policylabel radius_label_for_mangeOTP -loginSchema lschema_noschema -

Fügen Sie eine Authentifizierungsrichtlinie für die RADIUS-Authentifizierung hinzu.

add authentication Policy rad_pol_for_manageOTP -rule true -action rad_act_for_manageOTP -

Fügen Sie eine Authentifizierungsaktion für die RADIUS-Authentifizierung hinzu.

add authentication radiusAction rad_act_for_manageOTP -serverIP <RADIUS Server IP> -radKey <RADIUSKEY> -

Binden Sie den RADIUS-Faktor an das vorherige Policy-Label.

bind authentication policylabel otp_manage_flow -policyName ldap_pol_for_manageOTP -priority 10 -gotoPriorityExpression NEXT -nextFactor radius_label_for_mangeOTP

-

-

Konfigurieren Sie den vierten Faktor. Bei diesem Faktor kann der Benutzer sein OTP-Gerät auf der Geräteregistrierungsseite hinzufügen oder entfernen.

-

Fügen Sie eine Richtlinienbezeichnung für die Geräteregistrierung hinzu.

add authentication policylabel ldap_label_for_mangeOTP_registration -loginSchema lschema_noschema -

Fügen Sie eine LDAP-Authentifizierungsaktion für die OTP-Geräteregistrierung hinzu.

add authentication ldapAction ldap_action_for_manageOTP_registration -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -authentication DISABLED -OTPSecret userParameters -

Fügen Sie eine Authentifizierungsrichtlinie für die OTP-Geräteregistrierung hinzu.

add authentication Policy ldap_pol_for_manageOTP_registration -rule true -action ldap_action_for_manageOTP_registration -

Binden Sie die Authentifizierungsrichtlinie an das Richtlinienlabel.

bind authentication policylabel ldap_label_for_manageOTP_registration -policyName ldap_pol_for_manageOTP_registration -priority 10 -

Binden Sie das Policy-Label an den vorherigen Faktor.

bind authentication policylabel radius_label_for_mangeOTP -policyName rad_pol_for_manageOTP -priority 1 -gotoPriorityExpression NEXT -nextFactor ldap_label_for_mangeOTP_registration

-

-

Vervollständigen Sie den nFactor-Flow, indem Sie den ersten Faktor an den virtuellen Authentifizierungsserver binden.

bind authentication vserver authvs_otp -policy check_OTP_manageRequest -priority 10 -nextFactor otp_manage_flow

Beispiele:

-

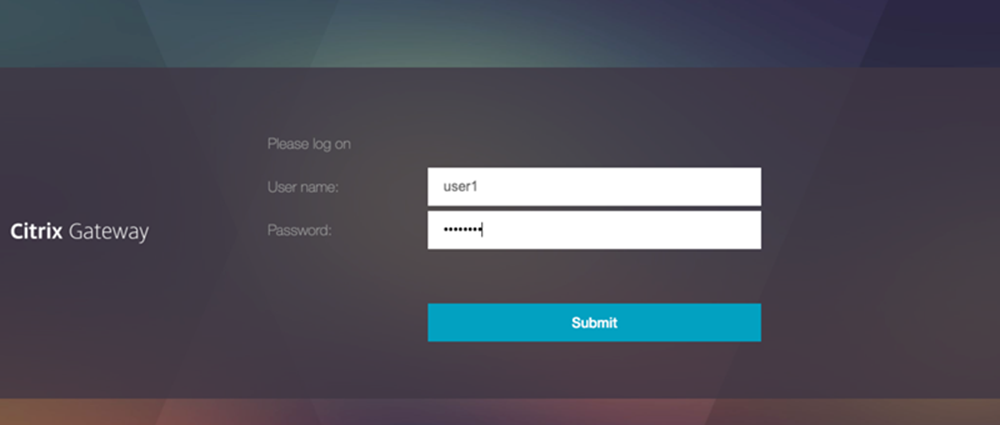

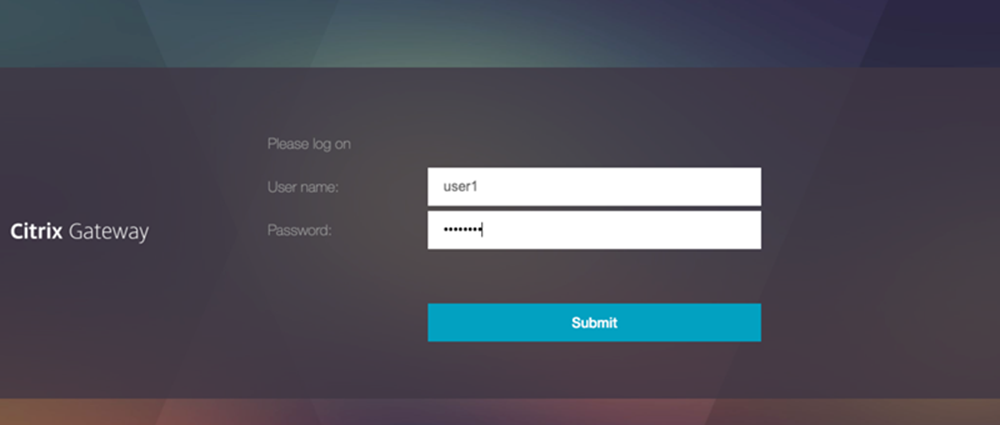

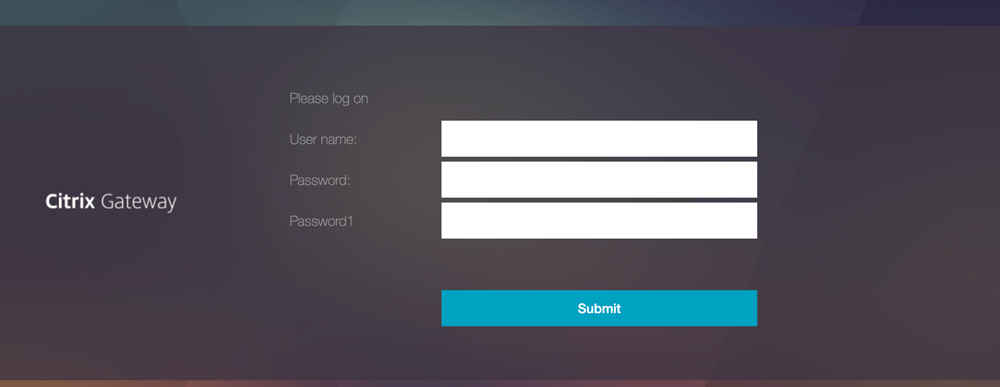

Ein Benutzer greift auf die Geräteregistrierungsseite zu und wird aufgefordert, die LDAP-Anmeldeinformationen und das RADIUS-Kennwort einzugeben.

-

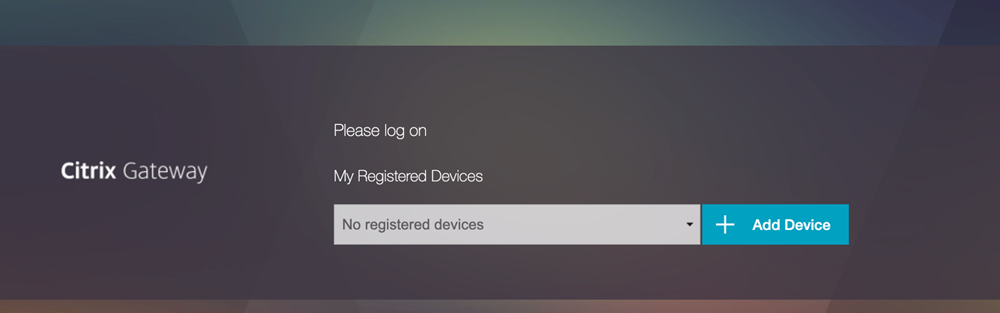

Ein Benutzer stellt die erforderlichen Felder zur Verfügung und darf daher auf die Geräteregistrierungsseite zugreifen.

Verwenden Sie das folgende Anmeldeschema in dieser Konfiguration, in der nach der AD-basierten Authentifizierung eine zusätzliche Authentifizierungsmethode eingeführt wird:

-

DualAuthManageOTP.xml

<?xml version="1.0" encoding="UTF-8" standalone="yes"?> <AuthenticateResponse xmlns="http://citrix.com/authentication/response/1"> <Status>success</Status> <Result>more-info</Result> <StateContext/> <AuthenticationRequirements> <PostBack>/nf/auth/doAuthentication.do</PostBack> <CancelPostBack>/nf/auth/doLogoff.do</CancelPostBack> <CancelButtonText>Cancel</CancelButtonText> <Requirements> <Requirement> <Credential> <Type>none</Type> </Credential> <Label> <Text>dualauth_please_log_on</Text> <Type>nsg-login-label</Type> </Label> <Input/> </Requirement> <Requirement> <Credential> <ID>login</ID> <SaveID>login</SaveID> <Type>username</Type> </Credential> <Label> <Text>dualauth_user_name</Text> <Type>nsg-login-label</Type> </Label> <Input> <Text> <ReadOnly>false</ReadOnly> <InitialValue/> <Constraint>.+</Constraint> </Text> </Input> </Requirement> <Requirement> <Credential> <ID>passwd</ID> <SaveID>passwd</SaveID> <Type>password</Type> </Credential> <Label> <Text>dualauth_password</Text> <Type>nsg-login-label</Type> </Label> <Input> <Text> <Secret>true</Secret> <Constraint>.+</Constraint> </Text> </Input> </Requirement> <Requirement> <Credential> <ID>passwd1</ID> <SaveID>passwd1</SaveID> <Type>password</Type> </Credential> <Label> <Text>Password1</Text> <Type>nsg-login-label</Type> </Label> <Input> <Text> <Secret>true</Secret> <Constraint>.+</Constraint> </Text> </Input> </Requirement> <Requirement> <Credential> <ID>otpmanage</ID> <Type>otpmanage</Type> </Credential> <Input> <Text> <Secret>false</Secret> <Hidden>true</Hidden> <InitialValue>1</InitialValue> <Constraint>.+</Constraint> </Text> </Input> </Requirement> <Requirement> <Credential> <ID>pushregister</ID> <Type>nsg_registerpush</Type> </Credential> <Input> <Text> <Secret>false</Secret> <Hidden>true</Hidden> <InitialValue>1</InitialValue> <Constraint>.+</Constraint> </Text> </Input> </Requirement> <Requirement> <Credential> <ID>otpregister</ID> <Type>nsg_registerotp</Type> </Credential> <Input> <Text> <Secret>false</Secret> <Hidden>true</Hidden> <InitialValue>1</InitialValue> <Constraint>.+</Constraint> </Text> </Input> </Requirement> <Requirement> <Credential> <ID>savecredentials</ID> <SaveID/> <Type>savecredentials</Type> </Credential> <Label> <Text>dualauth_remember_my_credentials</Text> <Type>nsg-login-label</Type> </Label> <Input> <AssistiveText>dualauth_</AssistiveText> <CheckBox> <InitialValue>false</InitialValue> </CheckBox> </Input> </Requirement> <Requirement> <Credential> <ID>Logon</ID> <Type>none</Type> </Credential> <Label> <Type>none</Type> </Label> <Input> <Button>dualauth_submit</Button> </Input> </Requirement> </Requirements> </AuthenticationRequirements> </AuthenticateResponse> <!--NeedCopy-->

NetScaler-Anmeldung

So konfigurieren Sie den NetScaler-Anmeldeablauf:

-

Konfigurieren Sie den ersten Faktor. Dieser Faktor bestimmt, ob es sich um eine Anmeldeanfrage oder eine Geräteregistrierungsanfrage handelt.

-

Fügen Sie eine Authentifizierungsrichtlinie für den OTP-Anmeldefluss hinzu.

add authentication Policy otp_login_pol -rule true -action NO_AUTHN

-

-

Konfigurieren Sie den zweiten Faktor. In diesem Faktor wird ein Anmeldeschema hinzugefügt, das den Benutzer zur Eingabe der Anmeldeinformationen (Benutzername, Kennwort und OTP-Passcode) auffordert. Um die Benutzeridentität zu überprüfen, wird diesem Faktor eine LDAP-Aktion hinzugefügt.

-

Fügen Sie ein Anmeldeschema hinzu, um die Benutzeranmeldeseite anzuzeigen.

add authentication loginSchema dualauth_login -authenticationSchema "LoginSchema/DualAuth.xml" -

Fügen Sie eine Richtlinienbezeichnung für die Benutzeranmeldung hinzu und hängen Sie das Anmeldeschema an.

add authentication policylabel otp_login_flow -loginSchema dualauth_login -

Fügen Sie eine LDAP-Aktion für die Benutzeranmeldung hinzu.

add authentication ldapAction ldap_act_for_validation -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -groupAttrName memberOF -subAttributeName CN add authentication Policy ldap_pol_for_validation -rule true -action ldap_act_for_validation <!--NeedCopy-->

-

-

Konfigurieren Sie den dritten Faktor. Die Validierung von OTP erfolgt in diesem Faktor. Eine LDAP-Aktion, die für die OTP-Passcodeüberprüfung verwendet wird, wird hier hinzugefügt.

-

Fügen Sie eine Richtlinienbezeichnung für die Benutzer-OTP-Validierung hinzu.

add authentication policylabel otp_validation_login_factor -loginSchema LSCHEMA_INT -

Fügen Sie eine LDAP-Aktion für die Benutzer-OTP-Validierung hinzu.

add authentication ldapAction ldap_otp_validate_action -serverIP <LDAPServerIP> -ldapBase <LdapBase> -ldapBindDn <LdapAdminUser> -ldapBindDnPassword <LdapAdminPassword> -ldapLoginName samAccountName -authentication DISABLED -OTPSecret userParameters -

Fügen Sie eine Authentifizierungsrichtlinie für die Benutzer-OTP-Validierung hinzu.

add authentication policy ldap_otp_validate_pol -action ldap_otp_validate_action -rule true -

Binden Sie die Richtlinie an das Richtlinienlabel.

bind authentication policylabel otp_validation_login_factor -policyName ldap_otp_validate_pol -priority 100 -

Binden Sie das aktuelle Policy-Label als nächsten Faktor für den OTP-Anmeldefluss.

bind authentication policylabel otp_login_flow -policyName aaa_local_pwd_pol -priority 100 -nextFactor otp_validation_login_factor

-

-

Schließen Sie den Anmeldeablauf ab, indem Sie den ersten Faktor an den virtuellen Authentifizierungsserver binden.

bind authentication vserver authvs_otp -policy otp_login_pol -nextfactor otp_login_flow -priority 100

Weitere Informationen zur NetScaler-Anmeldung finden Sie unter Nativer OTP-Workflow.