Konfigurieren von SAML-Single-Sign-On

Um Single-Sign-On-Funktionen für Anwendungen bereitzustellen, die auf dem Dienstanbieter gehostet werden, können Sie SAML-Single-Sign-On auf dem SAML-SP konfigurieren.

Konfigurieren von SAML Single Sign-On über die Befehlszeile

-

Konfigurieren Sie das SAML-SSO-Profil.

Beispiel

Im folgenden Befehl ist Beispiel der virtuelle Lastausgleichsserver, der über einen Weblink vom SharePoint-Portal verfügt. Nssp.example.com ist der virtuelle Datenverkehrsverwaltungsserver, der den SharePoint-Server Lastausgleich ausgleicht.

add tm samlSSOProfile tm-saml-sso -samlSigningCertName nssp -assertionConsumerServiceURL "https://nssp2.example.com/cgi/samlauth" -relaystateRule "\\"https://nssp2.example.com/samlsso.html\\"" -sendPassword ON -samlIssuerName nssp.example.com <!--NeedCopy--> -

Verknüpfen Sie das SAML-SSO-Profil mit der Traffic-Aktion.

Beispiel

Der folgende Befehl aktiviert SSO und bindet das oben erstellte SAML-SSO-Profil an eine Verkehrsaktion.

add tm trafficAction html_act -SSO ON -samlSSOProfile tm-saml-sso <!--NeedCopy--> -

Konfigurieren Sie die Verkehrsrichtlinie, die angibt, wann die Aktion ausgeführt werden muss.

Beispiel

Mit dem folgenden Befehl wird die Verkehrsaktion einer Verkehrsrichtlinie zugeordnet.

add tm trafficPolicy html_pol "HTTP.REQ.URL.CONTAINS(\\"abc.html\\")" html_act <!--NeedCopy--> -

Binden Sie die zuvor erstellte Verkehrsrichtlinie an einen virtuellen Datenverkehrsverwaltungsserver (Load Balancing oder Content Switching). Alternativ kann die Verkehrsrichtlinie global zugeordnet werden.

Hinweis

Dieser virtuelle Datenverkehrsverwaltungsserver muss mit dem relevanten virtuellen Authentifizierungsserver verknüpft sein, der mit der SAML-Aktion verknüpft ist.

bind lb vserver lb1_ssl -policyName html_pol -priority 100 -gotoPriorityExpression END -type REQUEST <!--NeedCopy-->

Konfigurieren von SAML Single Sign-On mit der GUI

Um SAML Single Sign-On zu konfigurieren, müssen Sie das SAML-SSO-Profil, das Verkehrsprofil und die Datenverkehrsrichtlinie definieren und die Datenverkehrsrichtlinie an einen virtuellen Datenverkehrsverwaltungsserver oder global an die NetScaler-Appliance binden.

-

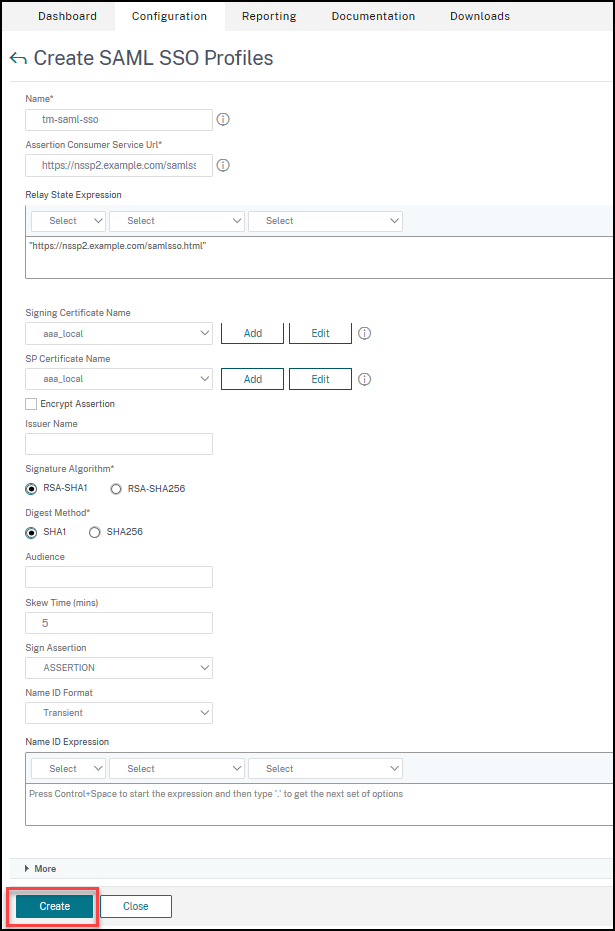

Navigieren Sie zu Sicherheit > AAA-Anwendungsverkehr > Richtlinien > Traffic > SAML-SSO-Profile und klicken Sie auf Hinzufügen.

-

Geben Sie auf der Seite SAML-SSO-Profile erstellen Werte für die folgenden Felder ein und klicken Sie auf Erstellen.

- Name - Name für das SAML SSO-Profil

- Assertion Consumer Service Url - URL, an die die Behauptung gesendet werden soll

- Signierzertifikatname - Name des SSL-Zertifikats, das zum Signieren von Assertion verwendet wird

- Name des SP-Zertifikats - Name des SSL-Zertifikats einer Peer/empfangenden Partei, mit der Assertion verschlüsselt ist

- Name des Ausstellers - Der Name, der in Anfragen verwendet werden soll, die von NetScaler an IdP gesendet werden, um NetScaler eindeutig zu identifizieren

- Signaturalgorithmus - Algorithmus zur Signieren/Verifizierung von SAML-Transaktionen

- Digest-Methode — Algorithmus, der zur Berechnung/Überprüfung des Digest für SAML-Transaktionen verwendet wird

- Zielgruppe - Zielgruppe, für die eine vom IdP gesendete Assertion anwendbar ist. Dies ist normalerweise ein Entitätsname oder eine URL, die einen ServiceProvider darstellt

- Zielgruppe - Zielgruppe, für die eine vom IdP gesendete Assertion anwendbar ist. Dies ist normalerweise ein Entitätsname oder eine URL, die einen ServiceProvider darstellt

- Skew Time (min) - Die Anzahl der Minuten auf beiden Seiten der aktuellen Zeit, für die die Assertion gültig wäre

- Assertion signieren — Option, um Teile der Assertion zu signieren, wenn NetScaler IdP eine sendet. Basierend auf der Benutzerauswahl kann entweder Assertion oder Response oder Beide oder keine signiert werden.

- Name ID Format - Format der in Assertion gesendeten Namenskennung

- Name-ID-Ausdruck — Ausdruck, der ausgewertet wird, um den NameIdentifier zu erhalten, der als Assertion gesendet werden soll

-

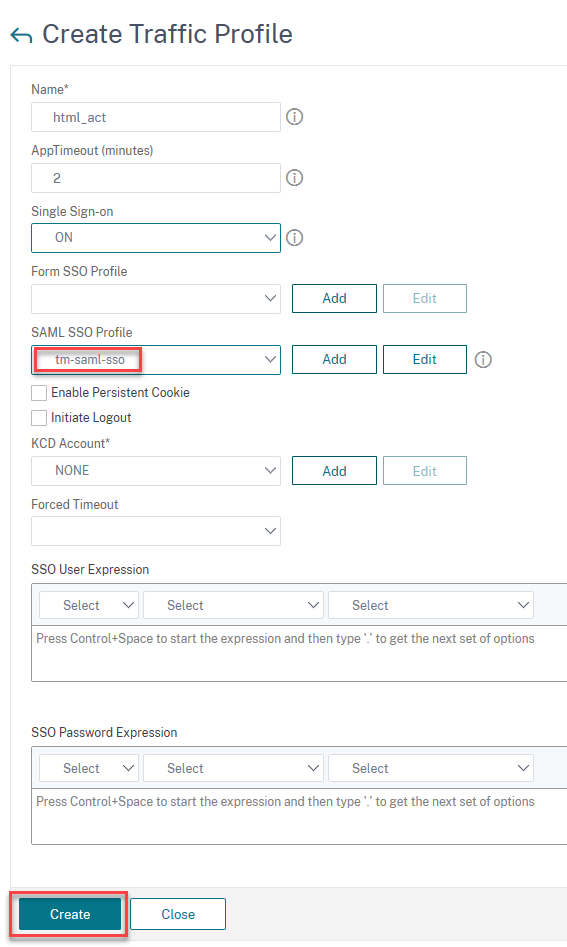

Navigieren Sie zu Sicherheit > AAA-Anwendungsverkehr > Richtlinien>Traffic > Verkehrsprofile und klicken Sie auf Hinzufügen.

-

Geben Sie auf der Seite “ Verkehrsprofil erstellen “ Werte für die folgenden Felder ein und klicken Sie auf Erstellen.

- Name - Name für die Verkehrsaktion.

- AppTimeout (Minuten) - Zeitintervall der Benutzerinaktivität in Minuten, nach dem die Verbindung geschlossen wird.

- Single Sign-On - Wählen Sie EIN

- SAML SSO-Profil - Wählen Sie das erstellte SAML SSSO-Profil aus

- KCD-Konto - Kerberos eingeschränkter Kontoname der Delegation

- SSO-Benutzerausdruck — Ausdruck, der ausgewertet wird, um den Benutzernamen für SingleSignon zu erhalten

- SSO Password Expression - Ausdruck, der ausgewertet wird, um ein Kennwort für SingleSignon zu erhalten

-

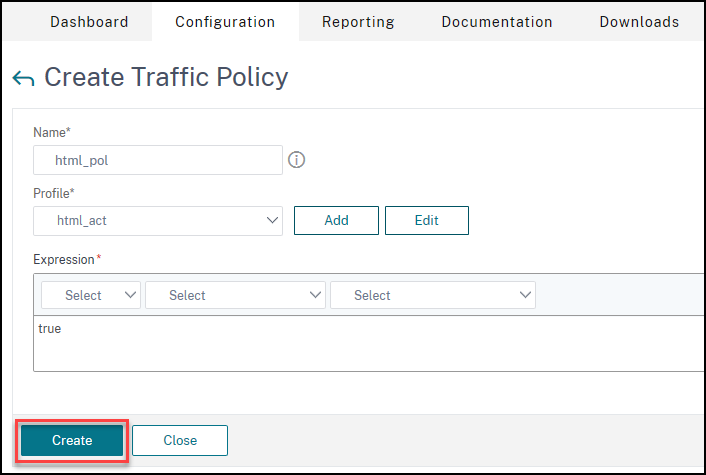

Navigieren Sie zu Sicherheit > AAA-Anwendungsverkehr > Richtlinien > Traffic > Traffic Policys und klicken Sie auf Hinzufügen.

-

Geben Sie auf der Seite Traffic-Richtlinie erstellen Werte für Folgendes ein, und klicken Sie auf Erstellen.

- Name — Name der zu erstellenden Verkehrsrichtlinie

- Profil — Wählen Sie das erstellte Verkehrsprofil

- Ausdruck — Erweiterter Richtlinienausdruck, den die Richtlinie verwendet, um auf eine bestimmte Anfrage zu antworten. Beispiel: true.

-

Um die Verkehrsrichtlinie an einen virtuellen Server für die Verkehrsverwaltung zu binden, navigieren Sie zu Konfiguration > Traffic Management > Load Balancing > Virtuelle Server und wählen Sie einen virtuellen Server aus.

-

Klicken Sie unter Erweiterte Einstellungenauf Richtlinien.

-

Wählen Sie im Feld Richtlinie auswählen die Option Traffic aus, wählen Sie im Feld Typ auswählen die Option Anforderung aus, und klicken Sie auf Weiter.

-

Klicken Sie im Feld Richtlinie auswählen auf den erstellten Traffic, um ihn auszuwählen.

-

Klicken Sie auf Select.

-

Klicken Sie auf Binden, um die Datenverkehrsrichtlinie an den virtuellen Server zu binden.