-

Konfigurationshandbuch für Citrix Virtual Apps and Desktops s-Workloads

-

On-Premises-Konfiguration von Citrix SD-WAN Orchestrator auf Citrix SD-WAN Appliance

-

-

-

Konfigurieren der Firewall-Segmentierung

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Konfigurieren der Firewall-Segmentierung

Virtual Route Forwarding (VRF) Firewall-Segmentierung bietet mehrere Routingdomänen Zugriff auf das Internet über eine gemeinsame Schnittstelle, wobei der Datenverkehr jeder Domäne von dem der anderen isoliert ist. Zum Beispiel können Mitarbeiter und Gäste über die gleiche Schnittstelle auf das Internet zugreifen, ohne dass jeder Zugriff auf den Verkehr des anderen erfolgt.

- Lokaler Gast-User Internetzugang

- Internet-Zugang für Mitarbeiter und Benutzer für definierte Anwendungen

- Mitarbeiter-Benutzer können alle anderen Traffic an den MCN weiterführen

- Erlauben Sie dem Benutzer, bestimmte Routen für bestimmte Routingdomänen hinzuzufügen.

- Wenn diese Funktion aktiviert ist, gilt diese Funktion für alle Routingdomänen.

Sie können auch mehrere Zugriffsschnittstellen erstellen, um separate öffentliche IP-Adressen aufzunehmen. Beide Optionen bieten die erforderliche Sicherheit für jede Benutzergruppe.

Hinweis

Weitere Informationen finden Sie unter VorgehensweiseVRFs konfigurieren.

So konfigurieren Sie Internetdienste für alle Routingdomänen:

-

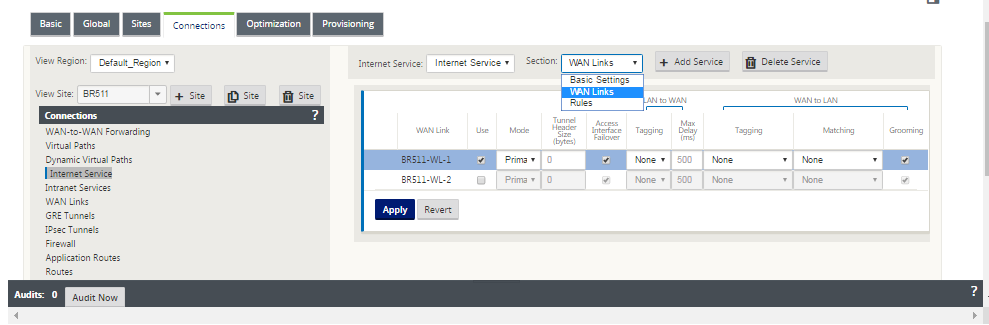

Erstellen Sie Internetdienst für eine Site. Navigieren Sie zu Verbindungen > Region anzeigen> Website anzeigen > [Sitename] > > Internet Service > Abschnitt > WAN-Links, und aktivieren Sie unter WAN-Links das Kontrollkästchen Verwenden.

Hinweis

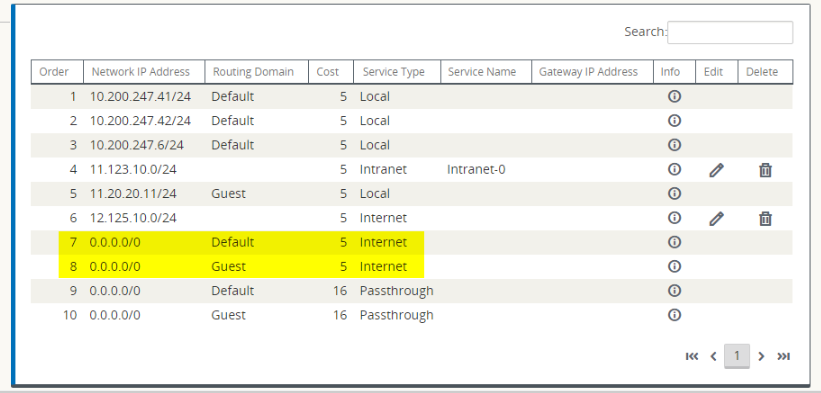

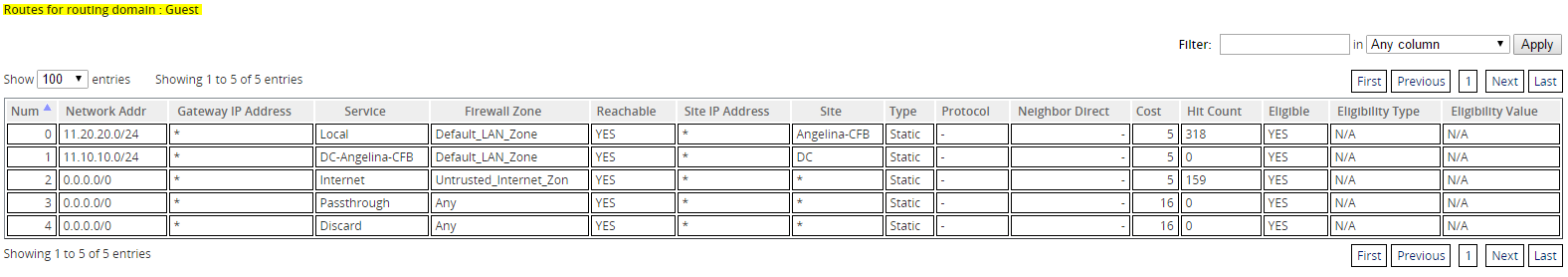

Sie sollten sehen, dass 0.0.0.0/0 Routen hinzugefügt werden, eine pro Routingdomäne, unter Verbindungen > Region anzeigen > Website anzeigen > [Sitename] > Routen.

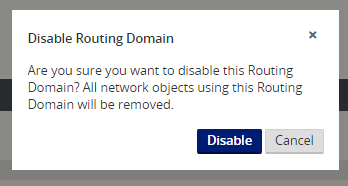

Es ist nicht mehr erforderlich, alle Routingdomänen im MCN aktiviert zu haben.

-

Wenn Sie Routingdomänen am MCN deaktivieren, wird die folgende Meldung angezeigt, wenn die Domänen an einem Zweigstandort verwendet werden:

-

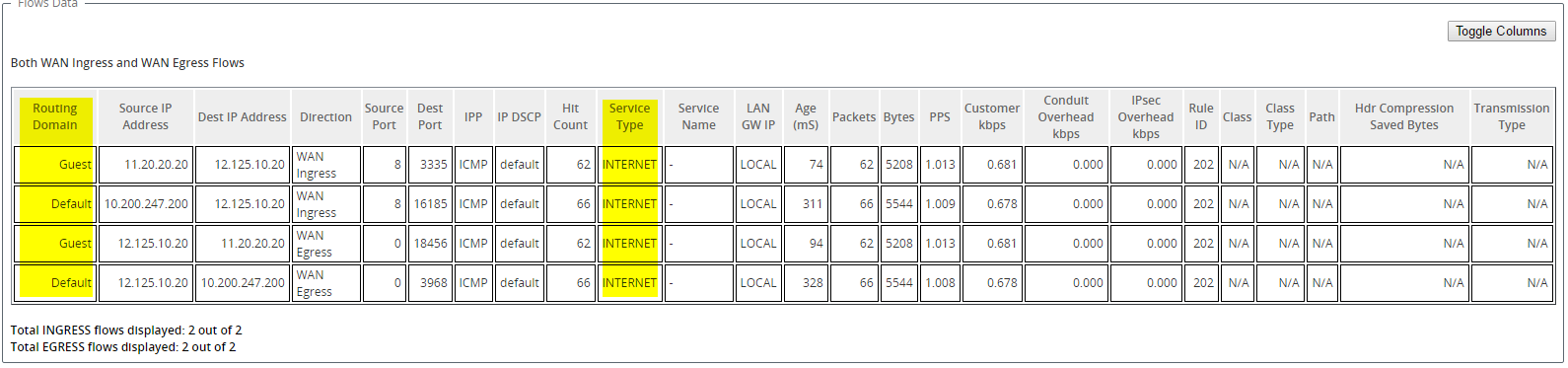

Sie können bestätigen, dass jede Routingdomäne den Internetdienst verwendet, indem Sie die Spalte Routingdomäne in der Tabelle Flows der Webverwaltungsschnittstelle unter Monitor > Flows aktivieren.

-

Sie können auch die Routingtabelle für jede Routingdomäne unter Monitor > Statistik > Routen überprüfen.

Anwendungsfälle

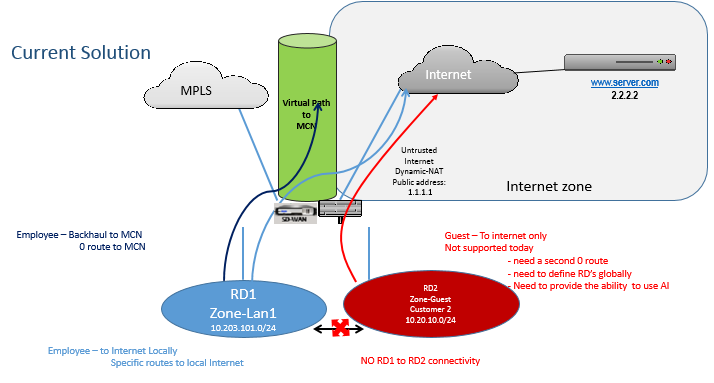

In früheren Citrix SD-WAN-Versionen hatten virtuelle Routing und Weiterleitung die folgenden Probleme, die behoben wurden.

- Kunden verfügen über mehrere Routingdomänen an einem Zweigstandort, ohne dass alle Domänen im Rechenzentrum (MCN) berücksichtigt werden müssen. Sie benötigen die Möglichkeit, den Datenverkehr verschiedener Kunden auf sichere Weise zu isolieren.

- Kunden müssen in der Lage sein, über eine einzige zugängliche öffentliche IP-Adresse mit Firewall zu verfügen, damit mehrere Routingdomänen an einem Standort auf das Internet zugreifen können (über VRF lite hinaus).

- Kunden benötigen für jede Routingdomäne eine Internetroute, die verschiedene Dienste unterstützt.

- Mehrere Routingdomänen an einem Zweigstandort.

- Internetzugang für verschiedene Routingdomänen.

Mehrere Routingdomänen an einem Zweigstandort

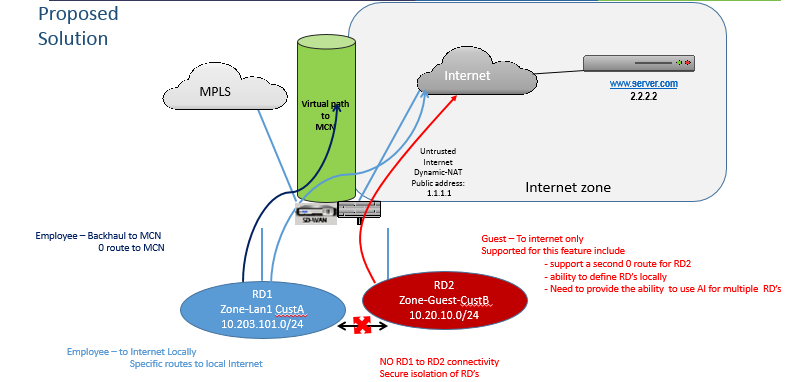

Mit den Erweiterungen der Segmentierung Virtual Forwarding und Routing Firewall können Sie:

- Stellen Sie eine Infrastruktur am Standort der Zweigstelle bereit, die sichere Konnektivität für mindestens zwei Benutzergruppen unterstützt, z. B. Mitarbeiter und Gäste. Die Infrastruktur kann bis zu 16 Routingdomänen unterstützen.

- Isolieren Sie den Datenverkehr jeder Routingdomäne vom Datenverkehr einer anderen Routingdomäne.

-

Bereitstellung des Internetzugangs für jede Routingdomäne

-

Eine gemeinsame Zugriffsoberfläche ist erforderlich und akzeptabel

-

Eine Zugriffsschnittstelle für jede Gruppe mit separaten öffentlichen IP-Adressen

-

- Traffic für den Mitarbeiter kann direkt an das lokale Internet weitergeleitet werden (spezifische Anwendungen)

- Traffic für den Mitarbeiter kann zur umfangreichen Filterung an den MCN weitergeleitet oder rücktransportiert werden (0 Route)

- Datenverkehr für die Routingdomäne kann direkt an das lokale Internet weitergeleitet werden (0 Route)

- Unterstützung bestimmter Routen pro Routingdomäne, falls erforderlich

- Routingdomänen sind VLAN-basiert

- Entfernt die Anforderung, dass sich die RD am MCN befinden muss

- Routingdomäne kann jetzt nur an einem Zweigstandort konfiguriert werden

- Ermöglicht das Zuweisen mehrerer RD zu einer Zugriffsoberfläche (einmal aktiviert)

- Jeder RD wird eine 0.0.0.0 Route zugewiesen

- Ermöglicht das Hinzufügen bestimmter Routen für eine RD

- Ermöglicht Datenverkehr von verschiedenen RD über dieselbe Zugriffsoberfläche in das Internet zu verlassen

- Ermöglicht das Konfigurieren einer anderen Zugriffsoberfläche für jede RD

- Muss eindeutige Subnetze sein (RD wird einem VLAN zugewiesen)

- Jede RD kann dieselbe FW-Standardzone verwenden

- Der Datenverkehr wird durch die Routingdomäne isoliert

- Ausgehende Flows haben die RD als Komponente des Flow-Headers. Ermöglicht SD-WAN die Zuordnung von Rückgabeflüssen zur korrekten Routingdomäne.

Voraussetzungen für die Konfiguration mehrerer Routingdomänen:

- Der Internetzugang wird konfiguriert und einem WAN-Link zugewiesen.

- Firewall für NAT konfiguriert und korrekte Richtlinien angewendet.

- Zweite Routingdomäne global hinzugefügt.

- Jede Routingdomäne, die einem Standort hinzugefügt wird.

- Stellen Sie unter Sites > Site-Name > WAN-Links > WL2 [Name] > Access Interface sicher, dass das Kontrollkästchen verfügbar ist und der Internetdienst korrekt definiert wurde. Wenn Sie das Kontrollkästchen nicht aktivieren können, ist der Internetdienst weder definiert noch einer WAN-Verbindung für die Site zugewiesen.

Bereitstellungsszenarien

Einschränkungen

-

Der Internetdienst muss der WAN-Link hinzugefügt werden, bevor Sie den Internetzugriff für alle Routingdomänen aktivieren können. (Bis Sie dies tun, ist das Kontrollkästchen zum Aktivieren dieser Option ausgegraut).

Nachdem Sie den Internetzugriff für alle Routingdomänen aktiviert haben, fügen Sie automatisch eine Dynamic-NAT-Regel hinzu.

- Bis zu 16 Routingdomänen pro Site.

- Access Interface (AI): Einzelne AI pro Subnetz.

- Für mehrere AI ist ein separates VLAN für jede AI erforderlich.

-

Wenn Sie zwei Routingdomänen an einem Standort haben und über einen einzelnen WAN-Link verfügen, verwenden beide Domänen dieselbe öffentliche IP-Adresse.

- Wenn der Internetzugriff für alle Routingdomänen aktiviert ist, können alle Sites an das Internet weitergeleitet werden. (Wenn eine Routingdomäne keinen Internetzugang erfordert, können Sie den Datenverkehr mit der Firewall blockieren.)

-

Keine Unterstützung für dasselbe Subnetz in mehreren Routingdomänen.

-

Es gibt keine Überwachungsfunktion

- Die WAN-Verbindungen werden für den Internetzugang freigegeben.

- Kein QOS pro Routingdomäne; First come first serve.

Teilen

Teilen

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.