-

Installation et mise à niveau du logiciel

-

Mise à niveau du logiciel virtuel WAN vers la version 9.3.5 avec déploiement virtuel WAN

-

Mise à niveau vers la version 11.2 avec une configuration WAN virtuelle fonctionnelle

-

Mise à niveau vers la version 11.2 sans configuration WAN virtuelle

-

Mise à niveau partielle du logiciel via la gestion des modifications locales

-

Guide de configuration des charges de travail Citrix Virtual Apps and Desktops

-

Configuration locale de Citrix SD-WAN Orchestrator sur une appliance Citrix SD-WAN

-

-

-

Configurer la segmentation du pare-feu

-

-

-

Activation de l'optimisation et configuration des paramètres de fonctionnalité par défaut

-

Configuration des paramètres de réglage par défaut de l'optimisation

-

Configuration des classificateurs d'applications par défaut de l'optimisation

-

Configuration des classes de service par défaut de l'optimisation

-

-

Plug-in client d'optimisation de Citrix WAN

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Configurer la segmentation du pare-

La segmentation du pare-feu Virtual Route Forwarding (VRF) permet d’accéder à plusieurs domaines de routage à Internet via une interface commune, le trafic de chaque domaine étant isolé de celui des autres. Par exemple, les employés et les invités peuvent accéder à Internet via la même interface, sans aucun accès au trafic de l’autre.

- Accès Internet invité local

- Accès Internet employé et utilisateur pour des applications définies

- Les employés-utilisateurs peuvent continuer à épingler tout autre trafic vers le MCN

- Autoriser l’utilisateur à ajouter des itinéraires spécifiques pour des domaines de routage spécifiques.

- Lorsqu’elle est activée, cette fonctionnalité s’applique à tous les domaines de routage.

Vous pouvez également créer plusieurs interfaces d’accès pour accueillir des adresses IP publiques distinctes. L’une ou l’autre des options fournit la sécurité nécessaire pour chaque groupe d’utilisateurs.

Remarque

Pour plus d’informations, voir commentconfigurer les VRF.

Pour configurer les services Internet pour tous les domaines de routage :

-

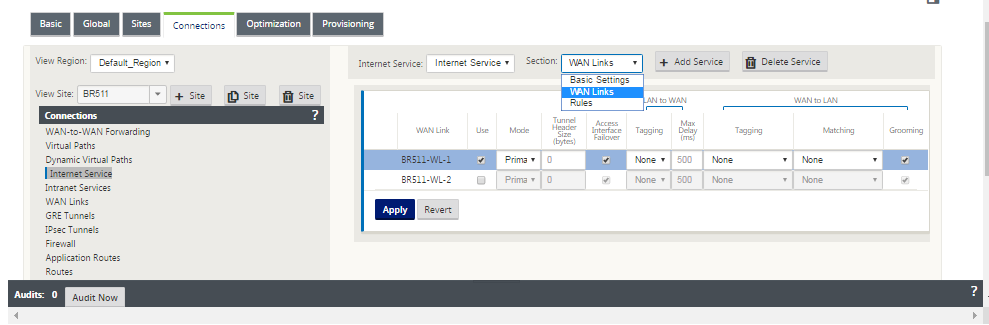

Créer un service Internet pour un site. Accédez à Connexions > Voir la région> Voir le siteNom de site[]>Service Internet > Section > Liens WANet, sous Liens WAN, activez la case à cocherUtiliser .

Remarque

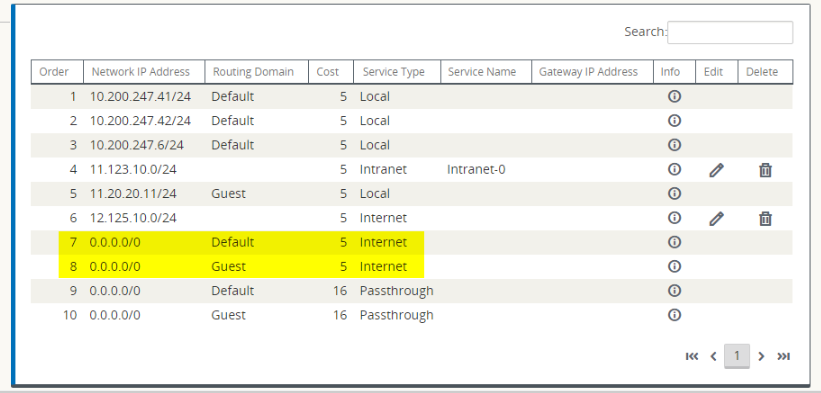

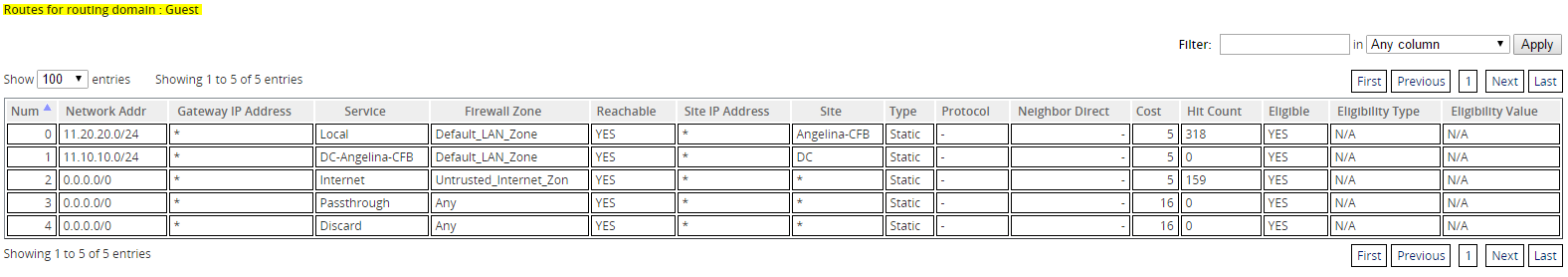

Vous devriez voir que 0.0.0.0/0 itinéraires ajoutés, un par domaine de routage, sous Connexions > Voir la région > Voir le site >[] > Itinéraires .

Il n’est plus nécessaire que tous les domaines de routage soient activés sur le MCN.

-

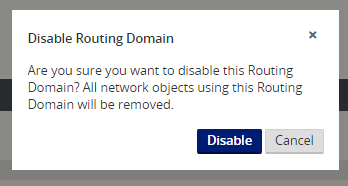

Si vous désactivez les domaines de routage sur le MCN, le message suivant s’affiche si les domaines sont utilisés sur un site de succursale :

-

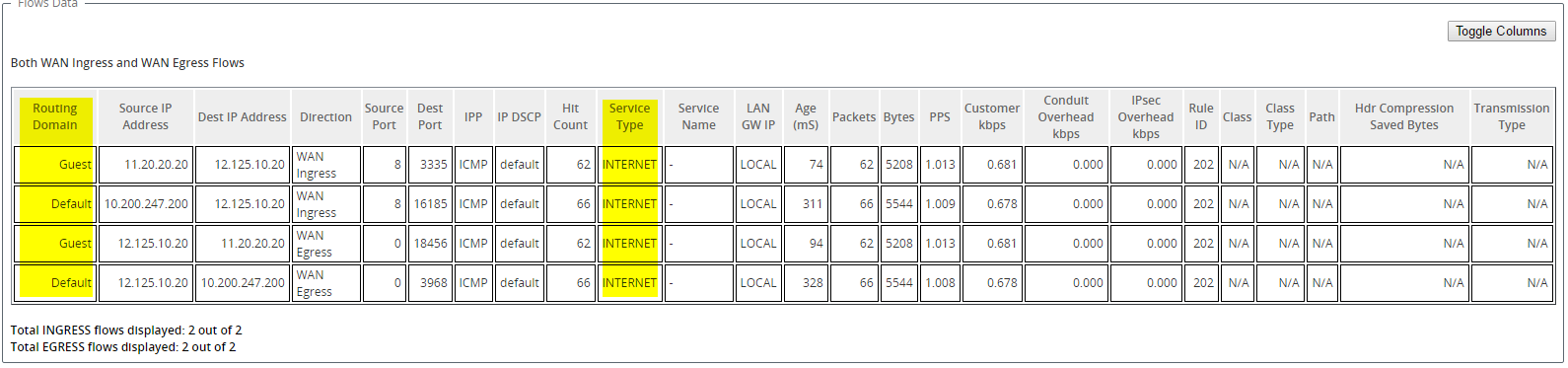

Vous pouvez confirmer que chaque domaine de routage utilise le service Internet en cochant la colonne Domaine de routage dans la table Flux de l’interface de gestion Web sous Moniteur > Flux .

-

Vous pouvez également vérifier la table de routage pour chaque domaine de routage sous Moniteur > Statistiques > Itinéraires .

Cas d’utilisation

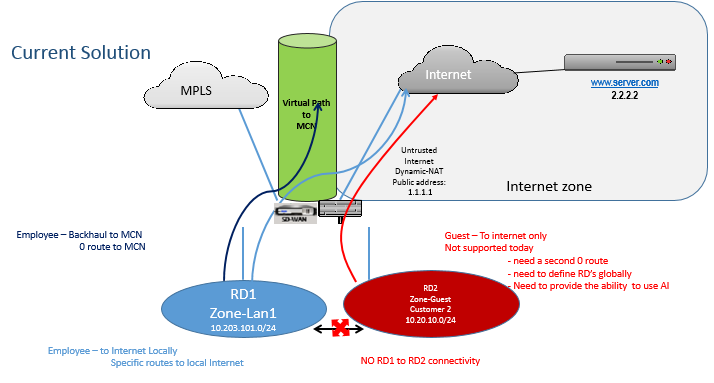

Dans les versions précédentes de Citrix SD-WAN, le routage et le transfert virtuels présentaient les problèmes suivants, qui ont été résolus.

- Les clients ont plusieurs domaines de routage sur un site de succursale sans avoir à inclure tous les domaines du centre de données (MCN). Ils ont besoin de la capacité d’isoler le trafic des différents clients de manière sécurisée

- Les clients doivent pouvoir disposer d’une seule adresse IP publique accessible avec pare-feu pour plusieurs domaines de routage afin d’accéder à Internet sur un site (au-delà de VRF lite).

- Les clients ont besoin d’un itinéraire Internet pour chaque domaine de routage prenant en charge différents services.

- Plusieurs domaines de routage sur un site de succursale.

- Accès Internet pour différents domaines de routage.

Plusieurs domaines de routage sur un site de succursale

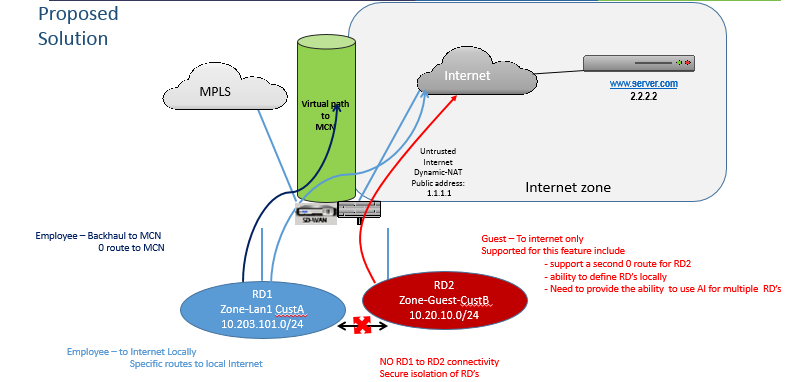

Grâce aux améliorations apportées à la segmentation Virtual Forwarding and Routing Firewall, vous pouvez :

- Fournir une infrastructure, sur le site de la succursale, qui prend en charge une connectivité sécurisée pour au moins deux groupes d’utilisateurs, tels que les employés et les invités. L’infrastructure peut prendre en charge jusqu’à 16 domaines de routage.

- Isolez le trafic de chaque domaine de routage du trafic de tout autre domaine de routage.

-

Fournir un accès Internet pour chaque domaine de routage ;

-

Une interface d’accès commune est requise et acceptable

-

Une interface d’accès pour chaque groupe avec des adresses IP publiques distinctes

-

- Le trafic de l’employé peut être acheminé directement vers l’internet local (applications spécifiques)

- Le trafic de l’employé peut être acheminé ou redirigé vers le MCN pour un filtrage étendu (itinéraire 0)

- Le trafic du domaine de routage peut être acheminé directement vers l’Internet local (itinéraire 0)

- Prend en charge des itinéraires spécifiques par domaine de routage, si nécessaire

- Les domaines de routage sont basés sur un VLAN

- Supprime l’obligation pour le Bureau à distance de résider au MCN

- Le domaine de routage peut désormais être configuré sur un site de succursale uniquement

- Permet d’affecter plusieurs services Bureau à distance à une interface d’accès (une fois activée)

- Chaque Bureau à distance se voit attribuer un itinéraire 0.0.0.0

- Permet d’ajouter des itinéraires spécifiques pour une Bureau à distance

- Permet au trafic provenant de différents services Bureau à distance de quitter Internet à l’aide de la même interface d’accès

- Permet de configurer une interface d’accès différente pour chaque Bureau à distance

- Doit être des sous-réseaux uniques (les services Bureau à distance sont affectés à un VLAN)

- Chaque Bureau à distance peut utiliser la même zone FW par défaut

- Le trafic est isolé via le domaine de routage

- Les flux sortants ont le Bureau à distance comme composant de l’en-tête de flux. Permet au SD-WAN de mapper les flux de retour pour corriger le domaine de routage.

Conditions préalables pour configurer plusieurs domaines de routage :

- L’accès Internet est configuré et attribué à une liaison WAN.

- Pare-feu configuré pour NAT et stratégies correctes appliquées.

- Deuxième domaine de routage ajouté globalement.

- Chaque domaine de routage ajouté à un site.

- Dans Sites > Nom du site > Liens WAN > WL2[nom] > Interface d’accès, vérifiez que la case à cocher est disponible et que le service Internet a été correctement défini. Si vous ne pouvez pas cocher la case, le service Internet n’est pas défini ou affecté à une liaison WAN pour le site.

Scénarios de déploiement

Limitations

-

Le service Internet doit être ajouté à la liaison WAN avant de pouvoir activer l’accès Internet pour tous les domaines de routage. (Jusqu’à ce que vous le fassiez, la case à cocher pour activer cette option est grisée).

Après avoir activé l’accès Internet pour tous les domaines de routage, ajoutez automatiquement une règle NAT dynamique.

- Jusqu’à 16 domaines de routage par site.

- Interface d’accès (IA) : IA unique par sous-réseau.

- Plusieurs IA nécessitent un VLAN distinct pour chaque IA.

-

Si vous disposez de deux domaines de routage sur un site et que vous disposez d’une liaison WAN unique, les deux domaines utilisent la même adresse IP publique.

- Si l’accès Internet à tous les domaines de routage est activé, tous les sites peuvent router vers Internet. (Si un domaine de routage ne nécessite pas d’accès à Internet, vous pouvez utiliser le pare-feu pour bloquer son trafic.)

-

Aucune prise en charge du même sous-réseau dans plusieurs domaines de routage.

-

Il n’y a pas de fonctionnalité d’audit

- Les liaisons WAN sont partagées pour l’accès à Internet.

- Pas de QOS par domaine de routage ; premier arrivé, premier servi.

Partager

Partager

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.