Integration von Citrix SD-WAN und iboss Cloud

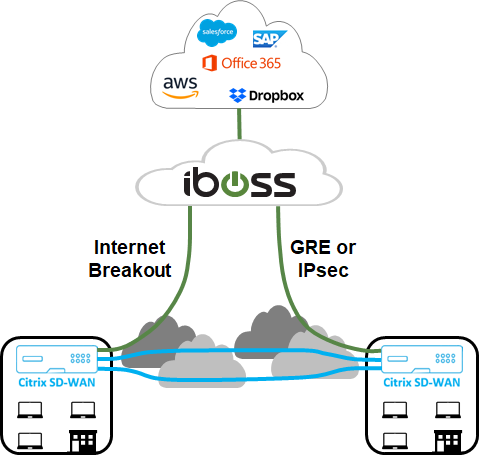

Citrix SD-WAN unterstützt Unternehmen bei der Migration in die Cloud, indem lokale Zweigstellen-zu-Internet-Ausbrüche sicher aktiviert werden, die den Internetzugriff direkt aus der Zweigstelle zulassen oder verweigern können. Citrix SD-WAN identifiziert Anwendungen durch eine Kombination aus einer integrierten Datenbank mit über 4.500 Anwendungen, einschließlich einzelner SaaS-Anwendungen, und nutzt Deep-Paketinspektionstechnologie zur Echtzeiterkennung und Klassifizierung von Anwendungen. Sie nutzt dieses Anwendungswissen, um den Datenverkehr von der Zweigstelle in das Internet, die Cloud oder SaaS intelligent zu steuern.

Die iboss Cloud sichert den Internetzugriff auf jedem Gerät, von jedem Standort aus in der Cloud. iboss bietet In-the-cloud-Sicherheit für Zweigstellen, in denen Internetverkehr von privaten Büroverbindungen über Internetausbrüche abgeladen wird. Benutzer erhalten erstklassigen Internet-Schutz, einschließlich Compliance, Webfilterung, SSL-Inspektion, datei- und strombasierte Sicherheit, Malware-Schutz und Schutz vor Datenverlust. Der Datenverkehr wird in der Cloud gesichert, mit zentralisierten Sicherheitsrichtlinien über alle Zweigstellen hinweg und sofortige Skalierung mit zunehmender Bandbreite.

Die Kombination von Citrix SD-WAN und der iboss Cloud ermöglicht Unternehmen, ihr WAN sicher zu transformieren. Die gesamte Lösungsarchitektur ist in der folgenden Abbildung dargestellt.

iboss-Konfiguration

Anmelden

Die iboss-Konfiguration wird über die Benutzeroberfläche des iboss Dashboards bereitgestellt.

Um sich an der Verwaltungsoberfläche anzumelden, navigieren Sie über einen Internetbrowser zu www.ibosscloud.com.

Klicken Sie auf Bei der iboss-Plattform anmelden und geben Sie Ihre Anmeldedaten ein.

Netzwerk-Subnetze

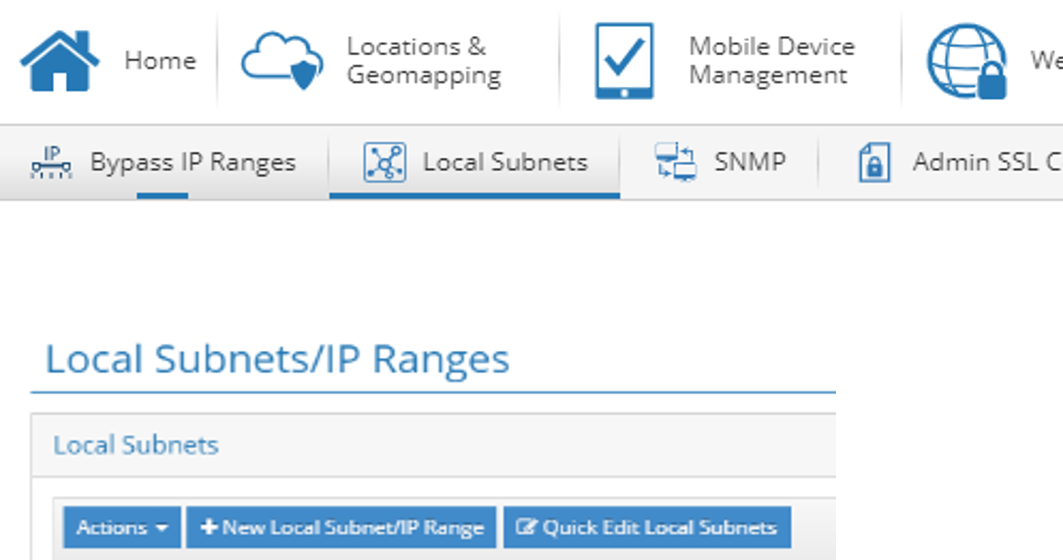

Viele Kunden erstellen Richtlinien für SD-WAN-Bereitstellungen basierend auf Zweignetzwerksubnetzen. Es wird empfohlen, für jeden privaten Bereich, der in Ihrem Netzwerk verwendet wird, ein Rahmensubnetz hinzuzufügen (z. B. 10.0.0.0/255.0.0.0) und dann nach Bedarf spezifischere Subnetze zu erstellen. Um ein Netzwerksubnetz zu erstellen, wählen Sie die Netzwerk-Kachel auf der Startseite aus.

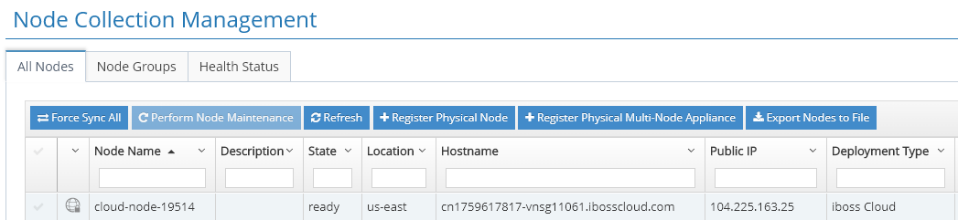

Navigieren Sie zu Lokale Subnetze > + Neuer lokaler Subnetz/IP-Bereich.

Geben Sie Werte für die erforderlichen Felder ein oder wählen Sie sie aus und klicken Sie auf Speichern.

Tunnel

Nachdem die Netzwerksubnetze bereitgestellt wurden, können entweder GRE- oder IPsec-Tunnel verwendet werden, um die Zweigstelle bei Bedarf mit der iboss Cloud zu verbinden. Die folgenden Schritte zeigen, wie ein einzelner Tunnel zu einem einzelnen iboss SWG-Knoten konfiguriert wird. Die Schritte können repliziert werden, um mehrere Tunnel von einer einzelnen Zweigeinheit oder auf mehrere iboss-Gatewayknoten bereitzustellen.

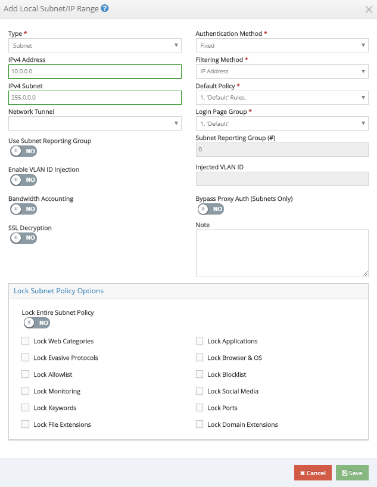

GRE- oder IPsec-Tunnel von einer Citrix SD-WAN Appliance werden auf der öffentlichen IP-Adresse eines iboss-Gatewayknotens beendet. Um die öffentliche IP-Adresse eines iboss-Gatewayknotens zu identifizieren, kehren Sie zur Startseite zurück und klicken Sie auf Node Collection Management.

Auf der Registerkarte Alle Knoten ist die öffentliche IP-Adresse für einen Gatewayknoten die externe IP-Adresse des Tunnels. Im Beispiel unten wäre die externe IP eines Tunnels auf der iboss Seite 104.225.163.25.

GRE

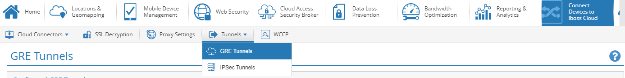

Um einen GRE-Tunnel von einem bestimmten Standort aus hinzuzufügen, kehren Sie zur Startseite zurück und klicken Sie auf Geräte mit iboss Cloud verbinden.

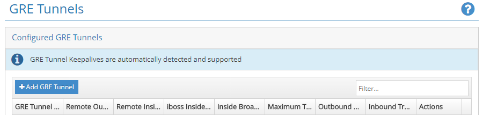

Klicken Sie auf Tunnels und wählen Sie GRE-Tunnelaus.

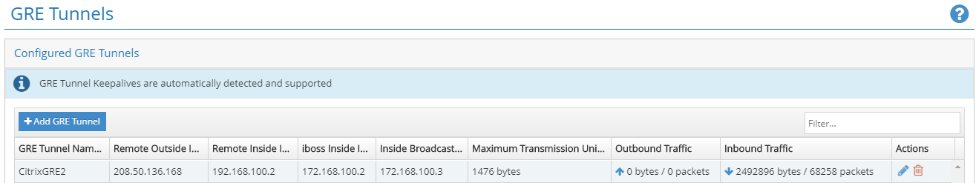

Klicken Sie auf+GRE-Tunnel hinzufügen und geben Sie die erforderlichen Informationen ein.

Die inneren Tunnelsubnetze sollten für jeden Tunnel eindeutig sein (z. B. 169.254.1.0/30, 169.254.1.4/30 usw.). Eindeutige iboss-Knoten sollten für überlappende Subnetze zwischen mehreren Standorten verwendet werden. Wenn beispielsweise Standort ‘A’ und Standort ‘B’ das Subnetz 192.168.1.0/24 verwenden, sollte die GRE-Tunnelkonfiguration für jede dieser Standorte auf verschiedenen iboss-Knoten durchgeführt werden.

Klicken Sie auf Speichern. Die Tunnelinformationen werden als Zusammenfassung dargestellt. Sie können es bei Bedarf bearbeiten.

IPsec

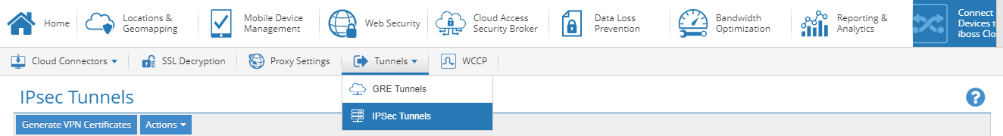

Um einen IPsec-Tunnel von einem bestimmten Standort aus hinzuzufügen, kehren Sie zur Startseite zurück und klicken Sie auf Geräte mit iboss Cloud verbinden.

Klicken Sie auf Tunnels und wählen Sie IPsec-Tunnelsaus.

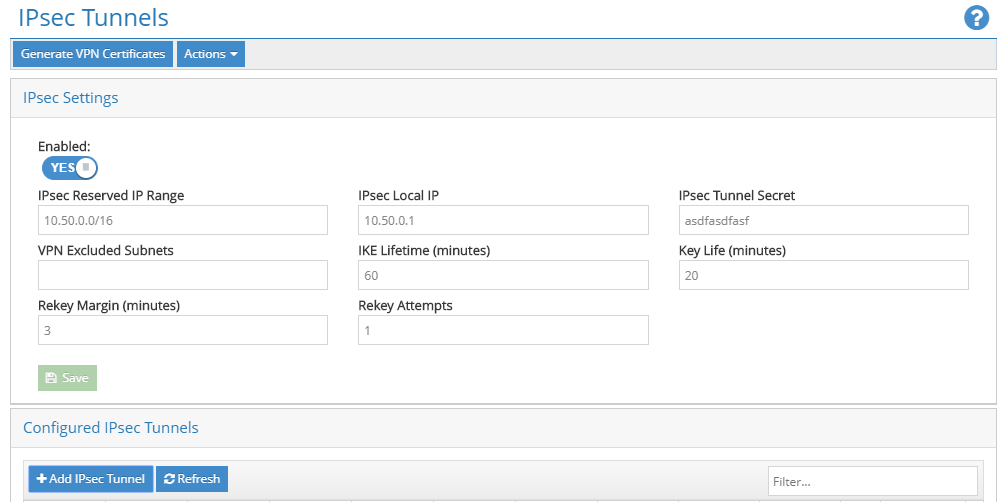

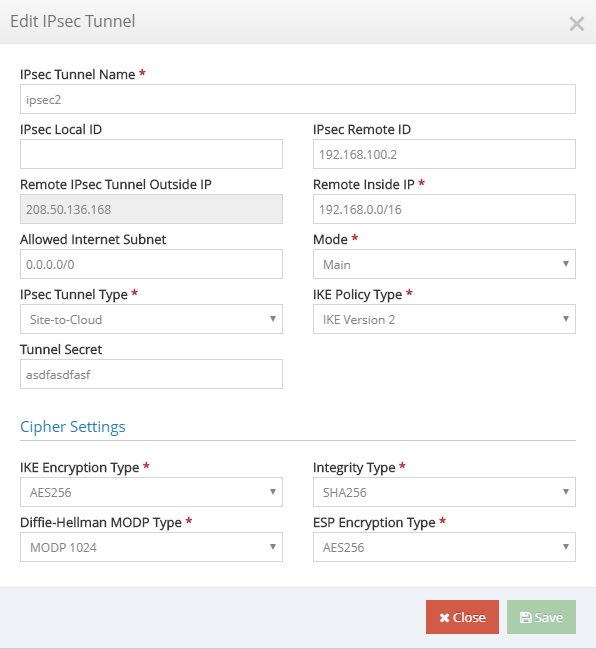

Wenn Sie Tunnel von einer Citrix SD-WAN Appliance verbinden, empfehlen wir die folgenden IPsec-Einstellungen, die in allen Tunneln üblich sind:

- IKE Lebensdauer (Minuten): 60

- Schlüssellebensdauer (Minuten): 20

- Rekey Margin (Minuten): 3

- Neuschlüssel-Versuche: 1

Alle anderen Einstellungen (z. B. IPsec-Tunnelgeheimnis usw.) können bereitstellungsspezifisch sein.

Klicken Sie auf + IPsec-Tunnel hinzufügen, um nach Bedarf Tunnel zu erstellen.

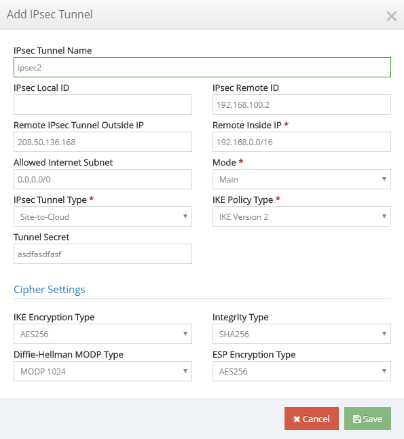

Geben Sie die erforderlichen Informationen ein. Für einen IPsec-Tunnel von der Citrix SD-WAN Appliance empfehlen wir die folgenden IPsec-Einstellungen für jeden Tunnel:

- Modus: Haupt

- IPsec-Tunneltyp: Standort-zu-Cloud

- IKE-Richtlinientyp: IKE Version 2

- IKE-Verschlüsselungstyp: AES256

- Integritätstyp: SHA256

- Diffie-Hellman MODP Typ: MODP 1024

- ESP-Verschlüsselungstyp: AES256

Alle anderen Einstellungen (z. B. Remote IPsec-Tunnel außerhalb der IP usw.) können bereitstellungsspezifisch sein. Die inneren Tunnelsubnetze sollten für jeden Tunnel eindeutig sein (z. B. 169.254.1.0/30, 169.254.1.4/30 usw.). Eindeutige iboss-Knoten sollten für überlappende Subnetze zwischen mehreren Standorten verwendet werden. Wenn beispielsweise Standort ‘A’ und Standort ‘B’ beide das Subnetz 192.168.1.0/24 verwenden, sollte die Tunnelkonfiguration für jede dieser Standorte auf verschiedenen iboss-Knoten durchgeführt werden.

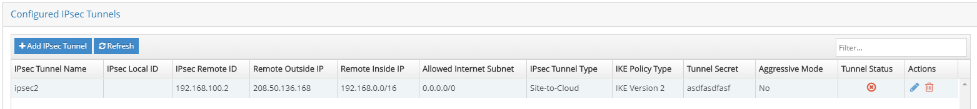

Klicken Sie auf Speichern. Die Tunnelinformationen werden als Zusammenfassung dargestellt.

Sie können alle Konfigurationsparameter des Tunnels bearbeiten, mit Ausnahme des Remote IPsec-Tunnels Außerhalb von IP.

Citrix SD-WAN Konfiguration

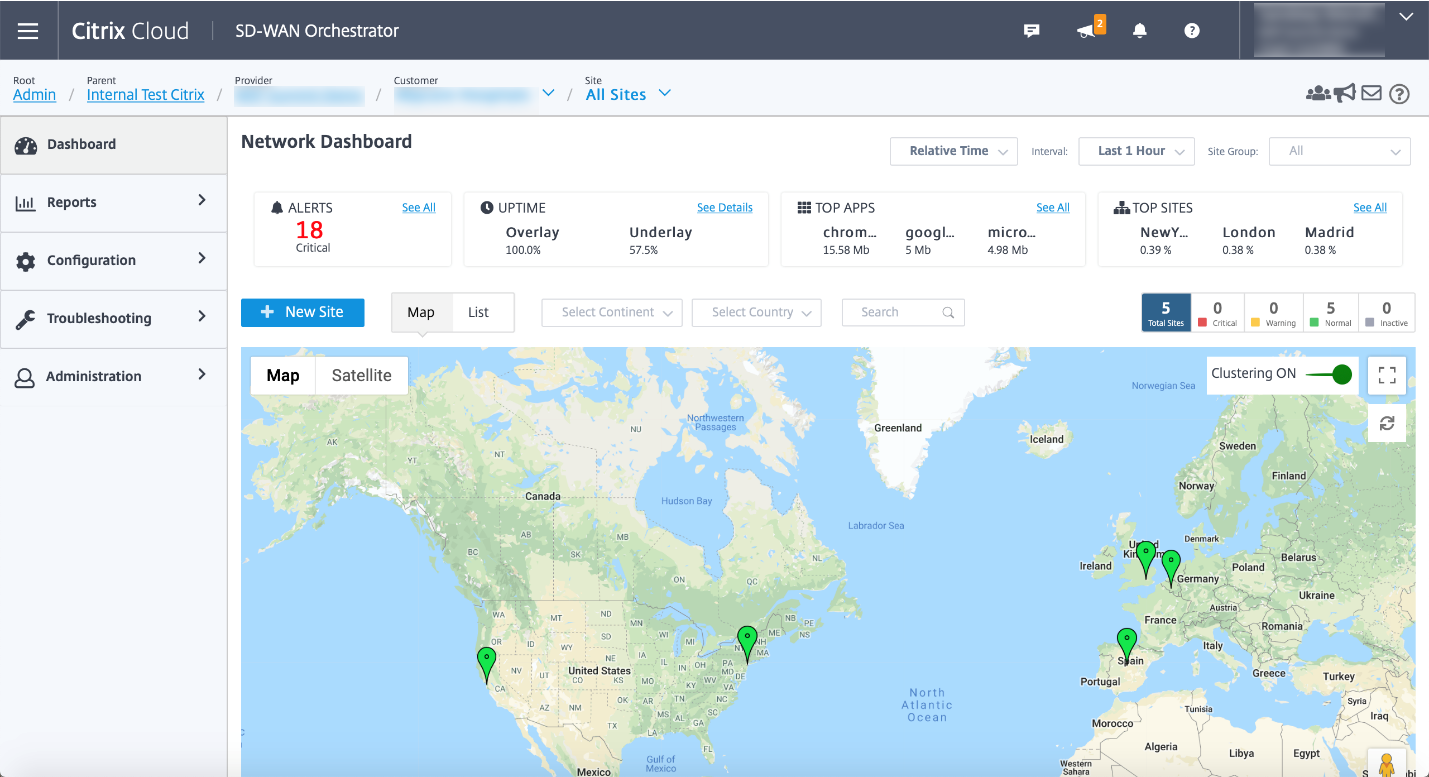

Das Citrix SD-WAN-Netzwerk wird über den Citrix Cloud-basierten Verwaltungsdienst Citrix SD-WAN Orchestrator verwaltet. Wenn Sie noch kein Konto haben, lesen Sie Citrix SD-WAN Orchestrator Onboarding.

Nach erfolgreichem Abschluss des Onboarding-Prozesses können Sie auf SD-WAN Orchestrator zugreifen.

Stellen Sie sicher, dass der Citrix SD-WAN ite bereits konfiguriert und mit den Zweigstellen und Netzwerken verbunden ist. Konfigurationsdetails finden Sie unter Netzwerkkonfiguration.

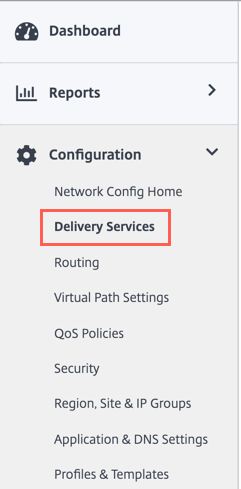

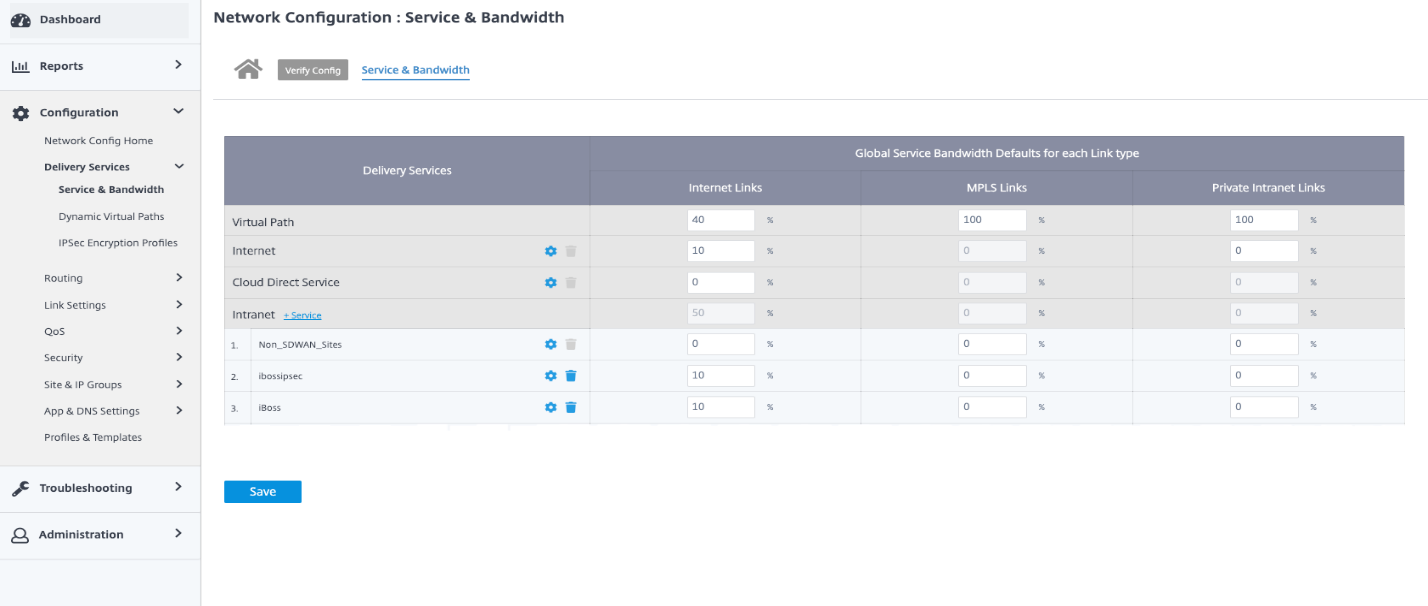

Bereitstellungsdienste

Mit den Bereitstellungsdiensten können Sie Bereitstellungsdienste wie Internet, Intranet, IPsec und GRE konfigurieren. Die Delivery Services werden global definiert und auf WAN-Verbindungen an einzelnen Standorten angewendet.

iboss cloud kann über Citrix SD-WAN entweder über GRE- oder IPsec-Dienste verbunden werden. Bitte verwenden Sie die von iboss empfohlenen Einstellungen im vorherigen Abschnitt.

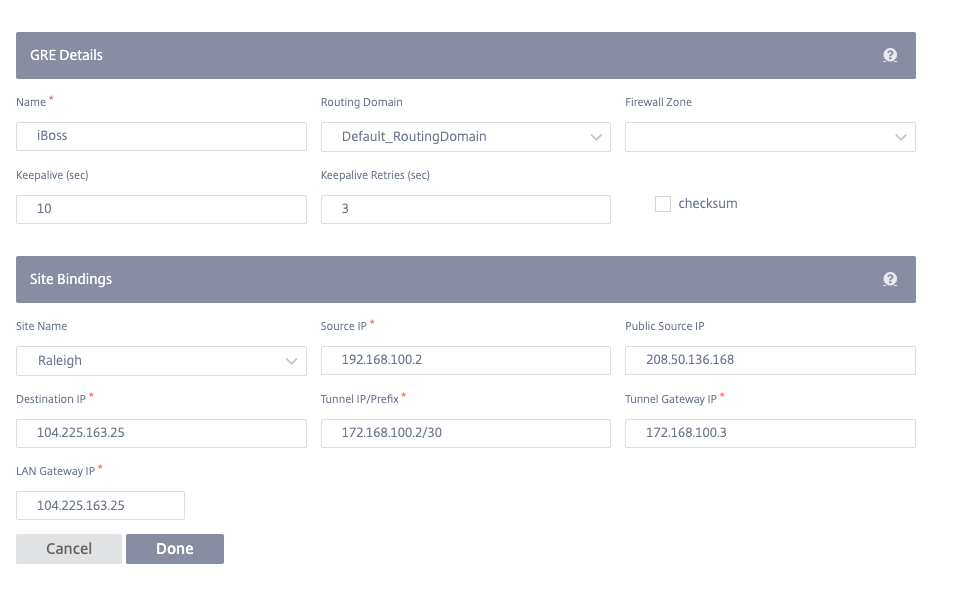

GRE Service

Sie können SD-WAN-Appliances zum Beenden von GRE-Tunneln konfigurieren. Konfigurieren Sie die folgenden Einstellungen.

GRE Details:

- Name: Der Name des GRE-Dienstes.

- Routingdomäne: Die Routingdomäne für den GRE-Tunnel.

- Firewall-Zone: Die für den Tunnel gewählte Firewall-Zone. Standardmäßig wird der Tunnel in der Default_LAN_Zone platziert.

- Keep alive: Der Zeitraum zwischen dem Senden von Keep alive Nachrichten. Bei der Konfiguration auf 0 werden keine Keep Alive-Pakete gesendet, der Tunnel bleibt jedoch weiter oben.

- Keep Alive Retries: Die Häufigkeit, mit der die Citrix SD-WAN SD-WAN-Appliance sendet, hält Pakete ohne Antwort am Leben, bevor sie den Tunnel herunterbringt.

- Prüfsumme: Aktiviert oder deaktiviert Prüfsumme für den GRE-Header des Tunnels.

Site-Bindungen:

- Site Name: Der Standort, an dem der GRE Tunnel zugeordnet werden soll.

- Quell-IP: Die Quell-IP-Adresse des Tunnels. Dies ist eine der virtuellen Schnittstellen, die an diesem Standort konfiguriert wurden. Die ausgewählte Routingdomäne bestimmt die verfügbaren Quell-IP-Adressen.

- Public Source IP: Die Quell-IP, wenn der Tunnelverkehr über NAT verläuft.

- Ziel-IP: Die Ziel-IP-Adresse des Tunnels.

- Tunnel IP/Präfix: Die IP-Adresse und das Präfix des GRE-Tunnels.

- Tunnel Gateway IP: Die nächste Hop-IP-Adresse zum Routen des Tunnelverkehrs.

- LAN Gateway IP: Die nächste Hop-IP-Adresse zur Weiterleitung des LAN-Verkehrs.

IPsec-Dienst

Citrix SD-WAN-Appliances können feste IPsec-Tunnel mit Peers von Drittanbietern auf LAN- oder WAN-Seite aushandeln. Sie können die Tunnelendpunkte definieren und Sites den Tunnelendpunkten zuordnen.

Sie können auch ein IPsec-Sicherheitsprofil auswählen und anwenden, das das Sicherheitsprotokoll und die IPsec-Einstellungen definiert.

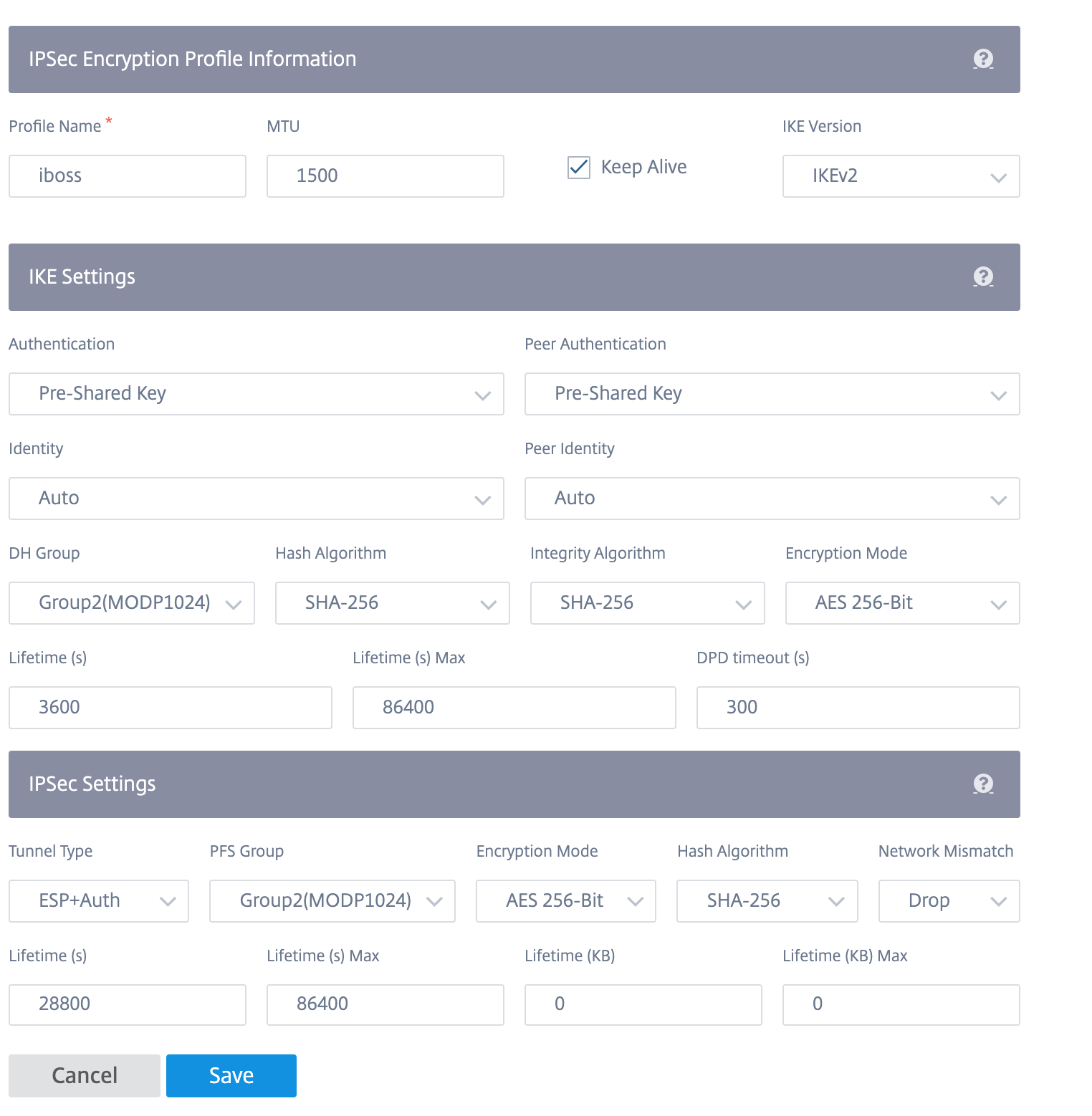

Um ein IPsec-Verschlüsselungsprofil hinzuzufügen, navigieren Sie zu Konfiguration > Delivery Services > wählen Sie die Registerkarte IPsec-Verschlüsselungsprofile aus.

IPsec-Profile werden beim Konfigurieren von IPsec-Diensten als Bereitstellungsdienstsätze verwendet. Geben Sie auf der Seite IPsec-Sicherheitsprofil die erforderlichen Werte für das IPsec-Verschlüsselungsprofil, die IKE-Einstellungenund die IPsec-Einstellungenein.

IPsec-Verschlüsselungsprofilinformationen:

- Profilname: Der Name des Profils.

- MTU: Die maximale IKE- oder IPsec-Paketgröße in Byte.

- Keep Alive: Halten Sie den Tunnel aktiv und aktivieren Sie die Streckenberechtigung.

- IKE-Version: Die IKE-Protokollversion.

IKE-Einstellungen:

-

Modus: Wählen Sie entweder den Hauptmodus oder den aggressiven Modus für den IKE Phase 1-Verhandlungsmodus aus.

- Main: Während der Verhandlung werden keine Informationen potenziellen Angreifern ausgesetzt, sind aber langsamer als der aggressive Modus.

- Aggressiv: Einige Informationen (z. B. die Identität der Verhandlungskollegen) werden während der Verhandlung potenziellen Angreifern ausgesetzt, sind aber schneller als der Hauptmodus.

- Authentifizierung: Der Authentifizierungstyp, das Zertifikat oder der vorinstallierte Schlüssel.

- Identität: Die Identitätsmethode.

- Peer-Identity-Methode: Die Peer-Identity-Methode.

- DH Group: Die Diffie-Hellman (DH) -Gruppe, die für die IKE-Schlüsselgenerierung verfügbar ist.

- Hash-Algorithmus: Der Hashing-Algorithmus zur Authentifizierung von IKE-Nachrichten.

- Verschlüsselungsmodus: Der Verschlüsselungsmodus für IKE-Nachrichten.

- Lebensdauer (en): Die bevorzugte Dauer (in Sekunden) für das Bestehen einer IKE-Sicherheitsverbindung.

- Max. Lebensdauer (en): Die maximal bevorzugte Dauer (in Sekunden), um das Bestehen einer IKE-Sicherheitsverbindung zu ermöglichen.

- DPD-Timeout (s): Das Dead Peer Detection-Timeout (in Sekunden) für VPN-Verbindungen.

IPsec-Einstellungen:

-

Tunneltyp: Der Typ der Tunnelverkapselung.

- ESP: Verschlüsselt nur die Benutzerdaten.

- ESP+auth: Verschlüsselt die Benutzerdaten und enthält einen HMAC.

- ESP+NULL: Pakete werden authentifiziert, aber nicht verschlüsselt.

- AH: Schließt nur einen HMAC ein.

- PFS Group: Die Diffie-Hellman-Gruppe, die für die perfekte Schlüsselgenerierung der Vorwärtsgeheimnis verwendet wird.

- Verschlüsselungsmodus: Der Verschlüsselungsmodus für IPsec-Nachrichten aus dem Dropdown-Menü.

- Hash-Algorithmus: Die Hash-Algorithmen MD5, SHA1 und SHA-256 sind für die HMAC-Überprüfung verfügbar.

- Network Mismatch: Die Aktion, die durchgeführt wird, wenn ein Paket nicht mit den geschützten Netzwerken des IPsec-Tunnels übereinstimmt.

- Lebensdauer (en): Die Zeit (in Sekunden), die für die Existenz einer IPsec-Sicherheitsverbindung besteht.

- Lebensdauer (en) Max: Die maximale Zeit (in Sekunden), um die Existenz einer IPsec-Sicherheitszuordnung zu ermöglichen.

- Lebensdauer (KB): Die Datenmenge (in Kilobyte) für eine IPsec-Sicherheitsverbindung.

- Lifetime (KB) Max: Die maximale Datenmenge (in Kilobyte), um die Existenz einer IPsec-Sicherheitszuordnung zu ermöglichen.

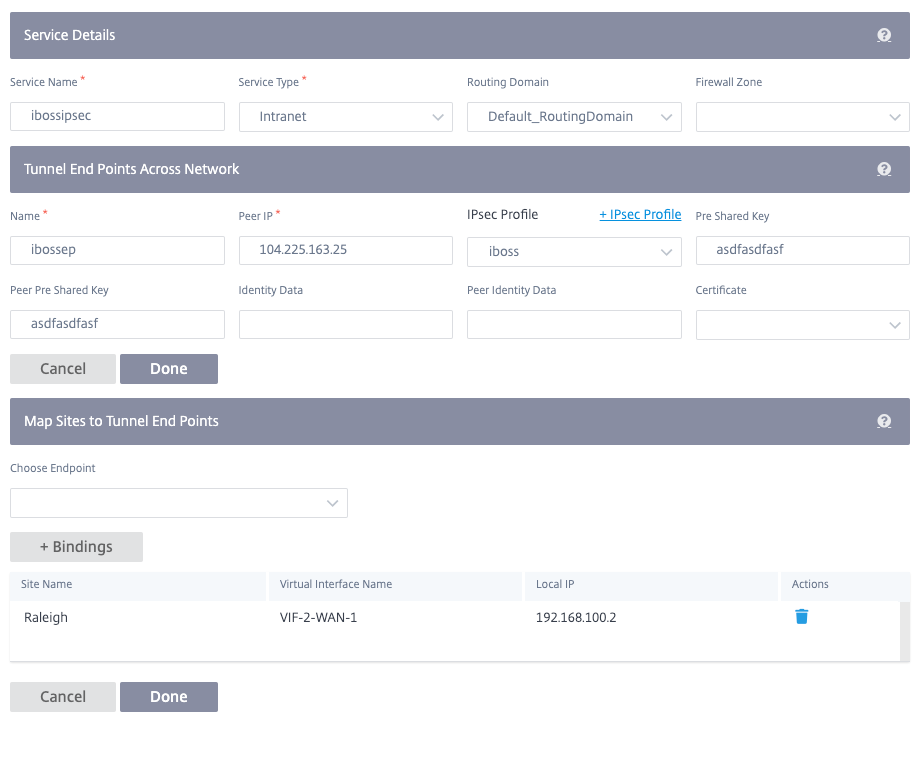

So konfigurieren Sie den IPsec-Tunnel:

-

Geben Sie die Service-Details an:

- Dienstname: Der Name des IPsec-Diensts.

- Servicetyp: Der Dienst, den der IPsec-Tunnel verwendet.

- Routingdomäne: Wählen Sie für IPsec-Tunnel über LAN eine Routingdomäne aus. Wenn der IPsec-Tunnel einen Intranetdienst verwendet, bestimmt der Intranetdienst die Routingdomäne.

- Firewall-Zone: Die Firewall-Zone für den Tunnel. Standardmäßig wird der Tunnel in der Default_LAN_Zone platziert.

-

Fügen Sie den Tunnelendpunkt hinzu.

- Name: Wenn der Servicetyp Intranet ist, wählen Sie einen Intranetdienst, den der Tunnel schützt. Andernfalls geben Sie einen Namen für den Dienst ein.

- Peer-IP: Die IP-Adresse des Remote-Peers.

- IPsec-Profil: IPsec-Sicherheitsprofil, das das Sicherheitsprotokoll und die IPsec-Einstellungen definiert.

- Pre Shared Key: Der vorgeteilte Schlüssel, der für die IKE-Authentifizierung verwendet wird.

- Peer Pre Shared Key: Der vorab freigegebene Schlüssel, der für die IKEv2-Authentifizierung verwendet wird.

- Identitätsdaten: Die Daten, die als lokale Identität verwendet werden sollen, wenn eine manuelle Identität oder der FQDN-Typ des Benutzers verwendet wird.

- Peer-Identitätsdaten: Die Daten, die als Peer-Identität verwendet werden sollen, wenn manuelle Identität oder Benutzer-FQDN-Typ verwendet werden.

- Zertifikat: Wenn Sie Zertifikat als IKE-Authentifizierung wählen, wählen Sie aus den konfigurierten Zertifikaten.

- Ordnen Sie Sites den Tunnelendpunkten zu.

- Wählen Sie Endpunkt: Der Endpunkt, der einer Site zugeordnet werden soll.

- Sitename: Die Site, die dem Endpunkt zugeordnet werden soll.

- Name der virtuellen Schnittstelle: Die virtuelle Schnittstelle der Site, die als Endpunkt verwendet werden soll.

- Lokale IP: Die lokale virtuelle IP-Adresse, die als lokaler Tunnelendpunkt verwendet werden soll.

-

Erstellen Sie das geschützte Netzwerk.

- Quellnetzwerk-IP/-Präfix: Die Quell-IP-Adresse und das Präfix des Netzwerkverkehrs, den der IPsec-Tunnel schützt.

- Zielnetzwerk-IP/-Präfix: Die Ziel-IP-Adresse und das Präfix des Netzwerkverkehrs, den der IPsec-Tunnel schützt.

- Stellen Sie sicher, dass die IPsec-Konfigurationen auf der Peer-Appliance gespiegelt werden.

IPsec bietet sichere Tunnel. Citrix SD-WAN unterstützt virtuelle IPsec-Pfade, sodass Geräte von Drittanbietern IPsec-VPN-Tunnel auf der LAN- oder WAN-Seite einer Citrix SD-WAN Appliance beenden können. Sie können IPsec-Tunnel, die auf einer SD-WAN-Appliance beendet werden, mithilfe einer 140-2 Level 1 FIPS-zertifizierten IPsec-Kryptografie-Binärdatei sichern.

Citrix SD-WAN unterstützt auch das robuste IPsec-Tunneling mithilfe eines differenzierten virtuellen Pfadtunneling-Mechanismus.

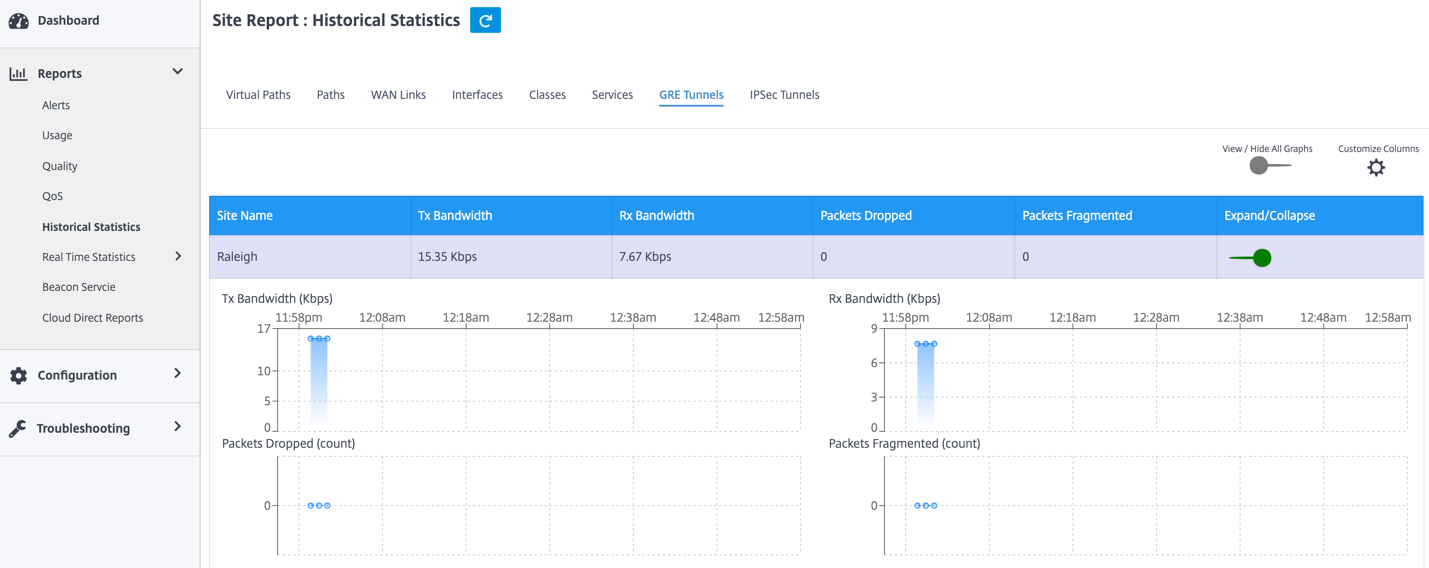

Überwachung von GRE- und IPSEC-Tunneln

GRE Tunnel

Sie können einen Tunnelmechanismus verwenden, um Pakete eines Protokolls innerhalb eines anderen Protokolls zu transportieren. Das Protokoll, das das andere Protokoll trägt, wird als Transportprotokoll bezeichnet, und das mitgeführte Protokoll wird als Passagierprotokoll bezeichnet. Generic Routing Encapsulation (GRE) ist ein Tunnelmechanismus, der IP als Transportprotokoll verwendet und viele verschiedene Passagierprotokolle tragen kann.

Die Tunnelquelladresse und die Zieladresse werden verwendet, um die beiden Endpunkte der virtuellen Punkt-zu-Punkt-Verbindungen im Tunnel zu identifizieren.

Um die Statistiken zu GRE-Tunnel anzuzeigen, navigieren Sie zu Berichte > Statistiken > GRE-Tunnels. Sie können die folgenden Metriken anzeigen:

- Sitename: Der Sitename.

- Tx Bandbreite: Übertragene Bandbreite.

- Rx Bandbreite: Empfangene Bandbreite.

- Verworfenes Paket: Anzahl der Pakete, die aufgrund von Netzwerküberlastung gelöscht wurden.

- Pakete Fragmentiert: Anzahl der fragmentierten Pakete. Pakete werden fragmentiert, um kleinere Pakete zu erstellen, die eine Verbindung mit einer MTU passieren können, die kleiner als das ursprüngliche Datagramm ist. Die Fragmente werden vom empfangenden Host wieder zusammengesetzt.

- Erweitern/Reduzieren: Sie können die Daten nach Bedarf erweitern oder reduzieren.

IPsec-Tunnel

IP-Sicherheitsprotokolle (IPsec) bieten Sicherheitsdienste wie Verschlüsselung sensibler Daten, Authentifizierung, Schutz vor Wiederholung und Datenvertraulichkeit für IP-Pakete. Encapsulating Security Payload (ESP) und Authentication Header (AH) sind die beiden IPsec-Sicherheitsprotokolle, die zur Bereitstellung dieser Sicherheitsdienste verwendet werden.

Im IPsec-Tunnelmodus ist das gesamte ursprüngliche IP-Paket durch IPsec geschützt. Das ursprüngliche IP-Paket wird umhüllt und verschlüsselt, und ein neuer IP-Header wird hinzugefügt, bevor das Paket über den VPN-Tunnel übertragen wird.

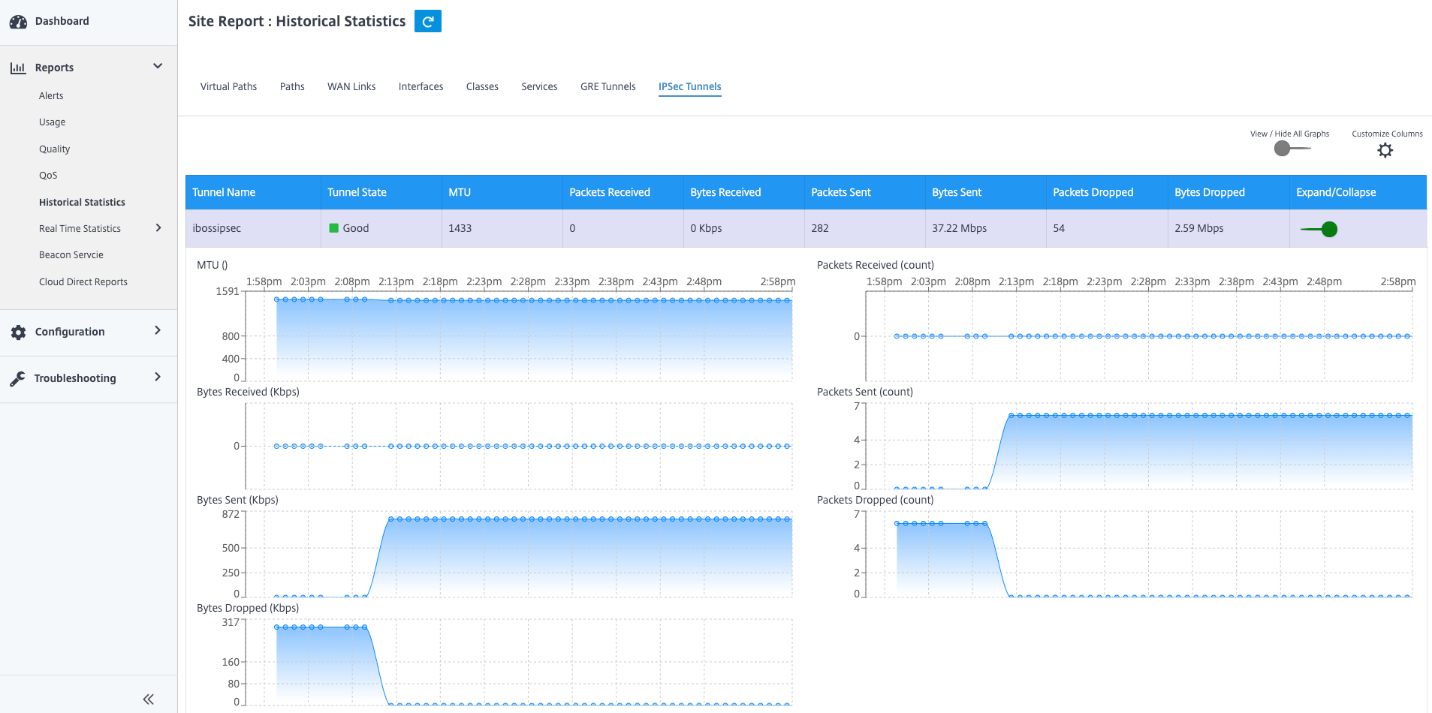

Um die IPsec-Tunnel-Statistiken anzuzeigen, navigieren Sie zu Berichte > Statistiken > IPsec-Tunnels.

Sie können die folgenden Metriken anzeigen:

- Tunnelname: Der Tunnelname.

- Tunnelstatus: IPsec-Tunnelstatus.

- MTU: Maximale Übertragungseinheit — Größe des größten IP-Datagramms, das über eine bestimmte Verbindung übertragen werden kann.

- Paket empfangen: Anzahl der empfangenen Pakete.

- Gesendete Pakete: Anzahl der gesendeten Pakete.

- Verworfenes Paket: Anzahl der Pakete, die aufgrund von Netzwerküberlastung gelöscht wurden.

- Verworfene Bytes: Anzahl der gelöschten Bytes.

- Erweitern/Reduzieren: Sie können die Daten nach Bedarf erweitern oder reduzieren.