Dynamische NAT

Dynamic NAT ist eine Viele-zu-Eins-Zuordnung einer privaten IP-Adresse oder Subnetze innerhalb des SD-WAN-Netzwerks zu einer öffentlichen IP-Adresse oder Subnetz außerhalb des SD-WAN-Netzwerks. Der Datenverkehr aus verschiedenen Zonen und Subnetzen über vertrauenswürdige (innerhalb) IP-Adressen im LAN-Segment wird über eine einzelne öffentliche (externe) IP-Adresse gesendet.

Dynamische NAT-Typen

Dynamic NAT führt Port Address Translation (PAT) zusammen mit der IP-Adressenübersetzung durch. Portnummern werden verwendet, um zu unterscheiden, welcher Datenverkehr zu welcher IP-Adresse gehört. Eine einzelne öffentliche IP-Adresse wird für alle internen privaten IP-Adressen verwendet, jeder privaten IP-Adresse wird jedoch eine andere Portnummer zugewiesen. PAT ist eine kostengünstige Möglichkeit, mehrere Hosts die Verbindung mit dem Internet über eine einzelne öffentliche IP-Adresse zu ermöglichen.

- Port restricted: Port Restricted NAT verwendet denselben externen Port für alle Übersetzungen, die sich auf eine Inside IP Address und Port-Paar beziehen. Dieser Modus wird normalerweise verwendet, um Internet-P2P-Anwendungen zuzulassen.

- Symmetrisch: Symmetric NAT verwendet denselben externen Port für alle Übersetzungen, die sich auf eine Innen-IP-Adresse, einen Innenanschluss, eine externe IP-Adresse und ein Outside Port Tupel beziehen. Dieser Modus wird normalerweise verwendet, um die Sicherheit zu erhöhen oder die maximale Anzahl von NAT-Sitzungen zu erweitern.

Eingehende und ausgehende NAT

Die Richtung für eine Verbindung kann entweder von innen nach außen oder von außen nach innen sein. Wenn eine NAT-Regel erstellt wird, wird sie je nach Richtungsübereinstimmungstyp auf beide Richtungen angewendet.

- Ausgehend: Die Zieladresse wird für Pakete übersetzt, die für den Dienst empfangen wurden. Die Quelladresse wird für Pakete übersetzt, die über den Dienst übertragen werden. Ausgehende dynamische NAT wird auf lokalen, Internet-, Intranet- und Inter-Routing-Domänendiensten unterstützt. Bei WAN-Diensten wie Internet- und Intranetdiensten wird die konfigurierte WAN-Link-IP-Adresse dynamisch als externe IP-Adresse gewählt. Geben Sie für lokale und inter-Routing-Domänendienste eine externe IP-Adresse an. Die Zone Außerhalb wird vom ausgewählten Dienst abgeleitet. Ein typischer Anwendungsfall für ausgehende dynamische NAT besteht darin, gleichzeitig mehreren Benutzern in Ihrem LAN den sicheren Zugriff auf das Internet über eine einzige öffentliche IP-Adresse zu ermöglichen.

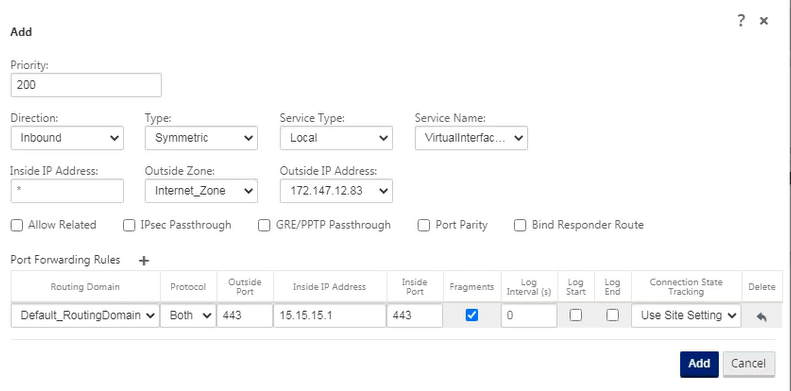

- Inbound: Die Quelladresse wird für Pakete übersetzt, die für den Dienst empfangen wurden. Die Zieladresse wird für Pakete übersetzt, die über den Dienst übertragen werden. Eingehende dynamische NAT wird von WAN-Diensten wie Internet und Intranet nicht unterstützt. Es liegt ein expliziter Überwachungsfehler vor, der dasselbe angibt. Eingehende dynamische NAT wird nur für lokale und inter-Routing-Domänendienste unterstützt. Geben Sie eine externe Zone und eine externe IP-Adresse an, in die übersetzt werden soll. Ein typischer Anwendungsfall für eingehende dynamische NAT besteht darin, externen Benutzern Zugriff auf E-Mail- oder Webserver zu ermöglichen, die in Ihrem privaten Netzwerk gehostet werden.

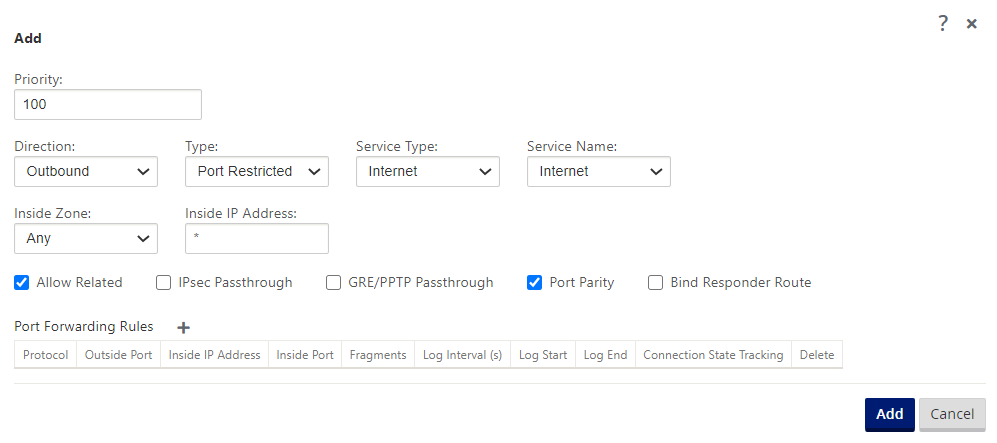

Konfigurieren dynamischer NAT-Richtlinien

Um Dynamische NAT-Richtlinien zu konfigurieren, navigieren Sie im Konfigurations-Editor zu Verbindungen > Firewall > Dynamische NAT-Richtlinien.

- Priorität: Die Reihenfolge, in der die Richtlinie innerhalb aller definierten Richtlinien angewendet wird. Richtlinien mit niedrigerer Priorität werden vor Richtlinien mit höherer Priorität angewendet.

- Richtung: Die Richtung, in die der Verkehr fließt, aus der Perspektive der virtuellen Schnittstelle oder des Dienstes. Es kann sich entweder um eingehender oder ausgehender Datenverkehr handeln.

- Typ: Der Typ der auszuführenden dynamischen NAT, Port-restricted oder Symmetric.

- Diensttyp: Die SD-WAN-Diensttypen, auf die die dynamische NAT-Richtlinie angewendet wird. Eingehende dynamische NAT wird auf lokalen und inter-Routing-Domänendiensten unterstützt. Ausgehende dynamische NAT wird auf lokalen, Internet-, Intranet- und Inter-Routing-Domänendiensten unterstützt

- Dienstname: Wählen Sie einen konfigurierten Dienstnamen aus, der dem Diensttyp entspricht.

- Inside Zone: Der Match-Typ der Inside Firewall Zone, aus dem das Paket stammen muss, um die Übersetzung zu ermöglichen.

- Outside Zone: Geben Sie für eingehenden Datenverkehr den Spieltyp der externen Firewallzone an, aus dem das Paket stammen muss, um die Übersetzung zu ermöglichen.

- Inside IP Adresse: Die innere IP-Adresse und das Präfix, auf die übersetzt werden muss, wenn die Übereinstimmungskriterien erfüllt sind. Geben Sie ‘*’ ein, um eine innere IP-Adresse anzugeben.

- Externe IP-Adresse: Die äußere IP-Adresse und das Präfix, auf die die innere IP-Adresse übersetzt wird, wenn die Übereinstimmungskriterien erfüllt sind. Für ausgehenden Datenverkehr mit Internet- und Intranetdiensten wird die konfigurierte WAN-Link-IP-Adresse dynamisch als externe IP-Adresse gewählt.

- Zugehörige zulassen: Erlaubt Datenverkehr im Zusammenhang mit dem Flow, der der Regel entspricht Beispielsweise bezieht sich die ICMP-Umleitung auf den spezifischen Fluss, der mit der Richtlinie übereinstimmte, wenn ein Fehler im Zusammenhang mit dem Flow aufgetreten ist.

- IPsec Pass-Through: Erlaubt die Übersetzung einer IPsec-Sitzung (AH/ESP).

- GRE/PPTP Pass-Through: Erlaubt die Übersetzung einer GRE/PPTP-Sitzung.

- Portparität: Wenn diese Option aktiviert ist, behalten externe Ports für NAT-Verbindungen die Parität bei (auch wenn der innere Port gerade ist, ungerade, wenn der externe Port ungerade ist).

- Bind-Responder-Route: Stellt sicher, dass der Antwortdatenverkehr über denselben Dienst gesendet wird, an dem er empfangen wird, um ein asymmetrisches Routing zu vermeiden.

Port-Weiterleitung

Dynamische NAT mit Portweiterleitung ermöglicht es Ihnen, bestimmten Datenverkehr an eine definierte IP-Adresse weiterzuleiten. Dies wird normalerweise für Hosts wie Webserver verwendet. Sobald der dynamische NAT konfiguriert ist, können Sie die Portweiterleitungsrichtlinien definieren. Konfigurieren Sie dynamische NAT für die IP-Adressenübersetzung und definieren Sie die Portweiterleitungsrichtlinie, um einen externen Port einem internen Port zuzuordnen. Dynamische NAT-Portweiterleitung wird normalerweise verwendet, um Remotehosts die Verbindung zu einem Host oder Server in Ihrem privaten Netzwerk zu ermöglichen. Einen detaillierteren Anwendungsfall finden Sie unter Citrix SD-WAN Dynamic NAT erklärt.

- Protokoll: TCP, UDP oder beides.

- Externer Port: Der externe Port, der an den internen Port weitergeleitet wird.

- Inside IP Adresse: Die innere Adresse, um passende Pakete weiterzuleiten.

- Interner Port: Der interne Port, an den der externe Port weitergeleitet wird.

- Fragmente: Erlaubt das Weiterleiten von fragmentierten Paketen.

- Protokollintervall: Sekunde zwischen der Protokollierung der Anzahl der Pakete, die der Richtlinie entsprechen, mit einem Syslog-Server.

- Log-Start: Wenn diese Option ausgewählt ist, wird ein neuer Protokolleintrag für den neuen Flow erstellt.

-

Log-Ende: Protokolliert die Daten für einen Flow, wenn der Flow gelöscht wird.

Hinweis

Der Standardwert für Protokollintervall 0 bedeutet keine Protokollierung.

- Track: Die bidirektionale Verfolgung des Verbindungsstatus wird für TCP-, UDP- und ICMP-Pakete durchgeführt, die der Regel entsprechen. Diese Funktion blockiert Flows, die aufgrund von asymmetrischem Routing oder Ausfall der Prüfsumme, protokollspezifischen Validierung nicht legitim erscheinen. Die Statusdetails werden unter Monitoring > Firewall > Connections angezeigt.

- Kein Tracking: Die bidirektionale Verfolgung des Verbindungsstatus wird nicht für Pakete durchgeführt, die der Regel entsprechen.

Jede Portweiterleitungsregel hat eine übergeordnete NAT-Regel. Die externe IP-Adresse wird der übergeordneten NAT-Regel entnommen.

Automatisch erstellte dynamische NAT-Richtlinien

Dynamische NAT-Richtlinien für den Internetdienst werden in den folgenden Fällen automatisch erstellt:

- Konfigurieren des Internetdienstes auf einer nicht vertrauenswürdigen Schnittstelle (WAN-Verbindung).

- Aktivieren des Internetzugriffs für alle Routingdomänen auf einer einzigen WAN-Verbindung. Weitere Informationen finden Sie unter Konfigurieren der Firewall-Segmentierung.

- Konfigurieren von DNS-Weiterleitungen oder DNS-Proxy auf SD-WAN. Weitere Informationen finden Sie unter Domänennamensystem.

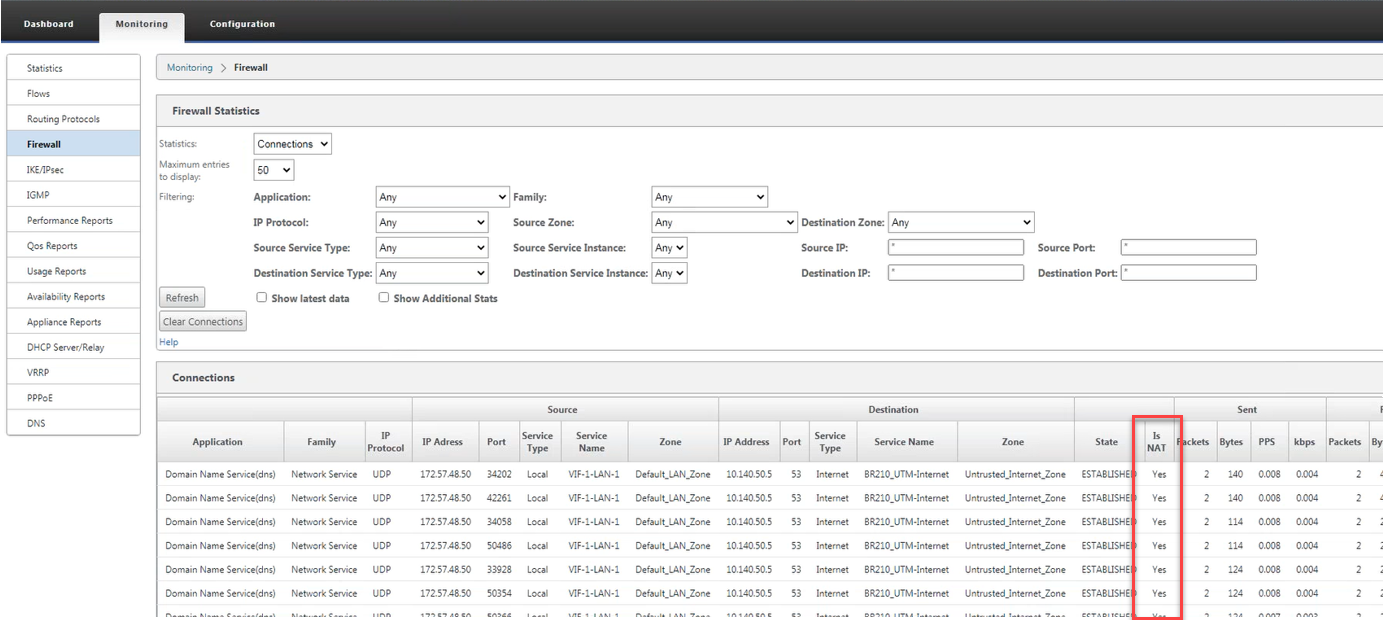

Überwachen

Um dynamische NAT zu überwachen, navigieren Sie zu Monitoring > Firewall-Statistiken > Verbindungen. Für eine Verbindung können Sie sehen, ob NAT fertig ist oder nicht.

Um die innere IP-Adresse zur Zuordnung von externen IP-Adressen weiter zu sehen, klicken Sie unter Verwandte Objekte auf NAT vor der Route oder NAT nach der Route oder navigieren Sie zu Überwachung > Firewall-Statistiken > NAT-Richtlinien.

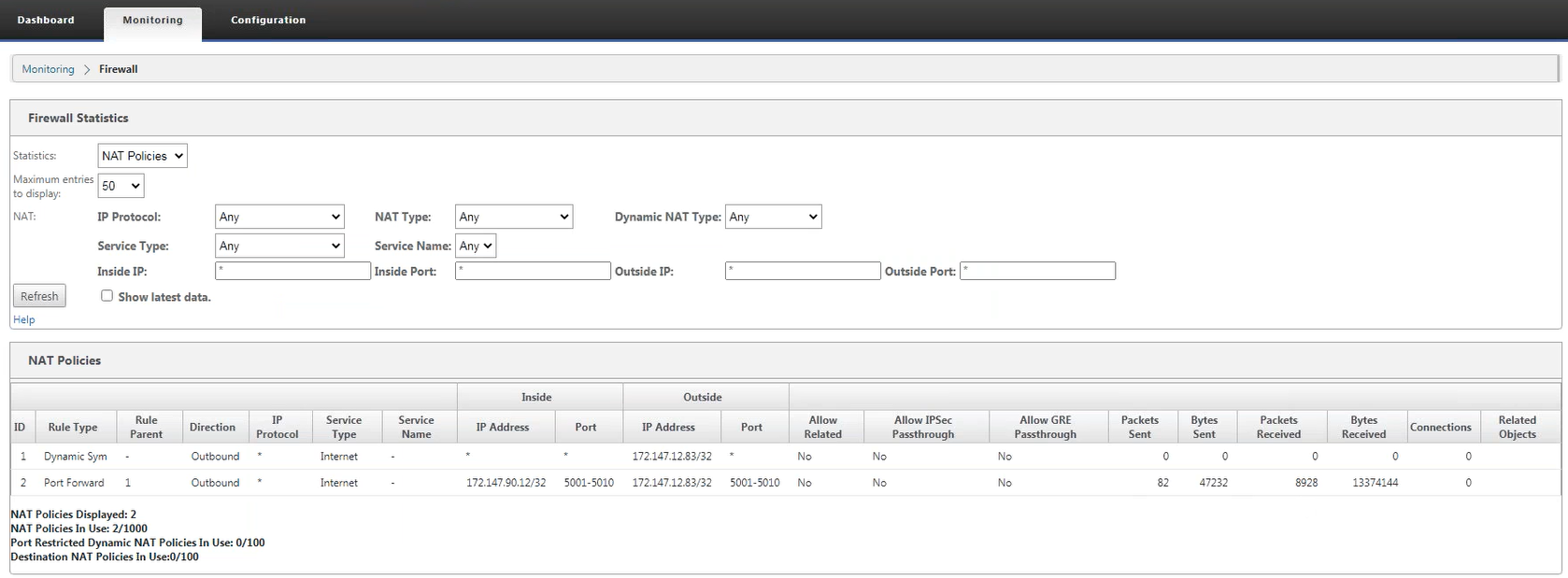

Der folgende Screenshot zeigt die Statistiken für die dynamische NAT-Regel vom Typ symmetrisch und die entsprechende Portweiterleitungsregel.

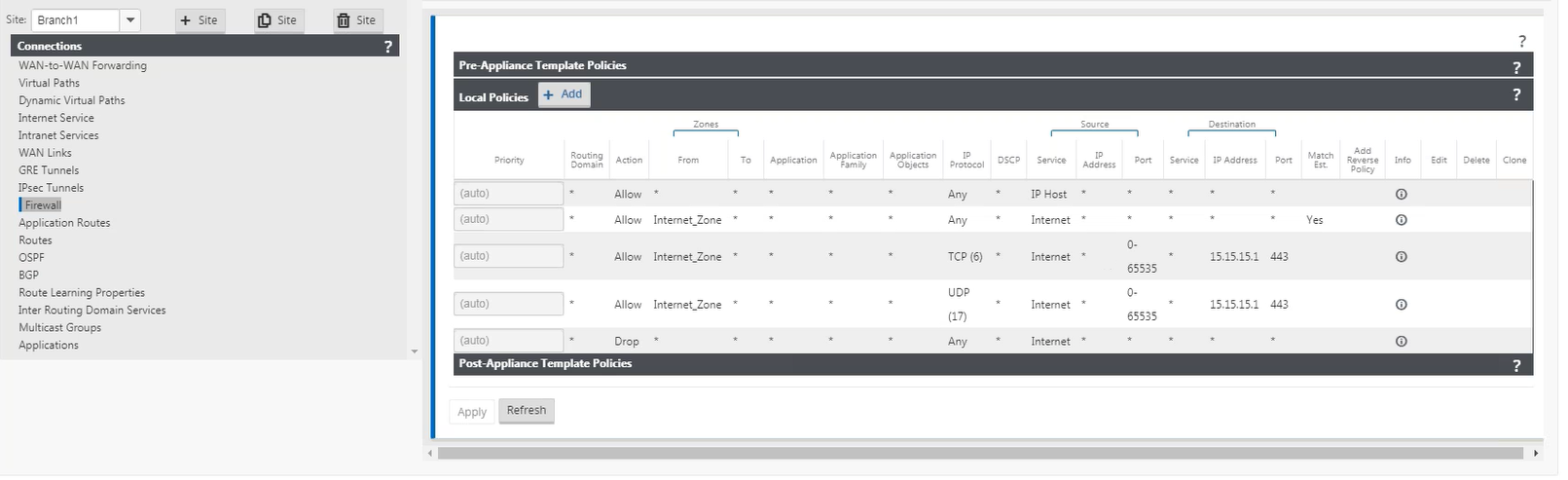

Wenn eine Portweiterleitungsregel erstellt wird, wird auch eine entsprechende Firewallregel erstellt.

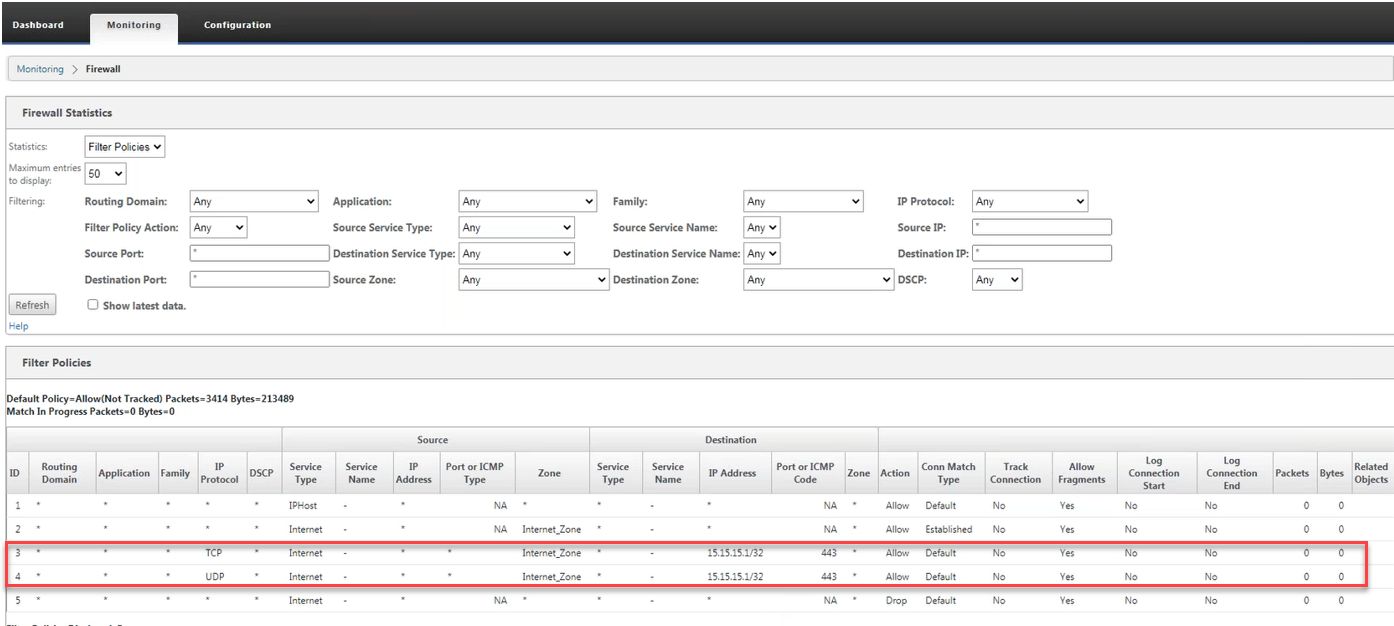

Sie können die Statistiken der Filterrichtlinie anzeigen, indem Sie zu Überwachung > Firewall-Statistiken > Filterrichtliniennavigieren.

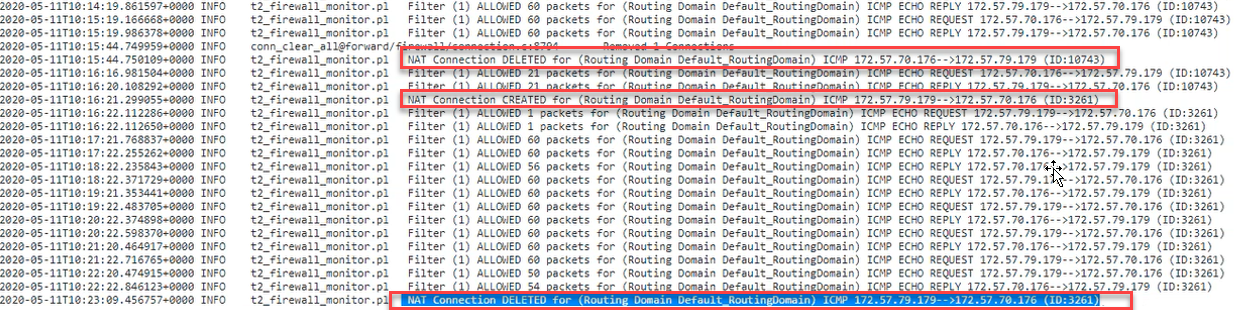

Protokolle

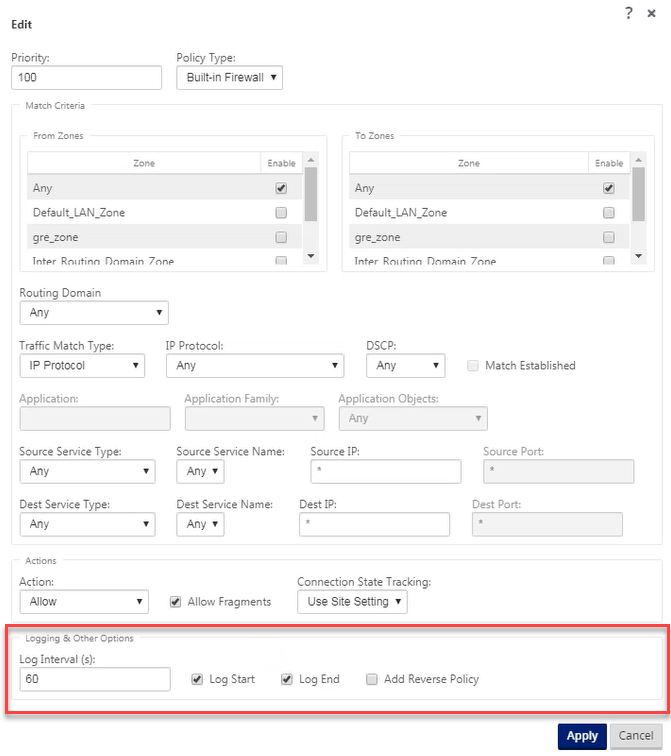

Sie können Protokolle im Zusammenhang mit NAT in Firewall-Protokollen anzeigen. Um Protokolle für NAT anzuzeigen, erstellen Sie eine Firewallrichtlinie, die Ihrer NAT-Richtlinie entspricht, und stellen Sie sicher, dass die Protokollierung auf dem Firewallfilter aktiviert ist.

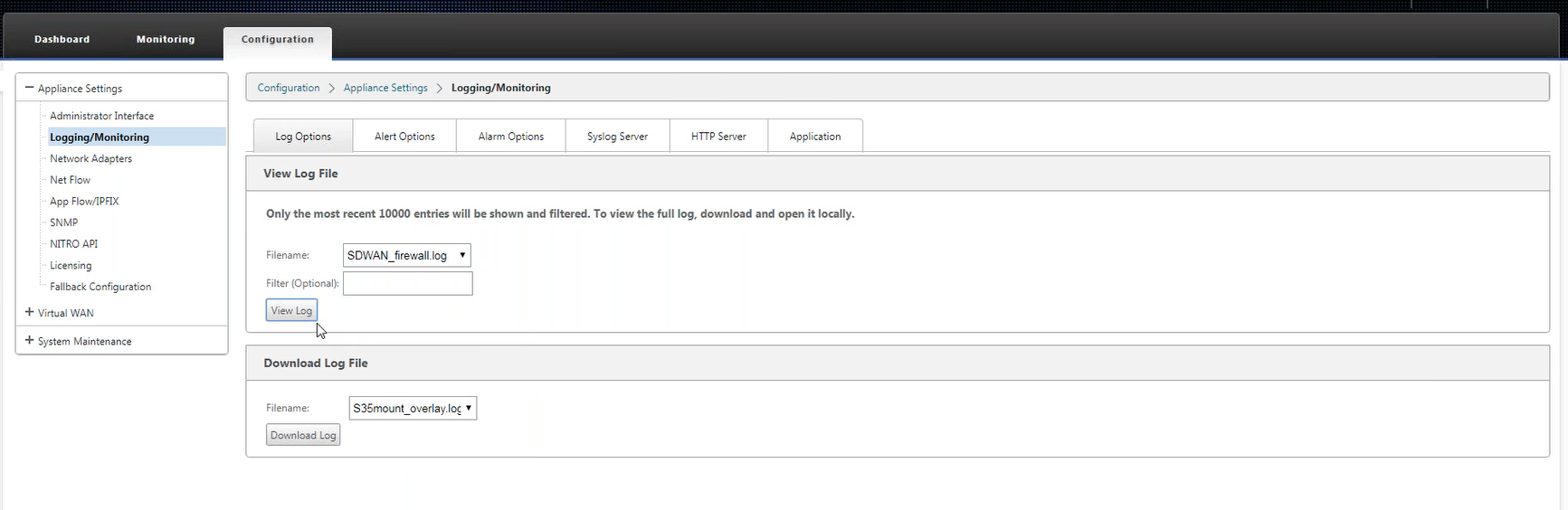

Navigieren Sie zu Logging/Monitoring > Log-Optionen, wählen Sie SDWAN_firewal.logund klicken Sie auf Protokoll anzeigen.

Die NAT-Verbindungsdetails werden in der Protokolldatei angezeigt.