Configurar el análisis periódico de Endpoint Analysis como factor en la autenticación nFactor

En Citrix Gateway, Endpoint Analysis (EPA) se puede configurar para comprobar si un dispositivo de usuario cumple determinados requisitos de seguridad y, en consecuencia, permitir el acceso de los recursos internos al usuario. El complemento Endpoint Analysis se descarga e instala en el dispositivo del usuario cuando los usuarios inician sesión en Citrix Gateway por primera vez. Si un usuario no instala el plug-in de Endpoint Analysis en el dispositivo de usuario, el usuario no puede iniciar sesión con el plug-in de Citrix Gateway.

Para conocer la EPA en los conceptos de nFactor, consulte Conceptos y entidades utilizadas para EPA en la autenticación de nFactor a través de NetScaler.

En la directiva clásica, la EPA periódica se configuró como parte de la directiva de sesión en vpn session action. En Infraestructura de directivas avanzada, se puede vincular a nFactor.

En este tema, el escaneo EPA se utiliza como una comprobación continua en una autenticación nFactor o multifactorial.

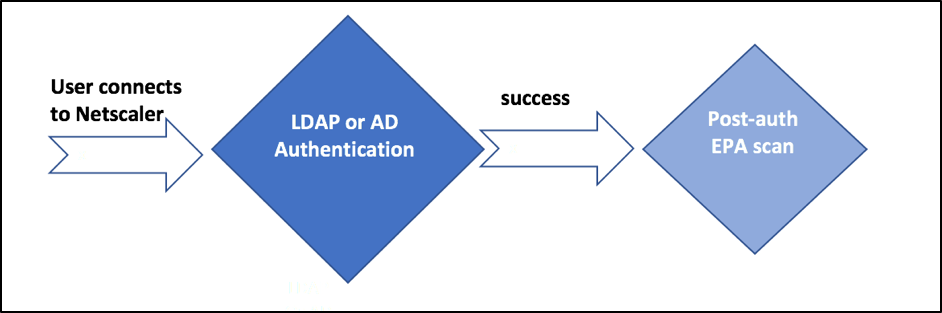

El usuario intenta conectarse a la dirección IP virtual de Citrix Gateway. Se muestra al usuario una página de inicio de sesión sencilla con un campo de nombre de usuario y contraseña para proporcionar las credenciales de inicio de sesión. Con estas credenciales, la autenticación basada en LDAP o AD se realiza en el back-end. Si tiene éxito, se mostrará al usuario una ventana emergente para autorizar el escaneo de la EPA. Una vez que el usuario lo autorice, se realiza un escaneo de la EPA y, en función del éxito o el fracaso de la configuración del cliente del usuario, se le proporciona acceso al usuario.

Si el análisis se realiza correctamente, el análisis de la EPA se realiza periódicamente para comprobar que se siguen cumpliendo los requisitos de seguridad configurados. Si se produce un error en el análisis de la EPA durante dicha comprobación, la sesión finaliza.

Requisitos previos

Se supone que existen las siguientes configuraciones:

- Configuraciones de servidor/puerta de enlace virtual VPN y servidor virtual de autenticación

- Configuraciones de servidores de LDAP y directivas asociadas

En este tema, se muestran las configuraciones de directivas y etiquetas de directivas necesarias y se asocian a un perfil de autenticación.

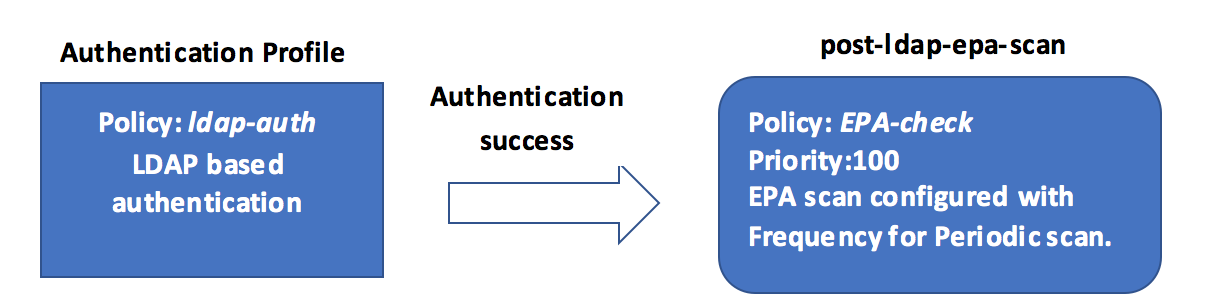

La siguiente imagen muestra el mapeo de las directivas y la etiqueta de la directiva. Este es el enfoque utilizado para la configuración, pero de derecha a izquierda.

Realice lo siguiente mediante la CLI

-

Cree una acción para realizar un análisis de la EPA y asociarlo a una directiva de análisis de la EPA.

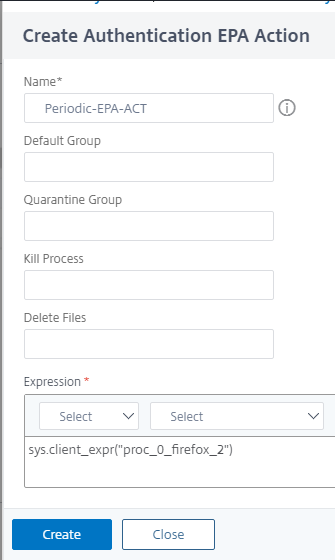

add authentication epaAction EPA-client-scan -csecexpr "sys.client_expr ("proc_2_firefox")" <!--NeedCopy-->La expresión anterior escanea si se está ejecutando el proceso “Firefox”. El plug-in de la EPA comprueba la existencia del proceso cada 2 minutos, lo que significa el dígito “2” en la expresión de escaneo.

add authentication Policy EPA-check -rule true -action EPA-client-scan <!--NeedCopy--> -

Configure la etiqueta de directiva posterior a ldap-epa-scan que aloje la directiva para el escaneo de la EPA.

add authentication policylabel post-ldap-epa-scan -loginSchema LSCHEMA_INT <!--NeedCopy-->Nota: LSCHEMA_INT está en un esquema integrado sin esquema, lo que significa que no se presenta ninguna página web adicional al usuario en este paso.

-

Asocia la directiva configurada en el paso 1 con la etiqueta de directiva configurada en el paso 2.

bind authentication policylabel post-ldap-epa-scan -policyName EPA-check -priority 100 -gotoPriorityExpression END <!--NeedCopy-->En este comando, END indica el final del mecanismo de autenticación.

-

Configure la directiva ldap-auth y asóciela a una directiva LDAP que esté configurada para autenticarse con un servidor LDAP determinado.

add authentication Policy ldap-auth -rule true -action ldap_server1 <!--NeedCopy-->donde ldap_server1 es la directiva LDAP y ldap-auth es el nombre de la directiva.

-

Asocie la directiva ldap-auth al servidor virtual de autenticación, autorización y auditoría; el siguiente paso será apuntar a la etiqueta de directiva post-ldap-epa-scan para realizar un escaneo de EPA.

bind authentication vserver MFA_AAA_vserver -policy ldap-auth -priority 100 -nextFactor post-ldap-epa-scan -gotoPriorityExpression NEXT <!--NeedCopy-->

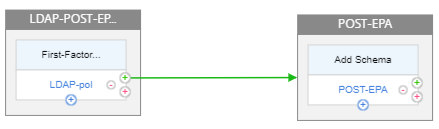

Configuración mediante el visualizador nFactor en la GUI

La configuración anterior también se puede realizar mediante nFactor Visualizer, que es una función disponible en el firmware 13.0 y versiones posteriores.

-

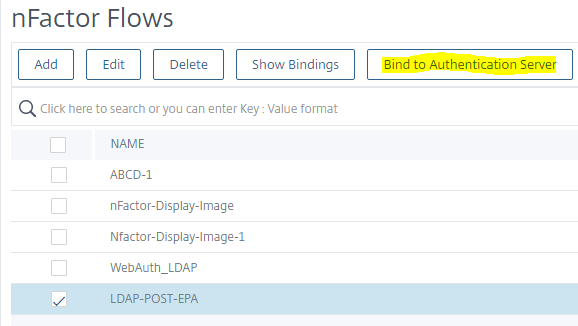

Vaya a Seguridad > Tráfico de aplicaciones AAA > nFactor Visualizer > nFactor Flow y haga clic en Agregar.

-

Haga clic en + para agregar el flujo nFactor.

-

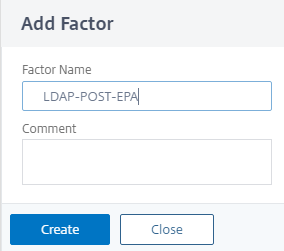

Agregue un factor. El nombre que introduzca es el nombre del flujo de nFactor.

-

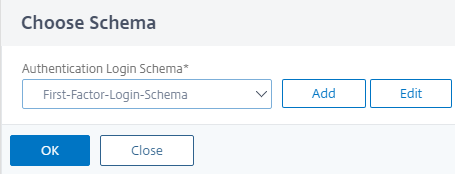

Haga clic en Agregar esquema para agregar un esquema para el primer factor y, a continuación, haga clic en Agregar.

-

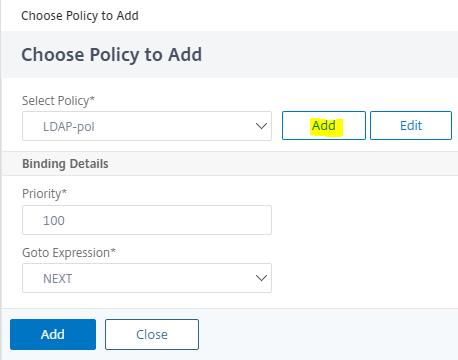

Haga clic en Agregar directiva para agregar la directiva LDAP. Si la directiva LDAP ya está creada, puede seleccionarla.

Nota:

Para crear una política LDAP, haga clic en Agregar y, en el campo Acción, seleccione LDAP. Para obtener más información sobre cómo agregar un servidor LDAP, consulte. https://support.citrix.com/article/CTX123782

-

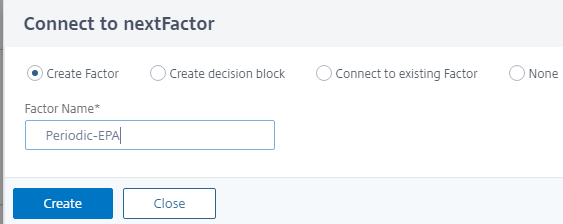

Haga clic en + para agregar el factor EPA.

-

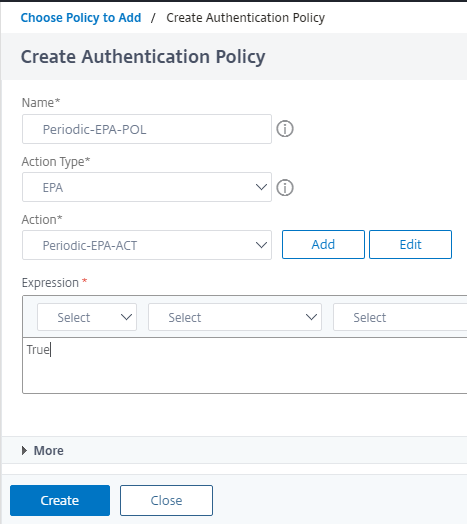

Deje la sección Agregar esquema vacía para que no se aplique ningún esquema de forma predeterminada a este factor. Haga clic en Agregar directiva para agregar la directiva y la acción de EPA posteriores a la autenticación.

Acción de la EPA:

Directiva de la EPA:

Haga clic en Crear.

-

Una vez completado el flujo de nFactor, vincule este flujo al servidor virtual de autenticación, autorización y auditoría.

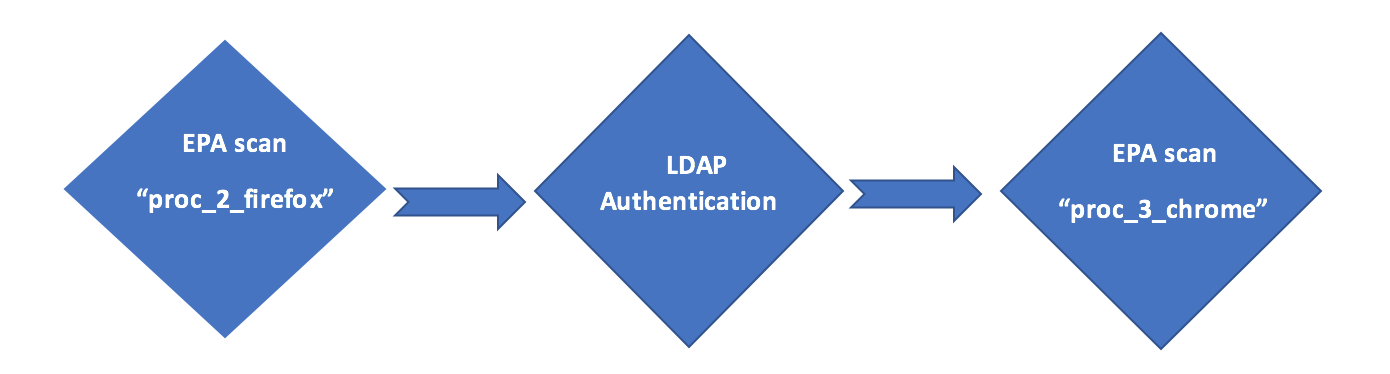

Nota: Si la EPA periódica se configura como varios factores, se considera el último factor con una configuración de EPA periódica.

Ejemplo:

En este ejemplo, la EPA es el primer factor en el que el escaneo busca el proceso “Firefox”. Si el escaneo de la EPA se realiza correctamente, se inicia la autenticación LDAP, seguida del siguiente escaneo de la EPA, que busca el proceso “Chrome”. Cuando existen varios escaneos periódicos configurados como factores diferentes, el último análisis tiene prioridad. En este caso, el plug-in de la EPA busca el proceso “Chrome” cada 3 minutos después de que el inicio de sesión se haya realizado correctamente.