Definiciones de servicios

Los canales de entrega se clasifican ampliamente en definiciones de servicios y asignación de ancho de banda.

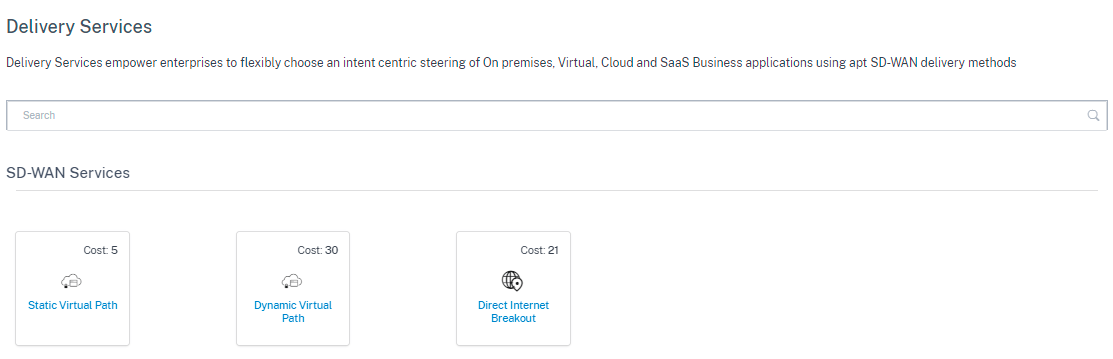

Los servicios de entrega son mecanismos de entrega disponibles en Citrix SD-WAN para dirigir diferentes aplicaciones o perfiles de tráfico mediante los métodos de entrega correctos en función de la intención empresarial. Puede configurar servicios de entrega como Internet, Intranet, Rutas virtuales, Cloud Direct, IPSec, Zscaler y LAN GRE. Los servicios de entrega se definen globalmente y se aplican a los enlaces WAN en sitios individuales, según corresponda.

Cada enlace WAN puede aplicar todos o un subconjunto de los servicios relevantes, y configurar recursos compartidos relativos de ancho de banda (%) entre todos los servicios de entrega.

El servicio Virtual Path está disponible en todos los vínculos de forma predeterminada. Los otros servicios se pueden agregar según sea necesario. Para configurar los servicios de entrega, al nivel de cliente, vaya a Configuración > Canales de entrega > Definiciones de servicios.

Los Servicios de Entrega se pueden clasificar en términos generales como los siguientes:

-

Servicio de ruta virtual: El túnel SD-WAN superpuesto de dos extremos que ofrece conectividad segura, confiable y de alta calidad entre dos sitios que alojan dispositivos SD-WAN o instancias virtuales. Establezca el ancho de banda mínimo reservado para cada ruta virtual en Kbps. Esta configuración se aplica a todos los enlaces WAN de todos los sitios de la red.

- Servicio de Internet: Canal directo entre un sitio SD-WAN e Internet público, sin encapsulación SD-WAN involucrada. Citrix SD-WAN admite la capacidad de equilibrio de carga de sesiones para el tráfico con destino a Internet a través de varios enlaces de Internet.

- Citrix Secure Internet Access: Citrix Secure Internet Access (CSIA) proporciona un paquete de seguridad completo suministrado en la nube para proteger a los usuarios, las aplicaciones y los datos contra todas las amenazas sin comprometer la experiencia de los empleados.

- Servicio directo en lanube: Un servicio en la nube que ofrece funcionalidades de SD-WAN para todo el tráfico con destino a Internet, independientemente del entorno de acogida.

- Servicio de intranet: Subyace la conectividad basada en enlaces desde un sitio de SD-WAN a cualquier sitio que no sea de SD-WAN. El tráfico no está encapsulado o puede utilizar cualquier encapsulación de ruta no virtual, como IPSec, GRE. Puede configurar varios servicios de Intranet.

Citrix Secure Internet Access

El servicio Citrix Secure Internet Access (CSIA) es un servicio propiedad de Citrix. Citrix Secure Internet Access proporciona un paquete de seguridad completo suministrado en la nube para proteger a los usuarios, las aplicaciones y los datos contra todas las amenazas sin comprometer la experiencia de los empleados. Cualquier dispositivo Citrix SD-WAN puede canalizar el tráfico al servicio CSIA.

El servicio CSIA está disponible en Configuración > Canales de entrega > Definiciones de servicio (al nivel de cliente). Puede encontrar el icono de acceso seguro a Internet de Citrix en la sección Servicios de acceso seguro.

Nota

El enlace del servicio de CSIA solo está visible si es cliente de SD-WAN Orchestrator y tiene derechos de CSIA.

Requisitos previos

Antes de habilitar el servicio CSIA en Citrix SD-WAN, cumpla con los siguientes requisitos previos:

-

Han implementado una superposición de SD-WAN, con al menos dos sitios en ejecución.

-

Limite la implementación a un único dominio de enrutamiento (dominio de enrutamiento predeterminado).

-

En las tablas de rutas SD-WAN de Citrix, identifique las rutas predeterminadas actuales (0.0.0.0/0) en la red y su coste asociado (asegúrese de que estas rutas no tengan un coste de ruta inferior al de la ruta CSIA, que está configurada con un coste predeterminado de 45).

Cree el servicio Citrix Secure Internet Access

-

Para crear un servicio de CSIA, primero ajuste el aprovisionamiento del servicio de CSIA a nivel global habilitando un porcentaje de ancho de banda para el tipo de enlace de Internet y reajuste el aprovisionamiento general de enlaces de Internet desde el servicio de rutas virtuales. Haga clic en Guardar.

Nota

A nivel global, sin el valor de aprovisionamiento para el servicio CSIA, el aprovisionamiento de IPSec automatizado del sitio SIA FALLARÁ.

-

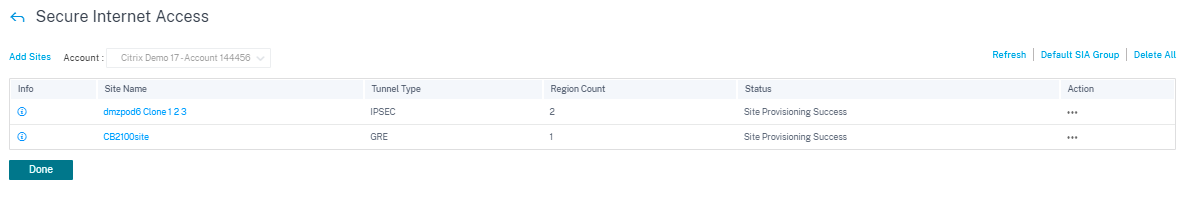

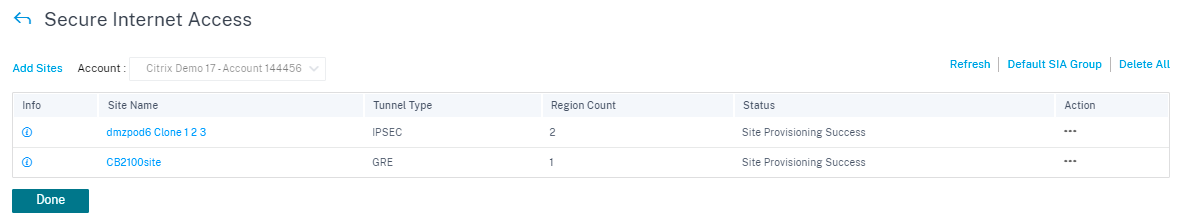

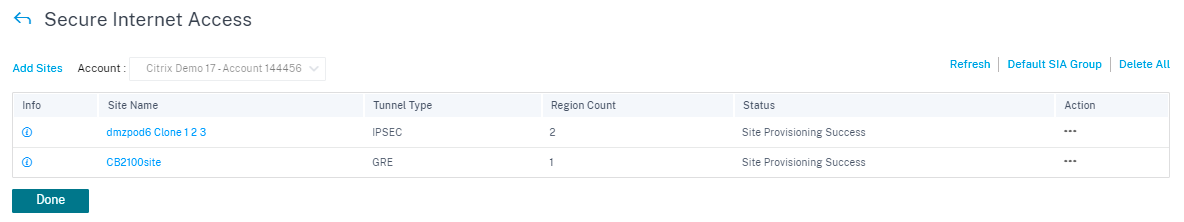

Para asignar el sitio al servicio CSIA, haga clic en el icono de Citrix Secure Internet Access. Aparece la página Acceso seguro a Internet.

Nota

Al crear un servicio SIA internamente, se crea un servicio de INTRANET automático con el dominio de enrutamiento elegido durante la configuración del sitio de CSIA y el servicio Preserve la ruta a la Intranet, que es el mando de estado del enlace WAN para ignorar automáticamente.

-

Haga clic en el enlace Agregar sitios para agregar un sitio para el servicio CSIA.

-

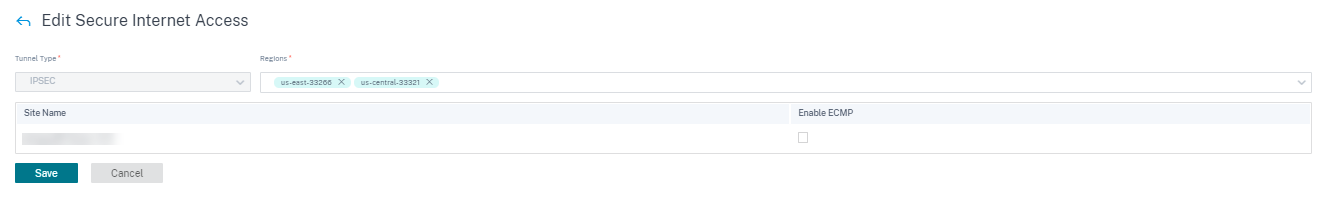

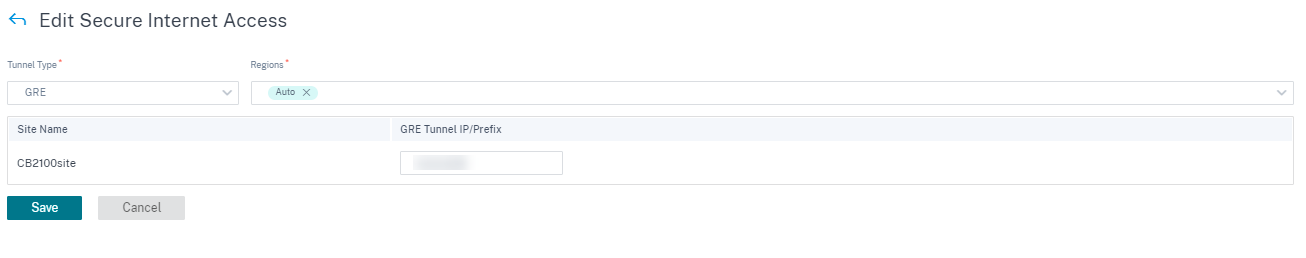

Tipo de túnel: El tipo de túnel se establece de forma predeterminada en IPSec. Los tipos adicionales se agregan más adelante. Actualmente, se admiten los túneles IPSec y GRE.

-

Regiones: Seleccione las regiones de la lista desplegable. Puede seleccionar un máximo de dos regiones. Las regiones son los puntos de presencia (POPs) que cuenta con el servicio CSIA.

Puede seleccionar todas las regiones o grupos o la opción predeterminada junto con el sitio, según sea necesario. Haga clic en Revisar y luego en Guardar la configuración. De forma predeterminada, las regiones se seleccionan automáticamente y se pueden anular manualmente. Al elegir Automático, se seleccionan los 2 POP más cercanos al túnel IPSec (según la ubicación geográfica del sitio creado en Citrix SD-WAN Orchestrator). Se selecciona un máximo de 2 POP para crear un túnel ACTIVE-STANDBY redundante para los 2 POP diferentes.

Nota

Asegúrese de configurar la dirección de sitio correcta de la sucursal en la configuración al nivel de sitio para poder automatizar la selección de PoP más cercana.

-

-

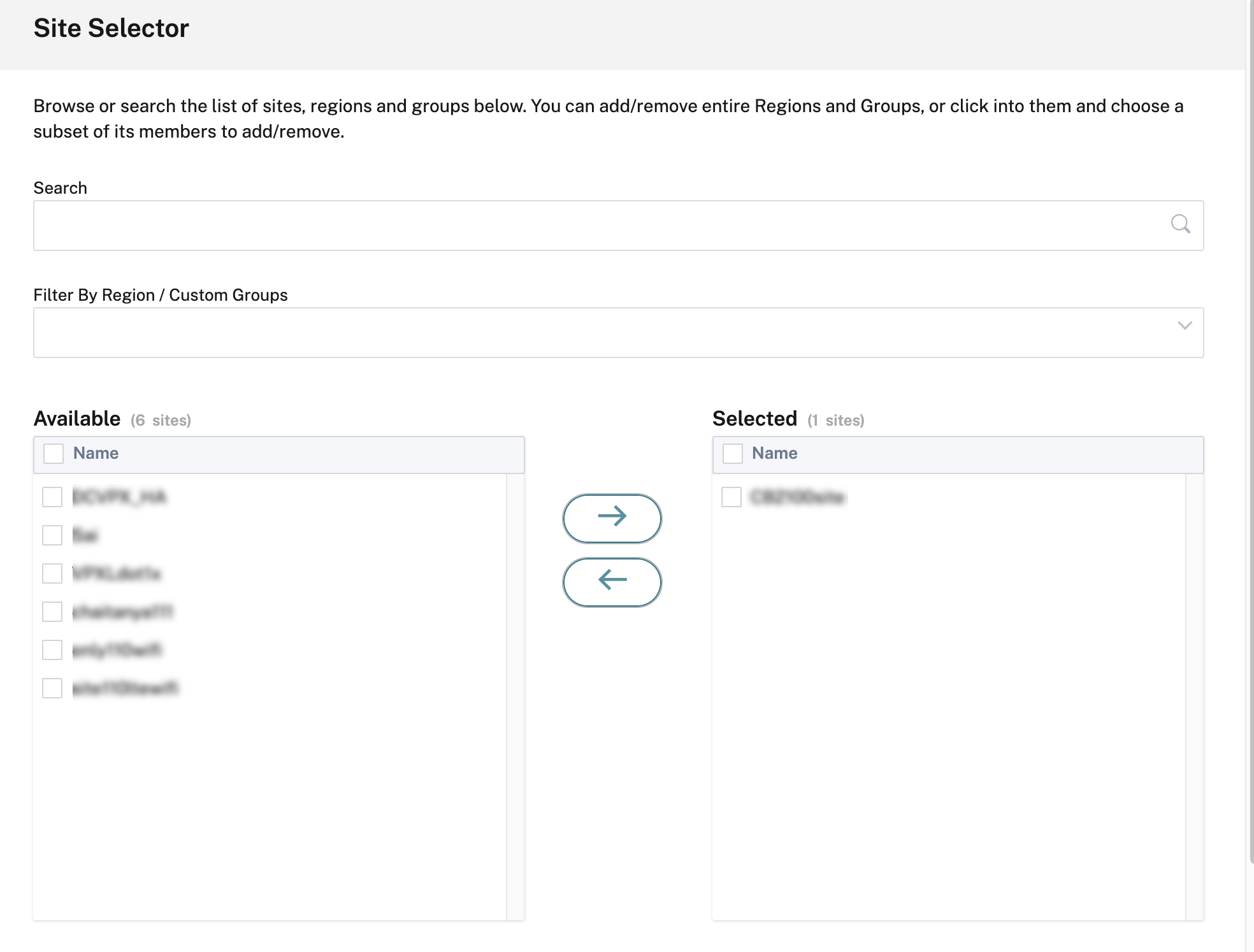

Seleccione el sitio que se debe aprovisionar automáticamente desde el sitio de Citrix SD-WAN a las PoP de CSIA Cloud.

-

Seleccione la casilla Activar ECMP para los sitios requeridos. Cuando se selecciona, el equilibrio de carga de ECMP basado en la sesión se habilita en la parte trasera. Compruebe la configuración y haga clic en Guardar.

Nota

Para un túnel IPSec, cuando hay varios POP disponibles, se crean un túnel principal y un túnel secundario para los dos POP más cercanos. Si el sitio implementado tiene más de un enlace WAN de Internet, el túnel IPSec se configura con enlaces WAN activos y en espera.

Si el tipo de túnel es GRE, debe proporcionar la entrada IP/prefijo del túnel GRE y guardar la configuración.

Nota

Para el túnel GRE, incluso si hay varios POP disponibles, siempre se conecta solo a uno de los PoP SIA más cercanos. Si el sitio implementado tiene más de un enlace WAN de Internet, solo se usa uno de los enlaces WAN de Internet para la conectividad.

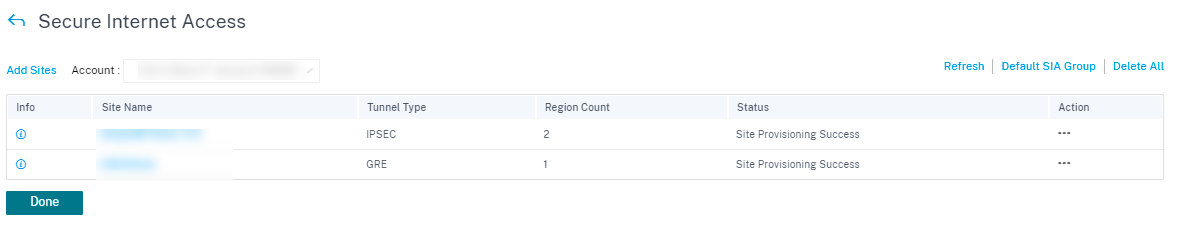

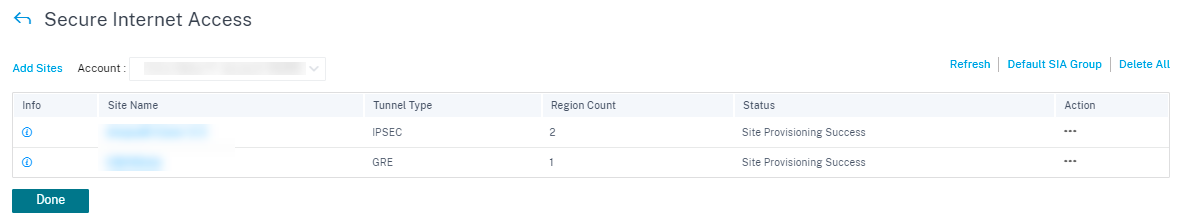

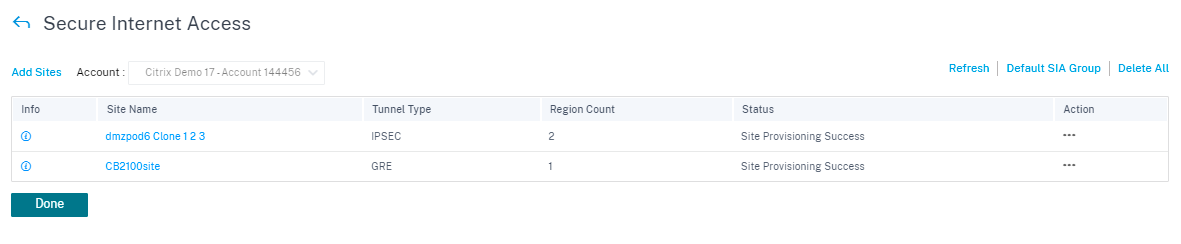

Una vez que se agrega el sitio y si el Provisioning del servicio se proporcionó en la sección Definiciones de servicios, el aprovisionamiento del sitio se realizó correctamente (el estado indica que el aprovisionamiento del sitio se realizó correctamente).

Antes de implementar la configuración, también puede configurar las rutas de la aplicación para dirigir el tráfico a este servicio.

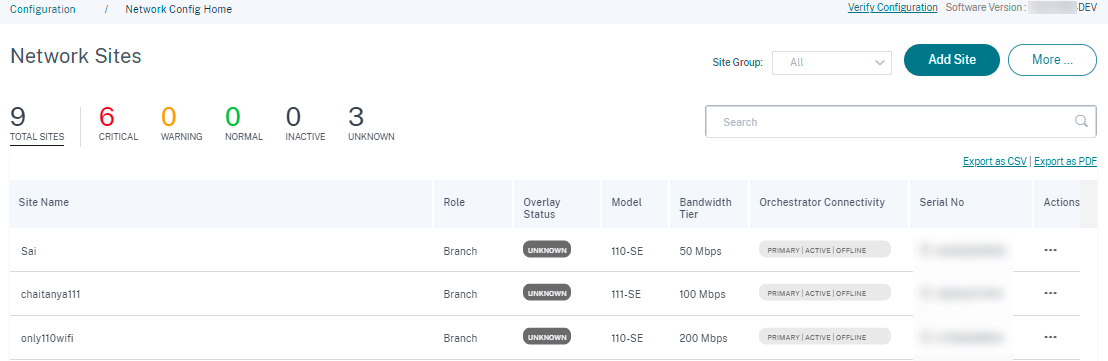

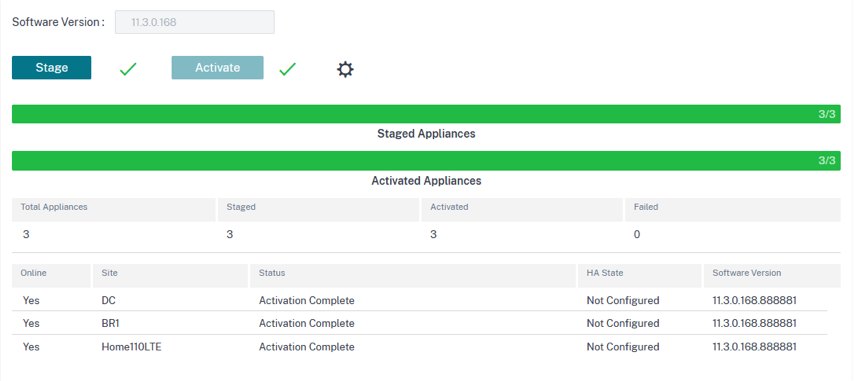

Tras agregar el sitio correctamente, verifique, organice y active la configuración para habilitar el establecimiento del túnel IPSec entre Citrix SD-WAN y el PoP en la nube de CSIA. A nivel de cliente, vaya a Configuración > Network Home. En la esquina superior derecha, haga clic en Más y seleccione *Deploy Config/Software. Se le redirigirá a la página de implementación. Como alternativa, puede ir a Configuración > Implementación para ir a la página de implementación.

Haga clic enPreparar y activary asegúrese de que los sitios implementados indiquen el estado deactivación completada.

El túnel IPSec se implementa después de la activación correcta de la configuración. Si se produce un error al conectarse a la red de CSIA o al agregar un sitio, o si el túnel está en mal estado, haga clic en Actualizar para reaprovisionar o volver a intentar la conectividad.

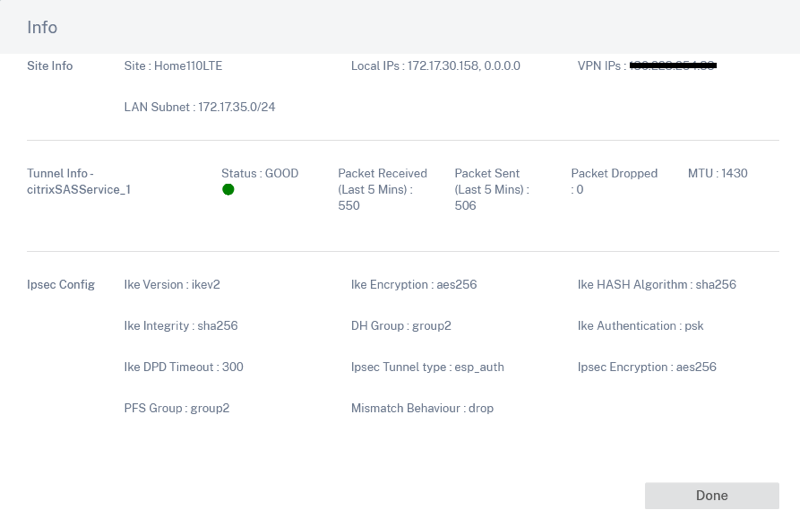

Una vez que los túneles se hayan configurado correctamente y estén activos, el icono de información proporciona los detalles de la configuración y el estado del túnel de CSIA. Puede verificar el estado del túnel con un punto final local y remoto. Además, el estado del túnel con las estadísticas de los paquetes entrantes y salientes.

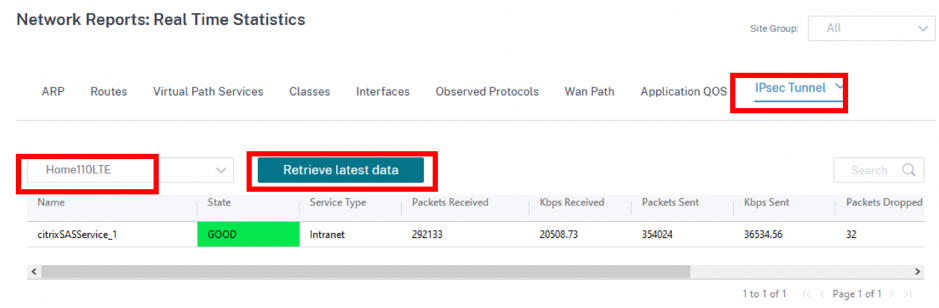

También puede comprobar el estado del túnel IPSec seleccionando el sitio específico en Informes > Tiempo real > Estadísticas > Túnel IPSec > haga clic en Recuperar datos más recientes.

Puede modificar o eliminar la configuración de CSIA específica de un sitio mediante la columna Acción. Para eliminar todos los sitios configurados de CSIA a la vez, haga clic en Eliminar todo.

Redirección de tráfico

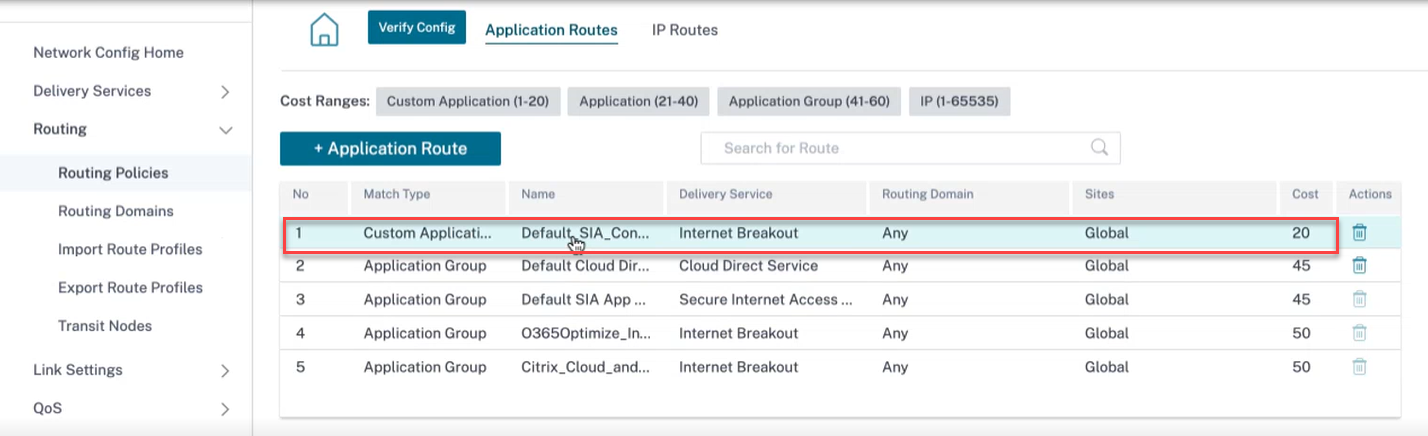

Una vez configurados los túneles, debe dirigir el tráfico a esos túneles. La redirección del tráfico se puede dirigir a través de rutas (rutas de aplicación) asignadas a un servicio determinado. Cree la ruta de la aplicación al incluir las aplicaciones correspondientes, que deben guiarse a través del servicio CSIA.

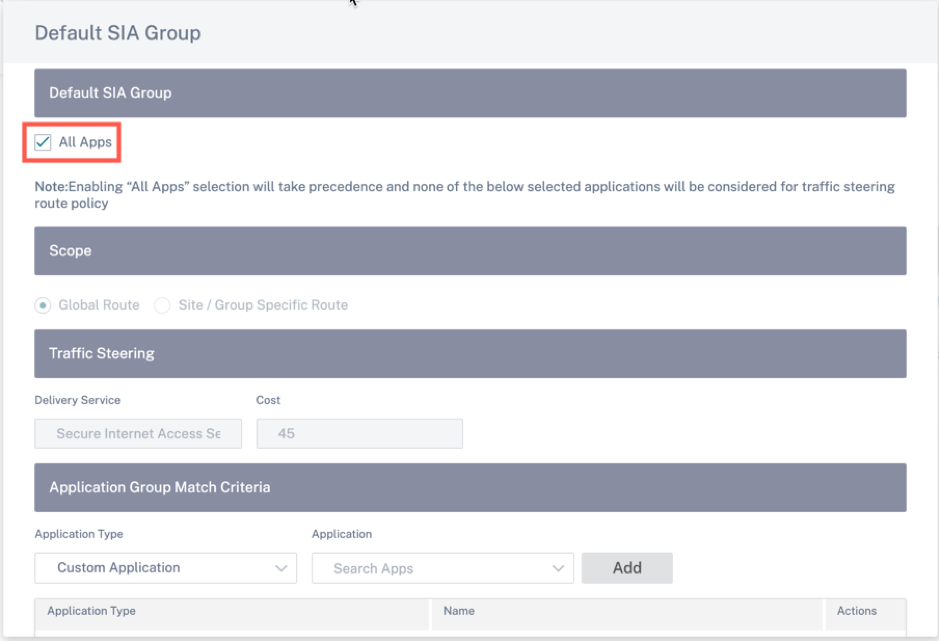

Para CSIA, puede seleccionar el grupo de aplicaciones predeterminado o crear un grupo de aplicaciones y asignarlo al servicio de CSIA. Realice una de las siguientes acciones según sea necesario:

-

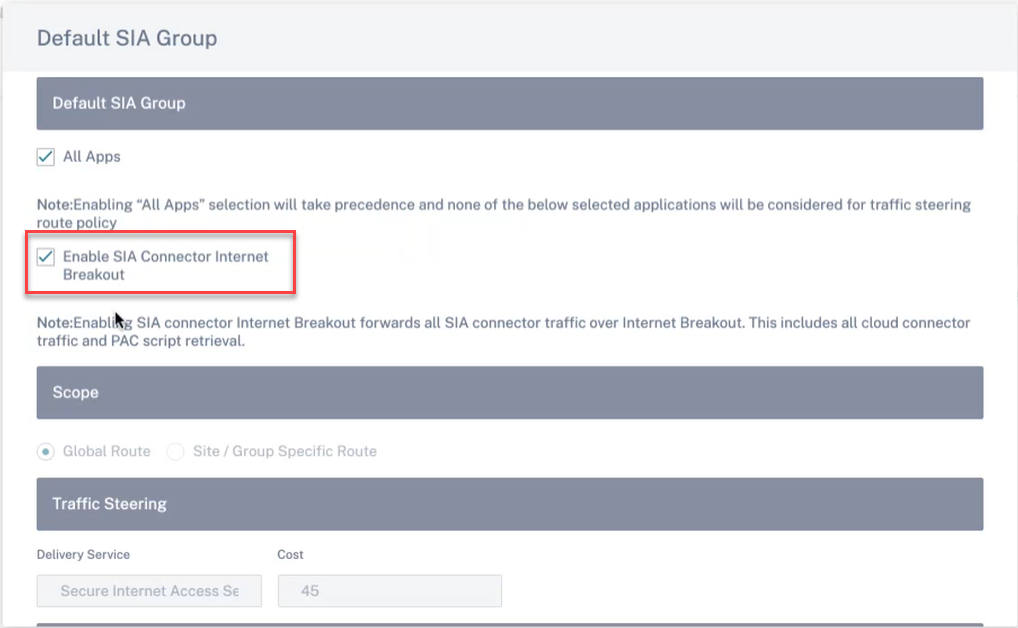

Haga clic en el enlace Grupo SIA predeterminado y podrá seleccionar la casilla Todas las aplicaciones en el grupo CSIA predeterminado.

-

En la sección Criterios de coincidencia de grupos de aplicaciones, seleccione el tipo de aplicación y la aplicación en la lista desplegable y haga clic en Agregar.

Haga clic en Guardar para configurar los criterios de coincidencia seleccionados y, según su selección, el tráfico se puede canalizar a CSIA.

Nota

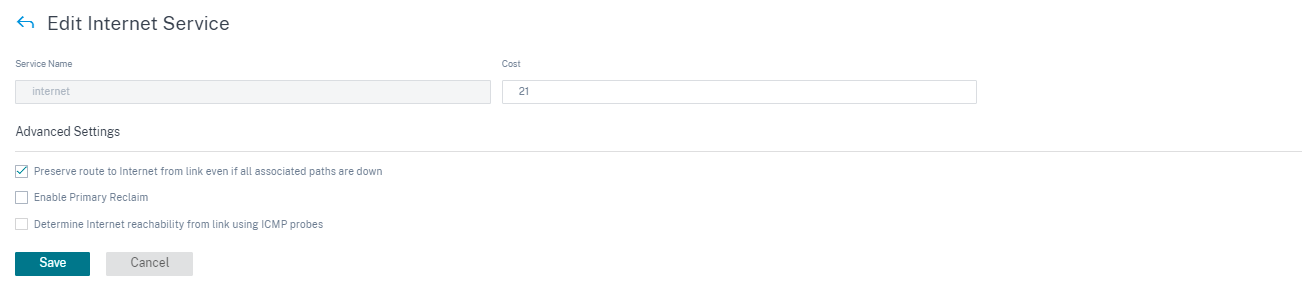

Para la configuración de dirección de tráfico, el valor predeterminado con un coste de ruta es 45. Si tiene un servicio de Internet o una ruta de backhaul configurados en este entorno, esas rutas deben configurarse con un coste de ruta más alto para que la redirección de CSIA tenga prioridad. Por ejemplo, si el servicio de Internet está habilitado, puede establecer un coste de ruta más alto actualizando el campo Coste.

Nota

Debe realizar otra etapa y activación desde la página principal de la red si no la configuró durante la configuración inicial del servicio CSIA.

Cualquier dispositivo de usuario de esta red SD-WAN que se implemente con agentes de software de Cloud Connector también debe guiarse en consecuencia.

Interrupción de Internet con conector SIA

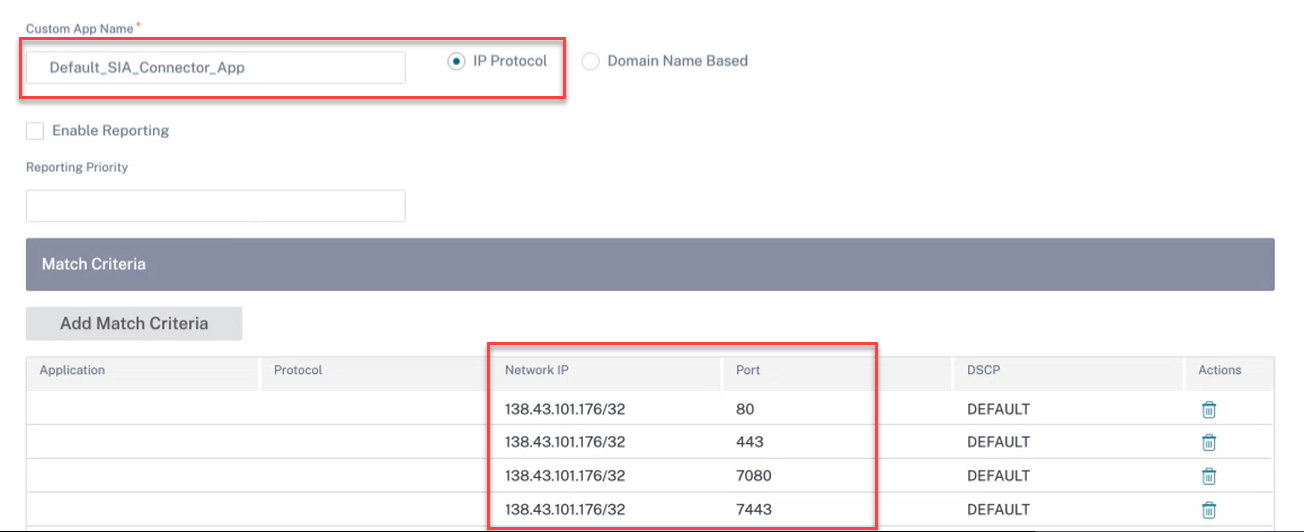

Si un cliente de una sucursal tiene instalado el proxy de Cloud Connector, el tráfico ya está tunelizado independientemente de si la rama está o no. Para evitar la doble redirección (a través del proxy de Cloud Connector y los túneles SD-WAN), se crea una aplicación personalizada para filtrar todo el tráfico destinado a la puerta de enlace de CSIA y los nodos informadores, junto con otros puertos TCP conocidos que se espera que utilicen los Cloud Connectors y evitar que usen los túneles. Esto permite a los usuarios de dispositivos gestionados con Cloud Connector acceder libremente al sitio de SD-WAN. Los dispositivos gestionados, con Cloud Connector, pueden hacer uso del servicio de Internet, mientras que los dispositivos no gestionados utilizan los túneles para la redirección.

La opción Habilitar SIA Collector Internet Breakout está habilitada de forma predeterminada. Para inhabilitarlo, al nivel de red, vaya a Canales de entrega > Definiciones de servicios > Citrix Secure Internet Access > Grupo SIA predeterminado.

Haga clic en Actualizar.

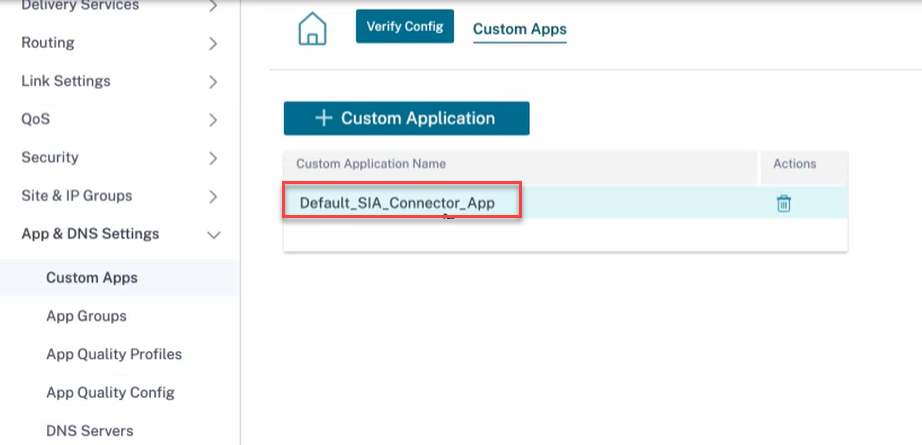

Se crea automáticamente una aplicación personalizada Default_SIA_Connector_App para filtrar el tráfico de Cloud Connector.

Se crea una lista de permitidos que coincida con los criterios para el puerto con las direcciones IP públicas asociadas a su puerta de enlace de CSIA.

También se crea automáticamente una ruta de aplicación para dirigir el tráfico de aplicaciones personalizado al servicio de Internet para los sitios de destino.

Servicio directo en la nube

El servicio Cloud Direct ofrece funcionalidades de SD-WAN como un servicio en la nube a través de una entrega confiable y segura de todo el tráfico con destino a Internet, independientemente del entorno de alojamiento (centro de datos, nube e Internet).

Servicio Directo en la nube:

- Mejora la visibilidad y la gestión de la red.

- Permite a los partners ofrecer servicios SD-WAN administrados para aplicaciones SaaS críticas para el negocio a sus clientes finales.

Ventajas

El servicio directo en la nube ofrece las siguientes ventajas:

- Redundancia: Utiliza varios enlaces WAN de Internet y proporciona una conmutación por error perfecta.

- Agregación de enlaces: Utiliza todos los enlaces WAN de Internet al mismo tiempo.

- Equilibrio de carga inteligente en conexiones WAN de diferentes proveedores:

- Medición de la pérdida de paquetes, la fluctuación y el rendimiento.

- Identificación de aplicaciones personalizadas.

- Requisitos de aplicación y adecuación del rendimiento del circuito (adaptarse a las condiciones de red en tiempo real).

- Capacidad de QoS dinámica de nivel SLA para el circuito de Internet:

- Se adapta dinámicamente a los diferentes niveles de rendimiento del circuito.

- Adaptación a través de un túnel en los puntos finales de entrada y salida.

- Redireccionar llamadas VOIP entre circuitos sin soltar la llamada.

- Monitorización y visibilidad de extremo a extremo.

Para configurar los sitios para Cloud Direct Service, desde el nivel de cliente, vaya a Configuración > Canales de entrega > Definiciones de servicios y haga clic en el icono SaaS de Cloud Direct Service, en SaaS y Cloud On-Ramp Services.

También puede configurar el servicio directo en la nube desde Configuración > Servicios SaaS y Cloud On-Ramp > Cloud Direct.

Las siguientes son algunas de las configuraciones admitidas:

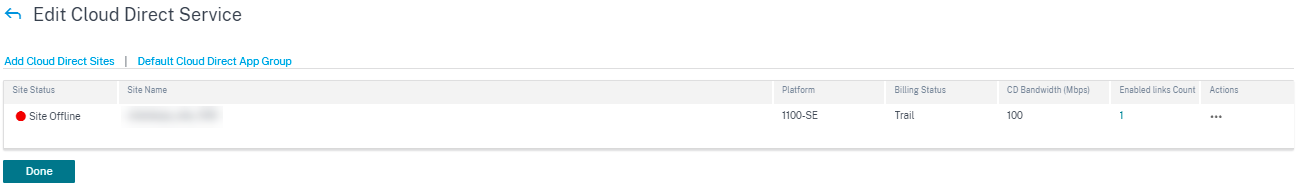

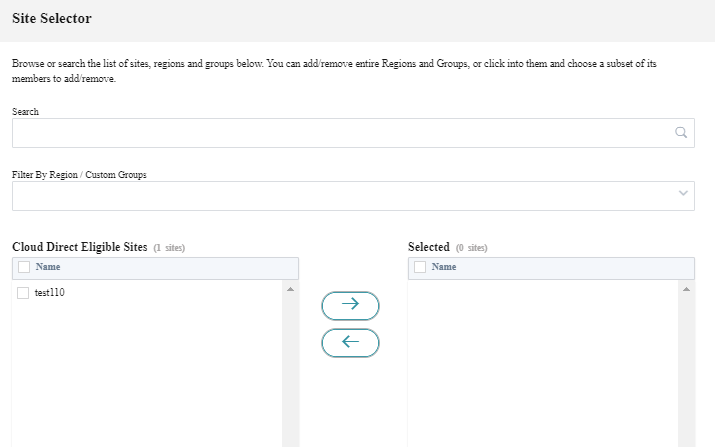

Agregar sitios de Cloud Direct

Al hacer clic en el enlace Agregar sitios de Cloud Direct, aparece la página de selección de sitios. Puede explorar o buscar en la lista de sitios, regiones y grupos que aparece a continuación. Puede agregar o eliminar regiones y grupos completos, o hacer clic en ellos y elegir un subconjunto de sus miembros. Una vez hecho esto, haga clic en Guardar.

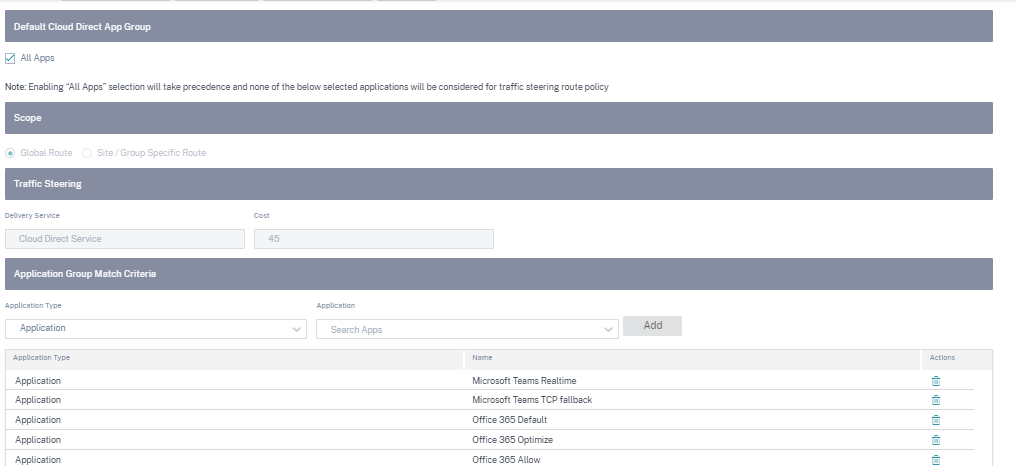

Grupo de aplicaciones predeterminado de Cloud Direct

Para dirigir aplicaciones específicas a través de Cloud Direct, puede agregar las aplicaciones relevantes desde el enlace predeterminado del grupo de aplicaciones de Cloud Direct.

- Todas las aplicaciones: Al habilitar esta casilla de verificación, se redirige todo el tráfico con destino a Internet a través del servicio Cloud Direct. Ninguna de las aplicaciones seleccionadas a continuación se considera para la directiva de rutas de desvío de tráfico.

-

Ámbito:

- Ruta global: Cuando se selecciona esta opción, las rutas de la aplicación agregadas como parte de este grupo predeterminado se aplican a todos los sitios en los que se implementa el servicio Cloud Direct.

- Ruta específica del sitio o grupo: Cuando se selecciona esta opción, la dirección de las rutas de la aplicación se puede realizar al nivel de sitio o en la sección Rutas globales, vinculándola a un sitio específico.

-

Dirección de tráfico:

- Servicio de entrega: Representa el servicio directo en la nube.

- Coste: Refleja la prioridad relativa de cada ruta. Reduzca el coste, mayor será la prioridad.

- En la sección Criterios de coincidencia de grupos de aplicaciones, seleccione el tipo de aplicación y la aplicación en la lista desplegable y haga clic en Agregar.

- Haga clic en Guardar para configurar los criterios de coincidencia seleccionados.

Puede elegir la región y seleccionar los sitios en consecuencia.

Al seleccionar todos los sitios y, a continuación, hacer clic en Guardar, los sitios se muestran con información como el nombre del sitio, la plataforma, el ancho de banda de la suscripción y el modelo de facturación. Tiene la opción de modificar el ancho de banda de la suscripción y el modelo de facturación.

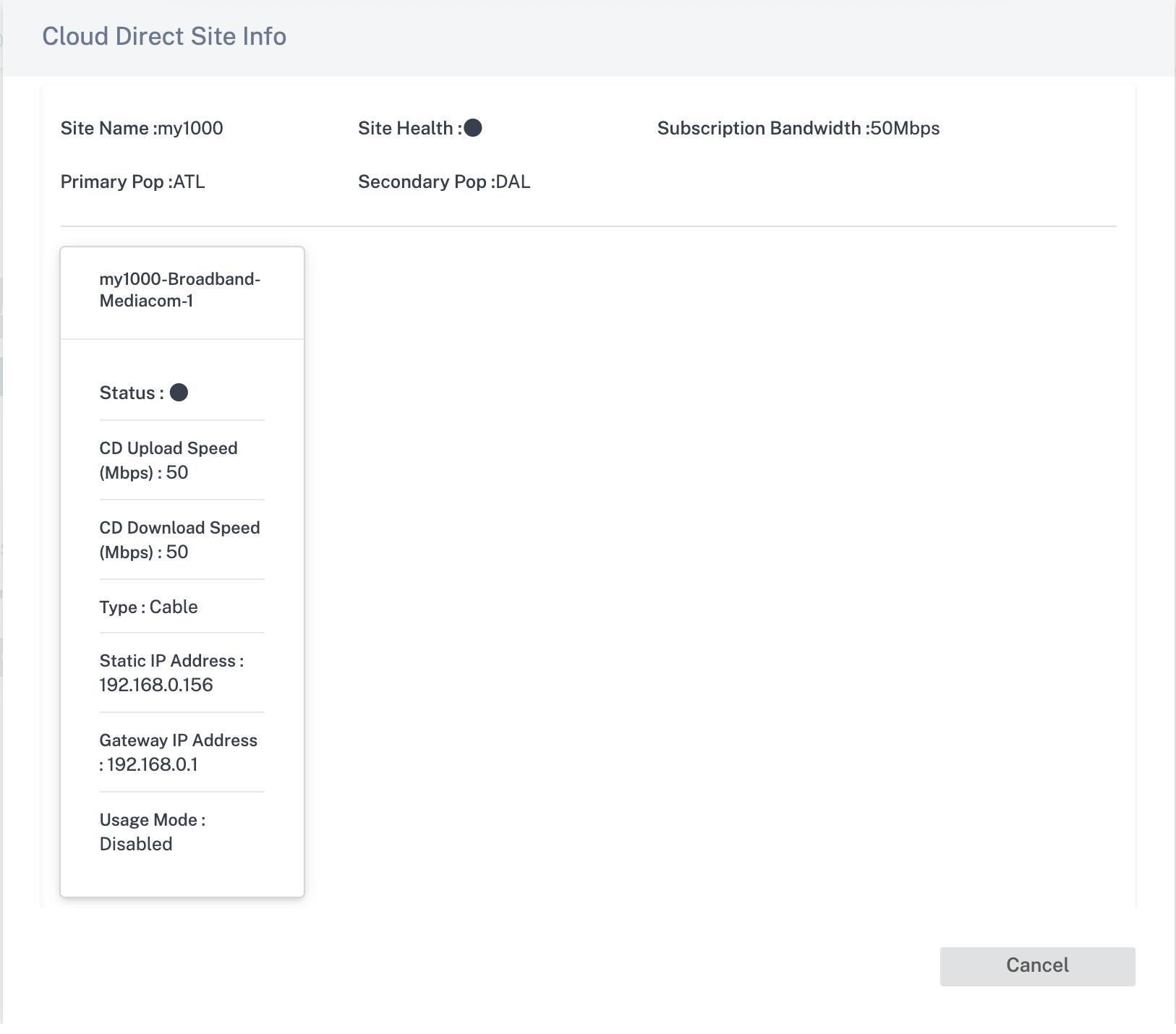

Puede comprobar que el sitio se ha creado con los siguientes detalles:

- Estado del sitio: muestra el estado de si el sitio está desplegado o no. Si se implementa, el estado indicaría si el sitio de Cloud Direct está conectado o no.

- Nombre del sitio: muestra el nombre del sitio para el que se está implementando la función Cloud Direct.

- Plataforma: Para el sitio seleccionado, el nombre del modelo de dispositivo correspondiente se rellena automáticamente y se muestra aquí, por ejemplo, — 210-SE.

- Estado de facturación: muestra el estado de facturación.

- Ancho debanda directo de nube con licencia (Mbps): muestra la información sobre el ancho de banda de El ancho de banda de suscripción está asociado con la licencia para el servicio Cloud Direct.

- Recuento de enlaces habilitados: muestra el recuento de enlaces WAN habilitados para este servicio.

- Acciones: Puede optar por eliminar la configuración del sitio de Cloud Direct creada para este dispositivo SD-WAN o ver la configuración del sitio de Cloud Direct y los detalles del enlace WAN en modo de solo lectura.

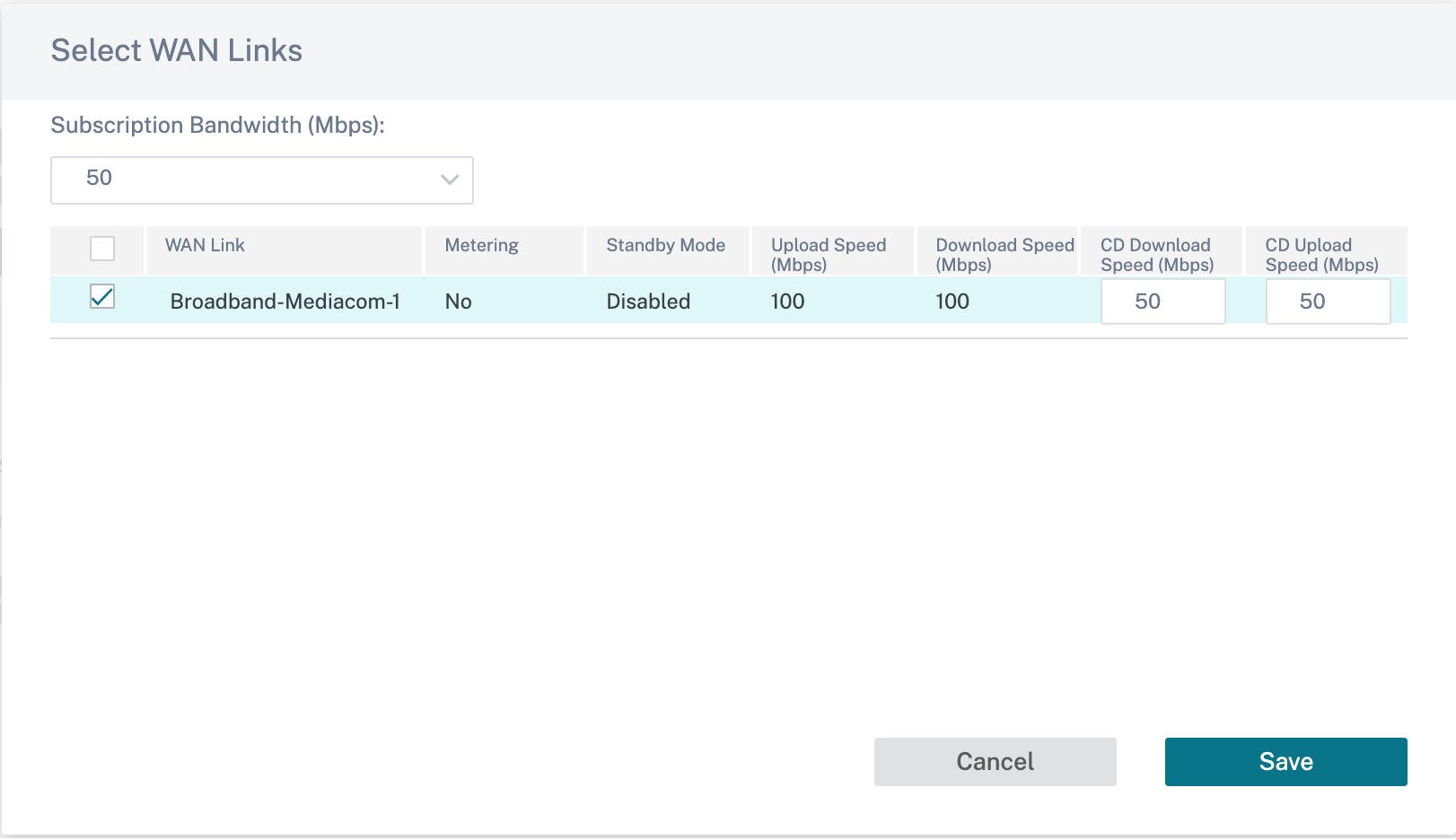

Haga clic en la entrada del sitio y podrá modificar el ancho de banda de suscripción y realizar cambios en el enlace WAN que se está seleccionando para este servicio. Además, puede modificar las velocidades de entrada (carga) y salida (descarga) del servicio Cloud Direct en cada uno de los enlaces WAN seleccionados.

Nota

- De forma predeterminada, selecciona los cuatro primeros enlaces WAN de Internet.

- Los valores de las velocidades de carga y descarga de Cloud Direct no deben superar el valor del ancho de banda de la suscripción.

Puede crear objetos de aplicación para rutas basadas en aplicaciones. Cree la ruta de aplicación incluyendo las aplicaciones correspondientes, que deben dirigirse a través del servicio Cloud Direct. Para obtener más información, consulte Directivas de enrutamiento.

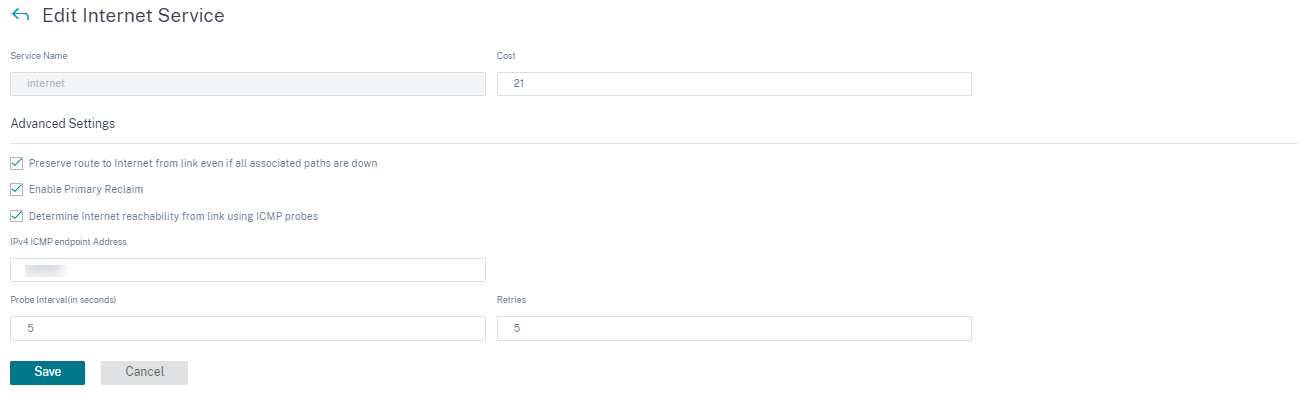

Servicio de Internet

Elservicio de Internet está disponible de forma predeterminada como parte de los servicios de entrega. Para configurar un servicio de Internet, desde el nivel de cliente, vaya a Configuración > Canales de entrega > Definiciones de servicios. En la sección Servicios de SD-WAN, seleccione el icono Direct Internet Breakout y, a continuación, haga clic en Agregar.

Puede configurar los siguientes servicios de Internet:

- Preserve la ruta a Internet desde el enlace incluso si todas las rutas asociadas están inactivas: Puede configurar el coste de la ruta del servicio de Internet en relación con otros servicios de entrega. Con este servicio, puede conservar la ruta a Internet desde el enlace, incluso si todas las rutas asociadas están inactivas. Si todas las rutas asociadas a un enlace WAN están muertas, el dispositivo SD-WAN utiliza esta ruta para enviar o recibir tráfico de Internet.

- Determine la accesibilidad de Internet desde un enlace mediante sondas ICMP: Puede habilitar las sondas ICMP para enlaces WAN de Internet específicos a un servidor explícito en Internet. Con la configuración de la sonda ICMP, el dispositivo SD-WAN trata el enlace a Internet como activo cuando las rutas de los miembros del enlace están activas o cuando se recibe la respuesta de la sonda ICMP del servidor.

- Dirección de punto final ICMP de IPv4: La dirección IPv4 de destino o la dirección del servidor.

- Intervalo de sondeo (en segundos): intervalo de tiempo en el que el dispositivo SD-WAN envía los sondeos en los enlaces WAN configurados por Internet. De forma predeterminada, el dispositivo SD-WAN envía sondeos en los enlaces WAN configurados cada 5 segundos.

- Reintentos: Número de reintentos que puede intentar antes de determinar si el enlace WAN está activo o no. Tras 3 fallos de sonda consecutivos, el enlace WAN se considera inactivo. El máximo de reintentos permitido es de 10.

Modos de implementación compatibles

El servicio de Internet se puede utilizar en los siguientes modos de implementación:

- Modo de implementación en línea (superposición SD-WAN)

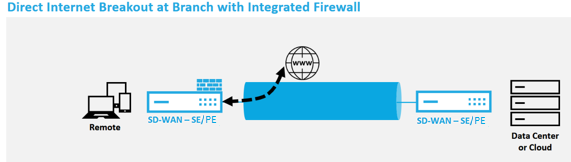

Citrix SD-WAN se puede implementar como solución superpuesta en cualquier red. Como solución de superposición, la SD-WAN generalmente se implementa detrás de routers perimetrales o firewalls existentes. Si la SD-WAN se implementa detrás de un firewall de red, la interfaz se puede configurar como confiable y el tráfico de Internet se puede enviar al firewall como una puerta de enlace a Internet.

- Modo Edge o Gateway

Citrix SD-WAN se puede implementar como dispositivo perimetral, reemplazando los dispositivos de firewall o enrutador perimetral existentes. La función de firewall integrado permite que la SD-WAN proteja la red de la conectividad directa a Internet. En este modo, la interfaz conectada al vínculo público de Internet se configura como no confiable, lo que obliga a habilitar el cifrado, y las funciones de firewall y NAT dinámico están habilitadas para proteger la red.

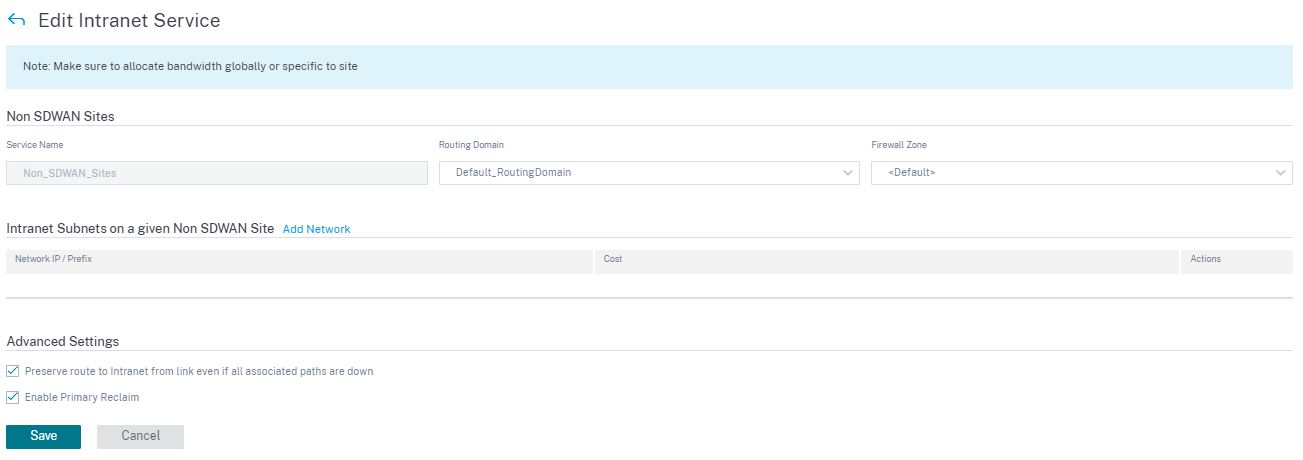

Servicio de intranet

Puede crear varios servicios de intranet. Para agregar un servicio de Intranet, desde el nivel de cliente, vaya a Configuración > Canales de entrega > Definiciones de servicios. En la sección Servicios de intranet, haga clic en Agregar.

Una vez creado el servicio de Intranet en el nivel global, puede hacer referencia a él en el nivel de enlace WAN. Proporcione un nombre de servicioy seleccione el dominio de enrutamiento y la zona de firewallque quiera. Agregue todas las direcciones IP de la intranet a través de la red para que otros sitios de la red puedan interactuar. También puede conservar la ruta a la intranet desde el vínculo incluso si todas las rutas asociadas están incompletas.

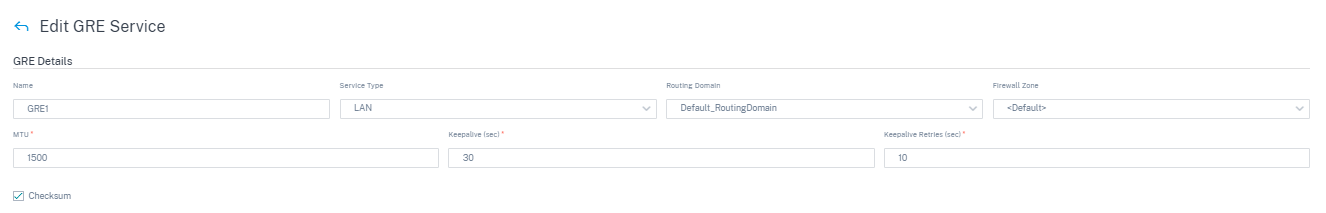

Servicio GRE

Puede configurar los dispositivos SD-WAN para terminar túneles GRE en la LAN.

Para agregar un servicio GRE, desde el nivel de cliente, vaya a Configuración > Canales de entrega > Definiciones de servicios. También puede navegar a la página de configuración de los servicios GRE desde Configuración > Seguridad.

En la sección IPSec y GRE, vaya a Servicios de IPSec y haga clic en Agregar.

Detalles del GRE:

- Tipo de servicio: Seleccione el servicio que utiliza el túnel GRE.

- Nombre: Nombre del servicio GRE de LAN.

- Dominio de redirección: Dominio de redirección del túnel GRE.

- Zona de firewall: La zona de firewall elegida para el túnel. De forma predeterminada, el túnel se coloca en Default_LAN_ZONE.

- MTU: Unidad de transmisión máxima: El tamaño del datagrama IP más grande que se puede transferir a través de un enlace específico. El rango es de 576 a 1500. El valor predeterminado es 1500.

- Mantener vivo: El período transcurrido entre el envío de mensajes de mantenimiento activo. Si se configura en 0, no se envían paquetes de mantenimiento vivo, pero el túnel permanece activo.

- Reintentos de Keep Alive: Número de veces que el dispositivo Citrix SD-WAN envía paquetes de mantenimiento activo sin respuesta antes de que desconecte el túnel.

- Checksum: habilita o inhabilita Checksum para el encabezado GRE del túnel.

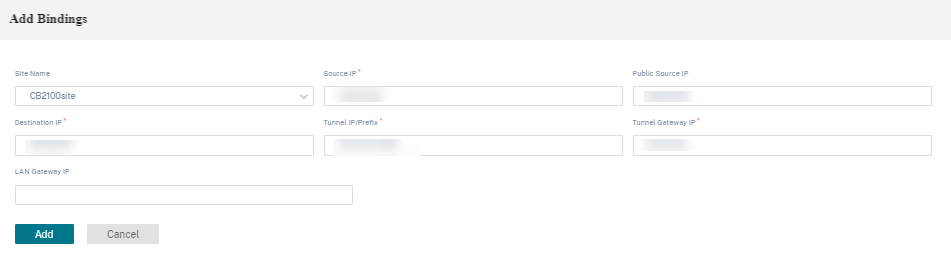

Vinculaciones de sitios:

- Nombre del sitio: El sitio para mapear el túnel GRE.

- IP de origen: La dirección IP de origen del túnel. Esta es una de las interfaces virtuales configuradas en este sitio. El dominio de redirección seleccionado determina las direcciones IP de origen disponibles.

- IP de origen público: La IP de origen si el tráfico del túnel pasa por NAT.

- IP de destino: La dirección IP de destino del túnel.

- IP/prefijo del túnel: La dirección IP y el prefijo del túnel GRE.

- IP de puerta de enlace de túnel: La dirección IP del siguiente salto para enrutar el tráfico del túnel.

- IP de puerta de enlace LAN: La dirección IP del siguiente salto para enrutar el tráfico LAN.

Servicio Zscaler

La plataforma de seguridad en la nube de Zscaler proporciona una serie de publicaciones de comprobación de seguridad en más de 100 centros de datos de todo el mundo. Con solo redirigir el tráfico de Internet al servicio Zscaler, puede proteger inmediatamente sus tiendas, sucursales y ubicaciones remotas.

El servicio Citrix SD-WAN Orchestrator proporciona autenticación de socios en Zscaler Cloud. Para autenticarse, haga clic en el icono de configuración situado junto a Zscaler que aparece en la sección Servicios de seguridad en la nube.

Para autenticarse, desde el nivel de cliente, vaya a Configuración > Canales de entrega > Definiciones de servicio. En la sección Servicios de seguridad en la nube, haga clic en el icono de Zscaler. Aparece la página de configuración de Zscaler.

También puede navegar a la página de configuración de Zscaler desde Configuración > Seguridad.

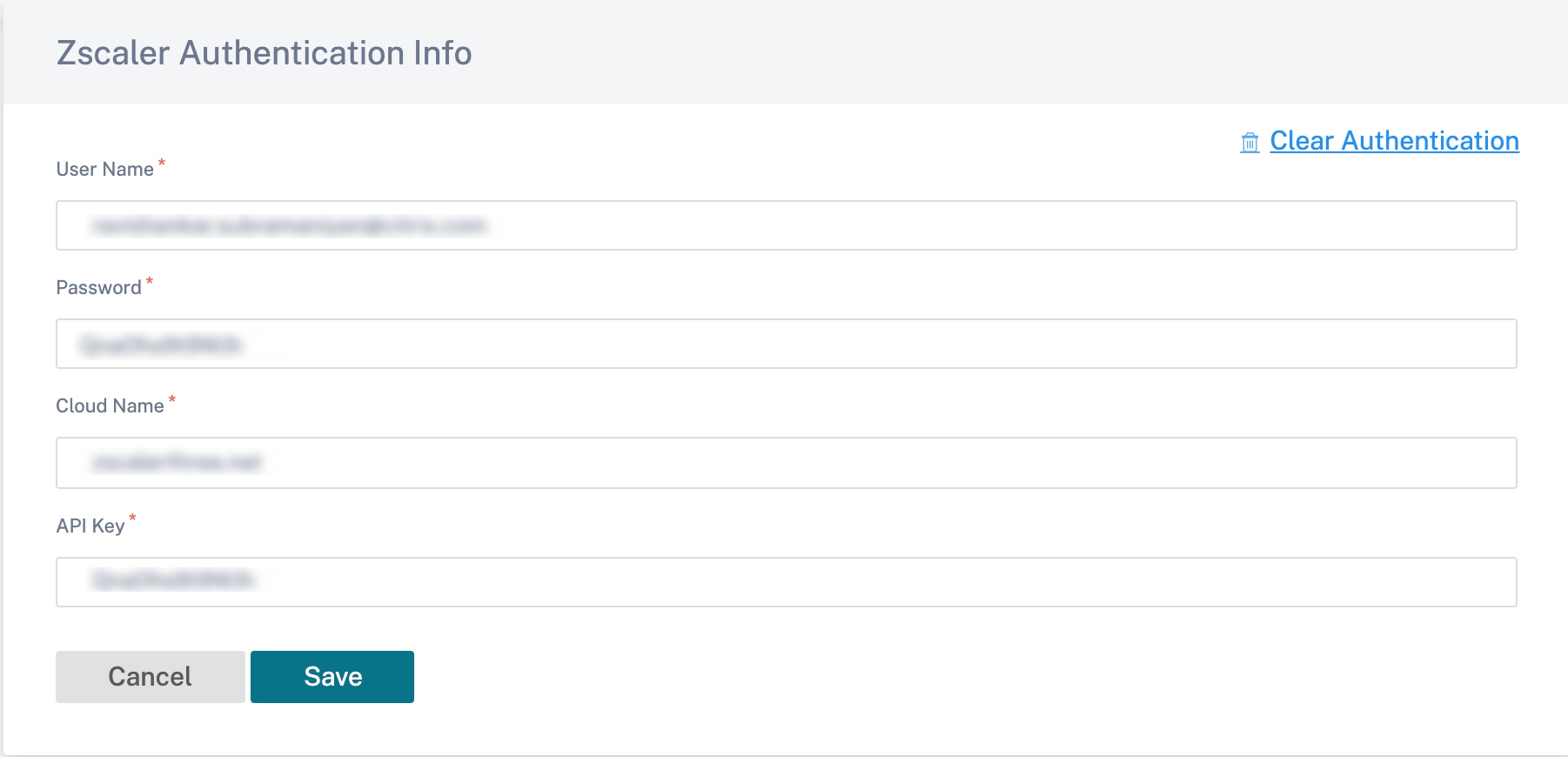

En la página de configuración de Zscaler, haga clic en el enlace de autenticación. Aparece la página de información de autenticación de Zscaler.

-

En la página de información de autenticación de Zscaler, introduzca su nombre de usuario y contraseña.

-

Nombre de nube: El nombre de la nube que está disponible en la URL que los administradores utilizan para iniciar sesión en el servicio Zscaler. En el siguiente ejemplo, help.zscaler.com es la URL y zScaler.com es el nombre de la nube.

Para maximizar la eficiencia operativa, Zscaler creó una infraestructura multinube global con alta escalabilidad. Una organización tiene acceso a una nube de Zscaler concreta para iniciar sesión en su portal de administración. Y la misma nube de Zscaler es responsable de procesar el tráfico iniciado desde esa organización.

-

Clave de API: La clave SD-WAN de Citrix de Partner Integration.

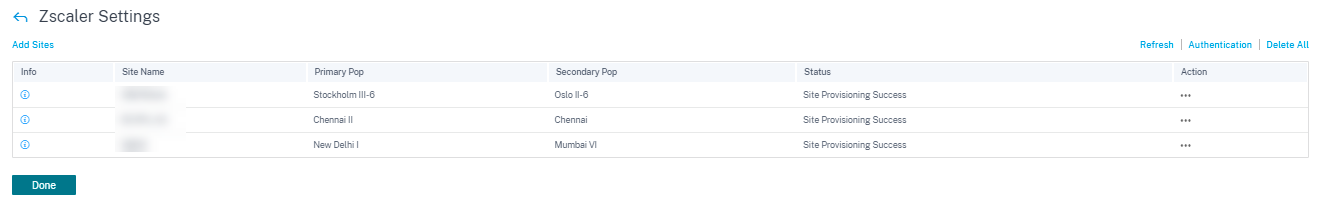

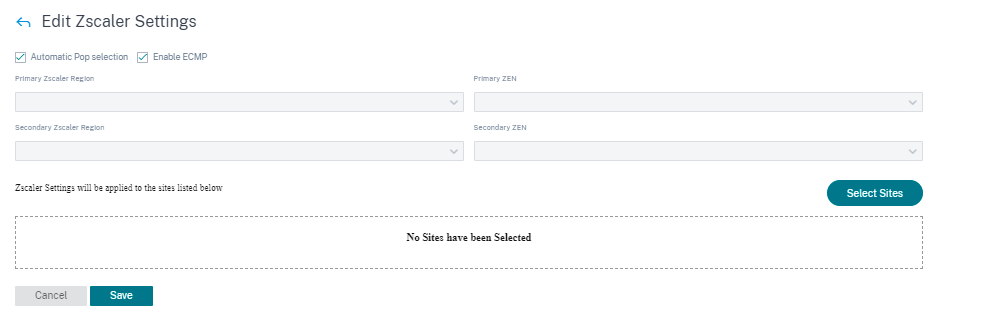

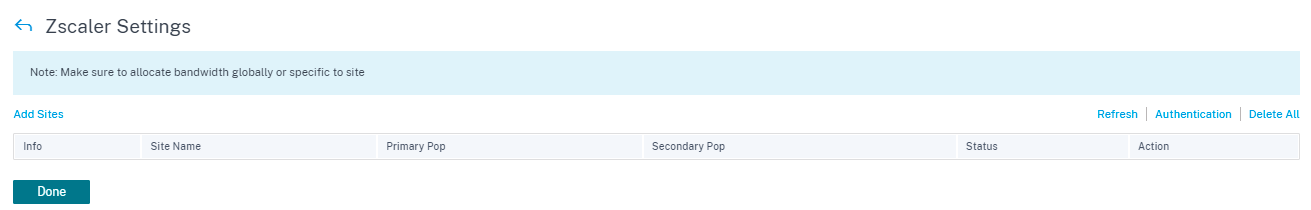

En la página de configuración de Zscaler, haga clic en Agregar sitios para agregar un sitio para el servicio de Zscaler. Aparece la página Modificar la configuración de Zscaler.

Se establece un túnel IPSec entre el sitio de SD-WAN y los nodos de cumplimiento de Zscaler (ZENs) en la red en la nube de Zscaler. Las ZENs inspeccionan el tráfico bidireccionalmente y aplican directivas de seguridad y cumplimiento normativo.

-

Habilitar ECMP: Cuando se selecciona la casilla Habilitar ECMP, se habilita el equilibrio de carga de ECMP para el servicio Zscaler.

-

Selección automática de pop: Cuando se selecciona, el servicio Citrix SD-WAN Orchestrator selecciona automáticamente el ZEN principal y el secundario más cercanos a su sitio en función de la búsqueda de geolocalización de las direcciones IP de los enlaces WAN. Cuando se desactive, seleccione los ZENs manualmente.

-

Región Zscaler primaria: La región a la que pertenece el ZEN principal.

-

Zscaler Pop principal: El ZEN principal.

-

Región Zscaler secundaria: La región a la que pertenece el ZEN secundario.

-

Zscaler Pop secundario: El ZEN secundario.

-

Seleccione las regiones y los sitios.

Después de agregar el sitio correctamente, verifique, ensaye y active la configuración. Los túneles IPSec se implementan después de la activación correcta de la configuración. El icono de información proporciona los detalles de la configuración y el estado del túnel de Zscaler. Si se produce un error al conectarse a la red de Zscaler o al agregar un sitio, haga clic en Actualizar en la página de configuración de Zscaler y vuelva a intentar la conectividad.

Asigne el ancho de banda para el servicio Zscaler. La configuración WAN-Link específica del vínculo para el servicio Zscaler le permite especificar una asignación de ancho de banda diferente a la asignación global.

Puede modificar o eliminar una configuración de Zscaler específica del sitio mediante la columna Acción. Para eliminar todos los sitios configurados por Zscaler a la vez, haga clic en Eliminar todo.

Servicio IPsec

Los dispositivos Citrix SD-WAN pueden negociar túneles IPsec fijos con pares de terceros en el lado LAN o WAN. Puede definir los puntos finales del túnel y asignar los sitios a los puntos finales del túnel.

También puede seleccionar y aplicar un perfil de seguridad IPsec que defina el protocolo de seguridad y la configuración IPsec.

Para configurar la configuración de IPsec de ruta virtual:

- Habilite túneles IPsec de ruta virtual para todas las rutas virtuales en las que se requiera el cumplimiento de FIPS.

- Configure la autenticación de mensajes cambiando el modo IPsec a AH o ESP + Auth y utilice una función hash aprobada por FIPS. SHA1 es aceptado por FIPS, pero SHA256 es altamente recomendable.

- La vida útil de IPsec debe configurarse durante no más de 8 horas (28.800 segundos).

Citrix SD-WAN utiliza la versión 2 de IKE con claves previamente compartidas para negociar los túneles IPSec a través de la ruta virtual mediante la siguiente configuración:

- Grupo DH 19: ECP256 (curva elíptica de 256 bits) para negociación de claves

- Cifrado AES-CBC de 256 bits

- hash SHA256 para autenticación de mensajes

- hash SHA256 para la integridad del mensaje

- DH Group 2: MODP-1024 para un secreto directo perfecto

Para configurar el túnel IPSec para un tercero:

- Configure el grupo DH aprobado por FIPS. Los grupos 2 y 5 están permitidos bajo FIPS, sin embargo, se recomiendan encarecidamente los grupos 14 y superiores.

- Configure la función hash aprobada por FIPS. SHA1 es aceptado por FIPS, sin embargo SHA256 es altamente recomendable.

- Si utiliza IKEv2, configure una función de integridad aprobada por FIPS. SHA1 es aceptado por FIPS, sin embargo SHA256 es altamente recomendable.

- Configure una vida útil de IKE y una vida útil máxima de no más de 24 horas (86.400 segundos).

- Configure la autenticación de mensajes IPsec cambiando el modo IPsec a AH o ESP+Auth y utilice una función hash aprobada por FIPS. SHA1 es aceptado por FIPS, pero SHA256 es altamente recomendable.

- Configure una vida útil IPsec y una vida útil máxima de no más de ocho horas (28.800 segundos).

Configuración de un túnel IPsec

Desde el nivel de cliente, vaya a Configuración > Canales de entrega > Definiciones de servicios. También puede ir a la página de servicios de IPSec desde Configuración > Seguridad.

En la sección IPSec y GRE > Servicios IPSec, haga clic en Agregar. Aparece la página Modificar servicio IPSec.

-

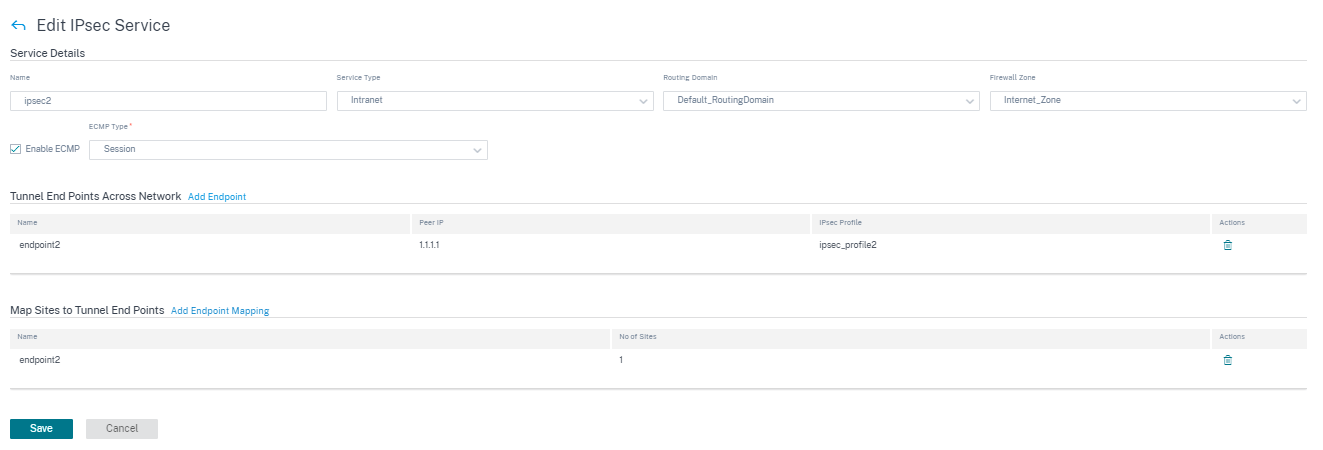

Especifique los detalles del servicio.

- Nombre del servicio: Nombre del servicio IPsec.

- Tipo de servicio: Seleccione el servicio que utiliza el túnel IPSec.

- Dominio de redirección: Para túneles IPsec a través de LAN, seleccione un dominio de redirección. Si el túnel IPsec utiliza un servicio de Intranet, el servicio de Intranet determina el dominio de redirección.

- Zona de firewall: La zona de firewall del túnel. De forma predeterminada, el túnel se coloca en Default_LAN_ZONE.

- Habilitar ECMP: Cuando se selecciona la casilla Habilitar ECMP, se habilita el equilibrio de carga de ECMP para el túnel IPSec.

- Tipo de ECMP: Seleccione el tipo de mecanismo de equilibrio de carga de ECMP según sea necesario. Para obtener más información sobre los tipos de ECMP, consulte Equilibrio de carga de ECMP.

-

Agregue el punto final del túnel.

- Nombre: Si el tipo de servicio es Intranet, elija un servicio de intranet que proteja el túnel. De lo contrario, introduzca un nombre para el servicio.

- IP del mismo par: Dirección IP del par remoto.

- PerfilIPsec: Perfilde seguridad IPsec que define el protocolo de seguridad y la configuración de IPsec.

- Claveprecompartida: L a clavepreviamente compartida que se utiliza para la autenticación IKE.

- Clave previamente compartida del mismo nivel: La clavepreviamente compartida que se utiliza para la autenticación IKEv2.

- Datos de identidad: L os datos que se utilizarán como identidad local cuando se utilice la identidad manual o el tipo FQDN de usuario.

- Datos de identidaddel mismo grupo: Los datos que se utilizarán como identidad de pares cuando se utilice identidad manual o tipo FQDN de usuario.

- Certificado: Si elige Certificado como autenticación IKE, elija uno de los certificados configurados.

-

Asigne sitios a los puntos finales del túnel.

- Elija Endpoint: El dispositivo de punto final que se va a asignar a un sitio.

- Nombre del sitio: El sitio que se va a asignar al punto final.

- Nombre de la interfaz virtual: La interfaz virtual del sitio que se va a utilizar como punto final.

- IP local: Dirección IP virtual local que se va a utilizar como punto final del túnel local.

- IP de puertade enlace: La dirección IP del siguiente salto.

-

Cree la red protegida.

- IP/prefijo de la redde origen: Dirección IP de origen y prefijo del tráfico de red que protege el túnel IPsec.

- IP/prefijo de redde destino: Dirección IP de destino y prefijo del tráfico de red que protege el túnel IPsec.

-

Asegúrese de que las configuraciones IPsec estén reflejadas en el dispositivo del mismo nivel.

Para obtener más información sobre el cumplimiento de FIPS, consulte Seguridad de red.

Nota

El servicio Citrix SD-WAN Orchestrator admite la conectividad a Oracle Cloud Infrastructure (OCI) a través de IPsec.

Perfiles de cifrado IPSec

Para agregar un perfil de cifrado IPSec, al nivel de cliente, vaya a Configuración > Canales de entrega > Definiciones de servicios. También puede acceder a la página de configuración de perfiles de cifrado de IPSec desde Configuración > Seguridad.

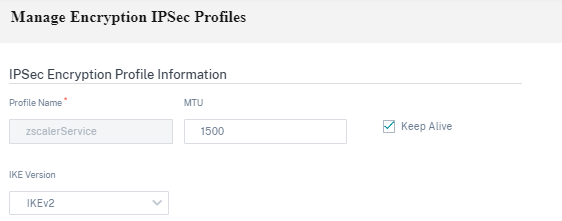

En la sección IPSec y GRE, seleccione Administrar perfiles IPSec de cifrado.

IPsec proporciona túneles seguros. Citrix SD-WAN admite rutas virtuales IPsec, lo que permite que los dispositivos de terceros terminen túneles VPN IPsec en el lado LAN o WAN de un dispositivo Citrix SD-WAN. Puede proteger los túneles IPsec de sitio a sitio que terminan en un dispositivo SD-WAN mediante un binario criptográfico IPsec con certificación FIPS 140-2 de nivel 1.

Citrix SD-WAN también admite tunelización IPsec resistente mediante un mecanismo de túnel de ruta virtual diferenciado.

Los perfiles IPsec se utilizan al configurar los servicios IPsec como conjuntos de servicios de entrega. En la página del perfil de seguridad de IPSec, introduzca los valores necesarios para el siguiente perfil de cifrado de IPSec, la configuración de IKE y la configuración de IPSec.

Haga clic en Verificar configuración para validar cualquier error de auditoría.

Información del perfil de cifrado IPSec:

- Nombre de perfil: Proporcione un nombre de perfil.

- MTU: Introduzca el tamaño máximo del paquete IKE o IPSec en bytes.

- Keep Alive: Active la casilla de verificación para mantener el túnel activo y habilitar la elegibilidad de la ruta.

-

Versión IKE: Seleccione una versión del protocolo IKE de la lista desplegable.

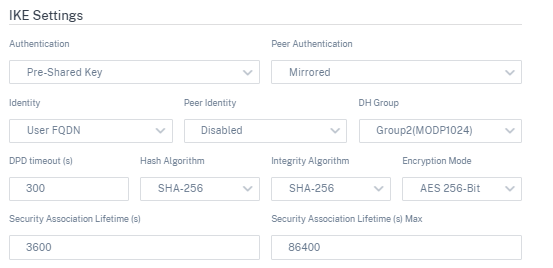

Configuración IKE

-

Modo: Seleccione el modo principal o el modo agresivo en la lista desplegable del modo de negociación de la fase 1 de IKE.

- Principal: No hay información expuesta a posibles atacantes durante la negociación, pero es más lenta que el modo Agresivo. El modo principal es compatible con FIPS.

- Agresivo: Cierta información (por ejemplo, la identidad de los pares negociadores) está expuesta a posibles atacantes durante la negociación, pero es más rápida que el modo Principal. El modoagresivo no es compatible con FIPS.

- Autenticación: Elija el tipo de autenticación como certificado o clave precompartida en el menú desplegable.

- Autenticación porpares: Elija el tipo de autenticación de pares en la lista desplegable.

- Identidad: Seleccione el método de identidad en la lista desplegable.

- Identidad de pares: Seleccione el método de identidad del mismo nivel en la lista desplegable.

- Grupo DH: Seleccione el grupo Diffie-Hellman (DH) que está disponible para la generación de claves IKE.

- Tiempo deespera de DPD: introduzca el tiempo de espera de Dead Peer Detection (en segundos) para las conexiones VPN.

- Algoritmo de hash: Elija un algoritmo de hash de la lista desplegable para autenticar los mensajes IKE.

- Algoritmo de integridad: Elija el algoritmo de hash IKEv2 que se utilizará para la verificación de HMAC.

- Modo de cifrado: Elija el modo de cifrado para los mensajes IKE de la lista desplegable.

- Duración (s) de la asociación de seguridad: introduzca la cantidad de tiempo, en segundos, que debe transcurrir para que exista una asociación de seguridad IKE.

- Duración máxima de la asociación de seguridad: introduzca la cantidad máxima de tiempo, en segundos, para permitir que exista una asociación de seguridad IKE.

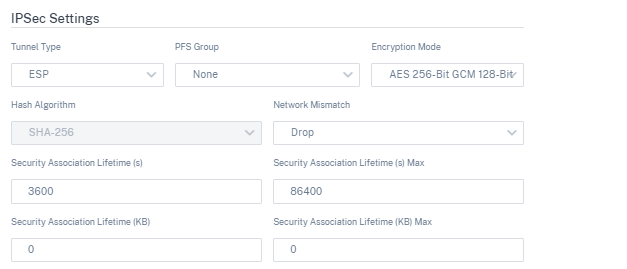

Configuración de IPSec

-

Tipo de túnel: Elija ESP, ESP+Auth, ESP+NULLo AH como tipo de encapsulación de túnel en la lista desplegable. Estos se agrupan en categorías compatibles con FIPS y no conformes con FIPS.

- ESP: Cifra solo los datos del usuario

- ESP+Auth: Cifra los datos del usuario e incluye un HMAC

- ESP+NULL: Los paquetes se autentican pero no se cifran

- AH: Solo incluye un HMAC

- Grupo PFS: Elija el grupo Diffie-Hellman que quiere utilizar para generar claves secretas a la perfección en el menú desplegable.

- Modo de cifrado: Elija el modo de cifrado para los mensajes IPSec en el menú desplegable.

- Algoritmo de hash: Los algoritmoshash MD5, SHA1 y SHA-256 están disponibles para la verificación HMAC.

- Discrepancia de red: Elija la acción que quiera realizar si un paquete no coincide con las redes protegidas del túnel IPSec en el menú desplegable.

- Duración (s) de la asociación de seguridad: introduzca el tiempo (en segundos) que debe transcurrir para que exista una asociación de seguridad IPSec.

- Duración máxima de la asociación de seguridad: introduzca la cantidad máxima de tiempo (en segundos) para permitir que exista una asociación de seguridad IPSec.

- Duración de la asociación de seguridad (KB): introduzca la cantidad de datos (en kilobytes) para que exista una asociación de seguridad IPSec.

- Duración máxima de la asociación de seguridad (KB): introduzca la cantidad máxima de datos (en kilobytes) para permitir que exista una asociación de seguridad IPSec.

Ruta virtual estática

La configuración de ruta virtual se hereda de la configuración de ruta automática del vínculo wan global. Puede anular estas configuraciones y agregar o quitar la ruta de acceso del miembro. También puede filtrar las rutas virtuales según el sitio y el perfil QoS aplicado. Especifique una dirección IP de seguimiento para el enlace WAN que se puede hacer un pinging para determinar el estado del enlace WAN. También puede especificar una IP de seguimiento inverso para la ruta inversa que se puede hacer un pinging para determinar el estado de la ruta inversa.

Para configurar rutas virtuales estáticas, desde el nivel de cliente, vaya a Configuración > Canales de entregay haga clic en el icono Ruta virtual estática.

Las siguientes son algunas de las configuraciones admitidas:

-

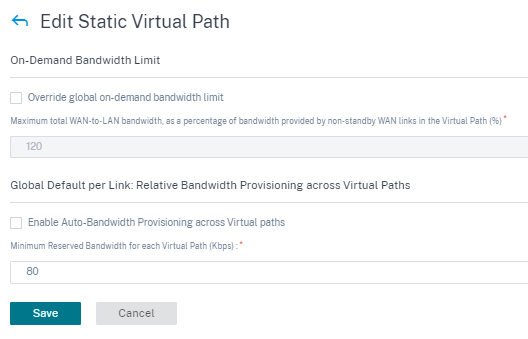

Lista de ancho de banda bajo demanda

- Anular el límite global de ancho de banda bajo demanda: Cuando está habilitado, los valores límite de ancho de banda global se sustituyen por valores específicos del sitio.

- Ancho debanda máximo total de WAN a LAN, como porcentaje del ancho de banda proporcionado por los enlaces WAN que no están en espera en la ruta virtual (%): Actualice el límite máximo de ancho de banda, en%.

-

Valor predeterminado global por enlace: Provisioning de ancho de banda relativo en rutas virtuales:

- Habilite el Provisioning automático del ancho de banda en las rutas virtuales: Cuando está habilitado, el ancho de banda de todos los servicios se calcula y aplica automáticamente de acuerdo con la magnitud del ancho de banda consumido por los sitios remotos.

- Ancho debanda mínimo reservado para cada ruta virtual (Kbps): El ancho de banda máximo que se debe reservar exclusivamente para cada servicio en cada enlace WAN.

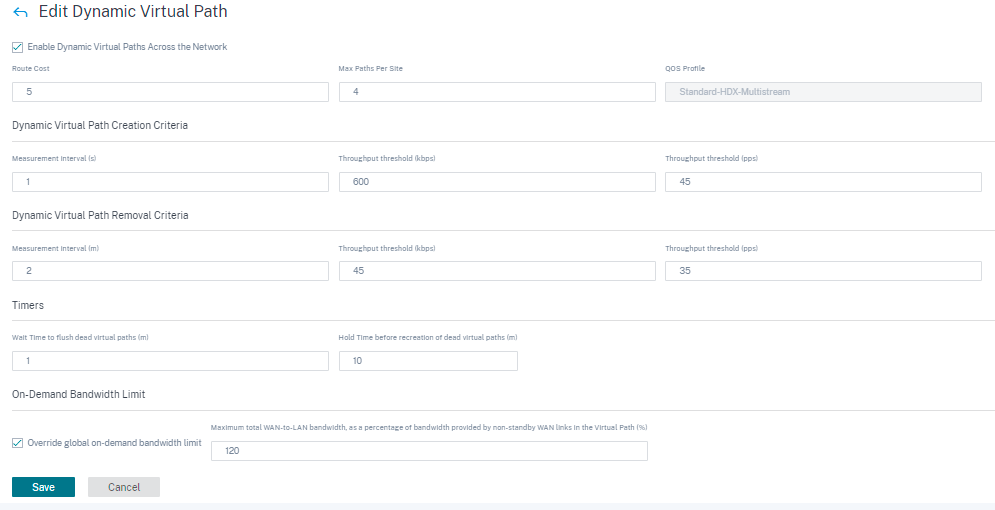

Configuración de ruta virtual dinámica

La configuración global de rutas virtuales dinámicas permite a los administradores configurar los valores predeterminados de la ruta virtual dinámica en toda la red.

Una ruta virtual dinámica se crea una instancia dinámica entre dos sitios para permitir la comunicación directa, sin saltos intermedios de nodo SD-WAN. Del mismo modo, la conexión de ruta virtual dinámica también se elimina dinámicamente. Tanto la creación como la eliminación de rutas virtuales dinámicas se activan en función de los umbrales de ancho de banda y la configuración de tiempo.

Para configurar rutas virtuales dinámicas, desde el nivel de cliente, vaya a Configuración > Canales de entrega > Definiciones de serviciosy haga clic en el icono Ruta virtual dinámica.

Las siguientes son algunas de las configuraciones admitidas:

- Aprovisionamiento para habilitar o inhabilitar rutas virtuales dinámicas en toda la red

- El coste de ruta para rutas virtuales dinámicas

- El perfil de QoS que se va a utilizar es estándar de forma predeterminada.

-

Criterios de creación de rutas virtuales dinámicas:

- Intervalo de medición (segundos): Cantidad de tiempo durante el cual se miden el recuento de paquetes y el ancho de banda para determinar si la ruta virtual dinámica debe crearse entre dos sitios, en este caso, entre una rama determinada y el nodo de control.

- Umbral de rendimiento (kbps): Umbral del rendimiento total entre dos sitios, medido durante el intervalo de medición, en el que se activa la ruta virtual dinámica. En este caso, el umbral se aplica al nodo de control.

- Umbral de rendimiento (pps): Umbral del rendimiento total entre dos sitios, medido durante el intervalo de medición, en el que se activa la ruta virtual dinámica.

-

Criterios de eliminación de rutas virtuales dinámicas:

- Intervalo de medición (minutos): Cantidad de tiempo durante el cual se miden el recuento de paquetes y el ancho de banda para determinar si se debe eliminar una ruta virtual dinámica entre dos sitios, en este caso, entre una sucursal determinada y el nodo de control.

- Umbral de rendimiento (kbps): Umbral del rendimiento total entre dos sitios, medido durante el intervalo de medición, en el que se elimina la ruta virtual dinámica.

- Umbral de rendimiento (pps): Umbral del rendimiento total entre dos sitios, medido durante el intervalo de medición, en el que se elimina la ruta virtual dinámica.

-

Temporizadores

- Tiempo de espera para vaciar las rutas virtuales muertas (m): Tiempo después del cual se elimina una ruta virtual dinámica MUERTA.

- Tiempo de espera antes de la recreación de rutas virtuales muertas (m): Tiempo después del cual se puede recrear una ruta virtual dinámica eliminada por estar MUERTA.

- Lista de ancho de banda

- Anular el límite global de ancho de banda bajo demanda: Cuando está habilitado, los valores límite de ancho de banda global se sustituyen por valores específicos del sitio.

- Ancho debanda máximo total de WAN a LAN, como porcentaje del ancho de banda proporcionado por los enlaces WAN que no están en espera en la ruta virtual (%): Actualice el límite máximo de ancho de banda, en%.

Haga clic en Verificar configuración para validar cualquier error de auditoría.

Puede configurar rutas virtuales dinámicas incluso desde el nivel del sitio. Para ello, vaya a Configuración > Configuración > Configuración avanzada >Servicios de entrega> Rutas virtuales > Rutas virtuales dinámicas. Para obtener más información, consulte Rutas virtuales.