Implementar Citrix SD-WAN en los puestos avanzados de AWS

AWS Outposts es un servicio totalmente gestionado que ofrece la infraestructura de AWS, los servicios, las API y las herramientas de AWS a prácticamente cualquier centro de datos, espacio de ubicación conjunta o instalación local para una experiencia de nube híbrida coherente. Los servicios de AWS, como la informática, el almacenamiento, la base de datos y otros servicios, se ejecutan localmente en Outposts, y puede acceder a toda la gama de servicios de AWS disponibles en la región para crear, administrar y escalar sus instalaciones utilizando servicios y herramientas familiares de AWS.

Con la incorporación de AWS Outposts a la oferta de AWS, los clientes de Citrix SD-WAN ahora pueden utilizar la solución de nube híbrida de Citrix SD-WAN para conectar fácilmente las instancias de AWS Outposts a su infraestructura WAN existente. Con esta integración, los clientes podrán gestionar la conectividad SD-WAN desde sucursales a la nube de AWS y Outposts mediante las herramientas de gestión de Citrix SD-WAN.

- Una licencia BYOL para Citrix SD-WAN VPX

- Almacenamiento mínimo de 40 GB para VPX y mínimo 200 GB para la configuración VPX-L

- Disponibilidad de instancias m5 y c5

- Un par de IP elásticas (para la interfaz WAN y la interfaz de administración respectivamente)

NOTA

Puede optar por no hospedar la interfaz de administración a través de una IP pública.

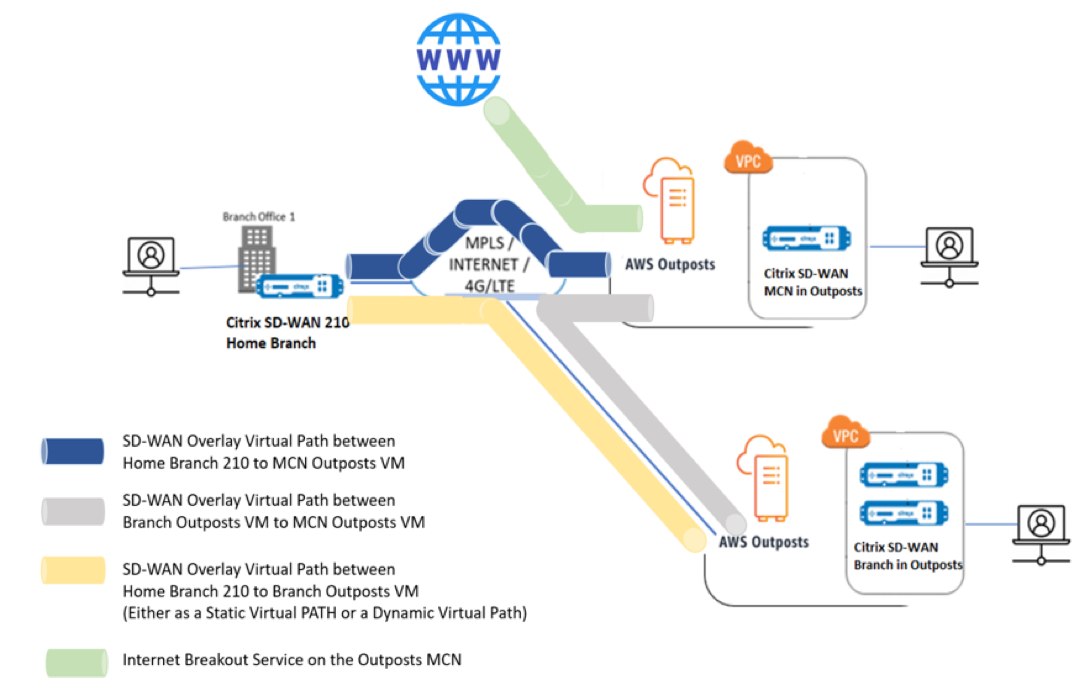

Arquitectura de la topología de validación

A continuación se muestra la guía de configuración paso a paso para aprovisionar un dispositivo SD-WAN en AWS Outposts.

Requisitos previos

- Inicie sesión en la cuenta de AWS Outposts.

- Obtenga acceso a la AMI de Citrix SD-WAN desde el mercado de AWS Outposts.

Nota

Todas las instantáneas de la consola AWS Outpost que se proporcionan en la guía de configuración se realizan con la nueva consola lanzada por AWS y puede que no tengan el mismo aspecto si se selecciona una interfaz de usuario heredada.

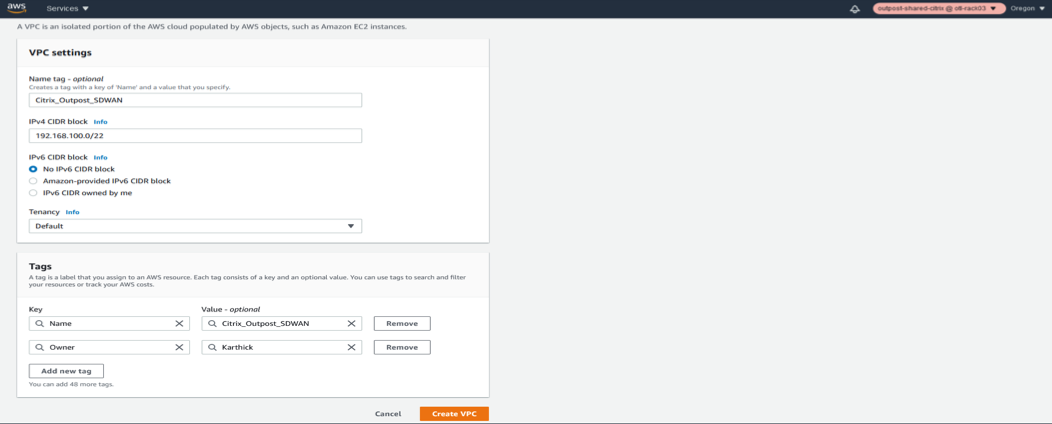

Creación de VPC en puestos avanzados para el dispositivo Citrix SD-WAN (tipo VPXL)

- Proporcione un bloque CIDR para la VPC de AWS Outpost. Para esta configuración utilizamos un CIDR de 192.168.100.0/22.

- Deje todos los demás atributos por defecto.

-

Proporcione los nombres de etiqueta según sea necesario para identificar el dispositivo en la lista de instancias para el futuro.

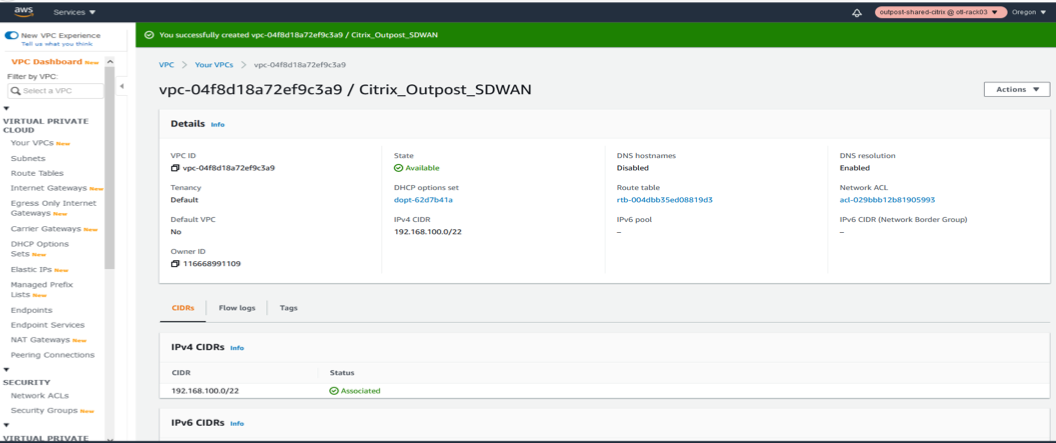

- Compruebe que se ha creado la VPC y que se actualicen los detalles CIDR de IPv4 y que se obtenga un ID de VPC para el recurso creado.

-

El estado debe estar asociado.

-

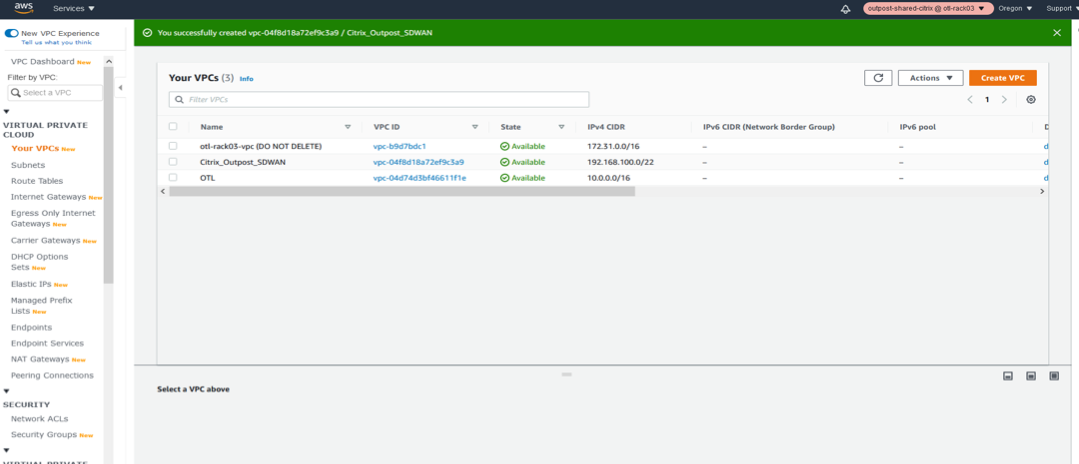

Una vez creada la VPC, la lista de VPC debe mostrar la nueva VPC creada con los detalles CIDR en la sección Sus VPC del servicio de puestos avanzados de AWS de VPC.

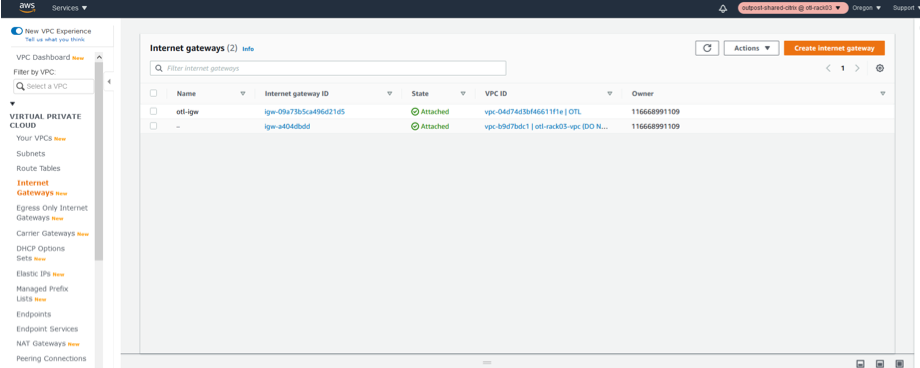

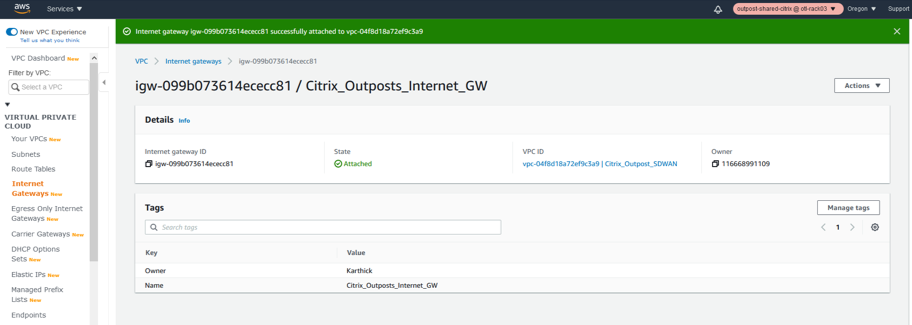

Creación de puerta de enlace de Internet y asociación con VPC (acceso a Internet para WAN e Interfaz de GESTIÓN de SD-WAN)

La puerta de enlace de Internet se crea para la VPC de SD-WAN para garantizar que disponemos de la conectividad de administración a través de Internet y también para que el vínculo WAN del dispositivo SD-WAN pueda formar la ruta virtual a través de Internet (dado que la instancia de Azure aloja un vínculo a Internet)

-

Creamos una única instancia de puerta de enlace de Internet para la VPC mediante la sección «Internet Gateways» del servicio VPC AWS Outpost.

-

Haga clic en Crear puerta de enlace a Internet

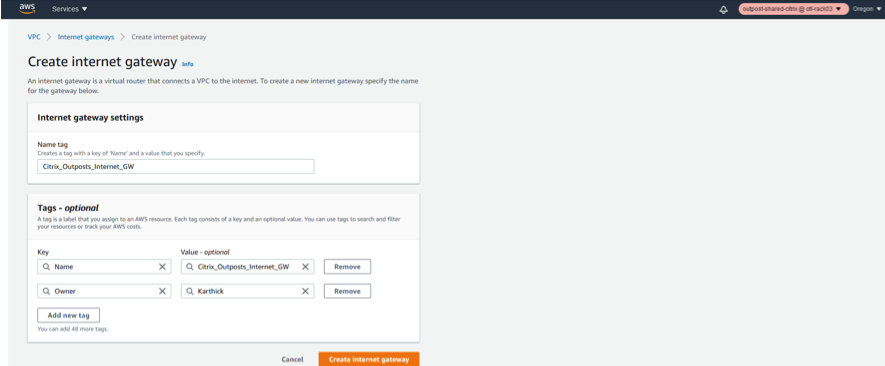

Crear la puerta de enlace de Internet para la VPC

-

La puerta de enlace de Internet es sólo una creación de recursos y no tiene nada especial que configurar. Si es necesario, asegúrese de configurar la etiqueta de nombre y las etiquetas de recurso relevantes para buscar el recurso entre los IGW de la lista en el futuro.

-

Haga clic en Crear puerta de enlace Internet.

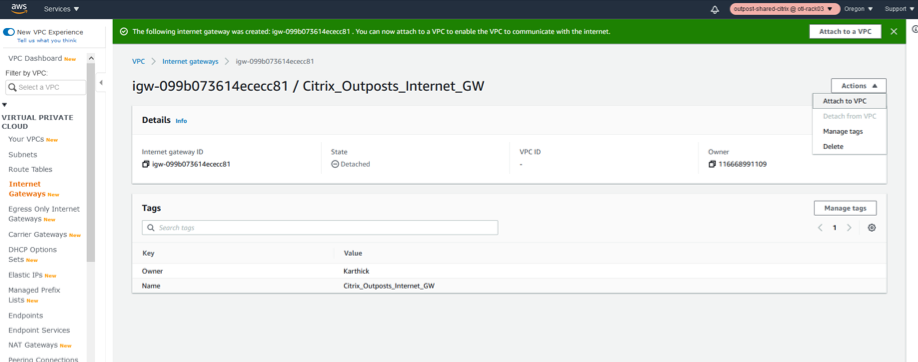

Una vez creada la puerta de enlace de Internet, asocie la puerta de enlace de Internet a una VPC específica que acabamos de crear.

-

Haga clic en el recurso IGW y, en el campo de acciones, seleccione Adjuntar a VPC.

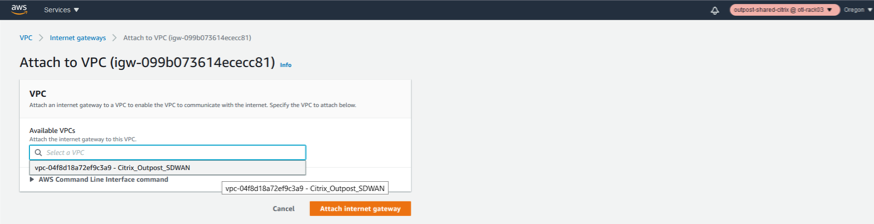

- Una vez que se hace clic en adjuntar a VPC, seleccione la VPC que creamos en el paso 1 que es para la SD-WAN.

- Haga clic en la lista desplegable Disponible VPC y seleccione la VPC de SD-WAN creada.

- Haga clic en Adjuntar gateway de Internet

Asociar la VPC a la puerta de enlace de Internet

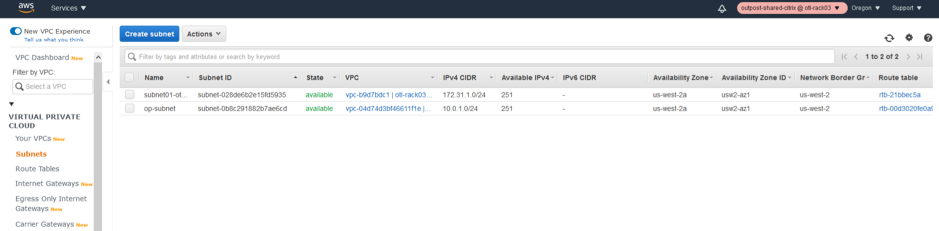

Creación de subredes LAN, WAN y MGMT para el dispositivo Citrix SD-WAN VPXL

El dispositivo independiente SD-WAN aloja 3 interfaces en general.

- Interfaz Administración

- Interfaz LAN

- interfaz WAN

El orden de asociación de las interfaces también es importante y la primera interfaz que se asocia es la administración, seguida de LAN y luego la subred WAN.

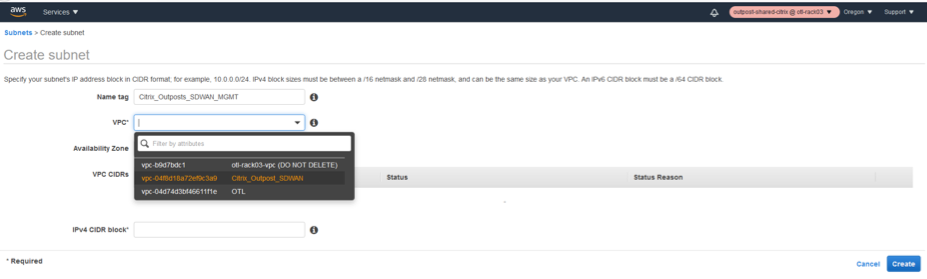

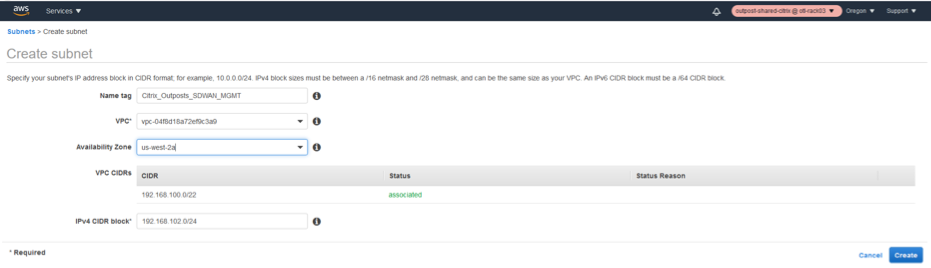

Subred de administración

- Haga clic en Subredes en VPC

- Haga clic en Crear subred

- En la ventana de creación de subred, seleccione la VPC creada para SD-WAN como en el paso 1 y asocie.

- Seleccione cualquier zona de disponibilidad de su elección.

- Proporcione a la interfaz de administración un prefijo de subred desde el CIDR de VPC.

- Para esta guía de configuración, la interfaz de administración se configurará con 192.168.102.0/24.

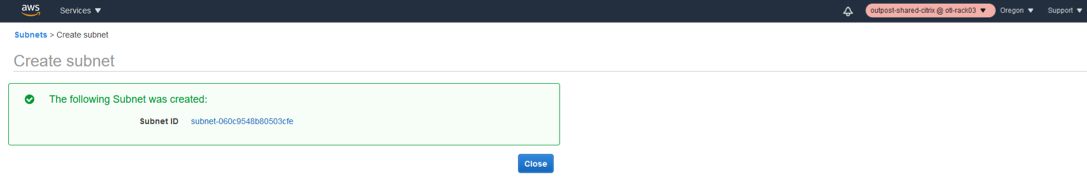

- Haga clic en Crear.

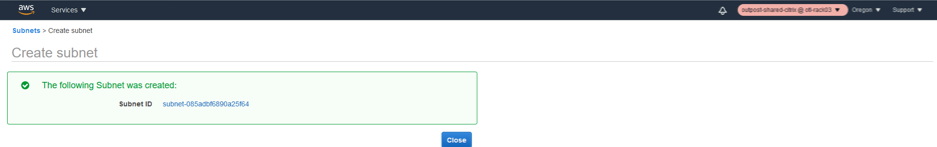

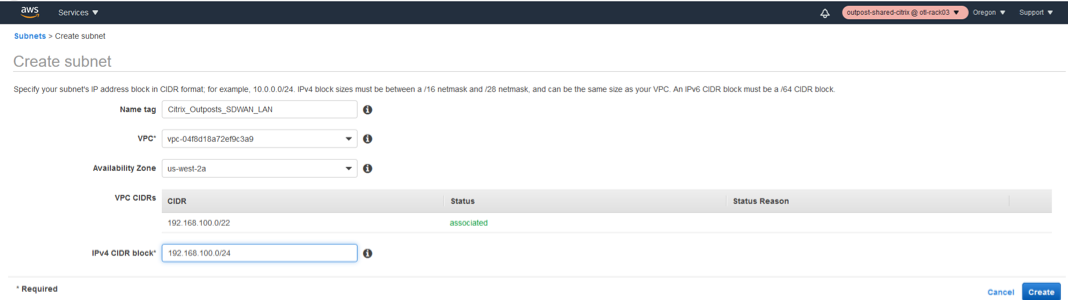

Subred LAN

- En la ventana de creación de subred, seleccione la VPC creada para SD-WAN como en el paso 1 y asocie.

- Seleccione cualquier zona de disponibilidad de su elección.

- Proporcione a la interfaz LAN un prefijo de subred desde el CIDR de VPC.

- Para esta guía de configuración, la interfaz LAN se configurará con 192.168.100.0/24.

-

Haga clic en Crear.

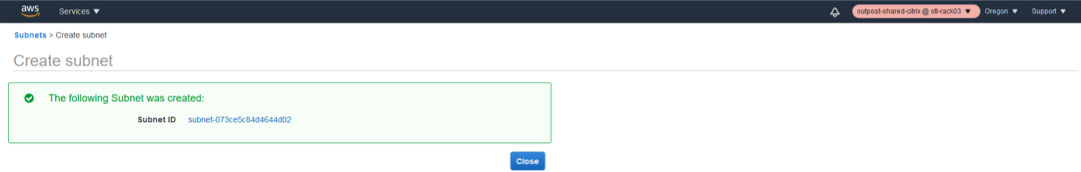

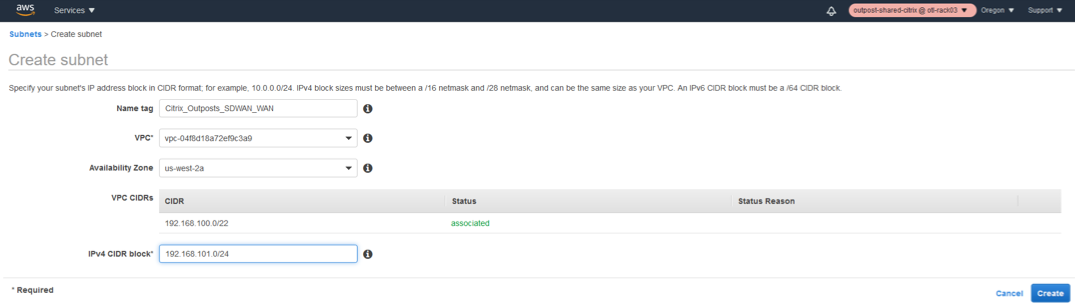

Subred WAN

- En la ventana de creación de subred, seleccione la VPC creada para SD-WAN como en el paso 1 y asocie.

- Seleccione cualquier zona de disponibilidad de su elección.

- Proporcione a la interfaz LAN un prefijo de subred desde el CIDR de VPC.

- Para esta guía de configuración, la interfaz WAN se configurará con 192.168.101.0/24.

-

Haga clic en Crear.

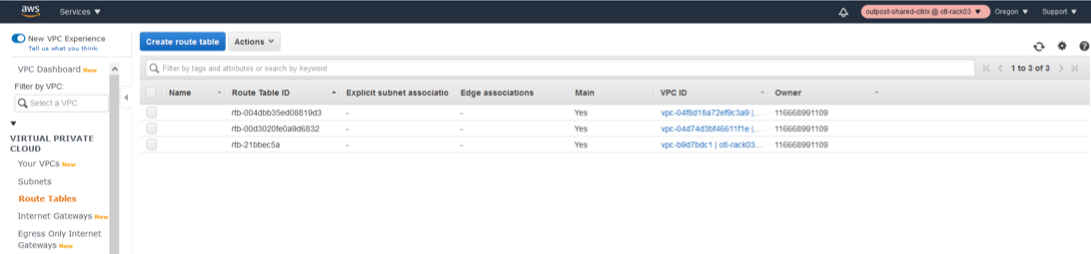

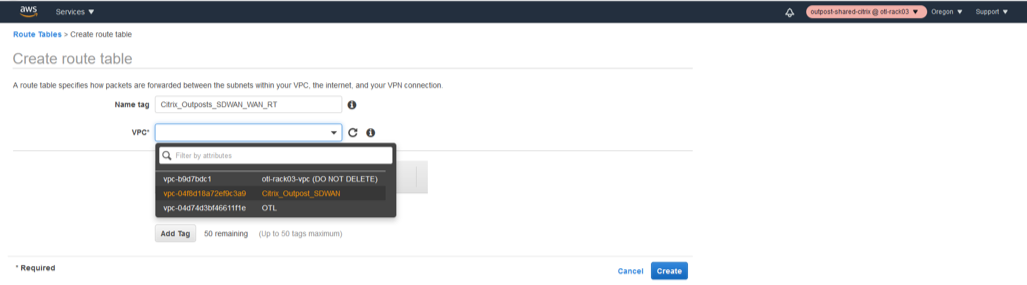

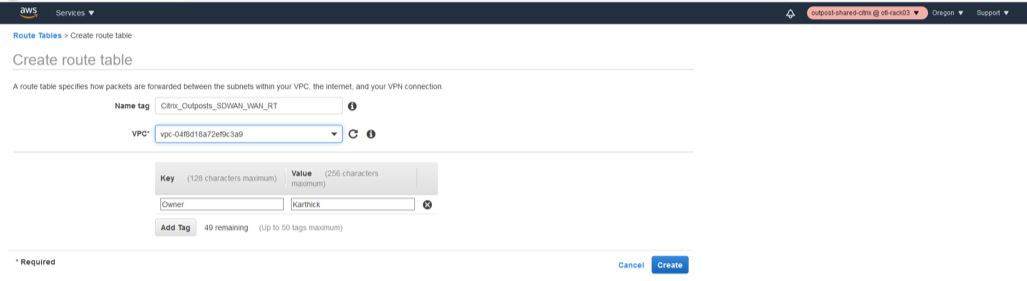

Definir tablas de enrutamiento para la subred LAN/WAN/MGMT

Las tablas de enrutamiento son útiles para significar enrutamiento para cada subred y necesitamos crear las tablas de ruta para la tabla Administración y WAN para que el acceso a Internet y las otras rutas relacionadas se puedan configurar con la puerta de enlace de Internet configurada.

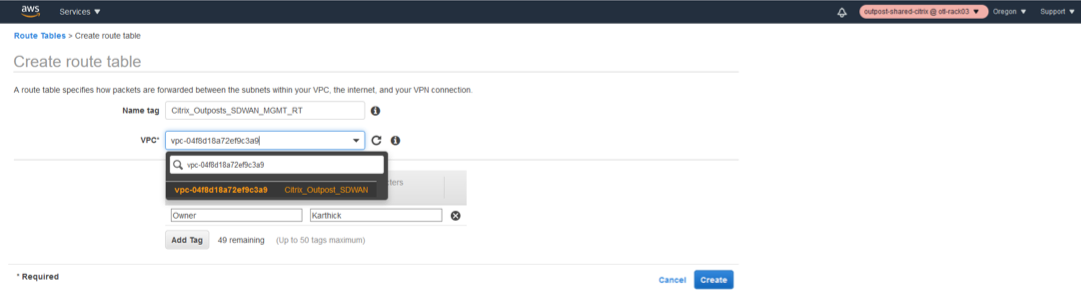

Tabla de enrutamiento de subred de administración

- Haga clic en Enrutar tablas en VPC.

- Haga clic en Crear tabla de enrutamiento.

- Seleccione la VPC creada para SD-WAN en el paso 1.

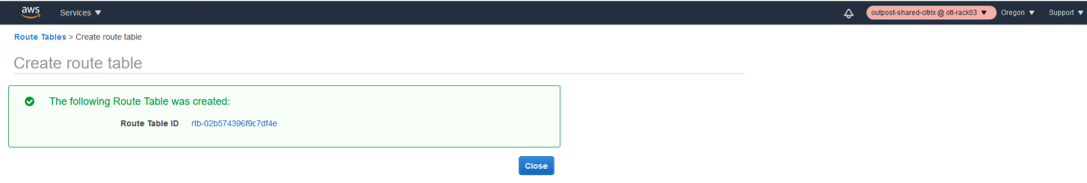

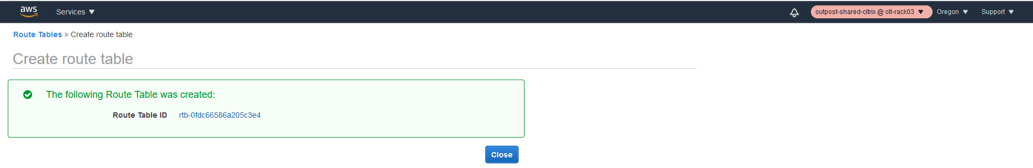

- Haga clic en Crear.

-

Cree la tabla de rutas de administración.

-

Asocie la VPC a la tabla de rutas de administración.

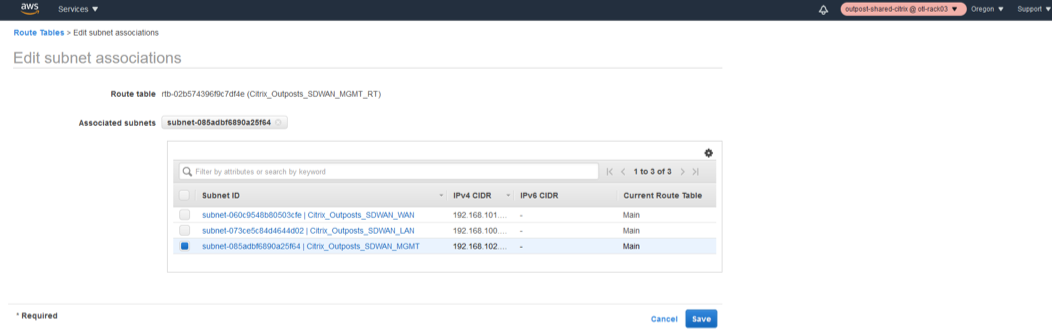

El siguiente paso es asociar la tabla de enrutamiento a la subred Management creada.

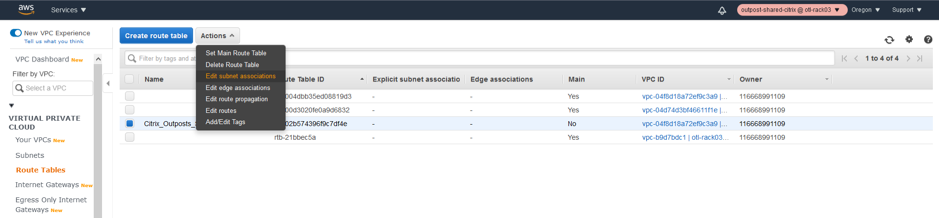

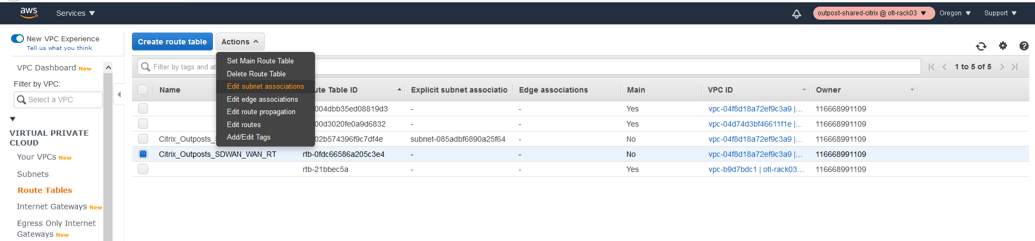

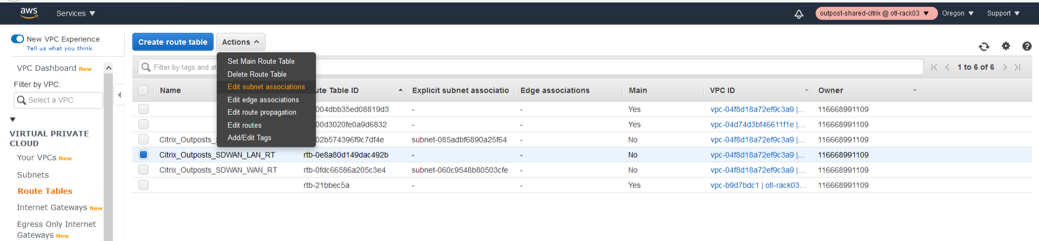

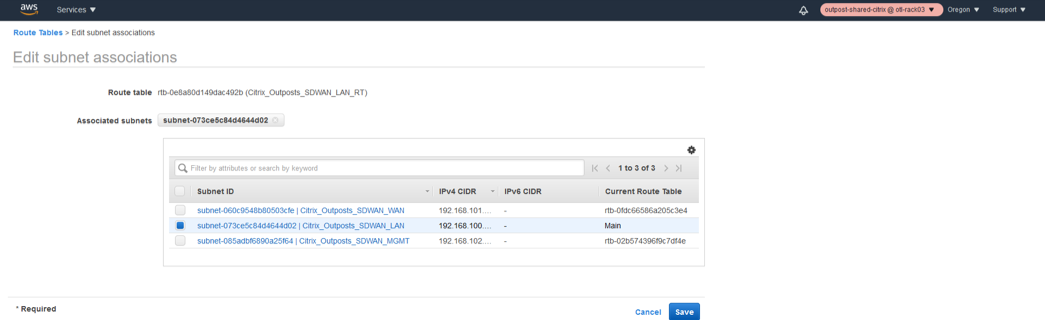

- Seleccione la tabla de rutas de administración de la lista.

- Haga clic en la lista desplegable Acciones.

- Seleccione Editar asociaciones de subred.

- Asocie la subred de administración a la tabla de ruta que aloja la IP 192.168.102.0/24.

-

Editar asociaciones de subred para la gestión Tabla de rutas.

-

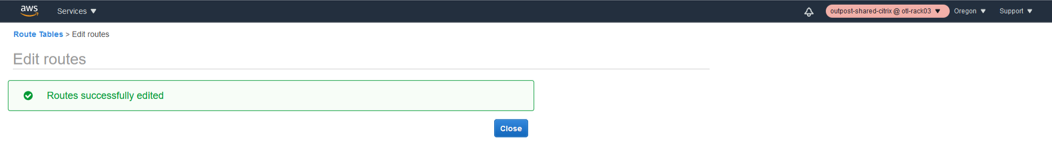

Añadir rutas para la administración de subred (predeterminado a través de IGW).

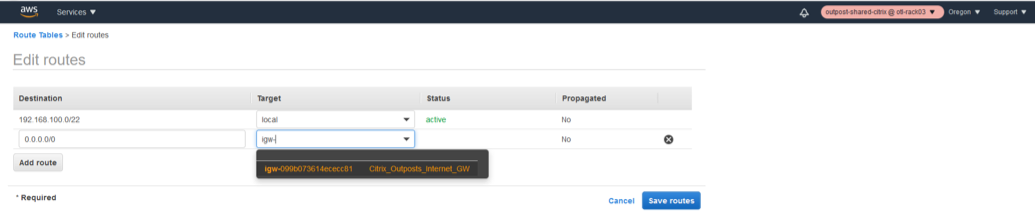

El siguiente paso es agregar la ruta a la administración para llegar a Internet para acceso público.

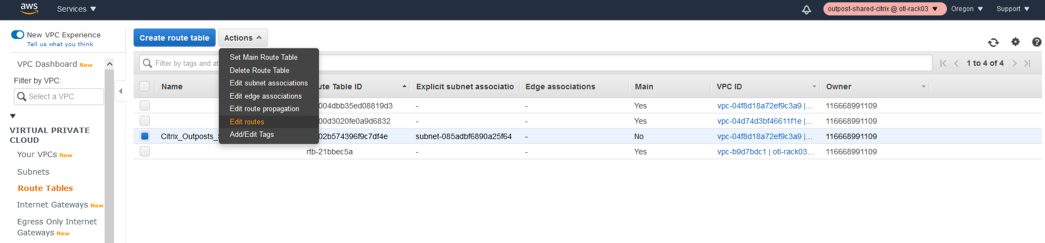

- Seleccione la tabla de rutas de administración.

- Haga clic en Editar rutas.

- Proporcione una nueva ruta DEFAULT 0.0.0.0/0 a través de la instancia IGW que creamos en el paso 2.

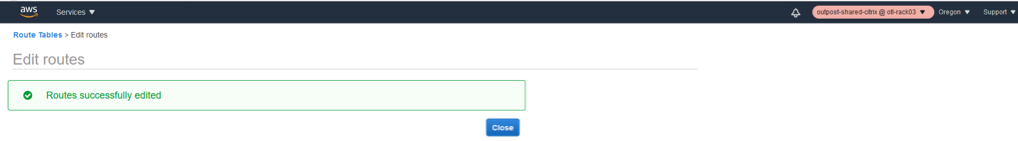

- Guardar rutas.

Definir tablas de enrutamiento para la subred WAN

-

Crear la tabla de enrutamiento para la interfaz WAN

- Haga clic en Enrutar tablas en VPC.

- Haga clic en Crear tabla de enrutamiento.

- Seleccione la VPC creada para SD-WAN en el paso 1.

- Haga clic en Crear.

-

Asocie la VPC a la tabla de enrutamiento WAN.

-

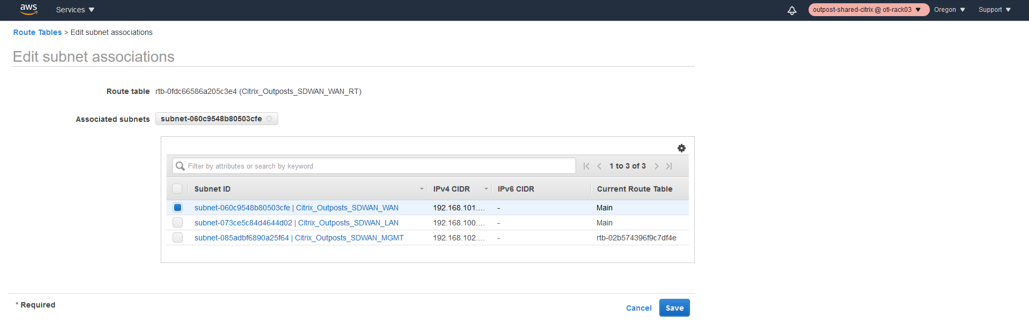

Editar asociaciones de subred para la tabla de enrutamiento WAN.

El siguiente paso es asociar la tabla de enrutamiento a la subred WAN creada.

- Seleccione la tabla de enrutamiento WAN de la lista.

- Haga clic en la lista desplegable Acciones.

- Seleccione Editar asociaciones de subred.

- Asocie la subred WAN a la tabla de ruta que aloja la IP 192.168.101.0/24.

-

Añadir rutas para la subred WAN (por defecto mediante IGW).

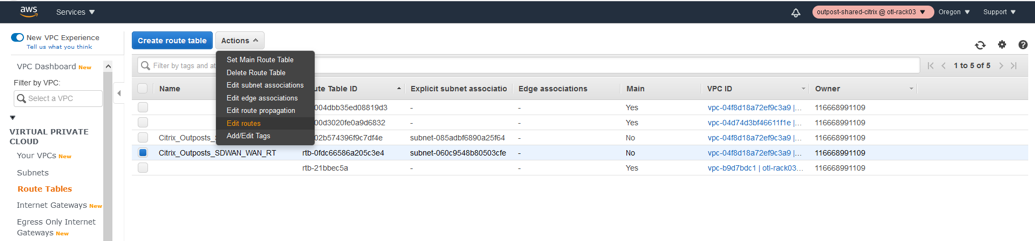

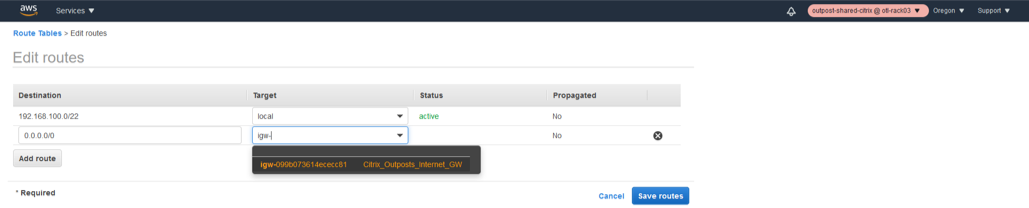

El siguiente paso es agregar la ruta a la WAN para llegar a Internet para acceso público.

- Seleccione la tabla de enrutamiento WAN.

- Haga clic en Editar rutas.

- Proporcione una nueva ruta DEFAULT 0.0.0.0/0 a través de la instancia IGW que creamos en el paso 2.

- Guardar rutas.

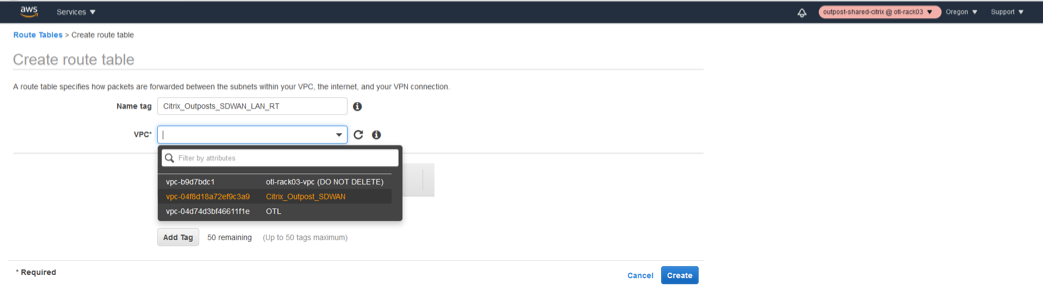

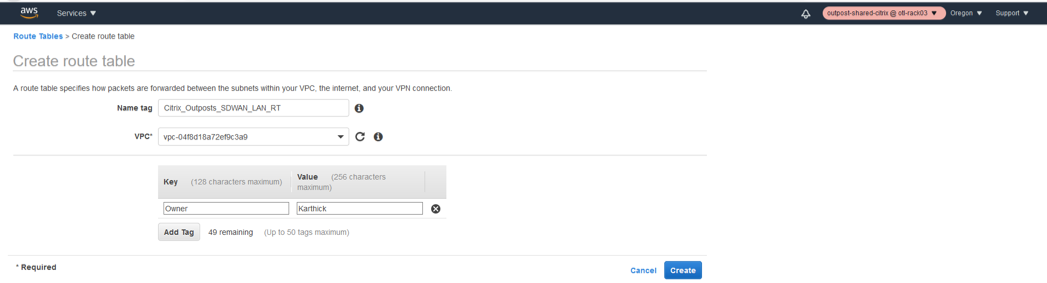

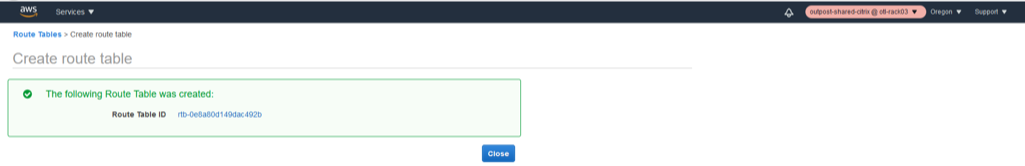

Definir tablas de enrutamiento para la subred LAN

-

Crear la tabla de enrutamiento para la interfaz LAN

- Haga clic en Enrutar tablas en VPC.

- Haga clic en Crear tabla de enrutamiento.

- Seleccione la VPC creada para SD-WAN en el paso 1.

- Haga clic en Crear.

-

Asocie la tabla de enrutamiento LAN a la VPC.

-

Editar asociaciones de subred para la tabla de enrutamiento de LAN.

El siguiente paso es asociar la tabla de ruta a la subred LAN creada.

- Seleccione la tabla de enrutamiento WAN de la lista.

- Haga clic en la lista desplegable Acciones.

- Seleccione Editar asociaciones de subred.

- Asocie la subred LAN a la tabla de ruta que aloja la IP 192.168.100.0/24.

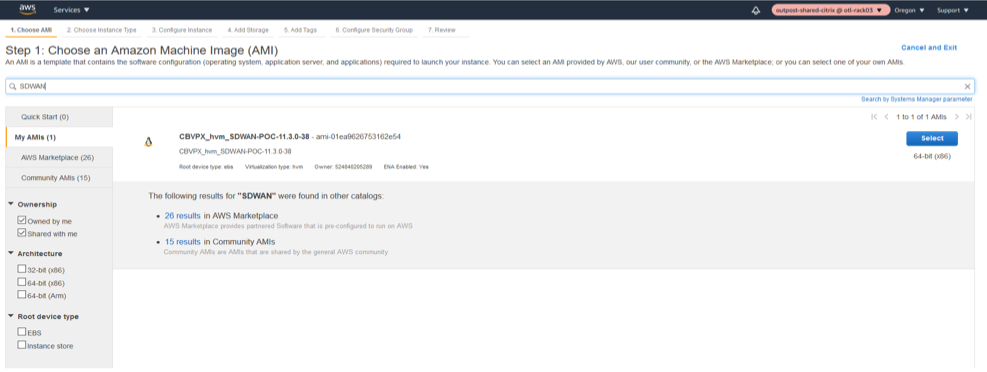

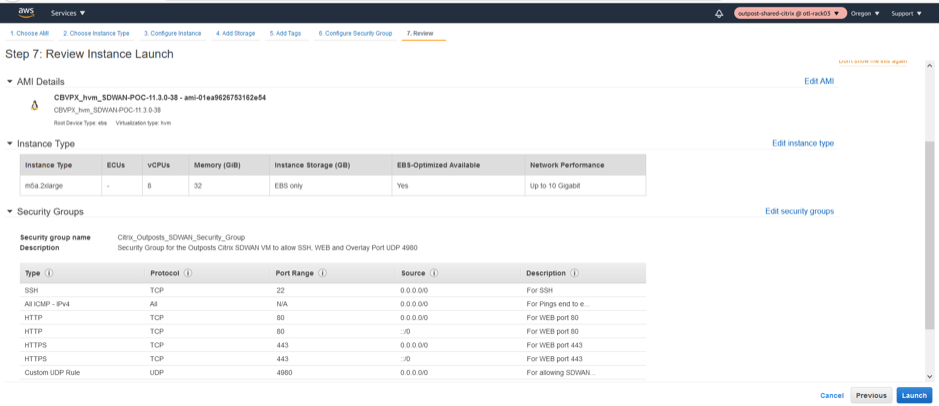

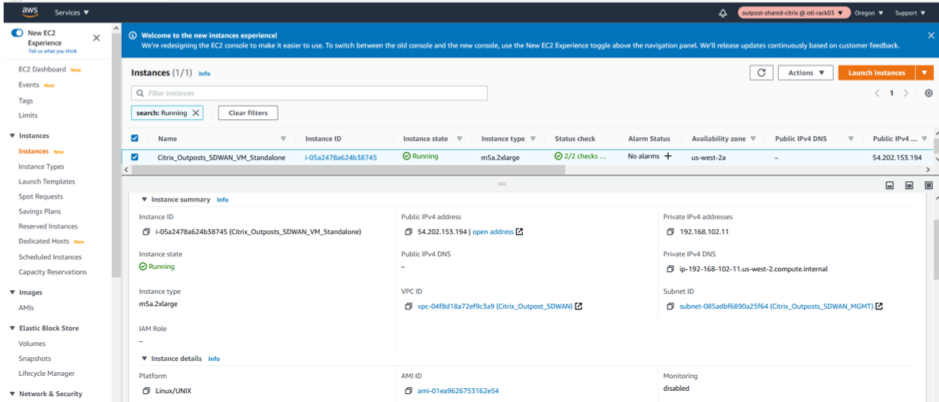

Implementación y aprovisionamiento de instancias de AMI

Iniciar instancia de AMI (privada)

-

Elige la AMI privada cargando la AMI compartida en los puestos avanzados (si aún no se ha publicado en Marketplace).

-

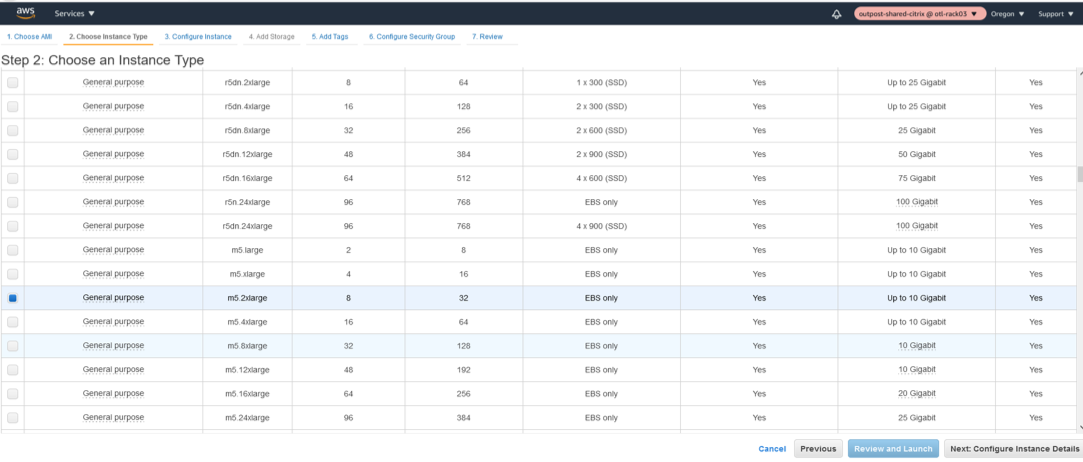

Seleccione el tipo correcto de instancia (VPXL — M5.2xLarge).

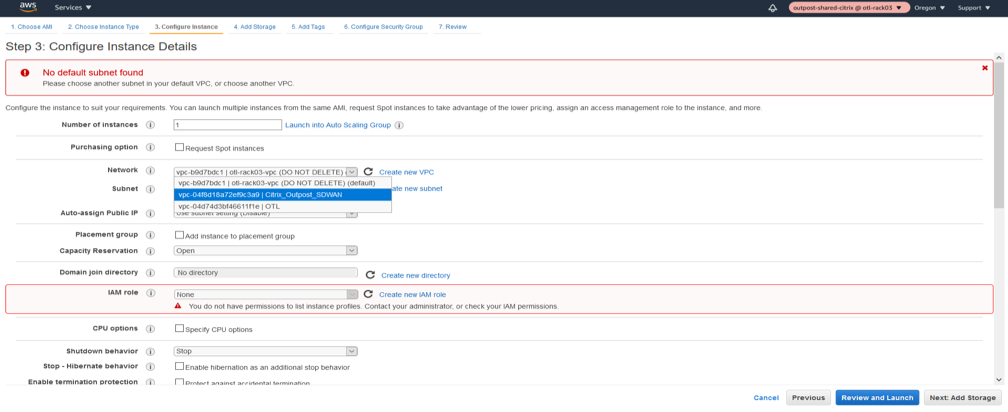

- Configure los detalles de la instancia como la red VPC, Subred.

- Seleccione la VPC creada para la instancia en la red.

- Seleccione la subred MGMT como interfaz principal.

- Seleccione Activado para Asignar automáticamente IP pública.

- Proporcione una IP privada personalizada también para la interfaz de administración en la parte inferior de la página de detalles de la instancia.

-

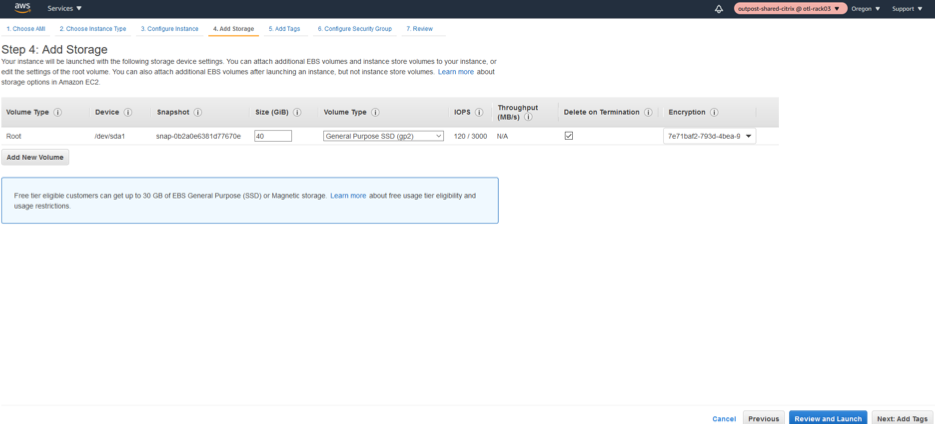

Seleccione Almacenamiento predeterminado.

-

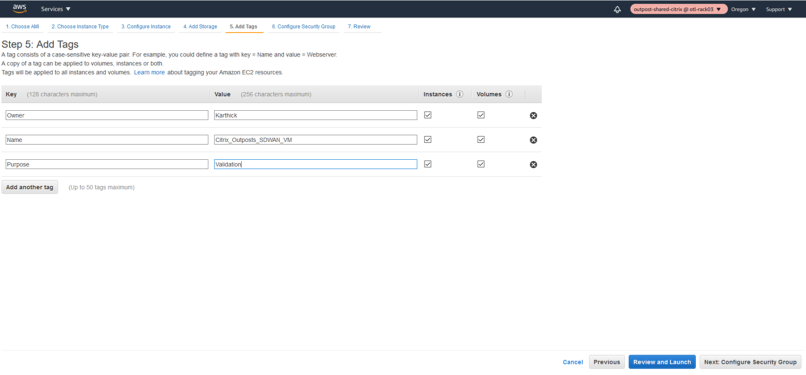

Añada etiquetas relevantes para búsqueda/indexación por ejemplo más adelante.

-

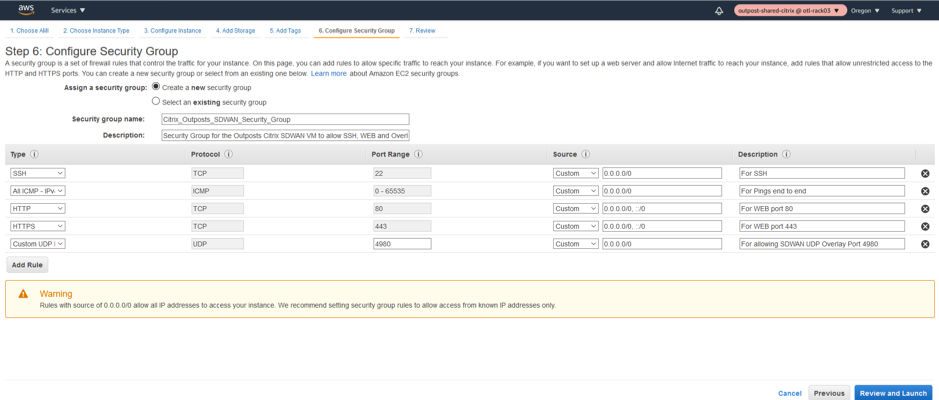

Defina el grupo de seguridad relevante para la instancia.

-

Resumen del grupo de seguridad de red de la instancia de Citrix SD-WAN Outpost.

-

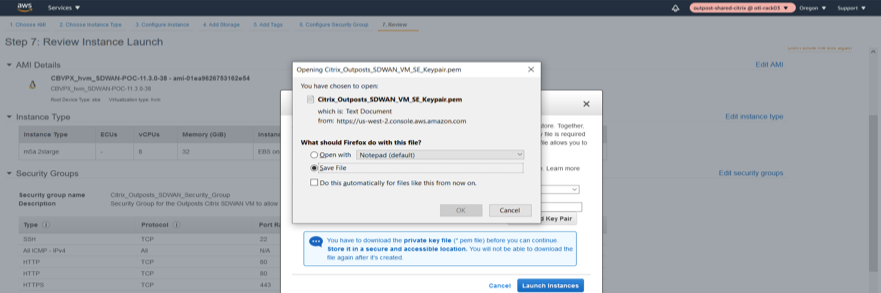

Descargue el Keypair para el lanzamiento de la instancia a través de SSH para su uso posterior.

-

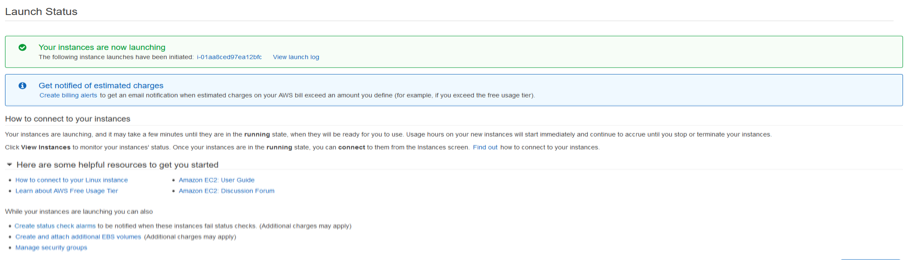

Inicie el LANZAMIENTO de la instancia.

-

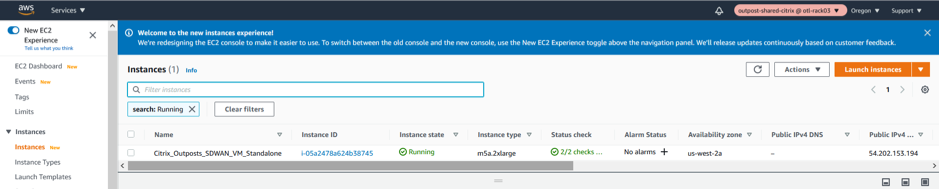

Compruebe el estado de la instancia y su comprobación de estado en el panel EX2 posterior al lanzamiento.

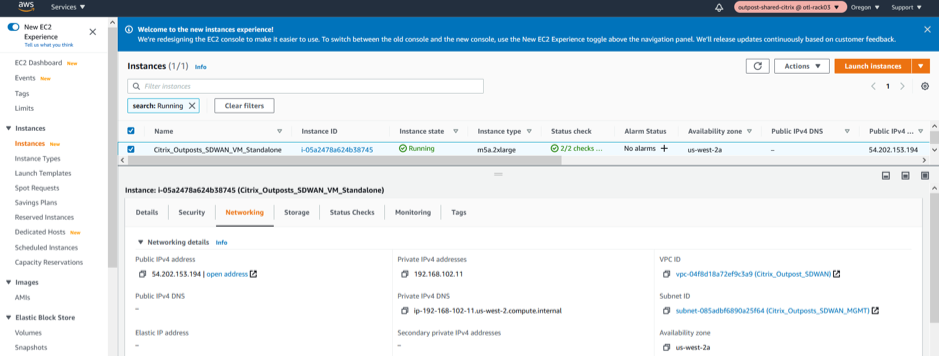

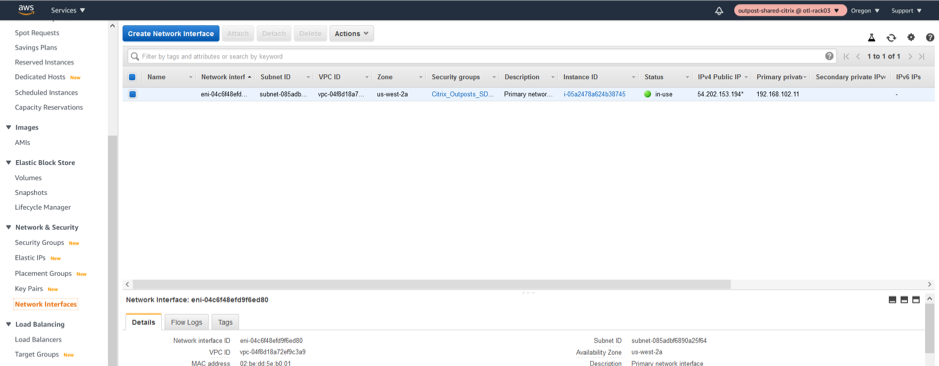

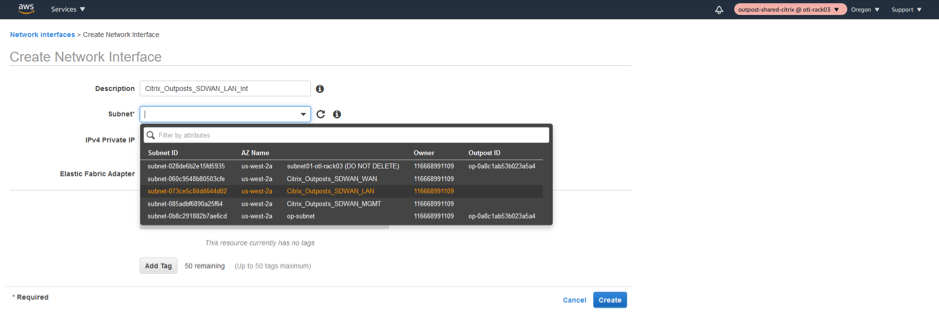

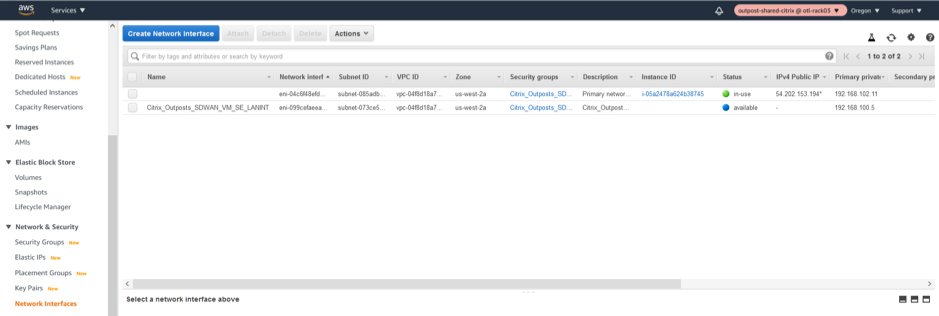

Creación de interfaces y asociación de redes LAN/WAN

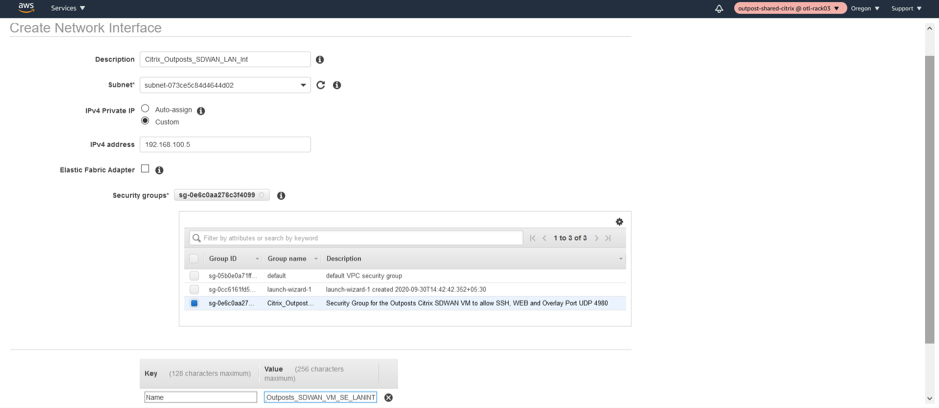

Interfaz de red LAN

-

Cree la interfaz de red LAN.

-

Asocie la subred relacionada con la interfaz LAN.

-

Asocie una IP privada de LAN personalizada 192.168.100.5 y asocie NSG (Grupo de seguridad de red).

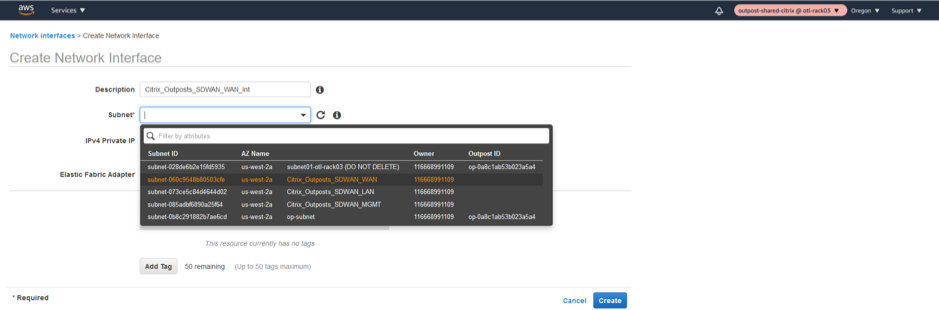

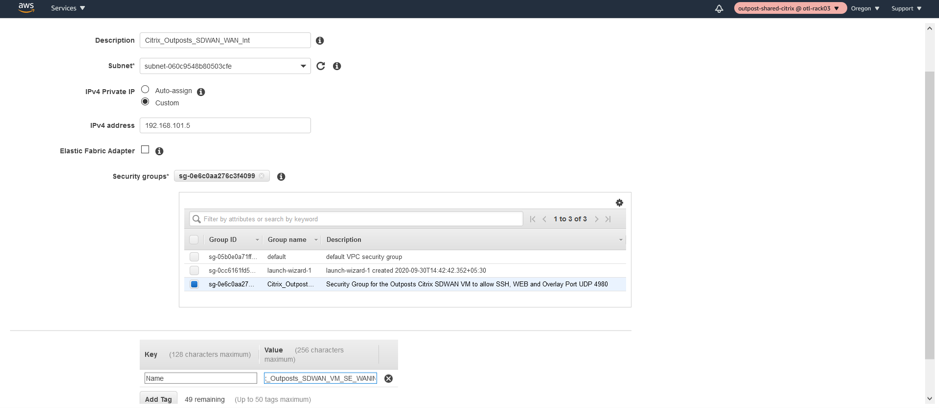

Interfaz de la red

-

Cree la interfaz de red WAN.

-

Asocie la subred WAN a la interfaz de red.

-

Proporcione una IP WAN personalizada privada como 192.168.101.5 y asocie el grupo de seguridad de red.

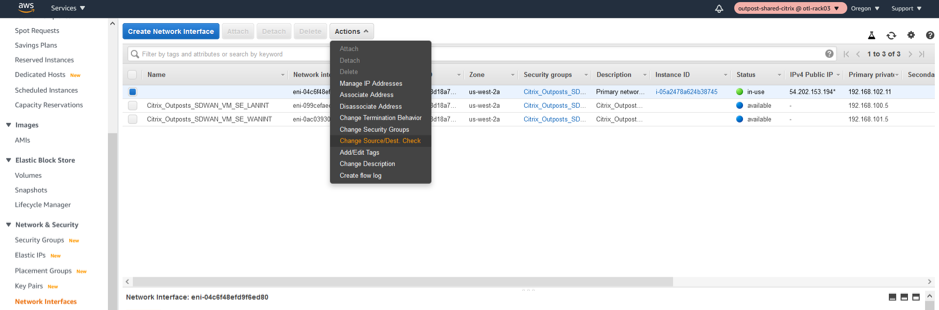

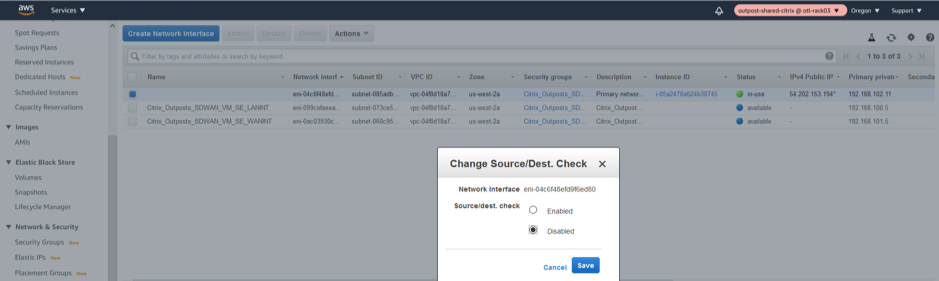

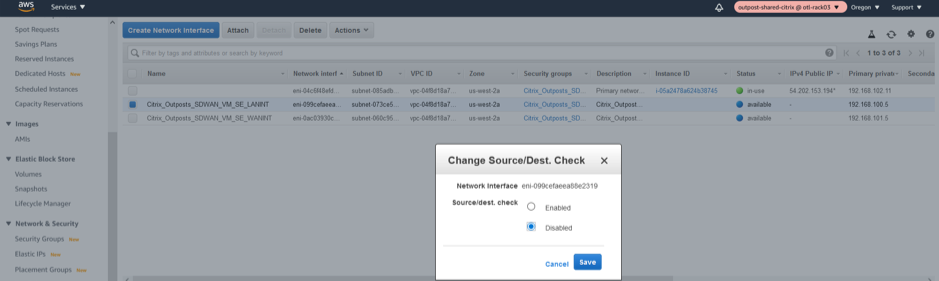

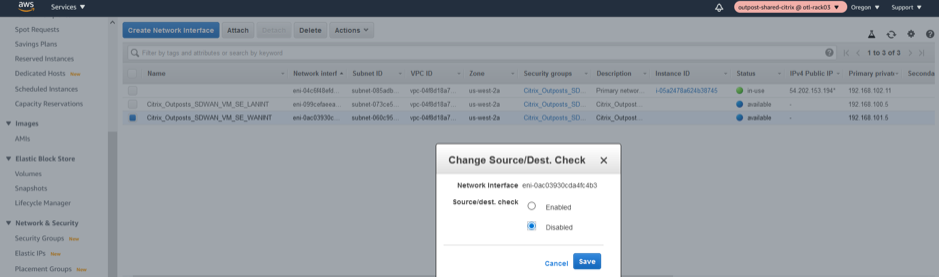

Cambiar la comprobación SOURCE/DEST en las interfaces LAN/WAN/administración

Deshabilitando el Fuente/Dest. El atributo Check permite que la interfaz gestione el tráfico de red que no está destinado a la instancia EC2. Dado que la AMI de NetScaler SD-WAN actúa como intermediario para el tráfico de red, Source/Dest. El atributo Check debe estar inhabilitado para que funcione correctamente.

Interfaz de administración deshabilitar comprobación SRC/DEST

Interfaz LAN deshabilitar comprobación SRC/DEST

Interfaz WAN deshabilitar comprobación SRC/DEST

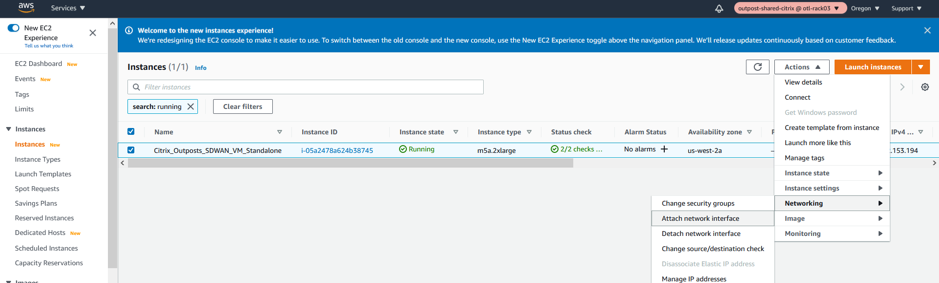

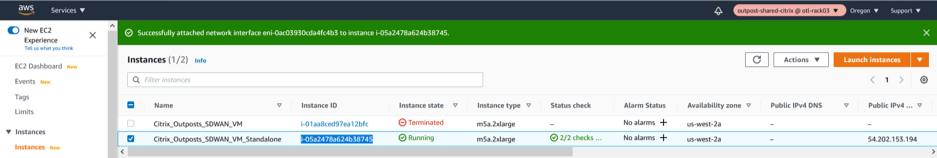

Conecte las interfaces de red LAN/WAN a la avanzada Citrix SD-WAN

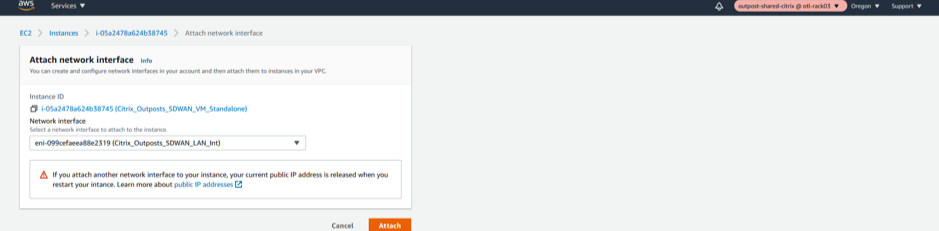

Asociación de Interfaz LAN

- Conecte la interfaz de red LAN a la SD-WAN.

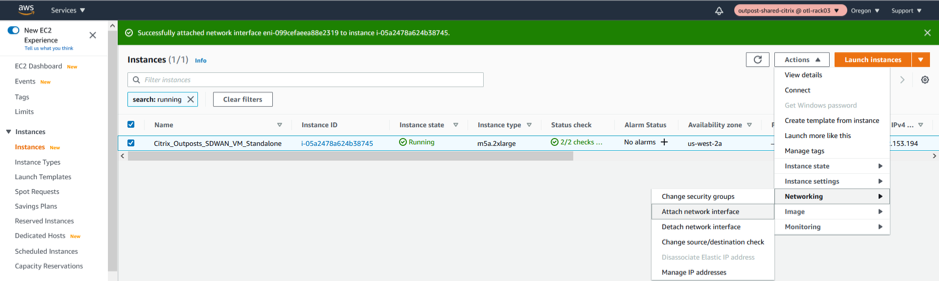

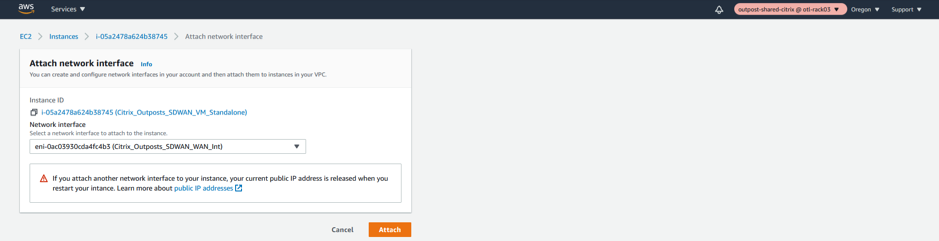

Asociación de interfaz WAN

- Conecte la interfaz de red WAN a la SD-WAN.

Nota

Adjuntar Mgmt, LAN y WAN en ese orden se asocia a eth0, eth1, eth2 en la AMI de SD-WAN. Esto se alinea con la asignación de la AMI aprovisionada y garantiza que las interfaces no se reasignen incorrectamente en caso de reinicio de AMI.

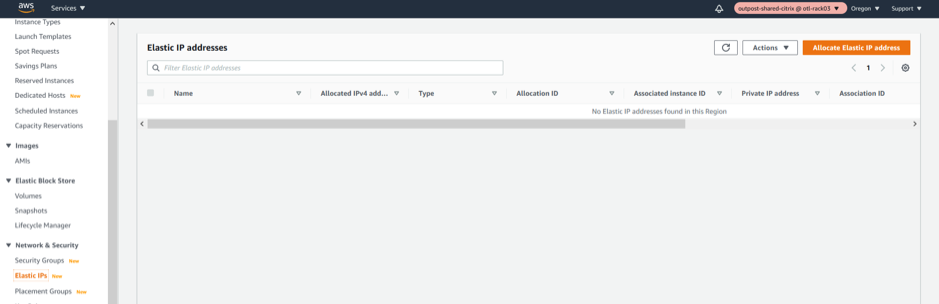

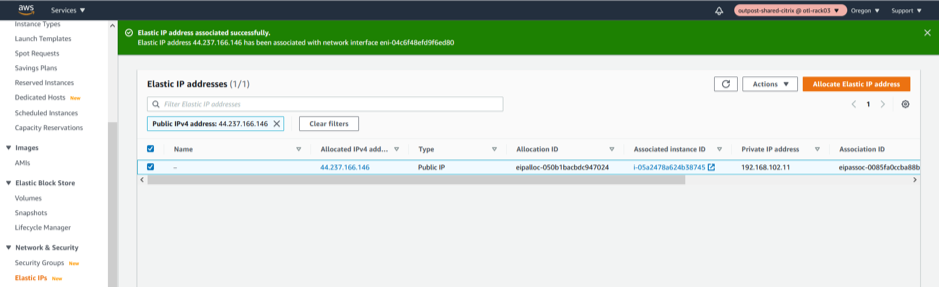

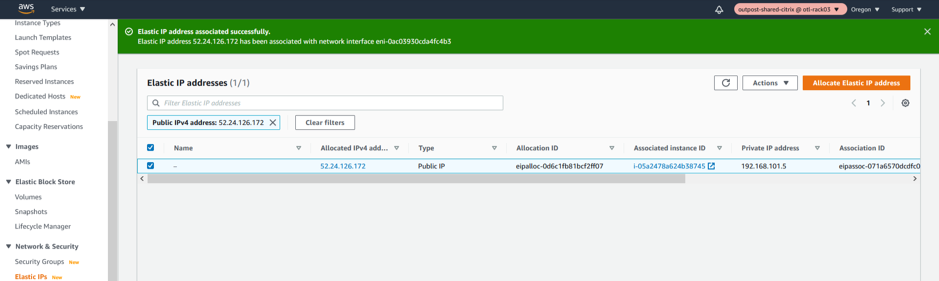

Crear y asociar IP ELASTIC a interfaces MGMT y WAN de Outpost Citrix SD-WAN

Administración IP Elástica IP

-

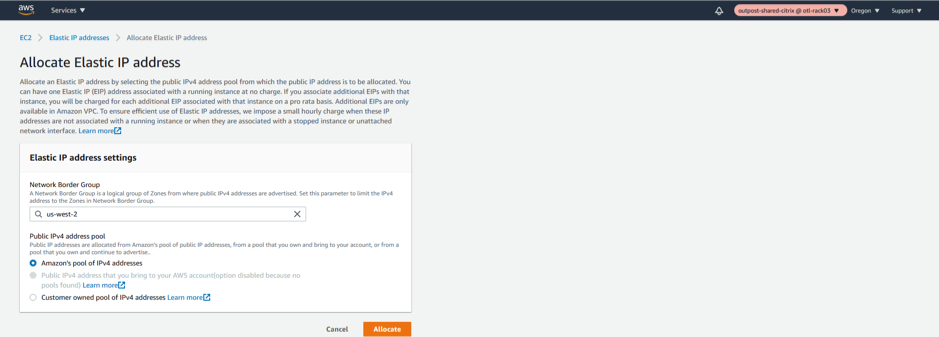

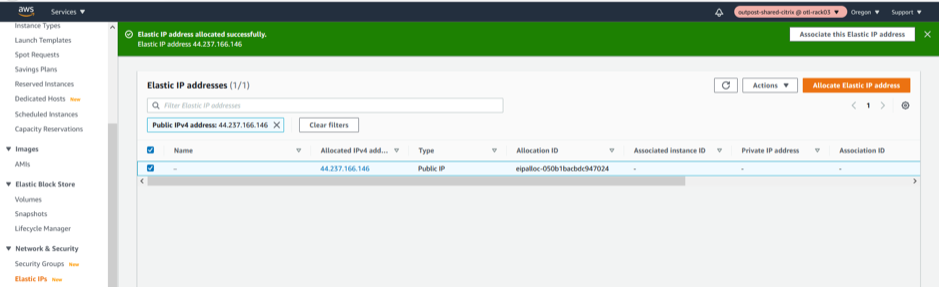

Asigne una nueva IP ELASTIC para la interfaz MGMT.

-

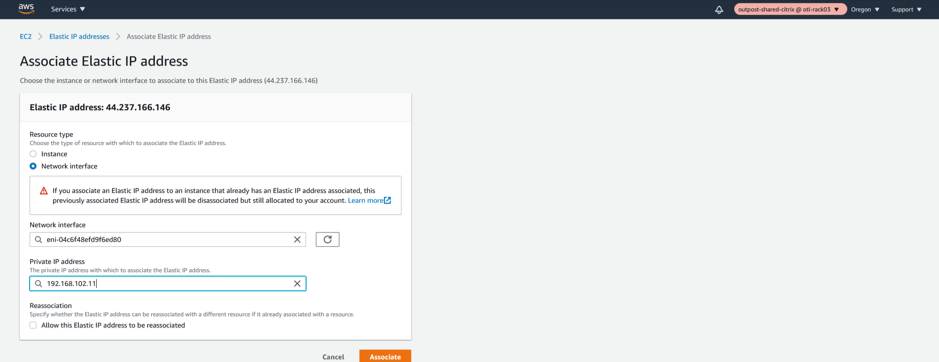

Asocie la nueva IP ELASTIC a la interfaz de administración.

La dirección IP elástica de administración es necesaria para navegar por SSH/UI en 80/443 del dispositivo Citrix SD-WAN basado en Outpost. Esto hace que la administración sea más sencilla.

Estaremos vinculando específicamente la IP elástica a la interfaz de red de gestión y más específicamente a la IP privada asociada a la subred de gestión que es «192.168.102.11».

- Seleccionar interfaz de red

- Seleccione la interfaz de red de administración

- Asignar una dirección IP privada «192.168.102.11»

- Asociar

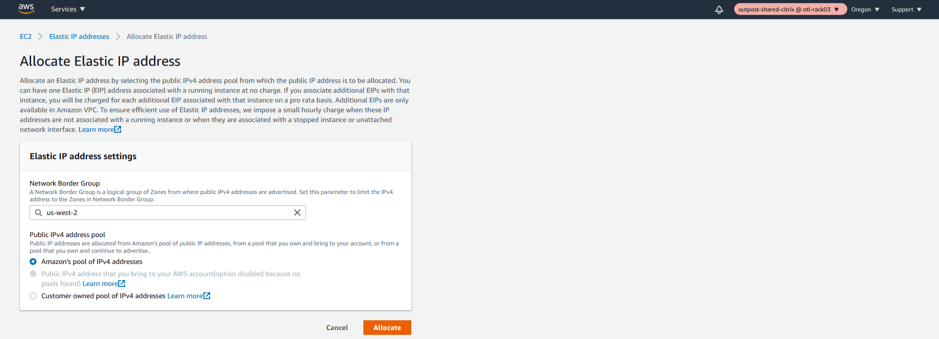

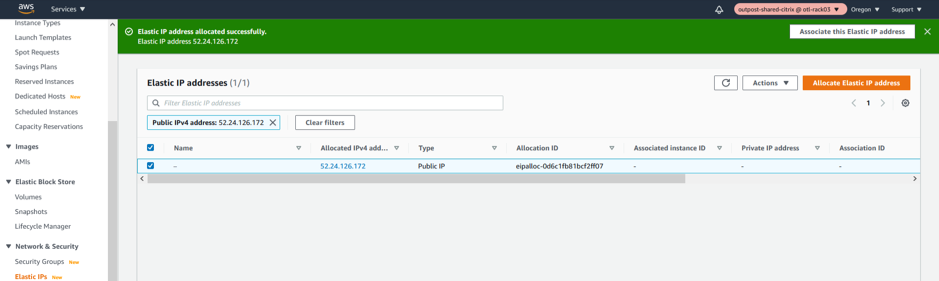

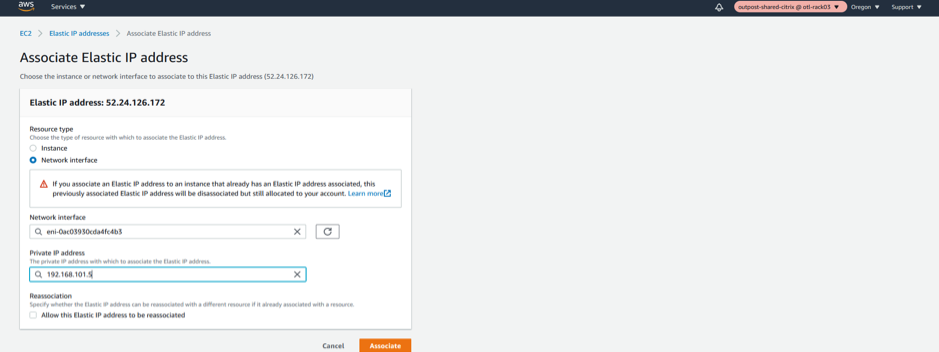

IP elástica de interfaz WAN

-

Asignar una nueva interfaz IP ELASTIC para WAN

-

Asocie la interfaz IP ELASTIC recién creada a la interfaz WAN.

La IP elástica de WAN es necesaria para permitir la comunicación de superposición entre diferentes sitios con el dispositivo Citrix SD-WAN basado en Outpost y tener la conectividad IP con el mundo externo. Esta sería la IP pública del enlace WAN que proporcionaremos para un MCN o una sucursal. Esta IP es esencialmente conocida por todos los dispositivos remotos/pares para ayudar a tener un control de superposición o establecimiento de canal de datos. Estaremos vinculando específicamente la IP elástica a la interfaz de red WAN y más específicamente a la IP privada asociada con la subred WAN que es «192.168.102.11».

- Seleccionar interfaz de red

- Seleccione la interfaz de red WAN

- Asignar una dirección IP privada «192.168.101.5»

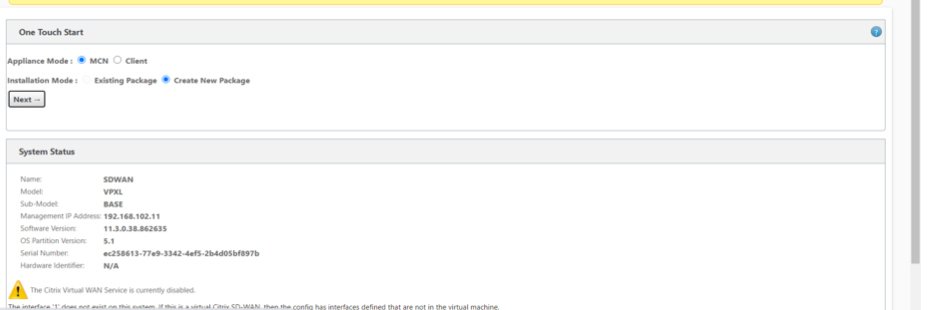

VM VPXL SD-WAN como MCN

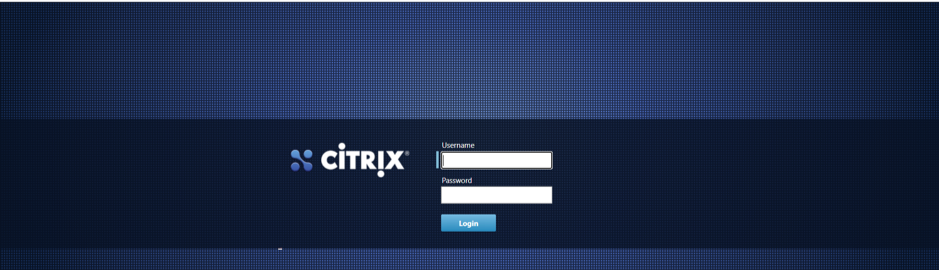

Accedido/Configurar el puesto avanzado Citrix SD-WAN como un MCN

-

Acceder a IP de la interfaz MGMT.

Anote la IP elástica de la interfaz de administración y escriba

https://<elastic_ip_mgmt_interface>para acceder a la interfaz de usuario de SD-WAN.

-

Autenticar con credenciales de administrador.

El nombre de usuario es admin y la contraseña es el ID de INSTANCIA (Resaltado a continuación)

-

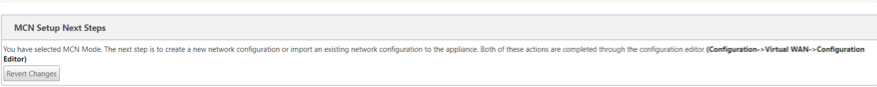

Convierta el papel de la VM de Outpost Citrix SD-WAN como un MCN (nodo de control maestro)

-

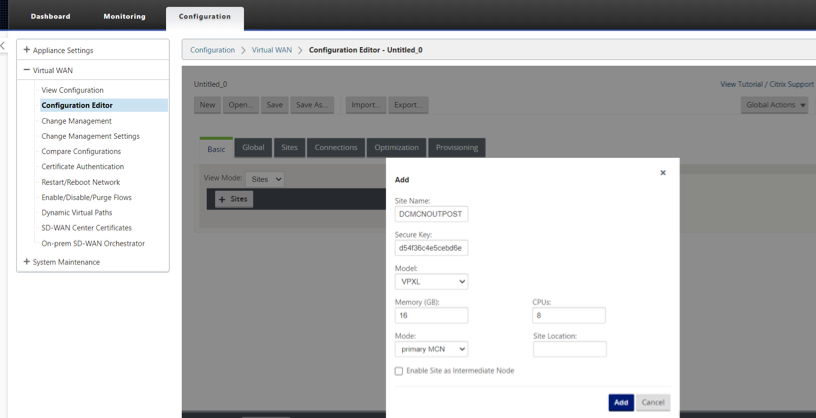

Agregue un nuevo sitio para el MCN (Outpost SD-WAN).

-

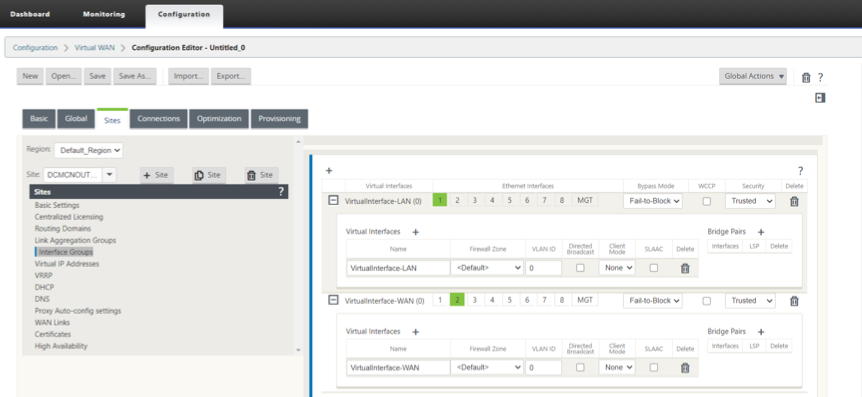

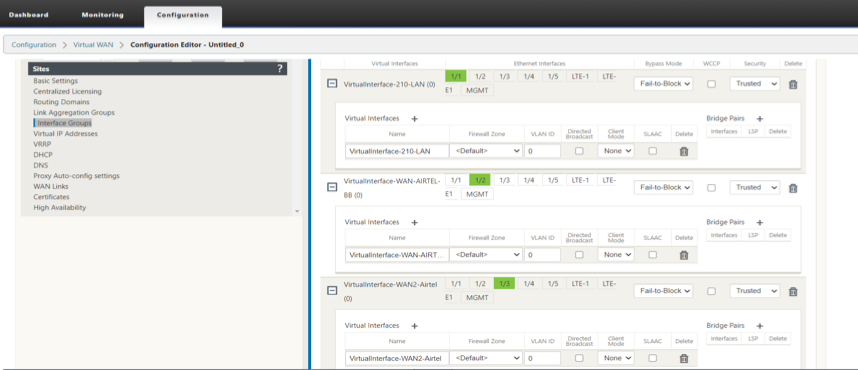

Configure los Grupos de Interfaz de Red de Outpost VM (MCN) para LAN y WAN.

-

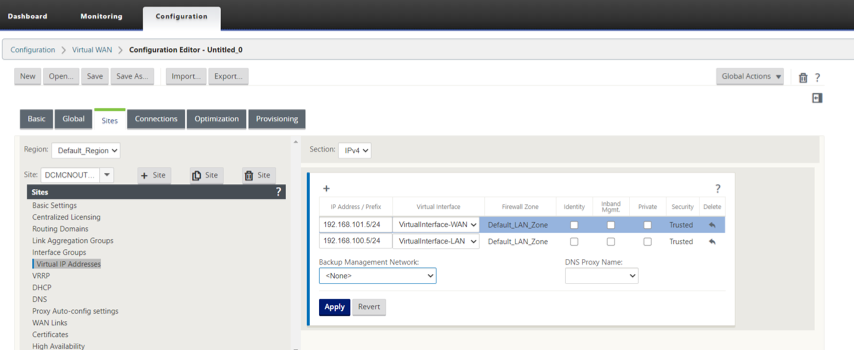

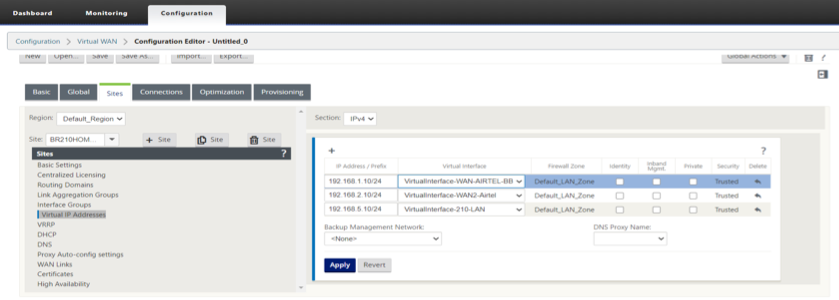

Configure las Direcciones IP Virtuales (VIP) de Outpost VM (MCN) para LAN y WAN.

-

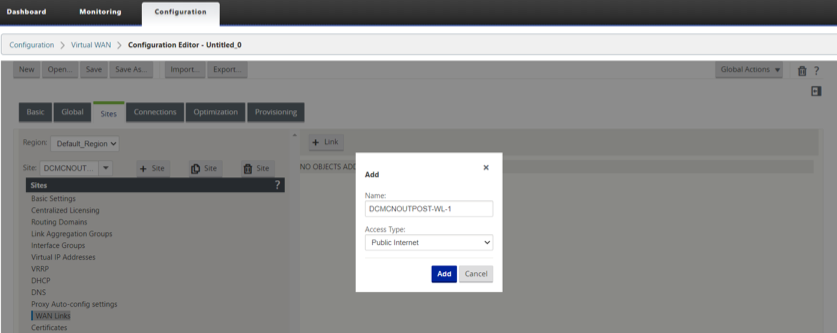

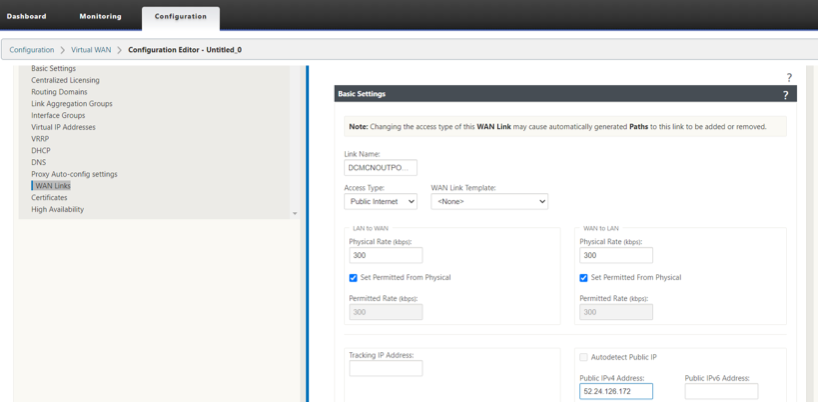

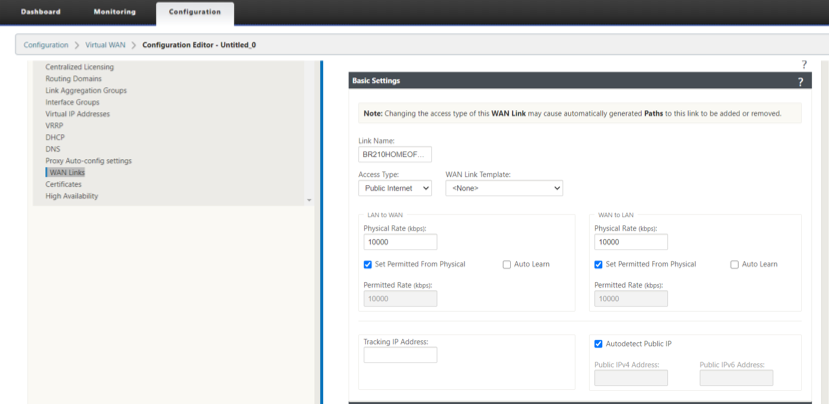

Configure el vínculo WAN de la VM de Outpost (MCN).

-

DESCARGAR/CARGAR definiciones de capacidad en el enlace WAN.

-

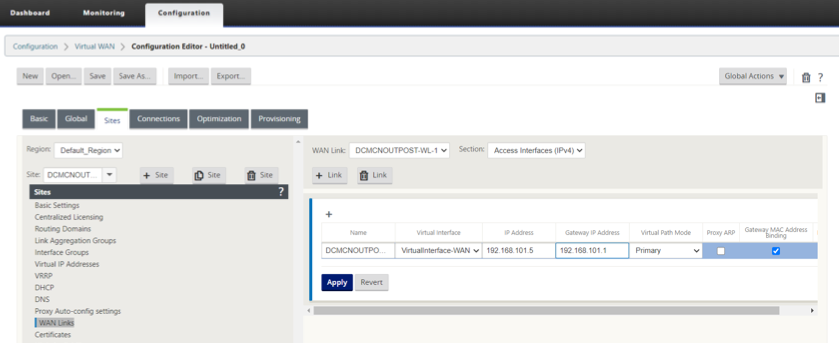

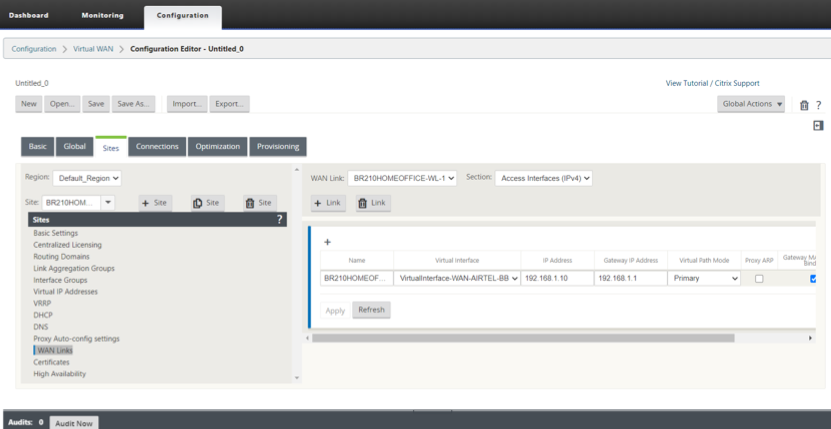

Configure la interfaz de acceso y la IP de puerta de enlace del enlace WAN.

-

Citrix SD-WAN 210 como sucursal de usuario doméstico SD-WAN

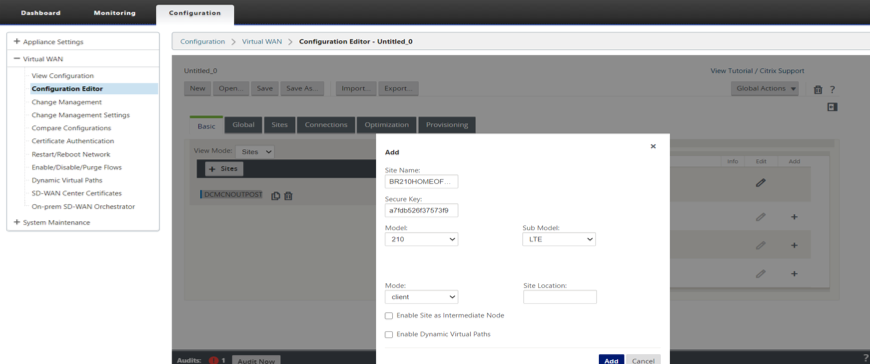

Configurar el Citrix SD-WAN 210 como una BRANCH

-

Agregue un sitio 210 como una sucursal en modo Cliente.

-

Configure los 210 grupos de interfaz de red de sucursales de oficina doméstica para LAN y WAN.

-

Configure las 210 direcciones IP virtuales (VIP) de sucursal de OFICINA DOMÉSTICA para LAN y WAN.

-

Configure el vínculo WAN de la sucursal de la oficina doméstica 210

-

DESCARGAR/CARGAR definiciones de capacidad en el enlace WAN.

-

Configure la interfaz de acceso y la IP de puerta de enlace del enlace WAN.

-

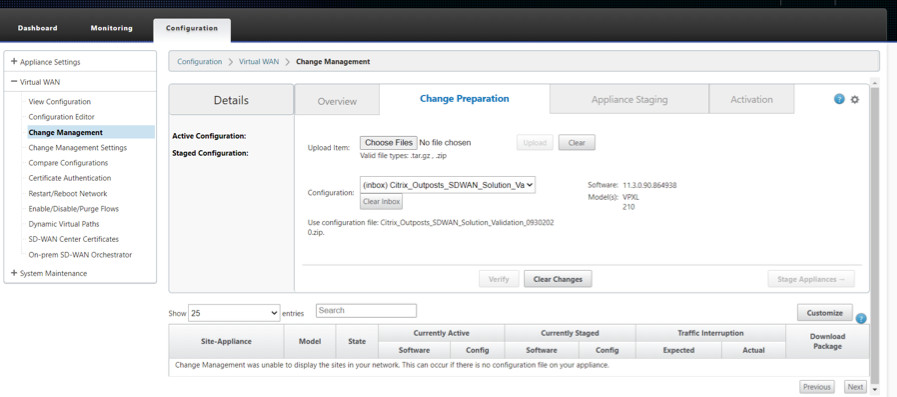

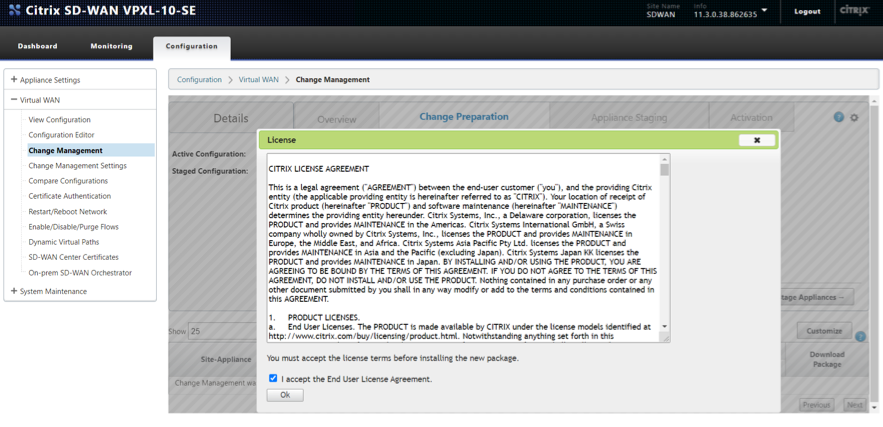

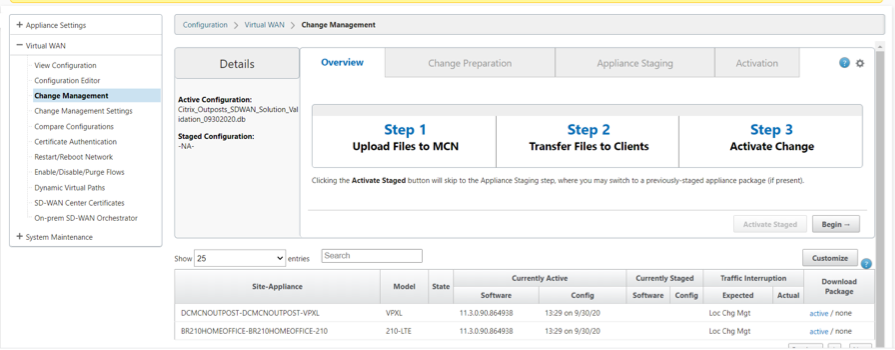

Realizar la administración de cambios y organizar la configuración en los dispositivos

Activar la configuración

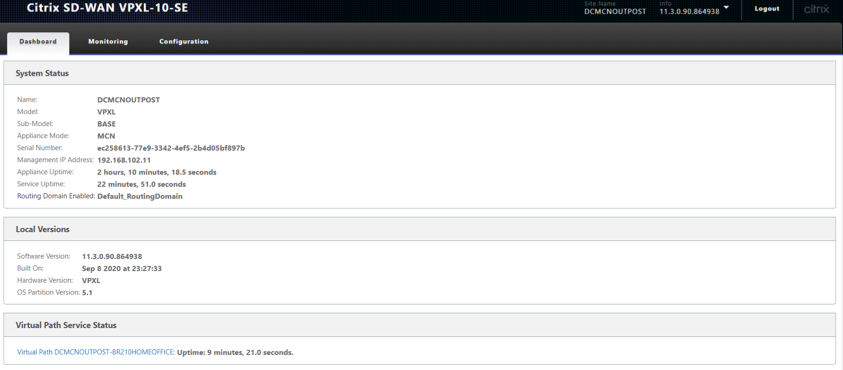

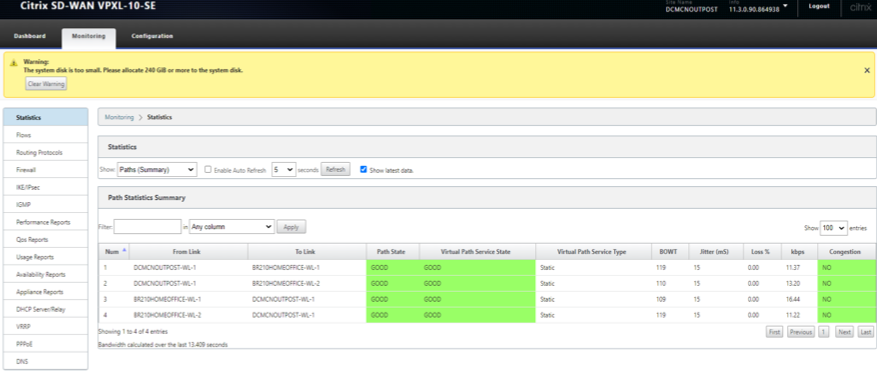

Verifique la creación de Virtual PATH

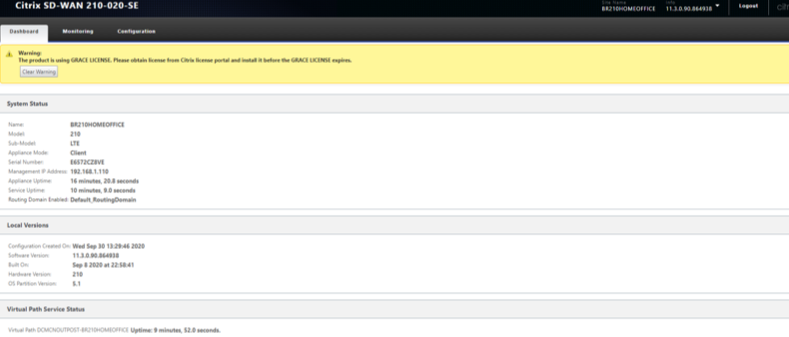

En el puesto avanzado MCN VM

En la rama 210 HOME

Validar el tráfico sobre el PATH virtual entre la VM de avanzada y la sucursal 210.

- Paso 1 — Iniciar ping entre la sucursal 210 y la MCN de los puestos avanzados

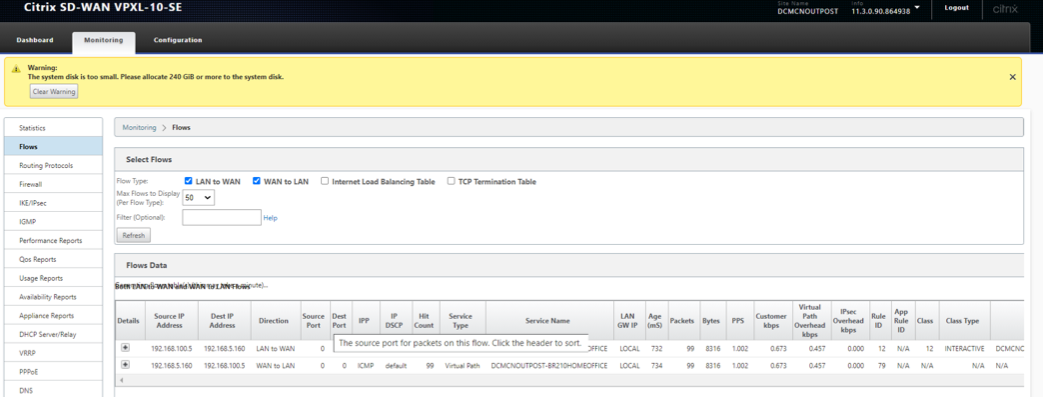

- Paso 2 : Compruebe los flujos de la máquina virtual 210 y MCN en la dirección de carga/descarga y verifique el SIP, DIP, protocolo IP y el servicio utilizado para procesar el tráfico

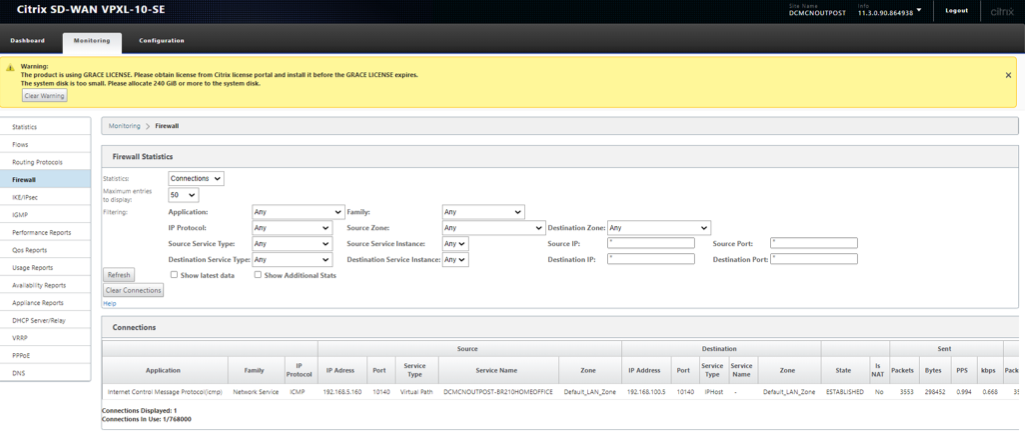

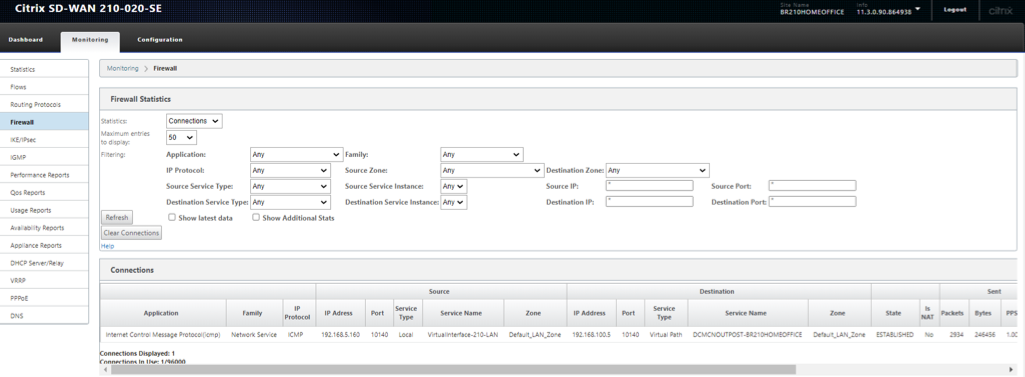

- Paso 3 : compruebe la conexión de firewall en el MCN Outpost y 210 para el tráfico ICMP entre los 2 sitios

-

Verifique que el tráfico de ping iniciado entre la sucursal 210 y el MCN de los puestos avanzados se procese a través de Ruta Virtual.

-

Los flujos deben indicar flujos a través del tipo de servicio correcto como Ruta virtual

- Comprobar los flujos de MCN del puesto avanzado: SIP, DIP, protocolo IP debe coincidir incluyendo el servicio como ruta virtual

- Compruebe las rutas en el flujo para obtener la mejor ruta utilizada: debe ser una de las mejores rutas de la lista de rutas disponibles

-

Comprobar los flujos en la rama 210: SIP, DIP, protocolo IP debe coincidir incluyendo el servicio como ruta virtual

- Compruebe las rutas en el flujo para obtener la mejor ruta utilizada: debe ser una de las mejores rutas de la lista de rutas disponibles

-

Compruebe el cortafuegos para comprobar la conexión

- Verifique Firewall en el MCN Outpost debe tener la información de conexión con la aplicación como ICMP para la respuesta. Debe tener SIP-SPORT (MCN), DIP-DPORT (210) incluyendo el servicio de origen y el servicio Dest como ruta local y virtual respectivamente

- Origen

- Verifique el cortafuegos en la rama 210 debe tener la información de conexión con la aplicación como ICMP para su solicitud. Debe tener SIP-SPORT (210), DIP-DPORT (MCN) incluyendo el servicio de origen y el servicio Dest como ruta local y virtual respectivamente

-

Inicie el PING desde el portátil final hasta 192.168.100.5 (VIP del lado LAN de los puestos avanzados SD-WAN)

- Comando — ping 192.168.100.5

- Dirección IP de origen de la computadora portátil iniciadora — 192.168.5.160

- Este tráfico está destinado a recorrer la ruta virtual debido a la tabla de enrutamiento instalada en la rama con el 192.168.100.0/24 instalado como prefijo accesible a través de VP

Inicie el PING desde el portátil final hasta 192.168.100.5 (VIP del lado LAN de la SD-WAN)

Verifique los flujos que las entradas de dirección LAN a WAN y WAN a LAN se vean tanto en MCN (Outpost VM) como en la rama 210

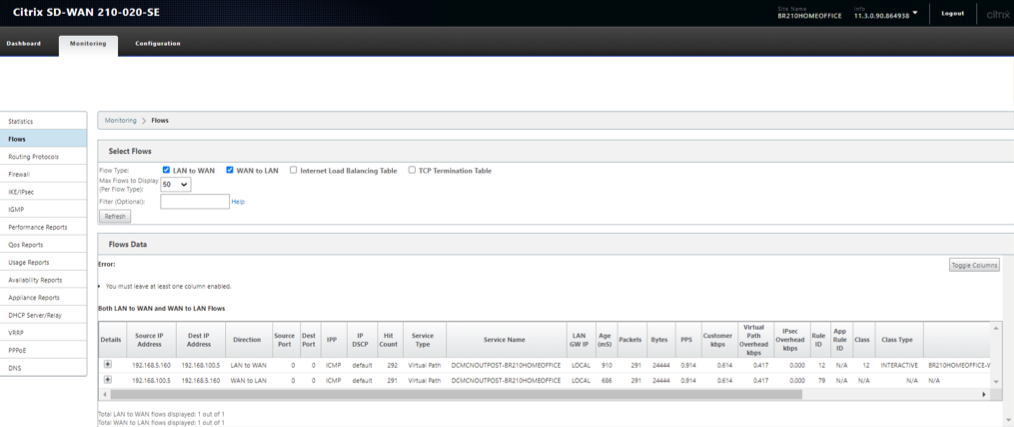

Verificar FLUJOS en la rama de inicio 210

En la sucursal de origen

LAN a WAN (De la sucursal hacia MCN)

- IP de origen — 192.168.5.160

- Dest IP — 192.168.100.5

- Proto/IPP — ICMP

WAN a LAN (de MCN hacia la sucursal)

- Dest IP — 192.168.5.160

- IP de origen — 192.168.100.5

- Proto/IPP — ICMP

-

Compruebe que el servicio utilizado es Virtual Path y el nombre del servicio es que si se encuentra entre la MCN (VM de salida) a la sucursal 210

-

Compruebe también que la ruta mostrará la mejor ruta actual que está tomando el tráfico ICMP a través de la Ruta Virtual (que es WL1 en el 210 hasta el único enlace existente en el lado MCN)

Nota

Compruebe la ruta actual en la columna «Ruta» en la siguiente instantánea.

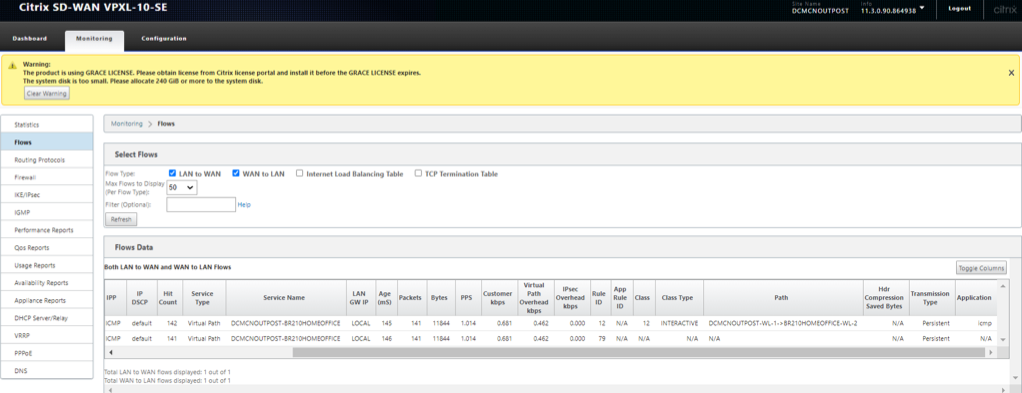

Verifique en la MCN (VM de los puestos avanzados)

En el lado de la máquina virtual del puesto avanzado de MCN

WAN a LAN (De la sucursal hacia MCN)

- IP de origen — 192.168.5.160

- Dest IP — 192.168.100.5

- Proto/IPP — ICMP

LAN a WAN (de MCN hacia la sucursal)

- Dest IP — 192.168.5.160

- IP de origen — 192.168.100.5

- Proto/IPP — ICMP

-

Compruebe que el servicio utilizado es Virtual Path y el nombre del servicio es que si se encuentra entre la MCN (VM de salida) a la sucursal 210

-

Compruebe también que la ruta mostrará la mejor ruta actual que está tomando el tráfico ICMP a través de la Ruta Virtual (que es WL1 en el 210 hasta el único enlace existente en el lado MCN)

Verifique los detalles del cortafuegos en la MCN (VM)

A continuación se validan los detalles para el flujo en la MCN (VM)

- Aplicación — ICMP

- Servicio de origen: PATH virtual (el tráfico vino a través de VP desde el lado de la sucursal)

- Servicio de destino — IPHOST (porque estamos haciendo ping a la IP de la SD-WAN y está destinado al dispositivo)

- Estado - Establecido

Para obtener información sobre las directivas de soporte técnico, consulte apoyo y servicios

Verifique los detalles del firewall en 210 Home Branch

A continuación se validan los detalles para el flujo en el lado 210 de la rama.

- Aplicación — ICMP

- Servicio de origen: local (iniciado desde un host detrás de la sucursal 210)

- Servicio de destino — Ruta virtual (porque estamos haciendo ping a la IP de la SD-WAN y está destinado al dispositivo y se transporta a través de Virtual Path)

- Estado - Establecido

Para obtener información sobre las directivas de soporte, consulte apoyo y servicios

En este artículo

- Arquitectura de la topología de validación

- Creación de VPC en puestos avanzados para el dispositivo Citrix SD-WAN (tipo VPXL)

- Creación de puerta de enlace de Internet y asociación con VPC (acceso a Internet para WAN e Interfaz de GESTIÓN de SD-WAN)

- Creación de subredes LAN, WAN y MGMT para el dispositivo Citrix SD-WAN VPXL

- Definir tablas de enrutamiento para la subred LAN/WAN/MGMT

- Definir tablas de enrutamiento para la subred WAN

- Definir tablas de enrutamiento para la subred LAN

- Implementación y aprovisionamiento de instancias de AMI

- Creación de interfaces y asociación de redes LAN/WAN

- Cambiar la comprobación SOURCE/DEST en las interfaces LAN/WAN/administración

- Conecte las interfaces de red LAN/WAN a la avanzada Citrix SD-WAN

- Crear y asociar IP ELASTIC a interfaces MGMT y WAN de Outpost Citrix SD-WAN

- VM VPXL SD-WAN como MCN

- Citrix SD-WAN 210 como sucursal de usuario doméstico SD-WAN

- Realizar la administración de cambios y organizar la configuración en los dispositivos

- Activar la configuración

- Verifique la creación de Virtual PATH

- Inicie el PING desde el portátil final hasta 192.168.100.5 (VIP del lado LAN de los puestos avanzados SD-WAN)

- Inicie el PING desde el portátil final hasta 192.168.100.5 (VIP del lado LAN de la SD-WAN)

- Verificar FLUJOS en la rama de inicio 210

- Verifique en la MCN (VM de los puestos avanzados)

- Verifique los detalles del firewall en 210 Home Branch