Integrar Citrix SD-WAN y la nube iboss

Citrix SD-WAN ayuda a las empresas a trasladarse a la nube al habilitar de forma segura las interrupciones locales de sucursal a Internet que pueden permitir o denegar el acceso a Internet directamente desde la sucursal. Citrix SD-WAN identifica aplicaciones mediante una combinación de una base de datos integrada de más de 4.500 aplicaciones, incluidas aplicaciones SaaS individuales, y utiliza tecnología de inspección profunda de paquetes para el descubrimiento y clasificación de aplicaciones en tiempo real. Utiliza este conocimiento de aplicaciones para dirigir de forma inteligente el tráfico de la sucursal a Internet, nube o SaaS.

iboss cloud asegura el acceso a Internet en cualquier dispositivo, desde cualquier ubicación, en la nube. iboss proporciona seguridad en la nube para sucursales donde el tráfico de Internet se descarga de conexiones de oficina privada a través de interrupciones de Internet. Los usuarios reciben la mejor protección de Internet que incluye cumplimiento normativo, filtrado web, inspección SSL, seguridad basada en archivos y secuencias, defensa contra malware y prevención de pérdida de datos. El tráfico está protegido en la nube, con directivas de seguridad centralizadas en todas las sucursales y escalado instantáneo a medida que crece el ancho de banda.

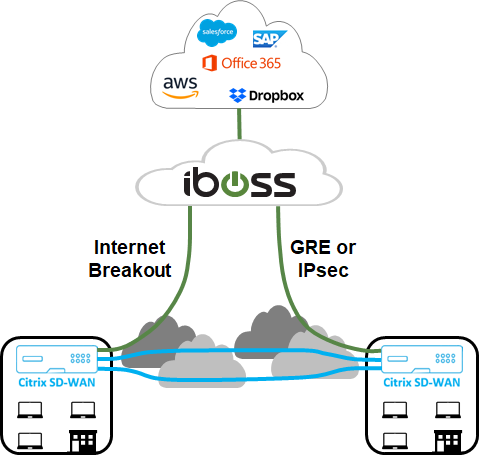

La combinación de Citrix SD-WAN y iboss Cloud permite a las empresas transformar su WAN de forma segura. La arquitectura general de la solución se muestra en la siguiente figura.

configuración de iboss

Inicio de sesión

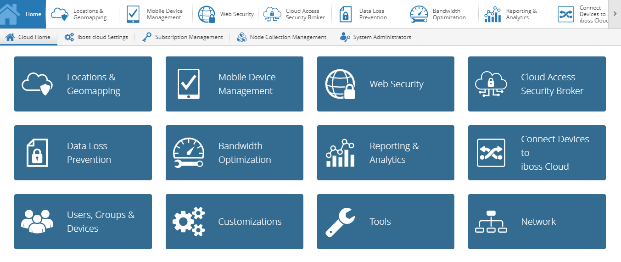

La configuración de iboss se aprovisiona a través de la interfaz gráfica de usuario del panel iboss.

Para iniciar sesión en la interfaz de administración, a través de un explorador de Internet navegue a www.ibosscloud.com.

Haga clic en Iniciar sesión en la plataforma iboss y proporcione sus credenciales.

Subredes de red

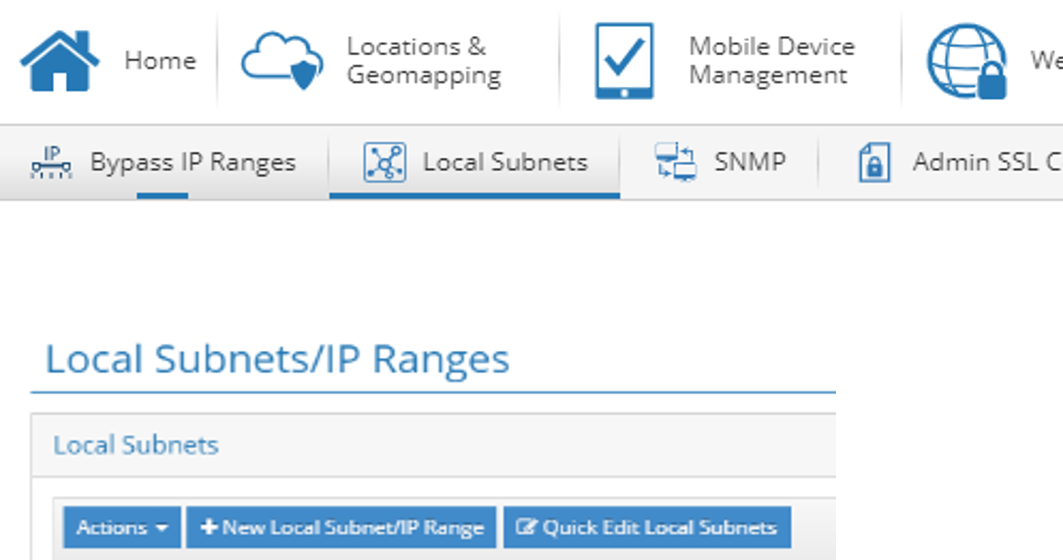

Muchos clientes crean directivas para implementaciones de SD-WAN basadas en subredes de red de sucursales. Se recomienda agregar una subred abierta para cada rango privado utilizado en la red (por ejemplo 10.0.0.0/255.0.0.0) y, a continuación, crear subredes más específicas según sea necesario. Para crear una subred de red, seleccione el icono Red en la página principal.

Desplácese hasta Subredes Locales > + Nueva subred local/Rango IP.

Introduzca o seleccione valores para los campos obligatorios y haga clic en Guardar.

Túneles

Una vez aprovisionadas las subredes de red, se pueden utilizar túneles GRE o IPSec para conectar la sucursal a iboss Cloud si es necesario. Los siguientes pasos muestran cómo configurar un único túnel en un único nodo SWG iboss. Los pasos se pueden replicar para proporcionar varios túneles desde un solo dispositivo de sucursal o a varios nodos de Gateway iboss.

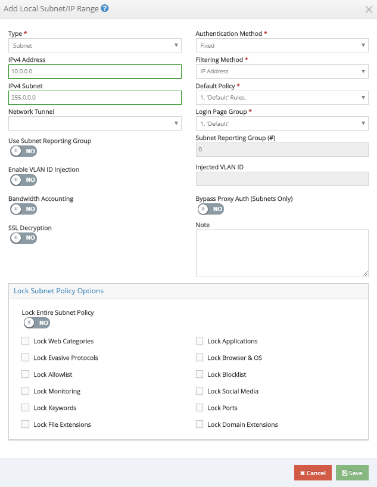

Los túneles GRE o IPSec de un dispositivo Citrix SD-WAN terminarán en la dirección IP pública de un nodo de Gateway iboss. Para identificar la dirección IP pública de un nodo de puerta de enlace iboss, vuelva a la página principal y haga clic en Administración de colecciones de nodos.

En la ficha Todos los nodos, la dirección IP pública de un nodo de puerta de enlace es la dirección IP externa del túnel. En el ejemplo siguiente, la IP externa de un túnel en el lado iboss sería 104.225.163.25.

GRE

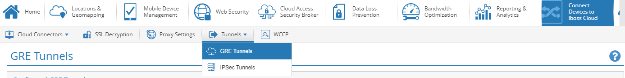

Para agregar un túnel GRE desde una ubicación específica, vuelva a la página de inicio y haga clic en Conectar dispositivos a iboss Cloud.

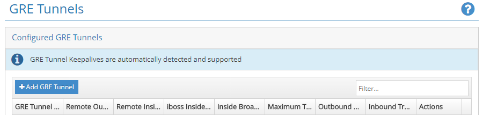

Haga clic en Túneles y seleccione Túneles GRE.

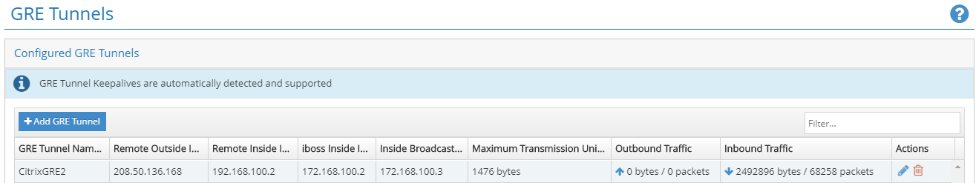

Haga clic en +Añadir túnel GRE e introduzca la información necesaria.

Las subredes de túnel interior deben ser únicas para cada túnel (por ejemplo, 169.254.1.0/30, 169.254.1.4/30, etc.). Los nodos iboss únicos deben utilizarse para subredes superpuestas entre varios sitios. Por ejemplo, si el sitio ‘A’ y el sitio ‘B’ utilizan la subred 192.168.1.0/24, entonces la configuración del túnel GRE para cada uno de estos sitios debe realizarse en diferentes nodos iboss.

Haga clic en Guardar. La información del túnel se presenta como un resumen. Puede modificarlo si es necesario.

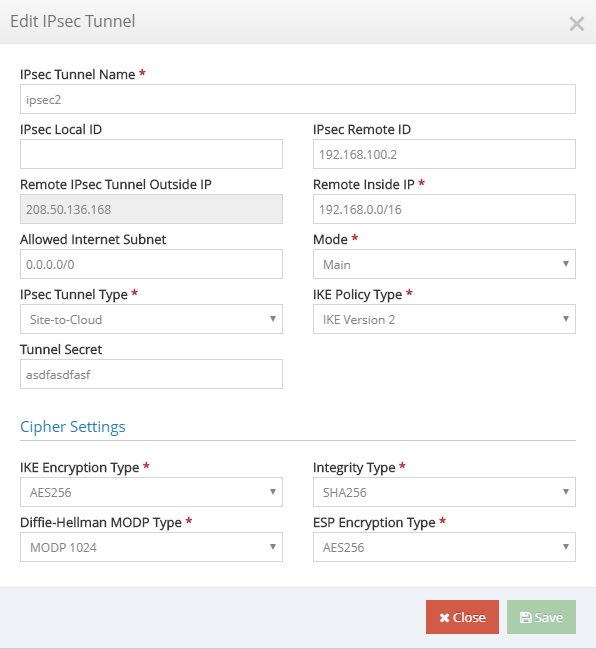

IPSec

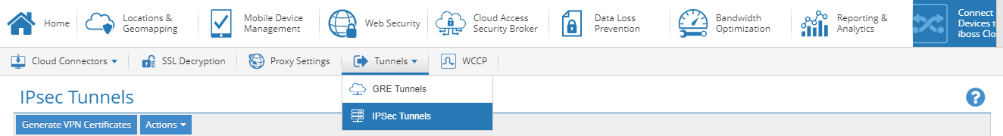

Para agregar un túnel IPSec desde una ubicación específica, vuelva a la página principal y haga clic en Conectar dispositivos a iboss Cloud.

Haga clic en Túneles y seleccione Túneles IPSec.

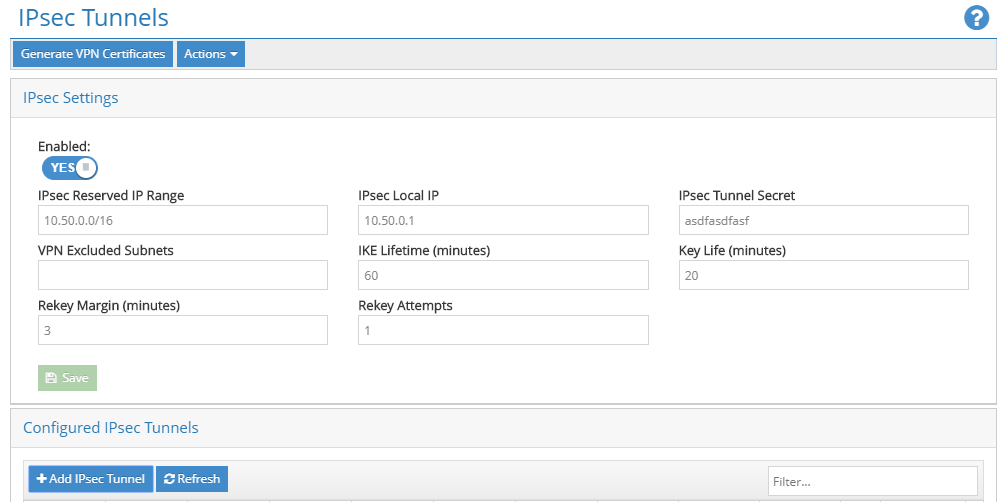

Cuando se conectan túneles desde un dispositivo Citrix SD-WAN, se recomienda la siguiente configuración de IPSec que es común en todos los túneles:

- IKE Vida útil (minutos): 60

- Vida útil de las teclas (minutos): 20

- Margen de reclave (minutos): 3

- Intentos de reclave: 1

Todas las demás configuraciones (por ejemplo, IPSec Tunnel Secret, etc.) pueden ser específicas de la implementación.

Haga clic en + Agregar túnel IPsec para crear túneles según sea necesario.

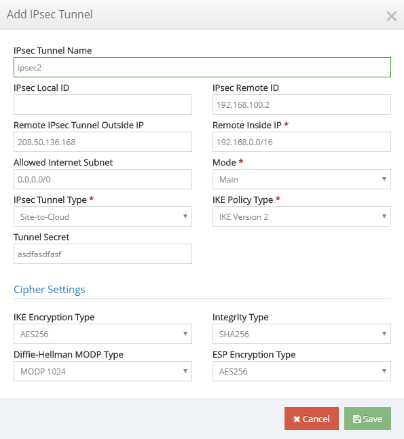

Introduzca la información requerida. Para un túnel IPSec desde el dispositivo Citrix SD-WAN, recomendamos la siguiente configuración de IPsec para cada túnel:

- Modo: Principal

- Tipo de túnel IPSec: de sitio a nube

- Tipo de directiva IKE: IKE versión 2

- Tipo de cifrado IKE: AES256

- Tipo de integridad: SHA256

- Diffie-Hellman MODP Tipo: MODP 1024

- Tipo de cifrado ESP: AES256

Todas las demás configuraciones (por ejemplo, IP externa del túnel IPSec remoto, etc.) pueden ser específicas de la implementación. Las subredes de túnel interior deben ser únicas para cada túnel (por ejemplo, 169.254.1.0/30, 169.254.1.4/30, etc.). Los nodos iboss únicos deben utilizarse para subredes superpuestas entre varios sitios. Por ejemplo, si el sitio ‘A’ y el sitio ‘B’ usan la subred 192.168.1.0/24, entonces la configuración del túnel para cada uno de estos sitios debe realizarse en diferentes nodos iboss.

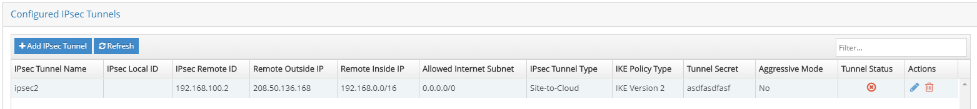

Haga clic en Guardar. La información del túnel se presenta como un resumen.

Puede editar todos los parámetros de configuración del túnel, excepto Túnel IPSec Remote IPSec Outside IP.

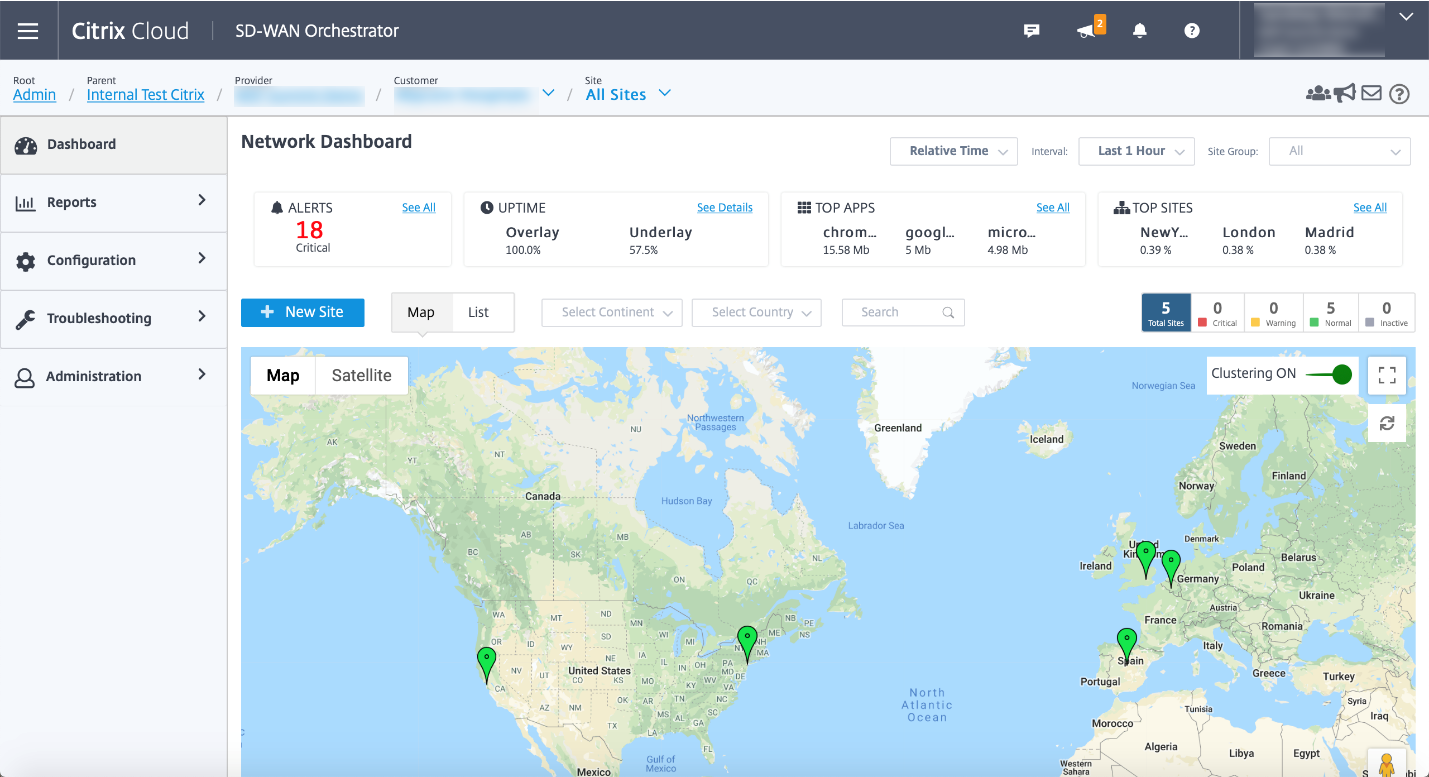

Configuración de Citrix SD-WAN

La red Citrix SD-WAN se administra a través del servicio de administración basado en Citrix Cloud Citrix SD-WAN Orchestrator. Si aún no tiene una cuenta, consulte Integración de Citrix SD-WAN Orchestrator.

Después de completar correctamente el proceso de incorporación, puede acceder a SD-WAN Orchestrator.

Asegúrese de que el sitio de Citrix SD-WAN ya está configurado y conectado a las sucursales y redes. Para obtener detalles sobre la configuración, consulte Configuración de red.

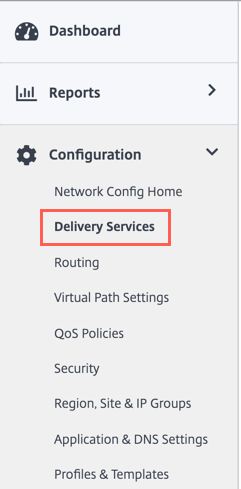

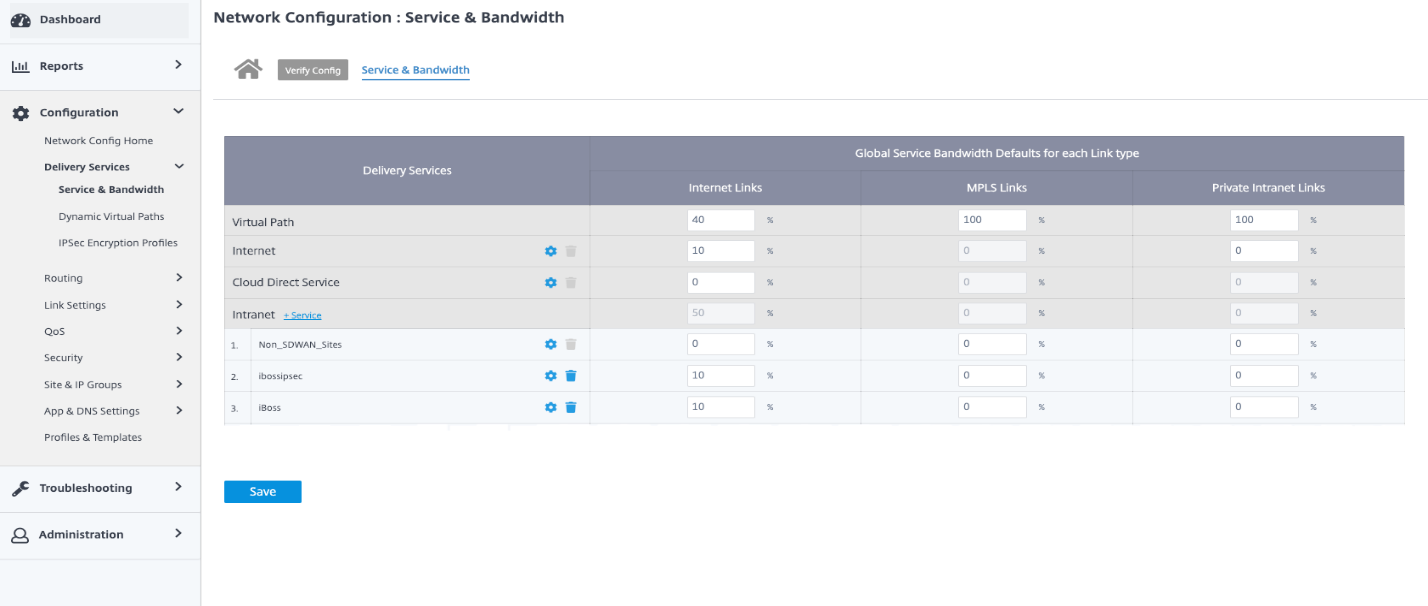

Servicios de entrega

Los servicios de entrega le permiten configurar servicios de entrega como Internet, Intranet, IPSec y GRE. Los servicios de entrega se definen globalmente y se aplican a los enlaces WAN en sitios individuales, según corresponda.

iboss cloud se puede conectar desde Citrix SD-WAN a través de los servicios GRE o IPSec. Utiliza los ajustes recomendados por iboss en la sección anterior.

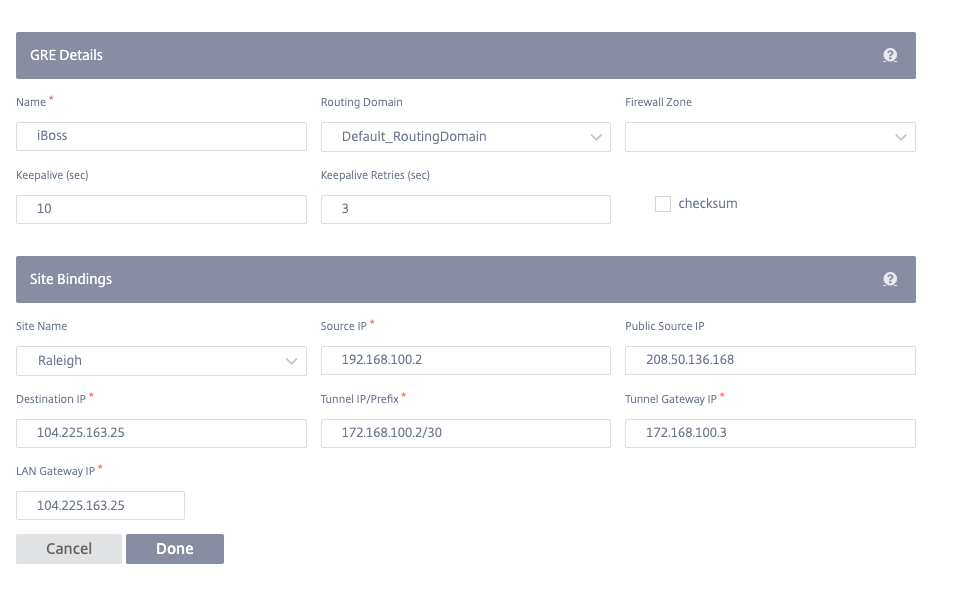

Servicio GRE

Puede configurar dispositivos SD-WAN para terminar túneles GRE. Configure los siguientes parámetros.

Detalles de GRE:

- Nombre: El nombre del servicio GRE.

- Dominio de redirección: Dominio de redirección del túnel GRE.

- Zona de firewall: Zona de firewall elegida para el túnel. De forma predeterminada, el túnel se coloca en Default_LAN_ZONE.

- Conexión persistente: El período entre el envío de mensajes de conexión persistente. Si se configura en 0, no se envían paquetes de mantenimiento vivo, pero el túnel permanece activo.

- Reintentos de mantenimiento vivo: el número de veces que el dispositivo Citrix SD-WAN envía paquetes de mantenimiento vivo sin respuesta antes de bajar el túnel.

- Suma de comprobación: habilite o deshabilite la suma de comprobación para el encabezado GRE del túnel.

Enlaces de sitios:

- Nombre del sitio: El sitio para mapear el túnel GRE.

- IP de origen: La dirección IP de origen del túnel. Esta es una de las interfaces virtuales configuradas en este sitio. El dominio de redirección seleccionado determina las direcciones IP de origen disponibles.

- IP de origen público: La IP de origen si el tráfico del túnel pasa por NAT.

- IP de destino: La dirección IP de destino del túnel.

- Túnel IP/prefijo: La dirección IP y el prefijo del túnel GRE.

- IP de puerta de enlace de túnel: dirección IP de salto siguiente para enrutar el tráfico del túnel.

- IP de la puerta de enlace LAN: dirección IP de salto siguiente para enrutar el tráfico de LAN.

Servicio IPSec

Los dispositivos Citrix SD-WAN pueden negociar túneles IPSec fijos con pares de terceros en el lado LAN o WAN. Puede definir los puntos finales del túnel y asignar sitios a los puntos finales del túnel.

También puede seleccionar y aplicar un perfil de seguridad IPSec que defina el protocolo de seguridad y la configuración IPSec.

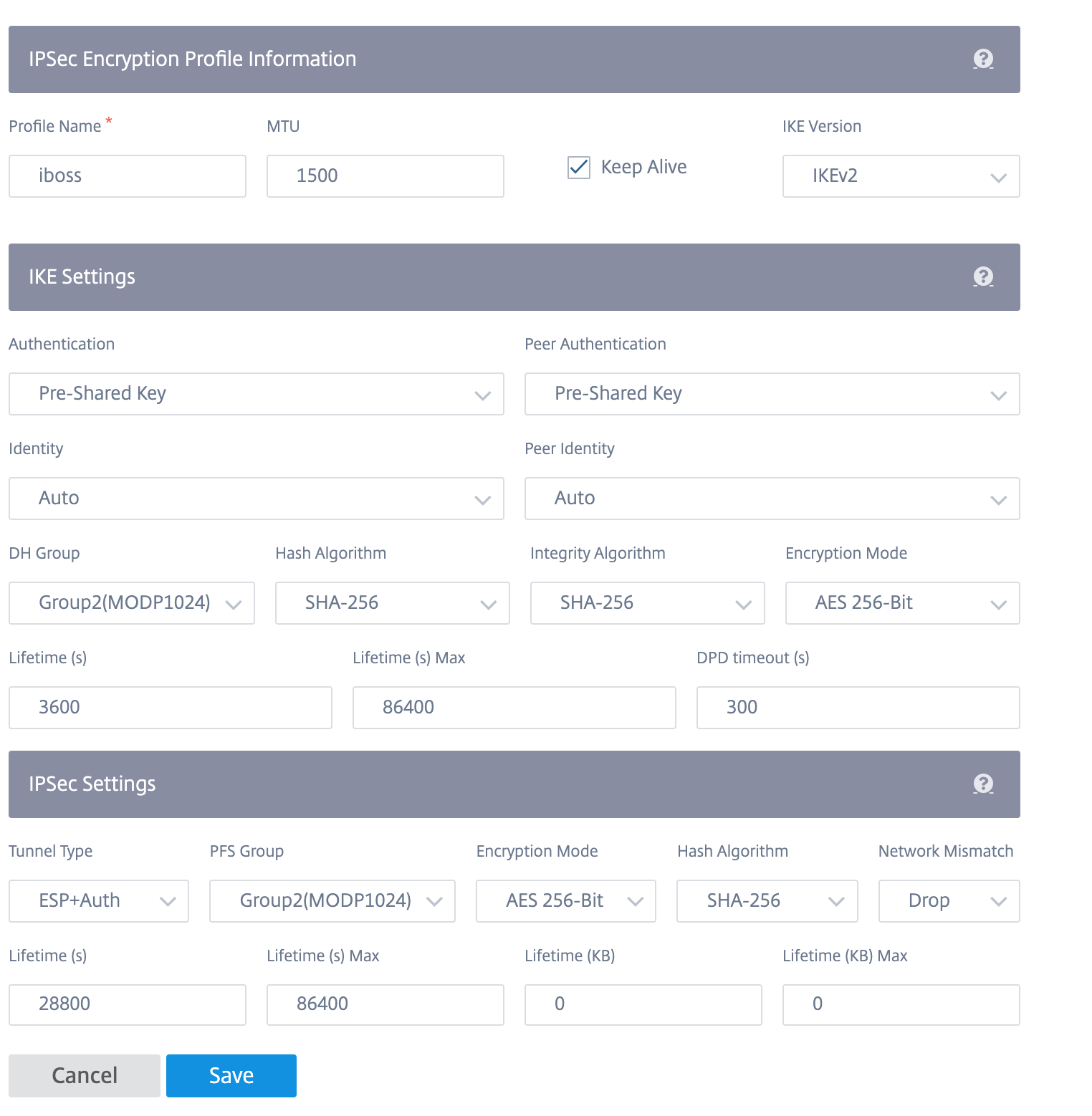

Para agregar un perfil de cifrado IPSec, vaya a Configuración > Servicios de entrega > seleccione la ficha Perfiles de cifrado IPSec.

Los perfiles IPSec se utilizan al configurar los servicios IPSec como conjuntos de servicios de entrega. En la página de perfil de seguridad IPSec, introduzca los valores necesarios para el perfil de cifrado IPSec, la configuración de IKE y la configuraciónde IPSec.

Información del perfil de cifrado IPSec:

- Nombre del perfil: El nombre del perfil.

- MTU: El tamaño máximo de paquete IKE o IPSec en bytes.

- Mantener vivo: Mantenga el túnel activo y habilite la elegibilidad de la ruta.

- Versión IKE: La versión del protocolo IKE.

Configuración de IKE:

-

Modo: Seleccione el modo principal o el modo agresivo para el modo de negociación IKE Fase 1.

- Principal: No hay información expuesta a posibles atacantes durante la negociación, pero es más lenta que el modo Agresivo.

- Agresivo: Cierta información (por ejemplo, la identidad de los pares negociadores) está expuesta a posibles atacantes durante la negociación, pero es más rápida que el modo Principal.

- Autenticación: el tipo de autenticación, Certificado o Clave precompartida.

- Identidad: El método de identidad.

- Identidad de pares: El método de identidad de pares.

- Grupo DH: El grupoDiffie-Hellman (DH) que están disponibles para la generación de claves IKE.

- Algoritmo hash: algoritmo hash para autenticar mensajes IKE.

- Modode cifrado: el modo de cifrado para mensajes IKE.

- Duración (s): la duración preferida (en segundos) para que exista una asociación de seguridad IKE.

- Duración (s) Máx(s): duración máxima preferida (en segundos) para permitir que exista una asociación de seguridad IKE.

- Timeout (s) DPD (s): el tiempo de espera de detección de pares muertos (en segundos) para las conexiones VPN.

Configuración de IPSec:

-

Tipo de túnel: El tipo de encapsulación del túnel.

- ESP: Cifra únicamente los datos del usuario.

- ESP+Auth: Cifra los datos del usuario e incluye un HMAC.

- ESP+NULL: Los paquetes están autenticados pero no cifrados.

- AH: Solo incluye un HMAC.

- GrupoPFS: El grupoDiffie—Hellman que se utiliza para una perfecta generación de claves de secreto hacia adelante.

- Modode cifrado: el modo de cifrado para los mensajes IPSec del menú desplegable.

- Algoritmo de hash: Los algoritmoshash MD5, SHA1 y SHA-256 están disponibles para la verificación HMAC.

- Discordancia de red: acción que se debe realizar si un paquete no coincide con las redes protegidas del túnel IPsec.

- Duración (s): cantidad de tiempo (en segundos) para que exista una asociación de seguridad IPSec.

- Duración (s) Máx(s): cantidad máxima de tiempo (en segundos) para permitir que exista una asociación de seguridad IPSec.

- Vida útil (KB): la cantidad de datos (en kilobytes) para que exista una asociación de seguridad IPSec.

- Vida útil (KB) Máx.: cantidad máxima de datos (en kilobytes) para permitir que exista una asociación de seguridad IPSec.

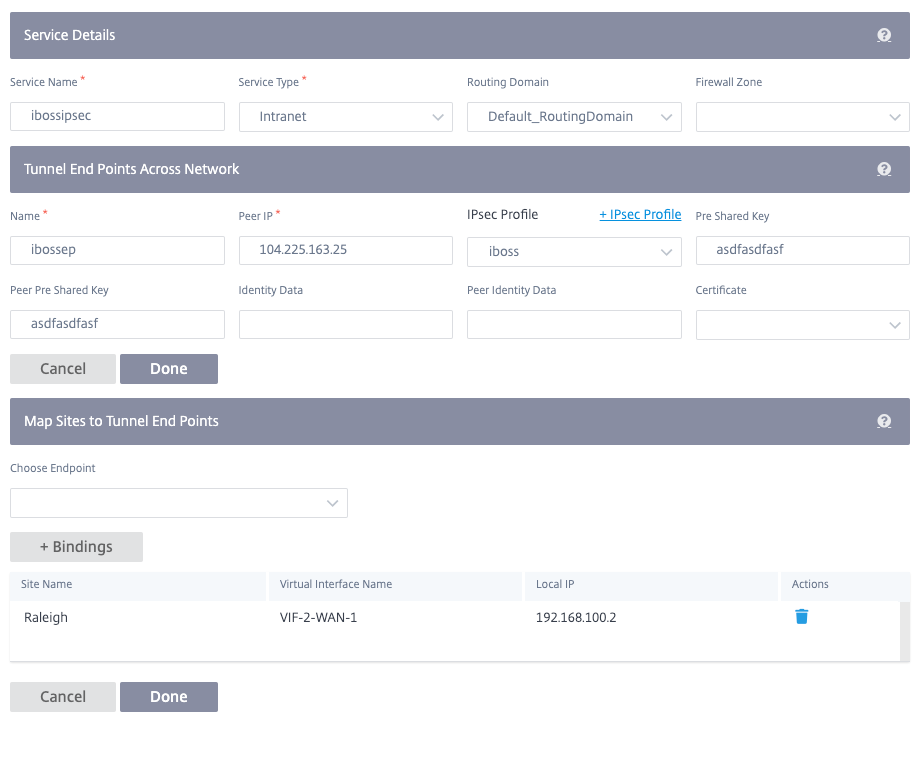

Para configurar el túnel IPSec:

-

Especifique los detalles del servicio:

- Nombre del servicio: nombre del servicio IPSec.

- Tipo de servicio: servicio que utiliza el túnel IPSec.

- Dominio de redirección: Para túneles IPSec a través de LAN, seleccione un dominio de redirección. Si el túnel IPSec utiliza un servicio de Intranet, el servicio de Intranet determina el dominio de redirección.

- Zona de firewall: Zona de firewall para el túnel. De forma predeterminada, el túnel se coloca en Default_LAN_ZONE.

-

Agregue el punto final del túnel.

- Nombre: Cuando el tipo de servicio es Intranet, elija un servicio de intranet que el túnel proteja. De lo contrario, introduzca un nombre para el servicio.

- IP del mismo nivel: La dirección IP del par remoto.

- Perfil IPSec: Perfil de seguridad IPSec que define el protocolo de seguridad y la configuración IPSec.

- Clave precompartida: clave previamente compartida utilizada para la autenticación IKE.

- Clave precompartida de par: Clave precompartida utilizada para la autenticación IKEv2.

- Datos de identidad: los datos que se utilizarán como identidad local, cuando se utiliza la identidad manual o el tipo FQDN de usuario.

- Datos de identidad del mismo nivel: Los datos que se utilizarán como identidad del mismo nivel cuando se utilice la identidad manual o el tipo FQDN del usuario.

- Certificado: Si elige Certificado como autenticación IKE, elija entre los certificados configurados.

- Asigne sitios a los puntos finales del túnel.

- Elija dispositivo de punto final: El punto final que se va a asignar a un sitio.

- Nombre del sitio: el sitio que se va a asignar al punto final.

- Nombre de la interfaz virtual: Interfaz virtual en el sitio que se va a utilizar como punto final.

- IP local: La dirección IP virtual local que se utilizará como punto final del túnel local.

-

Cree la red protegida.

- IP/Prefijo de redde origen: Dirección IP de origen y prefijo del tráfico de red que protege el túnel IPSec.

- IP/Prefijo de redde destino: Dirección IP de destino y prefijo del tráfico de red que protege el túnel IPSec.

- Asegúrese de que las configuraciones IPSec estén reflejadas en el dispositivo del mismo nivel.

IPSec proporciona túneles seguros. Citrix SD-WAN admite rutas virtuales IPSec, lo que permite que los dispositivos de terceros terminen los túneles VPN IPSec en el lado LAN o WAN de un dispositivo Citrix SD-WAN. Puede proteger los túneles IPSec de sitio a sitio que terminan en un dispositivo SD-WAN mediante un binario criptográfico IPSec certificado FIPS 140-2 de nivel 1.

Citrix SD-WAN también admite tunelización IPSec resistente mediante un mecanismo de túnel de ruta virtual diferenciado.

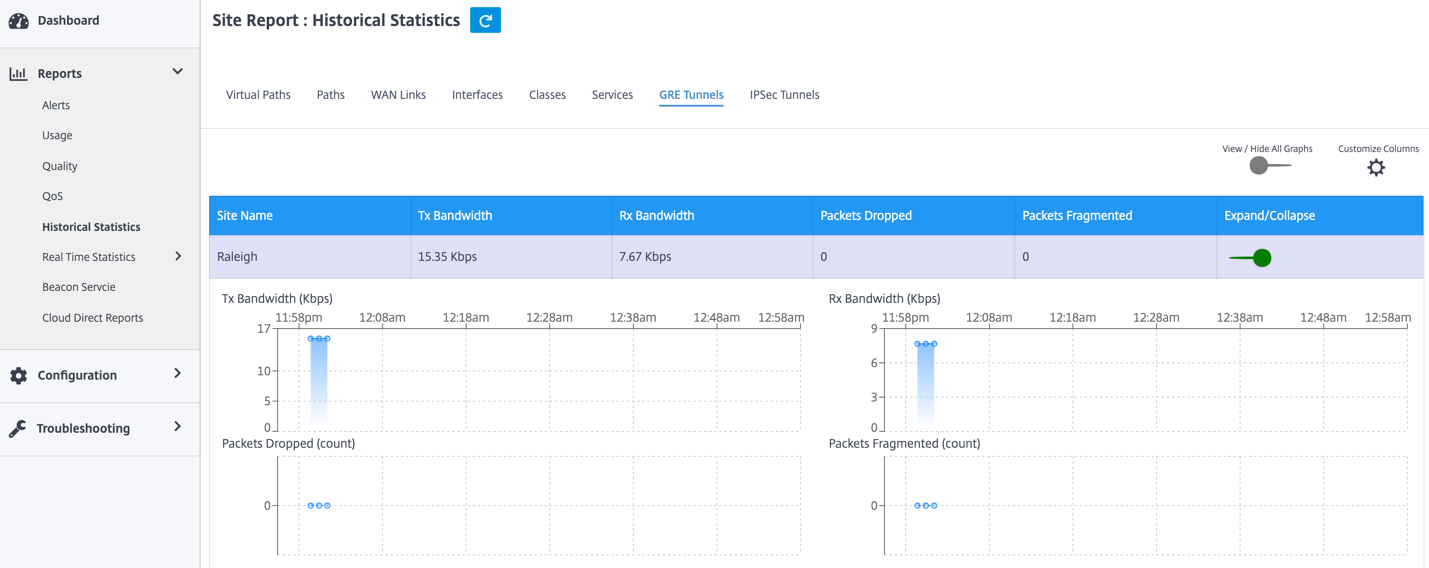

Supervisión de túneles GRE e IPSEC

Túneles GRE

Puede utilizar un mecanismo de túnel para transportar paquetes de un protocolo dentro de otro protocolo. El protocolo que lleva el otro protocolo se denomina protocolo de transporte, y el protocolo transportado se denomina protocolo de pasajeros. La encapsulación de redirección genérica (GRE) es un mecanismo de túnel que utiliza IP como protocolo de transporte y puede transportar muchos protocolos de pasajeros diferentes.

La dirección de origen del túnel y la dirección de destino se utilizan para identificar los dos extremos de los vínculos virtuales punto a punto del túnel.

Para ver las estadísticas del túnel GRE, vaya a Informes > Estadísticas > Túneles GRE. Puede ver las siguientes métricas:

- Nombre del sitio: El nombre del sitio.

- Ancho de banda Tx: Ancho de banda transmitido.

- Ancho de banda Rx: Ancho de banda recibido.

- Paquete eliminado: número de paquetes descartados debido a la congestión de la red.

- Paquetes Fragmentados: Número de paquetes fragmentados. Los paquetes se fragmentan para crear paquetes más pequeños que pueden pasar a través de un enlace con una MTU más pequeña que el datagrama original. El host receptor vuelve a ensamblar los fragmentos.

- Expandir/Contraer: Puede expandir o contraer los datos según sea necesario.

Túneles IPSec

Los protocolos de seguridad IP (IPSec) proporcionan servicios de seguridad como el cifrado de datos confidenciales, la autenticación, la protección contra la reproducción y la confidencialidad de los datos para los paquetes IP. Carga útil de seguridad encapsulada (ESP) y Encabezado de autenticación (AH) son los dos protocolos de seguridad IPSec utilizados para proporcionar estos servicios de seguridad.

En el modo de túnel IPSec, todo el paquete IP original está protegido por IPSec. El paquete IP original está envuelto y cifrado, y se agrega un nuevo encabezado IP antes de transmitir el paquete a través del túnel VPN.

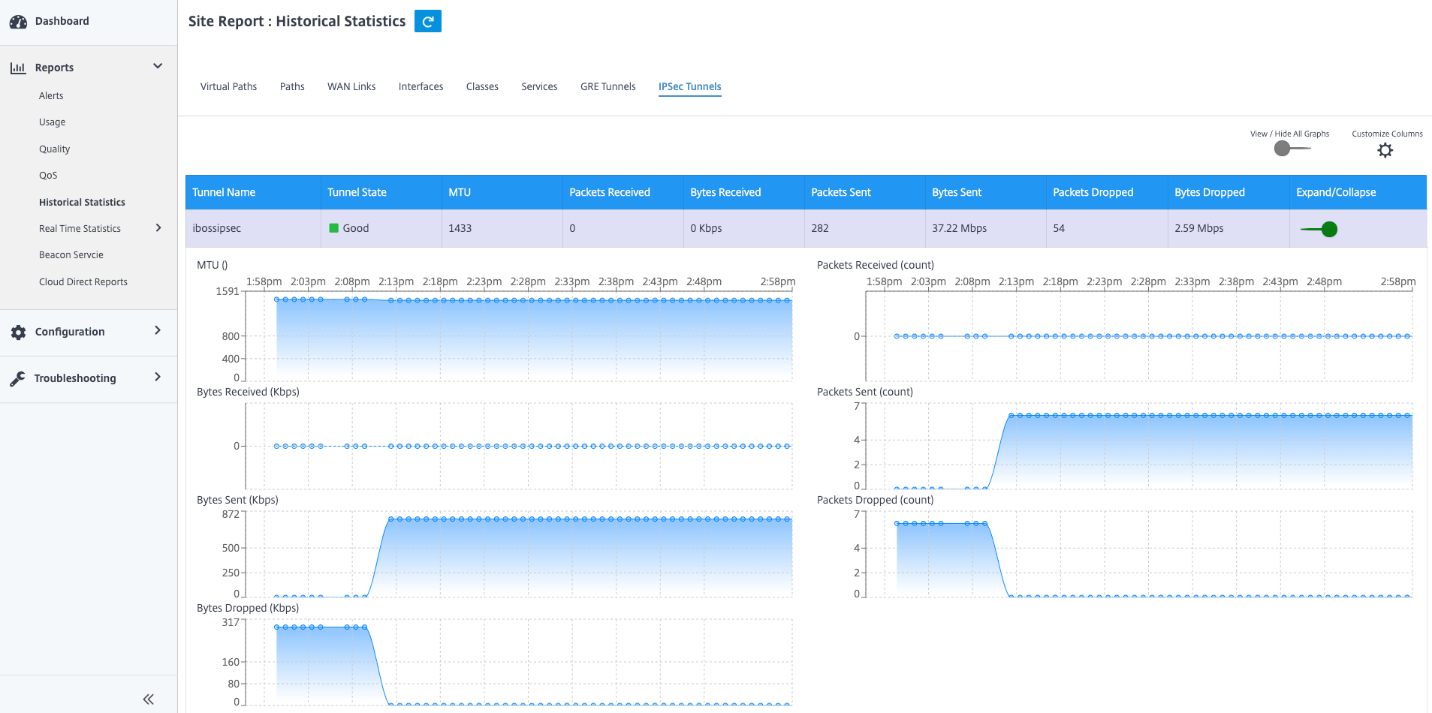

Para ver las estadísticas del túnel IPSec, vaya a Informes > Estadísticas > Túneles IPSec.

Puede ver las siguientes métricas:

- Nombre del túnel: Nombre del túnel.

- Estado del túnel: Estado del túnel IPSec.

- MTU: Unidad de transmisión máxima: Tamaño del datagrama IP más grande que se puede transferir a través de un enlace específico.

- Paquetes recibidos: Número de paquetes recibidos.

- Paquetes enviados: Número de paquetes enviados.

- Paquete eliminado: número de paquetes descartados debido a la congestión de la red.

- Bytes eliminados: número de bytes eliminados.

- Expandir/Contraer: Puede expandir o contraer los datos según sea necesario.