-

Instalación y actualización de software

-

Actualización del software WAN virtual a 9.3.5 con implementación WAN virtual en funcionamiento

-

Actualizar versión a 11.0 con la configuración de la red WAN virtual en funcionamiento

-

Actualizar versión a 11.0 sin la configuración de la red WAN virtual en funcionamiento

-

Actualización parcial del software mediante la administración de cambios local

-

-

-

Configurar la segmentación del firewall

-

-

Plug-in del cliente de la optimización WAN de Citrix

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Configurar la segmentación del firewall

La segmentación del firewall de reenvío de rutas virtuales (VRF) proporciona múltiples dominios de redirección acceso a Internet a través de una interfaz común, con el tráfico de cada dominio aislado del de los demás. Por ejemplo, los empleados y los invitados pueden acceder a Internet a través de la misma interfaz, sin ningún acceso al tráfico del otro.

- Acceso a Internet del usuario invitado local

- Acceso a Internet entre empleados y usuarios para aplicaciones definidas

- Los usuarios de empleados pueden continuar con el bloqueo de cualquier otro tráfico al MCN

- Permitir al usuario agregar rutas específicas para dominios de redirección específicos.

- Cuando está habilitada, esta función se aplica a todos los dominios de redirección.

También puede crear varias interfaces de acceso para dar cabida a direcciones IP públicas independientes. Cualquiera de las opciones proporciona la seguridad necesaria para cada grupo de usuarios.

Nota

Para obtener más información, consulte cómo configurar VRF.

Para configurar servicios de Internet para todos los dominios de enrutamiento:

-

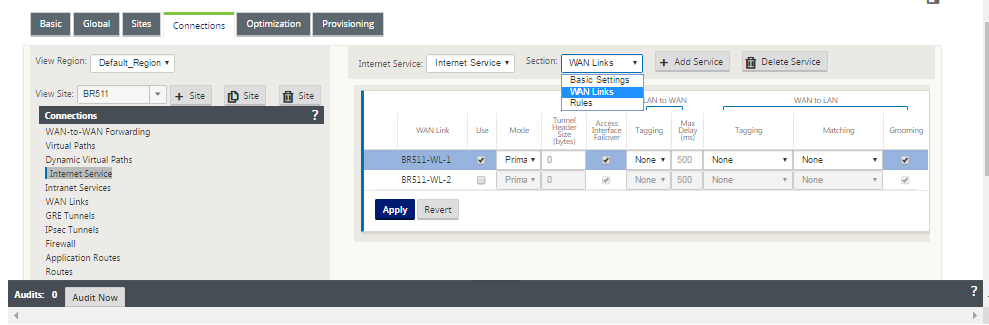

Crear servicio de Internet para un sitio. Vaya a Conexiones > Ver región > Ver sitio > [Nombre del sitio] > Servicio Internet > Sección > Vínculos WAN y, en Vínculos WAN, active la casilla de verificación Usar.

Nota

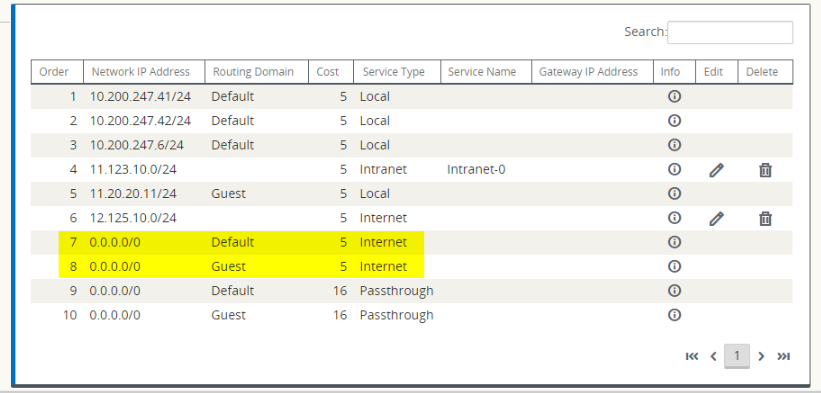

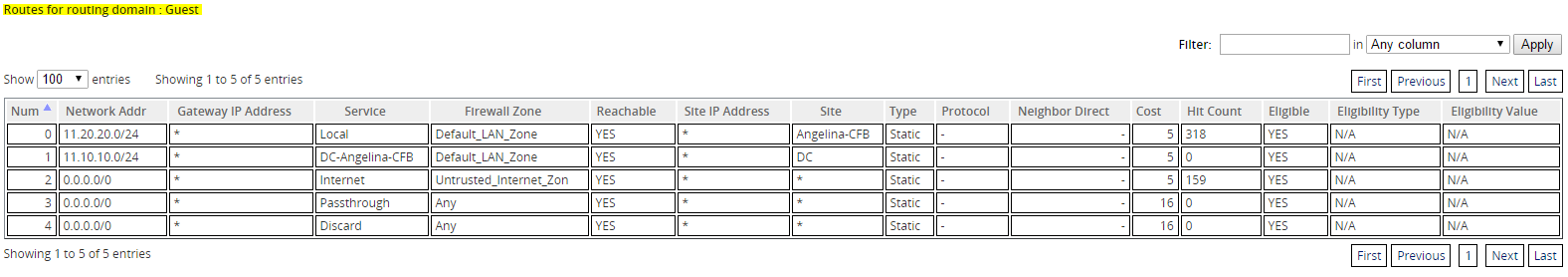

Debería ver que las rutas 0.0.0.0/0 agregadas, una por dominio de enrutamiento, en Conexiones > Ver región > Ver sitio >[Nombre del sitio] > Rutas.

Ya no es necesario tener todos los dominios de redirección habilitados en el MCN.

-

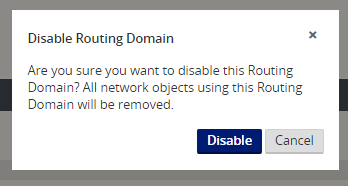

Si inhabilita los dominios de redirección en el MCN, aparecerá el siguiente mensaje si los dominios están en uso en un sitio de sucursal:

-

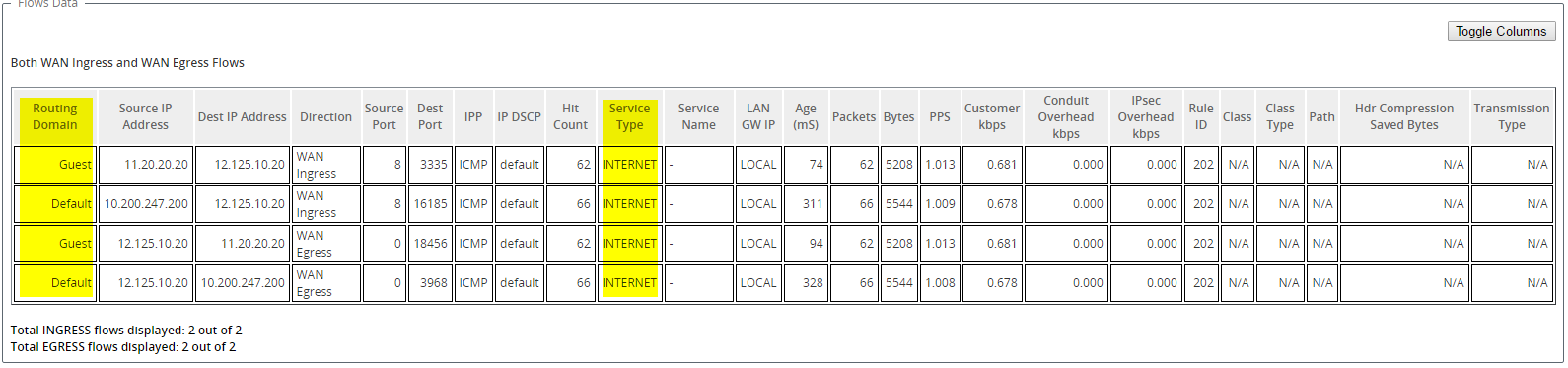

Para confirmar que cada dominio de enrutamiento está utilizando el servicio de Internet, compruebe la columna Dominio de enrutamiento de la tabla Flujos de la interfaz de administración web en Monitor > Flujos.

-

También puede comprobar la tabla de enrutamiento para cada dominio de enrutamiento en Monitor > Estadísticas > Rutas.

Casos de uso

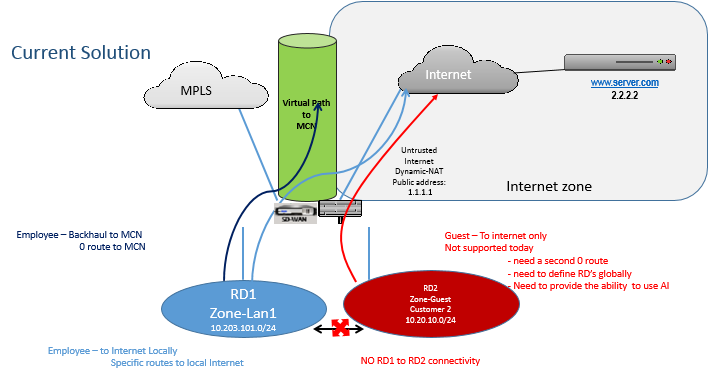

En versiones anteriores de Citrix SD-WAN, el enrutamiento y reenvío virtuales tenían los siguientes problemas, que se han resuelto.

- Los clientes tienen varios dominios de redirección en un sitio de sucursal sin necesidad de incluir todos los dominios en el centro de datos (MCN). Necesitan la capacidad de aislar el tráfico de diferentes clientes de manera segura

- Los clientes deben poder tener una única dirección IP pública con firewall accesible para múltiples dominios de redirección para acceder a Internet en un sitio (que se extienda más allá de VRF lite).

- Los clientes necesitan una ruta de Internet para cada dominio de redirección que admita diferentes servicios.

- Múltiples dominios de redirección en un sitio de sucursal.

- Acceso a Internet para diferentes dominios de redirección.

Múltiples dominios de redirección en un sitio de sucursal

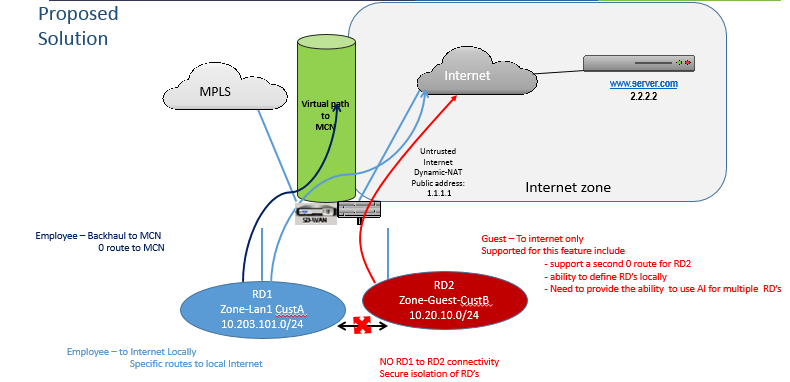

Con las mejoras de segmentación de Virtual Forwarding y Firewall de redirección, puede:

- Proporcione una infraestructura, en el sitio de la sucursal, que admita conectividad segura para al menos dos grupos de usuarios, como empleados e invitados. La infraestructura puede admitir hasta 16 dominios de redirección.

- Aísle el tráfico de cada dominio de redirección del tráfico de cualquier otro dominio de redirección.

-

Proporcionar acceso a Internet para cada dominio de ruteo,

-

Se requiere una interfaz de acceso común y aceptable

-

Una interfaz de acceso para cada grupo con direcciones IP públicas independientes

-

- El tráfico para el empleado se puede enrutar directamente a Internet local (aplicaciones específicas)

- El tráfico del empleado se puede enrutar o volver a enviar al MCN para un filtrado extenso (ruta 0)

- El tráfico para el dominio de redirección se puede enrutar directamente a Internet local (ruta 0)

- Admite rutas específicas por dominio de redirección, si es necesario

- Los dominios de redirección están basados en VLAN

- Elimina el requisito de que el RD tenga que residir en el MCN

- El dominio de redirección ahora se puede configurar en un sitio de sucursal

- Le permite asignar varios RD a una interfaz de acceso (una vez habilitada)

- A cada RD se le asigna una ruta 0.0.0.0

- Permite agregar rutas específicas para un RD

- Permite que el tráfico de RD diferente salga a Internet mediante la misma interfaz de acceso

- Permite configurar una interfaz de acceso diferente para cada RD

- Deben ser subredes únicas (RD se asignan a una VLAN)

- Cada RD puede usar la misma zona predeterminada de FW

- El tráfico se aísla a través del dominio de redirección

- Los flujos salientes tienen el RD como componente de la cabecera de flujo. Permite a SD-WAN asignar flujos de retorno para corregir el dominio de redirección.

Requisitos previos para configurar varios dominios de redirección:

- El acceso a Internet está configurado y asignado a un enlace WAN.

- Firewall configurado para NAT y directivas correctas aplicadas.

- Segundo dominio de redirección agregado globalmente.

- Cada dominio de enrutamiento agregado a un sitio.

- En Sitios > Nombre del sitio > Enlaces WAN > WL2[nombre] > Interfaz de acceso, asegúrese de que la casilla de verificación esté disponible y de que el servicio de Internet se haya definido correctamente. Si no puede activar la casilla de verificación, el servicio de Internet no está definido ni asignado a un enlace WAN para el sitio.

Casos de implementación

Limitaciones

-

El servicio de Internet debe agregarse al enlace WAN para poder habilitar el acceso a Internet para todos los dominios de redirección. (Hasta que lo haga, la casilla de verificación para habilitar esta opción aparece atenuada).

Después de habilitar el acceso a Internet para todos los dominios de redirección, agregue automáticamente una regla Dynamic-NAT.

- Hasta 16 dominios de redirección por sitio.

- Interfaz de acceso (AI): IA única por subred.

- Las IA múltiples requieren una VLAN independiente para cada IA.

-

Si tiene dos dominios de redirección en un sitio y tiene un único enlace WAN, ambos dominios utilizan la misma dirección IP pública.

- Si está habilitado el acceso a Internet para todos los dominios de redirección, todos los sitios pueden enrutarse a Internet. (Si un dominio de redirección no requiere acceso a Internet, puede utilizar el firewall para bloquear su tráfico).

-

No se admite la misma subred en varios dominios de redirección.

-

No hay funcionalidad de auditoría

- Los enlaces WAN se comparten para el acceso a Internet.

- Sin QoS por dominio de enrutamiento; primero en llegar primero en servir.

Compartir

Compartir

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.