Uso de ICAP para la inspección remota de contenido

El Protocolo de Adaptación de Contenido de Internet (ICAP) es un protocolo abierto, simple y ligero. Se usa normalmente para transportar mensajes HTTP entre el proxy y los dispositivos que ofrecen asistencia antimalware y servicios de prevención de fugas de datos. ICAP ha creado una interfaz estándar para la adaptación de contenido que permite una mayor flexibilidad en la distribución de contenido y la prestación de un servicio de valor añadido. Un cliente ICAP reenvía las solicitudes y respuestas HTTP a un servidor ICAP para su procesamiento. El servidor ICAP realiza alguna transformación en las solicitudes y devuelve las respuestas al cliente ICAP, con la acción adecuada sobre la solicitud o la respuesta.

Uso de ICAP en el dispositivo Citrix Secure Web Gateway™

Nota

La función de inspección de contenido requiere una licencia de SWG Edition.

El dispositivo Citrix Secure Web™ Gateway (SWG) actúa como cliente ICAP y usa políticas para interactuar con los servidores ICAP. El dispositivo se comunica con servidores ICAP de terceros que se especializan en funciones como antimalware y prevención de fugas de datos (DLP). Cuando usas ICAP en un dispositivo SWG, también se escanean los archivos cifrados. Anteriormente, los proveedores de seguridad omitían estos archivos. El dispositivo realiza la interceptación SSL, descifra el tráfico del cliente y lo envía al servidor ICAP. El servidor ICAP comprueba la detección de virus, malware o spyware, la inspección de fugas de datos o cualquier otro servicio de adaptación de contenido. El dispositivo actúa como proxy, descifra la respuesta del servidor de origen y la envía en texto sin formato al servidor ICAP para su inspección. Configura políticas para seleccionar el tráfico que se envía a los servidores ICAP.

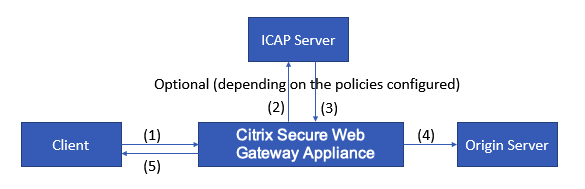

El flujo del modo de solicitud funciona de la siguiente manera:

(1) El dispositivo Citrix® SWG intercepta las solicitudes del cliente. (2) El dispositivo reenvía estas solicitudes al servidor ICAP, según las políticas configuradas en el dispositivo. (3) El servidor ICAP responde con un mensaje que indica “No se requiere adaptación”, error o solicitud modificada. El dispositivo (4) reenvía el contenido al servidor de origen que solicitó el cliente, o (5) devuelve un mensaje adecuado al cliente.

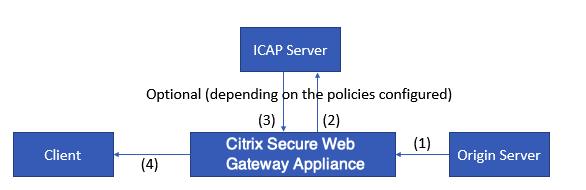

El flujo del modo de respuesta funciona de la siguiente manera:

(1) El servidor de origen responde al dispositivo Citrix SWG. (2) El dispositivo reenvía la respuesta al servidor ICAP, según las políticas configuradas en el dispositivo. (3) El servidor ICAP responde con un mensaje que indica “No se requiere adaptación”, error o solicitud modificada. (4) Dependiendo de la respuesta del servidor ICAP, el dispositivo reenvía el contenido solicitado al cliente o envía un mensaje adecuado.

Configuración de ICAP en el dispositivo Citrix Secure Web Gateway

Los siguientes pasos explican cómo configurar ICAP en el dispositivo Citrix SWG.

- Habilita la función de inspección de contenido.

- Configura un servidor proxy.

- Configura un servicio TCP que represente al servidor ICAP. Para establecer una conexión segura entre el dispositivo SWG y el servicio ICAP, especifica el tipo de servicio como SSL_TCP. Para obtener más información sobre ICAP seguro, consulta la sección “ICAP seguro” más adelante en esta página.

- Opcionalmente, agrega un servidor virtual de equilibrio de carga para equilibrar la carga de los servidores ICAP y vincula el servicio ICAP a este servidor virtual.

- Configura un perfil ICAP personalizado. El perfil debe incluir el URI o la ruta de servicio para el servicio ICAP, y el modo ICAP (solicitud o respuesta). No hay perfiles ICAP predeterminados similares a los perfiles HTTP y TCP predeterminados.

- Configura una acción de inspección de contenido y especifica el nombre del perfil ICAP. Especifica el nombre del servidor virtual de equilibrio de carga o el nombre del servicio TCP/SSL_TCP en el parámetro del nombre del servidor.

- Configura una política de inspección de contenido para evaluar el tráfico del cliente y vincularla al servidor proxy. Especifica la acción de inspección de contenido en esta política.

Configurar ICAP mediante la CLI

Configura las siguientes entidades:

-

Habilita la función.

enable ns feature contentInspection -

Configura un servidor proxy.

add cs vserver <name> PROXY <IPAddress>Ejemplo:

add cs vserver explicitswg PROXY 192.0.2.100 80 -

Configura un servicio TCP para representar a los servidores ICAP.

add service <name> <IP> <serviceType> <port>Especifica el tipo de servicio como SSL_TCP para una conexión segura con el servidor ICAP.

Ejemplo:

add service icap_svc1 203.0.113.100 TCP 1344add service icap_svc 203.0.113.200 SSL_TCP 11344 -

Configura un servidor virtual de equilibrio de carga.

add lb vserver <name> <serviceType> <IPAddress> <port>Ejemplo:

add lbvserver lbicap TCP 0.0.0.0 0Vincula el servicio ICAP al servidor virtual de equilibrio de carga.

bind lb vserver <name> <serviceName>Ejemplo:

bind lb vserver lbicap icap_svc -

Agrega un perfil ICAP personalizado.

add ns icapProfile <name> -uri <string> -Mode ( REQMOD | RESPMOD )Ejemplo:

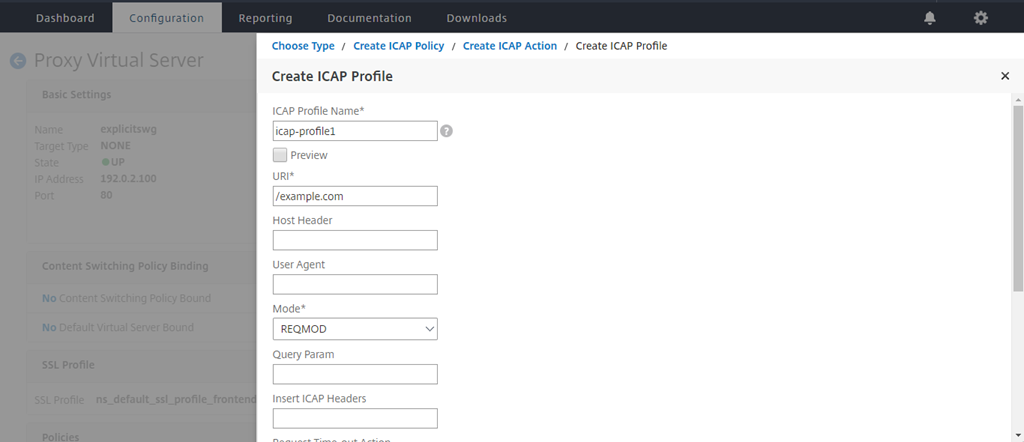

add icapprofile icapprofile1 -uri /example.com -Mode REQMODParámetros

name

Nombre para un perfil ICAP. Debe comenzar con un carácter alfanumérico ASCII o un guion bajo (_), y debe contener solo caracteres alfanuméricos ASCII, guion bajo, almohadilla (#), punto (.), espacio, dos puntos (:), arroba (@), signo igual (=) y guion (-).

Usuarios de la CLI: Si el nombre incluye uno o más espacios, encierra el nombre entre comillas dobles o simples (por ejemplo, “my icap profile” o ‘my icap profile’).

Longitud máxima: 127

uri

URI que representa la ruta del servicio ICAP.

Longitud máxima: 511 caracteres

Mode

Modo ICAP. La configuración disponible funciona de la siguiente manera:

-

REQMOD: En el modo de modificación de solicitud, el cliente ICAP reenvía una solicitud HTTP al servidor ICAP.

-

RESPMOD: En el modo de modificación de respuesta, el servidor ICAP reenvía una respuesta HTTP del servidor de origen al servidor ICAP.

Valores posibles: REQMOD, RESPMOD

-

-

Configura una acción para realizar si la política devuelve true.

add contentInspection action <name> -type ICAP -serverName <string> -icapProfileName <string>Ejemplo:

add contentInspection action CiRemoteAction -type ICAP -serverName lbicap -icapProfileName icapprofile1 -

Configura una política para evaluar el tráfico.

add contentInspection policy <name> -rule <expression> -action <string>Ejemplo:

add contentInspection policy CiPolicy -rule true -action CiRemoteAction -

Vincula la política al servidor proxy.

bind cs vserver <vServerName> -policyName <string> -priority <positive_integer> -type [REQUEST | RESPONSE]Ejemplo:

bind cs vserver explicitswg -policyName CiPolicy -priority 200 -type REQUEST

Configurar ICAP mediante la GUI

Realiza los siguientes pasos:

-

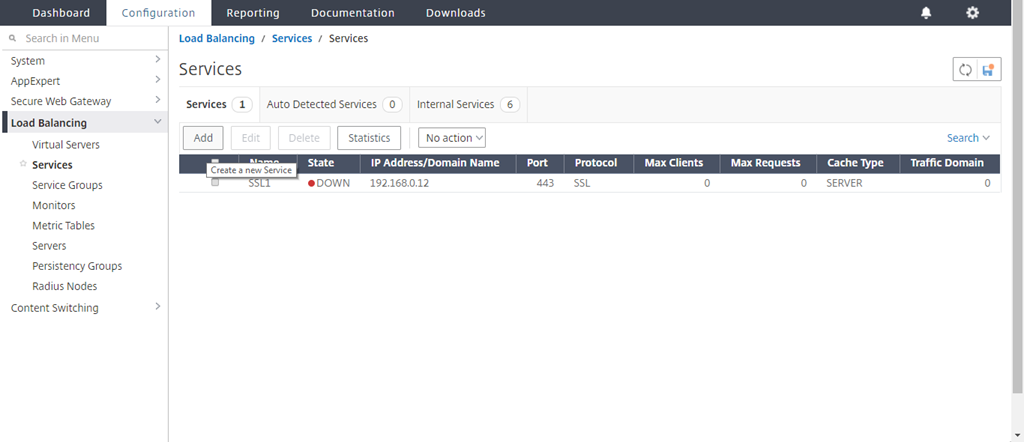

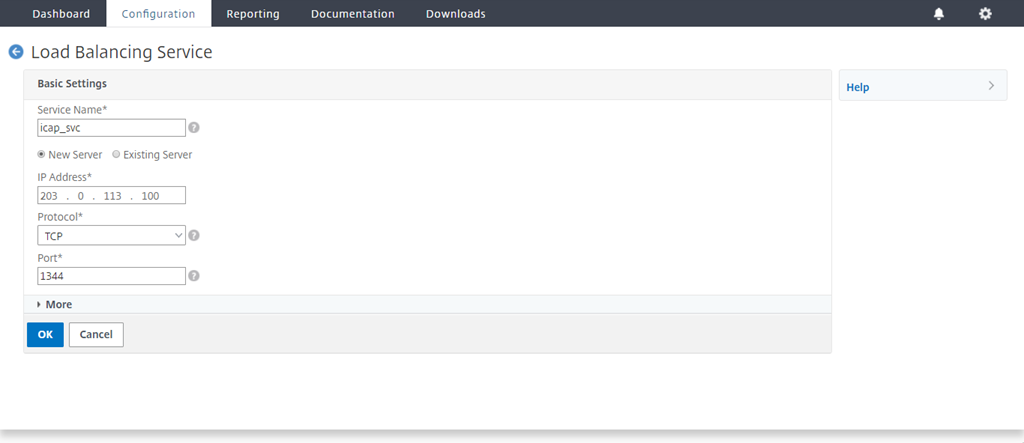

Navega hasta Load Balancing > Services y haz clic en Add.

-

Escribe un nombre y una dirección IP. En Protocol, selecciona TCP. En Port, escribe 1344. Haz clic en OK.

Para una conexión segura a los servidores ICAP, selecciona el protocolo TCP_SSL y especifica el puerto como 11344.

-

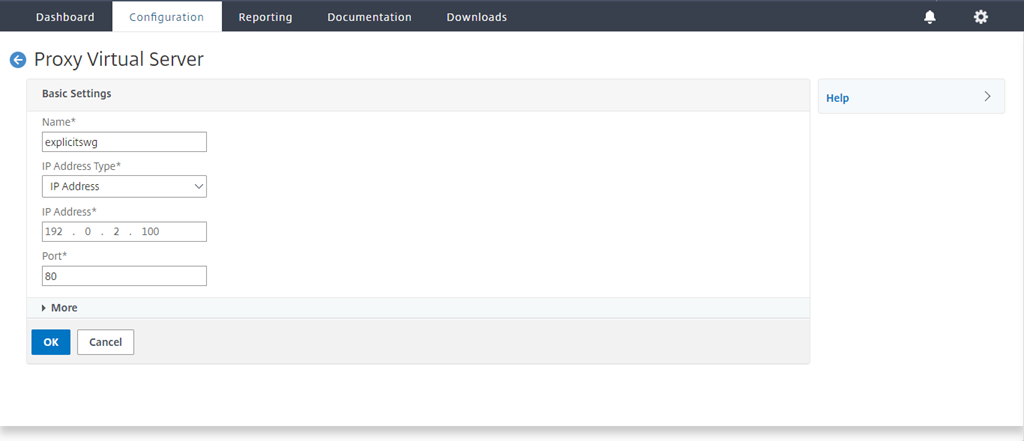

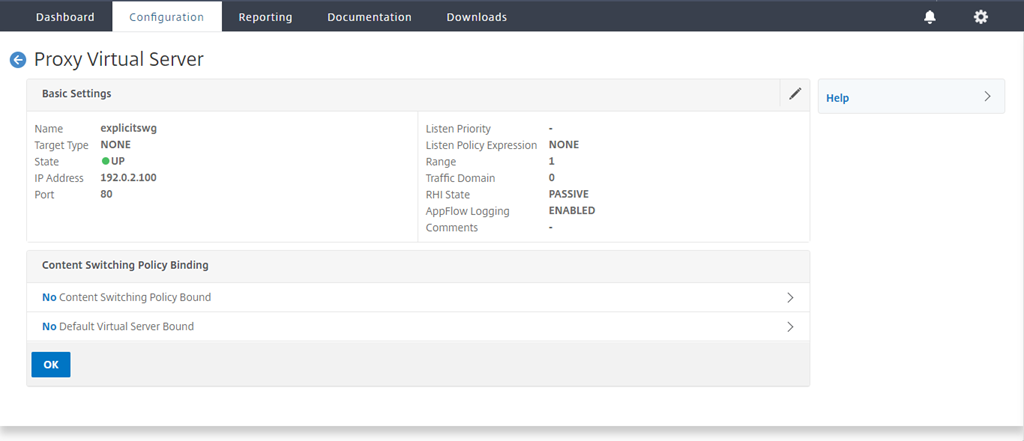

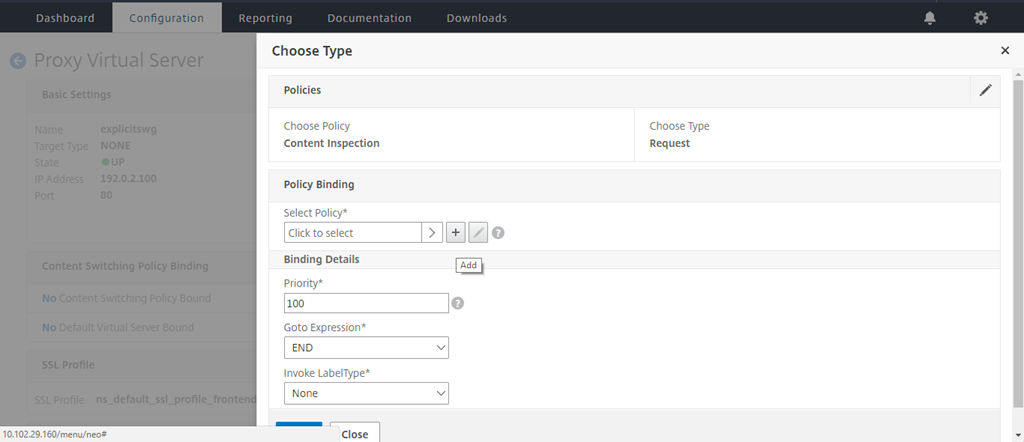

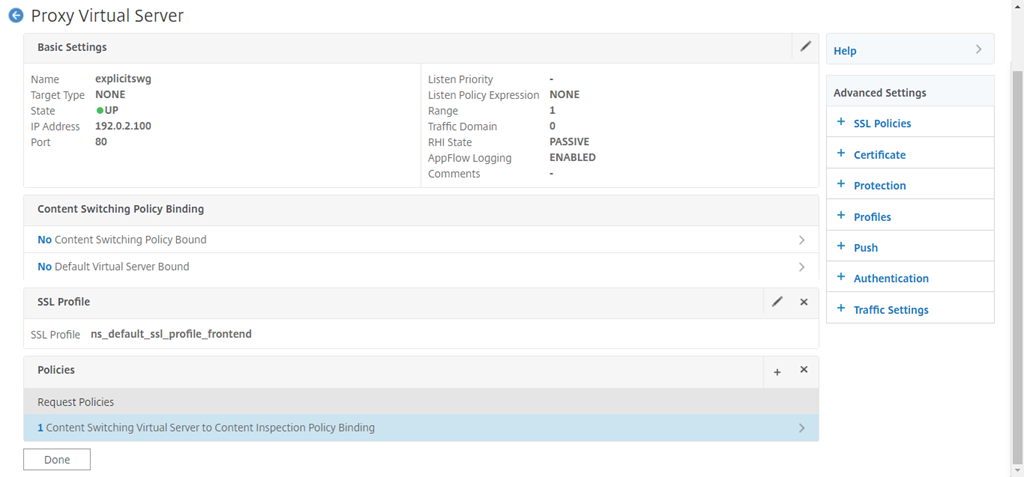

Navega hasta Secure Web Gateway > Proxy Virtual Servers. Agrega un servidor virtual proxy o selecciona un servidor virtual y haz clic en Edit. Después de introducir los detalles, haz clic en OK.

Haz clic en OK de nuevo.

-

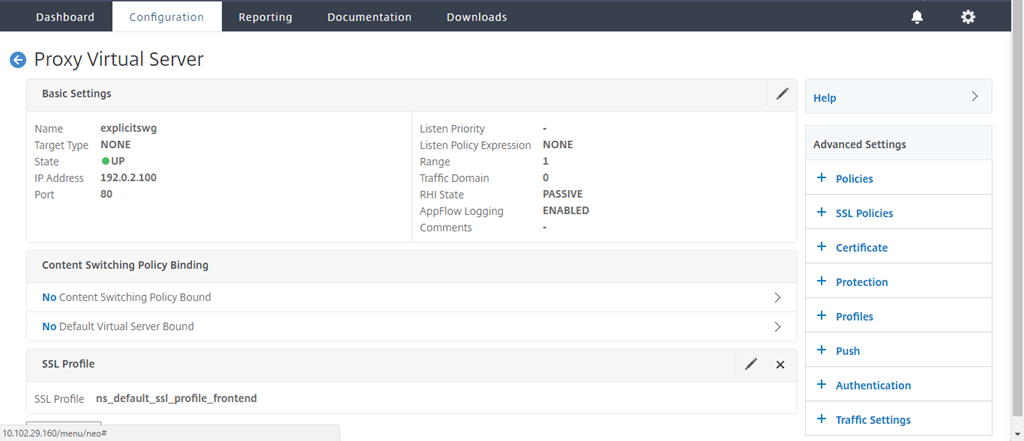

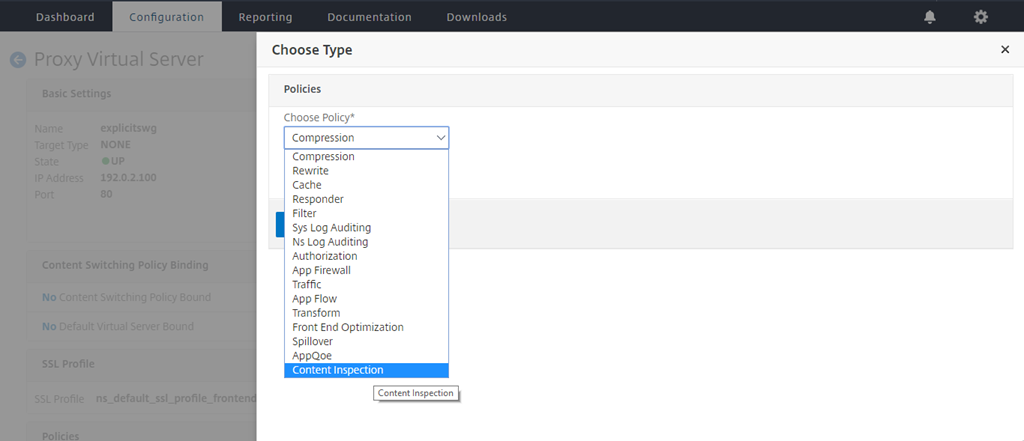

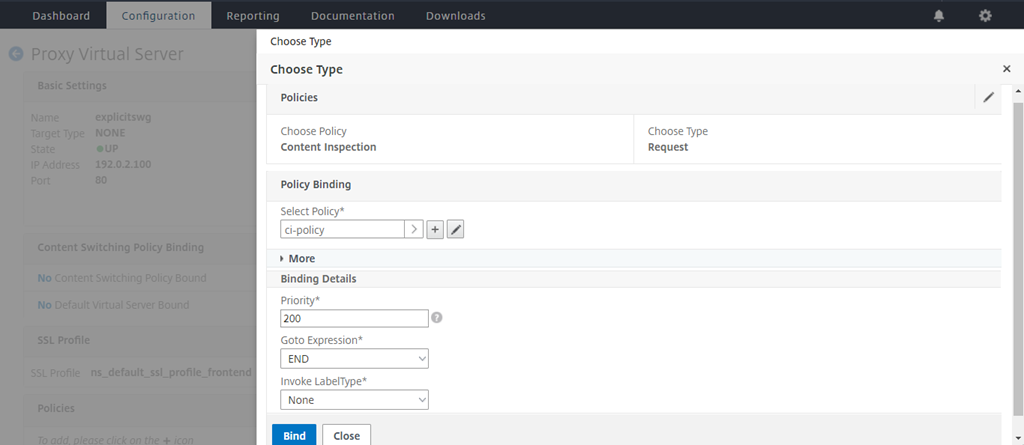

En Advanced Settings, haz clic en Policies.

-

En Choose Policy, selecciona Content Inspection. Haz clic en Continue.

-

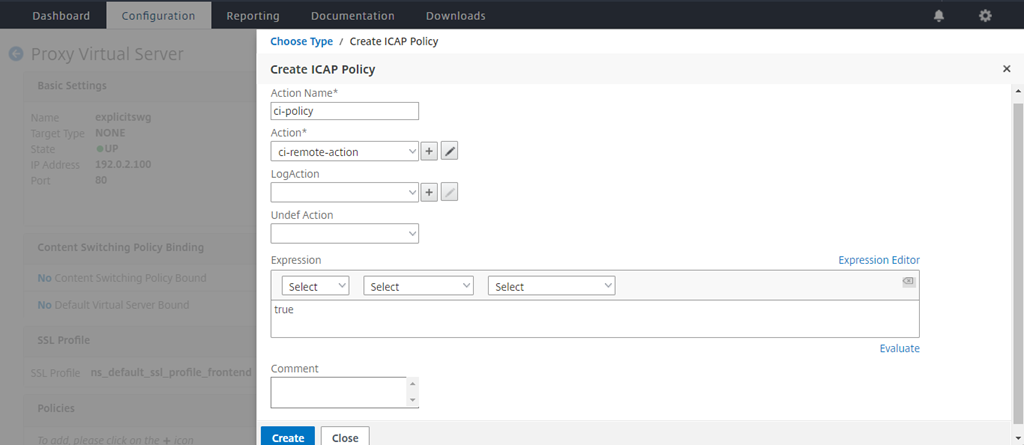

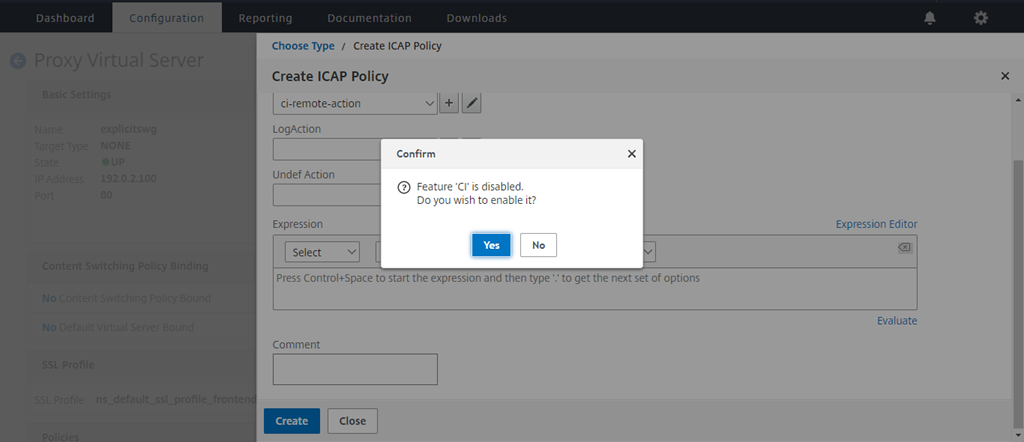

En Select Policy, haz clic en el signo “+” para agregar una política.

-

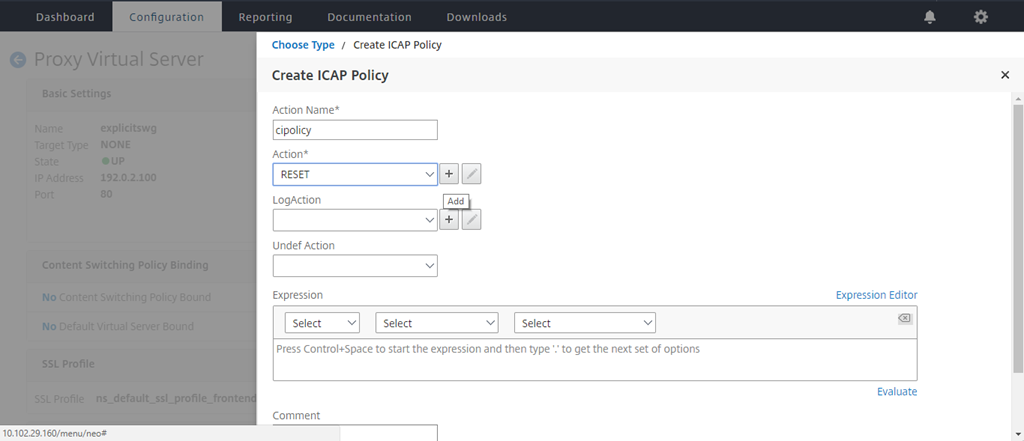

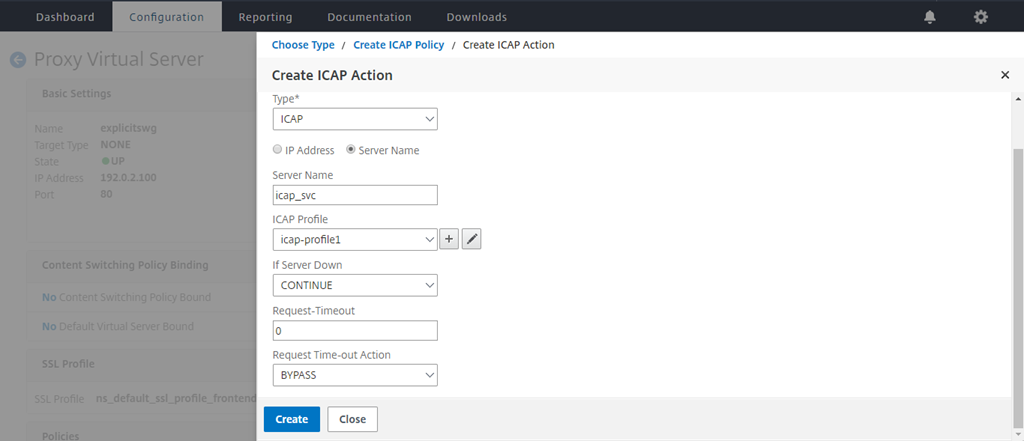

Introduce un nombre para la política. En Action, haz clic en el signo “+” para agregar una acción.

-

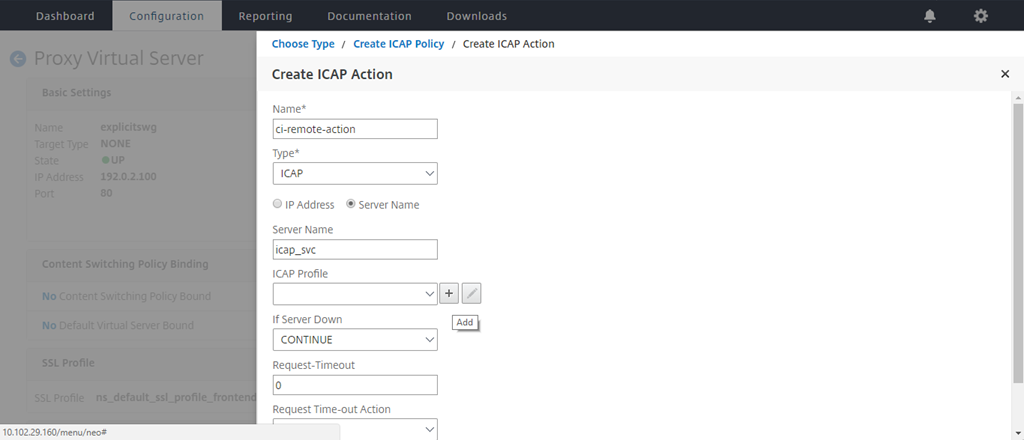

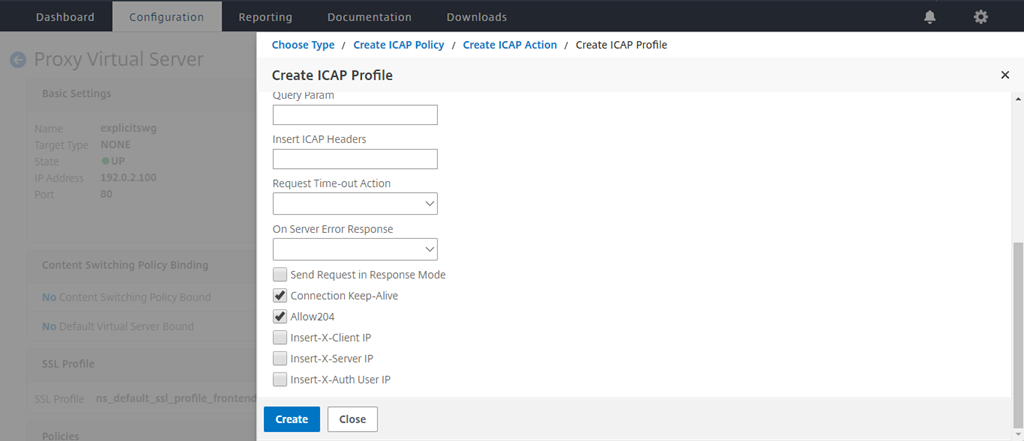

Escribe un nombre para la acción. En Server Name, escribe el nombre del servicio TCP creado anteriormente. En ICAP Profile, haz clic en el signo “+” para agregar un perfil ICAP.

-

Escribe un nombre de perfil, URI. En Mode, selecciona REQMOD.

-

Haz clic en Create.

-

En la página Create ICAP Action, haz clic en Create.

-

En la página Create ICAP Policy, introduce true en el Expression Editor. Luego, haz clic en Create.

-

Haz clic en Bind.

-

Cuando se te solicite habilitar la función de inspección de contenido, selecciona Yes.

-

Haz clic en Done.

ICAP seguro

Puedes establecer una conexión segura entre el dispositivo SWG y los servidores ICAP. Para ello, crea un servicio SSL_TCP en lugar de un servicio TCP. Configura un servidor virtual de equilibrio de carga de tipo SSL_TCP. Vincula el servicio ICAP al servidor virtual de equilibrio de carga.

Configurar ICAP seguro mediante la CLI

En el símbolo del sistema, escribe:

add service <name> <IP> SSL_TCP <port>add lb vserver <name> <serviceType> <IPAddress> <port>bind lb vserver <name> <serviceName>

Ejemplo:

add service icap_svc 203.0.113.100 SSL_TCP 1344

add lbvserver lbicap SSL_TCP 0.0.0.0 0

bind lb vserver lbicap icap_svc

<!--NeedCopy-->

Configurar ICAP seguro mediante la GUI

- Navega hasta Load Balancing > Virtual Servers y haz clic en Add.

- Especifica un nombre para el servidor virtual, la dirección IP y el puerto. Especifica el protocolo como SSL_TCP.

- Haz clic en OK.

- Haz clic dentro de la sección Load Balancing virtual Server Service Binding para agregar un servicio ICAP.

- Haz clic en “+” para agregar un servicio.

- Especifica un nombre de servicio, dirección IP, protocolo (SSL_TCP) y puerto (el puerto predeterminado para ICAP seguro es 11344).

- Haz clic en OK.

- Haz clic en Done.

- Haz clic en Bind.

- Haz clic en Continue dos veces.

- Haz clic en Done.

Limitaciones

Las siguientes funciones no son compatibles:

- Almacenamiento en caché de respuestas ICAP.

- Inserción del encabezado X-Auth-User-URI.

- Inserción de la solicitud HTTP en la solicitud ICAP en RESPMOD.