Categorización de URL

La categorización de URL restringe el acceso de los usuarios a sitios web y categorías de sitios web específicos. Como un servicio de suscripción ofrecido por Citrix Secure Web Gateway™ (SWG), esta función permite a los clientes empresariales filtrar el tráfico web mediante una base de datos de categorización comercial. La base de datos contiene un gran número (miles de millones) de URL clasificadas en diferentes categorías, como redes sociales, juegos de azar, contenido para adultos, nuevos medios y compras. Además de la categorización, cada URL tiene una puntuación de reputación que se mantiene actualizada en función del perfil de riesgo histórico del sitio. Para filtrar tu tráfico, puedes configurar políticas avanzadas basadas en categorías, grupos de categorías (como Terrorismo, Drogas ilegales) o puntuaciones de reputación del sitio.

Por ejemplo, podrías bloquear el acceso a sitios peligrosos, como los sitios conocidos por estar infectados con malware, y restringir selectivamente el acceso a contenido como contenido para adultos o medios de transmisión de entretenimiento para usuarios empresariales. También puedes capturar los detalles transaccionales del usuario y los detalles del tráfico saliente para supervisar los análisis del tráfico web en el servidor Citrix® ADM.

Citrix ADC carga o descarga datos del dispositivo NetSTAR preconfigurado nsv10.netstar-inc.com, y incompasshybridpc.netstar-inc.com se utiliza como host en la nube por defecto para las solicitudes de categorización en la nube. El dispositivo utiliza su dirección NSIP como dirección IP de origen y el puerto 443 como puerto de destino para la comunicación.

Cómo funciona la categorización de URL

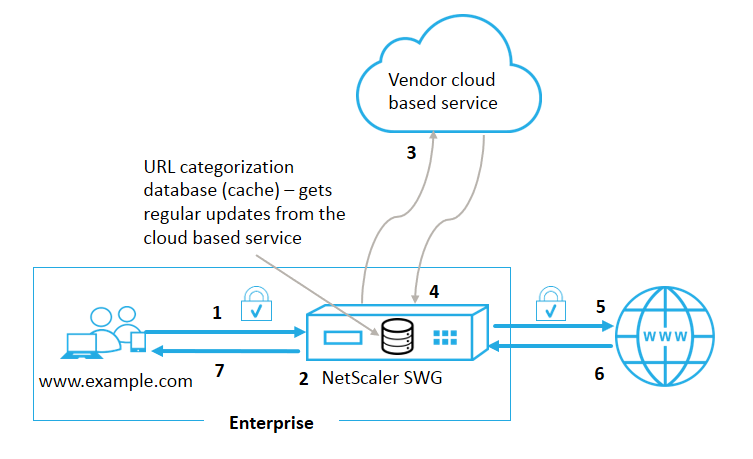

La siguiente figura muestra cómo el servicio de categorización de URL de Citrix SWG se integra con una base de datos de categorización de URL comercial y servicios en la nube para actualizaciones frecuentes.

Los componentes interactúan de la siguiente manera:

-

Un cliente envía una solicitud de URL con destino a Internet.

-

El proxy de Citrix SWG aplica una política al tráfico en función de los detalles de la categoría (como la categoría, el grupo de categorías y la puntuación de reputación del sitio) recuperados de la base de datos de categorización de URL. Si la base de datos devuelve los detalles de la categoría, el proceso salta al paso 5.

-

Si la base de datos no encuentra los detalles de categorización, la solicitud se envía a un servicio de búsqueda basado en la nube mantenido por un proveedor de categorización de URL. Sin embargo, el dispositivo no espera una respuesta; en su lugar, la URL se marca como no categorizada y se aplica una política (salta al paso 5). El dispositivo continúa supervisando la retroalimentación de la consulta en la nube y actualiza la caché para que las futuras solicitudes puedan beneficiarse de la búsqueda en la nube.

-

El dispositivo SWG recibe los detalles de la categoría de URL (categoría, grupo de categorías y puntuación de reputación) del servicio basado en la nube y los almacena en la base de datos de categorización.

-

La política permite la URL y la solicitud se envía al servidor de origen. De lo contrario, el dispositivo descarta, redirige o responde con una página HTML personalizada.

-

El servidor de origen responde con los datos solicitados al dispositivo SWG.

-

El dispositivo envía la respuesta al cliente.

Caso de uso: Uso de Internet bajo cumplimiento corporativo para empresas

Puedes usar la función de filtrado de URL para detectar e implementar políticas de cumplimiento para bloquear sitios que violen el cumplimiento corporativo. Estos pueden ser sitios como contenido para adultos, medios de transmisión, redes sociales que podrían considerarse improductivos o consumir un ancho de banda excesivo en una red empresarial. Bloquear el acceso a estos sitios web puede mejorar la productividad de los empleados, reducir los costos operativos por el uso del ancho de banda y disminuir la sobrecarga del consumo de red.

Requisitos previos

La función de categorización de URL funciona en una plataforma Citrix SWG solo si tiene un servicio de suscripción opcional con capacidades de filtrado de URL e inteligencia de amenazas para Citrix Secure Web™ Gateway. La suscripción permite a los clientes descargar las últimas categorizaciones de amenazas para sitios web y luego aplicar esas categorías en Secure Web Gateway. La suscripción está disponible tanto para dispositivos de hardware como para versiones de software (VPX) de Secure Web Gateway. Antes de habilitar y configurar la función, debes instalar las siguientes licencias: CNS_WEBF_SSERVER_Retail.lic

CNS_XXXXX_SERVER_SWG_Retail.lic.

Donde XXXXX es el tipo de plataforma, por ejemplo: V25000

Expresiones de política de respondedor

La siguiente tabla enumera las diferentes expresiones de política que puedes usar para verificar si una URL entrante debe permitirse, redirigirse o bloquearse.

-

<text>. URL_CATEGORIZE (<min_reputation>, <max_reputation>)- Devuelve un objetoURL_CATEGORY. Si<min_reputation>es mayor que 0, el objeto devuelto no contiene una categoría con una reputación inferior a<min_reputation>. Si<max_reputation>es mayor que 0, el objeto devuelto no contiene una categoría con una reputación superior a<max_reputation>. Si la categoría no se resuelve a tiempo, se devuelve el valor indefinido. -

<url_category>. CATEGORY()- Devuelve la cadena de categoría para este objeto. Si la URL no tiene una categoría, o si la URL está mal formada, el valor devuelto es “Unknown” (Desconocido). -

<url_category>. CATEGORY_GROUP()- Devuelve una cadena que identifica el grupo de categorías del objeto. Esta es una agrupación de categorías de nivel superior, útil en operaciones que requieren información menos detallada sobre la categoría de URL. Si la URL no tiene una categoría, o si la URL está mal formada, el valor devuelto es “Unknown” (Desconocido). -

<url_category>. REPUTATION()- Devuelve la puntuación de reputación como un número del 0 al 5, donde 5 indica la reputación más arriesgada. Si la categoría es “Unknown” (Desconocido), el valor de reputación es 1.

Tipos de política:

- Política para seleccionar solicitudes de URL que están en la categoría de motor de búsqueda:

add responder policy p1 ‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0). CATEGORY().EQ("Search Engine") - Política para seleccionar solicitudes de URL que están en el grupo de categorías para adultos:

add responder policy p1 ‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0). CATEGORY_GROUP().EQ("Adult")’ - Política para seleccionar solicitudes de URL de motor de búsqueda con una puntuación de reputación inferior a 4:

add responder policy p2 ‘HTTP.REQ.HOSTNAME.APPEND (HTTP.REQ.URL).URL_CATEGORIZE(4,0).HAS_CATEGORY("Search Engine") - Política para seleccionar solicitudes de URL de motor de búsqueda y compras:

add responder policy p3 ‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0).CATEGORY().EQ ("good_categories") - Política para seleccionar solicitudes de URL de motor de búsqueda con una puntuación de reputación igual o superior a 4:

add responder policy p5 ‘CLIENT.SSL.DETECTED_DOMAIN.URL_CATEGORIZE(4,0). CATEGORY().EQ("Search Engines") - Política para seleccionar solicitudes de URL que están en la categoría de motor de búsqueda y compararlas con un conjunto de URL:

‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0). CATEGORY().EQ("Search Engine") && HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URLSET_MATCHES_ANY("u1")’

Tipos de política de respondedor

Hay dos tipos de políticas utilizadas en la función de categorización de URL y cada uno de estos tipos de política se explica a continuación:

| Tipo de política | Descripción |

|---|---|

| Categoría de URL | Categoriza el tráfico web y, según el resultado de la evaluación, bloquea, permite o redirige el tráfico. |

| Puntuación de reputación de URL | Determina la puntuación de reputación del sitio web y te permite controlar el acceso en función del nivel de umbral de puntuación de reputación establecido por el administrador. |

Configurar la categorización de URL

Para configurar la categorización de URL en un dispositivo Citrix SWG, haz lo siguiente:

- Habilita el filtrado de URL.

- Configura un servidor proxy para el tráfico web.

- Configura la intercepción SSL para el tráfico web en modo explícito.

- Configura la memoria compartida para limitar la memoria caché.

- Configura los parámetros de categorización de URL.

- Configura la categorización de URL mediante el asistente de Citrix SWG.

- Configura los parámetros de categorización de URL mediante el asistente de SWG.

- Configura la ruta de la base de datos semilla y el nombre del servidor en la nube.

Paso 1: Habilitar el filtrado de URL

Para habilitar la categorización de URL, habilita la función de filtrado de URL y los modos para la categorización de URL.

Para habilitar la categorización de URL mediante la CLI de Citrix SWG:

En el símbolo del sistema, escribe:

enable ns feature URLFiltering

disable ns feature URLFiltering

Paso 2: Configurar un servidor proxy para el tráfico web en modo explícito

El dispositivo Citrix SWG admite servidores virtuales proxy transparentes y explícitos. Para configurar un servidor virtual proxy para el tráfico SSL en modo explícito, haz lo siguiente:

- Agrega un servidor proxy.

- Vincula una política SSL al servidor proxy.

Para agregar un servidor proxy mediante la CLI de Citrix SWG

En el símbolo del sistema, escribe:

add cs vserver <name> [-td <positive_integer>] <serviceType> [-cltTimeout <secs>]

<!--NeedCopy-->

Ejemplo:

add cs vserver starcs PROXY 10.102.107.121 80 -cltTimeout 180

<!--NeedCopy-->

Vincular una política SSL a un servidor virtual proxy mediante la CLI de Citrix SWG

bind ssl vserver <vServerName> -policyName <string> [-priority <positive_integer>]

<!--NeedCopy-->

Paso 3: Configurar la intercepción SSL para el tráfico HTTPS

Para configurar la intercepción SSL para el tráfico HTTPS, haz lo siguiente:

- Vincula un par de clave-certificado de CA al servidor virtual proxy.

- Configura el perfil SSL predeterminado con los parámetros SSL.

- Vincula un perfil SSL de front-end al servidor virtual proxy y habilita la intercepción SSL en el perfil SSL de front-end.

Para vincular un par de clave-certificado de CA al servidor virtual proxy mediante la CLI de Citrix SWG

En el símbolo del sistema, escribe:

bind ssl vserver <vServerName> -certkeyName <certificate-KeyPairName> -CA –skipCAName

<!--NeedCopy-->

Para configurar el perfil SSL predeterminado mediante la CLI de Citrix SWG

En el símbolo del sistema, escribe:

set ssl profile <name> -denySSLReneg <denySSLReneg> -sslInterception (ENABLED | DISABLED) -ssliMaxSessPerServer positive_integer>

<!--NeedCopy-->

Vincular un perfil SSL de front-end a un servidor virtual proxy mediante la CLI de Citrix SWG

En el símbolo del sistema, escribe:

set ssl vserver <vServer name> -sslProfile ssl_profile_interception

<!--NeedCopy-->

Paso 4: Configurar la memoria compartida para limitar la memoria caché

Para configurar la memoria compartida para limitar la memoria caché mediante la CLI de Citrix SWG

En el símbolo del sistema, escribe:

set cache parameter [-memLimit <megaBytes>]

<!--NeedCopy-->

Donde, el límite de memoria configurado para el almacenamiento en caché se establece en 10 MB.

Paso 5: Configurar los parámetros de categorización de URL

Para configurar los parámetros de categorización de URL mediante la CLI de Citrix SWG

En el símbolo del sistema, escribe:

set urlfiltering parameter [-HoursBetweenDBUpdates <positive_integer>] [-TimeOfDayToUpdateDB <HH:MM>]

<!--NeedCopy-->

Ejemplo:

Set urlfiltering parameter –urlfilt_hours_betweenDB_updates 20

<!--NeedCopy-->

Paso 6: Configurar la categorización de URL mediante el asistente de Citrix SWG

Para configurar la categorización de URL mediante la GUI de Citrix SWG

- Inicia sesión en el dispositivo Citrix SWG y navega a la página Secured Web Gateway.

- En el panel de detalles, haz una de las siguientes acciones:

- Haz clic en Secured Web Gateway Wizard para crear una nueva configuración.

- Selecciona una configuración existente y haz clic en Edit.

- En la sección URL Filtering, haz clic en Edit.

- Selecciona la casilla de verificación URL Categorization para habilitar la función.

- Selecciona una política de URL Categorization y haz clic en Bind.

- Haz clic en Continue y luego en Done.

Para obtener más información sobre la política de categorización de URL, consulta Cómo crear una política de categorización de URL.

Paso 7: Configurar los parámetros de categorización de URL mediante el asistente de SWG

Para configurar los parámetros de categorización de URL mediante la GUI de Citrix SWG

- Inicia sesión en el dispositivo Citrix SWG y navega a Secured Web Gateway > URL Filtering.

- En la página URL Filtering, haz clic en el enlace Change URL filtering settings.

- En la página Configuring URL Filtering Params, especifica los siguientes parámetros.

- Hours Between DB Updates (Horas entre actualizaciones de la base de datos). Horas de filtrado de URL entre actualizaciones de la base de datos. Valor mínimo: 0 y valor máximo: 720.

- Time of Day to Update DB (Hora del día para actualizar la base de datos). Hora del día de filtrado de URL para actualizar la base de datos.

- Cloud Host (Host en la nube). La ruta de URL del servidor en la nube.

- Seed DB Path (Ruta de la base de datos semilla). La ruta de URL del servidor de búsqueda de la base de datos semilla.

- Haz clic en OK y Close.

Configuración de ejemplo:

enable ns feature LB CS SSL IC RESPONDER AppFlow URLFiltering

enable ns mode FR L3 Edge USNIP PMTUD

set ssl profile ns_default_ssl_profile_frontend -denySSLReneg NONSECURE -sslInterception ENABLED -ssliMaxSessPerServer 100

add ssl certKey swg_ca_cert -cert ns_swg_ca.crt -key ns_swg_ca.key

set cache parameter -memLimit 100

add cs vserver starcs PROXY 10.102.107.121 80 -cltTimeout 180

add responder action act1 respondwith "\"HTTP/1.1 200 OK\r\n\r\n\" + http.req.url.url_categorize(0,0).reputation + \"\n\""

add responder policy p1 "HTTP.REQ.URL.URL_CATEGORIZE(0,0).CATEGORY.eq(\"Shopping/Retail\") || HTTP.REQ.URL.URL_CATEGORIZE(0,0).CATEGORY.eq(\"Search Engines & Portals

\")" act1

bind cs vserver starcs_PROXY -policyName p1 -priority 10 -gotoPriorityExpression END -type REQUEST

add dns nameServer 10.140.50.5

set ssl parameter -denySSLReneg NONSECURE -defaultProfile ENABLED -sigDigestType RSA-MD5 RSA-SHA1 RSA-SHA224 RSA-SHA256 RSA-SHA384 RSA-SHA512 -ssliErrorCache ENABLED

-ssliMaxErrorCacheMem 100000000

add ssl policy pol1 -rule "client.ssl.origin_server_cert.subject. URL_CATEGORIZE(0,0).CATEGORY.eq(\"Search Engines & Portals\")"" -action INTERCEPT

add ssl policy pol3 -rule "client.ssl.origin_server_cert.subject.ne(\"citrix\")" -action INTERCEPT

add ssl policy swg_pol -rule "client.ssl.client_hello.SNI.URL_CATEGORIZE(0,0).CATEGORY.ne(\"Uncategorized\")" -action INTERCEPT

set urlfiltering parameter -HoursBetweenDBUpdates 3 -TimeOfDayToUpdateDB 03:00

<!--NeedCopy-->

Configurar la ruta de la base de datos semilla y el nombre del servidor en la nube

Ahora puedes configurar la ruta de la base de datos semilla y el nombre del servidor de búsqueda en la nube para la configuración manual del nombre del servidor de búsqueda en la nube y la ruta de la base de datos semilla. Para ello, se agregan dos nuevos parámetros, “CloudHost” y “SeedDBPath”, al comando de parámetros de filtrado de URL.

En el símbolo del sistema, escribe:

set urlfiltering parameter [-HoursBetweenDBUpdates <positive_integer>] [-TimeOfDayToUpdateDB <HH:MM>] [-LocalDatabaseThreads <positive_integer>] [-CloudHost <string>] [-SeedDBPath <string>]

Ejemplo

set urlfiltering parameter -HoursBetweenDBUpdates 3 -TimeOfDayToUpdateDB 03:00 –CloudHost localhost –SeedDBPath /mypath

La comunicación entre un dispositivo Citrix ADC y NetSTAR podría requerir un servidor de nombres de dominio. Puedes probar usando una consola simple o una conexión telnet desde el dispositivo.

Ejemplo:

root@ns# telnet nsv10.netstar-inc.com 443

Trying 1.1.1.1...

Connected to nsv10.netstar-inc.com.

Escape character is '^]'.

root@ns# telnet incompasshybridpc.netstar-inc.com 443

Trying 10.10.10.10...

Connected to incompasshybridpc.netstar-inc.com.

Escape character is '^]'.

<!--NeedCopy-->

Configurar la mensajería de registro de auditoría

El registro de auditoría te permite revisar una condición o una situación en cualquier fase del proceso de categorización de URL. Cuando un dispositivo Citrix ADC recibe una URL entrante, si la política de respondedor tiene una expresión de filtrado de URL, la función de registro de auditoría recopila información del conjunto de URL en la URL y la almacena como mensajes de registro para cualquier destino permitido por el registro de auditoría.

- Dirección IP de origen (la dirección IP del cliente que realizó la solicitud).

- Dirección IP de destino (la dirección IP del servidor solicitado).

- URL solicitada que contiene el esquema, el host y el nombre de dominio (http://www.example.com).

- Categoría de URL que devuelve el marco de filtrado de URL.

- Grupo de categorías de URL que devolvió el marco de filtrado de URL.

- Número de reputación de URL que devolvió el marco de filtrado de URL.

- Acción de registro de auditoría tomada por la política.

Para configurar el registro de auditoría para la función de lista de URL, debes completar las siguientes tareas:

- Habilitar el registro de auditoría.

- Crear una acción de mensaje de registro de auditoría.

- Establecer la política de respondedor de lista de URL con la acción de mensaje de registro de auditoría.

Para obtener más información, consulta el tema Registro de auditoría.

Almacenar errores de fallo mediante la mensajería SYSLOG

En cualquier etapa del proceso de filtrado de URL, si hay un fallo a nivel del sistema, el dispositivo Citrix ADC utiliza el mecanismo de registro de auditoría para almacenar los registros en el archivo ns.log. Los errores se almacenan como mensajes de texto en formato SYSLOG para que un administrador pueda verlos más tarde en orden cronológico de ocurrencia del evento. Estos registros también se envían a un servidor SYSLOG externo para su archivo. Para obtener más información, consulta el artículo CTX229399.

Por ejemplo, si ocurre un fallo al inicializar el SDK de filtrado de URL, el mensaje de error se almacena en el siguiente formato de mensajería.

Oct 3 15:43:40 <local0.err> ns URLFiltering[1349]: Error initializing NetStar SDK (SDK error=-1). (status=1).

El dispositivo Citrix ADC almacena los mensajes de error en cuatro categorías de fallo diferentes:

- Fallo de descarga. Si ocurre un error al intentar descargar la base de datos de categorización.

- Fallo de integración. Si ocurre un error al integrar una actualización en la base de datos de categorización existente.

- Fallo de inicialización. Si ocurre un error al inicializar la función de categorización de URL, establecer parámetros de categorización o finalizar un servicio de categorización.

- Fallo de recuperación. Si ocurre un error cuando el dispositivo recupera los detalles de categorización de la solicitud.

Mostrar el resultado de la categorización de URL a través de la interfaz de comandos

La categorización de URL te permite introducir una URL y recuperar los resultados de la categorización (como categoría, grupo y puntuación de reputación) de la base de datos de categorización de URL de terceros de NetSTAR.

Cuando introduces una URL, la función de filtrado de URL recupera y muestra el resultado de la categorización en la interfaz de comandos. Cuando introduces más URL, el dispositivo excluye las URL más antiguas de la lista y muestra el resultado de las últimas tres URL.

Para mostrar el resultado de la categoría de URL hasta tres URL, completa los siguientes pasos:

- Agrega una URL de categorización de URL.

- Muestra los detalles de categorización de URL hasta tres URL.

- Borra los datos de categorización de URL.

Para agregar una URL de categorización de filtrado de URL

Para agregar una URL y recuperar sus detalles de categorización, haz lo siguiente: En el símbolo del sistema, escribe:

add urlfiltering categorization –Url <string>

Ejemplo:

add urlfiltering categorization –Url www.facebook.com

Para mostrar los detalles de categorización de URL hasta tres URL

En el símbolo del sistema, escribe:

> show urlfiltering categorization

Ejemplo:

show urlfiltering categorization

Url: http://www.facebook.com Categorization: Facebook,Social Networking,1

Url: http://www.google.com Categorization: Search Engines & Portals,Search,1

Url: http://www.citrix.com Categorization: Computing & Internet,Computing & Internet,1

Done

<!--NeedCopy-->

Configuración de ejemplo:

add urlfiltering categorization -url www.facebook.com

Done

show urlfiltering categorization

Url: http://www.facebook.com Categorization: Facebook,Social Networking,1

Done

add urlfiltering categorization -url www.google.com

Done

show urlfiltering categorization

Url: http://www.facebook.com Categorization: Facebook,Social Networking,1

Url: http://www.google.com Categorization: Search Engines & Portals,Search,1

Done

add urlfiltering categorization -url www.citrix.com

Done

show urlfiltering categorization

Url: http://www.facebook.com Categorization: Facebook,Social Networking,1

Url: http://www.google.com Categorization: Search Engines & Portals,Search,1

Url: http://www.citrix.com Categorization: Computing & Internet,Computing & Internet,1

Done

add urlfiltering categorization -url www.in.gr

Done

show urlfiltering categorization

Url: http://www.google.com Categorization: Search Engines & Portals,Search,1

Url: http://www.citrix.com Categorization: Computing & Internet,Computing & Internet,1

Url: http://www.in.gr Categorization: Search Engines & Portals,Search,1 Done

<!--NeedCopy-->

Para borrar el resultado de la categorización de URL

En el símbolo del sistema, escribe:

clear urlfiltering categorization

done

show urlfiltering categorization

done

<!--NeedCopy-->

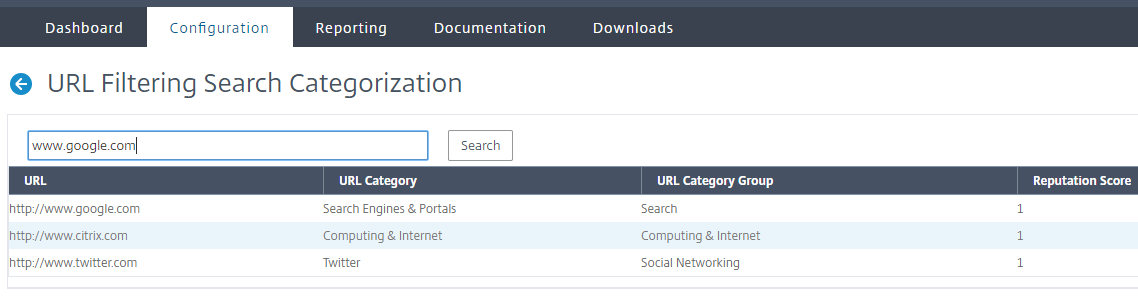

Mostrar el resultado de la categorización de URL a través de la interfaz gráfica de usuario (GUI)

- En el panel de navegación, expande Secure Web Gateway > URL Filtering.

- En el panel de detalles, haz clic en el enlace URL Filtering Search Categorization de la sección Tools.

-

En la página URL Filtering Search Categorization, introduce una solicitud de URL y haz clic en Search.

- El dispositivo muestra el resultado de la categoría para la URL solicitada y para las dos solicitudes de URL anteriores.

En este artículo

- Cómo funciona la categorización de URL

- Caso de uso: Uso de Internet bajo cumplimiento corporativo para empresas

- Requisitos previos

- Expresiones de política de respondedor

- Tipos de política de respondedor

- Configurar la categorización de URL

- Configurar la mensajería de registro de auditoría

- Almacenar errores de fallo mediante la mensajería SYSLOG

- Mostrar el resultado de la categorización de URL a través de la interfaz de comandos

- Mostrar el resultado de la categorización de URL a través de la interfaz gráfica de usuario (GUI)