Configurer l’analyse Endpoint Analysis de pré-authentification en tant que facteur d’authentification nFactor

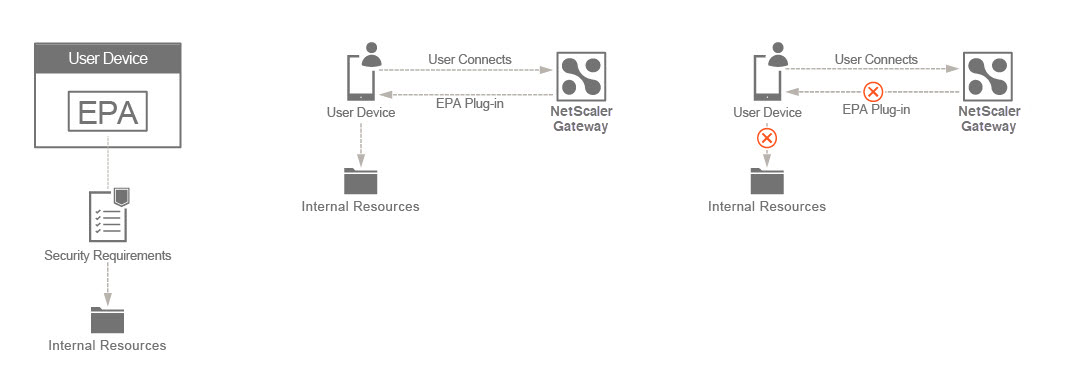

Sur NetScaler Gateway, Endpoint Analysis (EPA) peut être configuré pour vérifier si une machine utilisateur répond à certaines exigences de sécurité et permettre en conséquence à l’utilisateur d’accéder aux ressources internes. Le plug-in Endpoint Analysis est téléchargé et installé sur la machine utilisateur lorsque les utilisateurs se connectent à NetScaler Gateway pour la première fois. Si un utilisateur n’installe pas le plug-in Endpoint Analysis sur la machine utilisateur ou choisit d’ignorer l’analyse, il ne peut pas se connecter à l’aide du plug-in NetScaler Gateway. Eventuellement, l’utilisateur peut être placé dans un groupe de quarantaine où il bénéficie d’un accès limité aux ressources réseau internes.

Dans cette rubrique, une analyse EPA est utilisée comme vérification initiale dans une authentification nFactor ou multifacteur.

L’utilisateur se connecte à l’adresse IP virtuelle de NetScaler Gateway. Une analyse de l’EPA est lancée. Si une analyse EPA réussit, l’utilisateur est affiché avec la page de connexion avec les champs nom d’utilisateur et mot de passe pour l’authentification basée sur RADIUS ou OTP. Sinon, l’utilisateur est affiché avec une page de connexion, mais cette fois, l’utilisateur est authentifié à l’aide d’une authentification basée sur LDAP ou AD (Active Directory). Sur la base du succès ou de l’échec des informations d’identification fournies par l’utilisateur, l’utilisateur obtient un accès.

Mettre en œuvre cette logique après l’EPA :

-

Si l’analyse EPA réussit, l’utilisateur est placé ou étiqueté dans un groupe d’utilisateurs par défaut.

-

Si l’analyse EPA échoue, l’utilisateur est placé ou étiqueté dans un groupe de quarantaine.

-

La méthode d’authentification suivante (RADIUS ou LDAP) est choisie en fonction de l’appartenance au groupe d’utilisateurs tel que déterminé dans les deux premières étapes.

Conditions préalables

Assurez-vous que la configuration suivante est en place.

- Configuration du serveur virtuel ou de la passerelle VPN et du serveur virtuel d’authentification

- Authentification, autorisation et audit des groupes d’utilisateurs (pour les groupes d’utilisateurs par défaut et en quarantaine) et stratégies associées

- Configurations des serveurs LDAP et RADIUS et stratégies associées

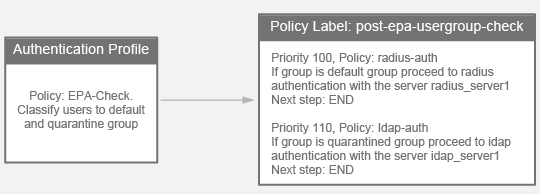

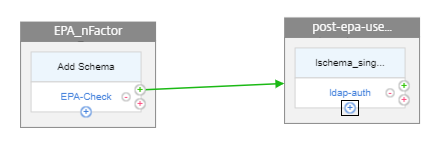

La figure suivante montre le mappage des stratégies et l’étiquette de stratégie. C’est l’approche utilisée pour la configuration, mais de droite à gauche.

Remarque : La configuration peut également être créée via le visualiseur nFactor disponible dans NetScaler version 13.0 et versions ultérieures.

Effectuez les opérations suivantes à l’aide de l’interface de ligne de commande

-

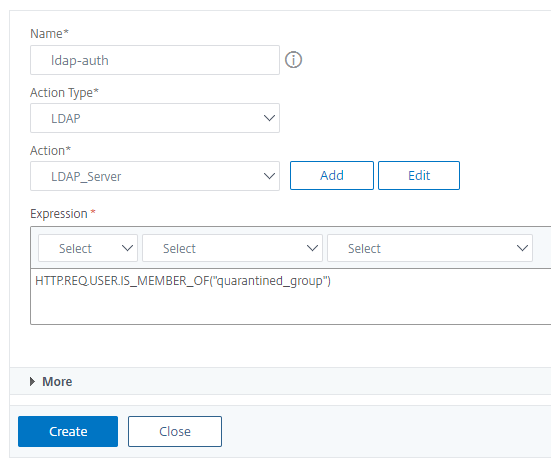

Configurez une stratégie d’authentification LDAP pour vérifier l’appartenance à quarantined_group et l’associer à une stratégie LDAP configurée pour s’authentifier auprès d’un serveur LDAP particulier. Dans l’exemple de commande suivant,

ldap-authest le nom de la stratégie d’authentification etldap_server1le nom de l’action LDAP créée.add authentication Policy ldap-auth -rule "AAA.USER.IS_MEMBER_OF ("quarantined_group")" -action ldap_server1 <!--NeedCopy--> -

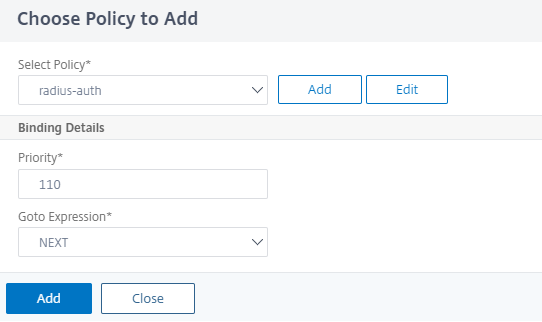

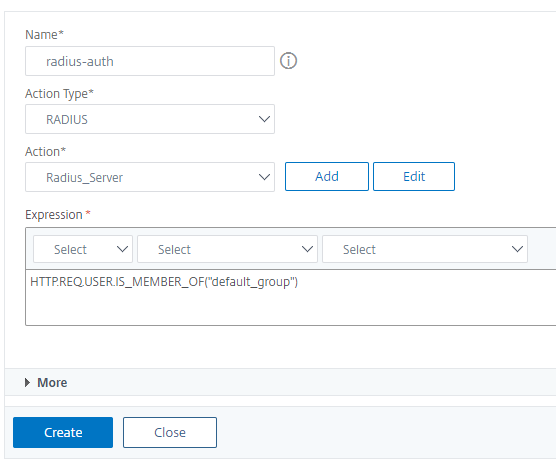

Configurez la stratégie d’authentification RADIUS pour vérifier l’appartenance à default_group et l’associer à une stratégie RADIUS configurée pour s’authentifier auprès d’un serveur RADIUS particulier. Dans l’exemple de commande suivant,

radius-authest le nom de la stratégie d’authentification etradius_server1le nom de l’action RADIUS créée.add authentication Policy radius-auth -rule "AAA.USER.IS_MEMBER_OF("default_group")" -action radius_server1 <!--NeedCopy--> -

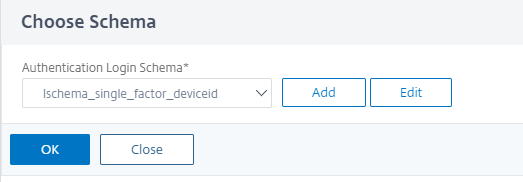

Configurez l’étiquette de stratégie post-epa-usergroup-check avec un schéma de connexion pour capturer le nom d’utilisateur et le mot de passe à facteur unique.

add authentication policylabel post-epa-usergroup-check -loginSchema lschema_single_factor_deviceid <!--NeedCopy-->Remarque : Si vous ne souhaitez pas utiliser le schéma intégré lschema_single_factor_deviceid, vous pouvez le remplacer par le schéma selon vos besoins.

-

Associez les stratégies configurées aux étapes 1 et 2 à l’étiquette de stratégie configurée à l’étape 3.

bind authentication policylabel post-epa-usergroup-check -policyName radius-auth -priority 100 -gotoPriorityExpression END bind authentication policylabel post-epa-usergroup-check -policyName ldap-auth -priority 110 -gotoPriorityExpression END <!--NeedCopy-->Remarque : END indique la fin du mécanisme d’authentification pour ce segment.

-

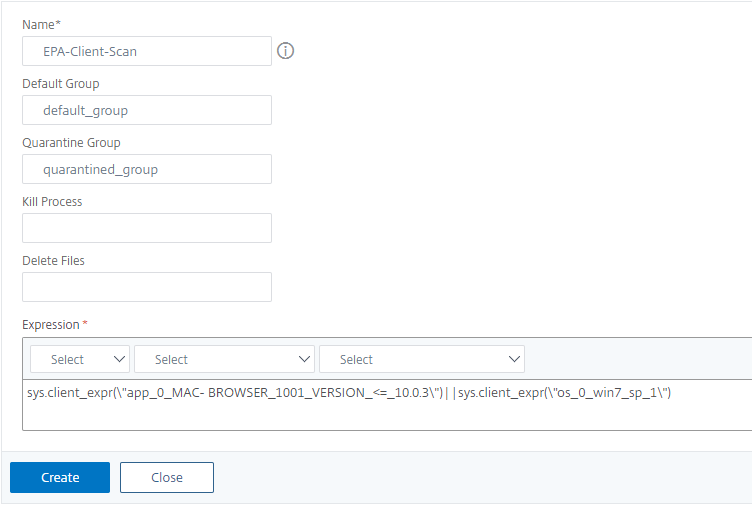

Créez une action pour effectuer l’analyse EPA et associez-la à une stratégie d’analyse EPA.

add authentication epaAction EPA-client-scan -csecexpr "sys.client_expr("app_0_MAC- BROWSER_1001_VERSION_<=_10.0.3")||sys.client_expr("os_0_win7_sp_1")" -defaultEPAGroup default_group -quarantineGroup quarantined_group <!--NeedCopy-->Les groupes default_group et quarantined_group sont des groupes d’utilisateurs préconfigurés. L’expression de l’étape 5 analyse si les utilisateurs de macOS ont une version de navigateur inférieure à 10.0.3 ou si le Service Pack 1 est installé sur les utilisateurs de Windows 7.

add authentication Policy EPA-check -rule true -action EPA-client-scan <!--NeedCopy--> -

Associez une stratégie d’analyse EPA au serveur virtuel d’authentification, d’autorisation et d’audit, l’étape suivante pointant vers l’étiquette de stratégie post-epa-usergroup-check. Il s’agit de passer à l’étape suivante de l’authentification.

bind authentication vserver MFA_AAA_vserver -policy EPA-check -priority 100 -nextFactor post-epa-usergroup-check -gotoPriorityExpression NEXT <!--NeedCopy-->

Configuration à l’aide de nFactor Visualizer

-

Accédez à Sécurité > Trafic des applications AAA > nFactor Visualizer > nFactor Flow et cliquez sur Ajouter.

-

Cliquez sur + pour ajouter le flux nFactor.

-

Ajoutez un facteur. Le nom que vous entrez est le nom du flux nFactor.

Remarque : Aucun schéma n’est requis pour le premier facteur.

-

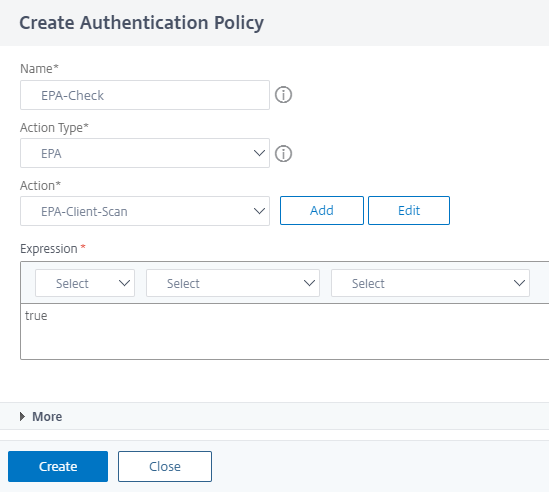

Cliquez sur Ajouter une stratégie, puis sur Ajouter pour créer une stratégie d’authentification pour la vérification EPA.

-

Dans le champ Action, cliquez sur Ajouter pour ajouter l’action EPA.

Pour plus de détails sur l’EPA, reportez-vous à la section Configuration de l’analyse avancée des points de terminaison.

-

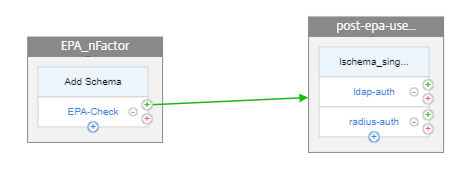

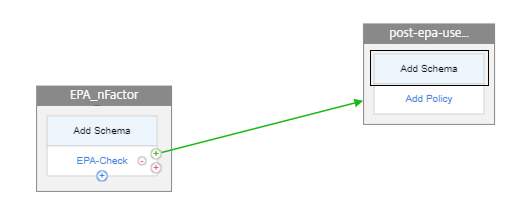

Cliquez sur le signe + vert du bloc EPA_NFactor pour ajouter le facteur suivant pour la vérification du groupe d’utilisateurs post-EPA.

-

Cliquez sur Add Schema (Ajouter un schéma) pour ajouter le schéma du deuxième facteur. Sélectionnez le schéma lschema_single_factor_deviceid.

-

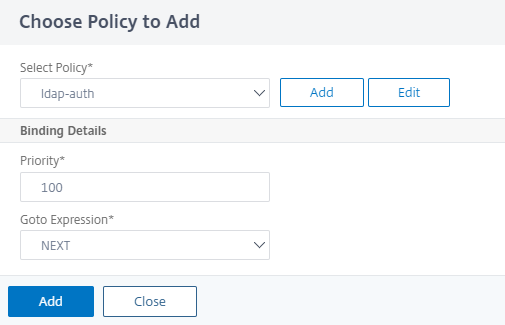

Cliquez sur Ajouter une stratégie pour sélectionner la stratégie d’authentification LDAP.

La stratégie pour LDAP vérifie si l’utilisateur fait partie du groupe mis en quarantaine. Pour plus d’informations sur la création d’une authentification LDAP, reportez-vous à la section Configuration de l’authentification LDAP.

-

Cliquez sur le signe + bleu sur le bloc EPA_nFactor pour ajouter la deuxième authentification.

-

Cliquez sur Ajouter pour sélectionner la stratégie pour l’authentification RADIUS. Pour plus d’informations sur la création de l’authentification RADIUS, voir Configuration de l’authentification RADIUS.

La stratégie du LDAP vérifie si l’utilisateur fait partie du groupe par défaut.

-

Cliquez sur Terminé.

-

Une fois le flux nFactor terminé, liez ce flux au serveur virtuel d’authentification, d’autorisation et d’audit. Cliquez sur Liaison au serveur d’authentification, puis cliquez sur Créer.

Dissocier le flux nFactor

-

Sélectionnez le flux nFactor et cliquez sur Afficher les liaisons.

-

Sélectionnez le serveur virtuel d’authentification et cliquez sur Dissocier.