Configurez SAML suivi de l’authentification LDAP ou de certificat basée sur l’extraction d’attributs SAML dans l’authentification nFactor

La section suivante décrit le cas d’utilisation de l’authentification LDAP ou de certificat basée sur l’extraction d’attributs SAML dans l’authentification nFactor.

Authentification SAML dans le premier facteur avec extraction d’attributs à partir de l’assertion SAML

Supposons un cas d’utilisation dans lequel les administrateurs configurent l’authentification SAML dans un premier facteur avec extraction d’attributs à partir de l’assertion SAML. En fonction des attributs extraits lors du premier facteur, vous pouvez configurer les facteurs suivants, qui peuvent avoir une authentification LDAP ou une authentification par certificat.

-

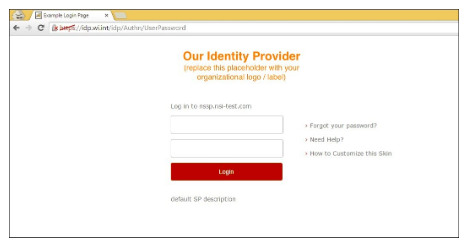

Une fois que vous accédez au serveur virtuel de gestion du trafic, vous êtes redirigé vers l’IdP SAML externe pour vous connecter (dans ce cas, Shibboleth, comme indiqué sur la figure). Saisissez vos identifiants de connexion. Si la connexion est réussie, le fournisseur d’identité SAML envoie la réponse SAML contenant les attributs.

-

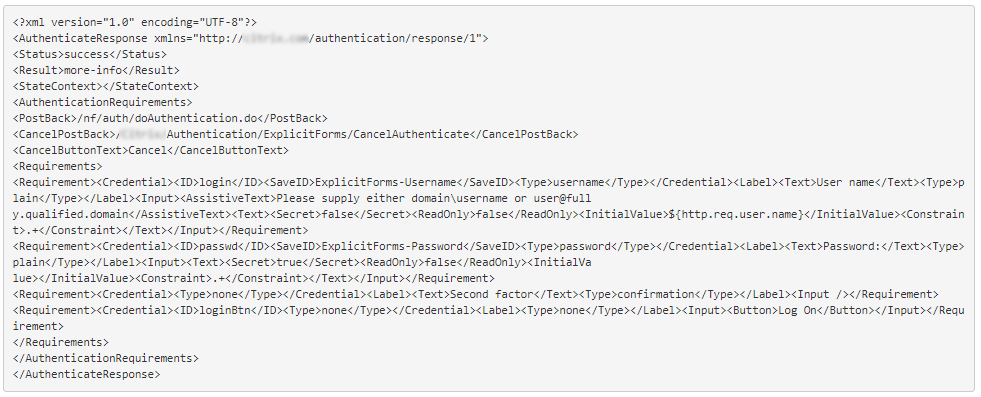

Lorsque la réponse SAML est reçue par l’appliance NetScaler, elle analyse et extrait les attributs tels que configurés dans l’action SAML. L’assertion SAML est vérifiée et vous passez au deuxième facteur.

-

Le deuxième facteur est configuré en tant que relais (il n’y a pas de page d’ouverture de session pour ce facteur) avec 2 stratégies NO_AUTHN. En fonction de l’évaluation de la stratégie, vous avez configuré un accès au facteur d’authentification LDAP ou au facteur d’authentification de certificat.

Remarque

La stratégie NO_AUTHN signifie que si la règle configurée pour cette stratégie est considérée comme vraie, l’appliance NetScaler n’effectue aucune authentification. Il indique le facteur suivant qui est configuré.

-

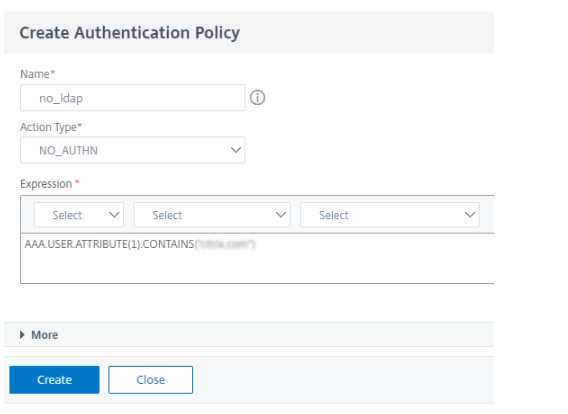

Supposons, par exemple, que l’action SAML soit configurée pour extraire l’UPN en tant qu’attribute1 et que la valeur de l’UPN soit

john@example.com. À présent, l’une des règles de stratégie NO_AUTHN est configurée pour vérifier la présence de la chaîne « example.com ». Si la stratégie est évaluée sur true, vous pouvez configurer le saut au facteur suivant ayant l’authentification LDAP. De même, la stratégie peut être configurée pour avoir le facteur suivant comme certificat. -

Lorsque le facteur LDAP est sélectionné après l’authentification SAML, la page d’ouverture de session s’affiche.

Remarque

La valeur du nom d’utilisateur est préremplie à l’aide de l’expression $ {http.req.user.name}, qui extrait le nom d’utilisateur du premier facteur. D’autres champs tels que les étiquettes pour le nom d’utilisateur et le mot de passe peuvent également être personnalisés.

-

L’image suivante montre un exemple utilisé pour cette représentation du formulaire d’ouverture de session.

Remarque

En fonction des besoins, les administrateurs peuvent modifier les valeurs du formulaire d’ouverture de session.

-

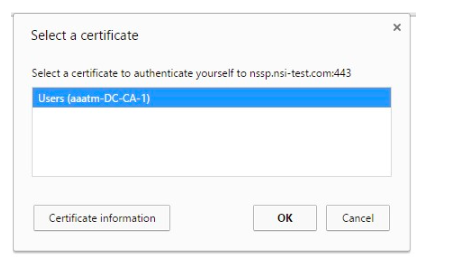

Si le facteur de certificat est sélectionné après SAML, la page Sélectionner un certificat s’affiche.

Remarque

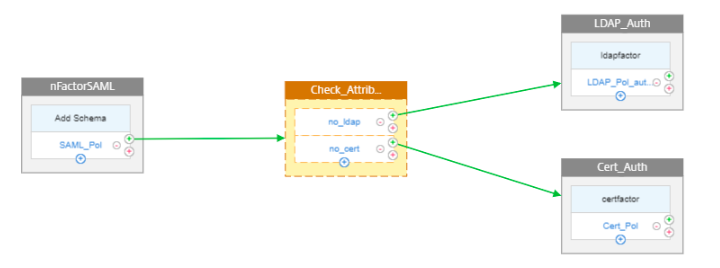

La configuration peut également être créée via le visualiseur nFactor disponible dans NetScaler version 13.0 et versions ultérieures.

Effectuez les opérations suivantes à l’aide de l’interface de ligne de commande

-

Configurez le serveur virtuel de gestion du trafic et le serveur d’authentification.

add lb vserver lb_ssl SSL 10.217.28.166 443 -persistenceType NONE -cltTimeout 180 -AuthenticationHost auth.nsi-test.com -Authentication ON -authnVsName avnadd authentication vserver avn SSL 10.217.28.167 443 -AuthenticationDomain nsi-test.com

-

Configurez une stratégie SAML avec extraction d’attributs liée au serveur virtuel d’authentification.

add authentication samlAction shibboleth -samlIdPCertName shib-idp-242 -samlSigningCertName nssp-cert -samlRedirectUrl "https://idp.wi.int/idp/profile/SAML2/POST/SSO" -samlUserField samaccountname -samlRejectUnsignedAssertion OFF -samlIssuerName nssp.nsi-test.com -Attribute1 UserPrincipalName –Attribute2 departmentadd authentication Policy saml -rule true -action shibbolethbind authentication vserver avn -policy saml -priority 1 -nextFactor label1 -gotoPriorityExpression NEXT

-

Configurez un deuxième facteur.

add authentication loginSchema login2 -authenticationSchema noschemaadd authentication Policy no_ldap -rule "http.req.user.attribute(1).contains(\"example.com\")" -action NO_AUTHNadd authentication Policy no_cert -rule "http.req.user.attribute(2).contains(\"Sales\")" -action NO_AUTHNadd authentication policylabel label1 -loginSchema login2bind authentication policylabel label1 -policyName no_ldap -priority 1 -gotoPriorityExpression NEXT -nextFactor ldapfactorbind authentication policylabel label1 -policyName no_cert -priority 2 -gotoPriorityExpression NEXT -nextFactor certfactor

-

Configurez un facteur d’authentification LDAP.

add authentication loginSchema login3 -authenticationSchema login1.xmladd authentication policylabel ldapfactor -loginSchema login3bind authentication policylabel ldapfactor -policyName <LDAP Auth Policy> -priority 10 -gotoPriorityExpression END

-

Configurez une authentification par facteur de certificat.

add authentication loginSchema login4 -authenticationSchema noschemaadd authentication policylabel certfactor -loginSchema login4bind authentication policylabel certfactor -policyName <Certificate Auth Policy> -priority 10 -gotoPriorityExpression END

-

Liez le certificat racine au serveur virtuel et activez l’authentification du client.

bind ssl vserver avn -certkeyName <root cert name>-CA -ocspCheck Optionalset ssl vserver avn -clientAuth ENABLED -clientCert Optional

Configuration à l’aide du visualiseur nFactor

-

Accédez à Sécurité > Trafic des applications AAA > nFactor Visualizer > Flux nFactor, puis cliquez sur Ajouter.

-

Cliquez sur + pour ajouter le flux nFactor.

-

Ajoutez un facteur. Le nom que vous entrez est le nom du flux nFactor.

-

Aucun schéma n’est nécessaire pour l’authentification SAML. Cliquez sur Ajouter une stratégie pour créer une stratégie SAML pour le premier facteur.

Remarque : Pour plus d’informations sur SAML en tant que SP, consultez NetScaler en tant queSP SAML.

-

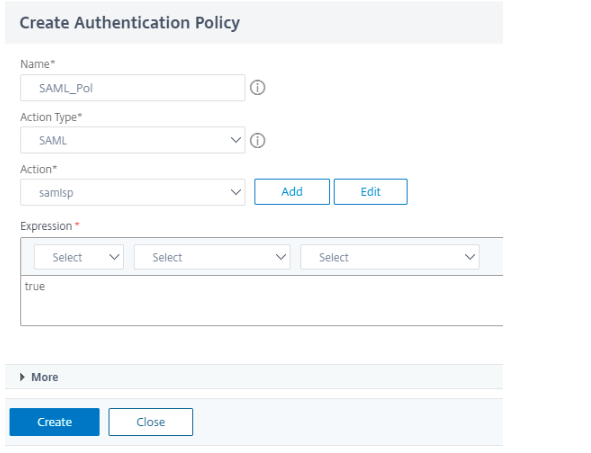

Ajoutez la stratégie SAML.

-

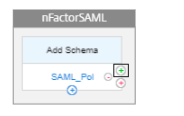

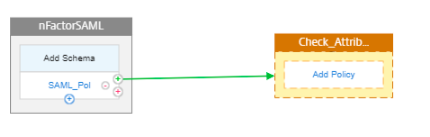

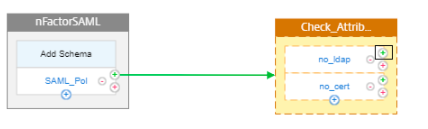

Cliquez sur le signe + vert pour ajouter le facteur suivant.

-

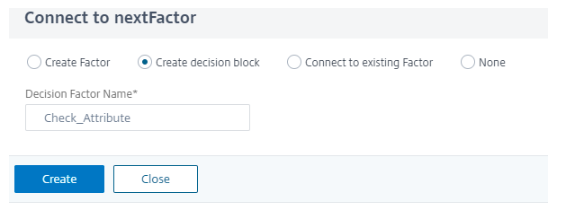

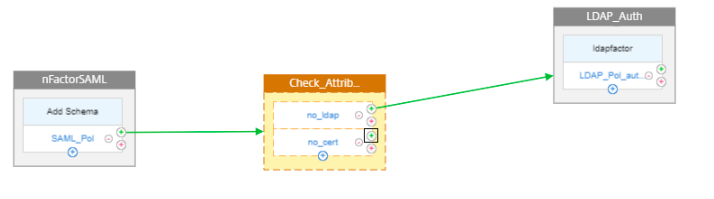

Créez une case de décision pour vérifier les attributs SAML.

-

Cliquez sur Ajouter une stratégie pour créer une stratégie.

-

Créez une stratégie pour vérifier la présence de l’attribut « example.com » avec l’action NO_AUTHN.

-

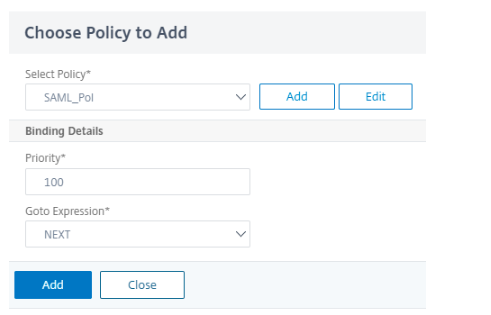

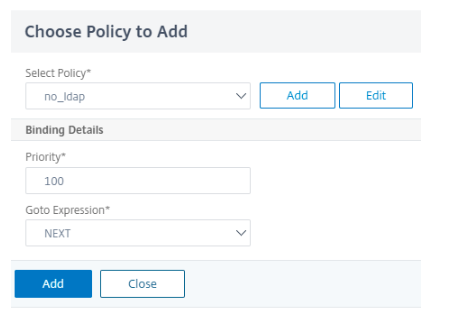

Sélectionnez la stratégie créée précédemment, puis cliquez sur Ajouter.

-

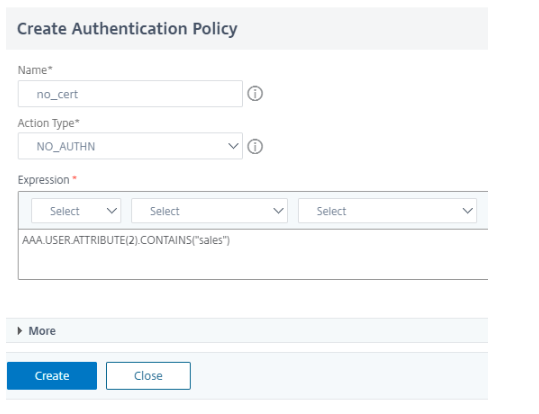

Cliquez sur le signe + vert pour ajouter une deuxième stratégie.

-

Suivez les étapes 9 et 10. Liez la stratégie pour vérifier les ventes d’attributs.

-

Pour ajouter le deuxième facteur pour l’attribut « example.com », cliquez sur le signe vert + à côté de la stratégie no_ldap.

-

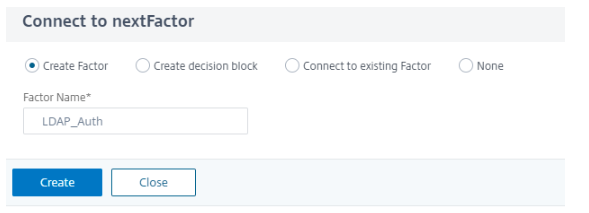

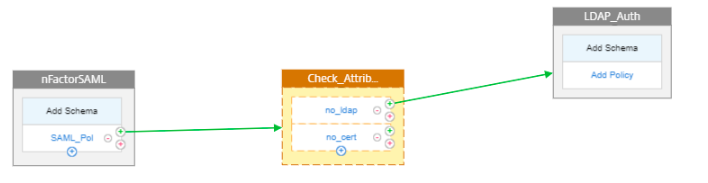

Créez un facteur suivant pour l’authentification LDAP.

-

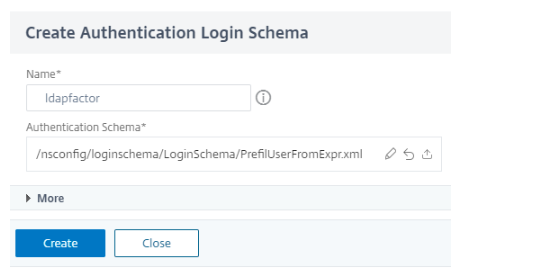

Cliquez sur Ajouter un schéma pour le deuxième facteur.

-

Créez un schéma de connexion d’authentification avec le schéma “PrefilUserFormExpr.xml” pour le deuxième facteur dont le nom d’utilisateur est prérempli.

-

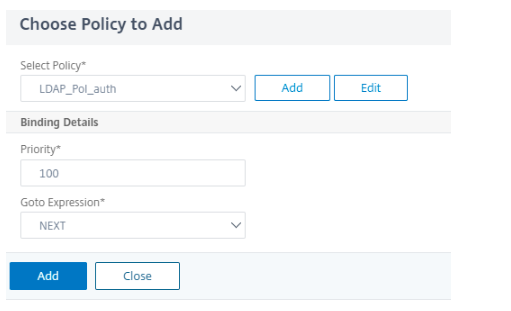

Cliquez sur Ajouter une stratégie pour ajouter la stratégie LDAP.

Remarque

Pour plus d’informations sur la création d’une authentification LDAP, reportez-vous à la section Pour configurer l’authentification LDAP à l’aide de l’utilitaire de configuration.

-

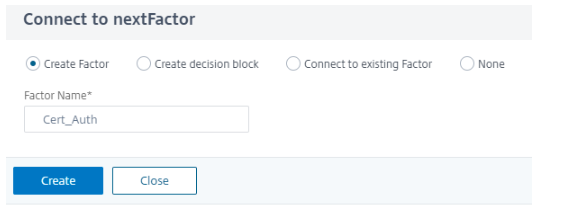

Suivez l’étape 13. Pour ajouter un deuxième facteur pour les ventes d’attributs, cliquez sur le signe + vert en regard de no_cert.

-

Créez un facteur suivant pour l’authentification des certificats.

-

Suivez les étapes 15, 16 et 17. Ajoutez un schéma pour l’authentification du certificat et ajoutez une stratégie d’authentification de certificat.

Remarque

Pour plus d’informations sur l’authentification des certificats, voir Configuration et liaison d’une stratégie d’authentification de certificat client.

-

Cliquez sur Terminé pour enregistrer la configuration.

-

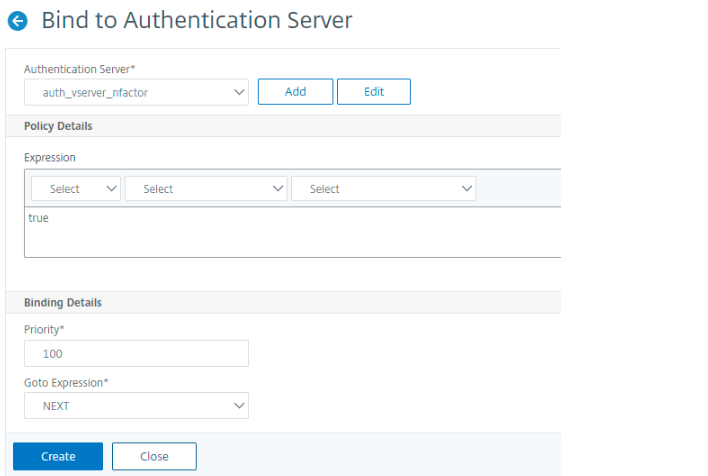

Pour lier le flux nFactor créé à un serveur virtuel d’authentification, d’autorisation et d’audit, cliquez sur Liaison au serveur d’authentification, puis sur Créer.

Remarque

Liez et déliez le flux NFactor via l’option fournie dans NFactor Flow sous Afficher les liaisons uniquement.

Délier le flux NFactor

-

Sélectionnez le flux nFactor et cliquez sur Afficher les liaisons.

-

Sélectionnez le serveur virtuel d’authentification et cliquez sur Dissocier.